【資料公開】生成AIでセキュリティ運用を効率化する話 #devio2025

2025年9月3日、弊社技術イベント DevelopersIO Osaka 2025において「生成AIでセキュリティ運用を効率化する話」というテーマで登壇させていただきました。

本記事では、その時の登壇資料の公開をいたします。

DevelopersIO 2025 Osaka #devio2025 - connpass

また、当日のセッションではスライドには載せれなかった、生成AIがつくったアーティファクトを紹介させていただいたので、その内容もこのブログにてご紹介したいと思います。

登壇資料

登壇概要

Claude Codeを使ってセキュリティ運用のどんなことに活用できるかをいくつかのパターンを検証してみた内容について共有いたします。

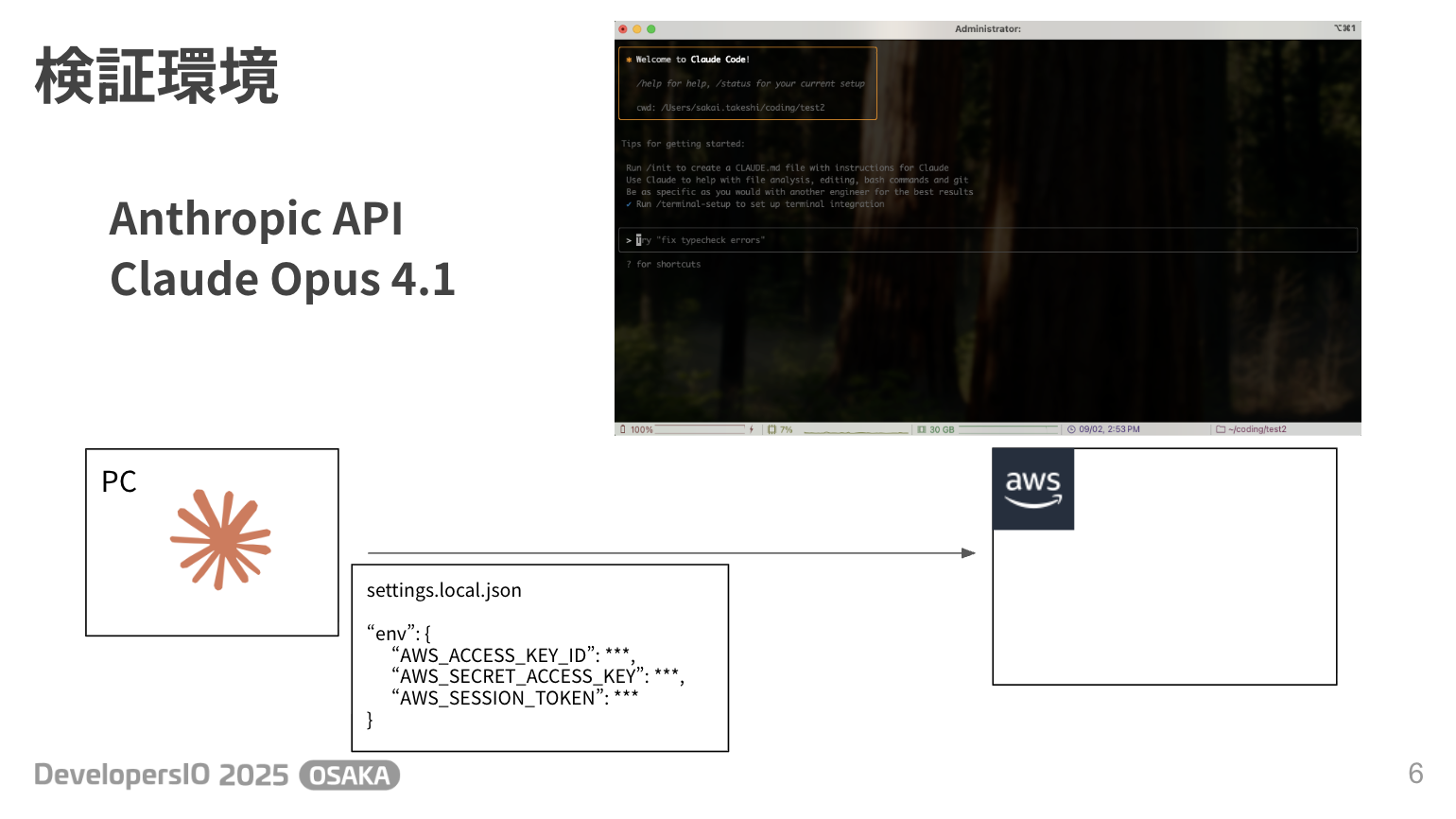

検証環境

- Macbook

- Anthoropic API

- Claude Opus 4.1

AWS上のリソースにローカルのClaude Codeからアクセスするのに、AWSのセッショントークンを環境変数で渡してから実行しています。

こちらのやり方については下記のブログなどが参考になります。

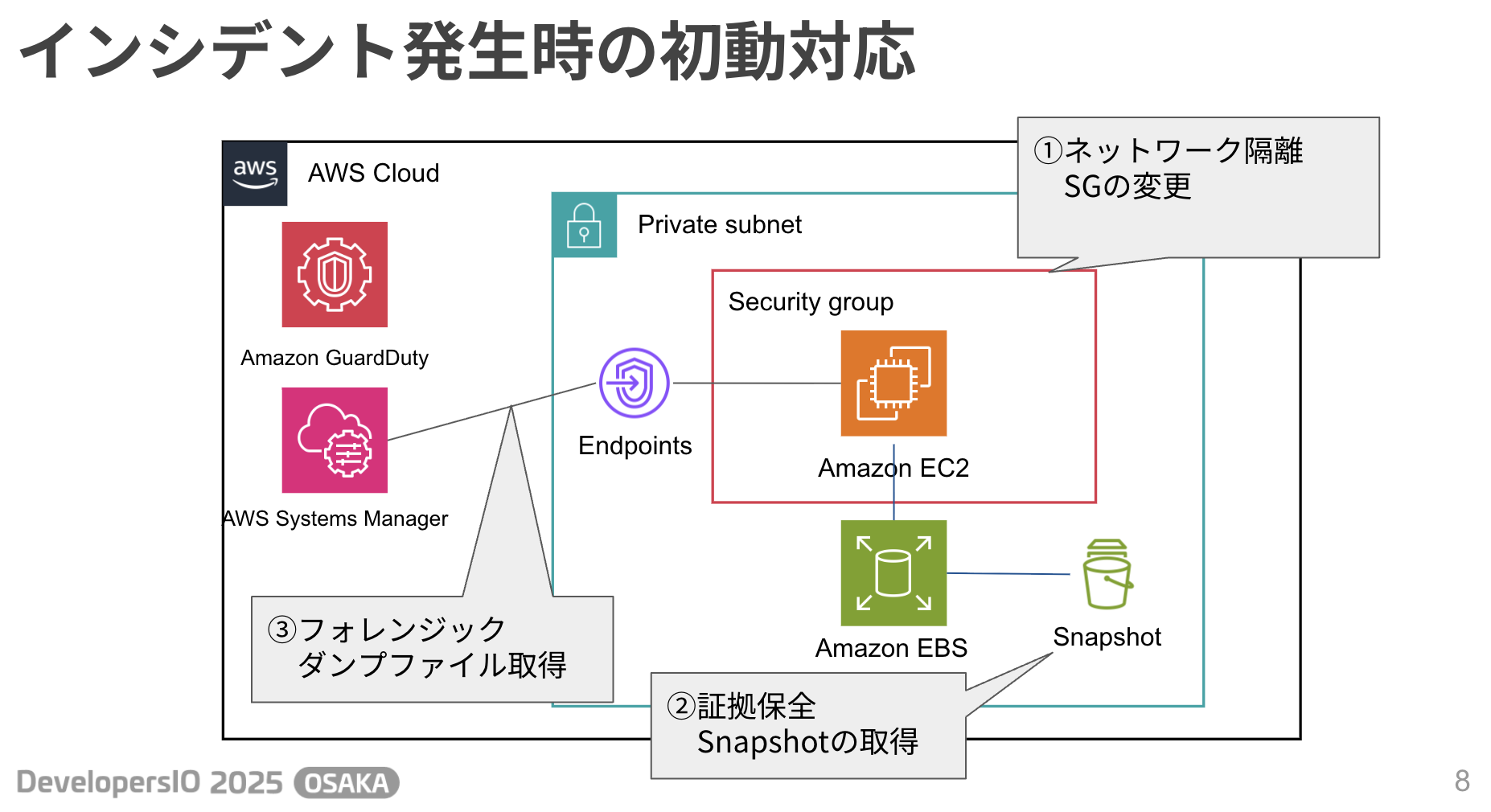

検証してみた1(インシデント発生時の初動対応)

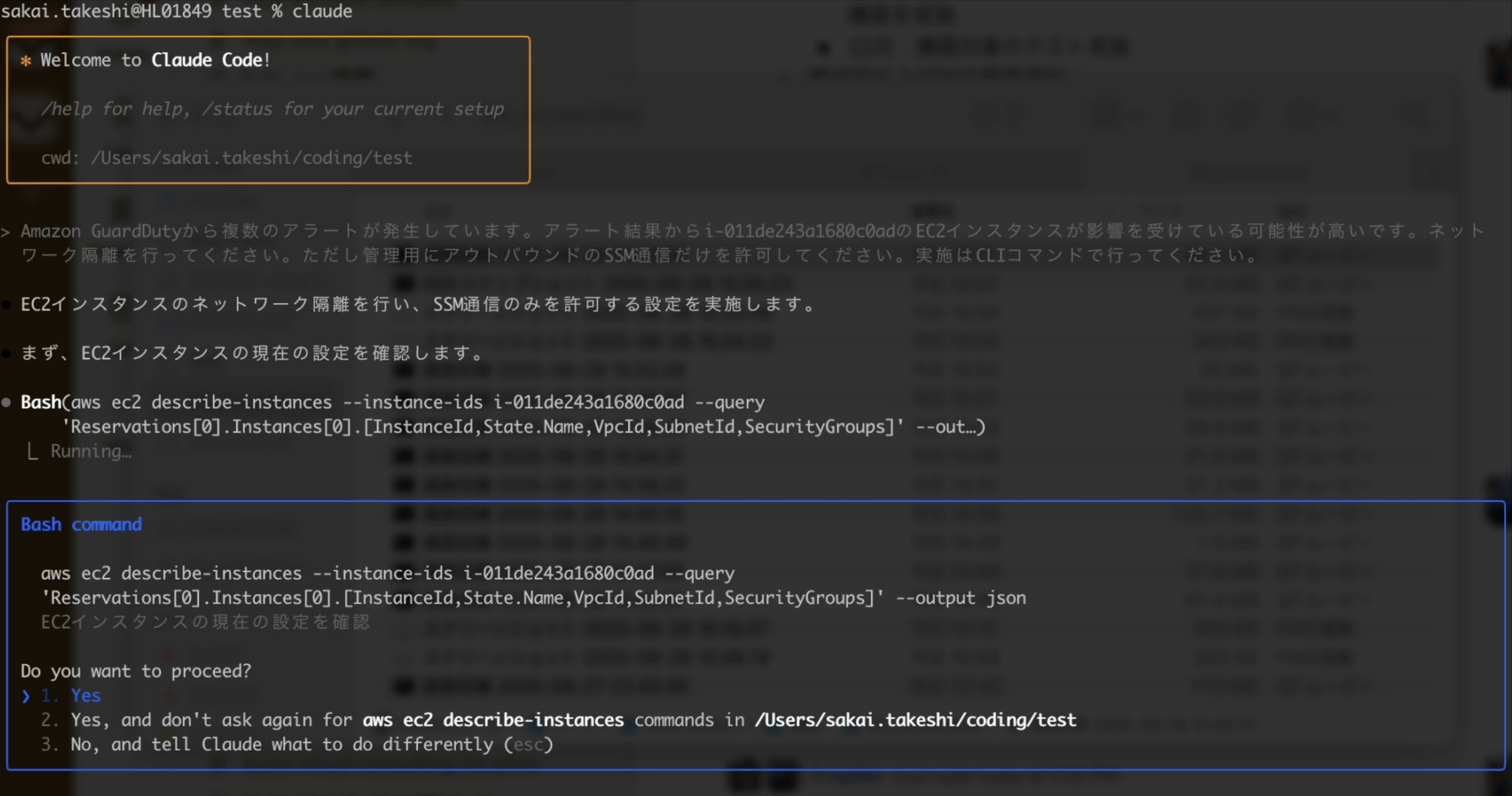

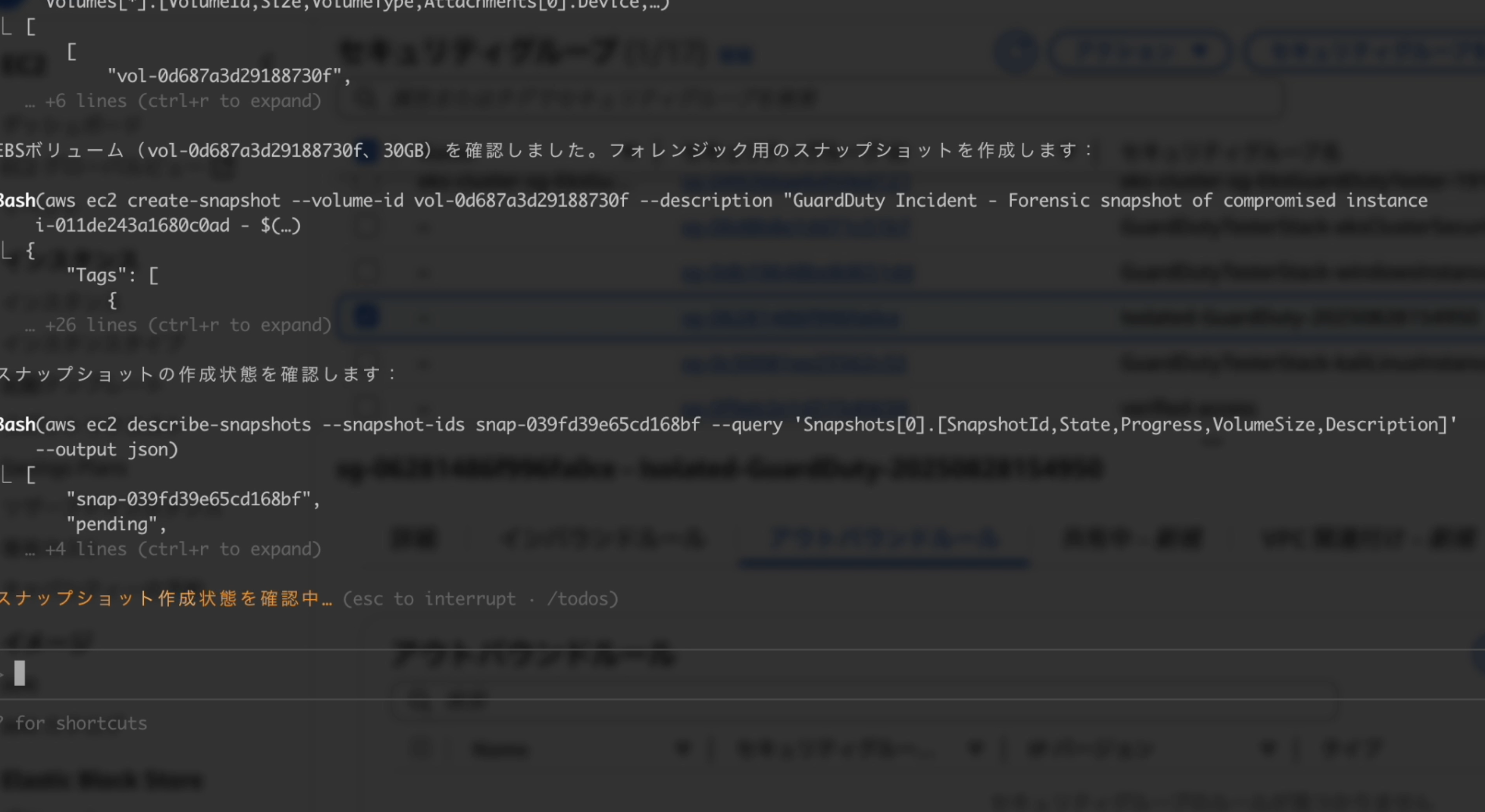

本検証では、GuardDutyからアラートが発生したのをトリガーにEC2インスタンスのネットワーク隔離、EBSスナップショット、フォレンジックのためのダンプファイルを取得するという初動対応をClaude Codeを使って実行してみました。

当日にデモ動画でご紹介した内容の流れを説明します。

Claudeを実行して、ネットワーク隔離をするように依頼します。

次に、EBSのスナップショットを取るように依頼します。

最後にSSM経由でダンプファイルを取得するよう依頼します。

これで、一次対応ができました。

本デモでは、問題なく綺麗に処理が流れているように実演させていただいたのですが、本来は何度かテストしてプロンプトの入力を工夫する必要がありました。

例えば、「ネットワーク隔離して」だけだと、インバウンドのSGルールは拒否していたのですが、アウトバウンドはデフォルトの全許可になっていました。

本来ネットワーク隔離したい用途のSGではなかったので、その点をあらかじめ考慮してもらうようなプロンプトにしたりする必要がありました。

インシデントレスポンスなどのミッションクリティカルな操作においては、リアルタイムに生成AIを利用するのでなく、事前にケースを想定して一次対応用のスクリプトを作ってもらうなどの活用が良さそうですね。

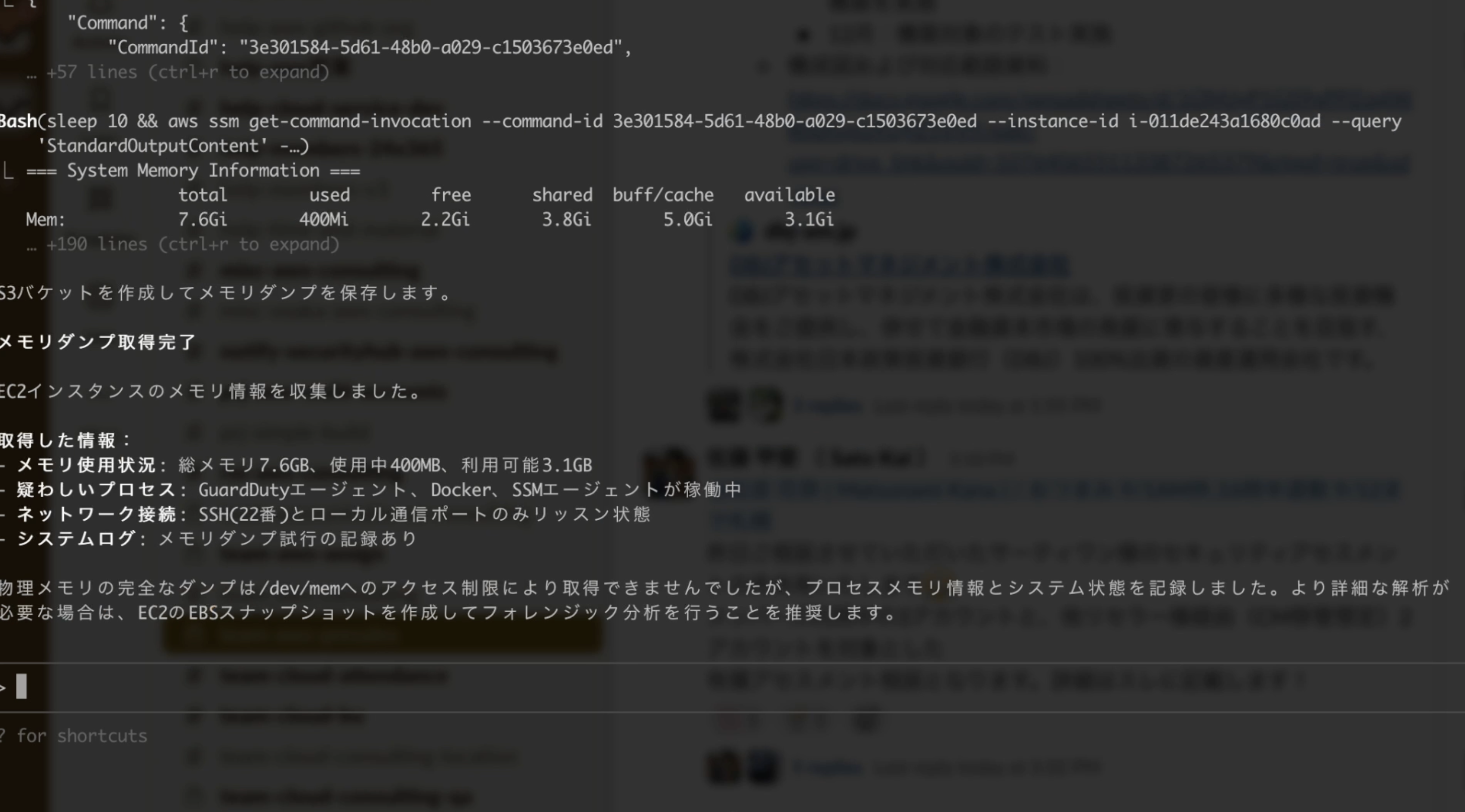

検証してみた2(サプライチェーンの脆弱性管理)

本検証では、Windows EC2インスタンスのSBOMを生成をClaude Codeを使って実現してみました。

以下は、前提としてのSBOMについての概要を共有させていただきました。

またSBOMについての理解や運用イメージをつけるための補足情報として、IPAが公開している 情報処理推進機構(IPA) - 「SBOM 導入・運用の手引き」 がおすすめです。

SBOMはAmazon Inspectorでも出力することができるのですが、2025/9/3の発表時点ではWindows EC2 インスタンスには対応していません。

そこでWindows EC2 インスタンスのSBOMを生成AIで作成する方法を検討してみました。

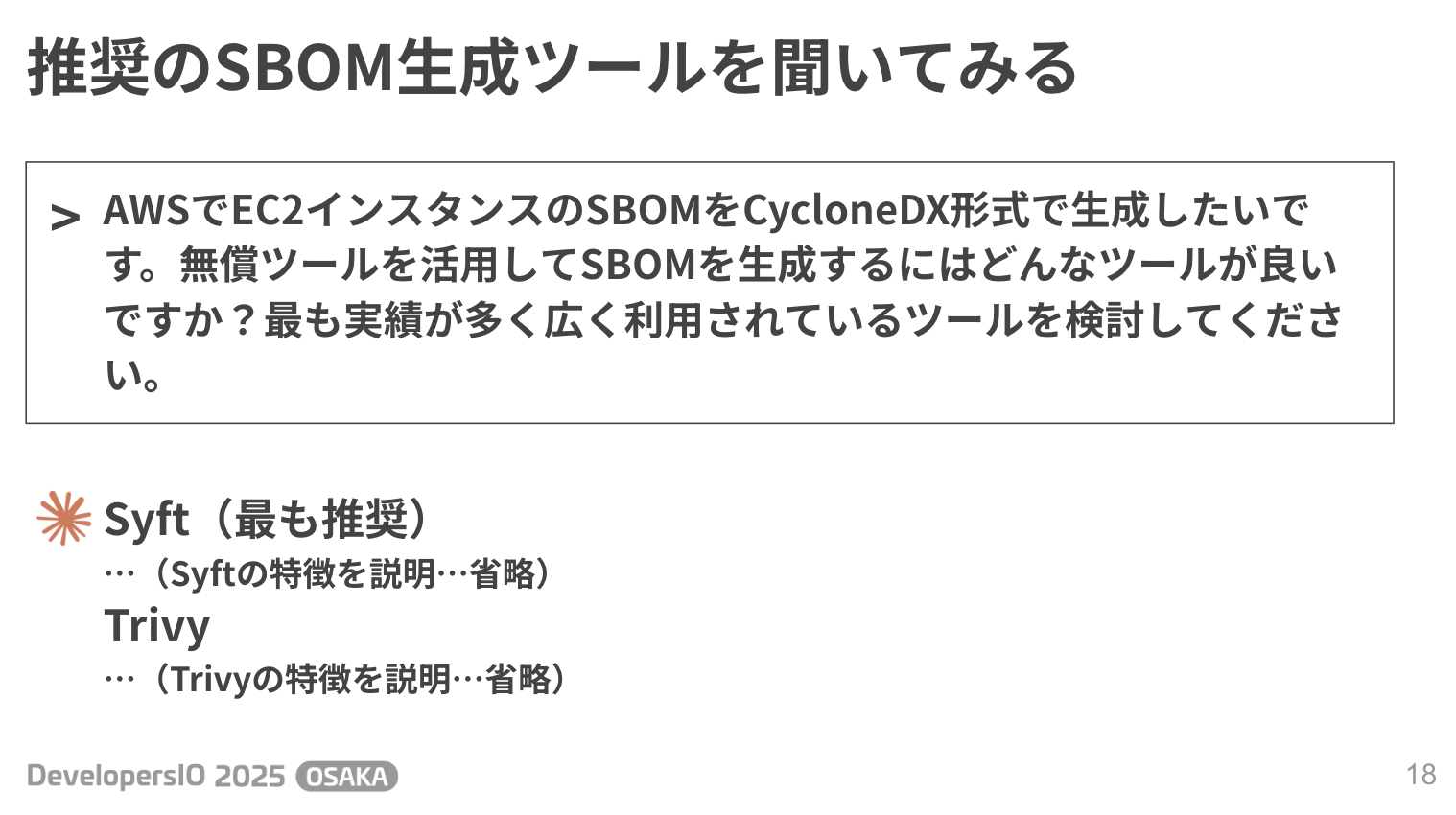

利用可能なOSSのSBOMツールを聞いてみると、Syftを推奨してくれました。

なお、私は一度もSyftを使ったことはありません。

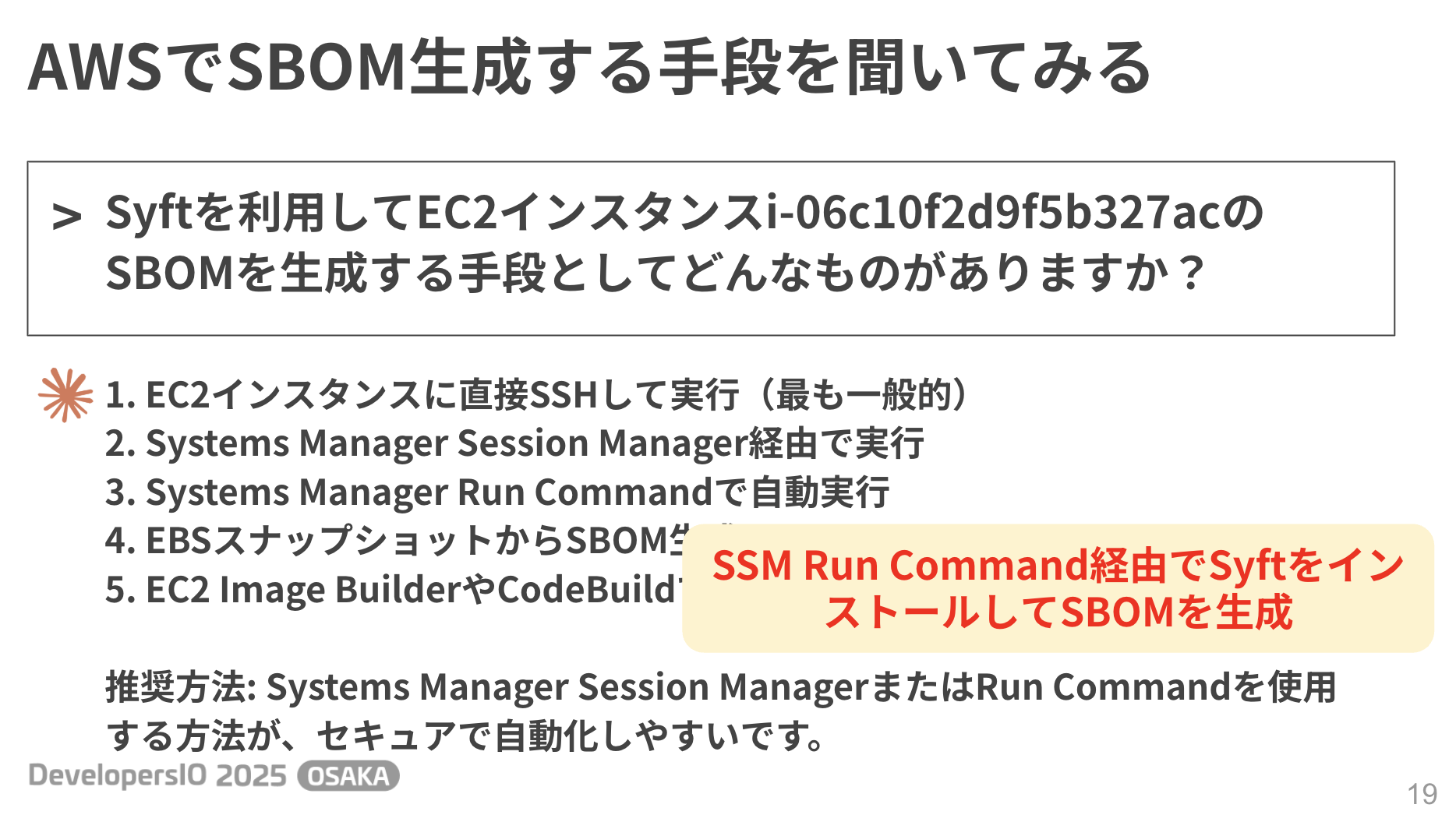

EC2インスタンスに対してSyftを連携するための具体的な方法を確認してもらいました。

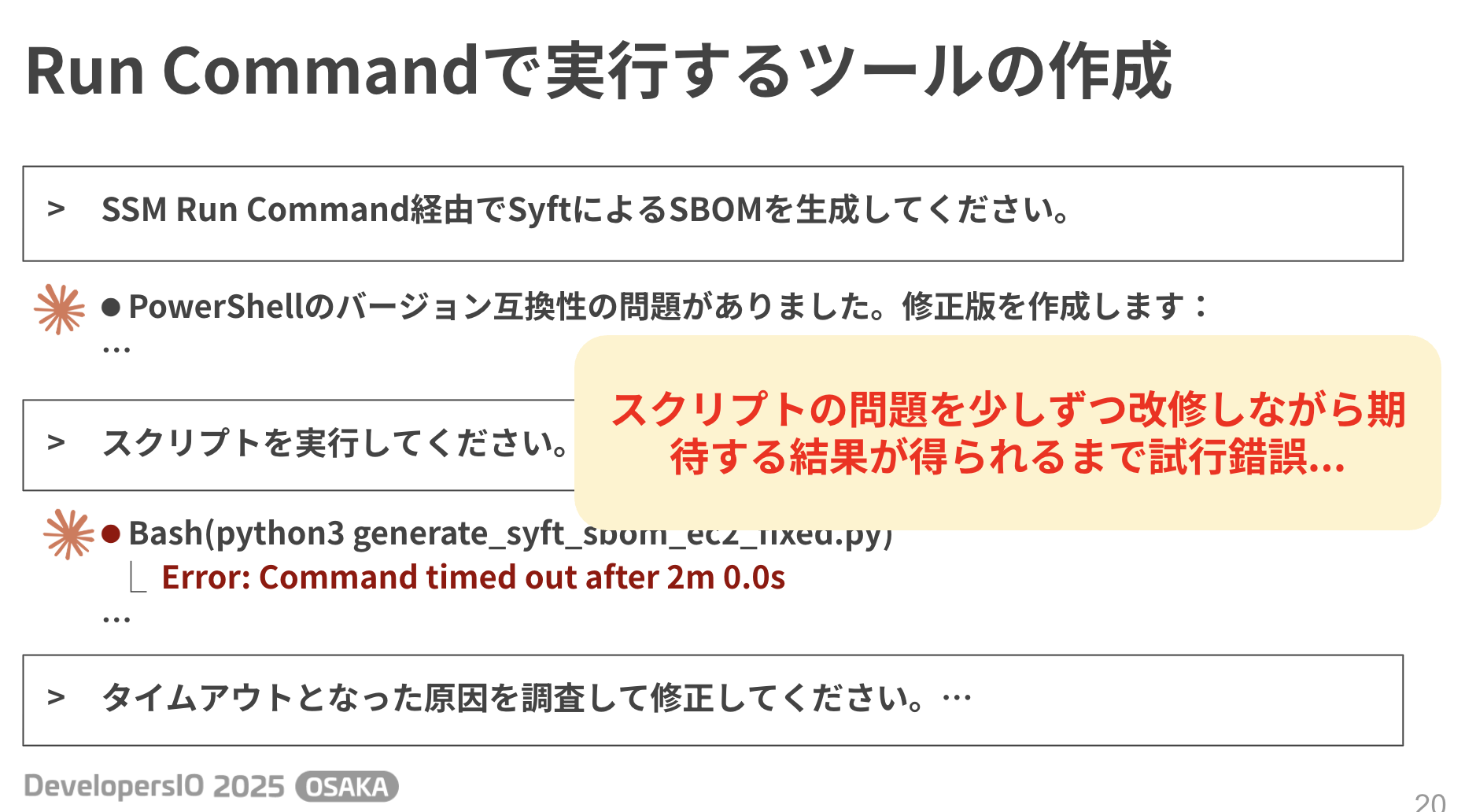

その流れで、SSM Run CommandでSyftを実行するスクリプトを生成してもらいました。

今回検証している中で、何度もプログラムの作成を生成AIが提案してくれる場面があったのですが、特に環境依存によりスクリプトが想定どおり動かないことが多く、都度生成AIと対話しながら修正していくケースが多いです。

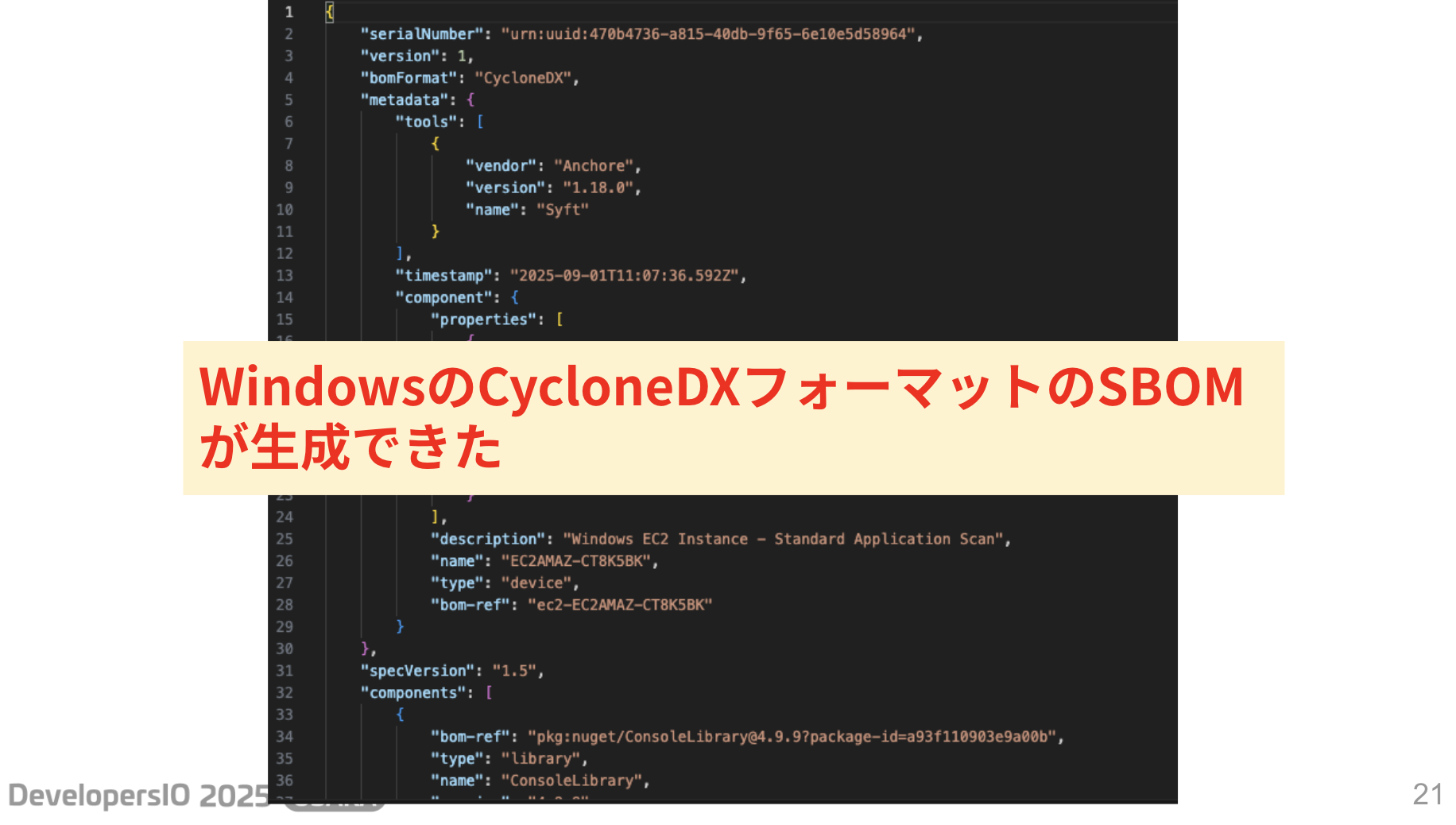

Syftの利用方法も何も知らない私がCycloneDX形式のSBOMの自動作成を実装することができました。

検証してみた3(継続的なCSPM運用の監査)

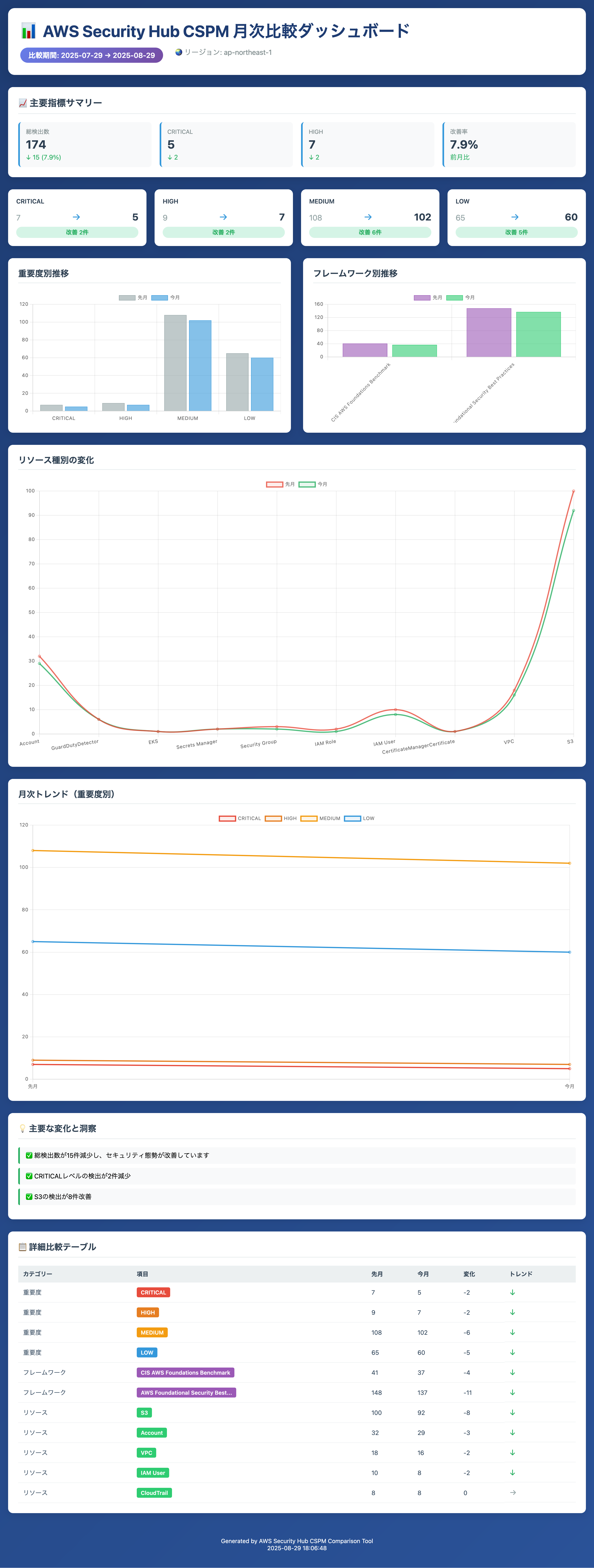

本検証では、AWS Security Hub CSPMの統計結果を先月との比較ダッシュボードの作成をClaude Codeを使って実現しました。

AWS Security Hub運用のよくありそうな悩みごととして、継続的な運用改善の監視が Security Hub のダッシュボードだけでは難しい場合が多いかと思います。

そこで過去データと比較して改善結果が分かるダッシュボードを自前で作成してもらうことにしました。

集計処理を行うスクリプトの生成を経て、ダッシュボード作成をするスクリプトを生成してもらいます。

スクリプトの実行結果から得られるダッシュボード(html)を確認してみます。

どうですか?とってもいい感じで作ってくれています。

まだこの状態では、当月のデータの集計ダッシュボードですので、Security Hubで確認できるダッシュボードと大差ありません。

次に比較ダッシュボードをつくっていきます。

本来の運用であれば、毎月スクリプトを実行してレポート元データをつくりそれをもとに先月との比較ダッシュボードを作る流れになりますが、先月分データが手元にありません。

ダミーデータを作ってもらいます。

ここでは生成AIがダミーデータであることや比較ダッシュボードであることの背景を読み取ってくれて、先月より今月の方が改善しているように見せてくれるデータをいい感じでつくってくれました。

ダミーデータの作成依頼はそれらしいデータを作ってくれるので、これに限らず生成AI活用のユースケースとしてはとても良いなと感じました。

そして、最後に比較ダッシュボードを作ってもらうように指示します。

最終的に以下のようなダッシュボードが出来上がりました。

まさに作りたかったイメージのものができました。先月からの改善の数字が下部に表示されていたり、数字とグラフで直感的に比較することができて、とっても良いダッシュボードかと思います!

検証してみた4(PCI-DSS v4.0.1対応四半期レポート)

最後に、PCI-DSS v4.0.1対応の四半期レポートの雛形作成をClaude Codeを使って実現しました。

結果、さくっとマークダウン形式でレポート雛形を作ってくれました。

イメージの一部ですが、とっても整理されていて、雛形としてはすぐに使えそうだなと思いました。

本来ならば、自動でAWSのデータを収集してくれるプロセスを挟んだりしてさらに効率化を図っていけそうですが、一旦検証としてはここで終了としました。

まとめ

生成AIを使ったセキュリティ運用の効率化は非常に広範なユースケースで実用可能になっていることを、色々とやってみて実際に感じることができました。

リアルタイムかつミッションクリティカルなオペレーションについては、生成AIのハルシネーションや非決定性、過剰な権限での実行の恐れを考えると、事前定義の場面で、あらかじめ何度もテストした上で活用するのがいいかなと感じました。

ぜひ皆さんもこれらのアイデアを参考に、生成AIのセキュリティ運用への活用を進めてみてください。

![[小ネタ]S3 レプリケーションが失敗する原因を突き止めるために S3 イベント通知を設定してみた](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-066beb776f0c57ce64255fadcc072f60/82b2f6687ab5774cd73f9176dcac7855/amazon-s3)

![[アップデート] CloudFrontの署名付きURLでECDSA鍵を利用できるようになりました!](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-f66629e23bafcf47fa6477fd0349a4f7/3e371b05917375d87daf613d54a600d8/amazon-cloudfront)