VisionOneのエージェントレスの脆弱性と脅威の検出でマルウェアスキャンを試してみた(プレビュー版)

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、シマです。

皆さんはTrend Vision Oneを使っていますか?現在Vision Oneで、AWS VPCフローログのクラウド検出機能がプレビュー版としてリリースされており、過去にその内容のブログを書きました。

最近、上記機能にアップデートがあり、不正プログラムの検出機能が追加されましたので、それを試していきたいと思います。

機能の有効化

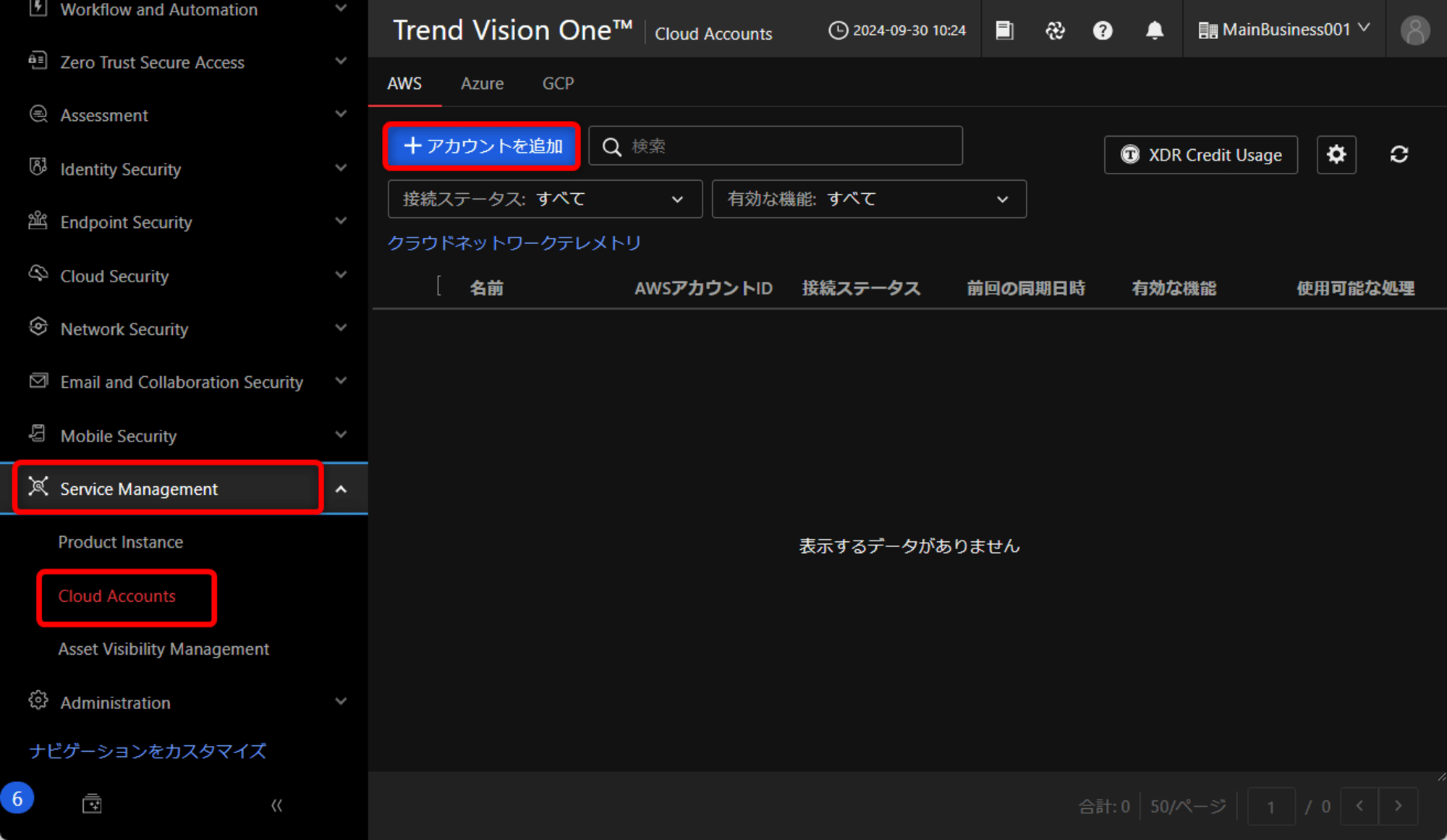

AWSアカウントと連携し、その中で機能を有効化にします。まず、Trend Vision Oneコンソールの左ペインから「SERVICE MANAGEMENT」→「Cloud Accounts」をクリックし、「+アカウントを追加」ボタンを押下します。

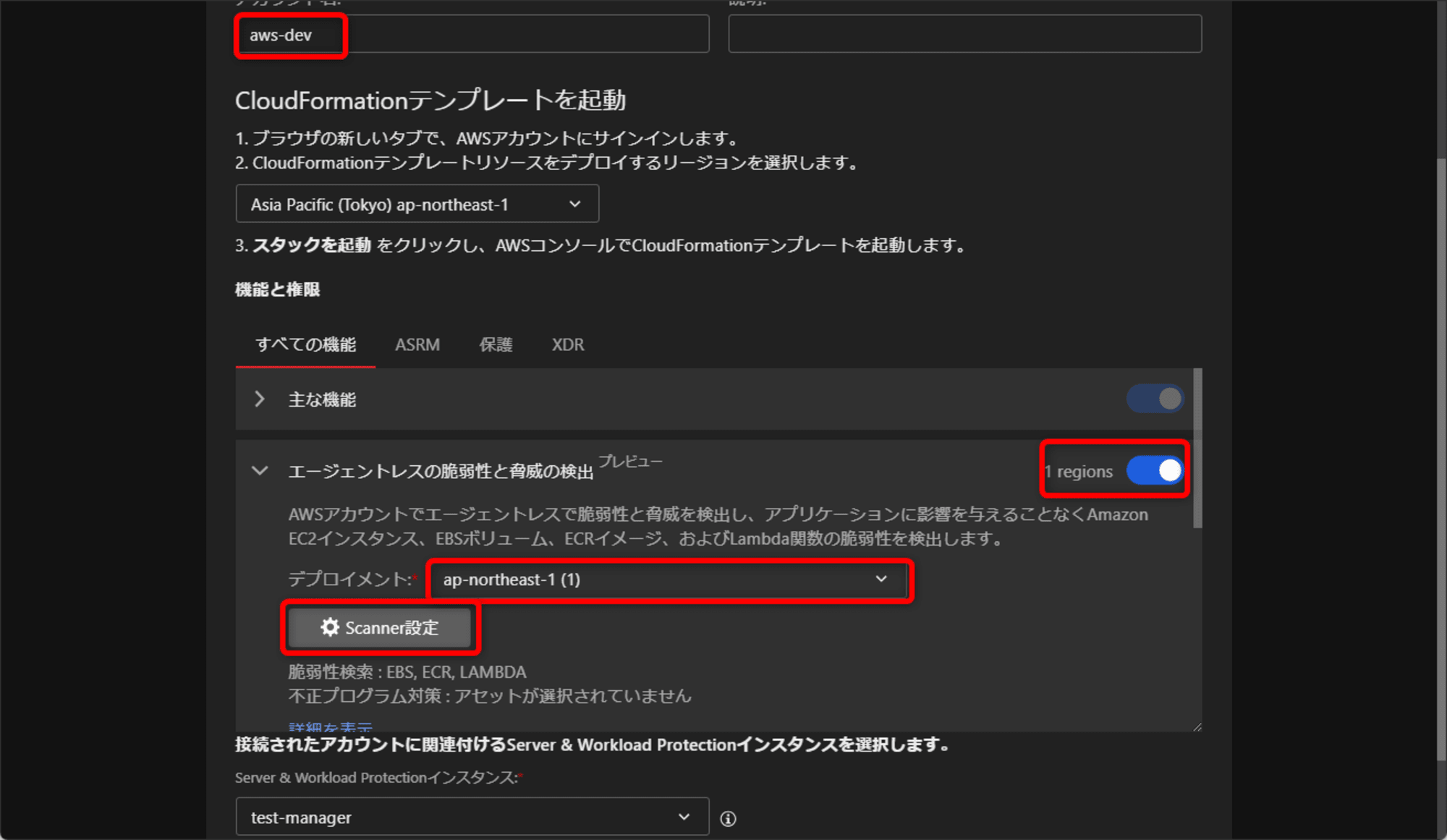

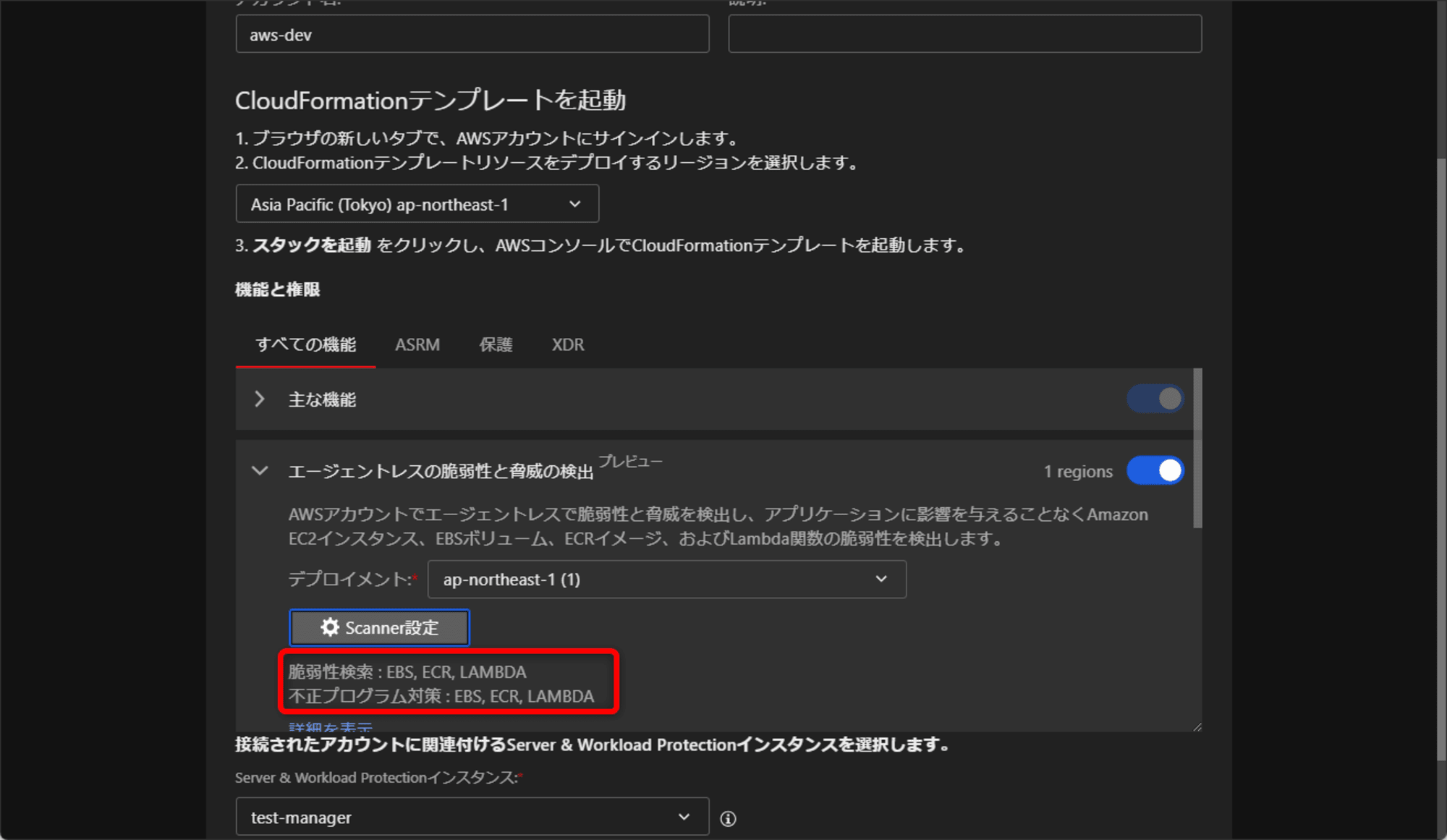

アカウント名に任意の名前を入力し、すべての機能の中から「エージェントレスの脆弱性と脅威の検出」を有効にします。また、デプロイメントから対象リージョンを有効にした状態に更新し、「Scanner設定」ボタンを押下します。

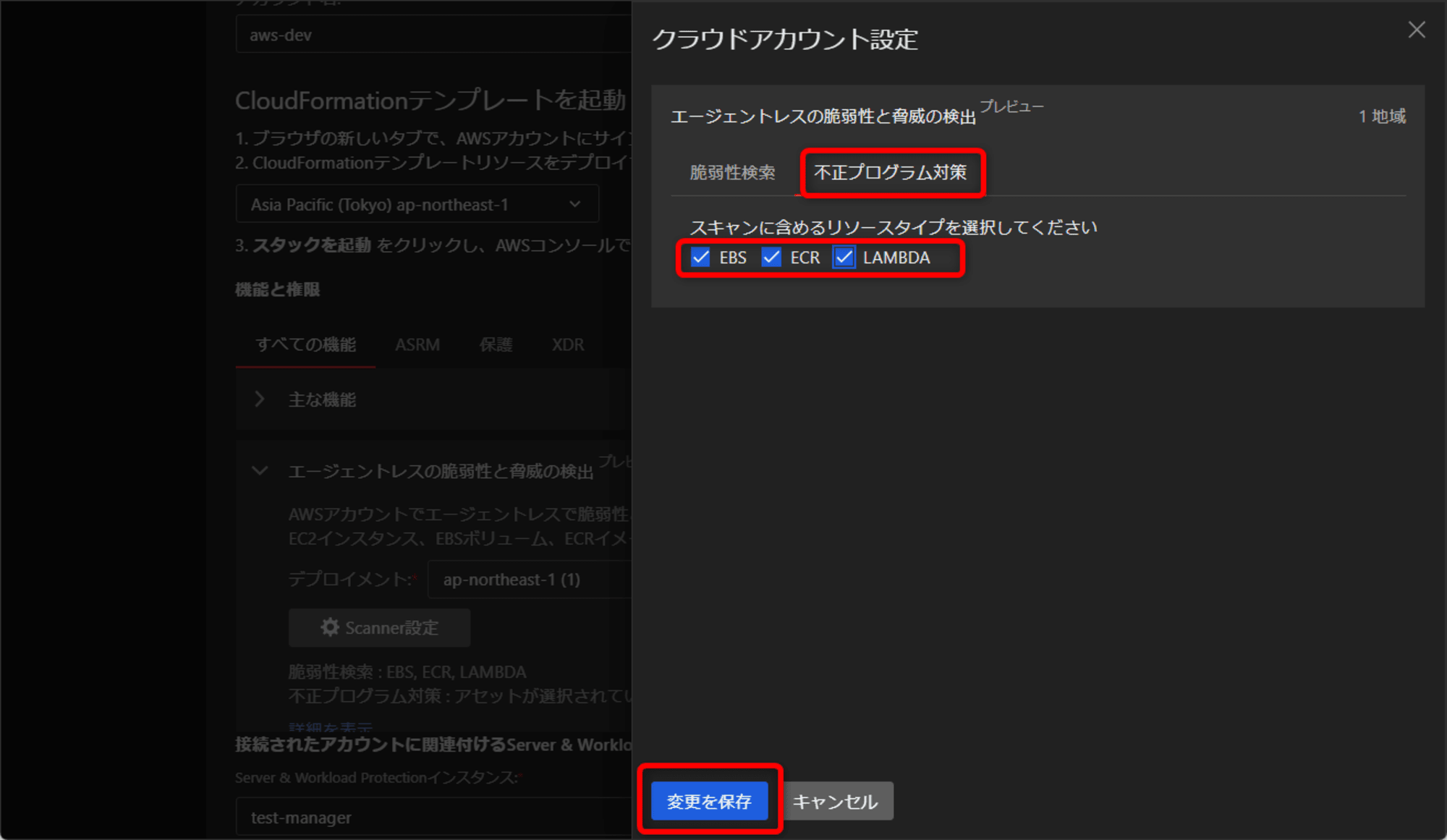

表示される画面から有効にする機能を選択します。今回は不正プログラム対策タブからEBS、ECR、LAMBDAの全てにチェックをつけて「変更を保存」ボタンを押下します。

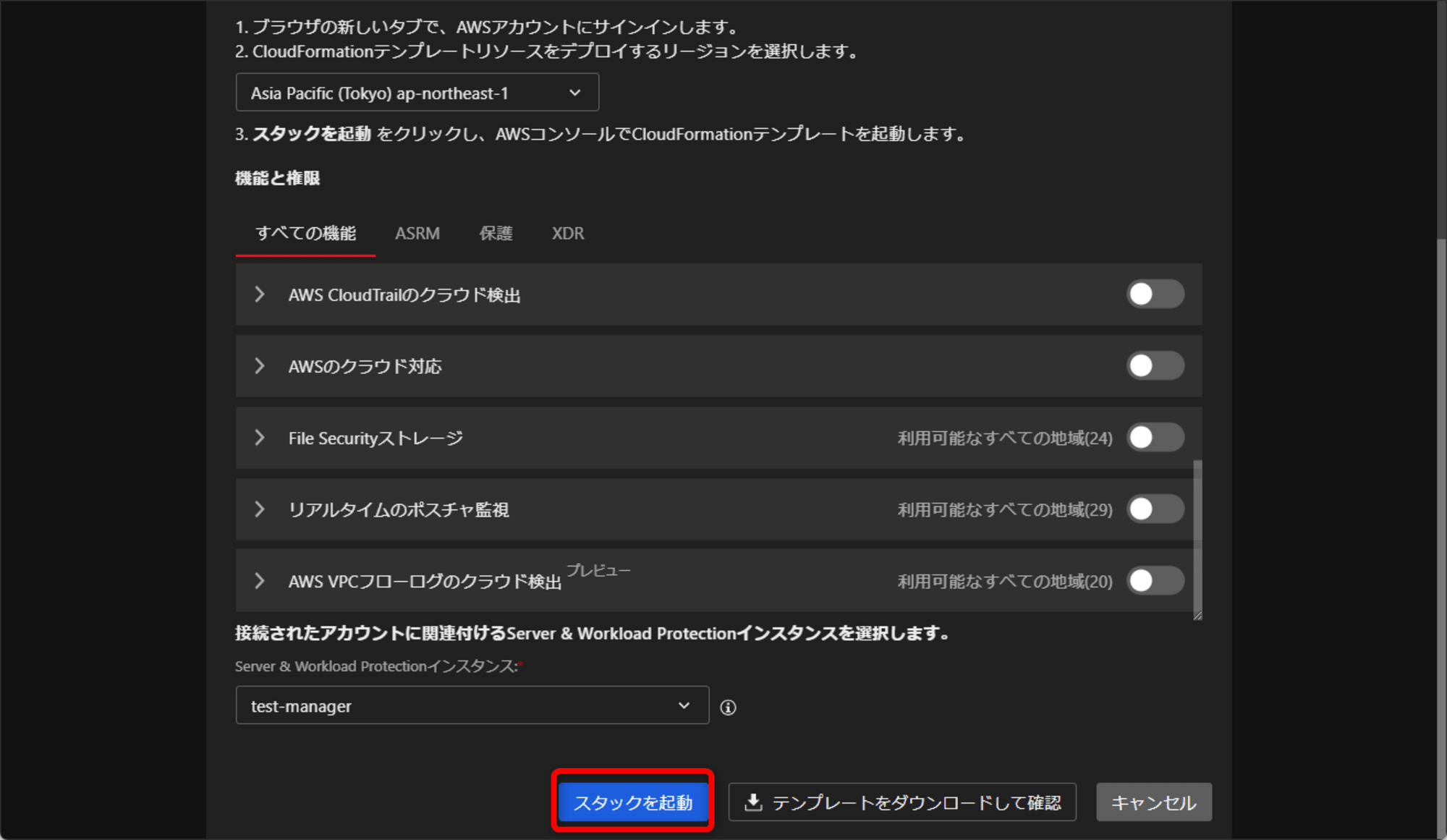

不正プログラム対策が有効になっていることを確認し、「スタックを起動」ボタンを押下します。

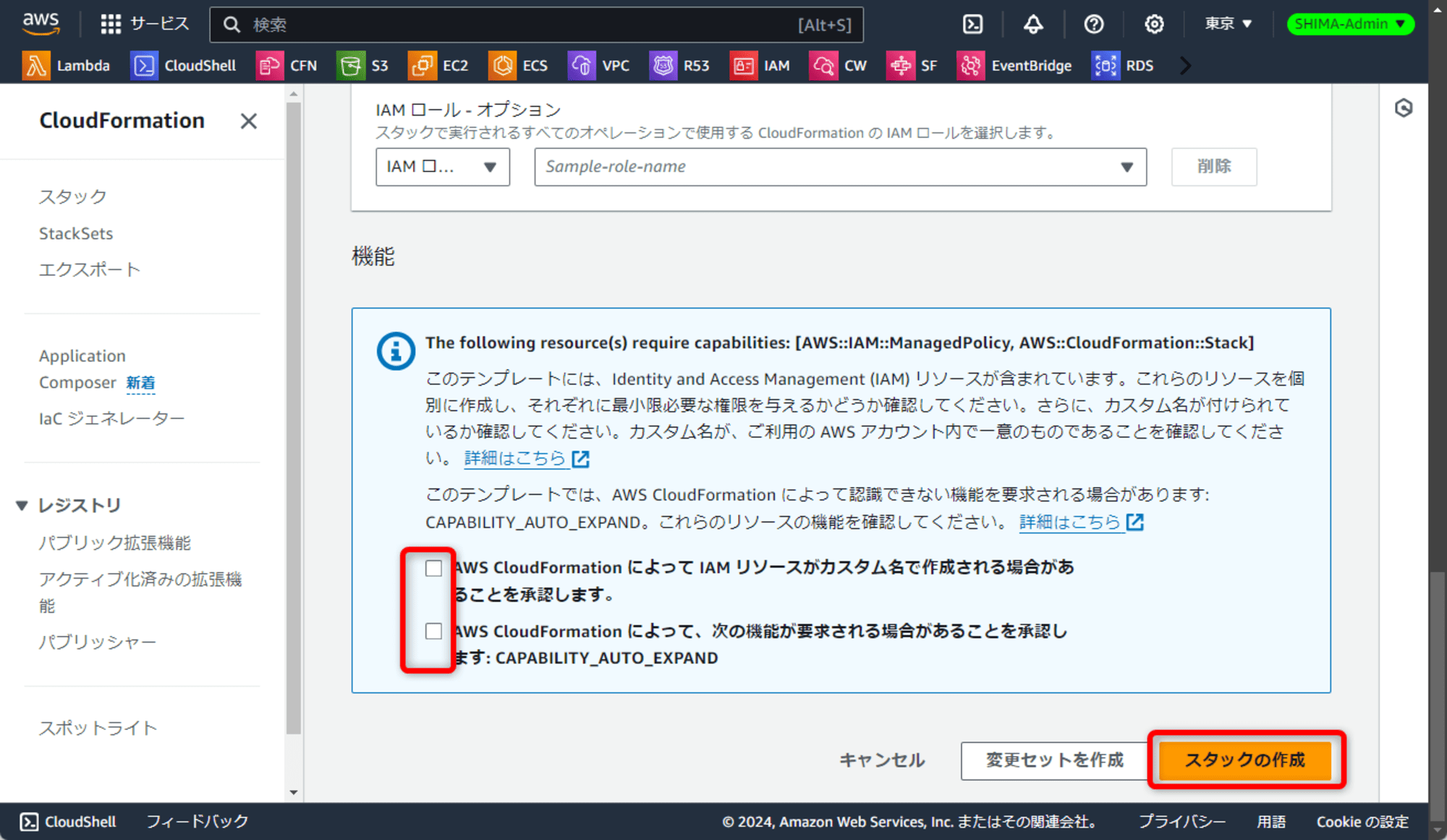

「スタックを起動」ボタンを押下したことにより、AWSマネージメントコンソールからAWS CloudFormationの作成画面が表示されます。パラメータによりカスタマイズできますが、今回は変更せずに、最下部のチェックボックスを2つ有効にして、「スタックの作成」ボタンを押下します。

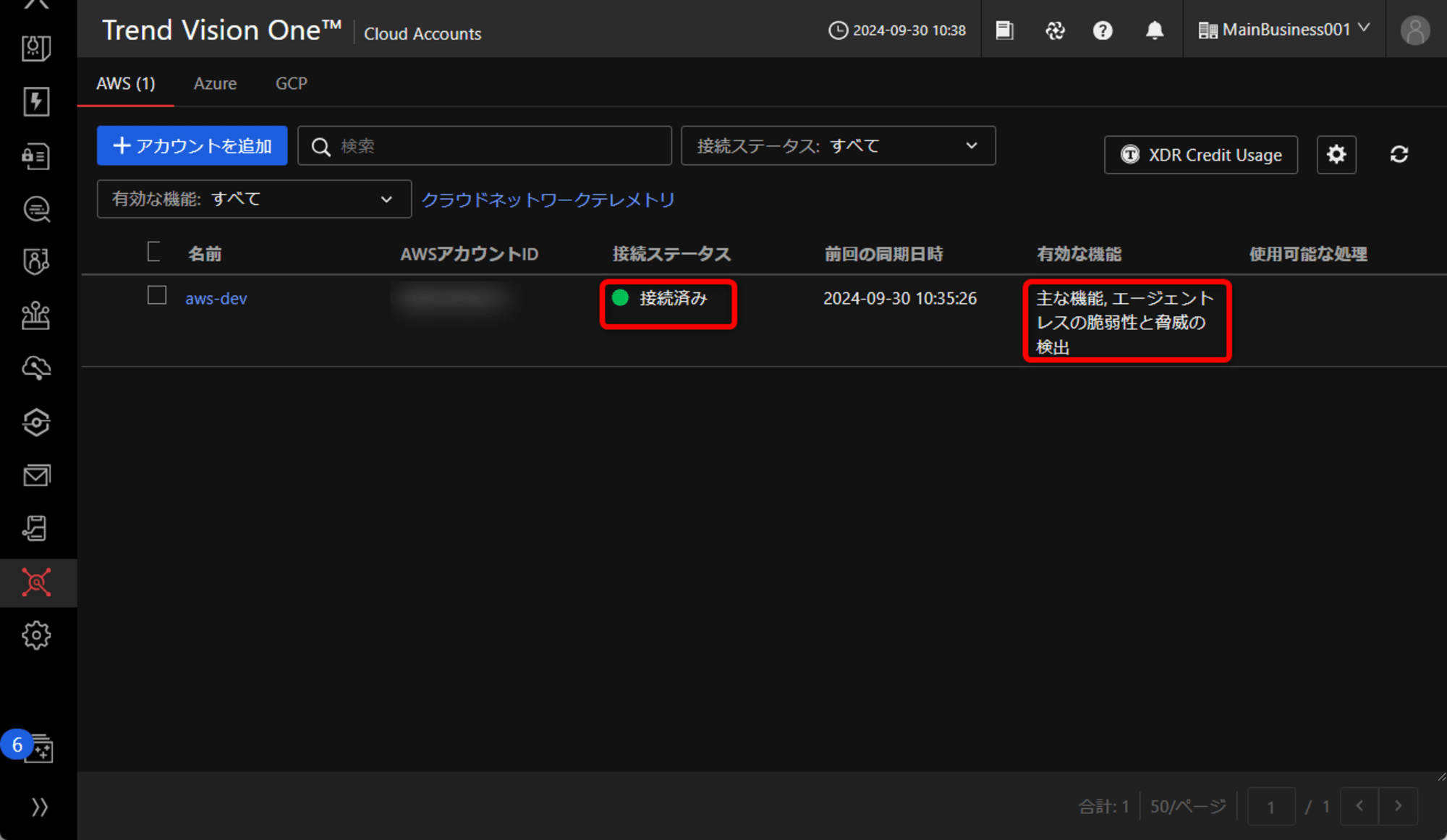

Trend Vision Oneコンソールの先ほどの画面に戻り、終了ボタンを押下しました。しばらくすると、一覧に表示され接続ステータスが「接続済み」になり、有効な機能に「エージェントレスの脆弱性と脅威の検出」が表示されていることを確認できました。

動作確認

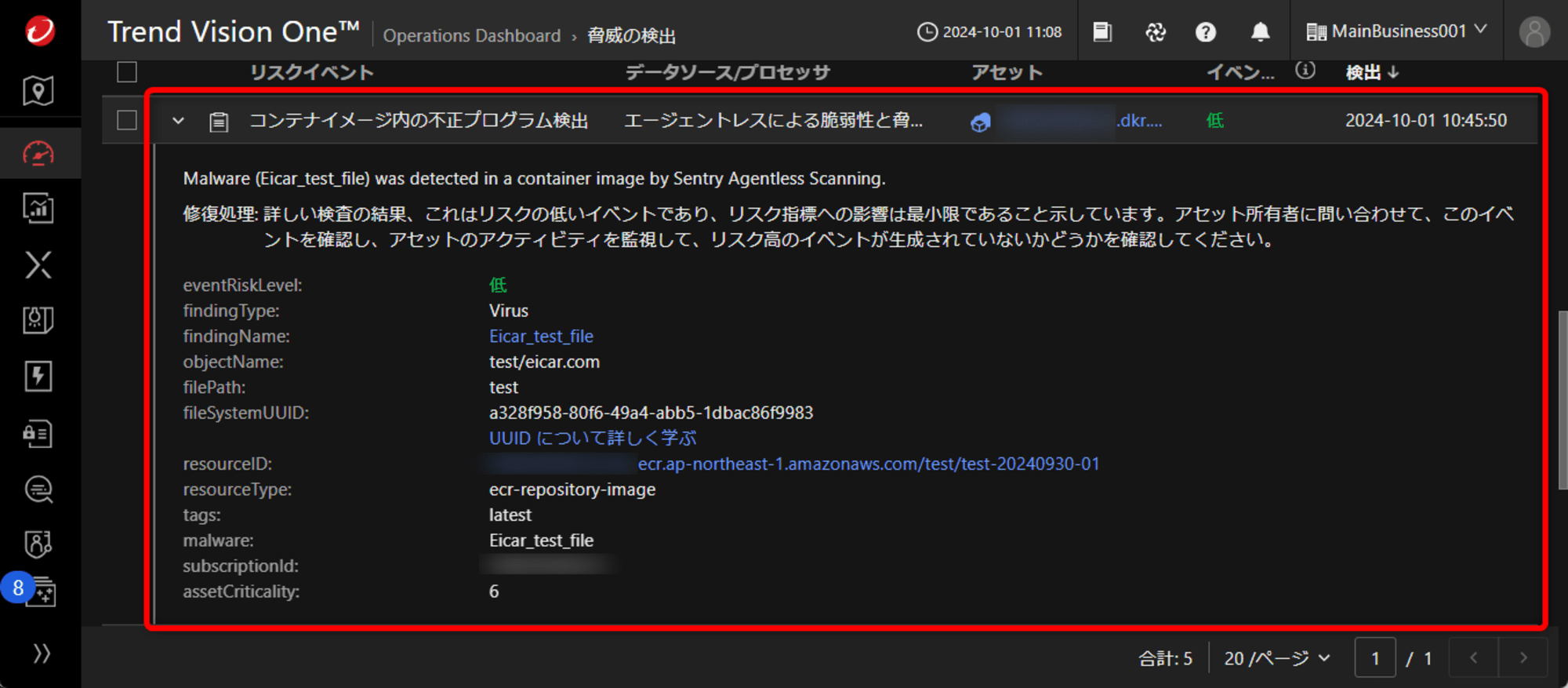

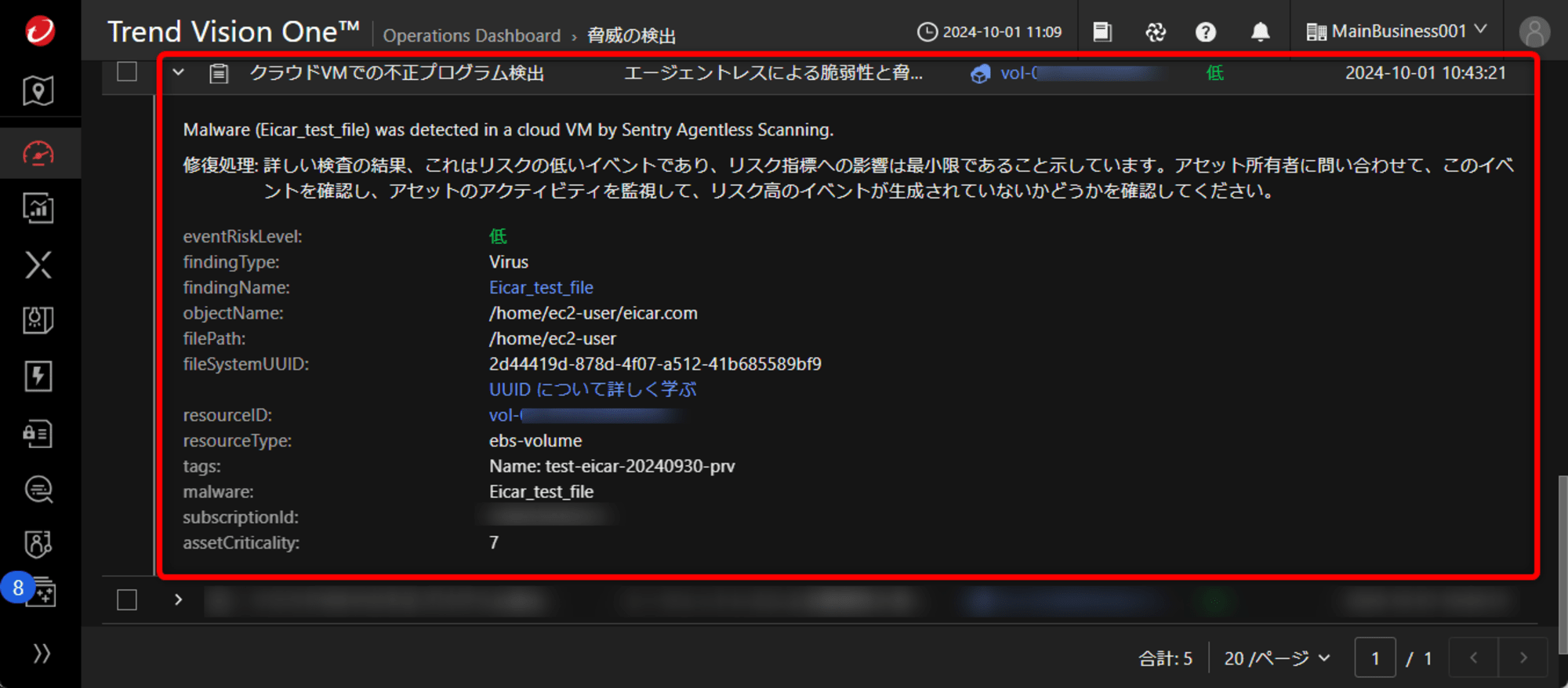

検出結果を確認してみます。今回はテスト用にEicarファイルが格納されたEC2やECRを用意して1日放置しました。

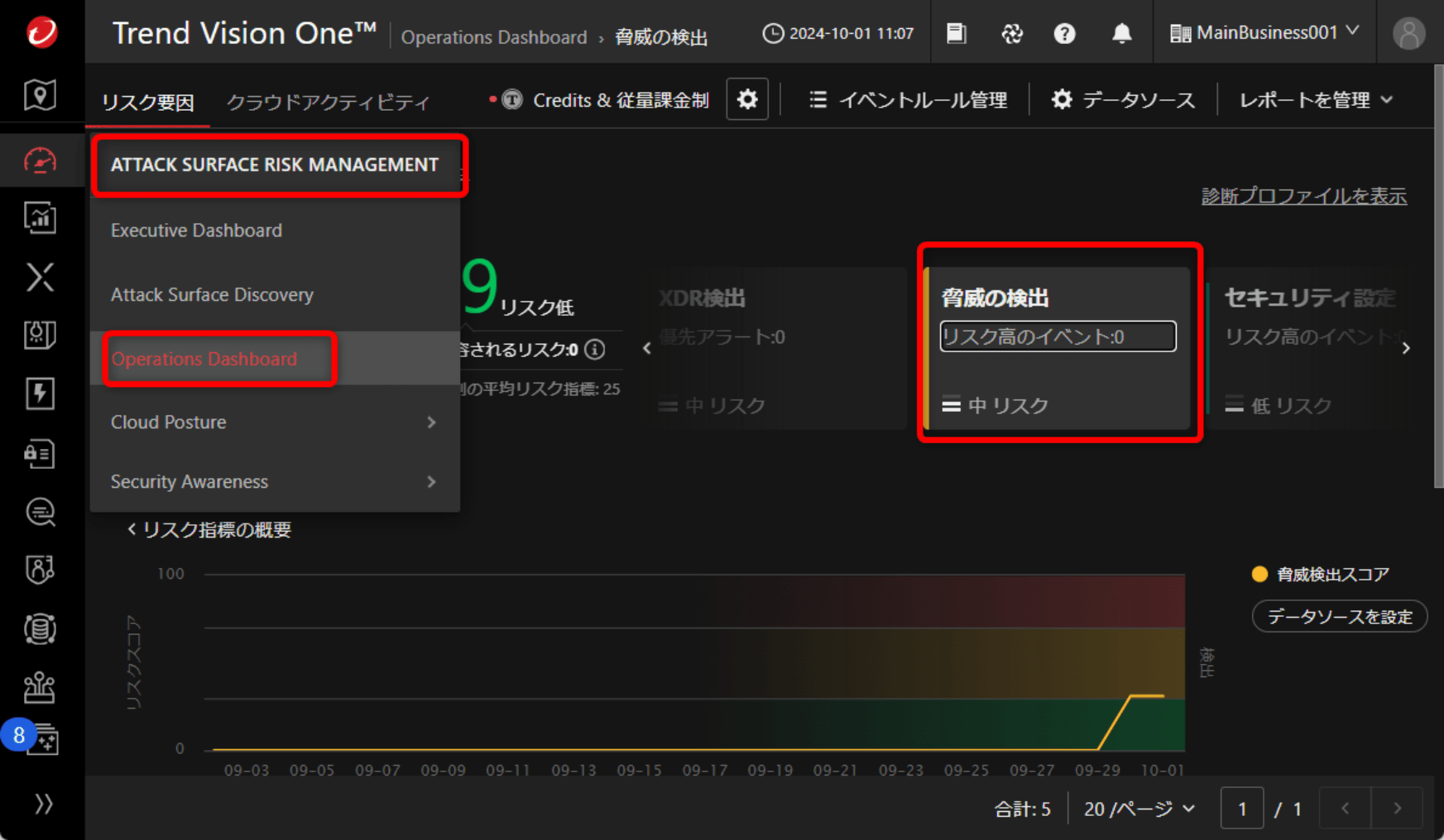

Trend Vision Oneコンソールで「ATTACK SURFACE RISK MANAGEMENT」→「Operations Dashboard」へアクセスし、「脅威の検出」をクリックします。

下図のようにEC2やECRのEicarファイルが正常に検出されていることを確認できました。

最後に

今回はエージェントレスの脆弱性と脅威の検出でマルウェアスキャンを試してみました。

Lambdaレイヤーのスキャンはまだマルウェアスキャンに対応していないようなので、今後の機能追加に期待しています。

本記事がどなたかのお役に立てれば幸いです。