Trend Micro Artifact Scanner(TMAS)でポリシー評価が可能になりました(プレビュー版)

こんにちは、シマです。

皆さんはTrend Vision Oneを使っていますか?Trend Vision Oneには様々な機能がありますが、今回はTrend Micro Artifact Scanner(TMAS)についてご紹介します。先日、Trend Micro Artifact Scanner(TMAS)に新しい--evaluatePolicyフラグが追加され、スキャン結果をコードセキュリティポリシーと照合して評価できるようになりました。これまでスキャン結果の判定を手動で行っていた方には嬉しいアップデートですね。

今回は、この新機能について実際に試してみた内容をご紹介します。

TMASの--evaluatePolicyフラグとは?

--evaluatePolicyフラグは、TMASのスキャン結果をあらかじめ定義されたセキュリティポリシーと照合し、ポリシーベースでの評価を行う機能です。この機能により、脆弱性、不正プログラム、シークレットの3種類のスキャンでポリシー評価が利用できます。

注意点

この機能は2025年7月時点ではプレビュー機能であり、正式リリースではありません。利用前に免責事項をご確認ください。

従来のスキャン機能との違い

従来のTMASは、スキャン結果をそのまま出力するだけでした。「このマルウェアが検出されました」、「この脆弱性があります」といった情報は分かるものの、それが許可されるレベルなのか、ブロックすべきなのかは人間が判断する必要がありました。

新しい--evaluatePolicyフラグを使用することで、ポリシーに基づいた自動的な合否判定と評価結果を取得することが可能になりました。これにより、CI/CDパイプラインでのガバナンス強化が、より効率的になったと感じています。

実際に試してみた

環境準備

今回は以下の環境でテストを実施しました。

- Trend Vision OneにてAWSと連携済み

- テスト用のコンテナイメージ(意図的にシークレット情報とテストマルウェアを含む)

- TMASが設定済みの環境(過去の記事を参考に設定)

新しいフラグを使ったスキャン実行

通常のスキャンコマンドに--evaluatePolicyを追加するだけです。

tmas scan docker:test/202507-01:latest -VMS -r ap-northeast-1 --evaluatePolicy

出力結果

通常のスキャン結果に加えて、以下のようなポリシー評価結果が出力されました。

"policyEvaluation": {

"result": "in-violation-of-log-and-block-rules",

"policyEvaluated": {

"name": "Default Policy",

"version": 1,

"updatedDateTime": "2025-07-22T04:34:46Z"

},

"blockPolicyViolations": {

"malware": [

{

"rule": {

"ruleType": "hasMalware",

"action": "block"

},

"numOfViolations": 1

}

]

},

"logPolicyViolations": {

"secrets": [

{

"rule": {

"ruleType": "hasSecrets",

"action": "log"

},

"numOfViolations": 2

}

]

}

}

上記の結果から、ブロックポリシーとしてマルウェアが1件、ログポリシーとして秘密情報2件がポリシー違反として検出されました。blockPolicyViolationsやlogPolicyViolationsの内容に応じてCI/CDの処理を変えることで、より効率的にガバナンス強化を実施することが可能ですね。

Trend Vision Oneコンソールでの確認

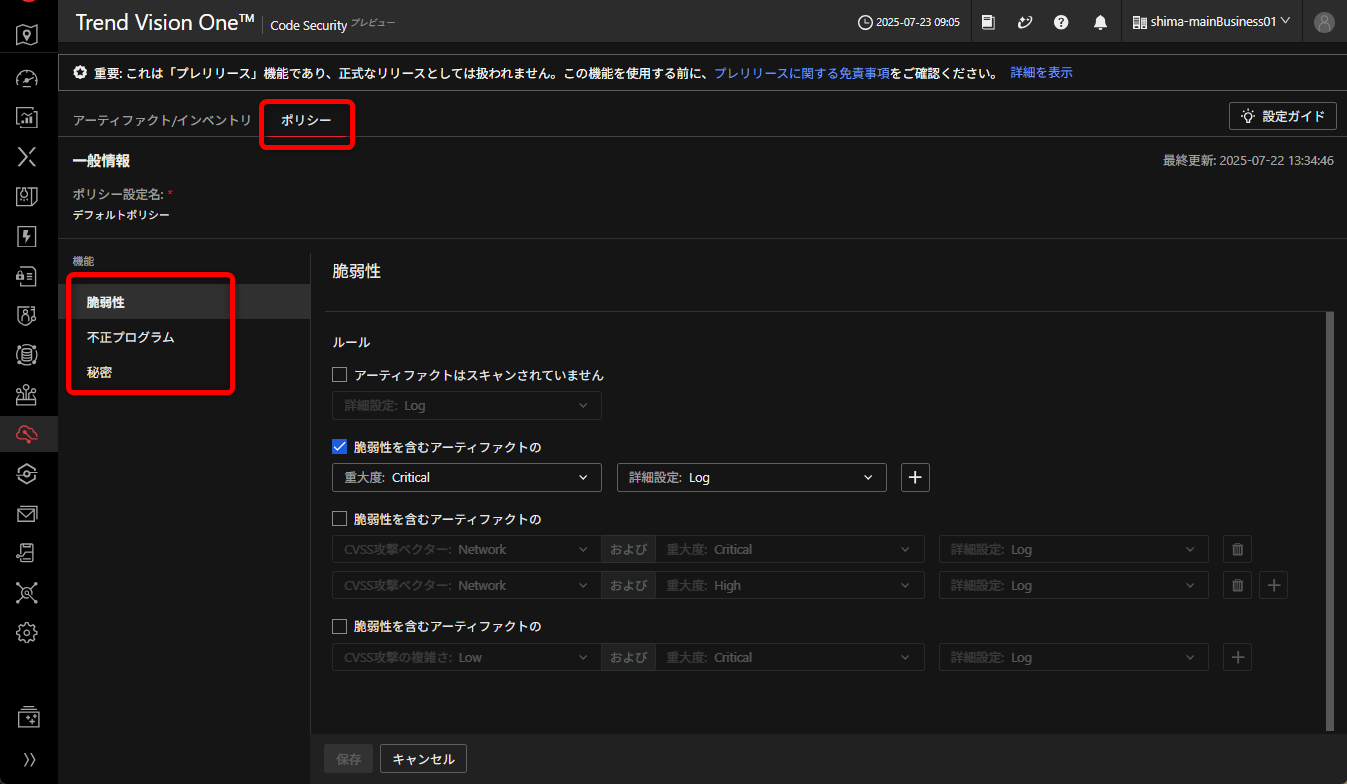

ポリシーの内容確認や変更はTrend Vision Oneコンソールで行います。

Trend Vision Oneコンソールへログインし、左ペインから「Cloud Security」→「Code Security」を選択すると、先ほどのスキャン結果を確認できます。「ポリシー」タブでは各機能のポリシーを細かく設定することができます。

実際に使ってみて感じたのは、デフォルトポリシーでも十分実用的ですが、組織の要件に応じてカスタマイズできる柔軟性があることは良いと感じました。

まとめ

TMASの新しい--evaluatePolicyフラグにより、セキュリティスキャンの結果がより実運用に適したものになりました。特にCI/CDパイプラインで明確な合否判定が自動的に得られることで、DevSecOpsの実装がより現実的になったと感じています。

プレビュー機能という点には注意が必要ですが、将来的な正式リリースに向けて、ぜひ検証環境での試用を検討してみてください。

本記事がどなたかのお役に立てれば幸いです。