Trend Vision One Endpoint Security(Server & Workload Protection)で不正プログラム対策の除外設定について(その2)

こんにちは、シマです。

皆さんはTrend Vision One Endpoint Security(Server & Workload Protection)(以降、V1ES)を使っていますか?V1ESは、トレンドマイクロ社が提供するソリューションの1つで、Cloud One Workload Security(以降、C1WS)の後継製品です。クラウド上に存在するサーバーやインスタンスを保護するために必要な機能を提供する、クラウド型総合サーバーセキュリティサービスとなっています。

先日、V1ESで不正プログラム対策の除外設定を作成する方法についてご紹介しました。

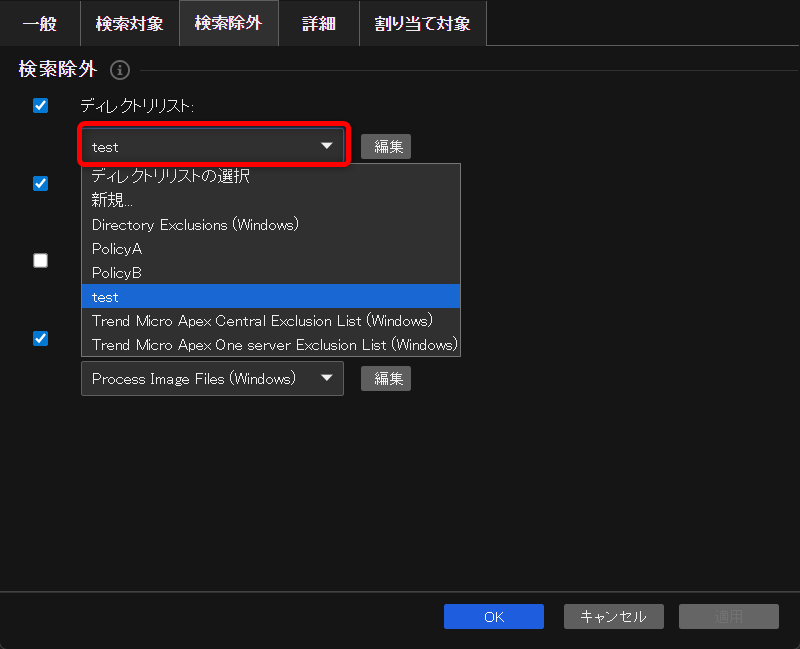

前回ご紹介した方法では、ドロップダウンリストから選択する必要があるため、各ポリシーには除外対象のリストを1つしか割り当てることができませんでした。

そのため、複数のリストを作成し、ポリシーに応じて複数の除外対象リストの中からいくつかを選んで適用することができませんでした。今回は、そのような場合の設定方法をご紹介します。

前提

この方式は設定が少し複雑になるため、設定内容の可読性や運用面を考慮すると、前回の方式でシンプルに実装する方が個人的にはおすすめです。しかし、多くの除外ディレクトリを設定するシーンや、各ポリシーごとにディレクトリリストを柔軟に割り当てたい場合には、この設定も有効です。

実際に設定してみた

以下の記事で設定した状態から開始します。

1. ポリシーの作成

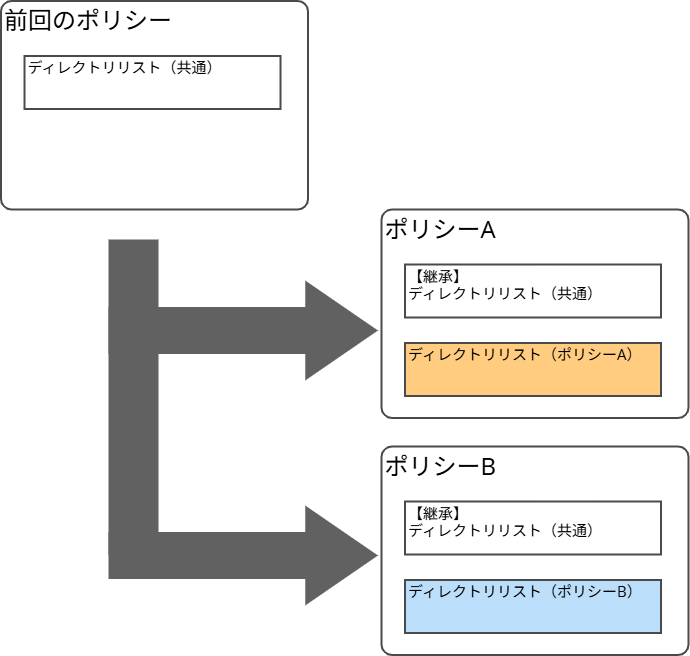

前回不正プログラム対策の除外設定をしたポリシーを継承元とした、ポリシーAとポリシーBを作成します。どちらのポリシーも継承元の除外設定が適用されている状態となります。今回はこれを共通の除外設定として進めていきます。

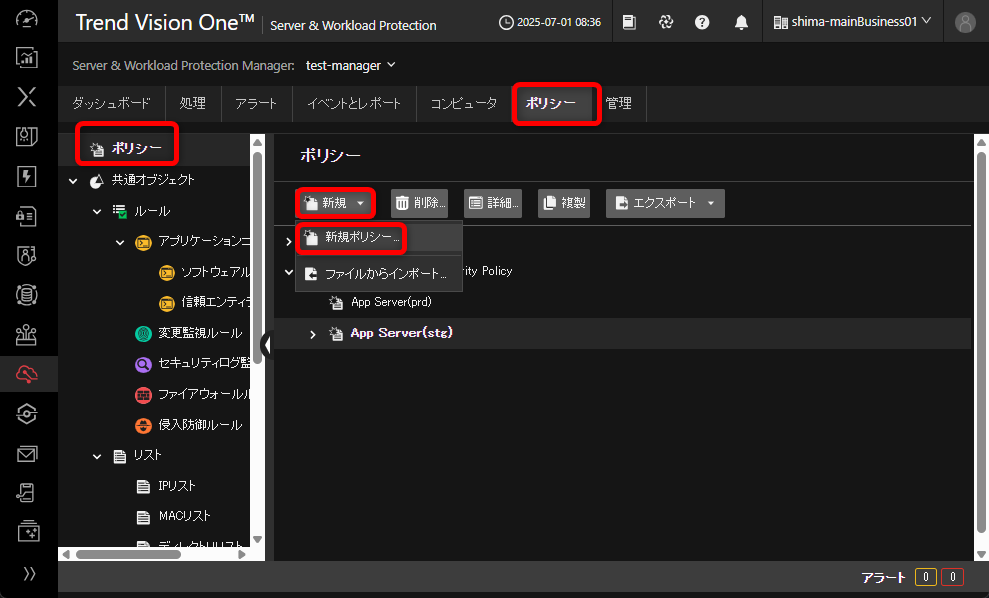

V1ESの管理画面から「ポリシー」タブを選択し、左側のメニューから「ポリシー」をクリックし、「新規」→「新規ポリシー」をクリックします。

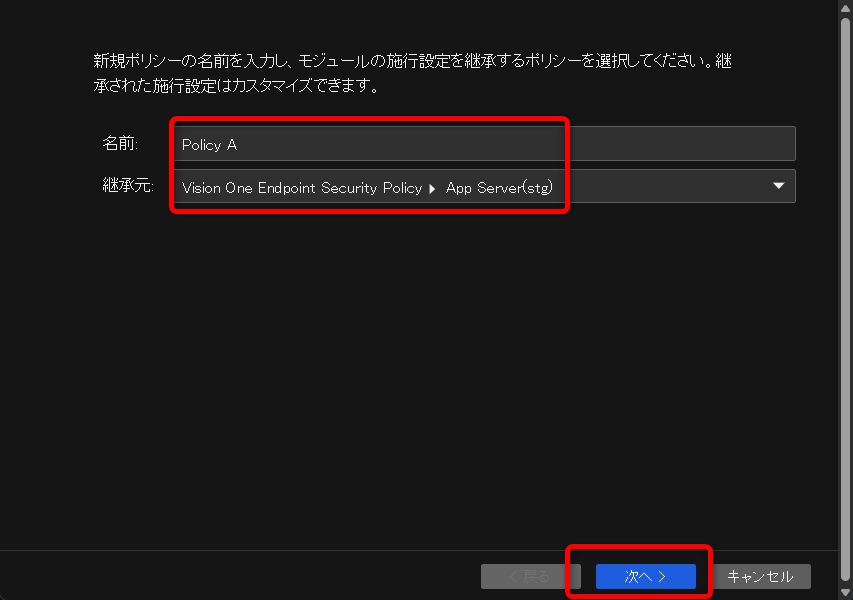

ポリシーAの名前を入力し、継承元は前回の記事で除外設定をしたポリシーを指定し、「次へ」をクリックします。

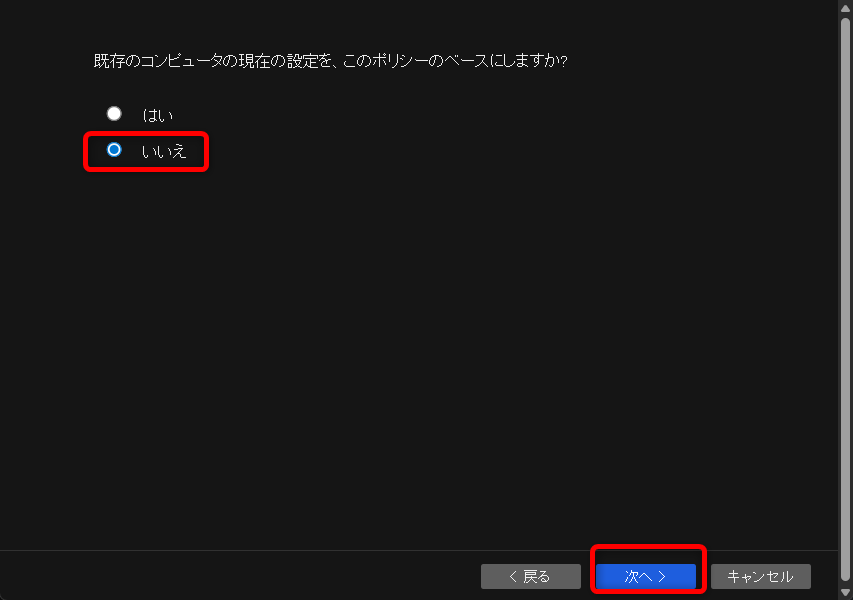

「いいえ」を選択し、「次へ」をクリックします。

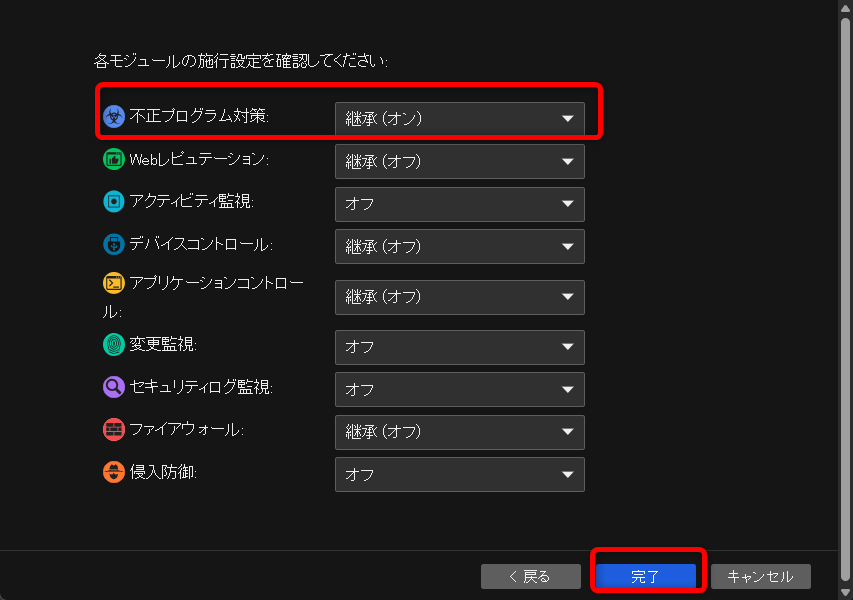

「不正プログラム対策」が「オン」になっていることを確認し、「完了」をクリックします。

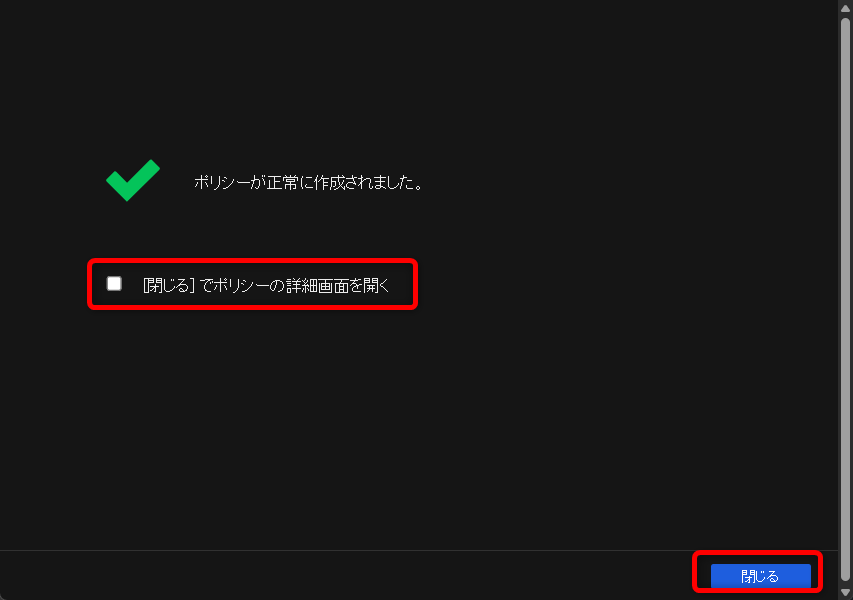

「[閉じる]でポリシーの詳細画面を開く」は今回は不要なので、チェックを外し、「閉じる」をクリックします。

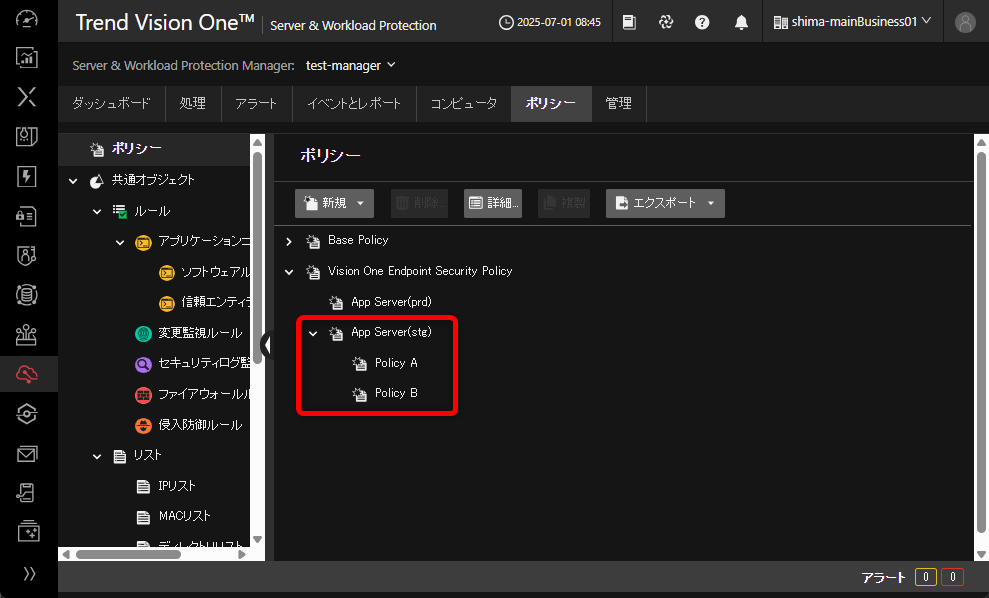

同じ手順でポリシーBも作成し、前回設定したポリシーの下に今回作成したポリシーAとBが紐づいていることを確認します。

これにより、ポリシーAとBには共通の除外設定が適用されたポリシーが作成されます。

2. ディレクトリリストの作成

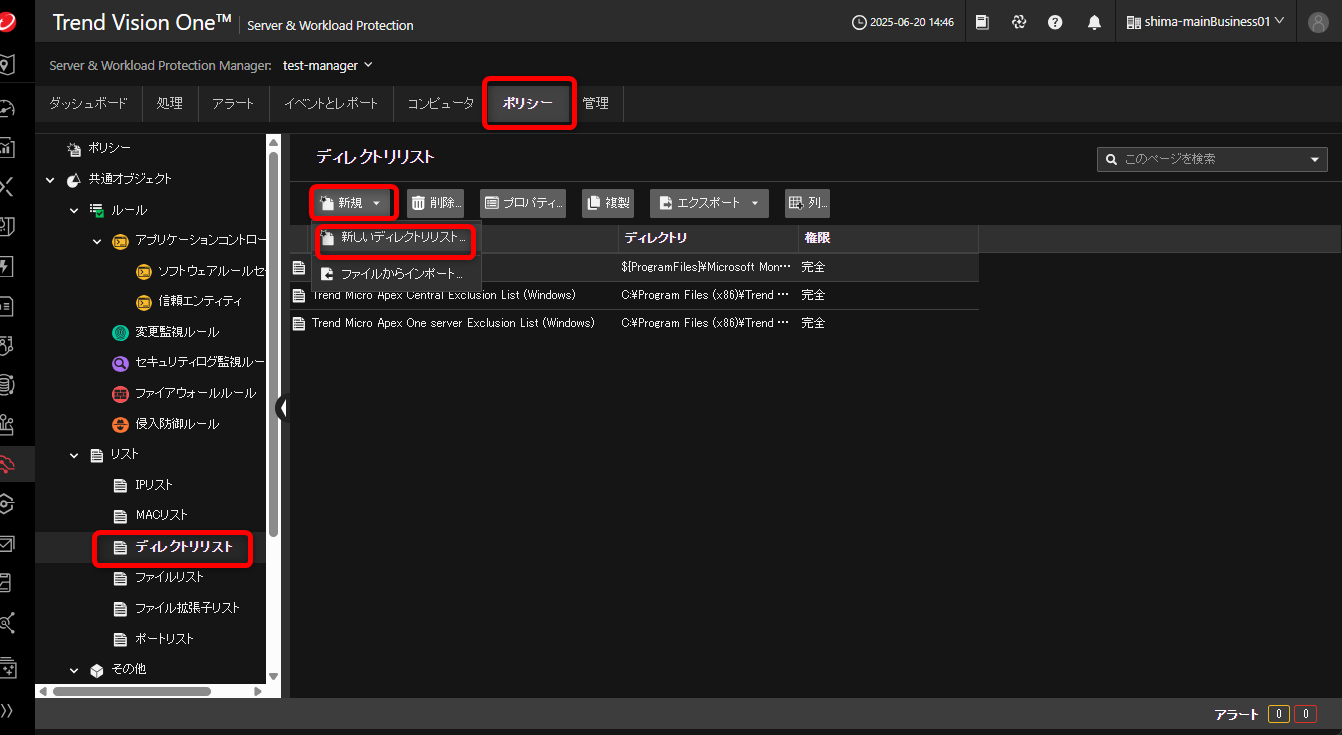

V1ESの管理画面から「ポリシー」タブを選択し、左側のメニューから除外設定をしたいリストを選択します。今回は除外ディレクトリを設定するため、「ディレクトリリスト」をクリックし、「新規」→「新しいディレクトリリスト」を選択します。

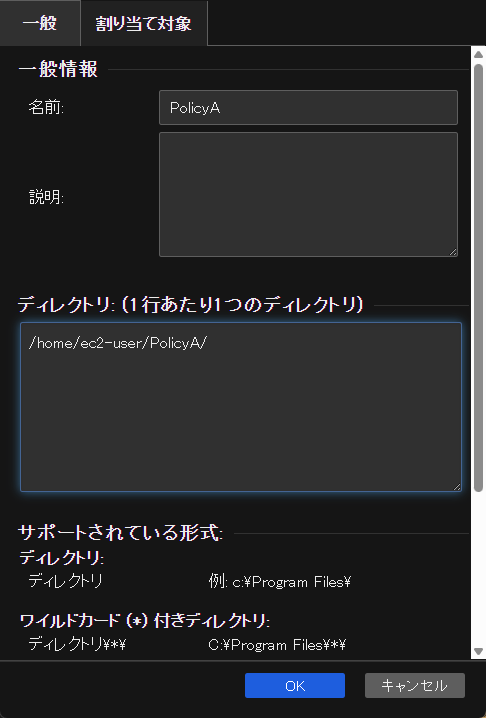

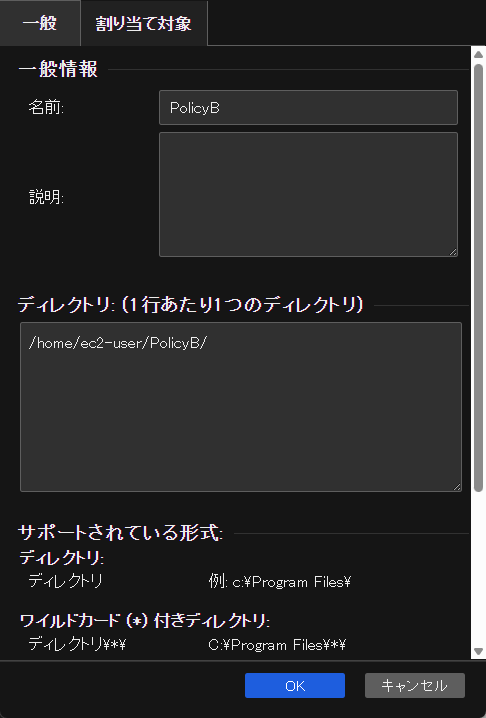

ポリシーAとポリシーBのそれぞれに適用するディレクトリリストを作成します。任意の名前と対象ディレクトリを指定し、「OK」ボタンをクリックします。

3. 除外設定の追加

各ポリシーにディレクトリリストを追加していきます。

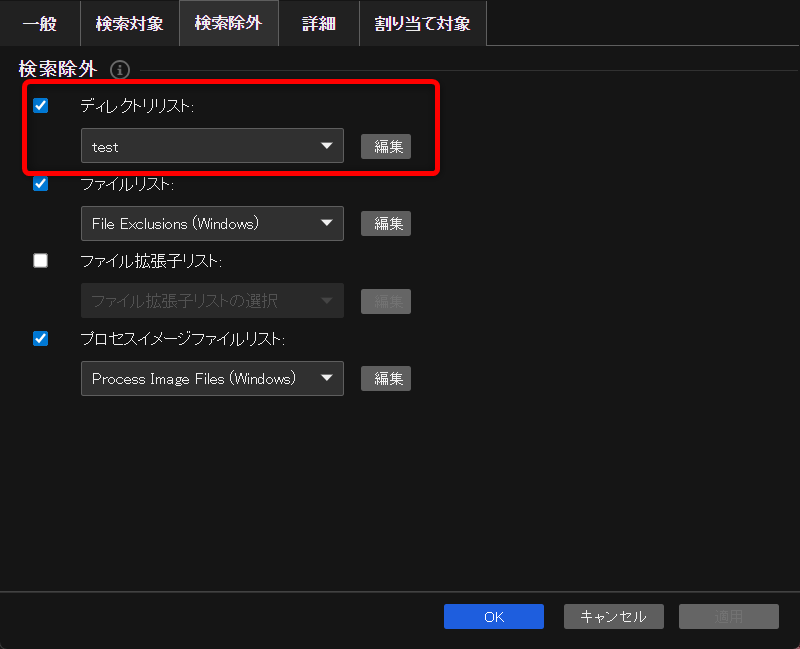

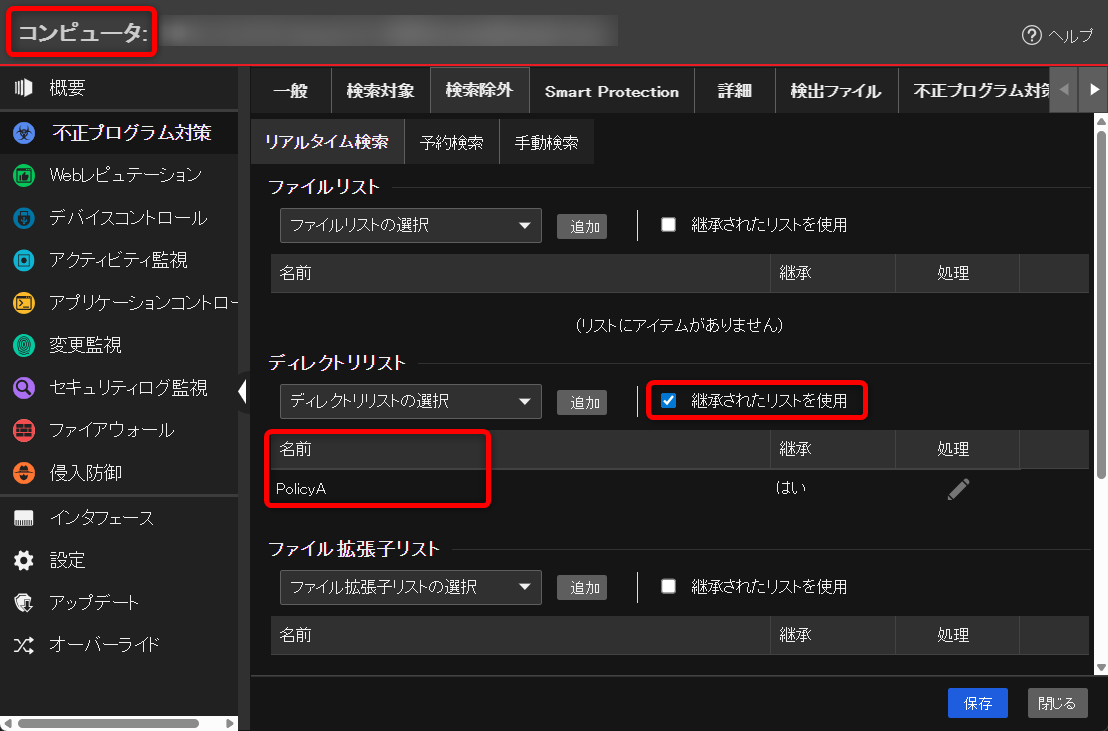

今回はリアルタイム検索の除外設定を追加するため、左側のメニューから「不正プログラム検索設定」を選択し、「検索除外」→「リアルタイム検索」→「ディレクトリリスト」から、対象のディレクトリリストを選択し、「追加」ボタンをクリックします。

ディレクトリリストが正常に追加されたことを確認し、「適用されたコンピュータにリストの継承を強制」にチェックを入れて、「保存」ボタンをクリックします。

ポリシーBでも同様に設定します。

注意事項

今回実施した除外設定は継承元の内容を自動で継承せず、適用したコンピュータに対しても自動で継承しません。そのため、前述の手順ではポリシー側から継承を強制させていましたが、すべてのコンピュータに適用したくないケースでは「適用されたコンピュータにリストの継承を強制」のチェックを外し、コンピュータ側で「継承されたリストを使用」にチェックを入れる必要があります。

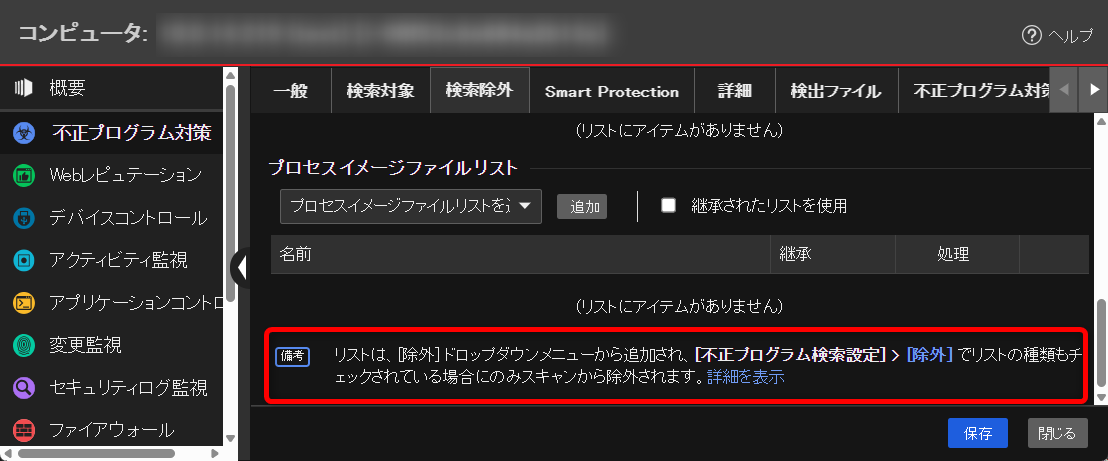

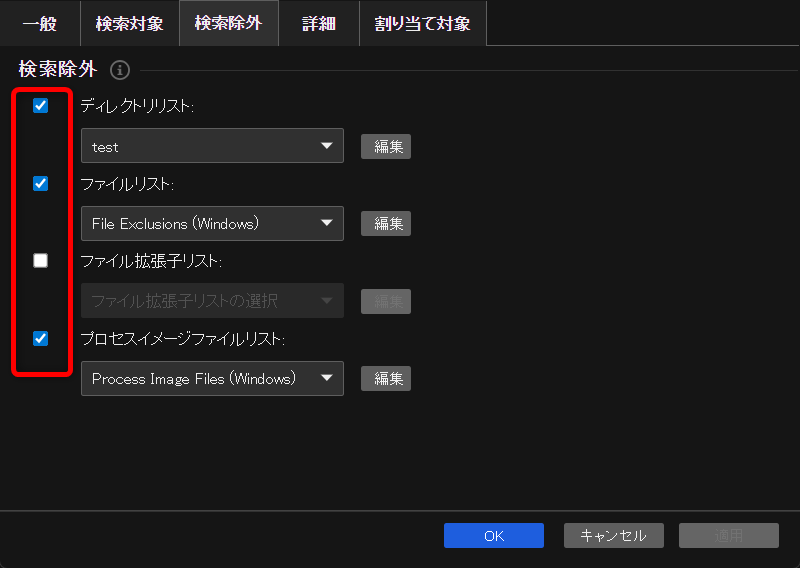

また、設定箇所の最下部に記載されているとおり、前回の手順で割り当てた除外設定がそもそも有効になっていないと、本設定内容は有効になりません。

デフォルトでは、ファイル拡張子リストが無効になっているため、この設定箇所だけでファイル拡張子リストを追加しても有効にならないということです。

動作確認

各ポリシーを適用したコンピュータをそれぞれ用意し、各ディレクトリにEICARテストファイルを配置し、想定どおり隔離されないことを確認しました。

[ec2-user@ip-10-0-14-219 ~]$ pwd

/home/ec2-user

[ec2-user@ip-10-0-14-219 ~]$ tree

.

├── PolicyA

│ └── eicar.com

├── PolicyB

└── test

└── eicar.com

3 directories, 2 files

[ec2-user@ip-10-0-15-218 ~]$ pwd

/home/ec2-user

[ec2-user@ip-10-0-15-218 ~]$ tree

.

├── PolicyA

├── PolicyB

│ └── eicar.com

└── test

└── eicar.com

3 directories, 2 files

それぞれ想定どおりの箇所で除外設定が効いていることが確認できました。

まとめ

今回は、前回とは別の設定箇所でV1ESの不正プログラム対策の除外設定を試してみました。

この方法により、複数のディレクトリリストを作成し、ポリシーごとに柔軟に適用することが可能になります。設定は複雑になりますが、大規模な環境や細かな制御が必要な場合には有効な手法です。

本記事がどなたかのお役に立てれば幸いです。