![[Chalk talk] Extending governance across clouds に参加しました #NTA315 #AWSreInvent](https://images.ctfassets.net/ct0aopd36mqt/4pUQzSdez78aERI3ud3HNg/fe4c41ee45eccea110362c7c14f1edec/reinvent2025_devio_report_w1200h630.png?w=3840&fm=webp)

[Chalk talk] Extending governance across clouds に参加しました #NTA315 #AWSreInvent

こんにちは、クラウド事業本部 コンサルティング部のいたくらです。

AWS re:invent 2025 は現地参加しています。

「Extending governance across clouds」に参加したのでレポートします。

Chalk talk セッションはスピーカーと参加者がインタラクティブにやりとりするため、聞き取れなかった部分もありますがご了承ください。

3 行まとめ

- マルチクラウドガバナンスでは、クラウド間の 1 対 1 マッピングを避け、目的から逆算して各クラウドに適した実装を選択することが重要

- セキュリティ、アイデンティティ、FinOps、可観測性の各領域で、クラウド間の違いを理解した上で統一的な管理基盤を構築する

- アイデンティティは単一の IdP で一元管理し、コストデータは FOCUS フォーマットで標準化することで運用効率を高められる

セッション概要

- セッションID: NTA315

- タイトル: Extending governance across clouds

- スピーカー

- Agasthi Kothurkar, Principal Solutions Architect, Amazon Web Services

- Sanjukta Mukherjee, Senior Solutions Architect, Amazon Web Services

- レベル: 300 – Advanced

Building effective governance across multiple clouds? Learn how to architect AWS foundations while adapting to different cloud providers' organizational models. This session compares and contrasts management and governance approaches across major cloud providers, with special focus on AWS best practices. Explore similarities and differences in identity management, resource organization, and access controls. Discover practical strategies for implementing consistent security policies, cost management, and compliance controls. Learn how to handle cross-cloud resource tagging, billing structures, and operational monitoring. Walk away with actionable insights for designing your AWS foundation while maintaining effective multi-cloud governance

(機械翻訳)

複数のクラウドにまたがる効果的なガバナンスを構築したいですか?AWS の基盤を設計しながら、異なるクラウドプロバイダーの組織モデルに適応する方法を学びます。このセッションでは、主要なクラウドプロバイダー間の管理およびガバナンスアプローチを比較・対照し、AWS のベストプラクティスに特に焦点を当てます。アイデンティティ管理、リソース組織、アクセス制御における類似点と相違点を探ります。一貫したセキュリティポリシー、コスト管理、コンプライアンス管理を実装するための実践的な戦略をご紹介します。クラウド間でのリソースタグ付け、課金構造、運用監視の扱い方を学びます。効果的なマルチクラウドガバナンスを維持しながら AWS 基盤を設計するための、実践的なインサイトを持ち帰ることができます。

セッション内容

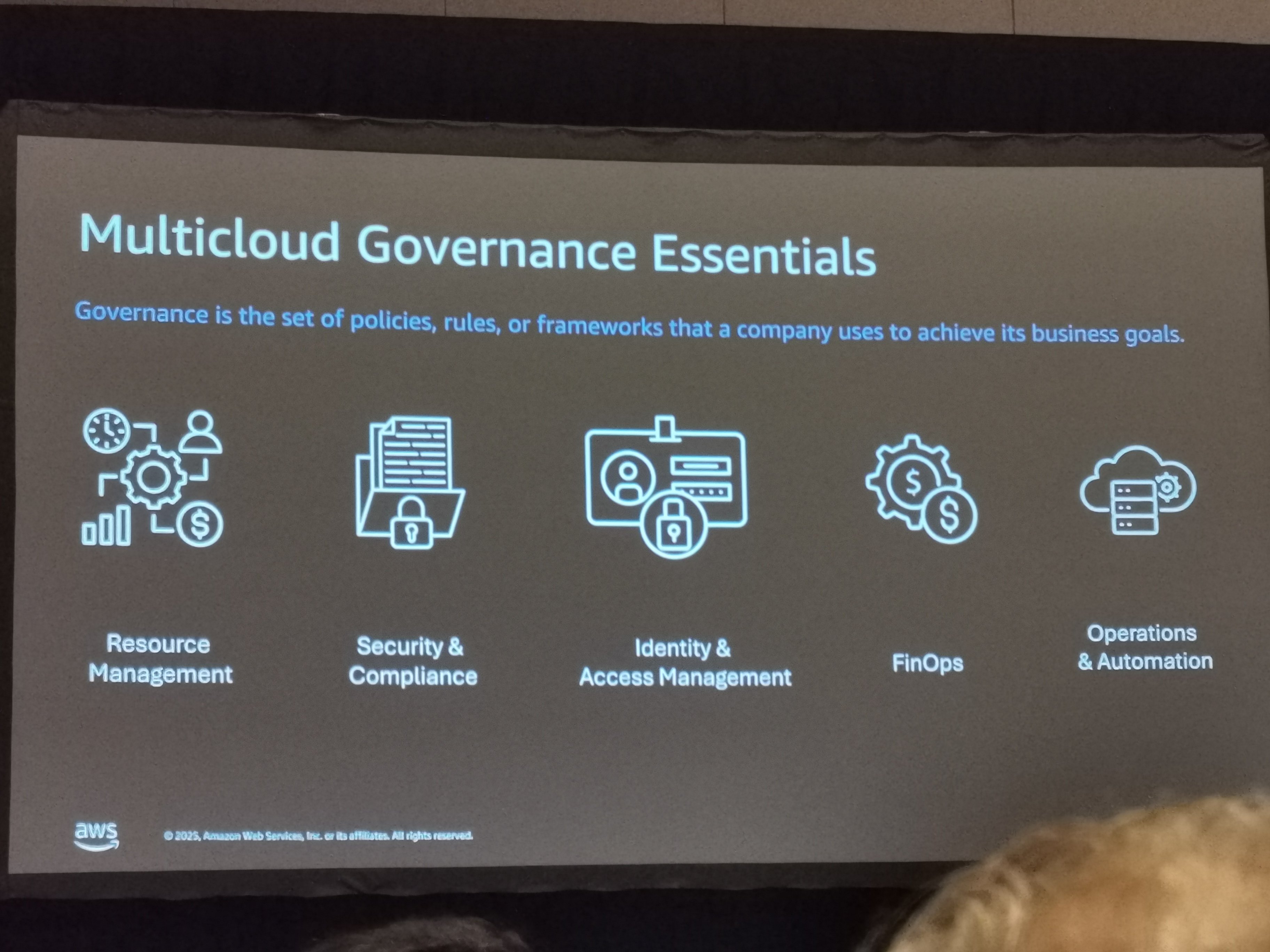

マルチクラウドガバナンスの主要領域

セッションでは、マルチクラウド環境におけるガバナンスの主要領域として、リソース管理、セキュリティとコンプライアンス、アイデンティティ、FinOps、運用管理の 5 つが紹介されました。

スピーカーは、各クラウドにはそれぞれ異なる実装方法があることを強調していました。標準化を試みることは可能ですが、すべてをクラウド間で統一できるわけではありません。たとえば、課金構造のようなものはクラウド固有のものとなります。

マルチクラウドにおける重要な考え方

セッションでもっとも強調されたポイントの 1 つは、1 対 1 のマッピングをしようとしないことです。

各クラウドの基本的な構成要素は異なります。Azure で動いているものが GCP でも動いているとしても、それは完全に同じものを比較しているわけではありません。

重要なのは、ガバナンスの目的が何かを理解し、そこから逆算して考えることと言っていました。

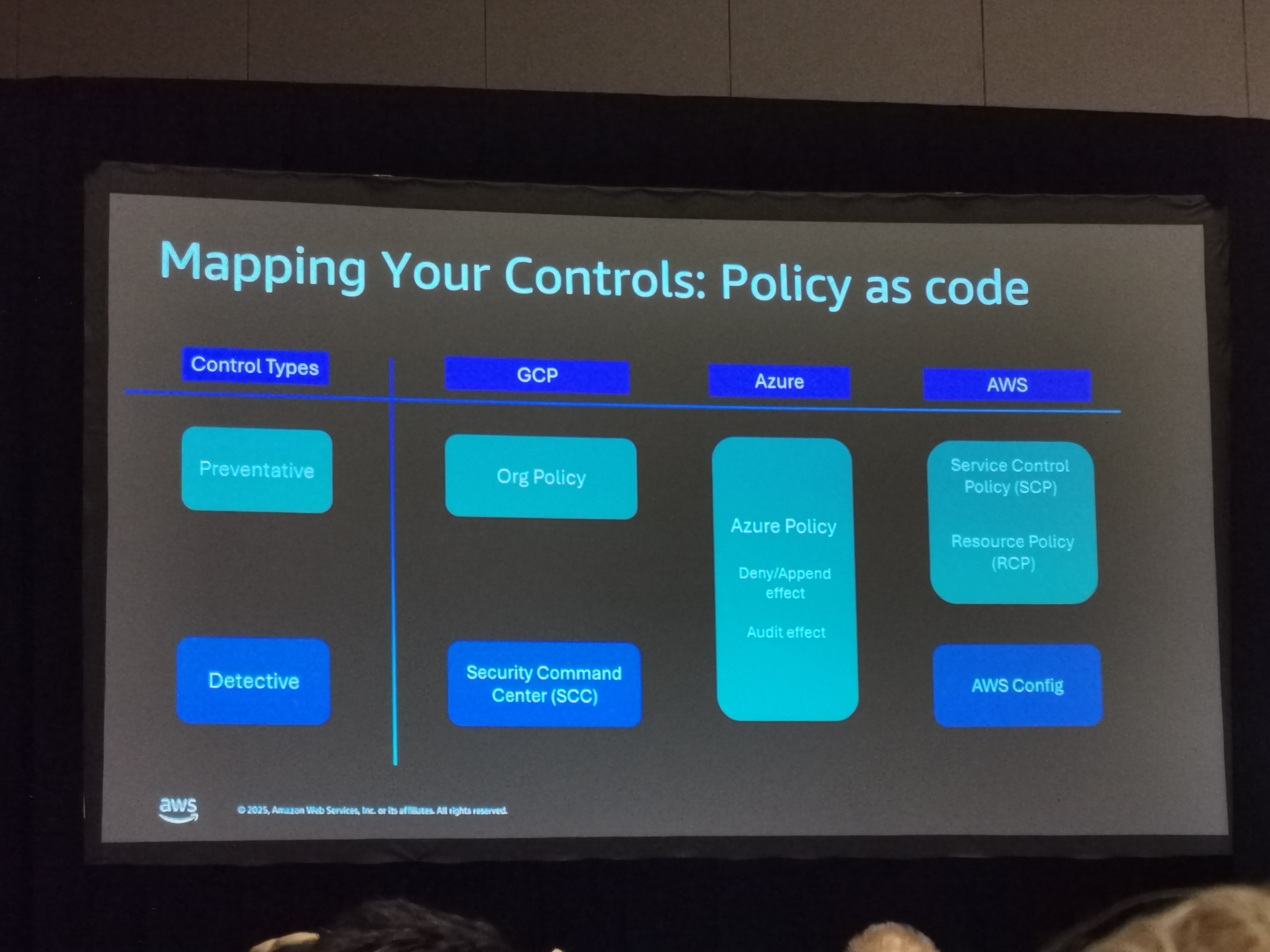

セキュリティコントロールの比較

セキュリティコントロールには、予防的(Preventive)と検知的(Detective)の 2 種類があります。

予防的コントロールは何かが起こるのを防ぐもので、GCP では Organization Policy、Azure では Azure Policy、AWS ではService Control Policies(SCP)や Resource Control Policies(RCP)が該当します。

検知的コントロールは問題が発生したことを検知して通知するもので、GCP では Security Command Center、Azure では Azure Policy(検知にも使用)、AWS では AWS Config が該当します。

AWS では、Control Tower のコントロールライブラリからフレームワークを選択して SCP や RCP を有効化できます。Control Tower を使っていない場合でも、Security Hub でコンプライアンス標準(CIS、PCI DSS など)に基づく検知的コントロールを利用できます。

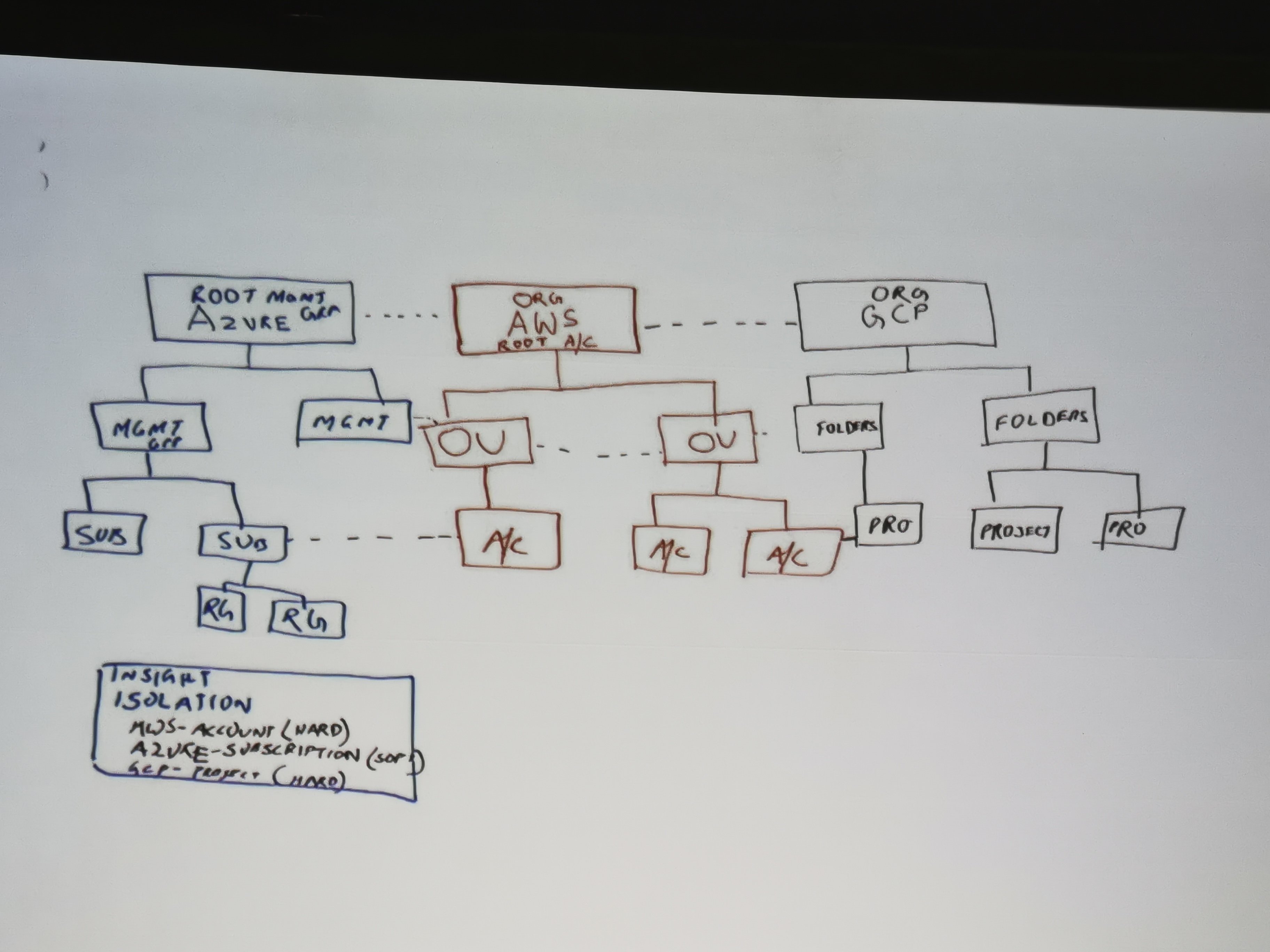

組織構造の比較

各クラウドの組織構造について、詳細な比較が行われました。

| AWS | GCP | Azure |

|---|---|---|

| Root Management Account(Organization) | Organization | Root Management Account |

| Organization Units(OU) | Folders | Management Groups |

| Accounts | Projects | Subscriptions |

| - | - | Resource Groups |

重要な違いは分離の境界です。AWS ではアカウントがハード的な境界となり、あるアカウントへのアクセス権限があっても、別のアカウントには自動的にはアクセスできません。一方、Azure ではサブスクリプションはソフト的な境界であり、RBAC の付与場所によって階層下のすべてにアクセスできる場合があります。GCP はプロジェクトレベルでの分離で、RBAC の設定に依存します。

この違いがあるため、1 対 1 のマッピングは機能しないということを話されていました。

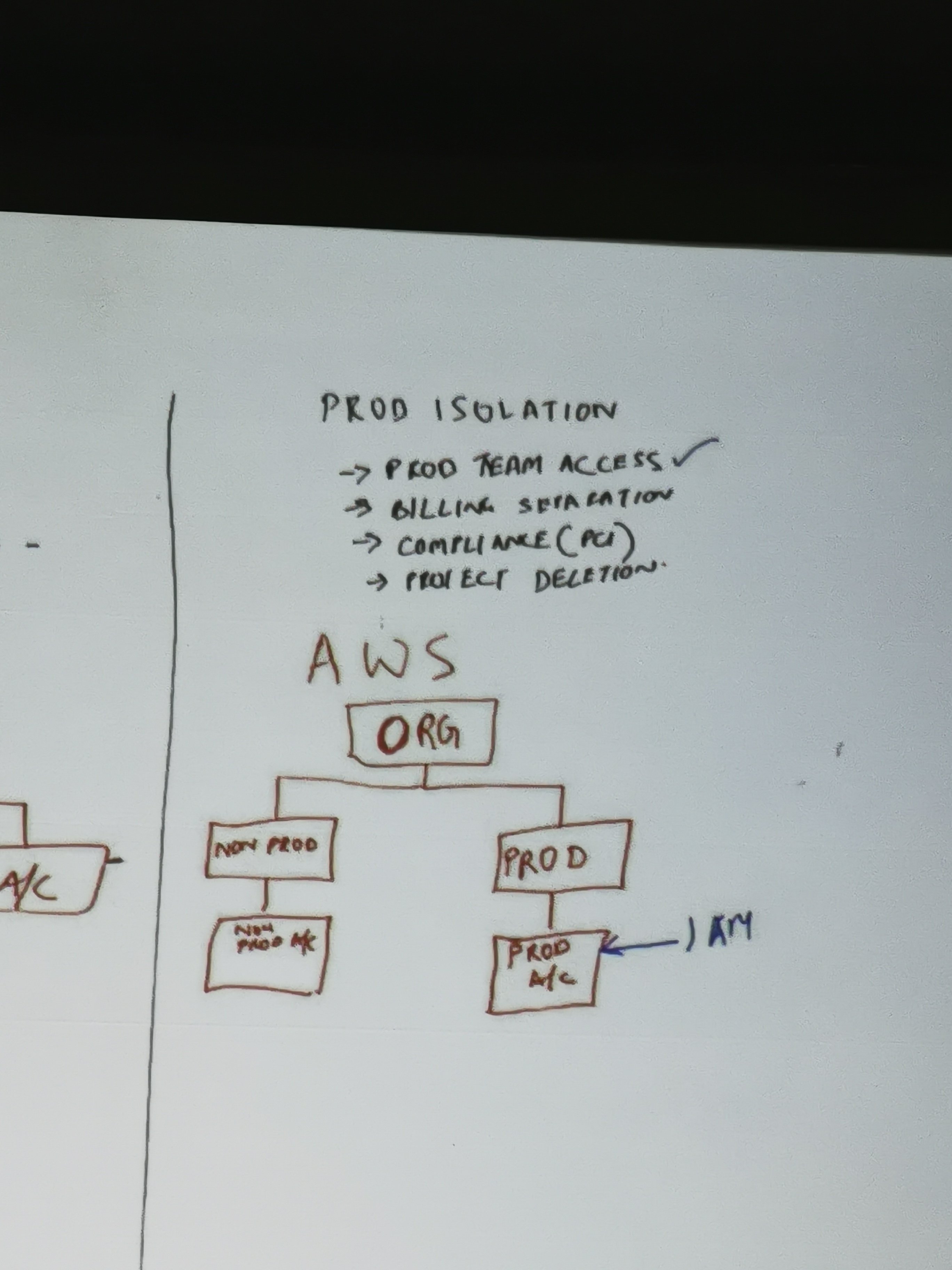

ユースケース:本番環境ワークロードの保護

セッションでは、具体的なユースケースとして「本番環境ワークロードの保護」が取り上げられました。目的は、厳格なアクセス制御、課金の分離、コンプライアンスの確保、リソースの削除保護の 4 つです。

AWS での実装では、アクセス制御は IAM、課金の分離はアカウント単位(Consolidated Billingで集約可能)、コンプライアンスは OU レベルでの SCP 適用、削除保護は SCP による予防的コントロールで実現します。

Azure での実装では、アクセス制御は RBAC、課金の分離はサブスクリプション単位、コンプライアンスは Azure Policy とRegulatory Compliance、削除保護はResource Locks で実現します。

重要なのは、目的を理解して逆算することで、どのクラウドでも、4 つの目的すべてを達成する方法があります。

アイデンティティ管理

マルチクラウド環境では、アイデンティティの単一の信頼できる情報源を持つことが重要です。各クラウドに個別のアイデンティティを持つことは避けるべきです。

一般的なアイデンティティプロバイダー(IdP)として、Okta、Microsoft Entra ID(旧 Azure AD)、Google Workspace などが挙げられました。

AWS では IAM Identity Center を使用して、IdP と連携できます。外部 IdP でユーザーとグループを管理し、IAM Identity Center でグループを同期、Permission Sets で「この ID が AWS で何ができるか」を定義し、グループと Permission Sets をアカウントにマッピングするという流れになります。この方法により、ユーザーを複製せずに、正しいアカウントへのアクセス権を付与できます。

可観測性

マルチクラウド環境では、中央集約型の可観測性レイヤーを構築することが推奨していました。

各クラウドには独自のモニタリングツールがあります(AWS: CloudWatch、GCP: Cloud Monitoring、Azure: Azure Monitor)。これらのメトリクス、ログ、トレースを集約して可視化する方法として、Datadog や New Relic などのサードパーティツール、Grafana を可視化レイヤーとして使用するオープンソースのアプローチ、OpenTelemetry で各クラウドからメトリクスを収集し中央に集約するアプローチが紹介されました。

AWS では、Amazon Managed Service for Prometheus や Amazon Managed Grafana も利用可能です。

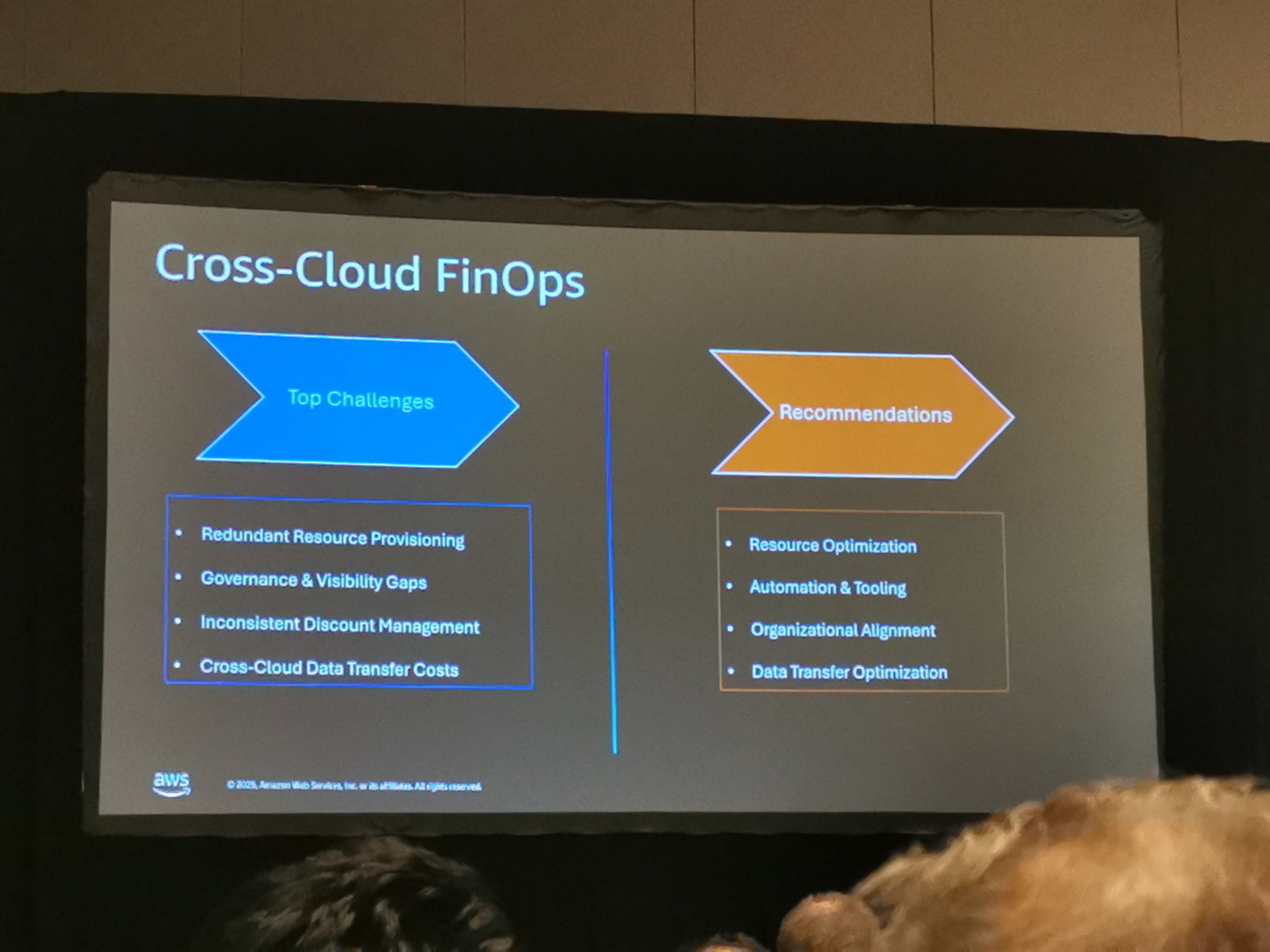

FinOps とコスト管理

マルチクラウド環境でのコスト管理について、FOCUS(FinOps Open Cost and Usage Specification)フォーマットが紹介されました。

各クラウドプロバイダーは異なるフォーマットでコストデータを報告します。FOCUS フォーマットはこれを標準化し、クラウド間でのコスト比較を簡単にしてくれます。AWS では Data Exports からデータを FOCUS フォーマットでエクスポートできます。

また、データ転送コストの最小化も重要です。フロントエンドを1つのクラウドに、バックエンドを別のクラウドに配置するような構成は避けるべきです。

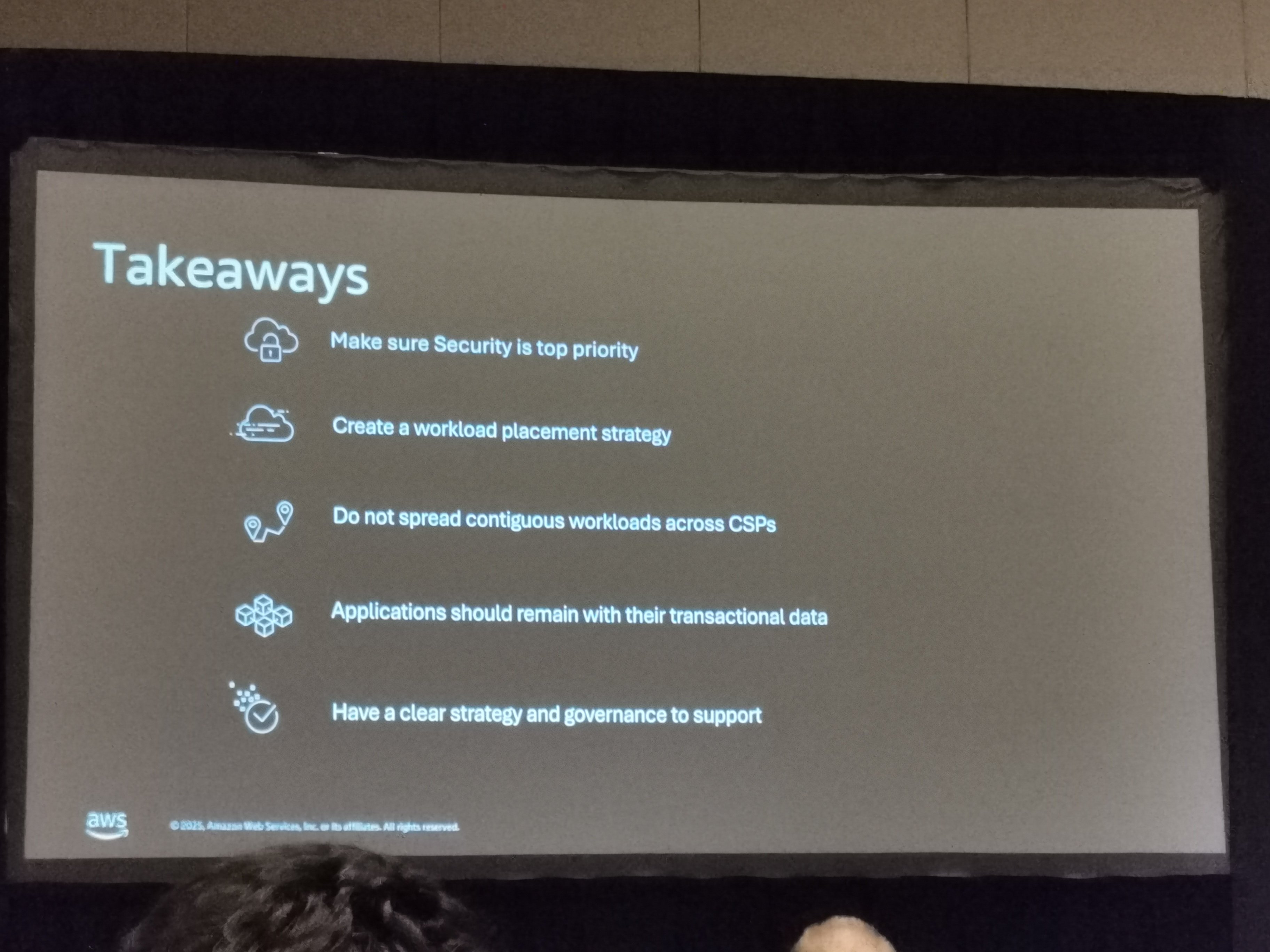

マルチクラウド導入の推奨事項

セッションの最後に、マルチクラウド導入時の推奨事項の話がありました。セキュリティをゼロから設定してすべての基盤が整っていることを確認すること、セキュリティ関連の設定を最優先で実施すること、どのタイプのワークロードをどのクラウドに配置するかワークロード配置戦略を策定すること、データ転送コストを最小化するためにデータをトランザクションデータの近くに配置すること、チーム構成と責任範囲を定義してマルチクラウドの運用・サポート体制を明確化することが挙げられていました。

さいごに

マルチクラウド環境のガバナンスは、各クラウドの特性を理解した上で、目的ベースで設計することが重要だと感じました。とくに「1 対 1 マッピングをしない」という考え方は、ついつい既存の知識に当てはめて理解しようとしてしまうので、意識して気をつけたいと思いました。

この記事がどなたかのお役に立てれば幸いです。

以上、クラウド事業本部 コンサルティング部のいたくら(@itkr2305)でした!