既存WebアプリへのLINEログイン導入パターンのご紹介

リテールアプリ共創部のるおんです。

最近、大変ありがたいことに「WebアプリにLINEログインを設置したい」というご相談をいただく機会が増えています。

しかし、LINEログインを既存のWebアプリケーションに組み込む際には、そのアプリの元々の認証基盤の方法によって大きく作業内容や工数が変わってきます。

そこで、本ブログでは既存のWebアプリケーションにLINEログインを追加する際の実装パターンと工数の目安について解説します。工数見積もりや、実装の方向性を決定したりする際の参考にしていただければ幸いです。

また、今回お話しする内容は、LINEログイン以外のソーシャルログインにも当てはまることですが、今回はLINEログインという切り口でお話しさせていただきます。

LINEログインとは

概要

LINEログインとは、LINEアカウントを使ってWebサイトやアプリにログインできるソーシャルログイン機能です。LINEログインを組み込むことで、ユーザーはLINEアカウントで簡単にサービスにログインできるようになります。

主なメリット

ユーザー側のメリット:

- アカウント作成の手間が省ける(新規登録フォームへの入力が不要)

- パスワード管理が不要

- ワンタップでログインできる手軽さ

サービス提供側のメリット:

- 会員登録のハードルが下がり、新規ユーザー獲得が容易になる

- LINE IDを取得することで、LINE公式アカウントとの連携が可能になる

- ユーザー情報(氏名、プロフィール画像など)を取得できる

導入事例

ECサイト、予約サイト、会員制メディアなど、ユーザー認証が必要なWebサービスで広く活用されています。特に若年層のユーザーが多いサービスでは、LINEログインの導入によるコンバージョン率向上が期待できます。

想定される本ブログの読者

本ブログでは、既存のWebアプリケーションなどにLINEログインを追加したい際にどのような開発が必要なのか、またどれくらいの工数が必要なのかを知りたい方を想定しています。

例えば、メールログインに加えて、LINEログインを導入したいというパターンや、Googleログインに加えてLINEログインも導入したいというパターンなどが考えられます、

LINEログイン導入パターン

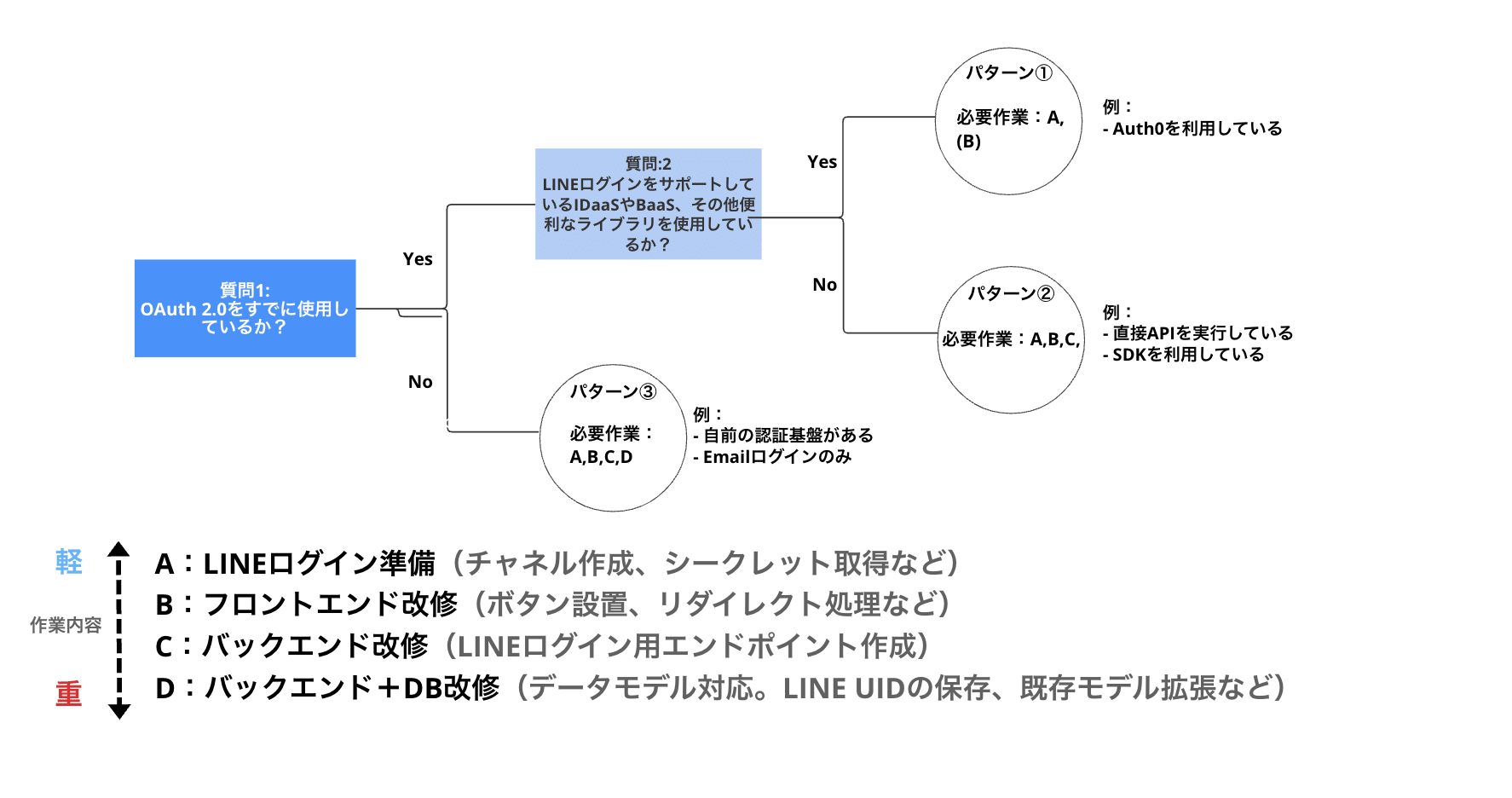

LINEログインを既存のWebアプリケーションに導入する際には、現状のアプリの仕様を把握する必要があります。また、その状態に応じて、LINEログイン導入に必要な作業や工数は大きく変わってきます。以下に、現状のアプリの認証基盤についてのYes/Noのツリー図を用意しましたので、現状のアプリがどのパターンに当てはまるかを考えてみてください。

この図は、開発者向けに技術的観点から書いたものなので、もし読者が技術者ではない場合は、質問を以下の用語に置き換えてみてください。

質問1: GoogleログインやFacebookログインなどソーシャルログインがすでにあるか?

質問2: 認証用のサービスを使用しているか?

以下に各パターンの詳細を解説します。

各パターンのLINEログイン導入解説

パターン①: IDaaS/BaaS活用型

工数:★(最も少ない)

このパターンでは、既にGoogleログインなどのソーシャルログインが実装されており、それをIDaaSやBaaSなど認証基盤をサポートしてくれるサービスを使って簡単に実装している場合を想定しています。

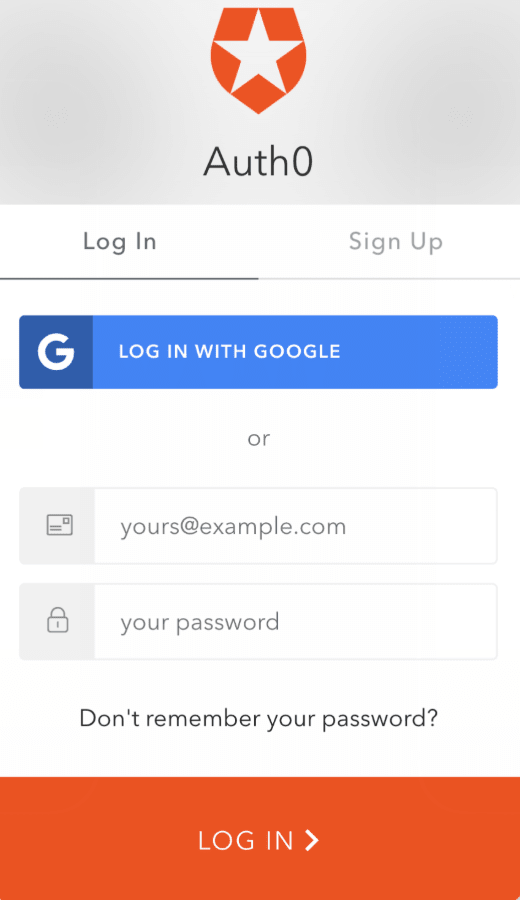

このパターンでは、ログイン画面などもサービスが提供してくれることも多く、代表的なIDaaSであるAuth0の場合は以下のようなログイン画面になっていると思います。(独自UIを用意している場合もあり)

(出典:https://auth0.com/jp/lock )

画像では、Googleログイン、Facebookログイン、Twitterログインを利用しているようですが、ここにLINEログインを追加したいケースを想定しています。

この場合、非常に作業工数が少なくLINEログインを追加することが可能です。

具体的には以下の作業が発生します。

A: LINEログイン準備(チャネル作成、シークレット取得、環境設定への追加)

B: フロントエンド実装(ログインボタン、リダイレクト処理など)

などの作業が発生します。

LINEログイン準備に関しては、LINE Developers Console上で公式ドキュメント通りに設定していただき、認証サービスの設定にチャネルIDとチャネルシークレットを渡すことで実現が可能です。

Bのフロントエンド実装に関しては、提供されたUIを使用せずに、独自UIでカスタマイズしている場合などはLINEログイン用のボタンを設置したりと作業が発生します。

パターン②: OAuth拡張型

工数:★★(やや改修必要)

このパターンでは、既にOAuth 2.0に対応した認証基盤をパターン①のような認証サービスを利用せずに独自に実装しており、既にGoogleやFacebookなどの他のソーシャルログインを導入済みの場合を想定しています。独自実装のため、IDaaS/BaaSのような簡単な設定だけでは済まず、LINEログイン用の処理を追加実装する必要があります。また、UIも独自で追加する必要があります。

(出典:https://developers.line.biz/ja/docs/line-login/overview )

具体的には、以下の作業が発生します:

A: LINEログイン準備(チャネル作成、シークレット取得など)

B: フロントエンド実装(ログインボタン、リダイレクト処理など)

C: バックエンド認証処理(トークン取得・検証処理など)

パターン①との違いは、フロントエンドのUIにLINE用のボタンを追加しLINEログイン画面へリダイレクトさせ、バックエンドでLINEログイン用のエンドポイントとその処理を実装する必要があります。

その際には、公式ドキュメントにあるようなフローを直接APIを叩くか、またはSDKなどで対応するメソッドを呼び出して実装する必要があります。

このパターンでは、既存のOAuth処理フローを流用できるため、完全に新規で実装するよりは工数が少なくなります。ただし、LINEログイン特有の認証フローや仕様に合わせた実装が必要です。

パターン③: 既存認証拡張型

工数:★★★(独自の認証システムによって変動する可能性あり)

このパターンでは、メールアドレス/パスワード認証など従来型の認証システムを使用しており、OAuth対応の認証基盤がない場合を想定しています。この場合、OAuth認証フローを新規に実装する必要があります。

以下の画像のように、メールアドレス/パスワード認証のみで、まだソーシャルログインなどがない場合です。

そして、ここにLINEログインを追加したいケースです。

具体的には、以下の作業が発生します:

A: LINEログイン準備(チャネル作成、シークレット取得など)

B: フロントエンド実装(ログインボタン、リダイレクト処理など)

C: バックエンド認証処理(トークン取得・検証処理など)

D: データモデル対応(LINE UIDの保存、既存モデル拡張など)

このパターンでは、OAuth認証フローの実装に加えて、Dの既存のユーザーモデルを拡張してLINE関連の情報を保存できるようにする必要があります。この場合、既存の認証システムがどうなっているか、既存のユーザーモデルがどうなっているかによって作業は変わってきます。

ご自身のアプリケーションの仕様に応じてLINEでもログインできるように実装する必要があります。

おわりに

本記事では、既存のWebアプリケーションにLINEログインを導入する際の実装パターンと工数の目安について解説しました。

LINEログイン導入を検討される際は、まず自社のシステムがどのパターンに該当するかを確認し、必要な作業と工数を見積もることをおすすめします。また、もしも新規に認証システムを構築する場合は、IDaaS/BaaSの活用も検討すると工数削減につながります。

LINEログインを導入することで、ユーザーの利便性向上と新規ユーザー獲得の促進が期待できます。特に日本国内では、LINEの高い普及率を考えると、導入効果は大きいでしょう。また、LINE公式アカウントとの連携により、マーケティング施策の幅も広がります。

セキュリティ面にも十分配慮しながら、自社サービスに最適なLINEログイン導入を検討してみてください。もし具体的な導入支援が必要な場合は、ぜひクラスメソッドにご相談ください。

参考