Automated Security Response on AWS(ASR)を v3 にアップグレードして Web UI を使ってみた

はじめに

みなさん Automated Security Response on AWS(以下 ASR、旧称 SHARR)を使っているでしょうか。

ASR は AWS Security Hub CSPM の検出結果に対して自動修復してくれる AWS ソリューションの 1 つです。

先日たまたま GitHub リポジトリを確認したところ、メジャーバージョンが v3 に上がっていることに気づきました。

しばらくバージョンの更新していなかったので、これを機に v2.2.1 から v3.1.1 へアップグレードしてみることにしました。

新規で利用する場合は公式ドキュメントの手順を参照してください。

何が変わったのか

v3 になる際には、主に以下のような変更点があったようです。

- Web UI が追加され、修復の履歴確認や実行ができるように

- Security Hub v2 に対応し、Security Control findings をサポート

- フィルタリング機能がスタックパラメータから SSM Parameter Store に移行

- EventBridge ルールが Control ID 毎のルールから単一ルールに統合

- Finding data、修復履歴などを保存する DynamoDB テーブルが追加

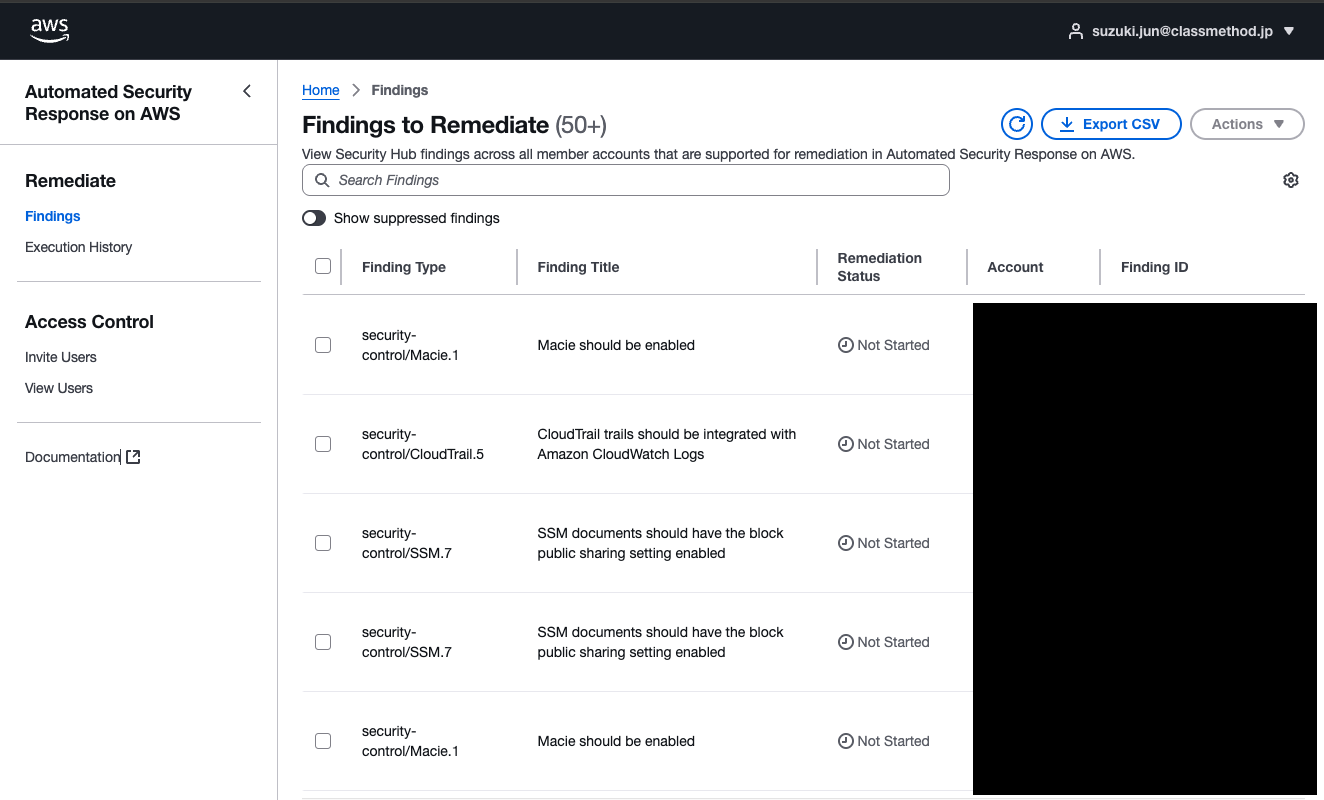

細かい部分は後々確認しますが、追加された UI はこんな感じの画面から修復の実行や履歴を確認ができます。

より詳細なアップデート情報についてはリリースノートを参照ください。

本記事では v3 へのアップデート手順と Web UI を確認していきます。

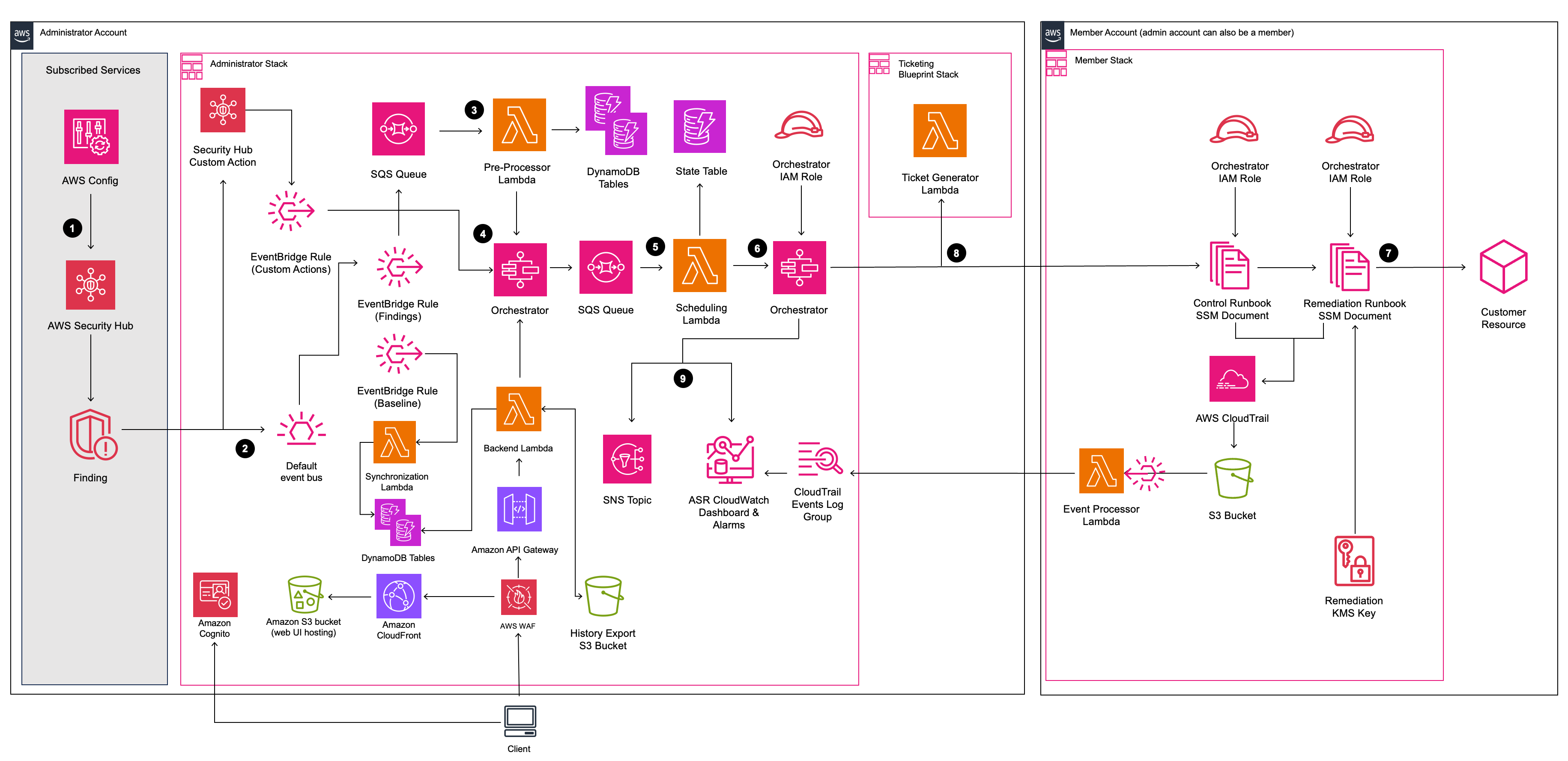

アーキテクチャ

アーキテクチャ全体はこのようになっています。主に UI 関連のリソースが増えていますね。

アーキテクチャの概要 - AWS での自動化されたセキュリティ対応より引用

v3.0.0 で追加された Web UI パラメータ

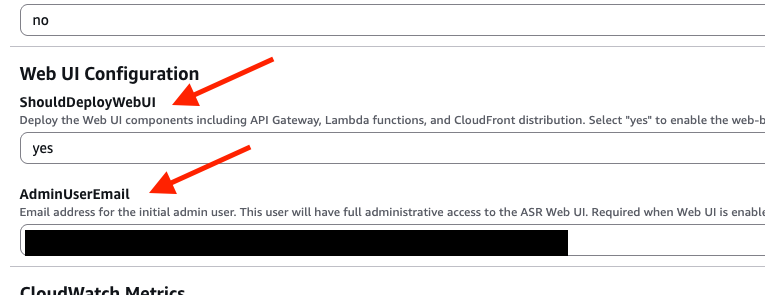

v3.0.0 では Web UI 機能が追加されたため、Admin スタックに新しいパラメータが必要になりました。

| パラメータ | 説明 | 設定例 |

|---|---|---|

ShouldDeployWebUI |

Web UI をデプロイするかどうか | yes または no |

AdminUserEmail |

Web UI 管理者のメールアドレス | admin@example.com |

ShouldDeployWebUI を yes に設定する場合、AdminUserEmail は必須です。

今回は UI も利用してみるため、どちらも設定する前提で進めます。

更新手順

本記事の手順は、マルチアカウント環境で展開されていることを前提としています。

また、スタック名については任意のため参考にしたドキュメントやブログによって違う可能性があります。適宜読み替えてください。

Step 1: Admin スタックの更新

まず、Admin スタック(aws-sharr-deploy)を更新します。通常であれば管理アカウントか Security Hub CSPM の委任先アカウントにあります。

- 対象アカウントの CloudFormation コンソールを開く

aws-sharr-deployスタックを選択- 「更新」をクリック

- 「既存テンプレートを置き換える」を選択

- Amazon S3 URL に以下を入力:

https://solutions-reference.s3.amazonaws.com/automated-security-response-on-aws/v3.1.1/automated-security-response-admin.template

- パラメータ設定画面で、新しいパラメータを設定:

ShouldDeployWebUI:yes(Web UI を使用する場合)AdminUserEmail: 管理者のメールアドレス

- 「次へ」をクリックし、変更セットを確認

- 「送信」をクリックしてスタックを更新

更新が完了するまで待ちます。この時点で UI へのログイン情報が届きますが、詳細については後述します。

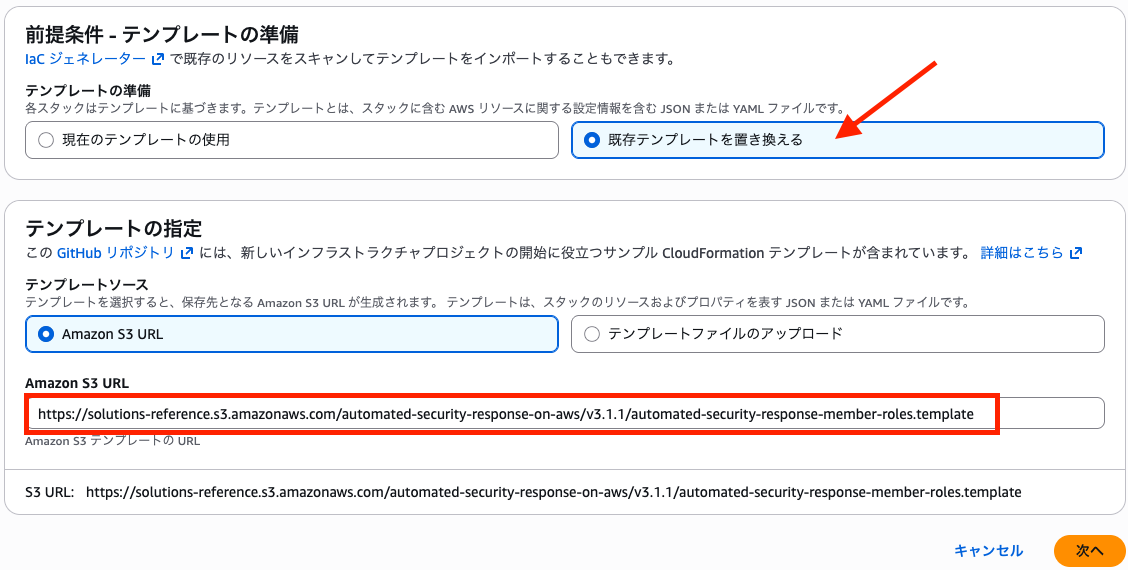

Step 2: Member Roles スタックの更新

次に、各メンバーアカウントに展開されている Member Roles スタック(aws-sharr-member-roles)を更新します。

StackSets を展開したアカウントへログインして更新しましょう。

-

対象アカウントの CloudFormation コンソールを開く

-

「StackSets」を選択し、セルフマネージドのタブから

aws-sharr-member-rolesスタックセットを選択 -

「Actions」から「スタックセットの詳細を編集」をクリック

-

「既存テンプレートを置き換える」を選択し、Amazon S3 URL に以下を入力

https://solutions-reference.s3.amazonaws.com/automated-security-response-on-aws/v3.1.1/automated-security-response-member-roles.template

-

パラメータは既存の値を維持

-

必要に応じてリージョンやデプロイオプションを設定

-

「送信」をクリックして StackSet を更新(各アカウントへの一括デプロイ開始)

Step 3: Member スタックの更新

最後に、各メンバーアカウントに展開されている Member スタック(aws-sharr-member)を更新します。

こちらも Step 2 と同様に、StackSets を展開したアカウントへログインして更新しましょう。

-

対象アカウントの CloudFormation コンソールを開く

-

「StackSets」を選択し、セルフマネージドのタブから

aws-sharr-memberスタックセットを選択 -

「Actions」から「スタックセットの詳細を編集」をクリック

-

「既存テンプレートを置き換える」を選択し、Amazon S3 URL に以下を入力

https://solutions-reference.s3.amazonaws.com/automated-security-response-on-aws/v3.1.1/automated-security-response-member.template -

パラメータは既存の値を維持

-

必要に応じてリージョンやデプロイオプションを設定

-

「送信」をクリックして StackSet を更新

これで更新が適用されれば完了です。

Web UI の機能と使い方

デプロイが完了したので、新しく追加された Web UI を確認していきましょう。

これまでは Step Functions の実行履歴やログを直接確認する必要がありましたが、専用の画面からリソースベースで修復状況を確認・操作できるようになりました。

ログインまでの流れ

Admin スタックのデプロイ後、AdminUserEmail で指定したメールアドレス宛に、Web UI の URL と初期パスワードが届きます。

初回ログイン時にはパスワードの変更が求められるため、新しいパスワードを設定してログインしましょう。

Findings (Remediate)

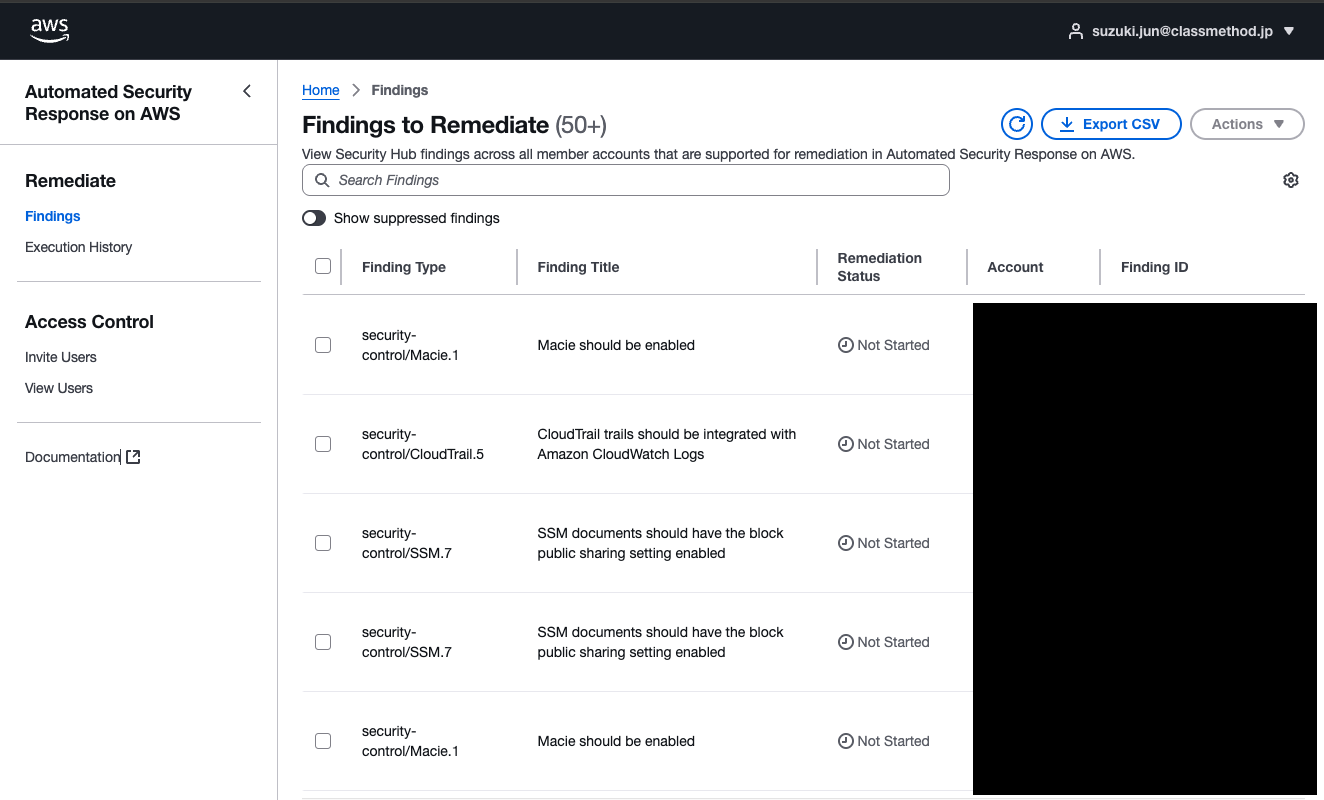

ログイン直後に表示されるのが Findings to Remediate 画面です。

ここには、Security Hub CSPM で検出された未修復の Finding が一覧で表示されます。

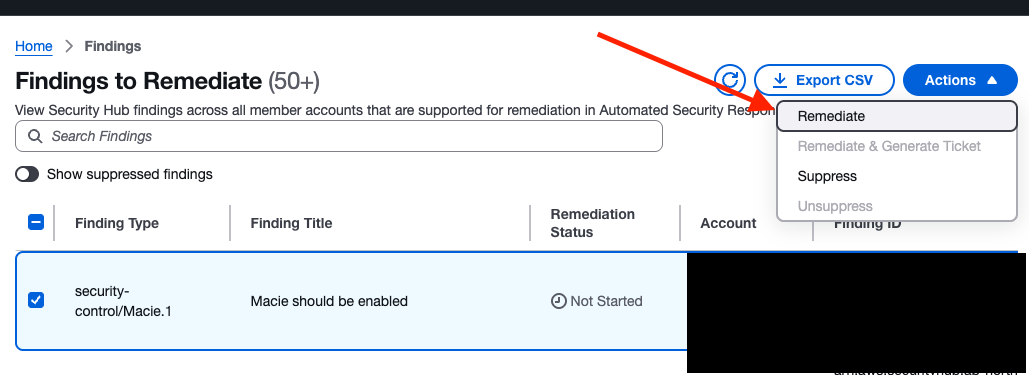

ここから対象の Finding を選択し、手動で修復アクションを実行も可能です。

今すぐ修復したい場合や、自動修復に失敗したリソースを再試行したい場合に利用していきましょう。

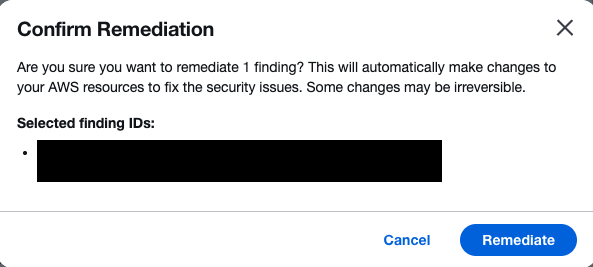

Remidiateをクリックすると、対象の修復の確認画面が表示されます。

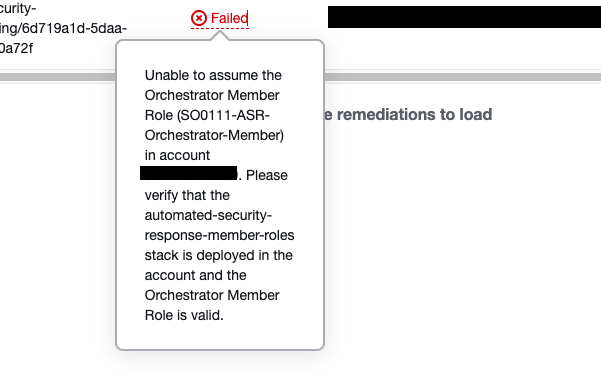

試しに修復用のスタックを展開していないアカウントを指定して実行したところ、Status がFailedになりました。

クリックしてみると、メンバーロールがなく実行できない原因を表示してくれました。

ここまで UI で確認できると助かりますね。

Unable to assume the Orchestrator Member Role (SO0111-ASR-Orchestrator-Member) in account 111111111111. Please verify that the automated-security-response-member-roles stack is deployed in the account and the Orchestrator Member Role is valid.

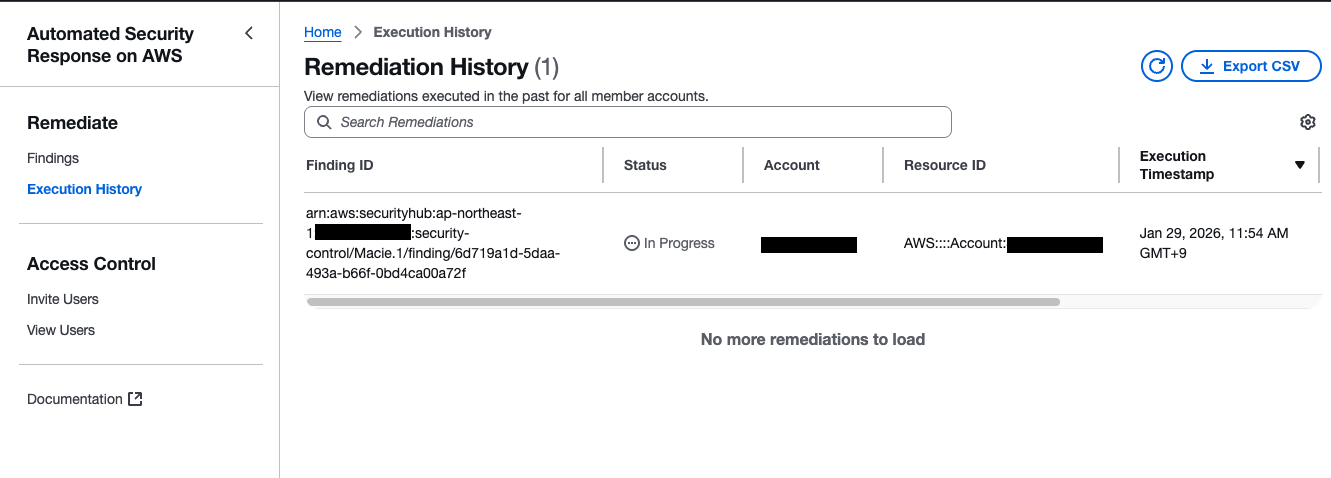

Execution History (Remediate)

左側ナビゲーションの Remediate > Execution History からは、過去に実行された修復アクションの履歴を確認できます。

実行履歴一覧で確認できるため、トラブルシューティングの際にも役立ちそうです。

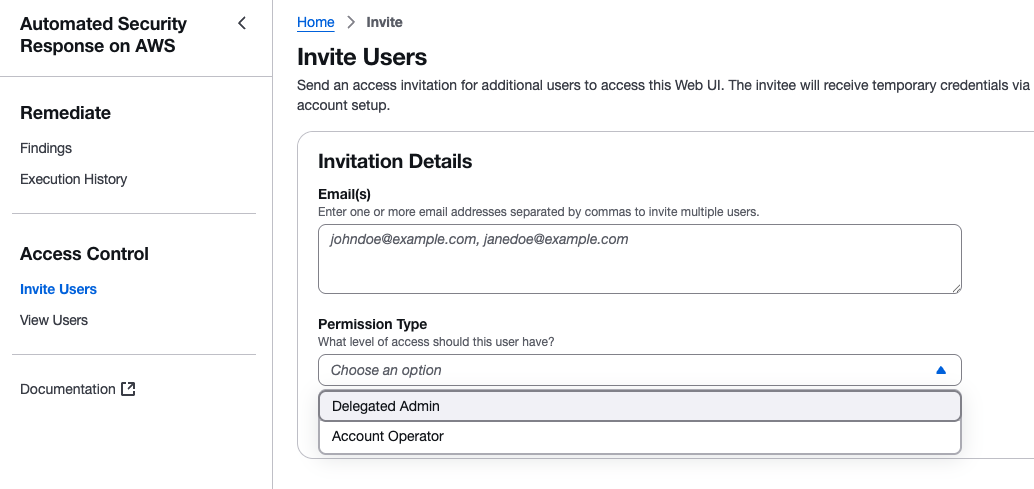

Access Control

左側ナビゲーションの Access Control では、Web UI を利用するユーザーの管理が可能です。

Invite Users から他のメンバーを招待したり、View Users でユーザー一覧を確認したりできます。運用チームメンバーへ権限を付与する際に使用します。

ここで Delegated Admin で招待したユーザーは、ユーザー管理以外の操作が可能になります。

ユーザー管理は、最初に登録した管理ユーザーが行うことになるため注意しましょう。

まとめ

ASR v3.x へのアップグレード手順をまとめました。

更新のポイントは以下の通りです。

- テンプレート名が

aws-sharr-*からautomated-security-response-*に変更 - Admin スタック → Member Roles スタック → Member スタックの順で更新する

- Web UI を使用する場合は

ShouldDeployWebUIとAdminUserEmailパラメータの設定が必要

ASR をお使いの方で、これからアップグレードを検討されている方の参考になれば幸いです。