หมดกังวลกับการใช้คลาวด์! เข้าใจหลักความปลอดภัยและความรับผิดชอบในการใช้งาน

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

บทความต้นฉบับจากทางญี่ปุ่น

クラウド利用の不安を解消!クラウドセキュリティの考え方とその責任範囲とは?

ในช่วงไม่กี่ปีที่ผ่านมา ปฏิเสธไม่ได้เลยว่าคลาวด์เป็นที่รู้จักเพิ่มมากขึ้นทุก ๆ ปี แต่เราจะมั่นใจได้อย่างไร…ว่าคลาวด์มีมาตรการรักษาความปลอดภัยที่น่าเชื่อถือ?

สำหรับผู้ที่ใช้งานคลาวด์อยู่แต่ยังไม่แน่ใจเรื่องขอบเขตความปลอดภัยหรือไม่รู้ว่าควรใช้มาตรการใดบ้าง…หมดกังวลเพราะบล็อกนี้มีคำตอบ! วันนี้เราจะมาแนะนำประเด็นสำคัญเกี่ยวกับความปลอดภัยในการใช้บริการคลาวด์กันค่ะ

ความกังวลเรื่องความปลอดภัยบนคลาวด์

เมื่อพูดถึงความปลอดภัยบนคลาวด์ หลายคนกังวลเรื่อง "ข้อมูลรั่วไหลจากการแชร์ผ่านอินเทอร์เน็ต" หรือ "ภัยคุกคามทางไซเบอร์" บล็อกนี้จะช่วยไขข้อข้องใจและคลายความกังวลให้ทุกคนแน่นอน !

ความปลอดภัยของข้อมูล

3 หลักสำคัญ

- การรักษาความลับ: เฉพาะผู้ได้รับอนุญาตเท่านั้นที่เข้าถึงข้อมูลได้

- ความสมบูรณ์: ข้อมูลต้องไม่ถูกแก้ไข ทำลาย หรือลบโดยไม่ได้รับอนุญาต

- ความพร้อมใช้งาน: สามารถเข้าถึงข้อมูลได้ทันทีที่ต้องการ

ตัวอย่างทรัพย์สินที่ต้องปกป้องด้านความปลอดภัยข้อมูล ได้แก่ ข้อมูลลับ, ข้อมูลลูกค้า, ข้อมูลส่วนบุคคล, เนื้อหา (คอนเทนต์), ระบบธุรกิจ และภาพลักษณ์องค์กร เป็นต้น ซึ่งมักถูกจัดเก็บในเซิร์ฟเวอร์, ฐานข้อมูล, พื้นที่จัดเก็บข้อมูล (Storage), คอมพิวเตอร์ส่วนบุคคล (PC) และ สื่อสิ่งพิมพ์ (เอกสารกระดาษ)

สิ่งสำคัญคือการระบุให้ชัดเจนว่าเราต้องการป้องกันอะไร? หากไม่มีการจัดการความปลอดภัยที่เหมาะสม องค์กรหรือระบบจะตกอยู่ในสถานะที่เสี่ยงต่อการถูกโจมตีหรือได้รับผลกระทบจากภัยคุกคามด้านความปลอดภัยต่าง ๆ

ดังนั้น เราต้องรู้ความต้องการของเราและต้องตอบให้ได้ว่าเราต้องการให้…

- สินทรัพย์ข้อมูลอยู่ที่ไหน

- ใครเป็นผู้รับผิดชอบ

- ใครเป็นผู้จัดการดูแล

- ใครสามารถเข้าถึงได้บ้าง

- สามารถตรวจสอบสถานะได้ทันทีหรือไม่

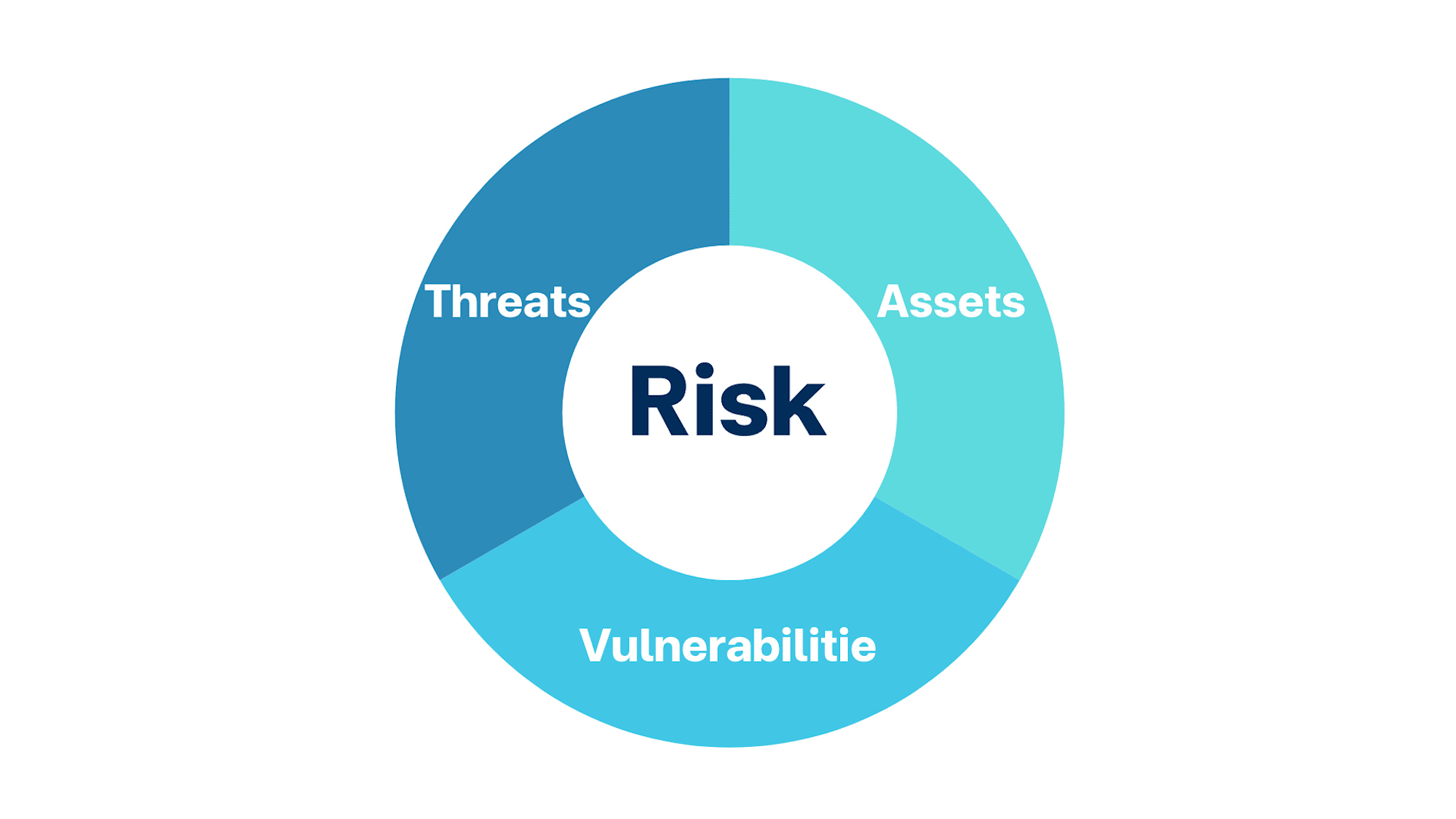

ทำความเข้าใจเกี่ยวกับความเสี่ยง

ภัยคุกคามด้านความปลอดภัยมีหลายรูปแบบ เช่น ข้อมูลรั่วไหล การฉ้อโกงทางการเงิน การหยุดชะงักของบริการ การปลอมแปลง และการแอบอ้างตัวตน ภัยเหล่านี้เป็นปัจจัยภายนอกที่ควบคุมได้ยาก

ความเสี่ยงจะเพิ่มขึ้นเมื่อภัยคุกคามพบกับช่องโหว่ในระบบปฏิบัติการ (OS) หรือซอฟต์แวร์ การลดช่องโหว่จึงเป็นวิธีสำคัญในการรักษาความปลอดภัย ทั้งนี้ ระดับความเสี่ยงยังขึ้นอยู่กับมูลค่าของทรัพย์สินที่ต้องปกป้องด้วย

ยกตัวอย่างความเสี่ยง "ข้อมูลรั่วไหลจากเซิร์ฟเวอร์" วิธีรับมือหลักสำหรับปัญหานี้คือควบคุมการเข้าถึงอย่างเข้มงวด และวิธีเสริมคือใช้ซอฟต์แวร์ป้องกันการรั่วไหลของข้อมูล

ทั้งนี้ หากปฏิบัติวิธีเสริมดังกล่าวโดยไม่ใช้วิธีหลักด้วย การใช้ซอฟต์แวร์โดยไม่ควบคุมการเข้าถึงที่ดีจะไม่ได้ผล ด้วยเหตุนี้ เราต้องระบุทรัพย์สินและความเสี่ยง, พิจารณามาตรการที่จำเป็น, จัดลำดับความสำคัญของการป้องกัน เพื่อช่วยวางแผนรักษาความปลอดภัยได้อย่างมีประสิทธิภาพ

ช่องโหว่ (Vulnerability) คือจุดอ่อนในระบบที่อาจถูกโจมตีได้

สินทรัพย์ (Asset) คือทรัพยากรในองค์กรที่สำคัญและต้องปกป้อง

ภัยคุกคาม (Threat) คือสิ่งที่อาจก่อให้เกิดอันตรายต่อระบบหรือข้อมูล

ใครรับผิดชอบความปลอดภัยบนคลาวด์?

ความปลอดภัยบนคลาวด์เป็นความรับผิดชอบของทุกคน ไม่ใช่แค่ผู้จัดการความปลอดภัยข้อมูล หรือผู้รับผิดชอบด้านพัฒนาและปฏิบัติการเท่านั้น แต่ทุกคนมีส่วนร่วมหมด ไม่ว่าจะนักพัฒนา ผู้ปฏิบัติงาน ผู้ตรวจสอบ และผู้บริหาร สิ่งสำคัญคือ กำหนดขอบเขตความรับผิดชอบของแต่ละบุคคลให้ชัดเจนและทำตามขอบเขตที่ได้รับ

ดังนั้น ไม่ว่าจะเป็น On-Cloud หรือ On-Premise ต้องทำความเข้าใจความเสี่ยงจากสินทรัพย์ (Asset), ช่องโหว่ (Vulnerability) และ ภัยคุกคาม (Threat) อย่างถูกต้อง

เกี่ยวกับความปลอดภัยบน AWS

แล้วเราจะสร้างความปลอดภัยบน AWS ได้อย่างไร? มาดูคำตอบกัน !

ภัยคุกคามที่พบเจอบ่อยบน AWS

ภัยคุกคามที่พบเจอบ่อยบน AWS มี 2 ประเภท

-

เปิดเผยข้อมูลและการเข้าถึงที่ไม่ปลอดภัย

ข้อดีของ AWS คือสามารถเปิดเผยข้อมูลต่อภายนอก เข้าถึงได้จากอินเทอร์เน็ต และสามารถปรับใช้งานได้ง่ายและรวดเร็ว แต่หากไม่ควบคุมการเข้าถึงและจัดการ Password อาจทำให้ข้อมูลรั่วไหลหรือถูกแฮกบัญชีได้ -

การสูญเสียเงินโดยไม่จำเป็น

AWS คิดค่าบริการตามปริมาณการใช้งานจริงหรือ pay-as-you-go ซึ่งสามารถเลือกใช้งานด้วยค่าใช้จ่ายที่ต่ำ แต่หากไม่จัดการทรัพยากรอย่างเหมาะสม อาจเสียค่าใช้จ่ายสูงเกินความจำเป็น เช่น เปิดการใช้งานทิ้งไว้ การตั้งค่าที่ไม่เหมาะสม ทั้งนี้ หากตั้งค่าอย่างเหมาะสม AWS จะใช้งานได้อย่างปลอดภัยและมีประสิทธิภาพสูง

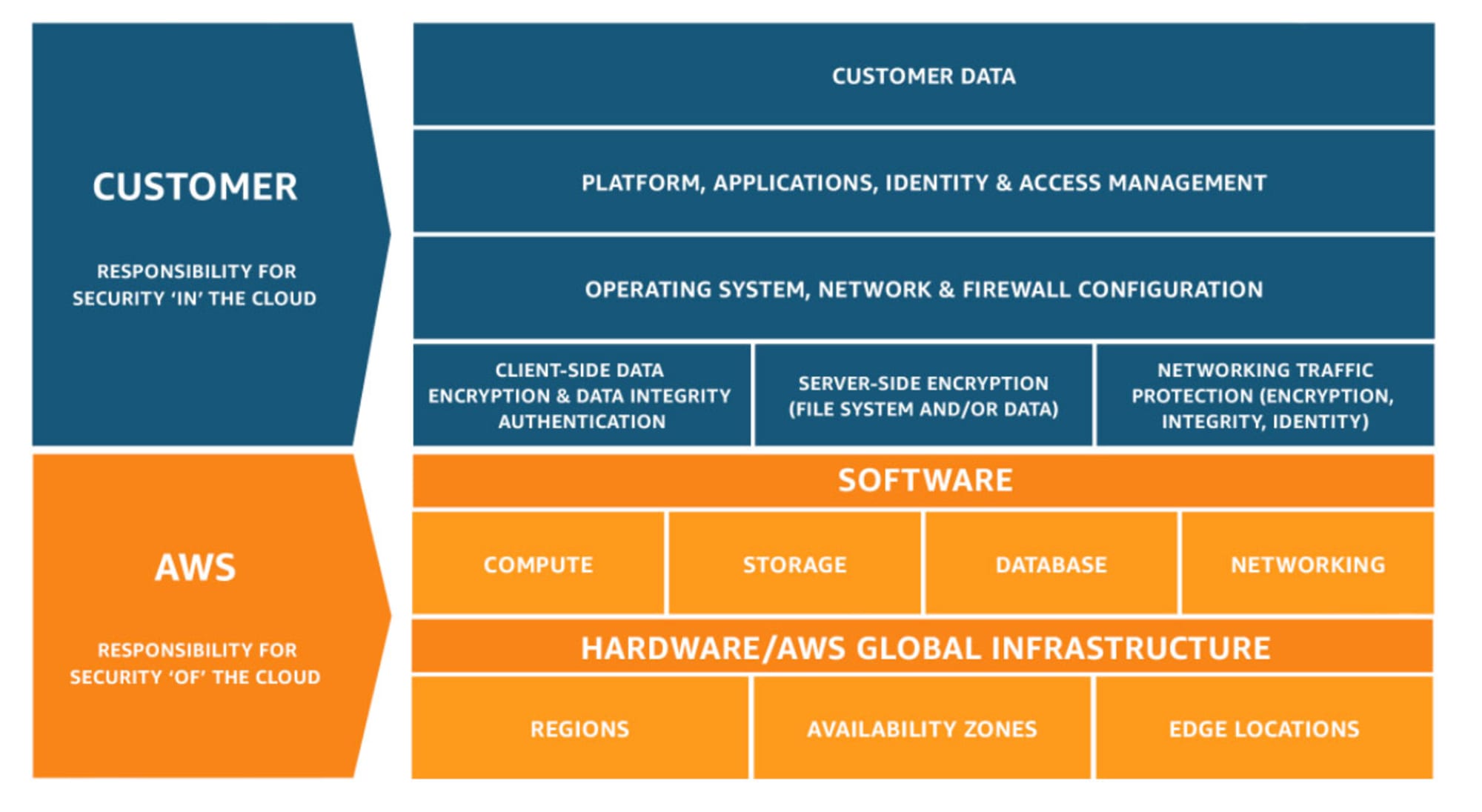

โมเดลความรับผิดชอบร่วมกัน

AWS ได้นำแนวคิด โมเดลความรับผิดชอบร่วม (Shared Responsibility Model) มาใช้ในการจัดการความปลอดภัย

ความรับผิดชอบต่อความปลอดภัยของระบบคลาวด์ AWS คือ รับผิดชอบโครงสร้างพื้นฐานทางกายภาพ เช่น ระบบปฏิบัติการของโฮสต์และสถานที่ที่ให้บริการต่างๆ ในขณะที่ผู้ใช้มีความรับผิดชอบภายในคลาวด์ ซึ่งรวมถึงระบบปฏิบัติการของเครื่องลูกข่าย (Guest OS) แอปพลิเคชัน และการตั้งค่าและการดำเนินการต่างๆ ของ AWS ตัวอย่างเช่น ในกรณีของ Amazon EC2 ผู้ใช้จะรับผิดชอบหลักๆ ในส่วนของระบบปฏิบัติการ มิดเดิลแวร์ และแอปพลิเคชัน ซึ่งอยู่ในชั้นที่สูงกว่าระบบปฏิบัติการ ในขณะที่ AWS จะรับผิดชอบเซิร์ฟเวอร์ทางกายภาพและศูนย์ข้อมูล

ด้วยการที่ AWS นำโมเดลความรับผิดชอบร่วมกันมาใช้ ทำให้ขอบเขตความรับผิดชอบของทั้งสองฝ่ายมีความชัดเจน ช่วยลดภาระในการดำเนินงาน และส่งผลให้สามารถรักษาความปลอดภัยโดยรวมของระบบได้

อ้างอิงจาก โมเดลความรับผิดชอบร่วม (Shared Responsibility Model)

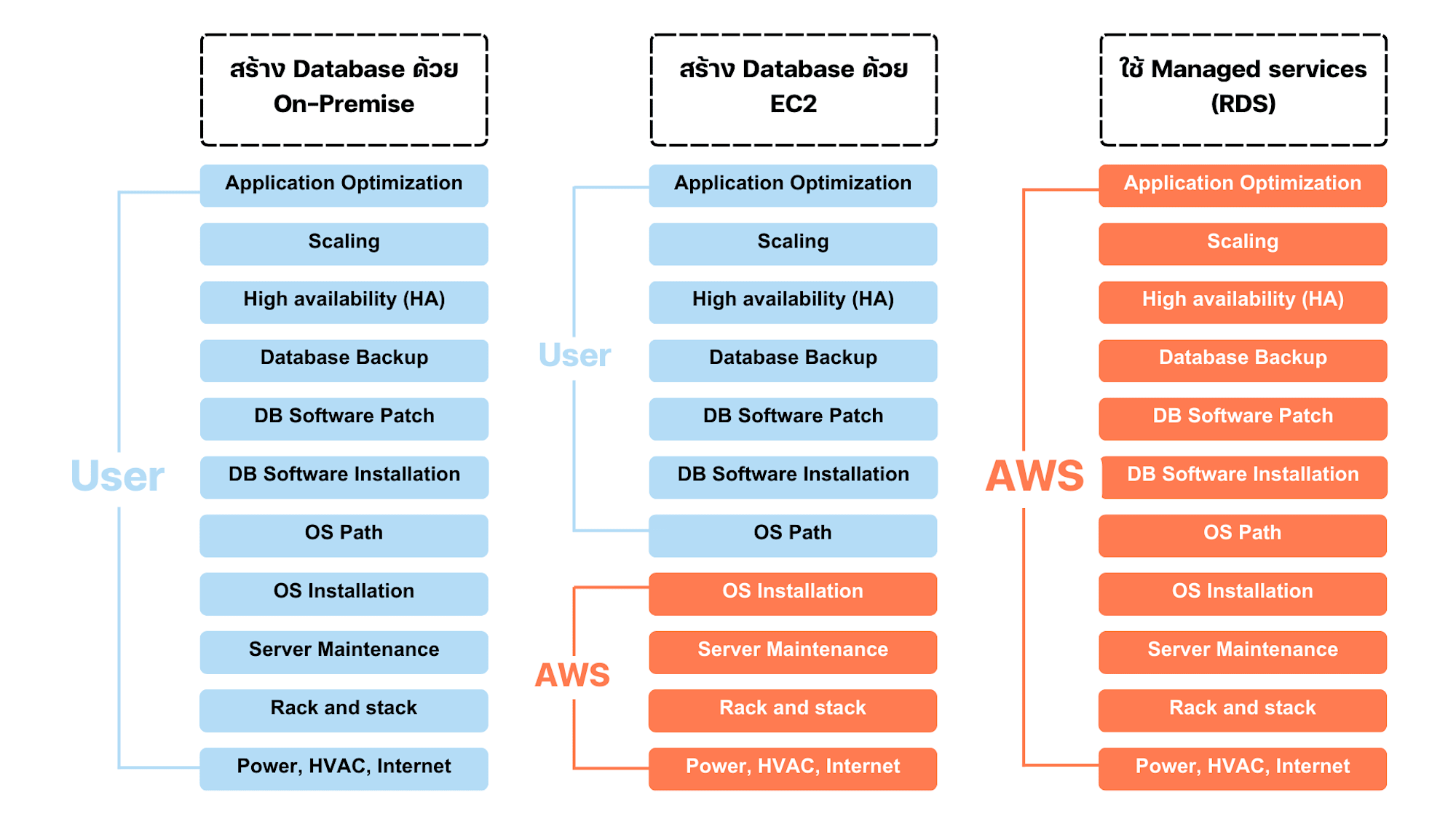

ตัวอย่าง Database

มาดูเรื่องขอบเขตความรับผิดชอบโดยมี Database เป็นตัวอย่างกันค่ะ

หากสร้างระบบแบบ on-premises ความรับผิดชอบทุกอย่างจะเป็นของผู้ใช้ อย่างไรก็ตาม การใช้ Amazon EC2 จะทำให้ AWS รับผิดชอบในส่วนของเลเยอร์ทางกายภาพ (ส่วนประกอบทางฮาร์ดแวร์และโครงสร้างพื้นฐานที่จับต้องได้)

นอกจากนี้ หากใช้บริการแบบจัดการ (เช่น Amazon RDS) AWS จะสนับสนุนในส่วนของซอฟต์แวร์ฐานข้อมูล รวมถึงการตั้งค่าความพร้อมใช้งานต่างๆ ด้วย ผลลัพธ์คือ ขอบเขตความรับผิดชอบของผู้ใช้จะแคบลง ทำให้สามารถมุ่งเน้นไปที่ส่วนที่ต้องการใช้งานจริงๆ ได้

AWS รับประกันความปลอดภัยอย่างไร?

บริการและศูนย์ข้อมูลที่ AWS ให้บริการได้รับการตรวจสอบจากองค์กรภายนอก เช่น SOC, NIST และ ISO ซึ่งได้รับการรับรองว่าเป็นไปตามมาตรฐานอย่างแน่นอน

AWS ไม่เพียงรับประกันความปลอดภัยด้วยตนเอง แต่ยังผ่านการรับรองจากองค์กรภายนอกที่น่าเชื่อถือ เช่น SOC, NIST และ ISO ซึ่งได้รับการรับรองว่าเป็นไปตามมาตรฐาน นอกจากนี้ ผู้ใช้ยังสามารถขอรับรายงานการตรวจสอบรายละเอียดเพิ่มเติมได้

บริการด้านความปลอดภัยของ AWS

ถัดไป คือบริการด้านความปลอดภัยที่มีประโยชน์ต่อการใช้งานบน AWS

AWS IAM (Identity and Access Management)

บริการหลักสำหรับควบคุมการเข้าถึงใน AWS โดยจัดการการยืนยันตัวตนและการอนุญาตใช้งาน

สำหรับการใช้งาน Access Key ให้ปลอดภัย คือสร้าง ID แยกสำหรับแต่ละคน, ให้สิทธิ์น้อยที่สุดที่จำเป็น, เปิดใช้งาน MFA (Multi-Factor Authentication) ซึ่งวิธีใช้ Access Key มีความเสี่ยงสูงที่จะทำให้ข้อมูลรั่วไหล ดังนั้น ผู้ใช้ AWS ทุกคนควรทำความเข้าใจการใช้งานให้ถูกต้อง

บทความที่เกี่ยวข้อง

AWS IAM คืออะไร การแนะนำฟังก์ชันล่าสุดของ AWS

AWS CloudTrail

บริการที่บันทึกทุกการดำเนินการต่างๆ บน AWS เช่น ใครเข้าสู่ระบบเมื่อไหร่ ใครเป็นผู้ดำเนินการ ดำเนินการจากที่ไหน เป็นต้น โดยจะบันทึกเก็บไว้ใน Amazon S3

บทความที่เกี่ยวข้อง

อัพเดทบริการ AWS CloudTrail ในปี 2024

AWS Config

บริการที่บันทึกและจัดการการเปลี่ยนแปลงใน AWS

ติดตามการเปลี่ยนแปลงตามลำดับเวลาได้ เช่น สร้างขึ้นเมื่อไหร่ มีการเปลี่ยนแปลงอย่างไร นอกจากนี้ยังสามารถแสดงความสัมพันธ์กับเครือข่ายและเซิร์ฟเวอร์อื่นๆ ซึ่งข้อมูลที่ AWS Config เก็บรวบรวมไว้ สามารถระบุการกำหนดค่าที่ไม่ถูกต้องหรือไม่ปลอดภัย, ย้อนกลับไปดูได้ว่าปัญหาเกิดขึ้นเมื่อไหร่ อย่างไร และสามารถแก้ไขการตั้งค่าให้ถูกต้องและปลอดภัยมากยิ่งขึ้น

AWS KMS(Key Management Service)

บริการจัดการคีย์สำหรับการเข้ารหัส

โดยการสร้างและจัดการคีย์สำหรับเข้ารหัส ทำให้มาสเตอร์คีย์ได้รับการจัดการอย่างปลอดภัย

ซึ่งจะบันทึกการใช้งานกุญแจทั้งหมดใน AWS CloudTrail เพื่อตรวจสอบย้อนหลังได้ นอกจากนี้ ยังทำงานร่วมกับบริการอื่นๆ ของ AWS ได้ง่ายอีกด้วย

สามารถจัดการคีย์เข้ารหัสได้อย่างมีประสิทธิภาพและปลอดภัย โดยไม่ต้องเก็บรักษาคีย์เอง ด้วย AWS KMS

AWS Security Hub

บริการตรวจสอบการตั้งค่าความปลอดภัยอัตโนมัติ

ตรวจสอบตามมาตรฐานความปลอดภัย 3 มาตรฐาน (แนวปฏิบัติ AWS Foundational Security Best Practices, CIS AWS Foundations และ PCI DSS) ช่วยแก้ปัญหาความปลอดภัยและมีตัวเลือกให้แก้ไข

บทความที่เกี่ยวข้อง

อัพเดทบริการ AWS Security Hub ในปี 2024

Amazon GuardDuty

บริการตรวจจับภัยคุกคามอัตโนมัติ

ตรวจจับกิจกรรมที่น่าสงสัย เช่น การใช้งานที่ผิดปกติ การพยายามเข้าสู่ระบบโดยไม่ได้รับอนุญาต และการโจมตีแบบสุ่มรหัสผ่าน (Brute Force) GuardDuty ช่วยแก้ปัญหาความปลอดภัยได้อย่างรวดเร็ว โดยไม่ต้องตรวจสอบระบบด้วยตนเองตลอดเวลา

บทความที่เกี่ยวข้อง

ระบบรักษาความปลอดภัยของ Amazon GuardDuty [ปลายปี 2022]

Amazon Detective

บริการวิเคราะห์สืบสวนเหตุการณ์ด้านความปลอดภัย

รวบรวมข้อมูลจากบริการ AWS เช่น CloudTrail และ GuardDuty และทำการวิเคราะห์ เชื่อมโยงข้อมูลเหตุการณ์ต่างๆ ให้แสดงผลในรูปแบบกราฟหรือแผนที่ในรูปแบบที่เข้าใจง่าย

สรุป

ในบทความนี้ เราได้เปิดโลกความปลอดภัยบนคลาวด์พร้อมเจาะลึกบริการของ AWS กันไปแล้ว!

ซึ่ง AWS มีบริการความปลอดภัยให้เลือกใช้งานมากมาย แต่ก็ต้องรู้จักใช้งานให้เป็น และหลายคนกลัวว่า "แล้วถ้าพลาดล่ะ?" หรือ "อยากได้มือโปรมาช่วยจัดการให้" หมดกังวลได้เลยเพราะ Classmethod พร้อมซัปพอร์ตค่ะ

Classmethod Members

"Classmethod Members" มีบริการหลักให้ทุกท่านได้ใช้งาน AWS พร้อมส่วนลด และ Free Technical Support พร้อมกับบนิการเสริมที่มีผู้เชี่ยวชาญคอยให้คำแนะนำและช่วยเหลือในการตั้งค่าระบบความปลอดภัยบน AWS ทั้งบริการแจ้งเตือนเมื่อตรวจพบความผิดปกติด้านความปลอดภัย บริการสนับสนุนเมื่อถูกใช้บัญชีโดยไม่ได้รับอนุญาต และเมื่อเกิดปัญหาบน AWS Classmethod พร้อมช่วยเหลือในการกู้คืนธุรกิจ

สำหรับท่านที่สนใจปรึกษาการใช้งาน AWS สามารถติดต่อเราได้ที่นี่ และสำหรับท่านที่สนใจเข้าอบรมสามารถอ่านรายละเอียดและติดต่อเราได้ที่นี่เลยค่ะ