【アップデート】AWS Config マネージドルールに 13 ルールが追加されました!

はじめに

こんにちは、フニです。

AWS Config で13個の新しいマネージドルールがリリースされました!

追加されたルール

以下に追加された13個のルールをまとめました!

| No. | サービス | ルール名 | 説明 |

|---|---|---|---|

| 1 | Amazon Aurora | AURORA_GLOBAL_DATABASE_ENCRYPTION_AT_REST | Amazon Aurora Global Databasesでストレージ暗号化が有効になっているかを確認します。 |

| 2 | AWS CloudFormation | CLOUDFORMATION_STACK_SERVICE_ROLE_CHECK | AWS CloudFormationスタックがサービスロールを使用しているかを確認します。 |

| 3 | AWS CloudFormation | CLOUDFORMATION_TERMINATION_PROTECTION_CHECK | AWS CloudFormationスタックで終了保護が有効になっているかを確認します。 |

| 4 | Amazon CloudFront | CLOUDFRONT_DISTRIBUTION_KEY_GROUP_ENABLED | Amazon CloudFrontディストリビューションが、すべてのキャッシュ動作において署名付きURLまたは署名付きCookie認証に信頼できるキーグループのみを使用するよう設定されているかを確認します。 |

| 5 | Amazon Cognito | COGNITO_USER_POOL_DELETION_PROTECTION_ENABLED | Amazon Cognitoユーザープールで削除保護が有効になっているかを確認します。 |

| 6 | Amazon Cognito | COGNITO_USER_POOL_MFA_ENABLED | PASSWORDのみのサインインポリシーで設定されたAmazon Cognitoユーザープールで多要素認証(MFA)が有効になっているかを確認します。 |

| 7 | Amazon Cognito | COGNITO_USERPOOL_CUST_AUTH_THREAT_FULL_CHECK | Amazon Cognitoユーザープールでカスタム認証に対する脅威保護が完全機能強制モードで有効になっているかを確認します。 |

| 8 | Amazon EBS | EBS_SNAPSHOT_BLOCK_PUBLIC_ACCESS | AWSリージョンでAmazon EBSスナップショットのパブリックアクセスブロックが有効になっているかを確認します。 |

| 9 | Amazon ECS | ECS_CAPACITY_PROVIDER_TERMINATION_CHECK | Auto Scalingグループを含むAmazon ECSキャパシティプロバイダーで管理終了保護が有効になっているかを確認します。 |

| 10 | Amazon ECS | ECS_TASK_DEFINITION_EFS_ENCRYPTION_ENABLED | EFSボリュームを持つAmazon ECSタスク定義で転送中暗号化が有効になっているかを確認します。 |

| 11 | Amazon ECS | ECS_TASK_DEFINITION_LINUX_USER_NON_ROOT | Amazon ECSタスク定義の最新のアクティブリビジョンで、Linuxコンテナが非rootユーザーとして実行されるよう設定されているかを確認します。 |

| 12 | Amazon ECS | ECS_TASK_DEFINITION_WINDOWS_USER_NON_ADMIN | Amazon ECSタスク定義の最新のアクティブリビジョンで、Windowsコンテナが非管理者ユーザーとして実行されるよう設定されているかを確認します。 |

| 13 | Amazon SES | SES_SENDING_TLS_REQUIRED | Amazon Simple Email Service(SES)設定セットでメール配信にTLS暗号化が強制されているかを確認します。 |

注目のルール

1. COGNITO_USER_POOL_MFA_ENABLED

PASSWORDのみのサインインポリシーで設定されたAmazon Cognitoユーザープールで多要素認証(MFA)が有効になっているかを確認します。

MFAを有効にしていない場合、パスワード漏洩時のセキュリティリスクが高まります。ユーザーの個人情報やアプリ内データへのアクセスリスクの可能性が考えられるため、このルールでのチェックを検討することをお勧めします。

2. EBS_SNAPSHOT_BLOCK_PUBLIC_ACCESS

AWSリージョンでAmazon EBSスナップショットのパブリックアクセスブロックが有効になっているかを確認します。

EBSスナップショットがパブリックに公開されると、スナップショット内のデータにアクセスされる可能性があります。特にデータベースのバックアップやアプリケーションデータが含まれている場合、機密情報が外部に漏洩する可能性があるため、このルールでのチェックを検討することをお勧めします。

やってみた

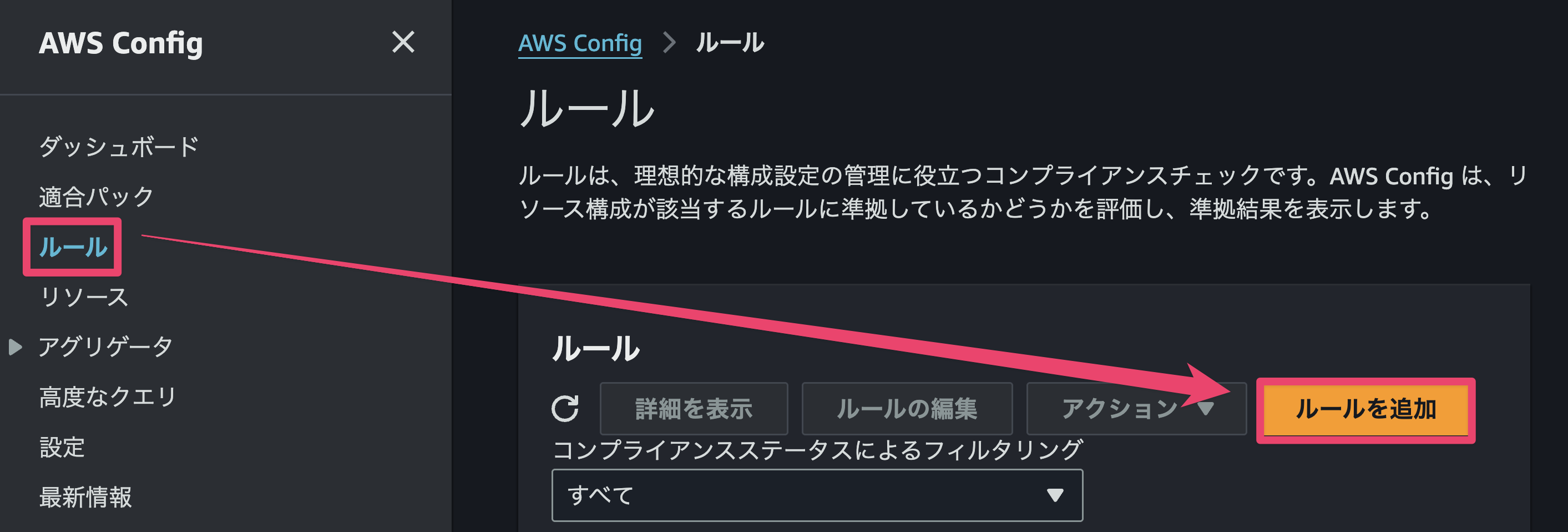

- AWS Config のルールから「ルールを追加」を押下します。

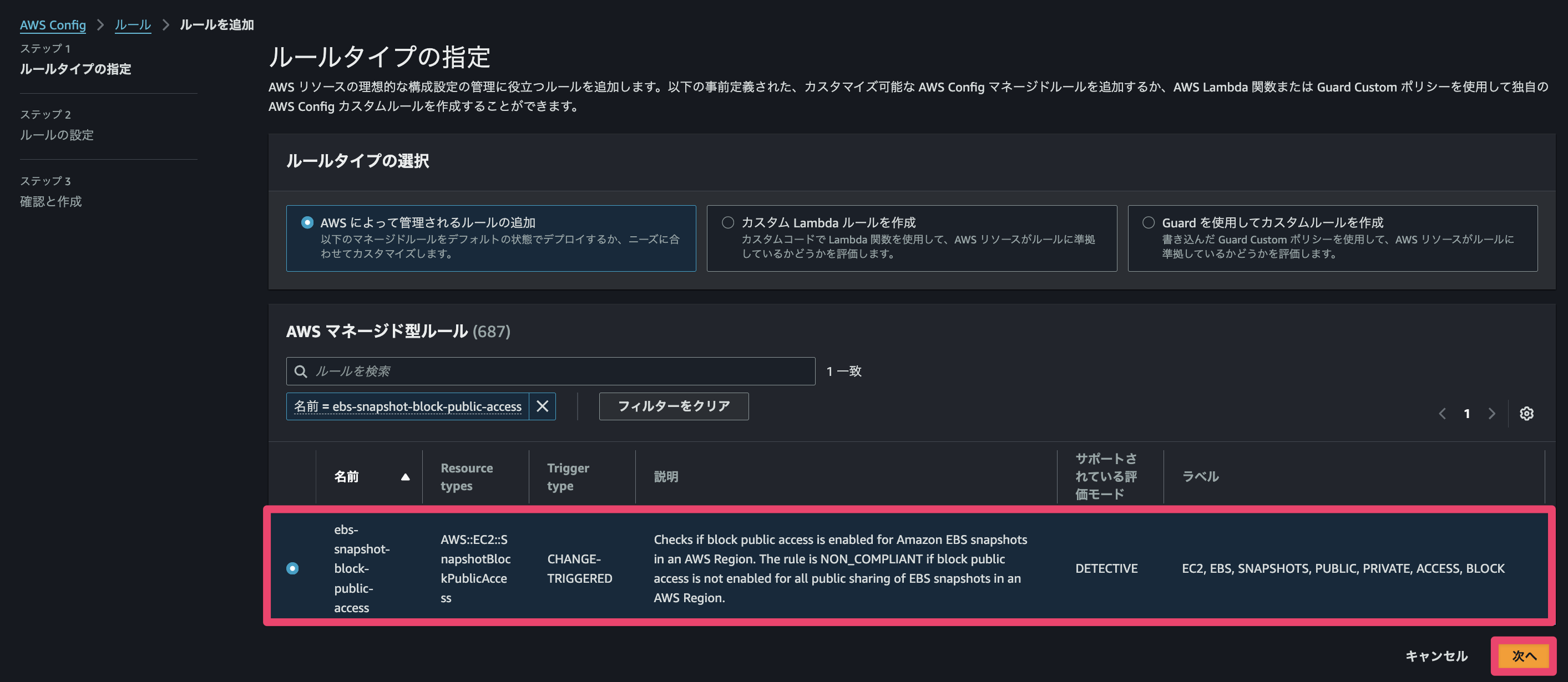

- AWS マネージドルールから、必要なルールを選択します。

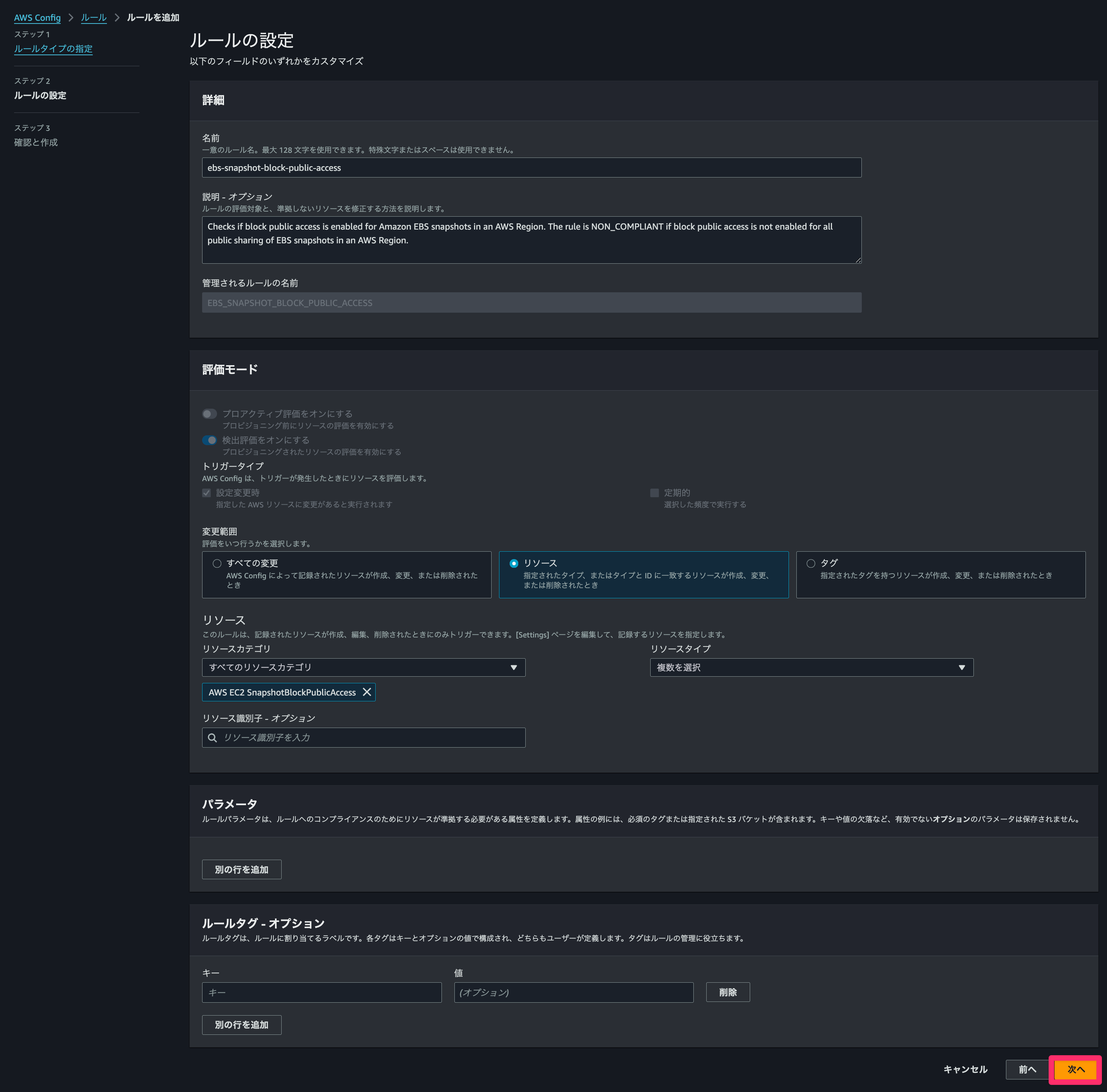

- ルールの設定はデフォルトのまま進めます。必要に応じて変更してください。

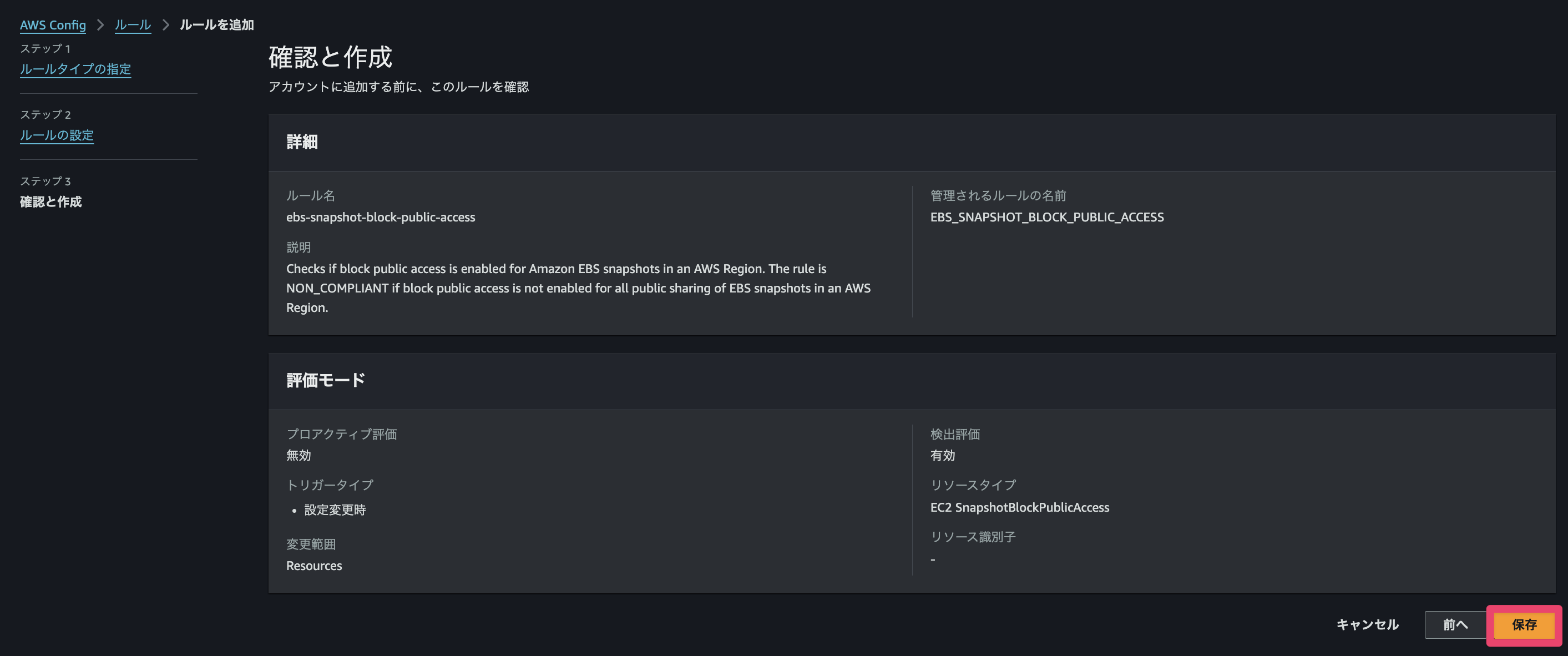

- 確認後「保存」を押下します。

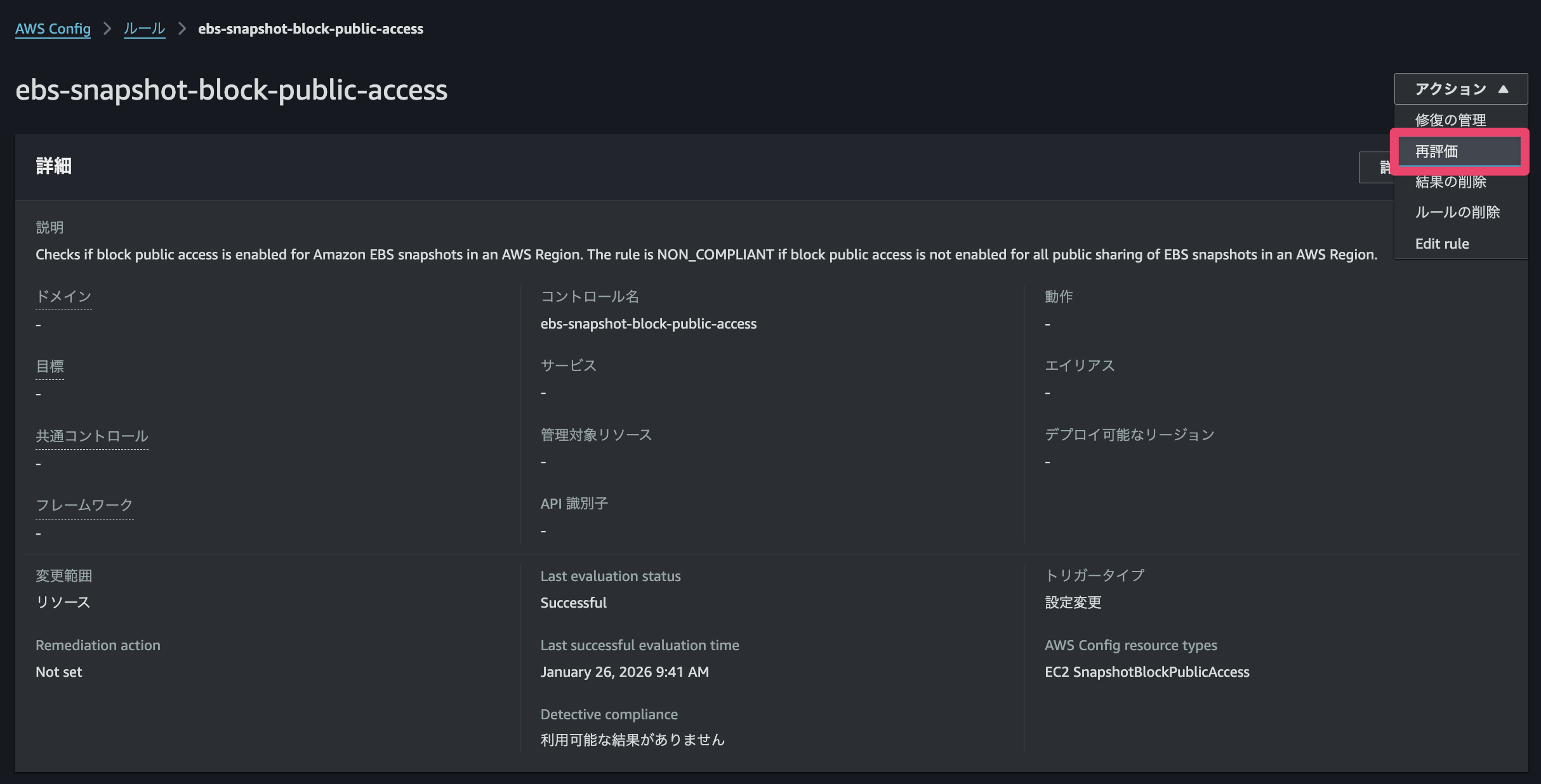

- すぐに確認するため「再評価」を押下します。

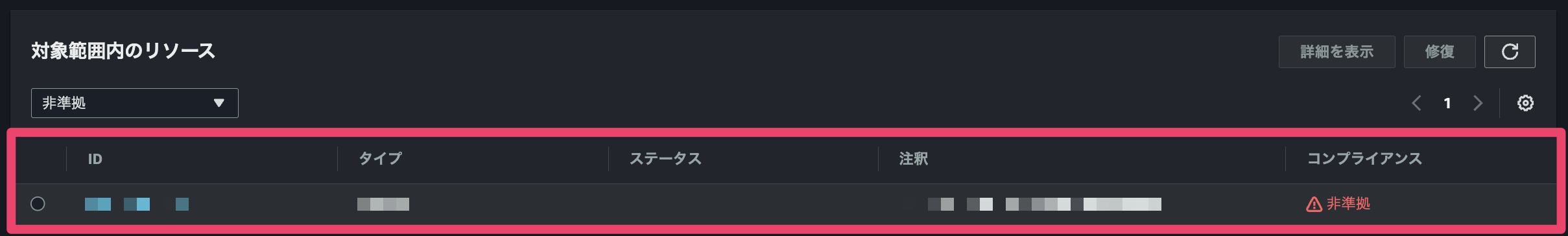

- 画像のように、非準拠リソースがある場合検出されます。

注意点

実際に使う際には、以下の注意点に気をつけましょう。

- ルールの評価頻度や大量のリソースを評価する場合、コスト増になる可能性があります。

- 既存の環境に適用する際は、既存リソースの非準拠が多数検出される可能性があります。

さいごに

今回は AWS Config で追加された13個の新しいマネージドルールについてご紹介しました。

セキュリティ要件に対応できる実用的なアップデートで嬉しいですね!

参考