![[アップデート] AWS Config マネージドルールに 42 ルールが追加され、全部で 683 種類になりました!](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-a6e95eb31e139a0dd18804b47c4bad89/31391385ac8a4078c1c8b5d2b2ea5282/aws-config?w=3840&fm=webp)

[アップデート] AWS Config マネージドルールに 42 ルールが追加され、全部で 683 種類になりました!

こんにちは!クラウド事業本部のおつまみです。

みなさん、AWS Config 使っていますか?セキュリティとコンプライアンスチェックに欠かせないサービスですよね。

今回AWS Configで42個の新しいマネージドルールがリリースされました!

早速確認してみよう!とのことで、ご紹介します。

3行まとめ

- AWS Configに42個の新しいマネージドルールが追加されました

- セキュリティ、コスト、耐久性、運用など幅広いユースケースをカバーしています

- EKS、EC2、Amplify、Cognito、RDS、Route 53など多数のAWSサービスに対応しています

アップデートにより何が嬉しくなったのか

これまでAWS Configには様々なマネージドルールがありましたが、カバーされていない設定項目やサービスについては、カスタムルールを自作する必要がありました。

例えば「EKSクラスターの特定の設定をチェックしたい」「Cognitoの認証設定を監視したい」といった要件がある場合、Lambda関数を作成してカスタムルールを実装する必要がありました。

そこで、今回のアップデートによりこれらがカバーされるようになりました。

セキュリティチームやガバナンス担当者の方々の作業効率が大幅に向上しそうですね。

どんなルールが追加されたの?

この新機能では、以下のようなルールが追加されています。

追加された42個のマネージドルール

| No. | サービス | ルール名 | 説明 |

|---|---|---|---|

| 1 | AWS Amplify | AMPLIFY_APP_NO_ENVIRONMENT_VARIABLES | Amplifyアプリケーションに環境変数が適切に設定されていないことを検出し、設定漏れや構成ミスを防ぐためのチェックを実施します |

| 2 | AWS Amplify | AMPLIFY_BRANCH_DESCRIPTION | Amplifyのブランチリソースに対して説明文が適切に記載されているかを検証し、運用管理の可視性を向上させます |

| 3 | Amazon API Gateway | APIGATEWAY_STAGE_DESCRIPTION | API Gatewayのステージリソースに説明が含まれているかを確認し、各ステージの目的や用途を明確化します |

| 4 | Amazon API Gateway | APIGATEWAYV2_STAGE_DESCRIPTION | API Gateway V2(WebSocketおよびHTTP API)のステージに説明文が記載されているかを検証し、ドキュメント品質を確保します |

| 5 | Amazon API Gateway | API_GWV2_STAGE_DEFAULT_ROUTE_DETAILED_METRICS_ENABLED | API Gateway V2ステージのデフォルトルートにおいて詳細なメトリクス収集が有効化されているかを確認し、監視精度を向上させます |

| 6 | Amazon API Gateway | APIGATEWAY_STAGE_ACCESS_LOGS_ENABLED | API Gatewayステージでアクセスログ記録が有効になっているかをチェックし、監査証跡とトラブルシューティング能力を確保します |

| 7 | AWS AppConfig | APPCONFIG_DEPLOYMENT_STRATEGY_MINIMUM_FINAL_BAKE_TIME | AppConfigのデプロイ戦略において最小最終ベイク時間が適切に設定されているかを検証し、安全なデプロイを保証します |

| 8 | AWS AppConfig | APPCONFIG_DEPLOYMENT_STRATEGY_TAGGED | AppConfigデプロイ戦略リソースに適切なタグが付与されているかをチェックし、リソース管理とコスト配分を効率化します |

| 9 | Amazon AppFlow | APPFLOW_FLOW_TRIGGER_TYPE_CHECK | AppFlowのフローリソースにおけるトリガータイプ設定が要件に適合しているかを確認し、データ統合の適切性を検証します |

| 10 | AWS App Mesh | APPMESH_VIRTUAL_NODE_CLOUD_MAP_IP_PREF_CHECK | AWS Cloud Mapサービスディスカバリを使用するApp Mesh仮想ノードのIPアドレス設定(IPv4/IPv6)が適切かを検証します |

| 11 | AWS App Mesh | APPMESH_VIRTUAL_NODE_DNS_IP_PREF_CHECK | DNSベースのサービスディスカバリを使用するApp Mesh仮想ノードのIPアドレス優先設定が正しく構成されているかをチェックします |

| 12 | AWS App Runner | APPRUNNER_SERVICE_IP_ADDRESS_TYPE_CHECK | App Runnerサービスで使用されるIPアドレスタイプ(IPv4/Dual Stack)の設定が要件に合致しているかを確認します |

| 13 | AWS App Runner | APPRUNNER_SERVICE_MAX_UNHEALTHY_THRESHOLD | App Runnerサービスにおける最大非正常インスタンスのしきい値が適切に設定されているかをチェックし、サービス可用性を保証します |

| 14 | Amazon Managed Service for Prometheus | APS_RULE_GROUPS_NAMESPACE_TAGGED | Amazon Managed Service for Prometheusのルールグループ名前空間に適切なタグが付与されているかを確認し、リソース管理を最適化します |

| 15 | AWS Audit Manager | AUDITMANAGER_ASSESSMENT_TAGGED | AWS Audit Managerの評価リソースに適切なタグが設定されているかをチェックし、コンプライアンス管理の追跡性を向上させます |

| 16 | AWS Batch | BATCH_MANAGED_COMPUTE_ENV_ALLOCATION_STRATEGY_CHECK | AWS Batchのマネージドコンピューティング環境における割り当て戦略(BEST_FIT、SPOT_CAPACITY_OPTIMIZEDなど)が適切に設定されているかを検証します |

| 17 | AWS Batch | BATCH_MANAGED_SPOT_COMPUTE_ENVIRONMENT_MAX_BID | AWS Batchのスポットインスタンスを使用するマネージドコンピューティング環境の最大入札価格が適切に設定されているかをチェックします |

| 18 | Amazon Cognito | COGNITO_IDENTITY_POOL_UNAUTHENTICATED_LOGINS | Cognito Identity Poolにおいて未認証ユーザーのログインが無効化されているかを確認し、セキュリティポリシーへの準拠を検証します |

| 19 | Amazon Cognito | COGNITO_USER_POOL_PASSWORD_POLICY_CHECK | Cognitoユーザープールのパスワードポリシー(複雑性要件、長さ、有効期限など)が組織のセキュリティ基準を満たしているかをチェックします |

| 20 | Amazon Connect Customer Profiles | CUSTOMERPROFILES_DOMAIN_TAGGED | Amazon Connect Customer Profilesのドメインリソースに適切なタグが付与されているかを確認し、リソース分類と管理を効率化します |

| 21 | AWS Device Farm | DEVICEFARM_PROJECT_TAGGED | AWS Device Farmのプロジェクトリソースに適切なタグが設定されているかをチェックし、テストプロジェクトの管理と追跡を容易にします |

| 22 | AWS Device Farm | DEVICEFARM_TEST_GRID_PROJECT_TAGGED | AWS Device Farmのテストグリッドプロジェクトに適切なタグが付与されているかを確認し、リソースの可視性とコスト管理を向上させます |

| 23 | AWS Database Migration Service | DMS_REPLICATION_INSTANCE_MULTI_AZ_ENABLED | AWS DMSレプリケーションインスタンスでマルチAZ配置が有効化されているかをチェックし、高可用性とディザスタリカバリ能力を確保します |

| 24 | Amazon EC2 | EC2_LAUNCH_TEMPLATES_EBS_VOLUME_ENCRYPTED | EC2起動テンプレートで定義されているEBSボリュームが暗号化設定されているかを確認し、データ保護要件への準拠を検証します |

| 25 | Amazon EC2 | EC2_NETWORK_INSIGHTS_ANALYSIS_TAGGED | EC2 Network Insightsの分析リソースに適切なタグが付与されているかをチェックし、ネットワーク診断結果の管理を効率化します |

| 26 | Amazon EKS | EKS_FARGATE_PROFILE_TAGGED | Amazon EKSのFargateプロファイルリソースに適切なタグが設定されているかを確認し、Kubernetesワークロードの管理を最適化します |

| 27 | AWS Glue | GLUE_ML_TRANSFORM_TAGGED | AWS Glueの機械学習変換リソースに適切なタグが付与されているかをチェックし、データ変換ジョブの追跡とコスト配分を改善します |

| 28 | AWS IoT | IOT_SCHEDULED_AUDIT_TAGGED | AWS IoTの定期監査リソースに適切なタグが設定されているかを確認し、セキュリティ監査の管理とレポーティングを効率化します |

| 29 | AWS IoT | IOT_PROVISIONING_TEMPLATE_DESCRIPTION | AWS IoTプロビジョニングテンプレートに説明文が適切に記載されているかをチェックし、デバイスオンボーディングプロセスの理解を促進します |

| 30 | AWS IoT | IOT_PROVISIONING_TEMPLATE_JITP | AWS IoTプロビジョニングテンプレートにおいてJITP(Just-In-Time Provisioning)機能が適切に設定されているかを検証し、デバイス登録の自動化を確認します |

| 31 | AWS IoT | IOT_PROVISIONING_TEMPLATE_TAGGED | AWS IoTプロビジョニングテンプレートリソースに適切なタグが付与されているかをチェックし、デバイス管理戦略の可視性を向上させます |

| 32 | Amazon Kinesis Video Streams | KINESIS_VIDEO_STREAM_MINIMUM_DATA_RETENTION | Amazon Kinesis Video Streamsのデータ保持期間が最小要件を満たしているかを確認し、コンプライアンスとデータ可用性を保証します |

| 33 | AWS Lambda | LAMBDA_FUNCTION_DESCRIPTION | Lambda関数リソースに説明文が適切に記載されているかをチェックし、サーバーレスアプリケーションのドキュメント品質と保守性を向上させます |

| 34 | Amazon Lightsail | LIGHTSAIL_BUCKET_ALLOW_PUBLIC_OVERRIDES_DISABLED | Amazon Lightsailバケットにおいてパブリックアクセスのオーバーライド機能が無効化されているかを確認し、意図しないデータ公開を防止します |

| 35 | Amazon RDS | RDS_MYSQL_CLUSTER_COPY_TAGS_TO_SNAPSHOT_CHECK | Amazon RDS MySQLクラスターのスナップショット作成時にリソースタグが自動的にコピーされる設定になっているかをチェックし、バックアップ管理を効率化します |

| 36 | Amazon RDS | RDS_PGSQL_CLUSTER_COPY_TAGS_TO_SNAPSHOT_CHECK | Amazon RDS PostgreSQLクラスターのスナップショット作成時にリソースタグが自動的にコピーされる設定になっているかを確認し、データベースバックアップの追跡性を向上させます |

| 37 | Amazon Route 53 Resolver | ROUTE53_RESOLVER_FIREWALL_DOMAIN_LIST_TAGGED | Route 53 Resolverファイアウォールのドメインリストリソースに適切なタグが付与されているかをチェックし、DNS保護ポリシーの管理を最適化します |

| 38 | Amazon Route 53 Resolver | ROUTE53_RESOLVER_FIREWALL_RULE_GROUP_ASSOCIATION_TAGGED | Route 53 Resolverファイアウォールルールグループの関連付けリソースに適切なタグが設定されているかを確認し、VPCレベルのDNSセキュリティ管理を効率化します |

| 39 | Amazon Route 53 Resolver | ROUTE53_RESOLVER_FIREWALL_RULE_GROUP_TAGGED | Route 53 Resolverファイアウォールルールグループリソースに適切なタグが付与されているかをチェックし、DNSフィルタリングルールの分類と管理を改善します |

| 40 | Amazon Route 53 Resolver | ROUTE53_RESOLVER_RESOLVER_RULE_TAGGED | Route 53 Resolverのリゾルバールールリソースに適切なタグが設定されているかを確認し、ハイブリッドDNS環境の管理と追跡を容易にします |

| 41 | Amazon CloudWatch RUM | RUM_APP_MONITOR_TAGGED | Amazon CloudWatch RUM(Real User Monitoring)のアプリモニターリソースに適切なタグが付与されているかをチェックし、フロントエンド監視の管理を効率化します |

| 42 | Amazon CloudWatch RUM | RUM_APP_MONITOR_CLOUDWATCH_LOGS_ENABLED | Amazon CloudWatch RUMアプリモニターにおいてCloudWatch Logsへのログ出力が有効化されているかを確認し、ユーザー体験データの長期保存と分析を可能にします |

注目のルール例

42個の新ルールから、注目すべきルールをいくつかピックアップしてご紹介します。

COGNITO_IDENTITY_POOL_UNAUTHENTICATED_LOGINS

Cognito Identity Poolで未認証ログインが有効になっていないかをチェックします。

未認証ログインを許可すると、誰でもAWSリソースへのアクセス権限を取得できる可能性があり、意図しないデータアクセスやAWS利用料金の増加につながる重大なセキュリティリスクとなります。

EC2_LAUNCH_TEMPLATES_EBS_VOLUME_ENCRYPTED

EC2起動テンプレートのEBSボリュームが暗号化されているかを確認します。

EBSボリュームの暗号化は、保存データ(data at rest)を保護する基本的なセキュリティ対策です。暗号化されていないボリュームは、スナップショットやボリュームが不正に取得された場合にデータ漏洩のリスクがあります。

LAMBDA_FUNCTION_DESCRIPTION

Lambda関数に説明が記載されているかをチェックします。

「説明なくてもいいんじゃないの?」と思いますが、Lambda関数が数十〜数百と増えてくると、各関数の目的や役割の把握が困難になります。特にチーム開発や運用引き継ぎの際に、ドキュメントの不足は大きな運用負荷となります。

RDS_MYSQL_CLUSTER_COPY_TAGS_TO_SNAPSHOT_CHECK

RDS MySQL クラスターのスナップショット作成時にタグがコピーされる設定になっているかを確認します。

スナップショットにタグがコピーされないと、コスト配分や環境識別(本番/開発)、データ分類(機密度レベル)などの重要な情報が失われます。特に複数プロジェクトや部門でAWSを共有している場合、タグによる管理が不可欠です。

今回追加されたルールはセキュリティ、運用効率化、コスト最適化と様々な観点で役立ちそうですね。

やってみた

今回は単一アカウントでルールを作成してみて、検知されるか確認してみます。

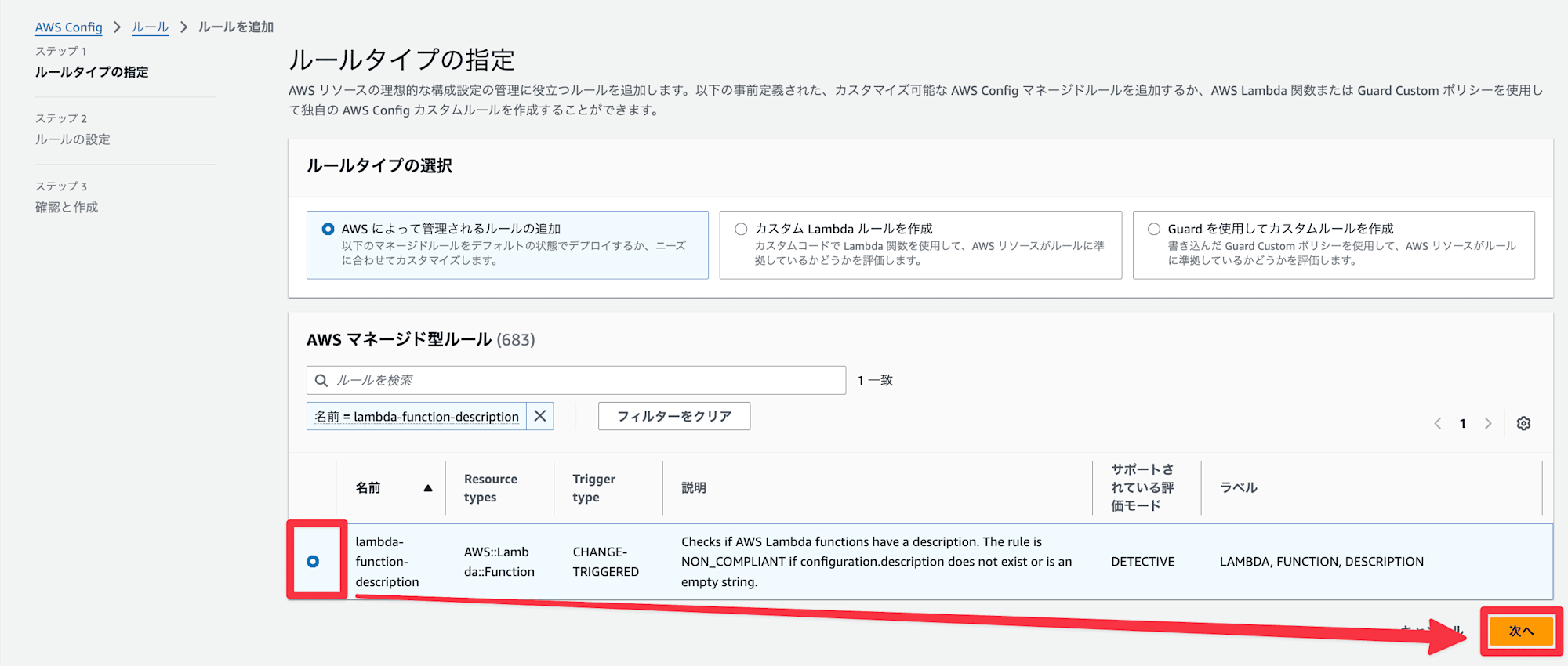

設定したルールは上記で紹介した「LAMBDA_FUNCTION_DESCRIPTION」です。

-

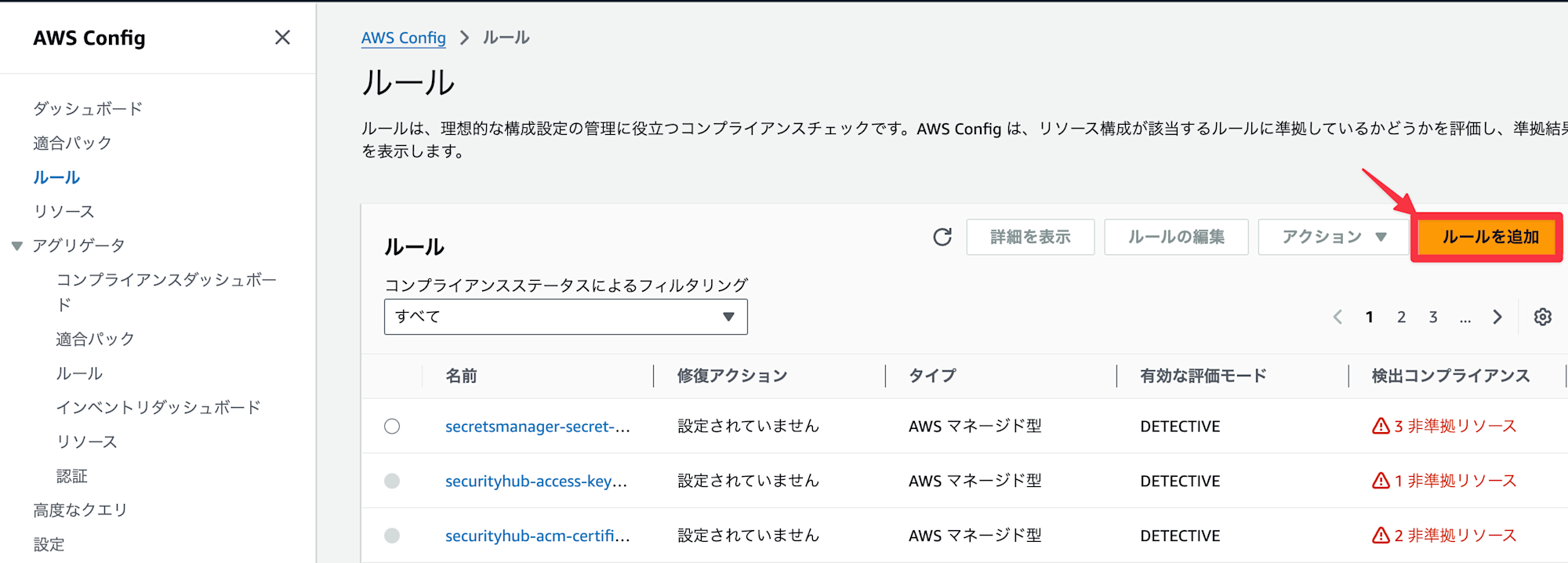

AWS Configの「ルール」セクションから「ルールを追加」を選択します

-

新しいマネージドルールから必要なものを選択します

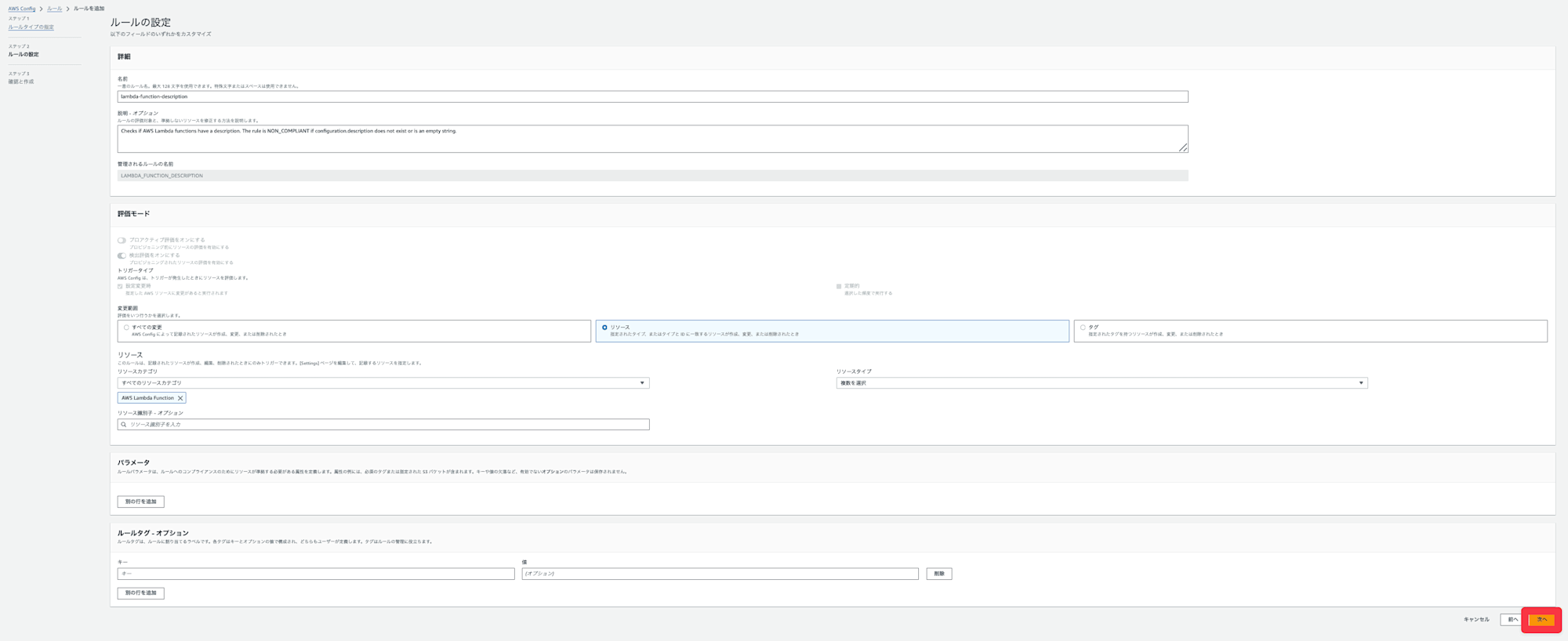

- ルールの設定はデフォルトのまま進めます。変更範囲などを変えた場合、ここで変更してください。

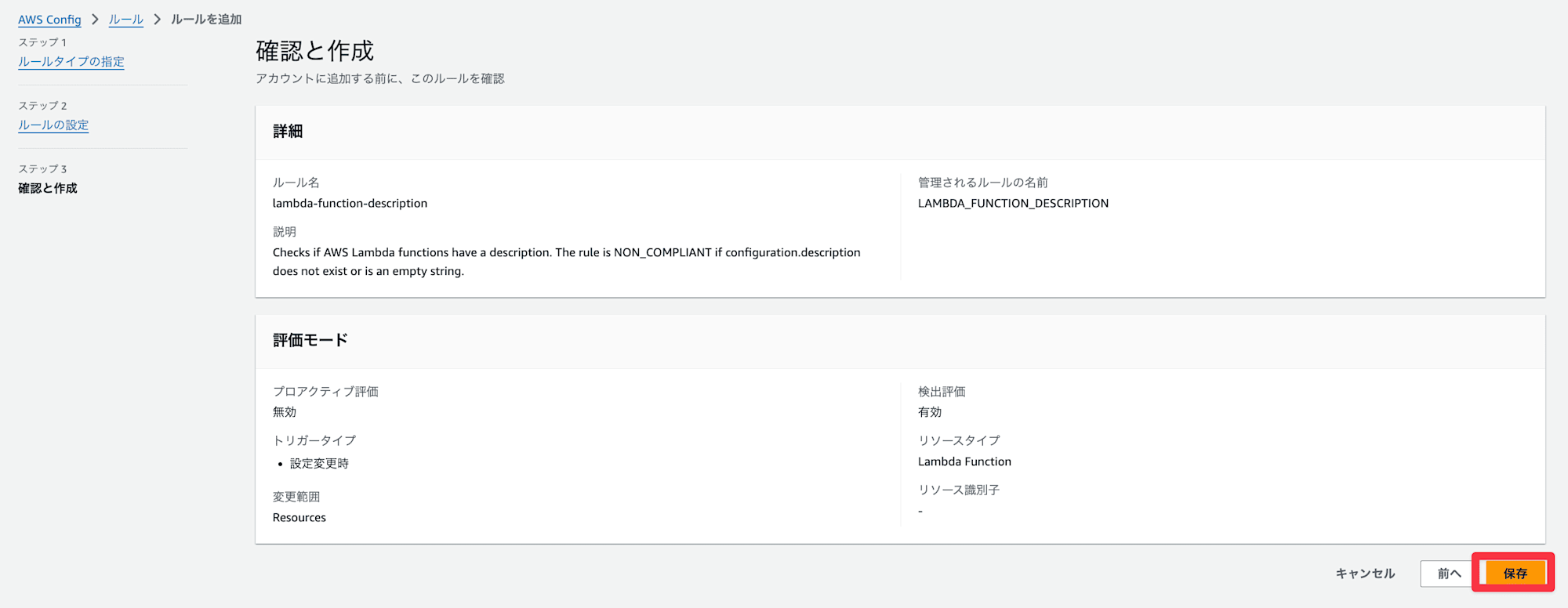

4.確認をして作成します。

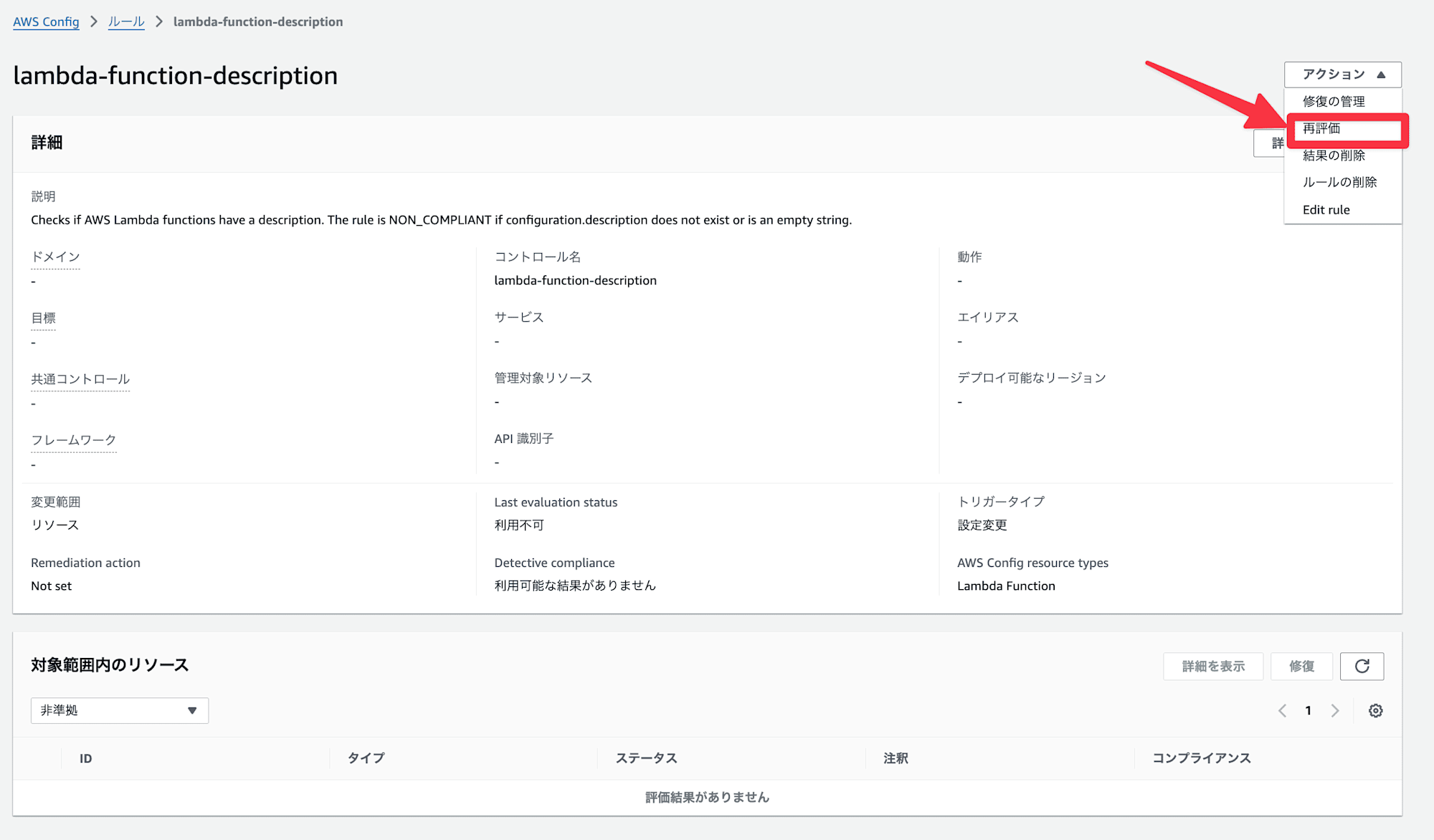

- ルールが作成されます。すぐに評価したいので、「再評価」を選択します。

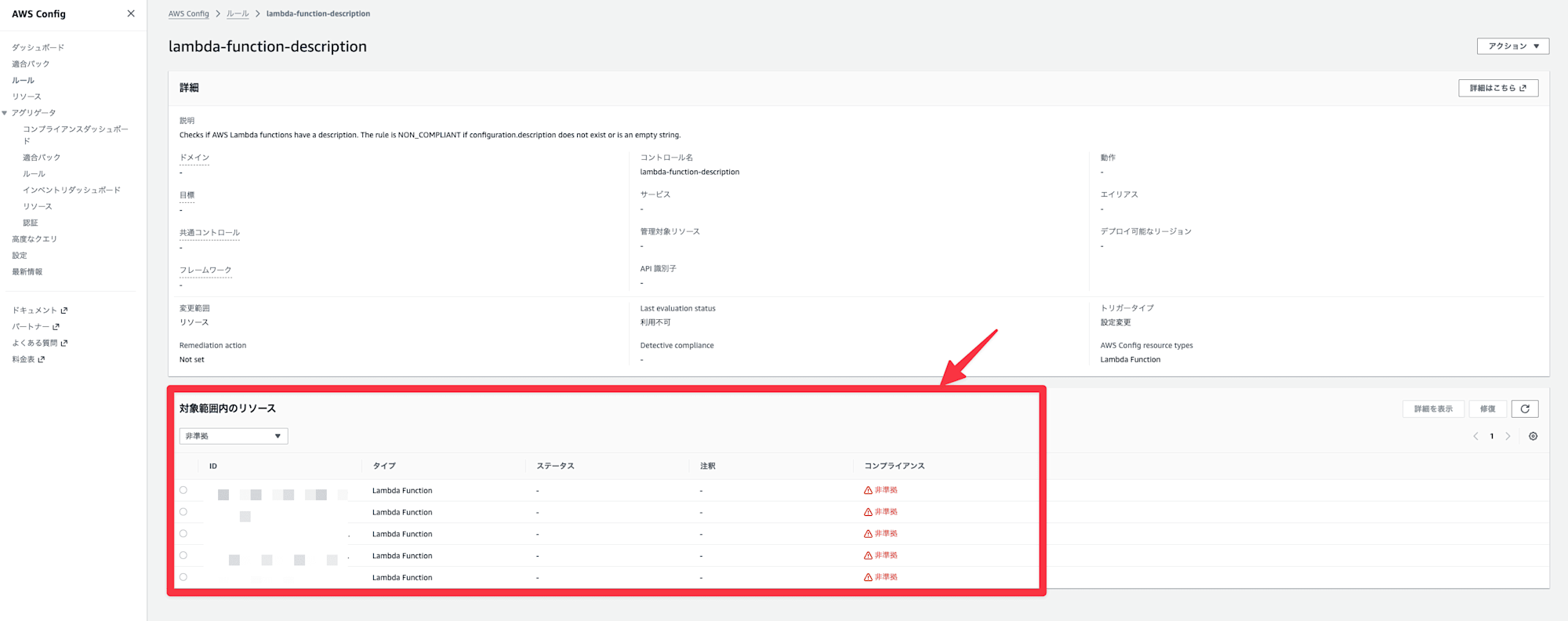

6.このように説明がないLambda関数は非準拠で検知されました。

今回は単一アカウントでやりましたが、複数アカウントでの展開をしたい場合は、Conformance Packsを作成してください。

注意点

実際に使う際には以下の注意点に気をつけましょう。

- ルールの評価頻度や大量のリソースを評価する場合、コスト増になる可能性があります。

- 既存の環境に適用する際は、既存リソースの非準拠が多数検出される可能性があります。

まとめ

今回はAWS Configの新機能「42個の新しいマネージドルール」についてご紹介しました。

このアップデートで知ったのですが、2025/11/6時点で東京リージョンだと683個のルールがあるんですね..!

可能な限りマネージドルールを使って運用負荷を下げていきましょう!

最後までお読みいただきありがとうございました!

以上、おつまみ(@AWS11077)でした!