AWS Control Towerのランディングゾーンv4.0が公開されたのでアップデートしてみた

はじめに

先日、Control Towerのランディングゾーンv4.0が発表されました。

2023年12月14日にv3.3が発表されて以来なので、2年ぶりにランディングゾーンのバージョンアップデートになります。

この記事ではControl Towerのランディングゾーンv3.3からv4.0にアップデートする手順と、影響範囲について記載します。

ランディングゾーン更新のベストプラクティス

Control Towerのランディングゾーンは最新のバージョンを利用するのがベストプラクティスです。

現在の環境がv3.3以前の場合はv4.0にアップデートすることをAWSは推奨しています。

最新バージョンのランディングゾーンに更新するのがベストプラクティスです。

影響範囲

ランディングゾーンv4.0の機能は以下のブログでわかりやすく紹介されています。

この記事では、ランディングゾーンv3.3からv4.0へのアップデートを想定した影響範囲を記載します。

AWS ConfigとAWS CloudTrailのデータ保管場所の変更

v4.0へのアップデートでAWS ConfigとAWS CloudTrailのデータ保管場所のS3に変更があります。

v3.3では、LogArchiveアカウントにある aws-controltower-logs-{アカウントID}-{リージョン名} というS3バケットにAWS ConfigおよびAWS CloudTrailのデータが保管されてました。

v4.0以降はそれぞれ専用のS3バケットが作成され、そこに保管されるように変更されました。

それに伴い、それぞれのSNSトピックも新規で作成されます。

S3バケットに保管されたControl Tower管理のAWS ConfigおよびAWS CloudTrailのデータに対して、Amazon Athenaで分析していたり、外部のSIEMと連携している場合は影響があります。

ドリフト検出通知先の変更

Control Towerのドリフト検出の通知先にも変更があります。

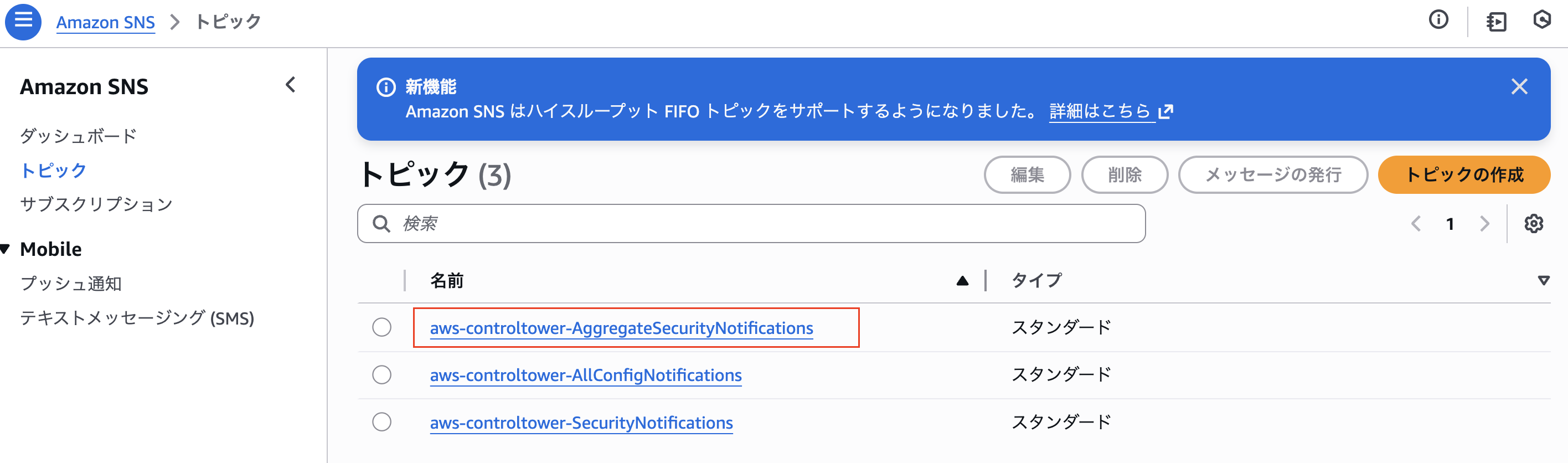

v3.3では、Auditアカウントにある aws-controltower-AggregateSecurityNotifications というSNSトピックに対してドリフト検出が通知されます。

このSNSトピックに通知先を設定することで、Control TowerのドリフトをメールやSlackに通知することが可能でした。

v4.0ではControl Towerのドリフト検出の通知先がEventBridgeに変更になります。

以下のドキュメントに従って、EventBridgeを作成する必要があります。

ランディングゾーンv3.3でControl Towerのドリフト検出をメールやチャットで通知している場合は、v4.0へのアップデート時に影響があります。

やってみる

上記の影響範囲を認識した上で、ランディングゾーンのアップデートを行います。

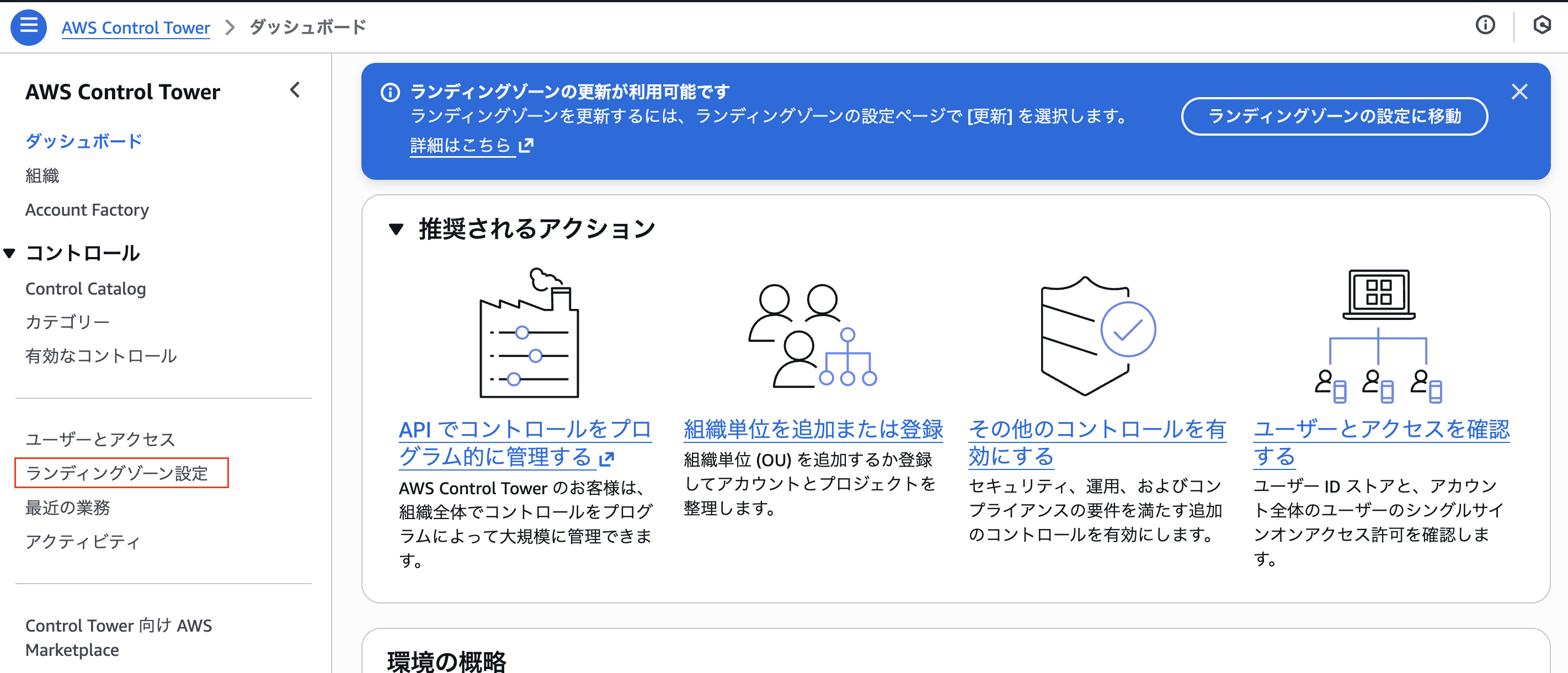

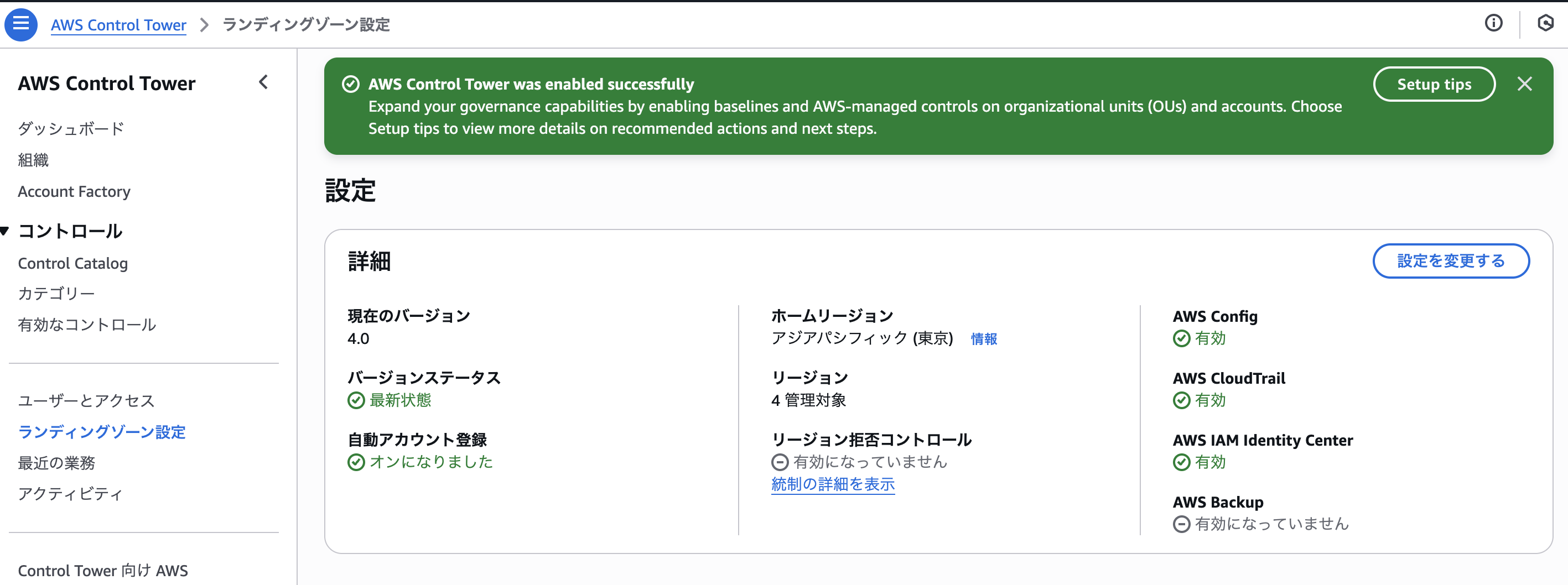

管理アカウントにログインし、Control Towerのコンソールを開き、サイドタブから「ランディングゾーン設定」をクリックします。

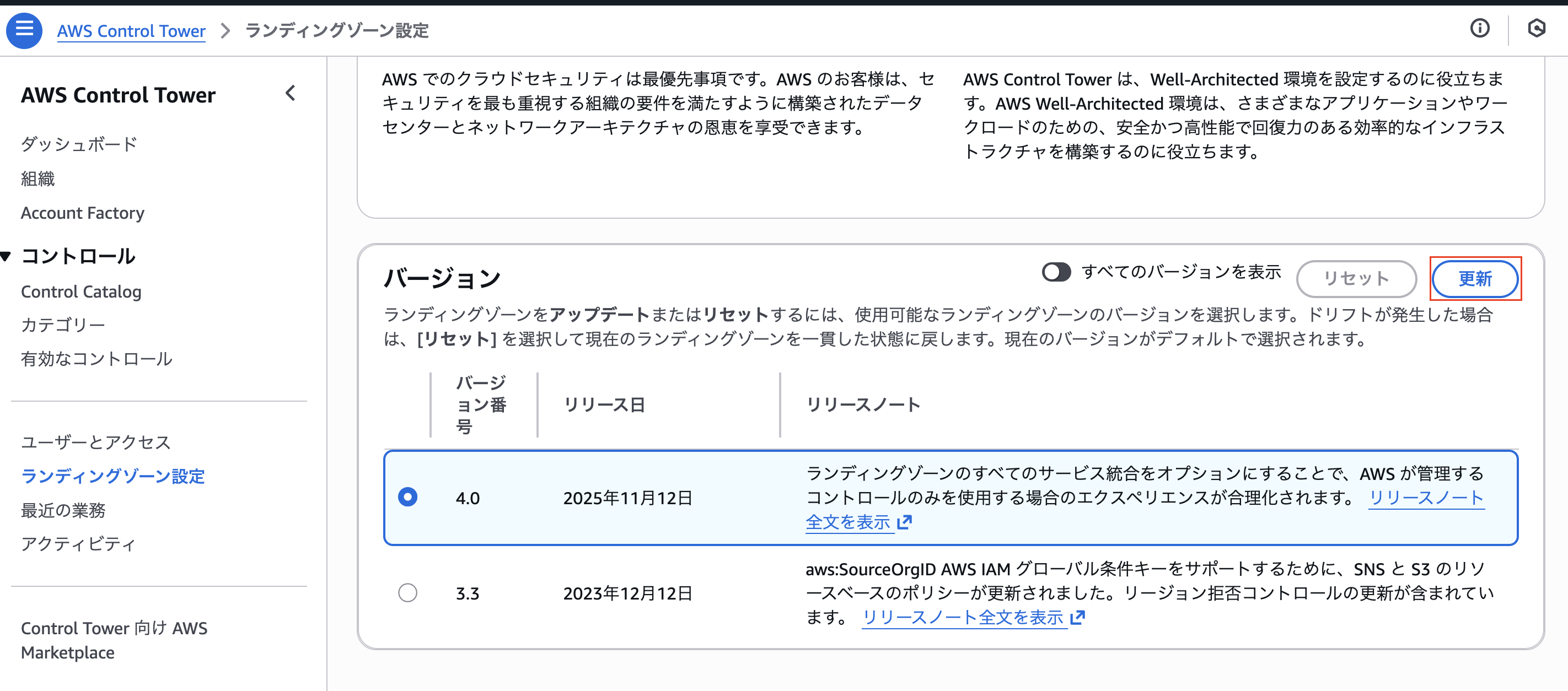

バージョン番号 4.0を選択し「更新」をクリックします。

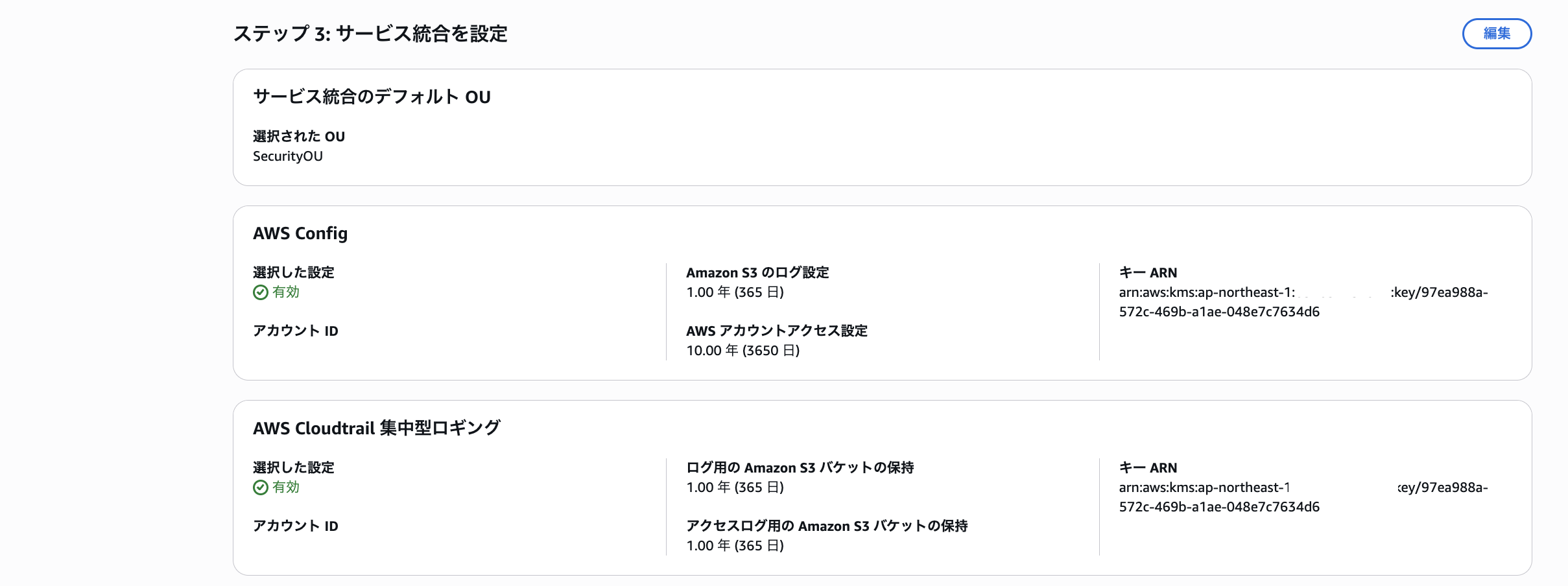

設定を確認し「ランディングゾーンの更新」をクリックします。

30~40分ほどかかるので待ちます。

「ステータスを表示」をクリックすると現在の進捗が確認できます。

40分ほど経った後に確認すると、更新が完了していました。

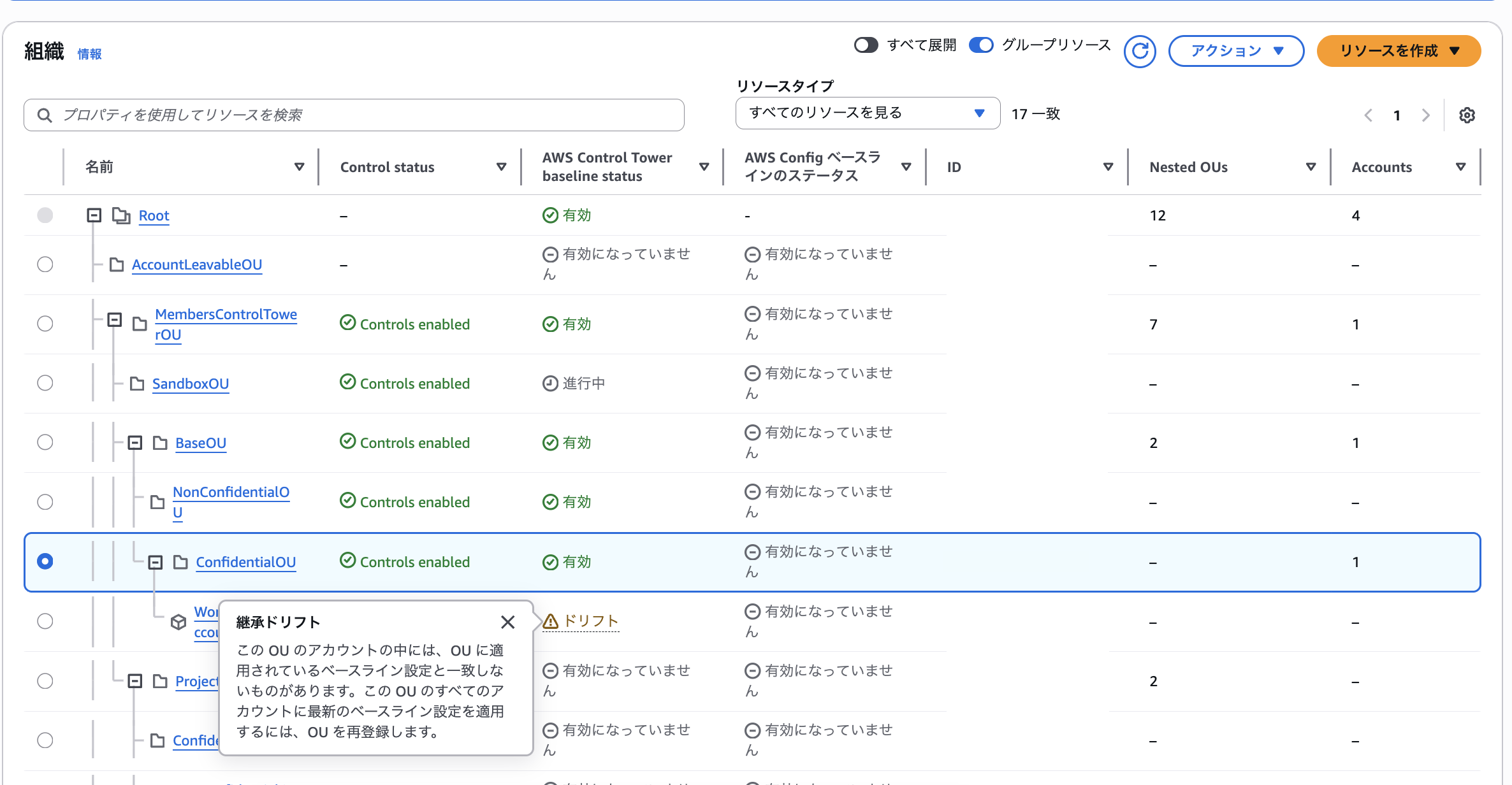

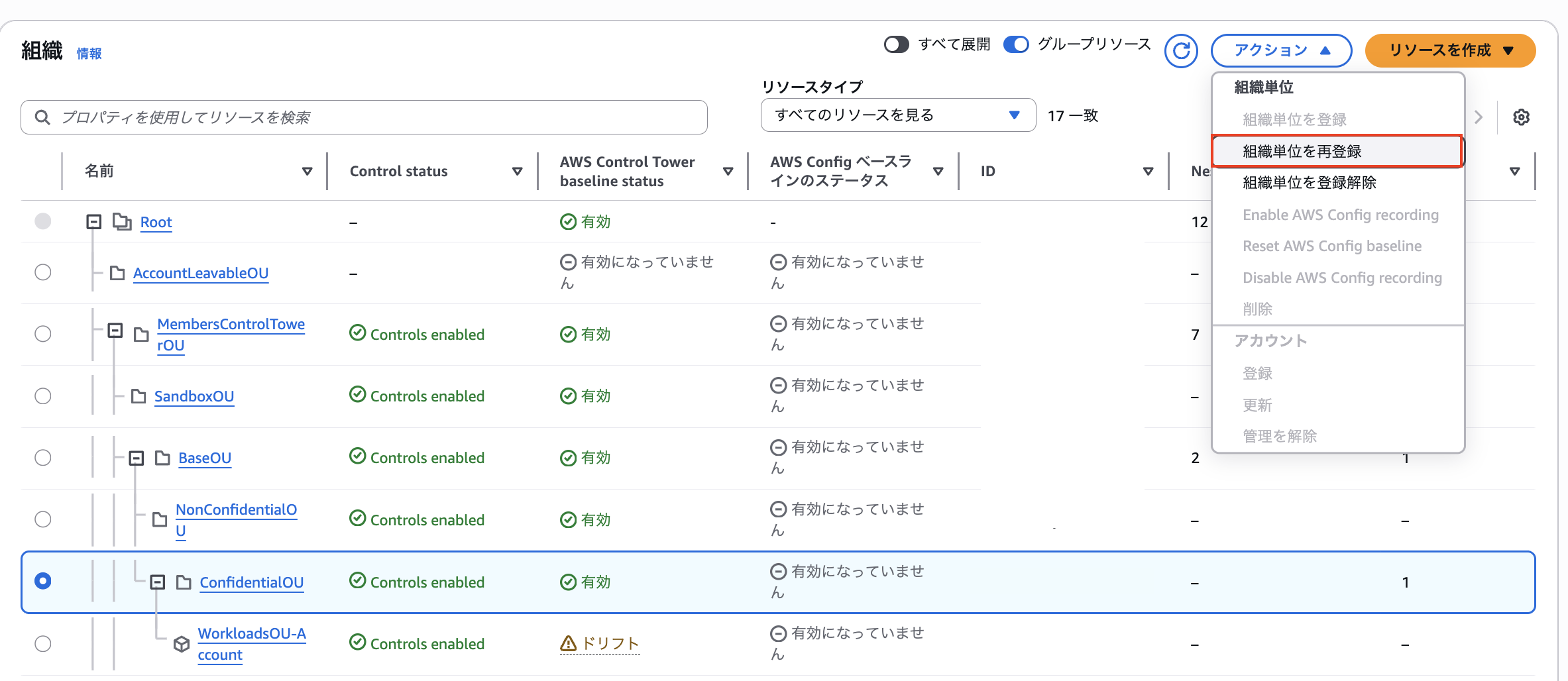

ランディングゾーンの更新後、Control Towerに登録したOUの再登録が必要になります。

対象のOUを選択して登録を行います。

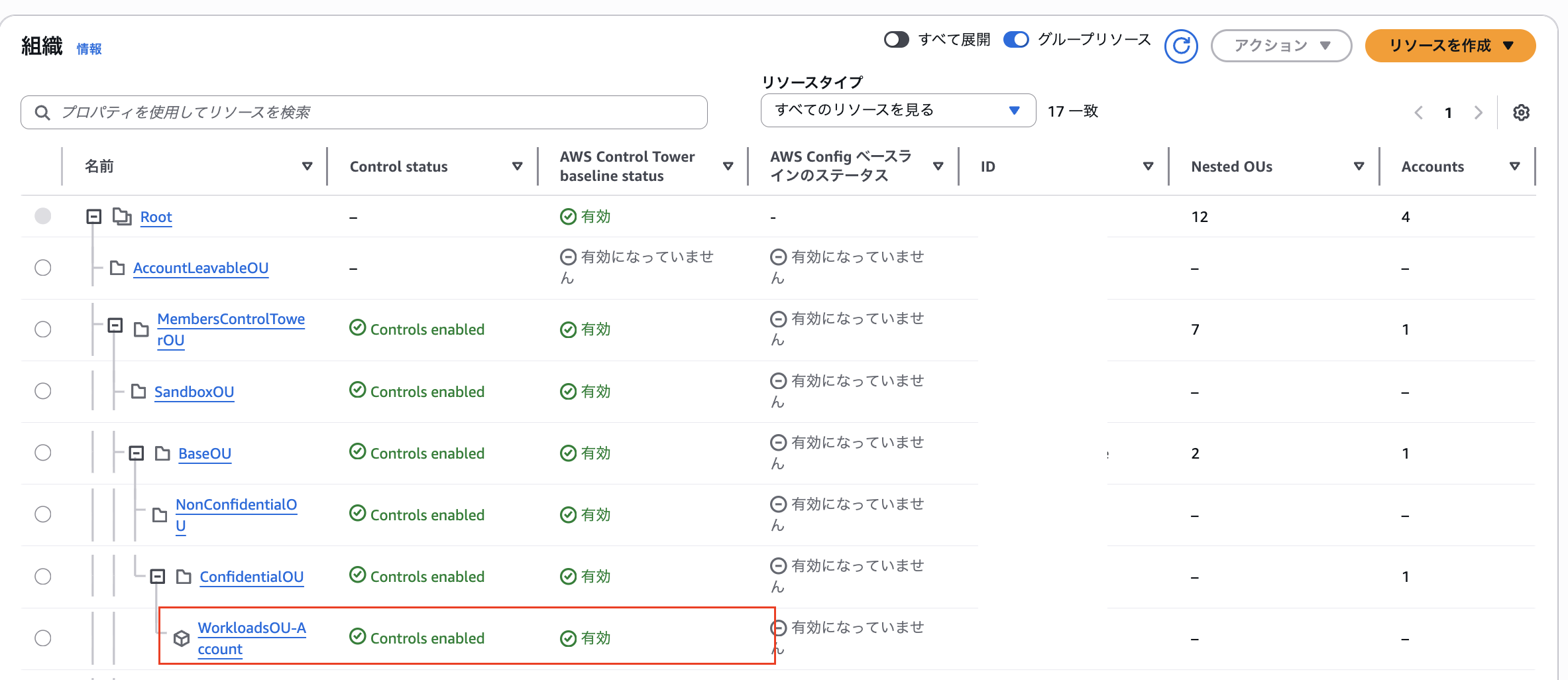

対象のアカウントのAWS Control Tower baseline statusが有効になっていれば完了です。

確認

v4.0への更新が完了したので、v3.3との差分を確認していきます。

AWS Config用のS3バケット

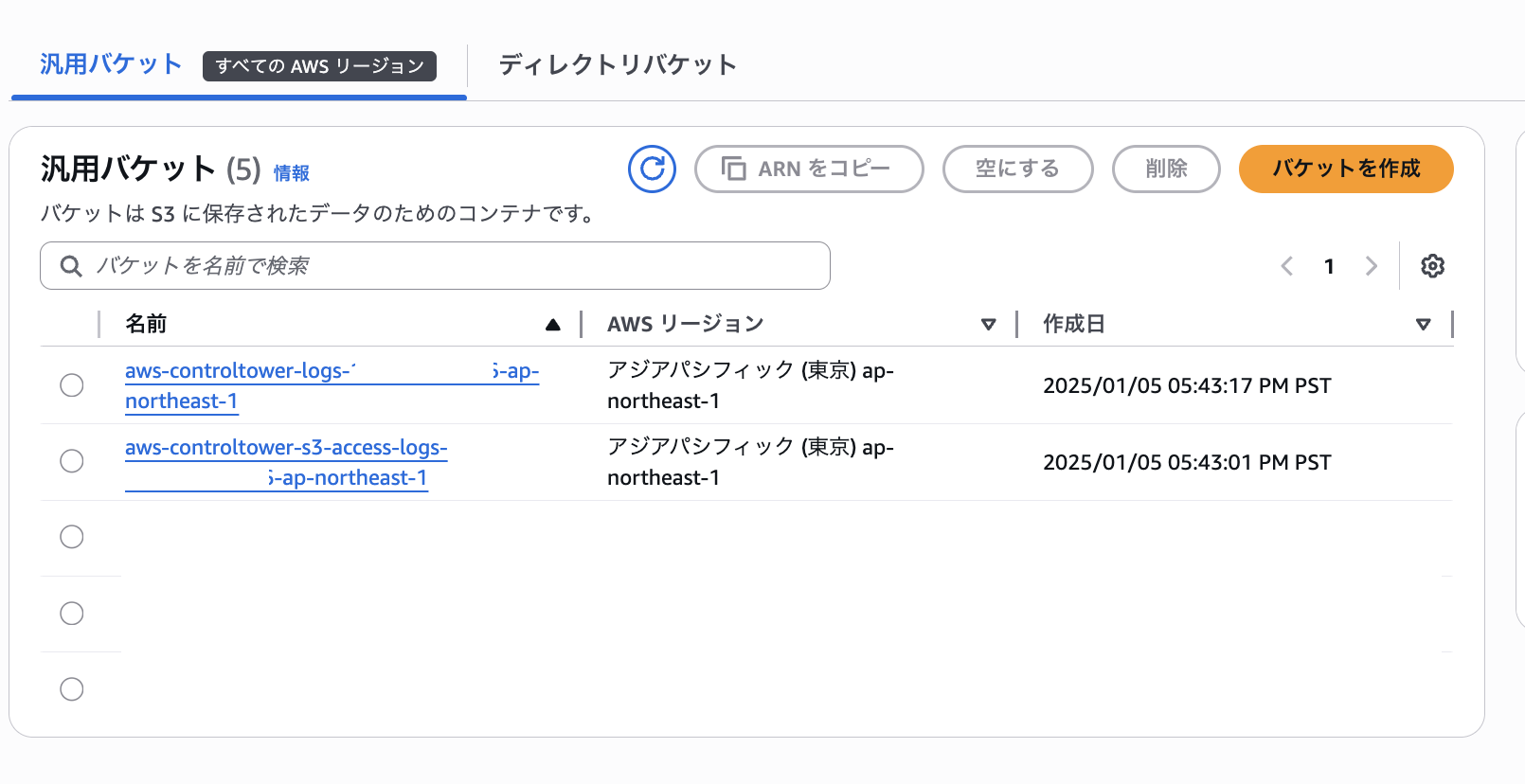

Auditアカウントにログインし、S3バケットを確認します。

aws-controltower-config-logs-{アカウントID}-nrt-iqa というS3バケットが作成されていました。

v4.0ではこのS3バケットにAWS Configのログが集約されるようです。

AWS Configのログを分析したり外部のSEIMへアーカイブする運用をしている場合は、このS3バケットを対象にするように変更が必要です。

AWS CloudTrail用のS3バケット

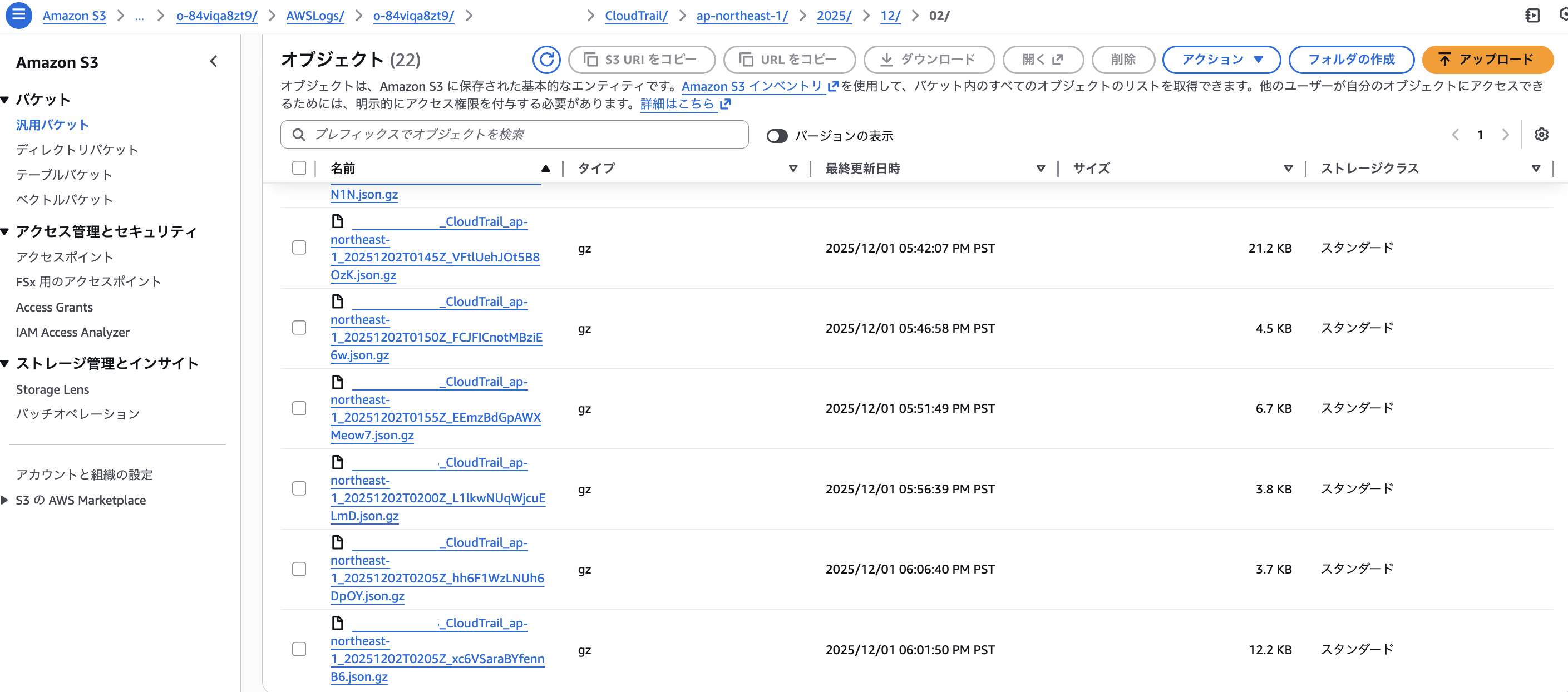

続いてAWS CloudTrail用のS3バケットを確認するために、LogArchiveアカウントにログインし、S3バケットを確認します。

AWS CloudTrail用のS3バケットは新規に作成されてはいませんでした。

v3.3で利用されていた aws-controltower-logs-{アカウントID}-{リージョン} の中身を確認すると、AWS CloudTrailの証跡は引き続きこちらに保管されていました。

新規にv4.0のランディングゾーンをセットアップした際には aws-controltower-cloudtrail-logs-{アカウントID}-{ハッシュ値} のバケット名で新規にAWS CloudTrail証跡保管用のS3バケットが作成されるようなので、新規セットアップと更新で差分がありそうです。

以上の結果から、ランディングゾーンv3.3でControl Tower管理のAWS CloudTrail証跡を分析したり、他SIEMに連携している場合にも、ランディングゾーン更新による影響はなさそうです。

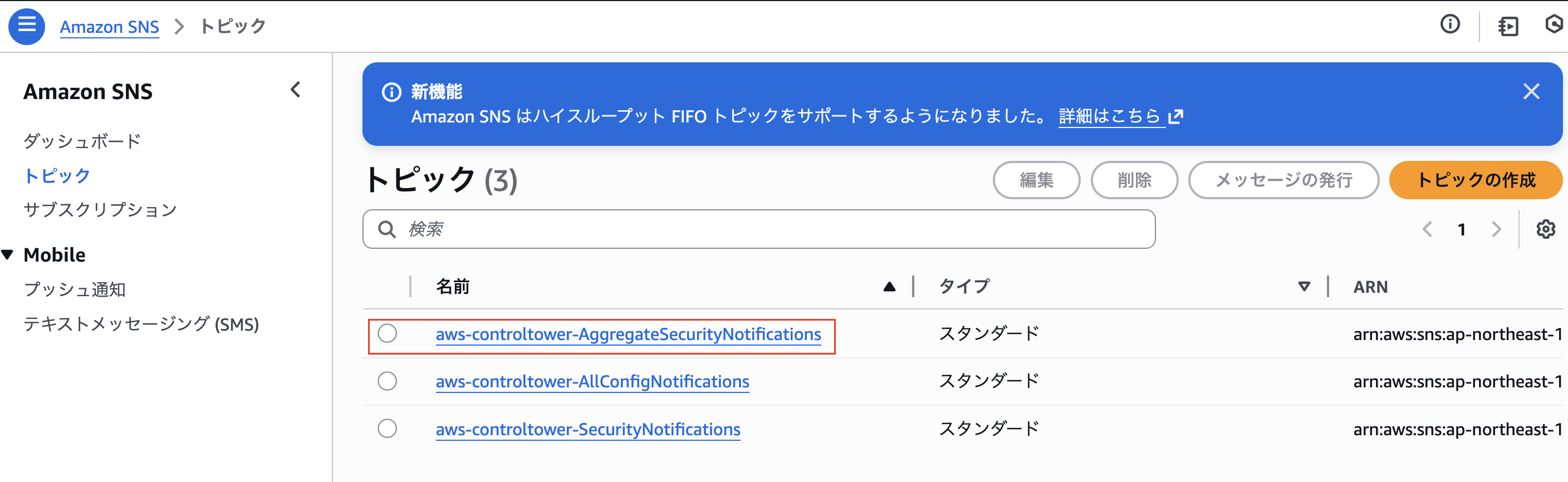

ドリフト検出用のSNSトピック

ランディングゾーンv3.3でドリフト検出の通知先として利用されていた aws-controltower-AggregateSecurityNotifications という名前のSNSトピックは、削除はされずに残ったままでした。

ランディングゾーンv4.0の環境ではこのSNSトピックにドリフト検出は通知されないため、不要なリソースになります。

今後はEventBridgeを使ってドリフト検出をトリガーに通知やその他アクションを連携される必要があります。

最後に

ランディングゾーンv4.0はControl Towerの拡張性が向上した一方で、アップデートによる影響は少ない印象です。

ベストプラクティスに従い、最新バージョンへのアップデートを検討してみてください。