くらめその情シス:EntraID+Intuneで社内PCのMDMとセットアップ自動化をはじめてみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

この記事は2026年1月に更新しています。

はじめに

どうも、情シスの徳道です。

2020年代になりリモートワークがすっかり定着してきた感があります。

リモートワークが主になってくると情シスとしては頭が痛い課題が一つ。

- Active Directoryに参加させていたWindowsPCの管理

- 個人PCのセキュリティが有効になっているかチェック

- PCキッティング作業の社内環境依存

今後もフルリモートでセキュリティポリシー適用やログインアカウントの信頼性を担保しつつ、情シスメンバーもフルリモートで作業できるように環境を作っていく必要があります。

そのためこのタイミングで従来のActiveDirectoryからEntraIDとIntune(Windows/Android)とJamf(Mac/iOS系)によるMDM+セットアップ自動化に切り替えていくことにしました。

また、この機会にこれまで手順での手動設定をしていたMacOSのセキュリティも社内ポリシーに準拠できるようにしていきます。

今回の記事ではIntuneでのコンプライアンスポリシーの設定までを取り上げます。

今回から始まるこのシリーズ、機能ごとにいくつかの記事に分割して進めていきます。

【ご注意ください】

このシリーズでは以下の条件を満たしAzureを既に利用できていることが前提になっています。

- Azureでライセンス管理が利用可能であること

- EntraIDにユーザー、グループ情報があること(Microsoft Entra Connect Sync連携含む)

- Azureのグローバル管理者アカウントの権限を持っていること

最初に要件を確認

Windows PCでは従来ActiveDirectoryに参加させることでパスワード文字数・複雑さやスクリーンロックの制御をしてきました。

それに加えてPC内蔵ディスクの暗号化なども強制または検出できる必要があります。

ひとまずは以下ができるかどうか。

- ユーザーパスワード文字数&複雑さ設定:デバイスコンプライアンスポリシーでOK

- スクリーンロック時の挙動設定:構成プロファイルでOK

- ディスクの暗号化強制or検出:デバイスコンプライアンスポリシーと構成プロファイルでOK

デバイスコンプライアンスポリシーとは

Intuneの基本的なセキュリティポリシーであり、この項目がPCに適用されているかどうかをチェックすることができます。 将来的にアプリやWebアクセス制御を「条件付きアクセス」で設定する場合にも判定として必要です。

【公式:コンプライアンス ポリシーを使用して、Intune で管理するデバイスのルールを設定する】

構成プロファイルとは

デバイスを詳細に設定するプロファイル群で、「管理用テンプレート」はActiveDirectoryのグループポリシーにあるそれと同じようなもの、と言えばAD管理者の方はわかりやすいかもしれません。例えば、PC内蔵ディスク暗号化はこの項目で詳細を設定し、デバイスコンプライアンスポリシーではその有効性が確認されます。

詳細はとても本稿で書ききれるものではありませんが、執筆時点でもセキュリティ確保に必要なポリシー設定はかなりの部分がカバーできる形です。

このブログシリーズでは

- オフィスWiFiの自動設定

- ディスク暗号化強制

- スクリーンロック復帰時のパスワード強制

について事例を紹介していきます。

【2026年1月追記:MacOSについてはIntuneをMDMとして利用していないため、2020年執筆当時の情報の最新化にとどめていますのでご了承ください】

EntraID+Intuneを利用するために必要なライセンス

弊社ではMicrosoft 365 Apps を利用しているため、過去からEntraIDと社内ActiveDirectoryサーバをMicrosoft Entra Connect Syncで結んでいました。

そのためユーザー情報、グループ情報などはOffice365のライセンス範囲でEntraIDに同期されています。

Intuneを利用してMDMを利用しようとすると以下の追加のライセンスが必要です。

- Intune

- EntraID Premium P1

EntraID Premium P1が無くともデバイス管理はできるのですが、今後の機能連携を考慮すると必須と言っても過言ではありません。

この2つを個別に購入するよりも、2つを含みパッケージライセンスになっている Enterprise Mobility + Security E3 (以下、EMS E3)というライセンスが適していると思います。特にリセラー経由でライセンスを購入されるのであれば価格メリットやライセンス管理が楽になることからも、EMS E3を比較検討されたほうがいいと思います。

AzureによるPCの統制・MDMを始めたい、ということであればまずはここから始めてみてはいかがでしょう。

Azureの試用ライセンス(3か月無料利用可能)では上位ライセンスのEMS E5が設定できます。

「Microsoft Defender for Cloud Apps」や「Advanced Threat Protection」といった高度なIDベースセキュリティを利用されるのであればこちらを選択することになります。使用中に設定した機能がEMS E5が必要なものか、確認をしておくことをお勧めします。

【公式】Enterprise Mobility + Security 価格オプション

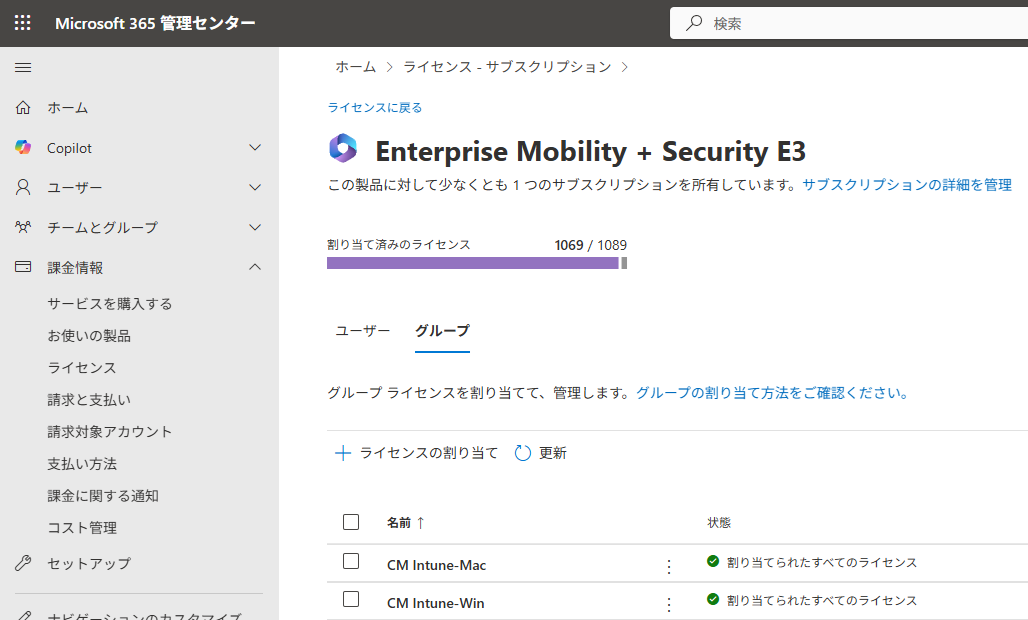

EMS E3のライセンスを割当

EMS E3のライセンスを購入し、アクティベートを行います。ライセンスの管理はMicrosoft 365の管理画面から行うことができます。

Microsoft 365 管理センター サブスクリプション

※【ご注意ください】この画面はライセンス管理者ロールがないと開くことができません。

アクティベートしたライセンスはMicrosoft 365の管理センターの「課金情報」→「ライセンス」で個々のユーザーに割り当てることが可能です。

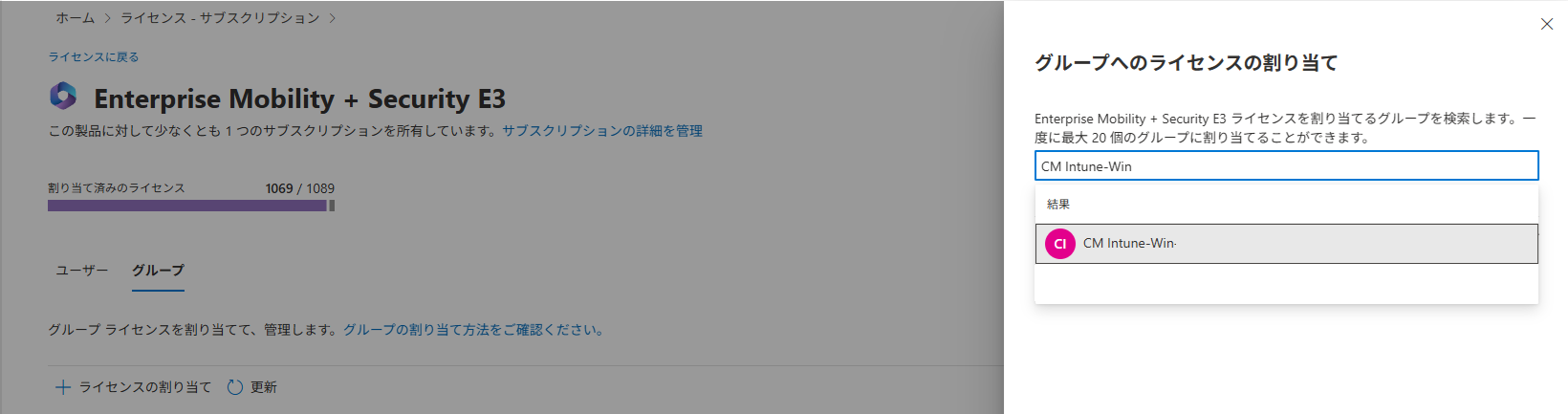

ですが、今後の各ポリシー設定を指定する際にユーザー個別で設定をすると都度変更が大変なので、EntraIDグループにライセンスを割り当ててしまいましょう。

この「CM Intune-Win」というグループに利用するユーザーアカウントを登録していくことで、ライセンス数が消費されていきます。

グループへのライセンス割り当ては「グループ」を選択し、あらかじめEntraIDで作成しておいたグループを指定します。

割当済み、未割当のライセンス数はEntraID側でもMicrosoft 365管理センターのどちらからも確認可能です。

【コラム】デバイス登録マネージャー(DEM)について

一般的にライセンスを割り当てたグループには利用するユーザーを登録していくのですが、集中管理を行っていく際に個人ユーザーでのデバイス登録だと不都合が出てくる場面があります。

このシリーズの別の記事で触れますが、PCセットアップを行ってIntuneに登録する際にユーザーIDとパスワードを入力する必要があるのです。

Intuneの制約の一つに「Intuneに登録したユーザーアカウントは後から変更できない」というものがあります。

完全なゼロタッチデプロイまで作りこみをし、管理までユーザーに任せられれば理想ではありますが、動作確認や貸出、共用マシンでは管理用ユーザーで登録を行い、利用者を割り当てるほうが都合がいい場合があるのです。

その際に利用するユーザーがデバイス登録マネージャー(Device Enrollment Manager:以下DEM)です。

具体的には個人IDを使わずにPCセットアップを行うマネージャーアカウントを特別なユーザーとして設定し、これを用いてIntuneへの登録を行い、1アカウントに最大1000台のデバイスを登録して管理することができます。

そのため、貸出し用、共用デバイス用のサブアカウントとして使うことが想定されます。

なお、DEMは1ユーザーごとにIntuneとEntraID Premium P1のライセンスを消費します。

また管理用ユーザーですから、通常のユーザーと挙動が異なる制約があります。詳しくは上記リンクから公式サイトをご覧ください(このシリーズのブログでは、DEMは用いずユーザーアカウントを利用する前提です)。

まずはコンプライアンスポリシーを設定

では、Intuneの管理画面にログインしてみましょう。

Intuneの管理画面には、AzureポータルでIntuneを検索してアクセスするか、次のURLからアクセスしてください。

ダッシュボードではプラットフォームごとのデバイスの台数や、ポリシー、プロファイル構成に準拠していないデバイスやユーザーの情報を見ることができます。

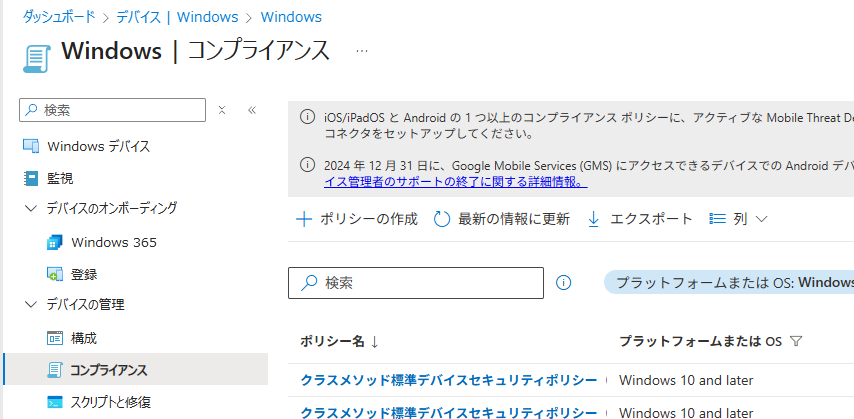

まず最初の準備としてデバイスコンプライアンスポリシーを設定します。

左ペインの「デバイス」→「プラットフォーム別」→「Windows」→「コンプライアンス」で「ポリシーの作成」を行います。

ポリシーは必要な分を構成してください。

※弊社の具体的な設定数値の掲載は割愛させていただきます。設定画面内の数値や項目はサンプルです。

ポリシー作成はプラットフォームごとに作成します。Windows、MacOS、iOS/iPadOS・・・など。

この記事ではWindows PC管理を対象としているので「Windows10 and lator」を構成しています。

Windows10以降のデバイスコンプライアンスポリシー

Windows10以降をモデルに設定項目を見てみましょう。

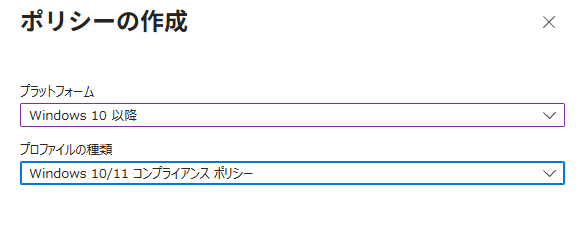

ポリシーの作成をすると、プラットフォーム→プロファイルの選択になります。

WindowsデバイスからであればプラットフォームはWindows 10 以降を選択し、プロファイルも1種類です。

次にポリシーの名前を設定します。

後からポリシーのプロパティ変更も可能です(以降のすべての項目も同様です)。

デバイスの正常性などの設定をしていきます。必須項目としてBitLockerを必要としました。

現在はWindows11以降が標準となっているので、BitLockerを用いた暗号化が一般的になっていると思います。

OSバージョンの指定はコマンドプロンプトなどで表示される「Version 10.0.26100.7462」などの数値を設定すればよいようです。セキュリティパッチがサポートされているバージョンを入れておくのがよいでしょう。

パスワードのセキュリティは組織のポリシーに従って最少文字数や定期変更の期限日数、種類の制限を設定します。

暗号化設定は必要としておきます。ウィルス対策やスパイウェア対策はご利用の対策ソフトの設定に応じて必要・不要の設定を決めるほうが良いでしょう。

デバイスコンプライアンスポリシーで検出がされるか、ウィルス対策ソフト上での機能の有効、無効を切り替えてテストすることがお勧めです。

デバイスコンプライアンスポリシーに違反した場合のアクションを追加することができます。

標準ではIntune管理センター上でのマーキングだけですが、ユーザーにメールで牽制したり、デバイスをロックして使用できなくすることもできます。

割り当てではEntraIDのグループを指定します。

ユーザーやデバイス1台単位の割り当てはできず、グループか、すべてのユーザーか、すべてのデバイスか、の中から選択になります。一般的にはEntraIDでグループを作成し、ライセンスを割り当てたグループを指定する運用が想定されます。

ここもあとから追加することが可能です。

最後に設定した条件が一覧表示されます。意図した設定になっているか確認しておきましょう。

MacOSのデバイスコンプライアンスポリシー

次にMacOS用の設定項目を見てみましょう。

まず最初にポリシーの名前を付けるところはWindowsと同じです。

デバイスの正常性やプロパティの設定をしていきます。

システム整合性保護について詳細はこちらをご覧ください。

最少OSバージョン、ビルドはMacOSの「このMacについて」で確認できます。

システムセキュリティ項目ではパスワード関連のポリシーを設定します。こちらもWindows同様に組織のポリシーに従って最少文字数や定期変更の期限日数、種類の制限を設定します。

デバイスコンプライアンスポリシーに違反した場合のアクションの追加もWindowsと同様の動作をします。

EntraIDのグループを指定します。これもWindows同様、ライセンスを割り当てたグループと同じ設定にします。

設定条件の一覧を確認して作成します。

準備が整いました

今回はIntuneの最初の設定を行うところまでを紹介しました。

デバイスコンプライアンスポリシーは検出、判断のためのポリシーでありこの設定をしたとしても実際のPCに設定が割り当てられるわけではありません。

PCをポリシーに準拠させる構成ポリシーなどの設定、そしてPCへの詳細な設定事項は次回以降の記事で順次紹介していきたいと思います。

EntraID&Intune(MDM)に関するまとめ記事

関係する記事を以下リンクから参照できます。