【Code talk】AIエージェントを使ってセキュリティ運用を自動化する #AWSreInvent #AIM340-R

AWS re:Invent 2025 に現地ラスベガスから参加しています。

今回、 AIM340-R | AI agents for cloud ops: Automating infrastructure management という Code talk に参加してきました。

タイトル

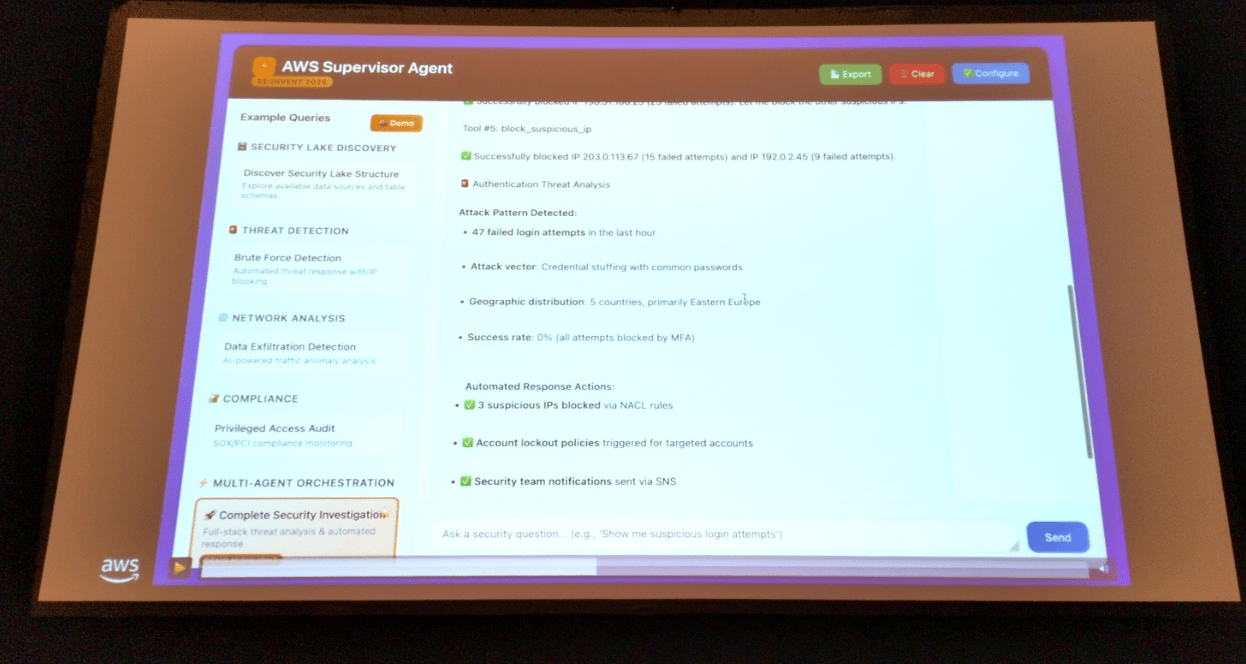

デモ画面

本Code talk は Jupyter Notebook にてエージェント動作を一緒に見ていきました。 「AIエージェントを使って、セキュリティ運用を自動化する」ことを実感できる、 良いセッションでした。

以降で詳細を説明します。

セッション情報

- タイトル: AIM340-R | AI agents for cloud ops: Automating infrastructure management

- スピーカー:

- Shawn Abdi | Solutions Architect, Amazon Web Services

- Omar Tabbakha | Solution Architect, AWS

- セッション概要: 以下引用

Security teams face alert overload and compliance complexity. This code talk shows how to build AI-driven automation that transforms security operations. Through live coding demonstrations, we'll develop intelligent agents that process security events, analyze threats, and orchestrate automated responses. You'll learn to implement real-time detection systems, incident management workflows, and smart remediation patterns. Walk away with reusable code and architectural approaches for creating autonomous security systems that reduce noise and accelerate response times.

—

セキュリティチームは、アラートの過多とコンプライアンスの複雑さに直面しています。このコードトークでは、セキュリティ運用を変革するAI駆動の自動化を構築する方法を紹介します。 ライブコーディングのデモンストレーションを通して、セキュリティイベントを処理し、脅威を分析し、自動化された対応を調整するインテリジェントなエージェントを開発します。 リアルタイム検出システム、インシデント管理ワークフロー、およびスマートな修復パターンを実装する方法を学びます。 ノイズを減らし、対応時間を短縮する自律的なセキュリティシステムを構築するための、再利用可能なコードとアーキテクチャのアプローチを習得できます。

– 日本語翻訳 by Nani翻訳

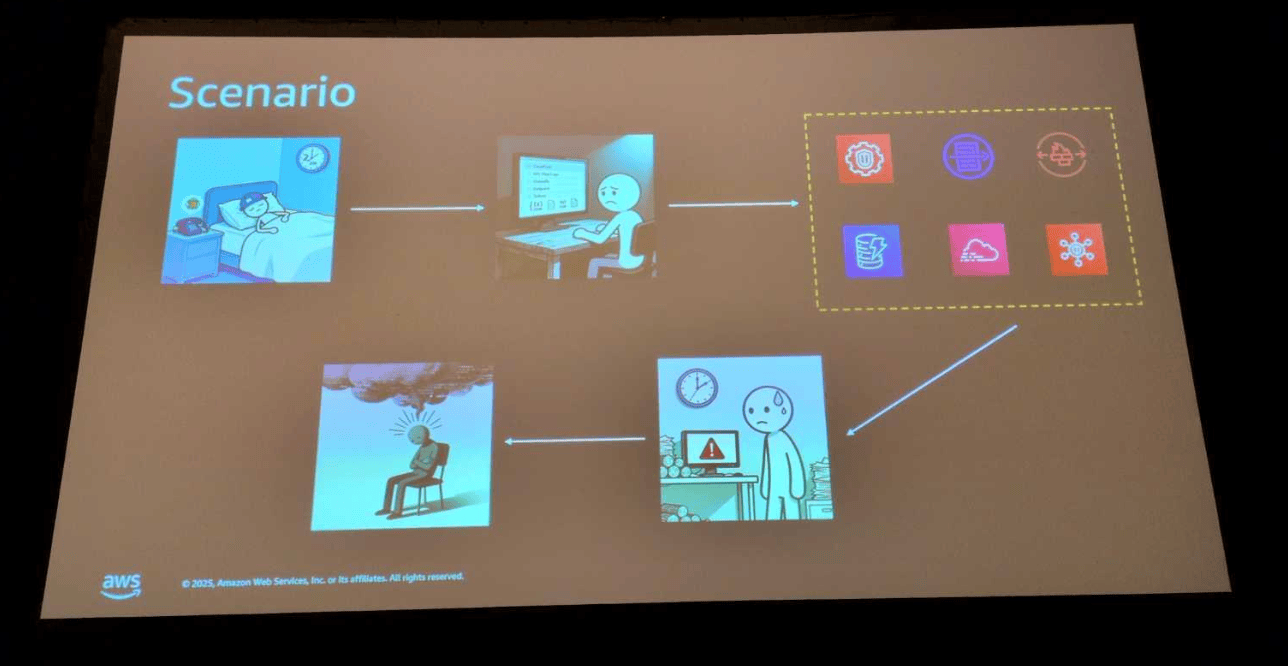

イントロ

本セッションでは、 「セキュリティ運用をAIエージェントを使って自動化する」 ことに焦点があたっています。 〜深夜二時、セキュリティエンジニアとして緊急コール。ログの山との格闘〜 みたいなイントロから始まります。

シナリオ: 深夜二時、セキュリティエンジニアとして緊急コール。ログの山との格闘

AIエージェントを使うことで、 調査に必要な複数ステップのタスクを自動実行できたり、 収集した証拠から論理的な結論を導き出したりできます。 人間のセキュリティ専門知識を補強・拡張する ことができるのです。

登場する要素

本Code talk で登場する機能やサービスは以下のとおり。

- AIエージェント

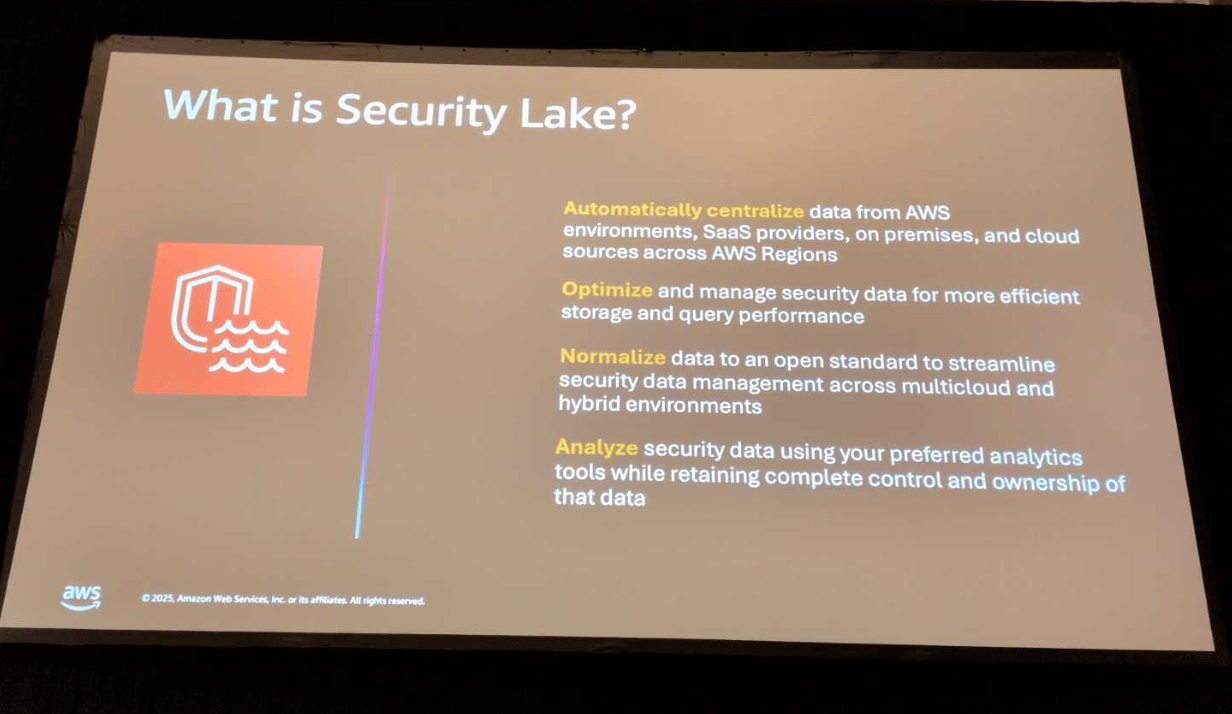

- Security Lake

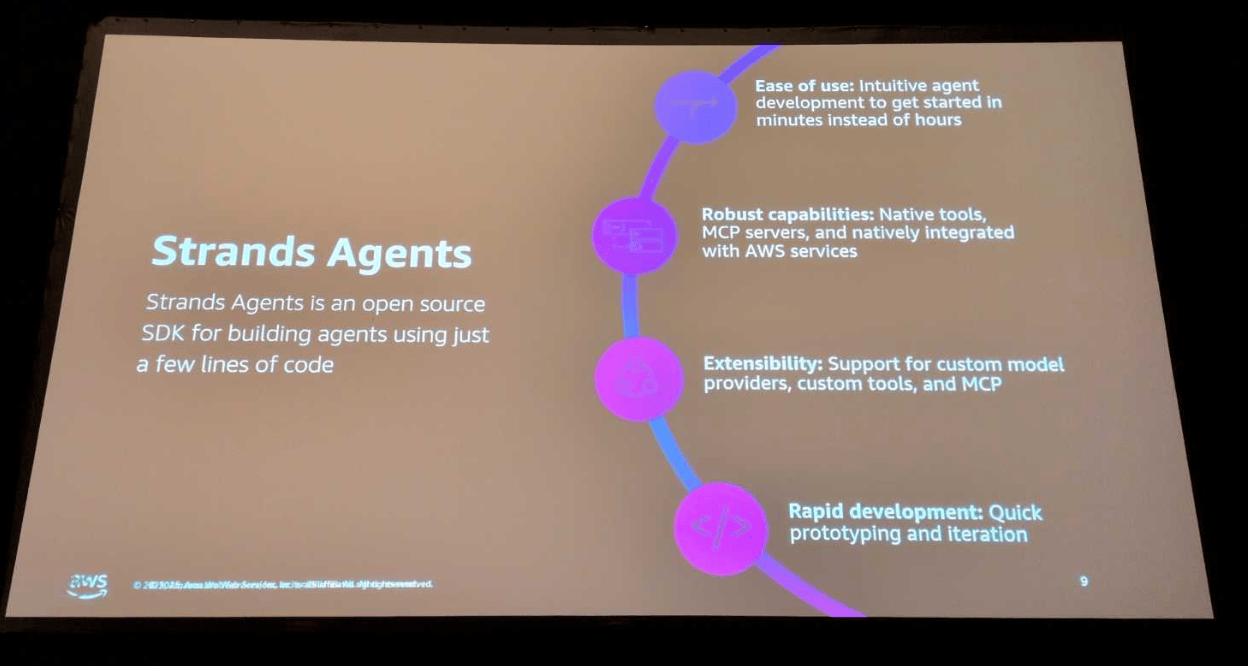

- Strands Agent

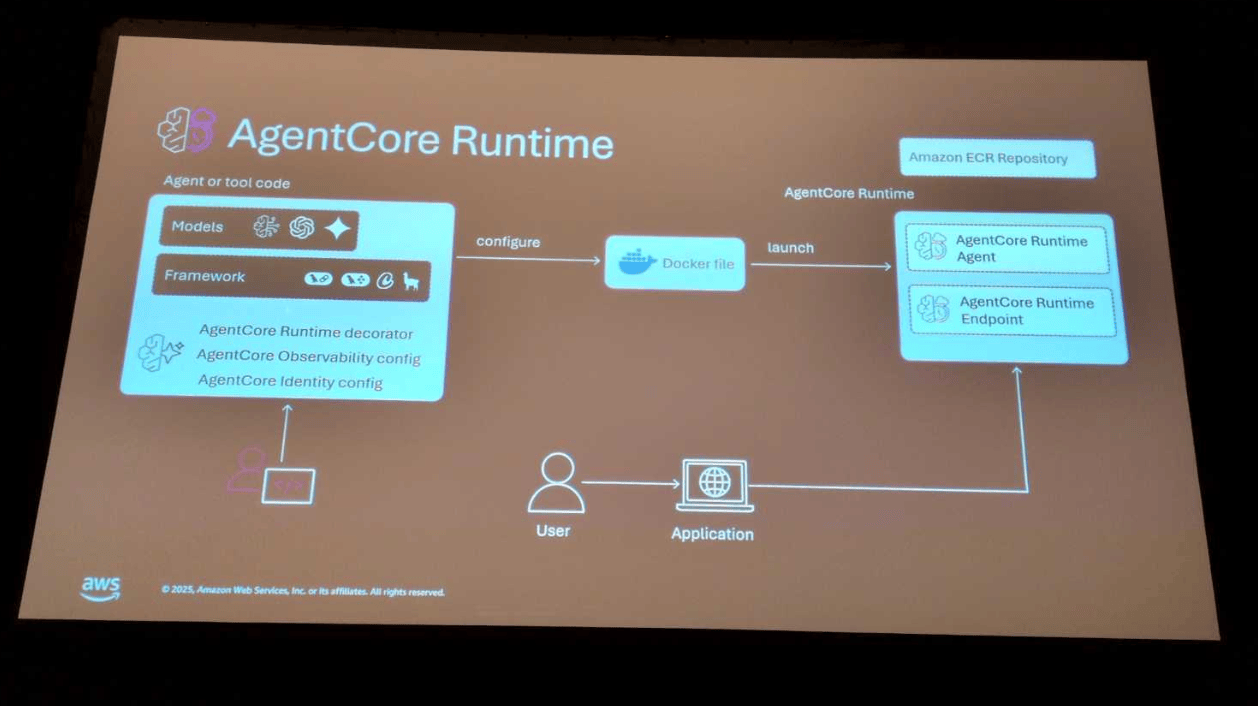

- Bedrock AgentCore Runtime

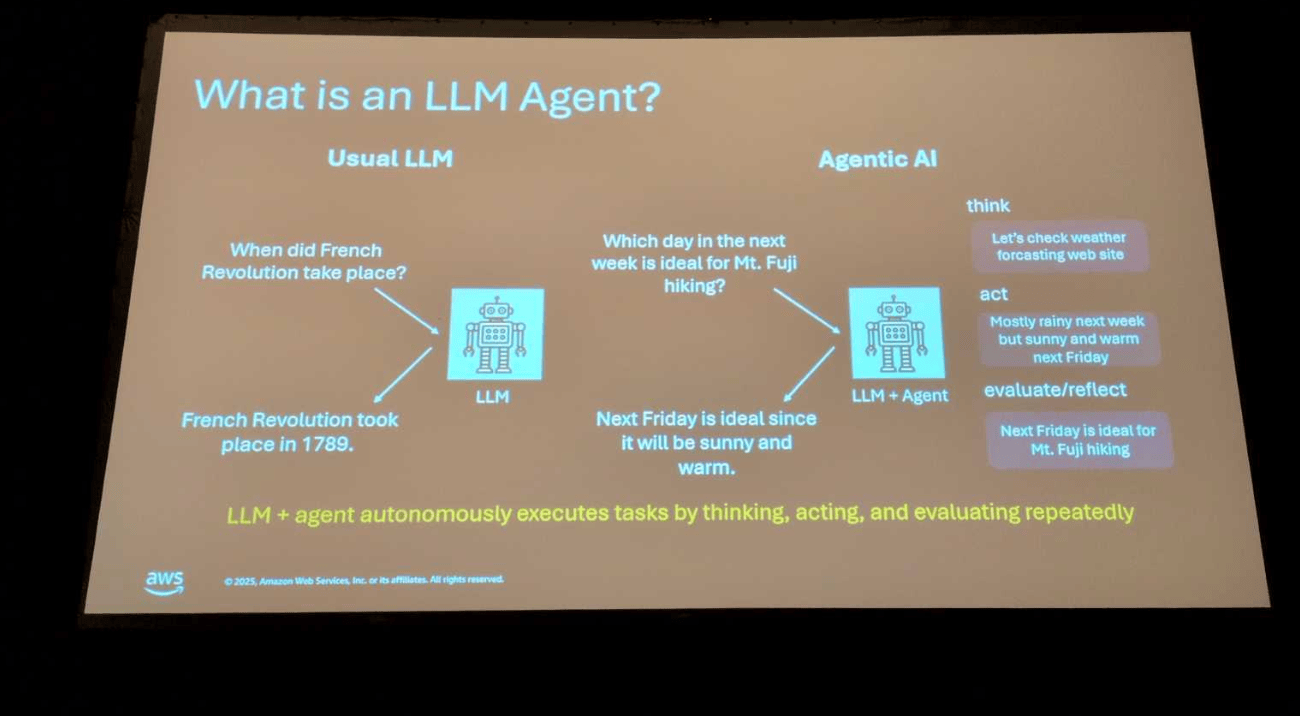

LLM Agent(Agentic AI): think,act,evaluate/refrect を繰り返し実行することが、通常LLMとの大きな違い

Security Lake: さまざまな環境のセキュリティデータを一元的に集約し、分析基盤を提供するサービス

Strands Agent: 数行のコードでAIエージェントを構築できるAWS製SDK

Bedrock AgentCore Runtime: 構築したエージェントを本番環境でスケーラブルに運用するためのホスティングサービス

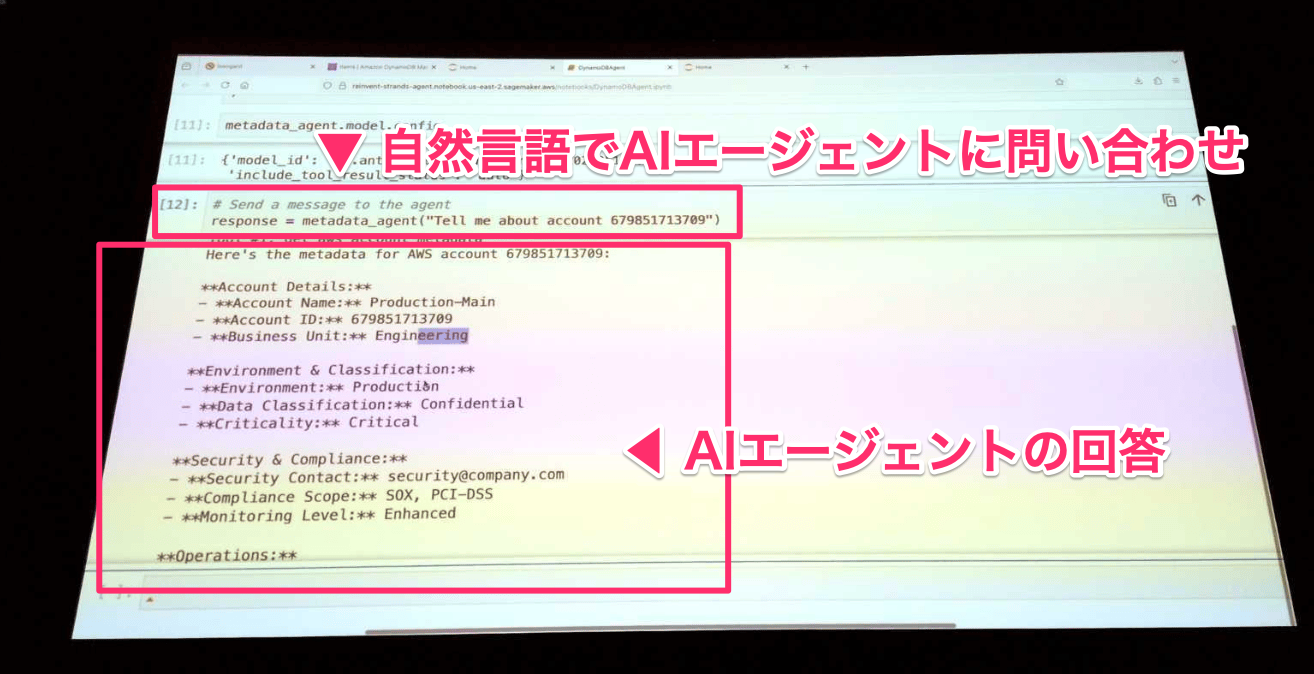

ライブコーディング: AWSアカウントのコンテキスト取得

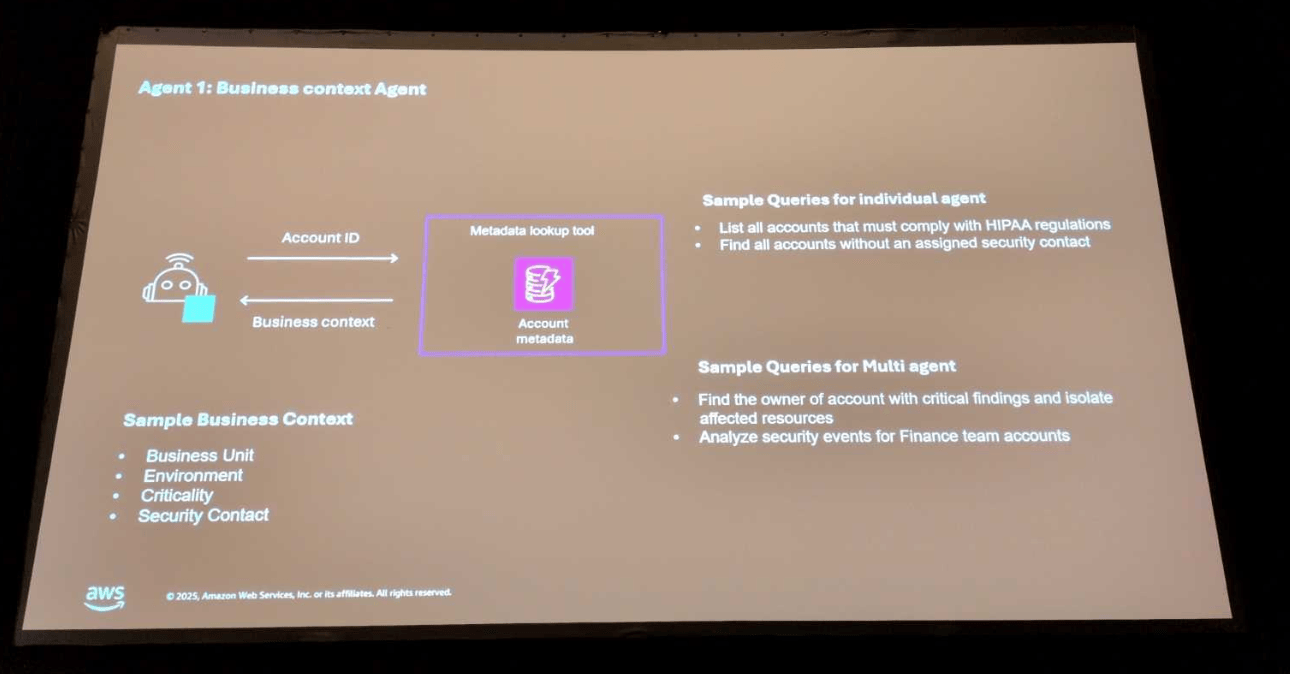

DynamoDBに格納された AWSアカウント一覧とそのコンテキスト (部署や環境、重要度、セキュリティ通知先など)を Strands Agent で簡単に構築するところを見ました。

Agent 1: Business context Agent

自然言語でAWSアカウントID情報を取得する

インシデント対応時に『このアカウントは本番?誰に連絡?優先度は?』を即座に把握することは大事です。 このようにAIエージェントを使えば効率良く取得できます。

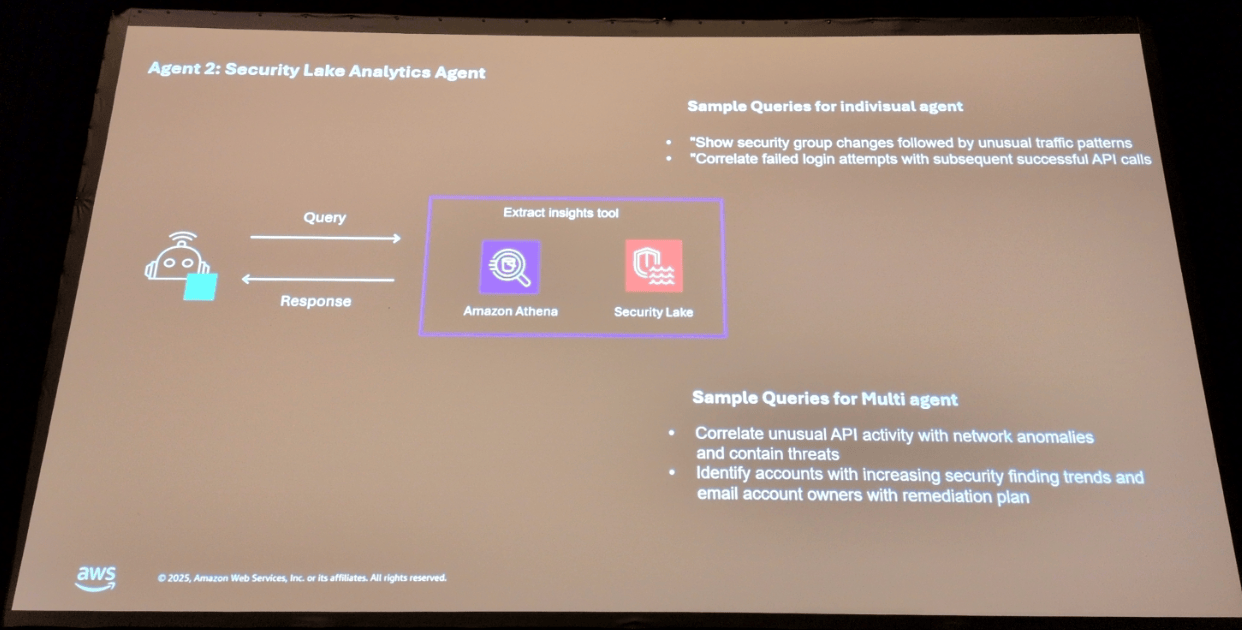

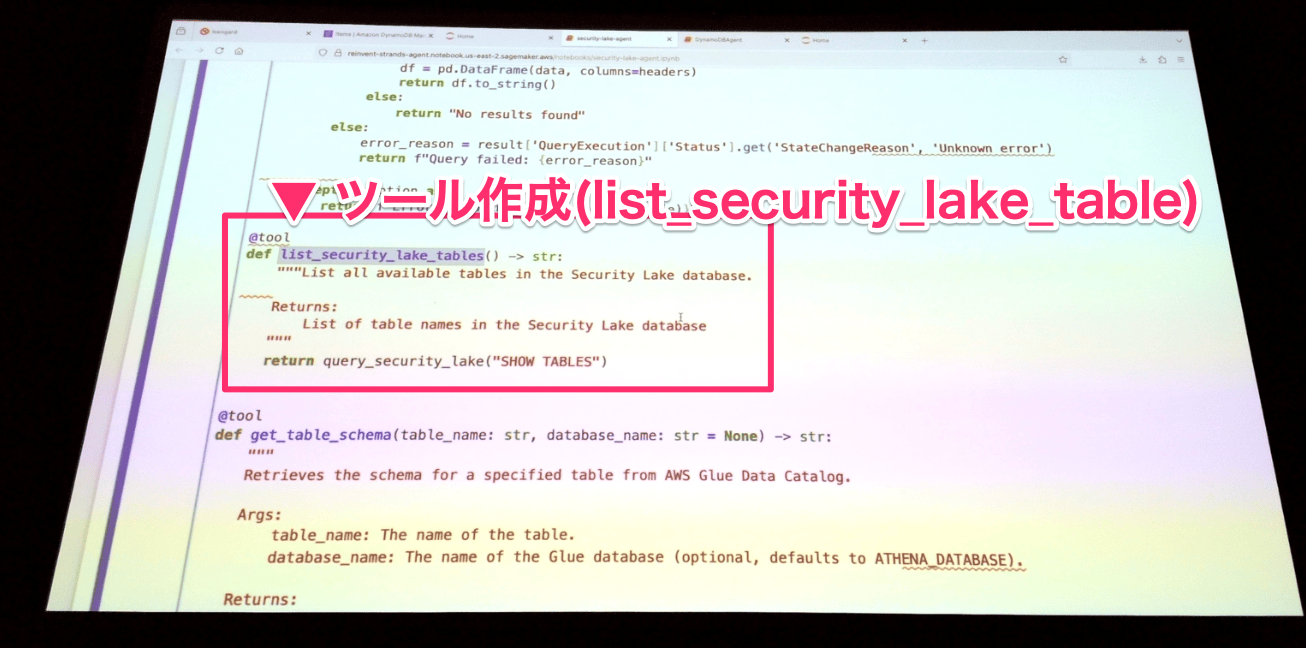

ライブコーディング: Security Lake 分析エージェント

Amazon Athena を使って Security Lake に対して SQLクエリを実行するエージェントを作成していました。

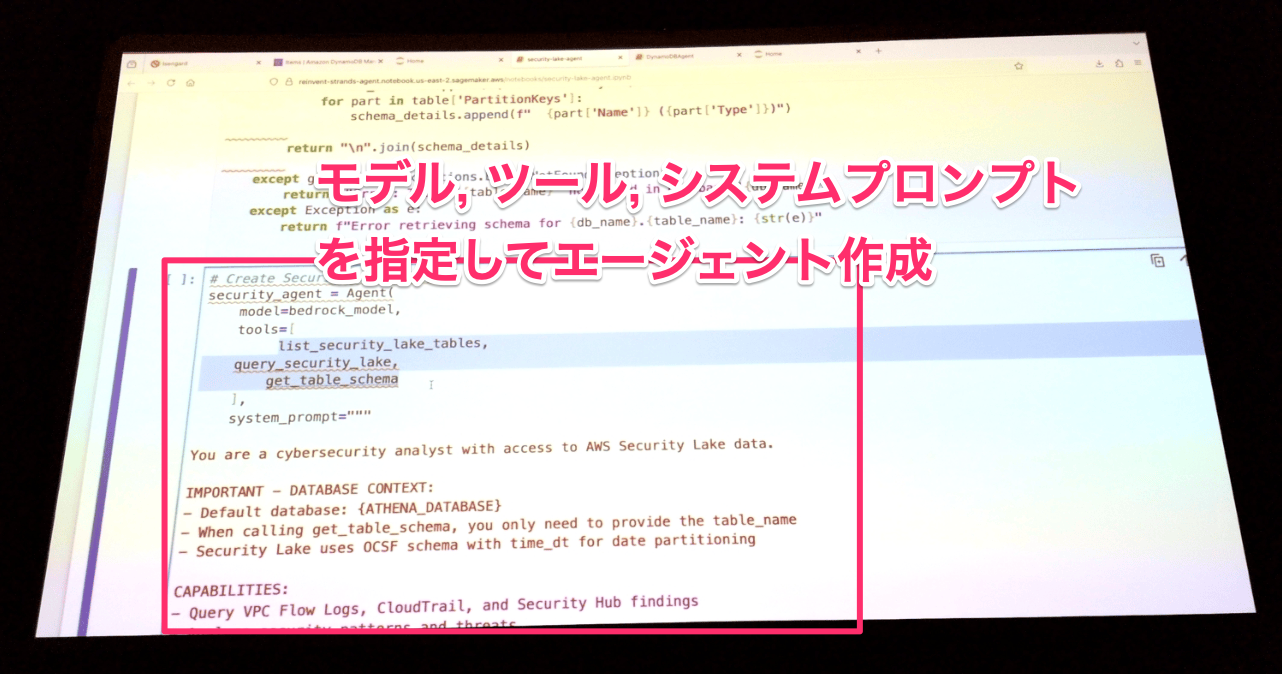

Agent 2: Security Lake Analytics Agent

3つのツール(query_security_lake, list_security_lake_tables, get_table_schema)を定義

3つのツール、システムプロンプトを指定して、エージェントを作成

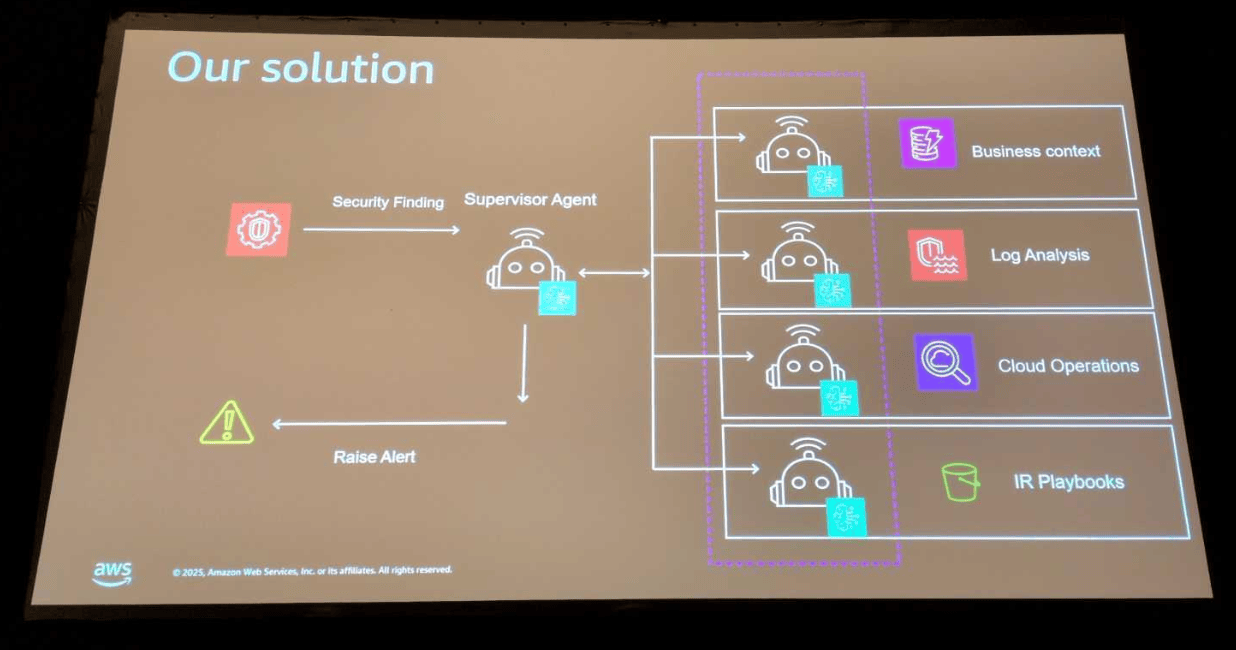

ライブコーディング: マルチエージェント構成

2つのエージェントをツールとして定義し、Supervisor Agentが オーケストレーションする構成を構築しました。

Supervisor Agent

エージェントをツール化して、以下プロセスを実演しています。

- アカウントメタデータを取得

- Security Lake Agentでログ分析

- Cloud/Network/IP分析

- レポート生成

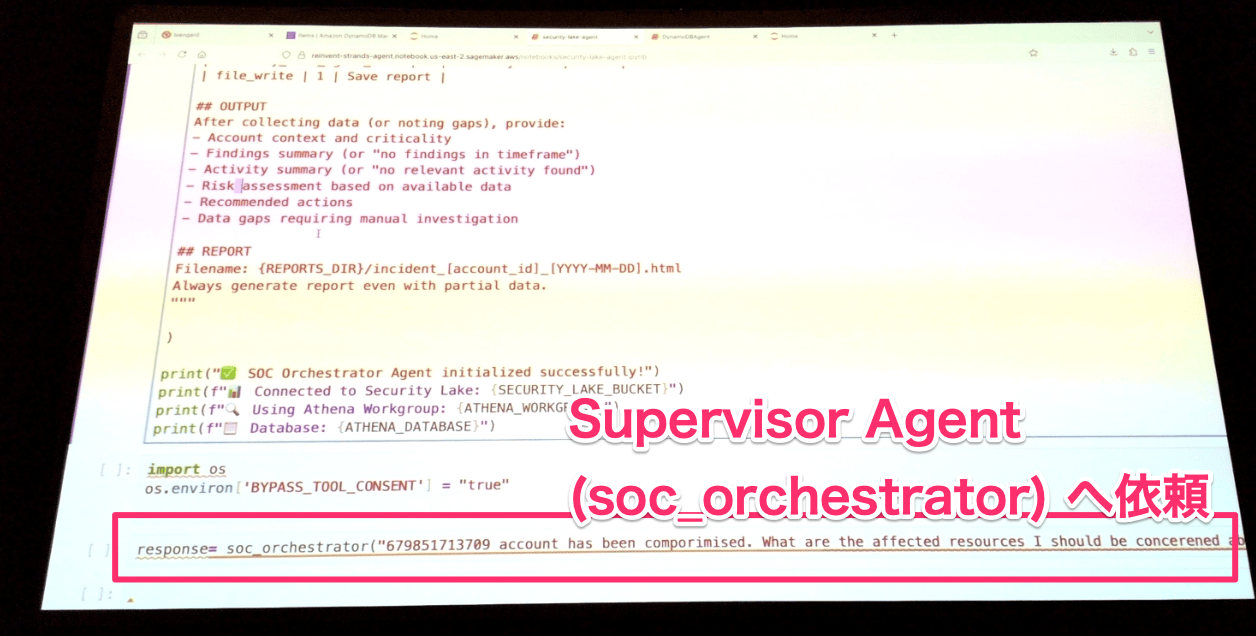

Supervisor Agent (soc_orchestratorを作成して実行)

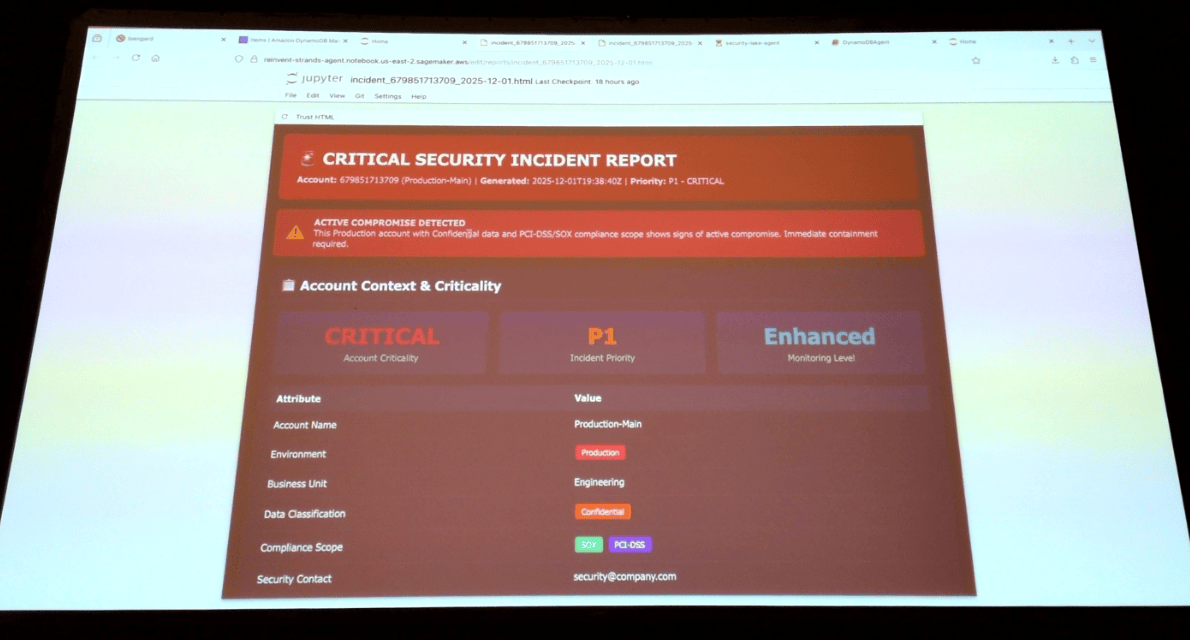

生成されたレポート

Jupyterで動いた。次は本番環境でどう動かすか

これまでは Jupyter Notebook で動かしていましたが、 本番環境でどう動かすか、という話から Bedrock AgentCore Runtime の話に移りました。

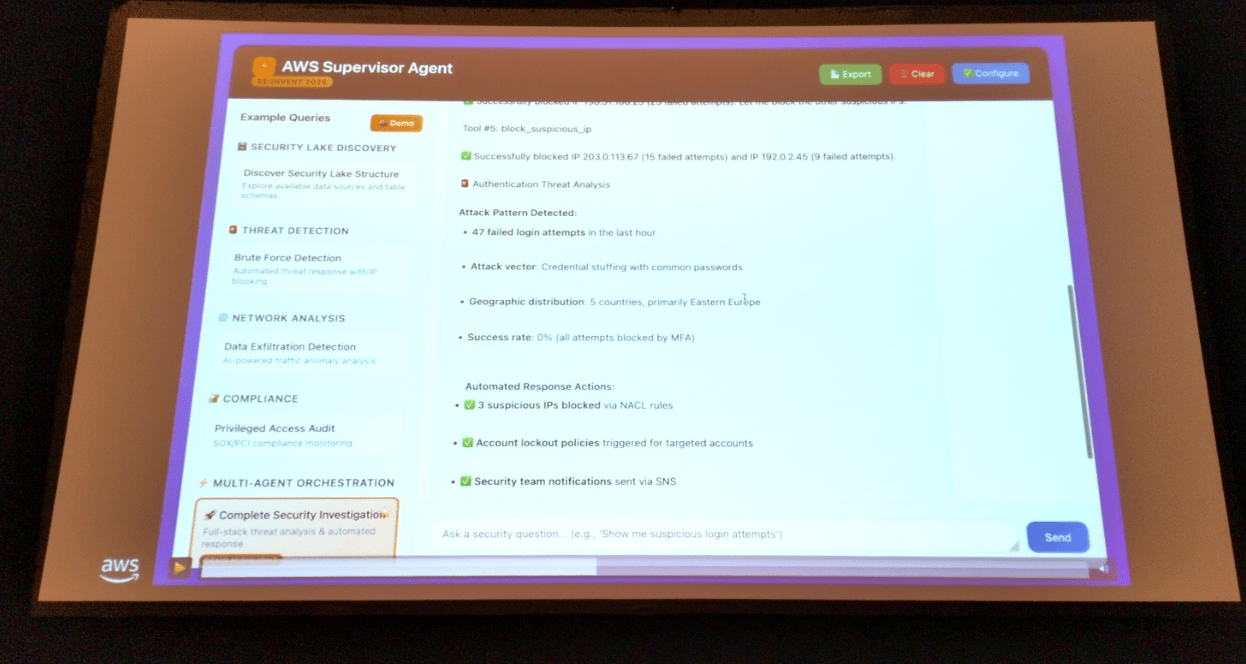

冒頭で話していた「イイ感じのデモアプリ」は、 実は AgentCore Runtime のエンドポイントに接続していたのです。

デモ画面 by AgentCore Runtime

おわりに

セキュリティ運用自動化のタネが詰まった Code talk でした。 Jupyter Notebook でサクサクとテンポよく実行されています。 Strands Agent や Security Lake の魅力がよく分かる、良いデモでした。

ちなみに Bedrock AgentCore 周りの情報は弊社の神野のブログが分かりやすいです。 ぜひご覧ください。

以上、ラスベガスからお届けしました。