Microsoft Sentinel を有効化してコンテンツのインストールから分析ルールの作成までの流れを試してみた

Microsoft Sentinel を利用開始するまでの流れを把握したく、Microsoft Sentinel を有効化して下記のコンテンツに関するデータコネクタ設定を試してみます。また、分析ルールを有効化してインシデントとして検出されることも確認してみます。

- Azure Activity

- Microsoft Entra ID

- Microsoft Defender XDR

- Microsoft Defender for Cloud

- Threat Intelligence

次の流れで設定します。

- Log Analytics ワークスペースの作成

- Microsoft Sentinel の有効化

- コンテンツのインストール

- データコネクタの設定

- 分析ルールの有効化

- ログ保管期間の変更

1. Log Analytics ワークスペースの作成

Microsoft Sentinel は Log Analytics ワークスペースと連携して動作するため、まずは Log Analytics ワークスペースを作成する必要があります。

Log Analytics ワークスペースを格納するリソースグループを作成しておきます。

Azure ポータルで「リソースグループ」などで検索してリソースグループ画面を開き、「作成」をクリックします。

ログを集約して Sentinel で分析したいサブスクリプションを選択して、リソースグループ名を入力します。今回はタグ設定をしないため、このまま「レビューと作成」→「作成」を実行してリソースグループを作成します。

リソースグループ一覧に作成したリソースグループが表示されることを確認できました。

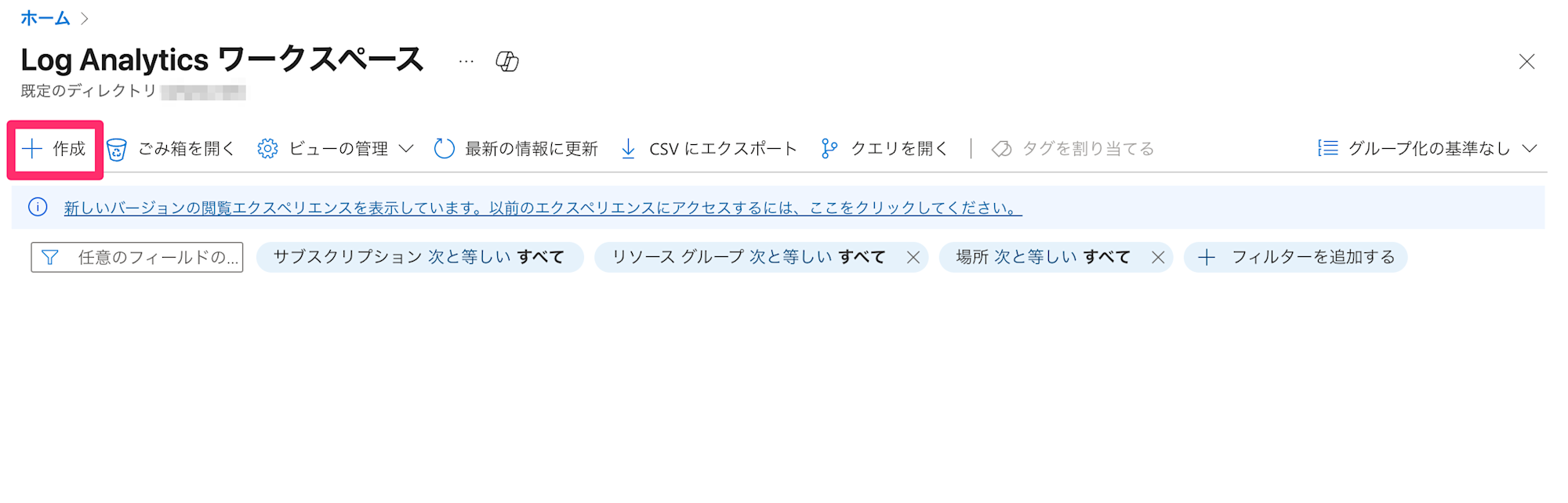

続いて、Azure ポータルで「Log Analytics 」などで検索してLog Analytics ワークスペースの画面を開き、「作成」を選択します

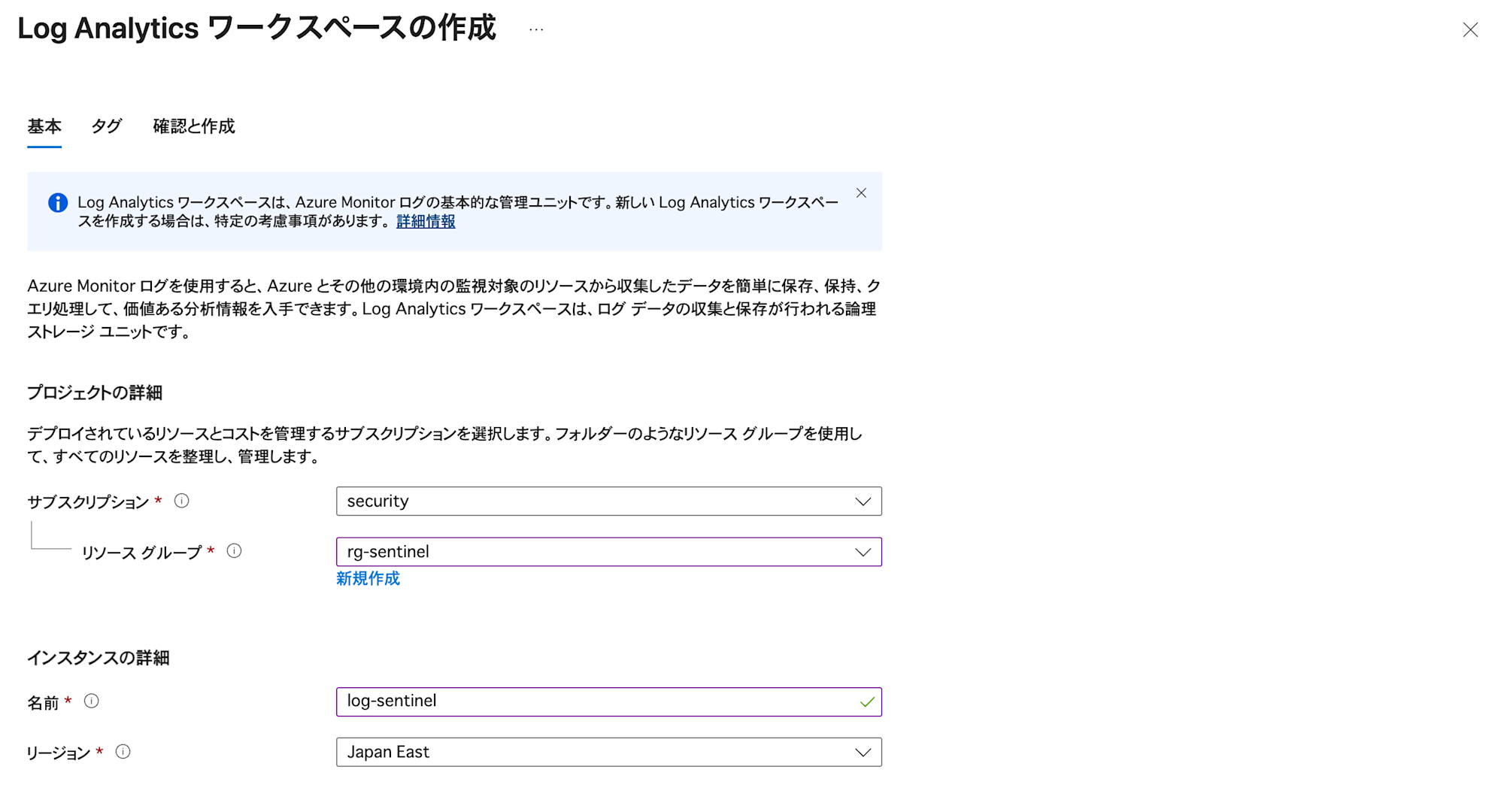

「基本」タブでは、先ほど作成したリソースグループを指定し、Log Analytics ワークスペースの名前とリージョンも入力します。今回は log-sentinel というワークスペース名にしています。

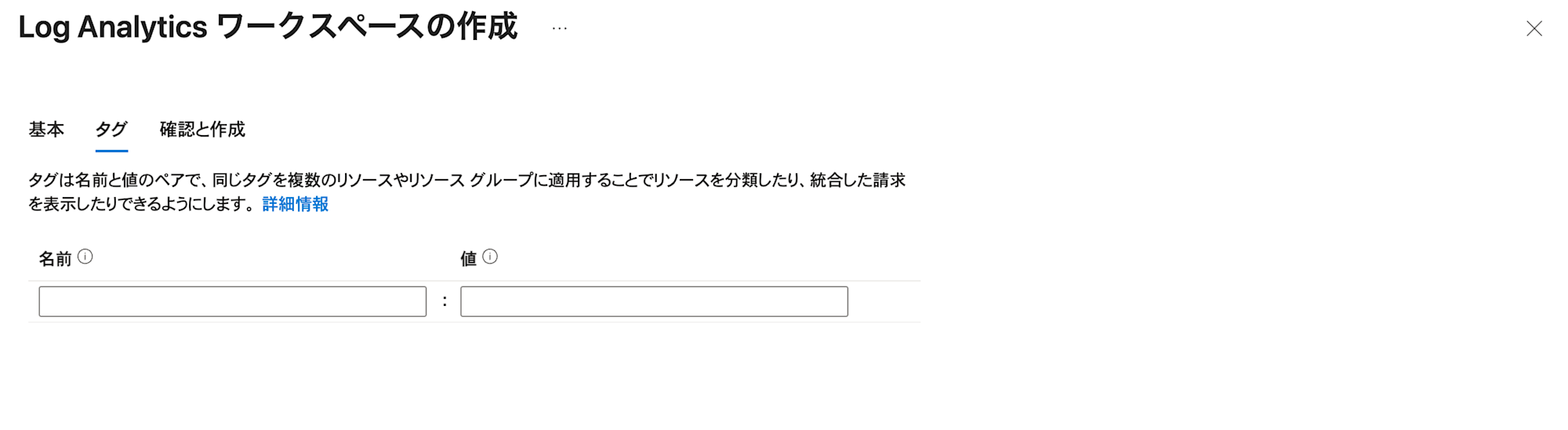

「タグ」タブでは、今回は未設定です。

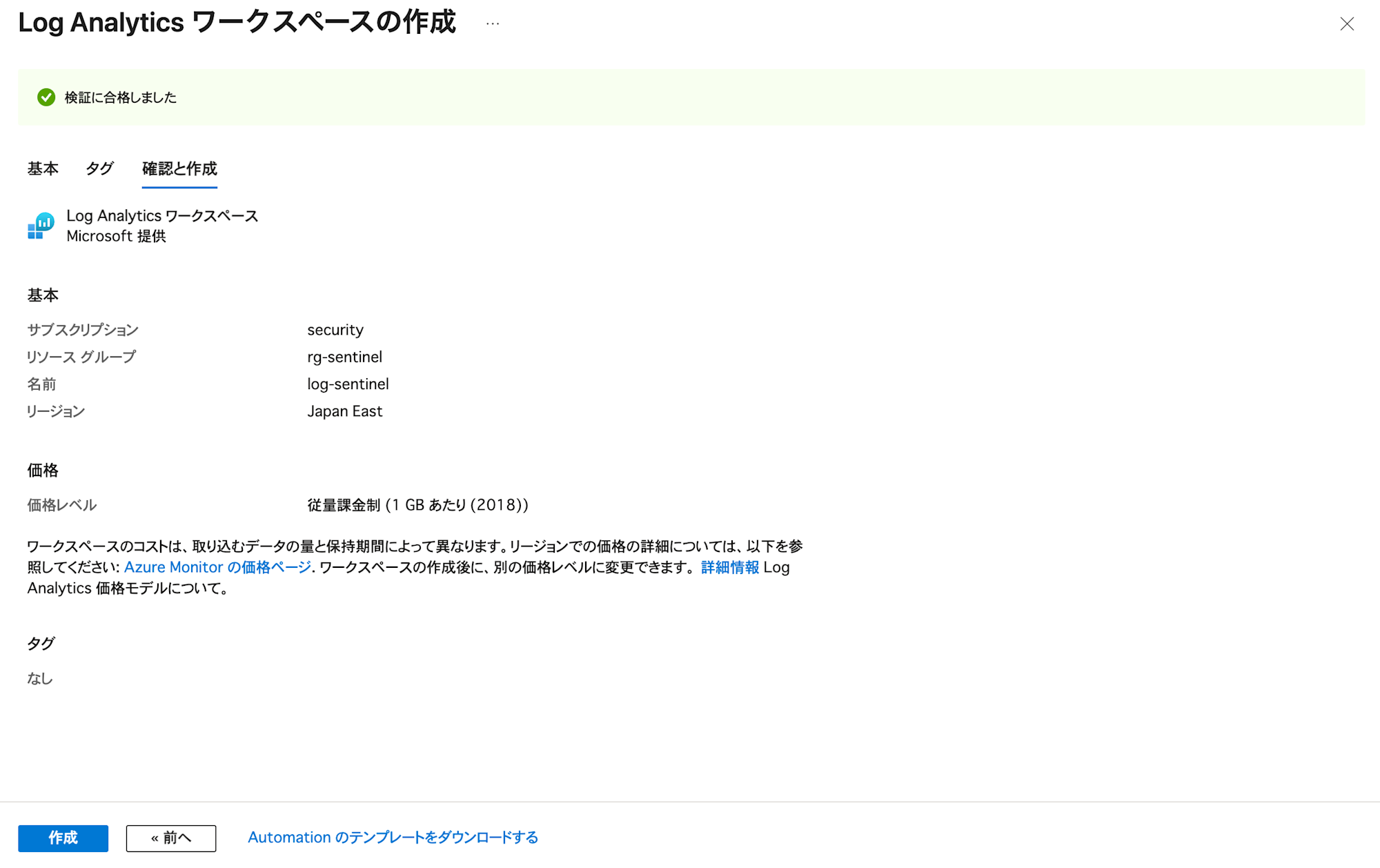

「確認と作成」タブでは、入力した設定内容に問題ないことを確認して、問題なければ「作成」を実行します。

Log Analytics ワークスペースが作成され、ワークスペース一覧画面でも確認できました。

2. Microsoft Sentinel の有効化

次に、Microsoft Sentinel を有効化して、作成した Log Analytics ワークスペースと接続します。

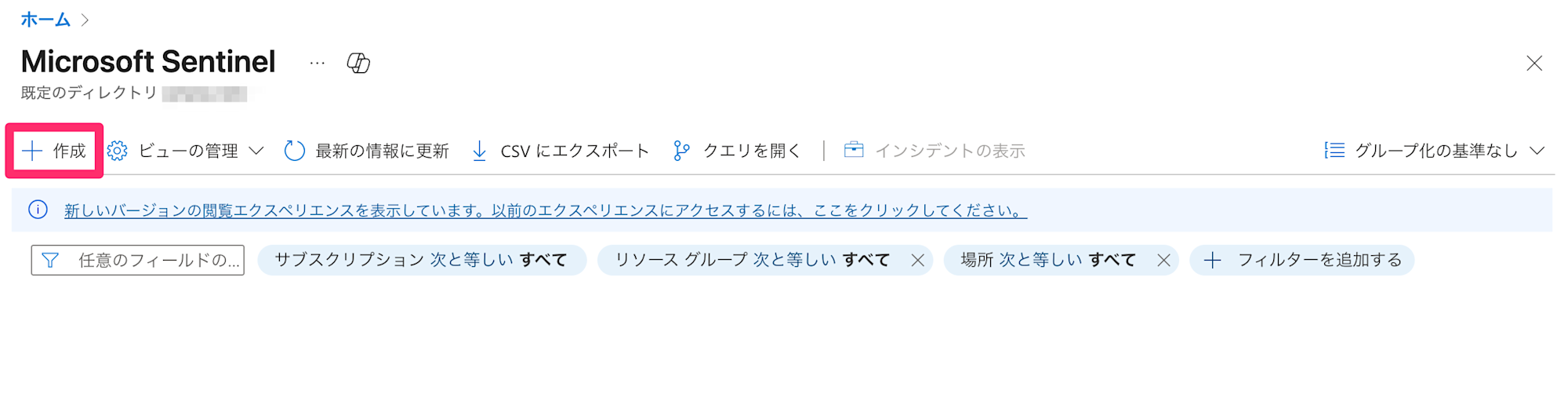

Azure ポータルで「Sentinel」などで検索して Microsoft Sentinel サービス画面を開きます。「作成」をクリックして Microsoft Sentinel を作成します。

接続する Log Analytics ワークスペースとして、上記で作成したワークスペース「log-sentinel」を選択して「追加」を実行します。

設定は以上です。1分もかからず、Microsoft Sentinel が有効化されました。

はじめに無料試用版がアクティブ化されたアナウンスがあり、「OK」をクリックするとそのまま利用できました。

3. コンテンツのインストール

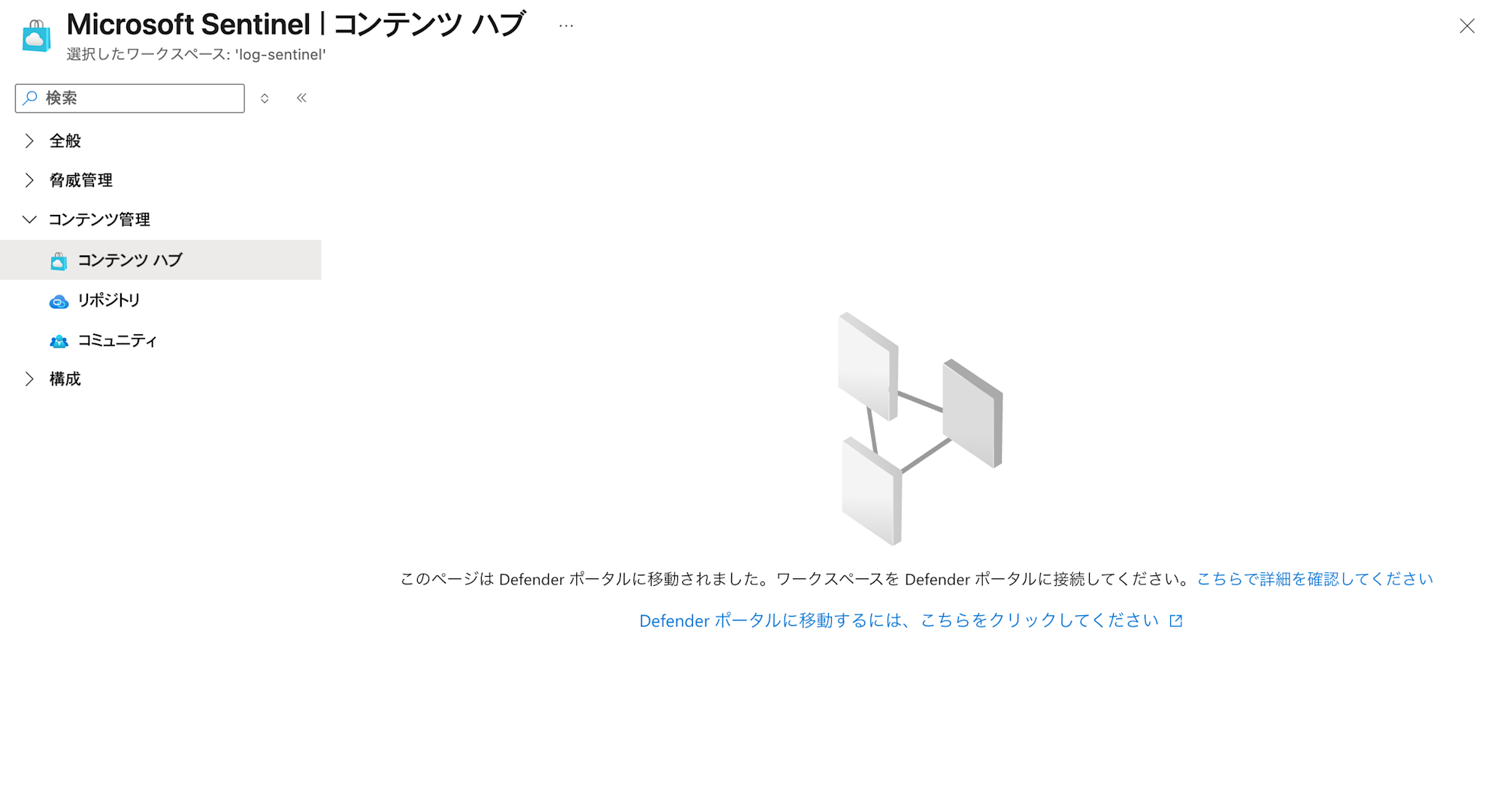

Microsoft Sentinel は分析したい対象の製品やサービスとの接続コンポーネントや分析ルールを「コンテンツハブ」からインストールして利用します。コンテンツハブには Microsoft 製品はもちろん、AWS や Google Cloud などの他のクラウドサービスや SaaS と接続できるコンテンツも提供されています。

今回は次のコンテンツをインストールします。

- Azure Activity

- Microsoft Entra ID

- Microsoft Defender XDR

- Microsoft Defender for Cloud

- Threat Intelligence

1 つのコンテンツ内には複数のコンテンツタイプのルールやテンプレートが含まれています。

主なコンテンツタイプには下表の内容があります。

| コンテンツタイプ名 | 概要 |

|---|---|

| データコネクタ | Microsoft Sentinel にログを取り込むためのコンポーネント |

| 分析ルール | 定期的に実行して脅威を検出するルールのテンプレート |

| ハンティングクエリ | アナリストなどが脅威を能動的に探索するためのクエリ |

| ブック | データを可視化して洞察を得るためのダッシュボード |

| プレイブック | 自動で対応、修復するシナリオ |

Microsoft Sentinel の設定は、Azure ポータルもしくは Microsoft Defender ポータルで設定できます。

Microsoft Defender のURL は次のとおりです。

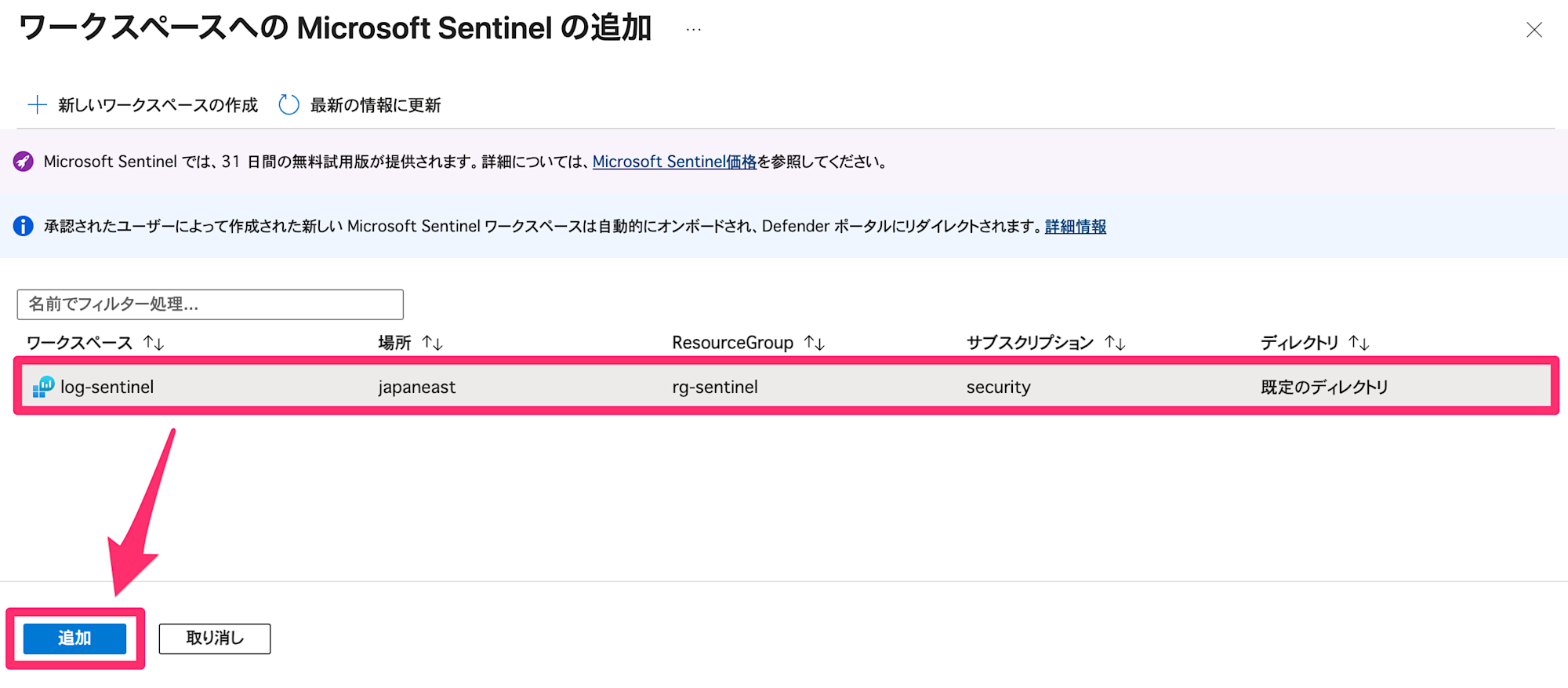

Azure ポータル上で Sentinel を操作しようとすると、下記の画面が表示され、Defender ポータルに誘導されます。ブラウザをリロードすることで Azure ポータル上でも操作できるのですが、今回は Microsoft Defender ポータル上で操作してみたいと思います。

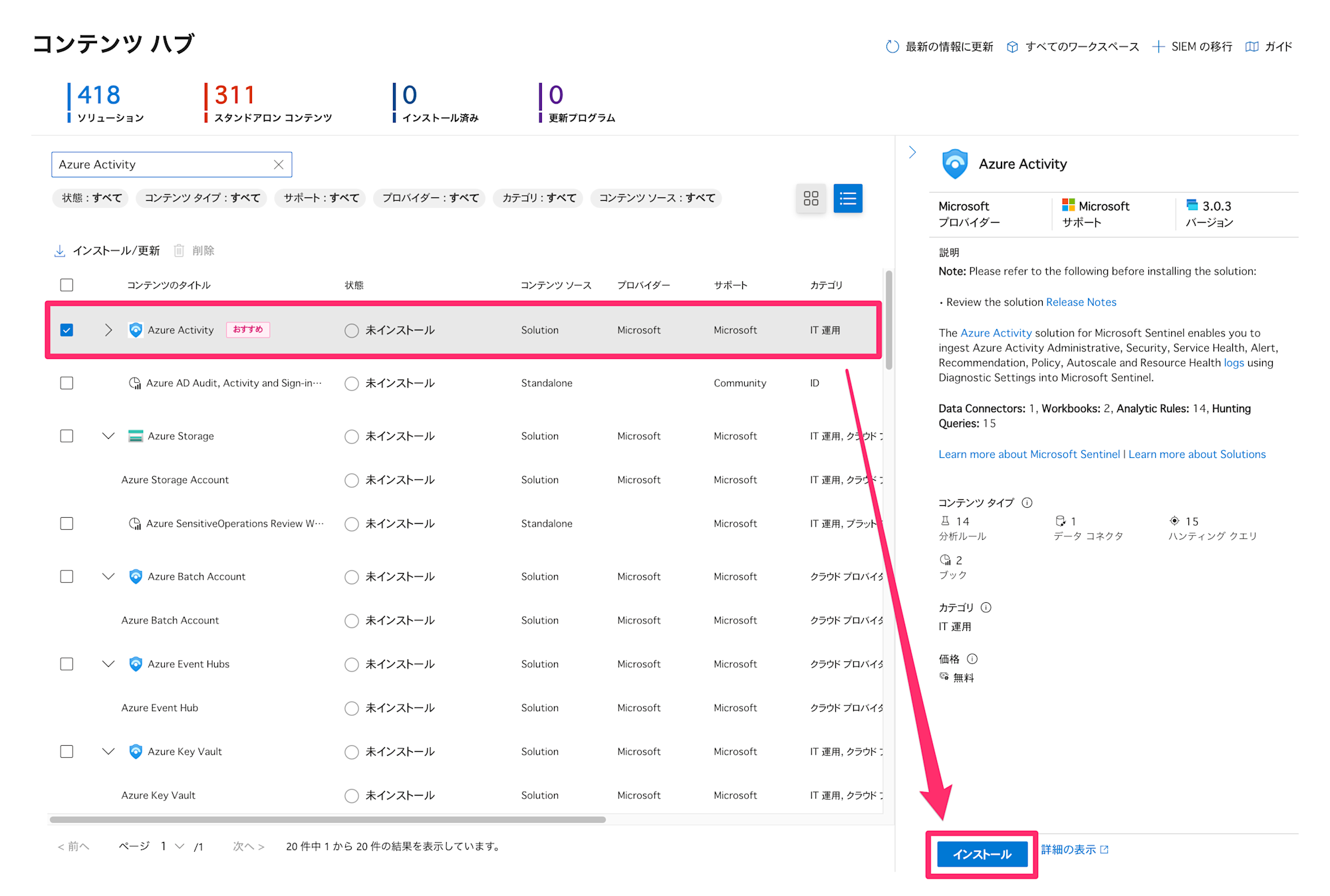

コンテンツハブからコンテンツをインストールしていきます。

Defender ポータルの「Microsoft Sentinel」→「コンテンツ管理」→「コンテンツ ハブ」画面を開くことで、利用できるコンテンツの一覧が表示されます。

Azure のアクティビティログを収集して分析するコンテンツである「Azure Activity」を検索して選択します。選択すると下図のように右側のパネル表示で詳細を確認できます。「インストール」を実行してコンテンツを導入します。

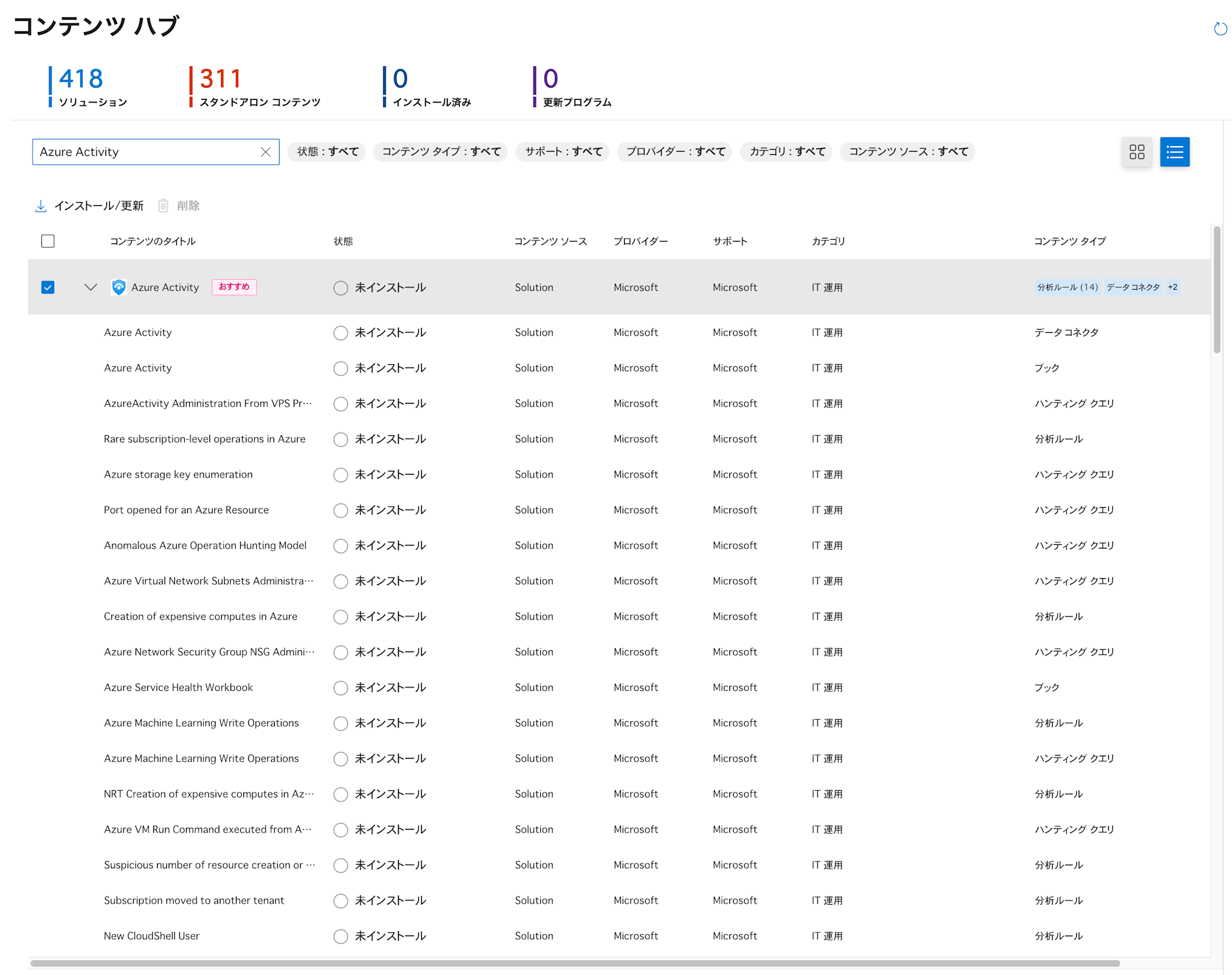

なお、コンテンツ名をクリックすることで折りたたまれている中身を確認することもできます。また、各項目を選択して個別にインストールすることもできます。上記はコンテンツに含まれるすべての内容を一括でインストールしています。

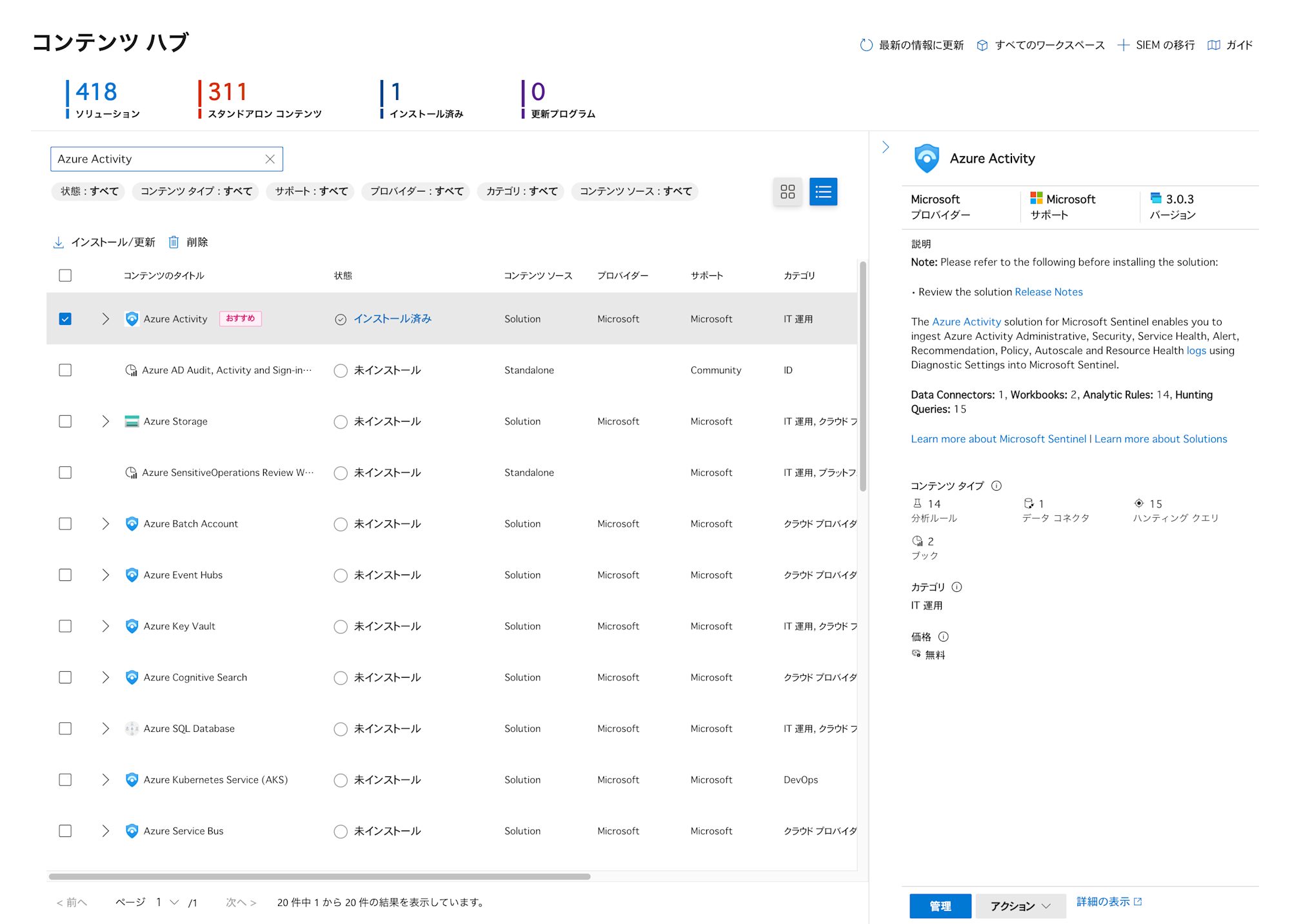

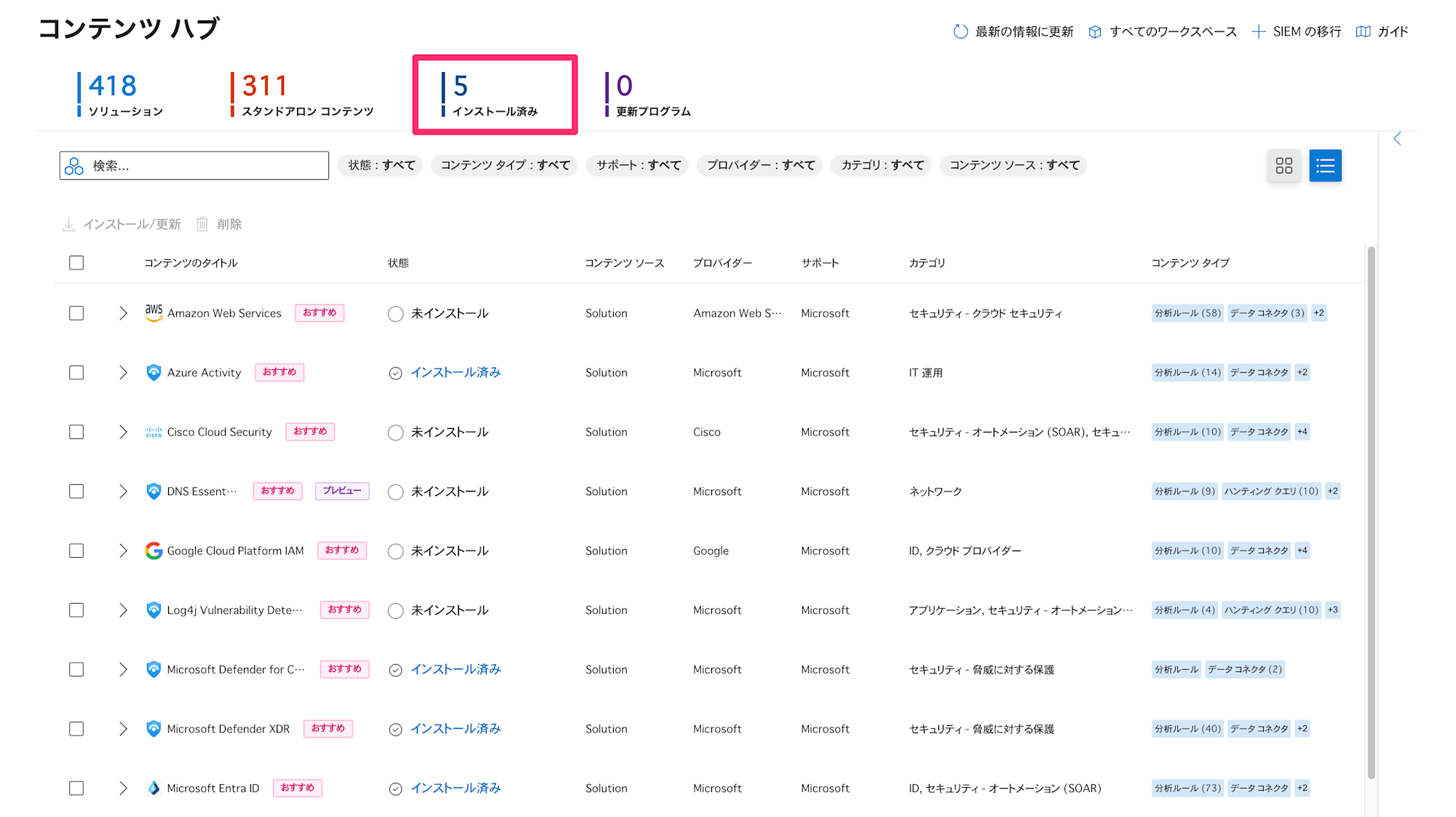

インストールが完了すると、インストール済みのカウントが増えて、「Azure Activity」の状態も「インストール済み」になったことが確認できました。

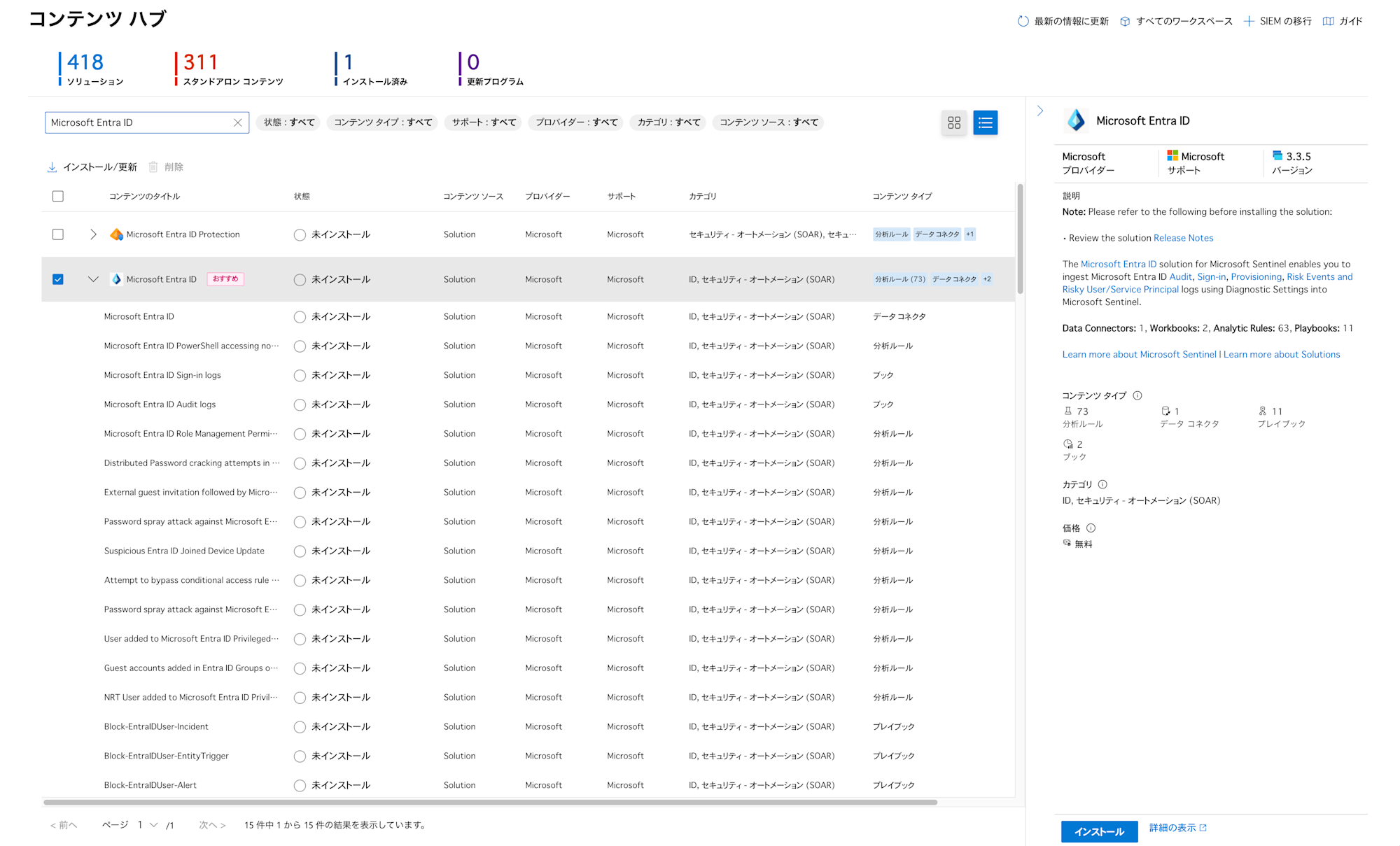

同じ要領で、他の 4 つのコンテンツも選択して「インストール」を実行します。

Microsoft Entra ID のインストール画面です。

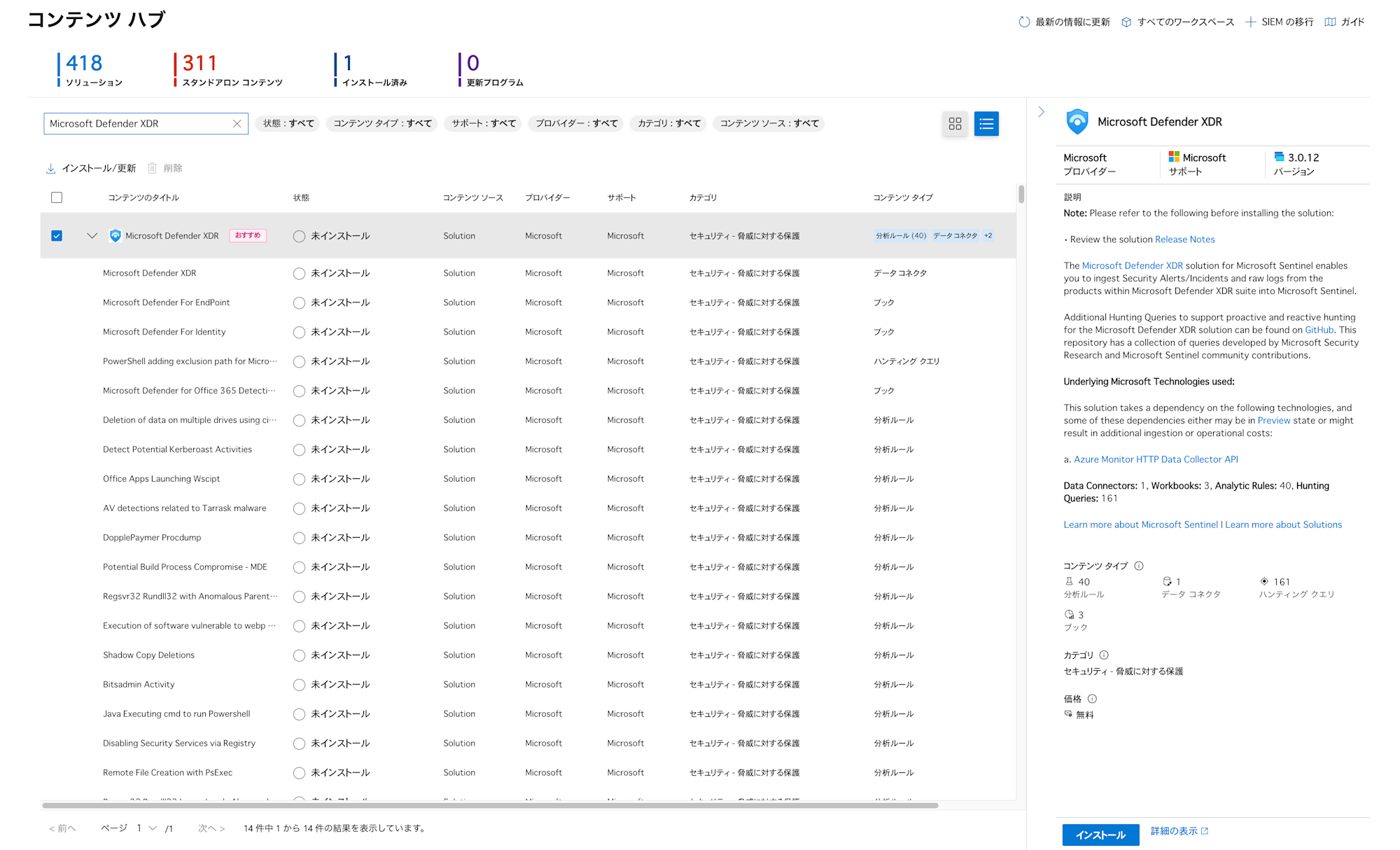

Microsoft Defender XDR のインストール画面です。

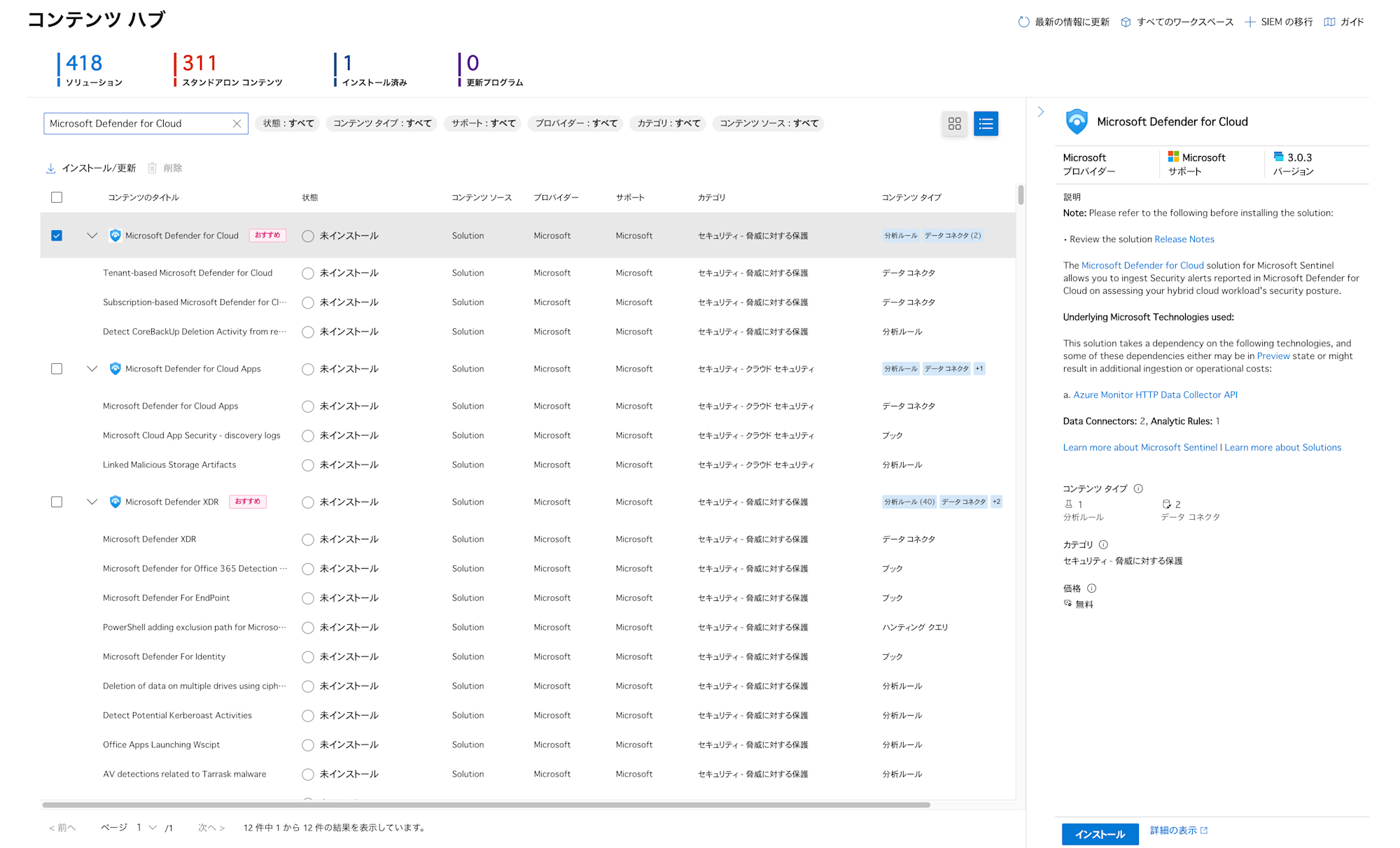

Microsoft Defender for Cloud のインストール画面です。Microsoft Defender for Cloud Apps もあるため、選択を誤らないように注意する必要があります。

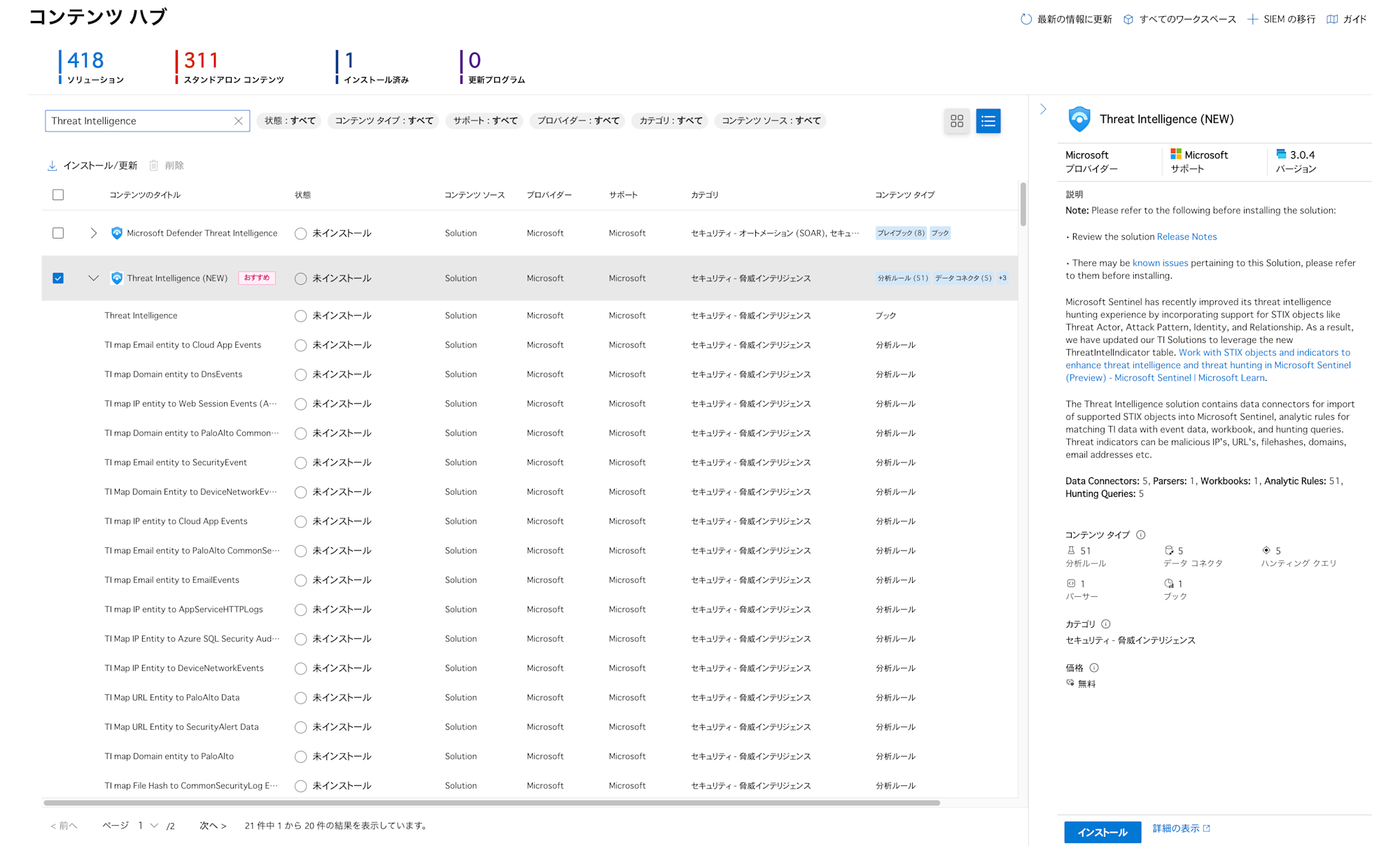

Threat Intelligence のインストール画面です。

ここまでの作業で、インストール済みのコンテンツが 5 になっており、目的のコンテンツが全てインストールできていることが確認できました。

4. データコネクタの設定

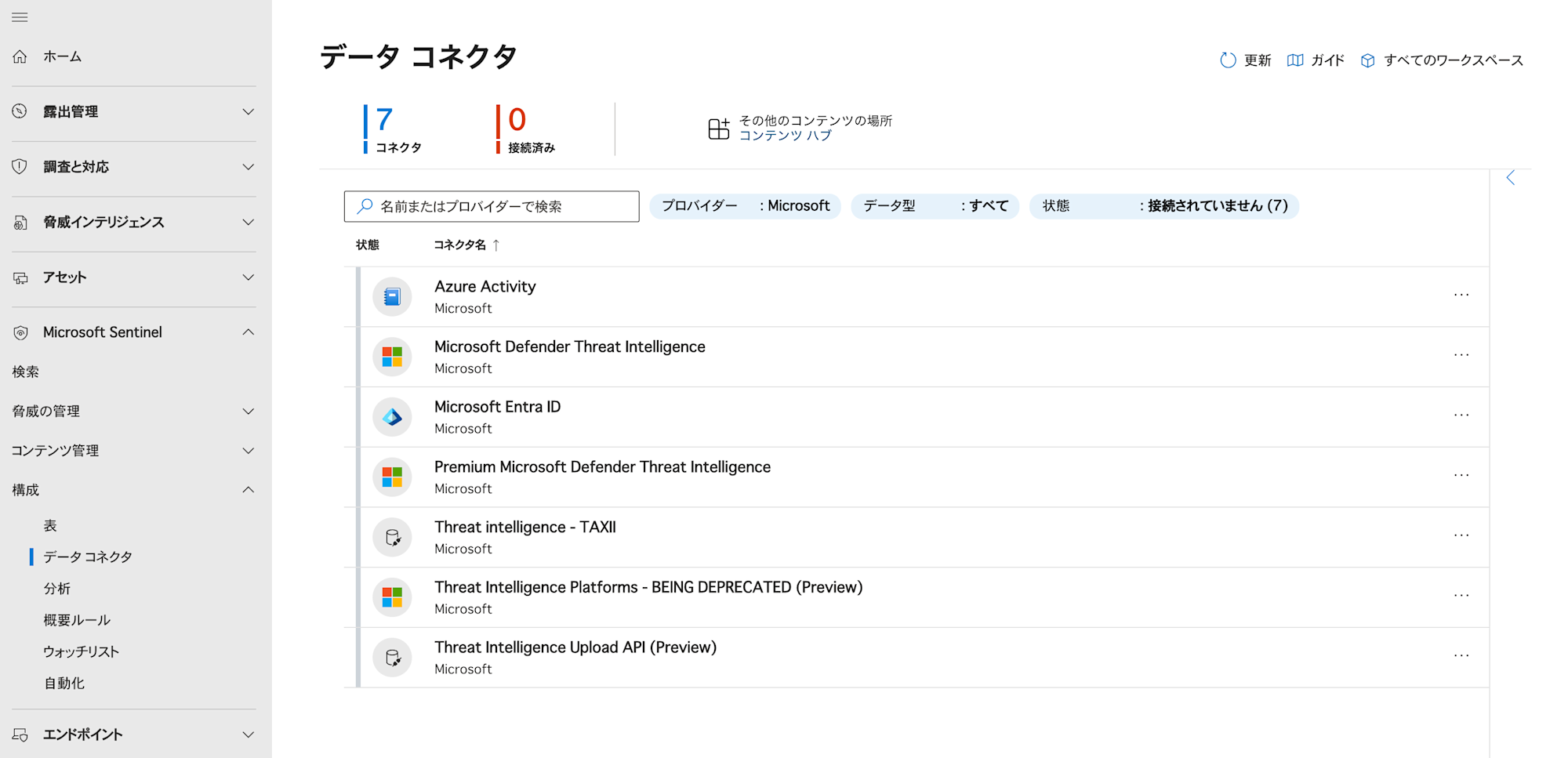

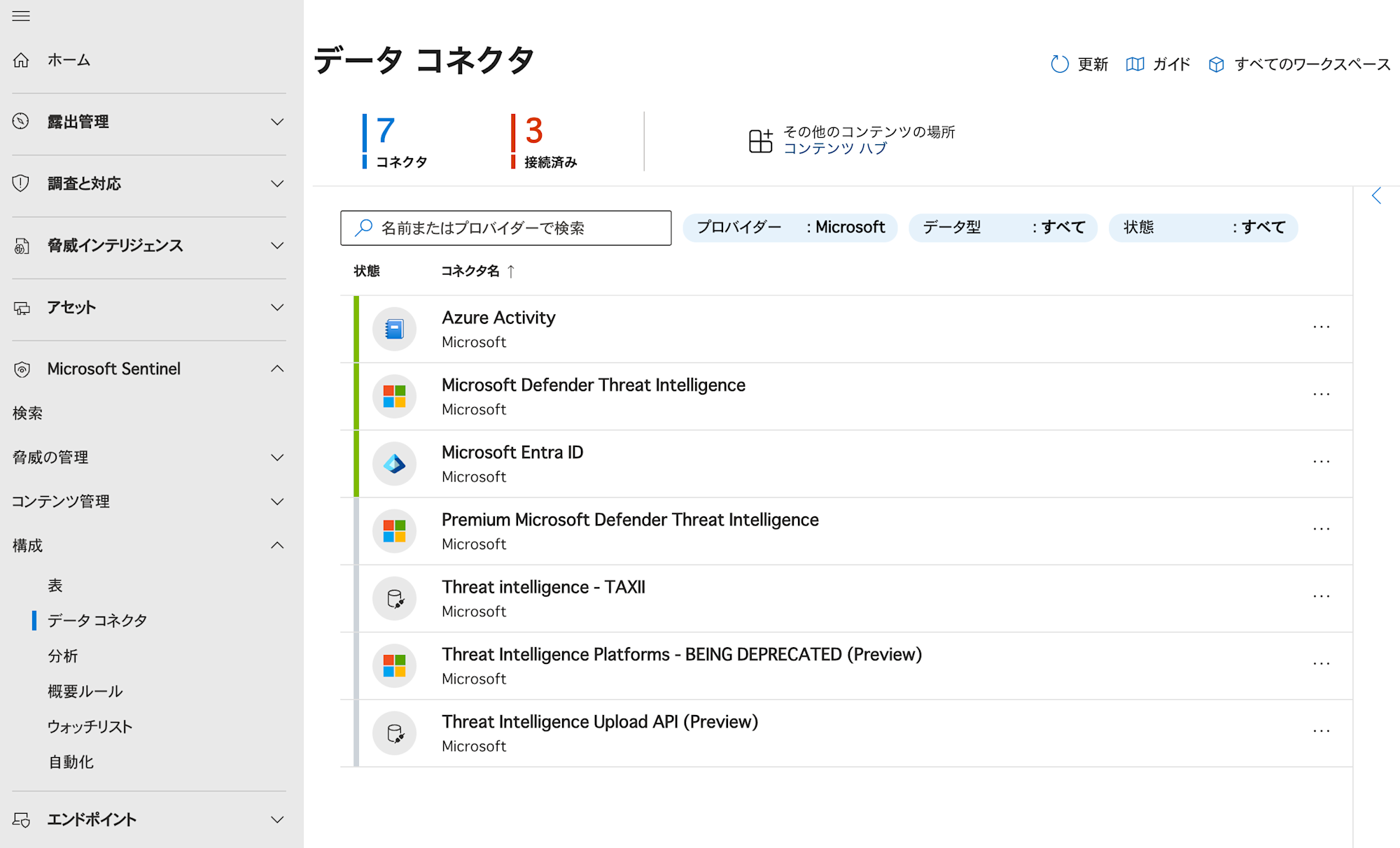

続いて、インストールしたコンテンツに含まれるデータコネクタを利用して、ログを取り込む設定をします。コンテンツハブ経由でインストールしたデータコネクタは「Microsoft Sentinel」→「構成」→「データコネクタ」画面から確認できます。

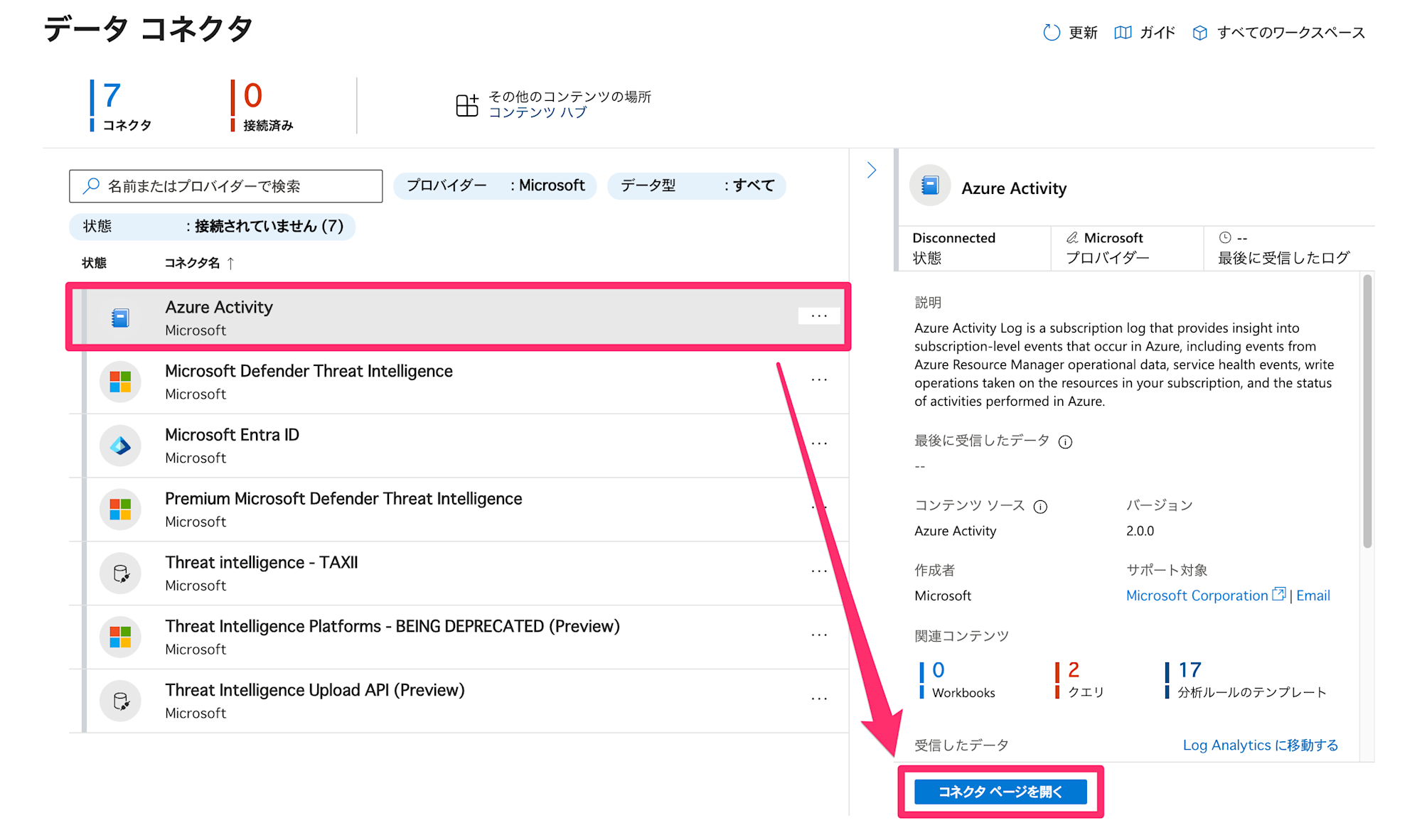

設定したいコネクタを選択して「コネクタ ページを開く」から接続設定ができます。

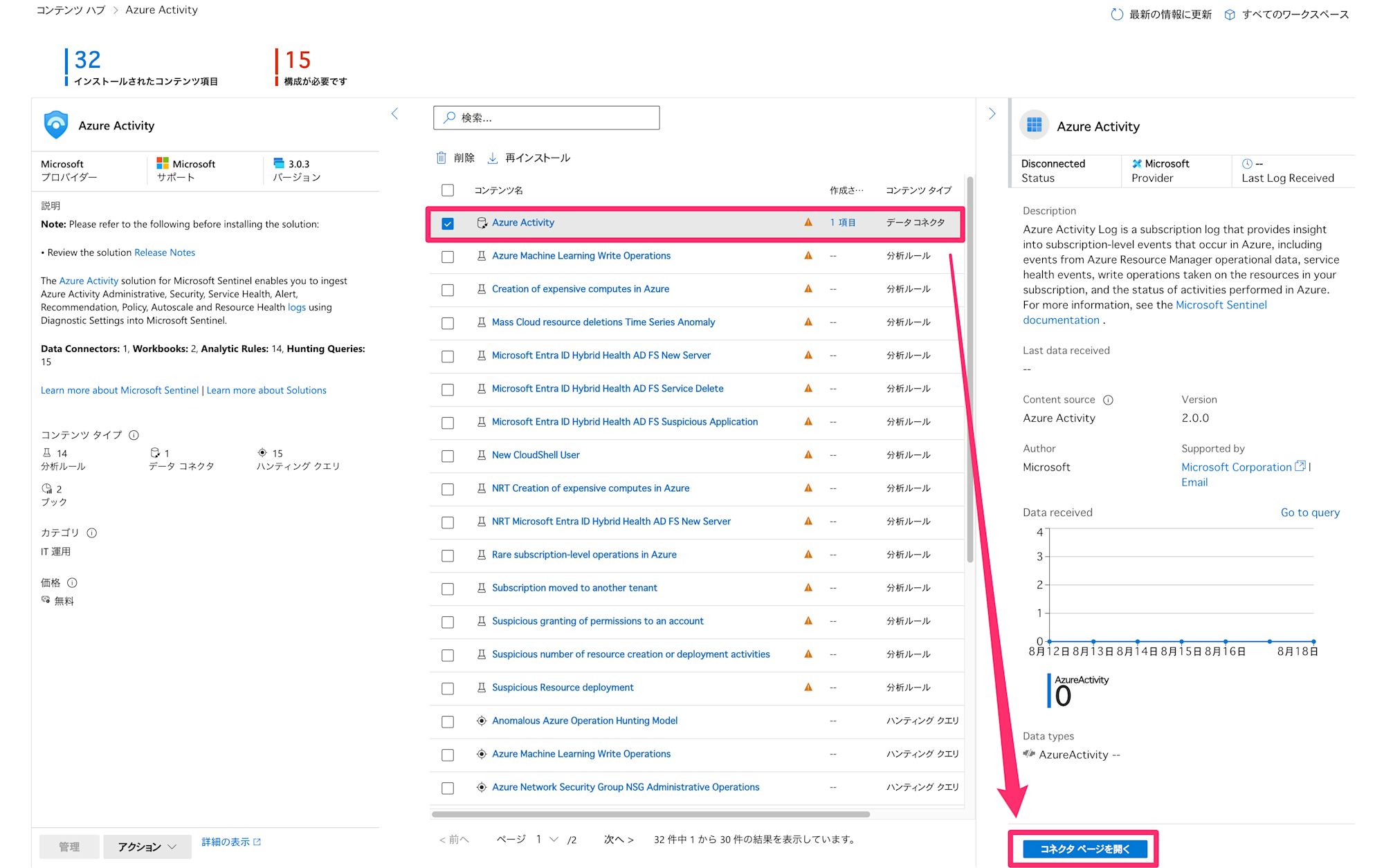

もしくは、インストールしたコンテンツからも含まれているデータコネクタを確認できます。そのまま、「コネクタ ページを開く」から接続設定の画面に移ることもできます。

以降では、インストールした各コンテンツのデータコネクタを設定してきます。

Azure Activity

Azure Activity のコンテンツに含まれるデータコネクタは「Azure Activity」のみです。

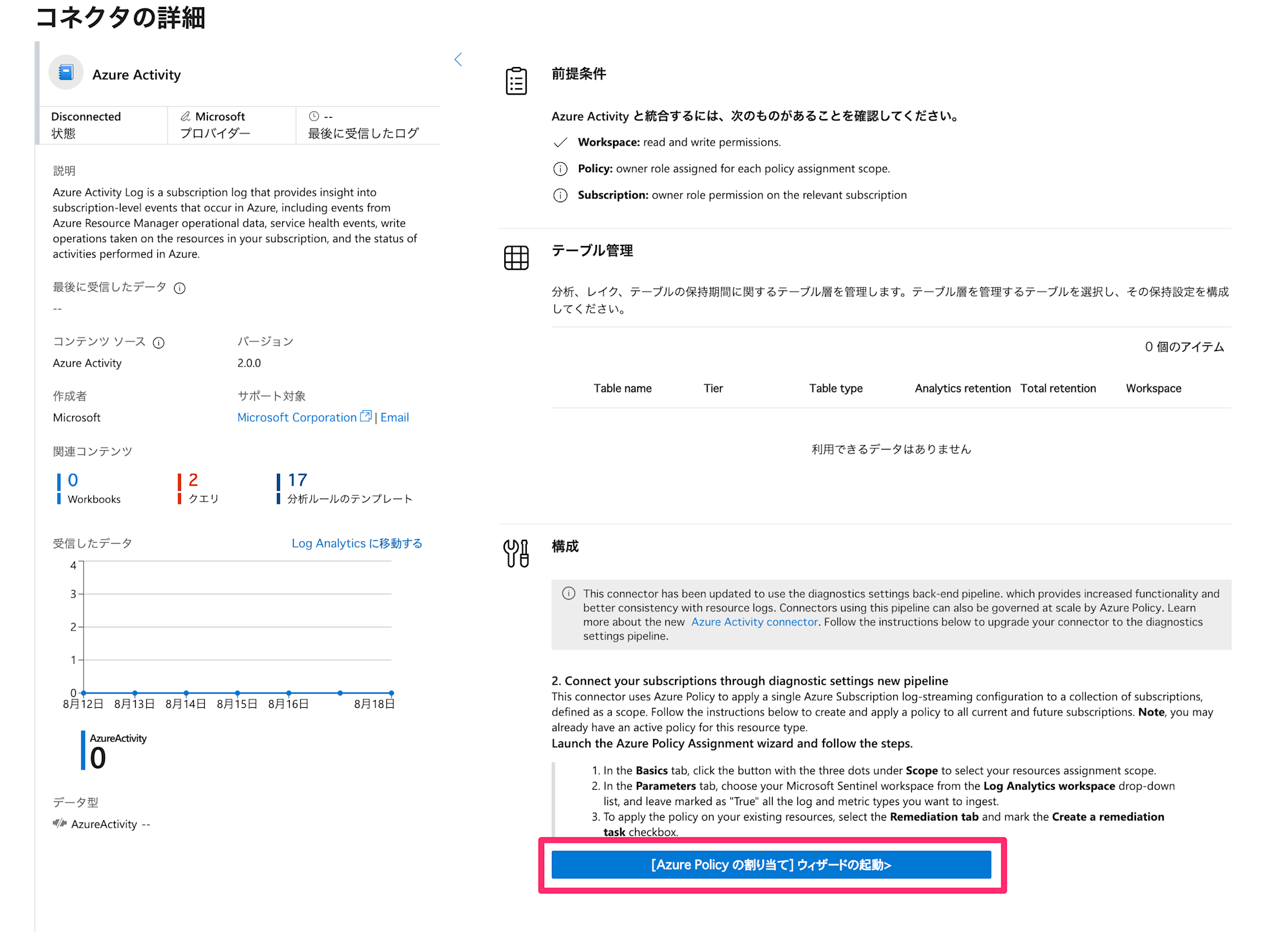

データコネクタ毎に設定方法は様々です。「Azure Activity」では Azure ポリシーで各サブスクリプションのアクティビティログに対して、Sentinel に接続している Log Analytics ワークスペースにログを転送する診断設定をします。

コネクタページの「Azure Activity」を開き、設定を進めます。

「[Azure Policy の割り当て] ウィザードの起動」をクリックすると Azure ポータルの Azure ポリシー画面に遷移します。

なお、データコネクタの構成欄には次の説明があり、Azure ポリシーの設定はこの説明文に従う必要があります。Defedner ポータル上ではまだ英語でしたが、Azure ポータル上では日本語になっていました。下記の引用は Defender ポータル上の説明です。

- Connect your subscriptions through diagnostic settings new pipeline

This connector uses Azure Policy to apply a single Azure Subscription log-streaming configuration to a collection of subscriptions, defined as a scope. Follow the instructions below to create and apply a policy to all current and future subscriptions. Note, you may already have an active policy for this resource type.

Launch the Azure Policy Assignment wizard and follow the steps.

- In the Basics tab, click the button with the three dots under Scope to select your resources assignment scope.

- In the Parameters tab, choose your Microsoft Sentinel workspace from the Log Analytics workspace drop-down list, and leave marked as "True" all the log and metric types you want to ingest.

- To apply the policy on your existing resources, select the Remediation tab and mark the Create a remediation task checkbox.

組み込みの Azure ポリシー「指定された Log Analytics ワークスペースにストリーミングするように Azure アクティビティ ログを構成します」が選択された状態で Azure ポリシーの割り当て設定画面が開くため、そのまま設定を進めます。

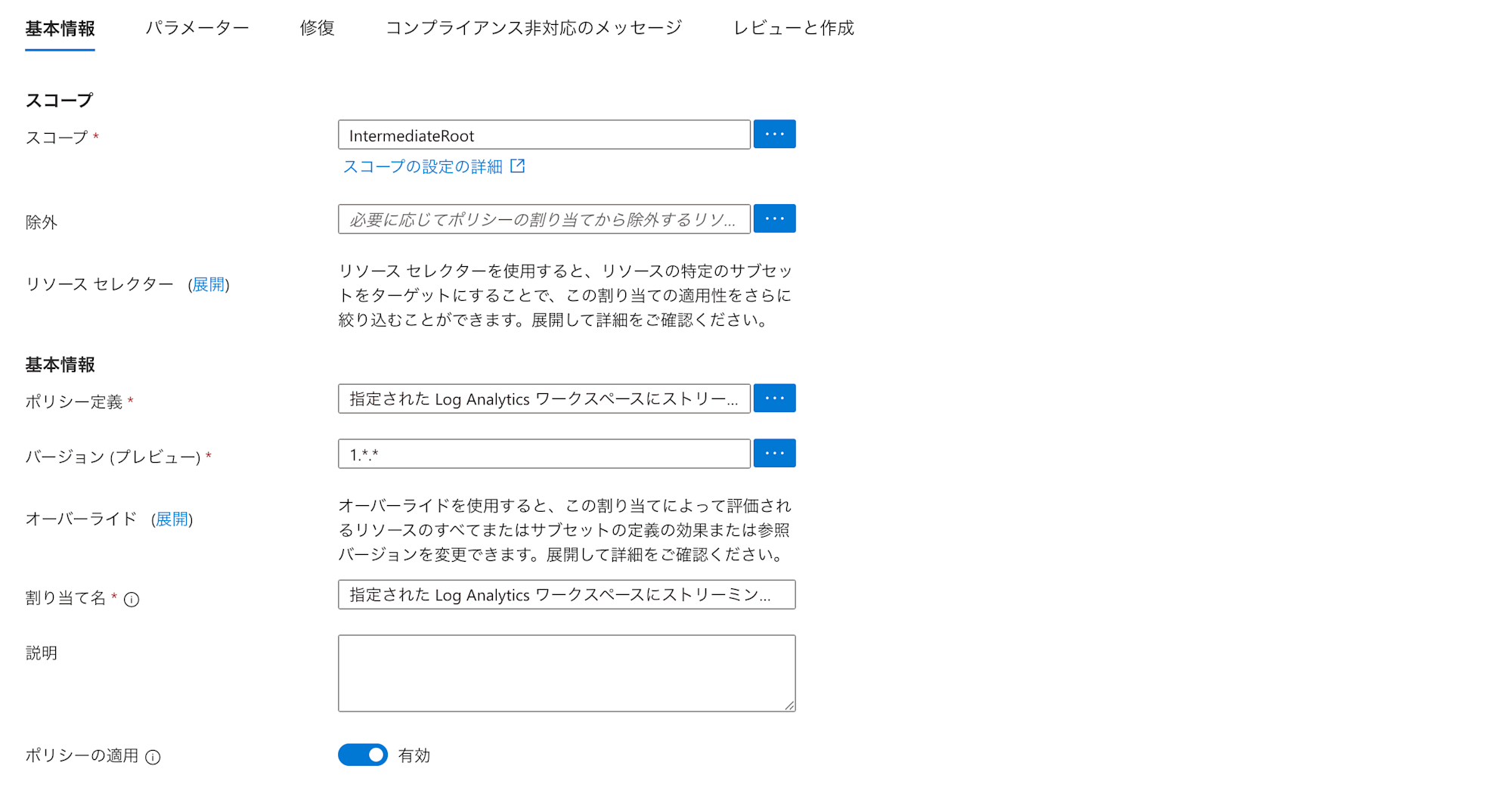

「基本情報」タブでは、下表の設定を入力して進めます。他はデフォルトにします。

| 項目名 | 設定値 | 備考 |

|---|---|---|

| スコープ | IntermediateRoot | 今回の検証環境において全てのサブスクリプションが含まれる中間管理ルート |

| ポリシ定義 | 指定された Log Analytics ワークスペースにストリーミングするように Azure アクティビティ ログを構成します | 最初から選択済み |

| バージョン (プレビュー) | 1.*.* | 「*」は自動アップデート範囲 |

| 割り当て名 | 指定された Log Analytics ワークスペースにストリーミングするように Azure アクティビティ ログを構成します | |

| ポリシーの適用 | 有効 |

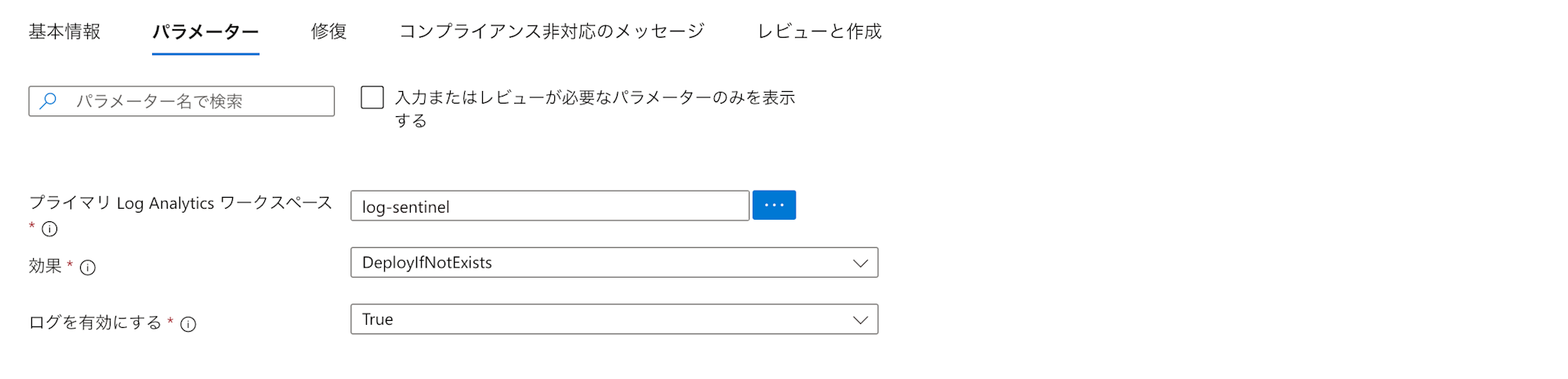

「パラメーター」タブでは、Sentinel が接続している Log Analytics ワークスペースを指定して、「ログを有効化にする」を True にします。この設定はデータコネクタの説明文で指定されている内容です。

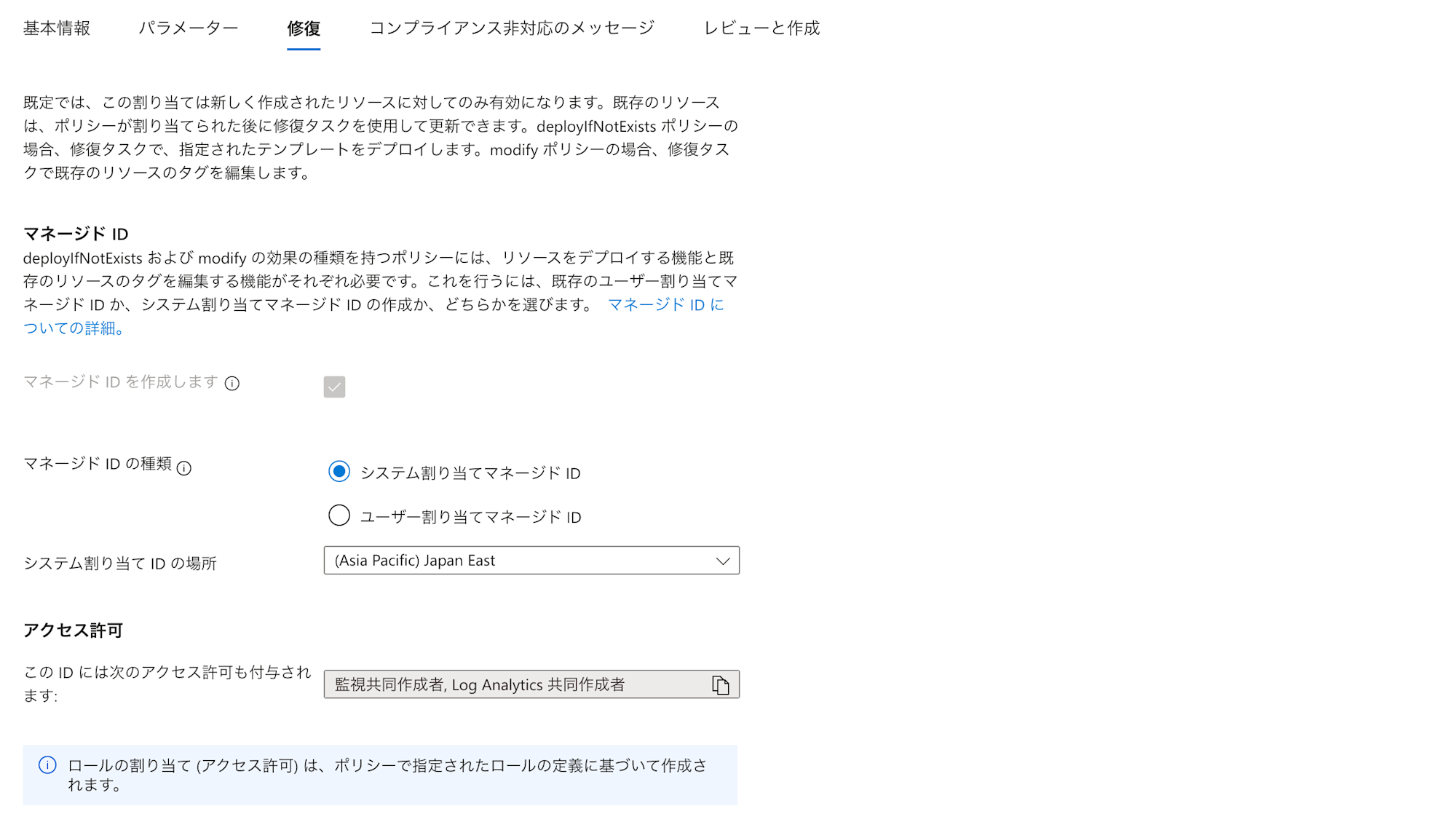

「修復」タブでは、修復のためのマネージド ID を作成します。データコネクタの説明文においては、修復タスクの作成と問うチェックボックスを有効化することとありありましたが、管理グループをスコープにした場合は、チェックボックスは表示されないようでした。そのため、このまま進めて、後から非準拠のサブスクリプションに対して手動で修復タスクを実行することにします。

「コンプライアンス非対応のメッセージ」は空欄のまま進めます。

最後に「レビューと作成」タブで設定内容を確認して、問題なければ「作成」を実行します。

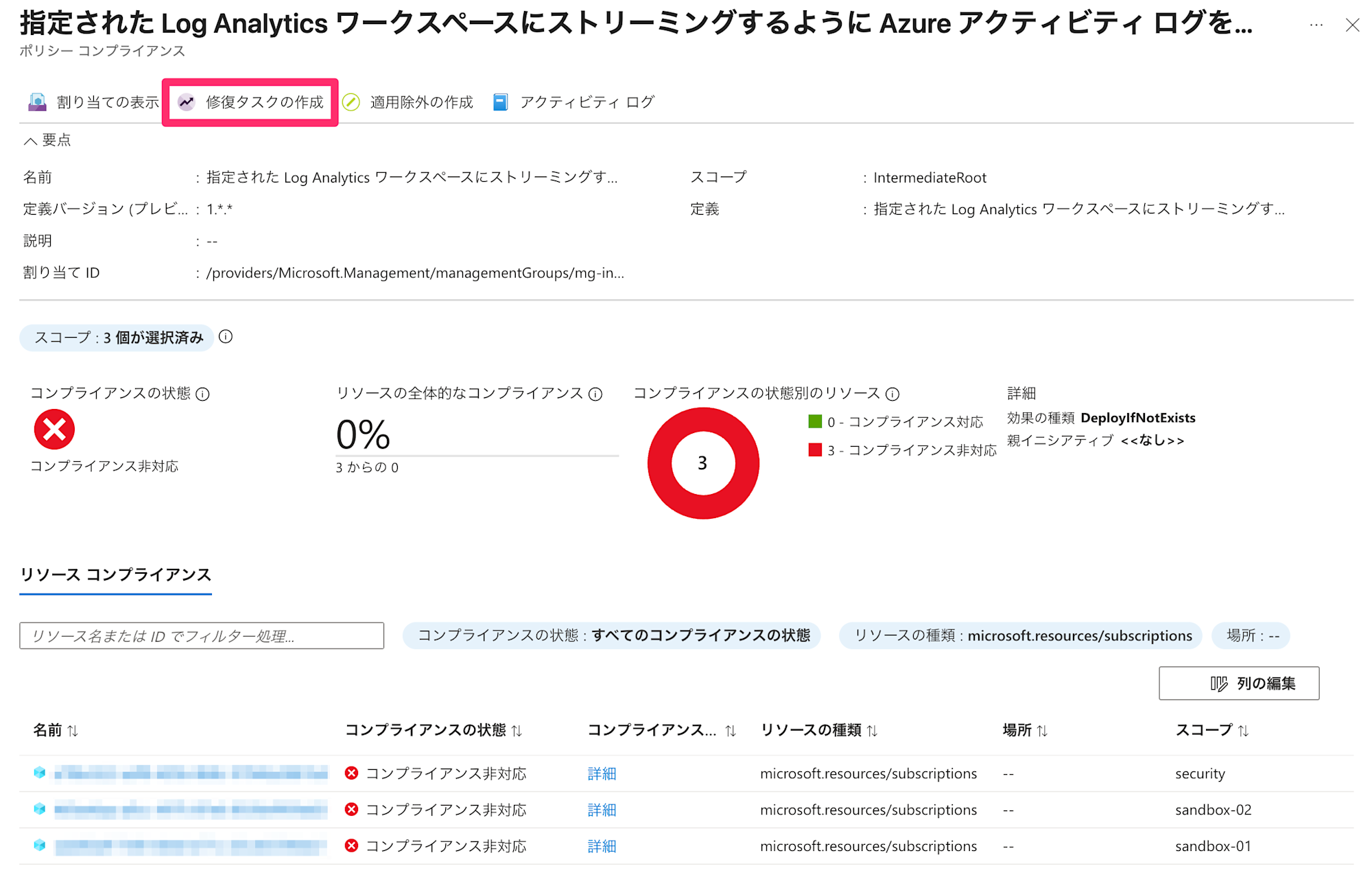

しばらく待つと評価が完了して、Azure ポリシーの「コンプライアンス」画面から確認できます。非準拠のサブスクリプションが 3 つあることがわかります。

割り当てポリシーを選択して、修復タスクを実行することで、Sentinel と連携した Log Analytics ワークスペースへのアクティビティログの転送設定(診断設定)が自動で設定されます。

「指定された Log Analytics ワークスペースにストリーミングするように Azure アクティビティ ログを構成します」を選択した後の画面で「修復タスクの作成」をクリックします。

スコープはポリシー定義を割り当てている管理グループと同じにして、すべてのサブスクリプションに対して一度に設定してみます。対象のサブスクリプション数が想定と合っていることを確認して「修復」を実行します。

Azure ポリシーの「修復」画面から修復タスクの完了状況を確認できます。もし、修復タスクが表示されない場合はスコープが合っているか確認するとよいと思います。

全てのサブスクリプションで「コンプライアンス対応」になっていることを確認できました。

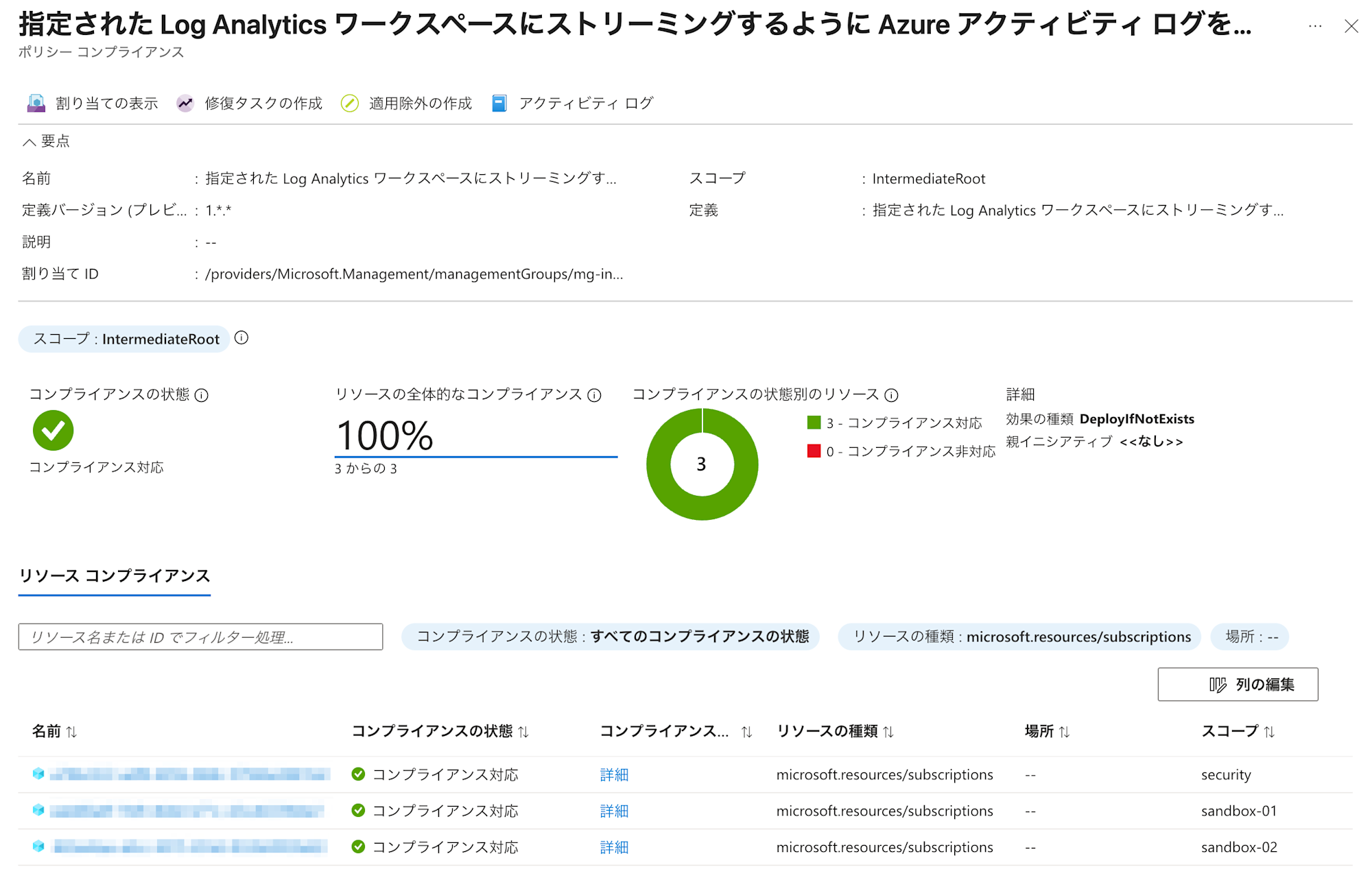

サブスクリプションのアクティビティログ画面を開き、診断設定を確認したところ「subscriptionToLa」という名前でログ転送の設定がされていました。

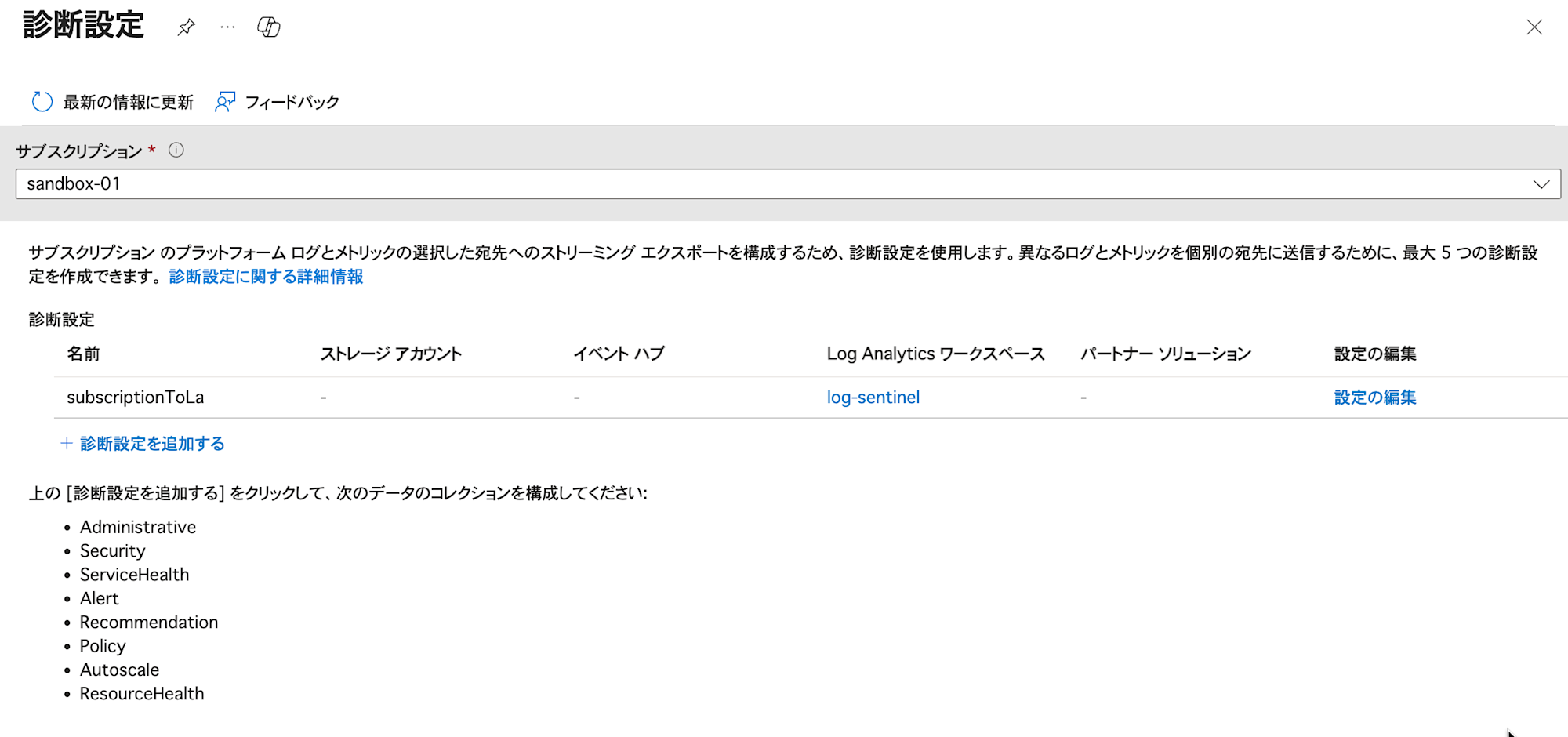

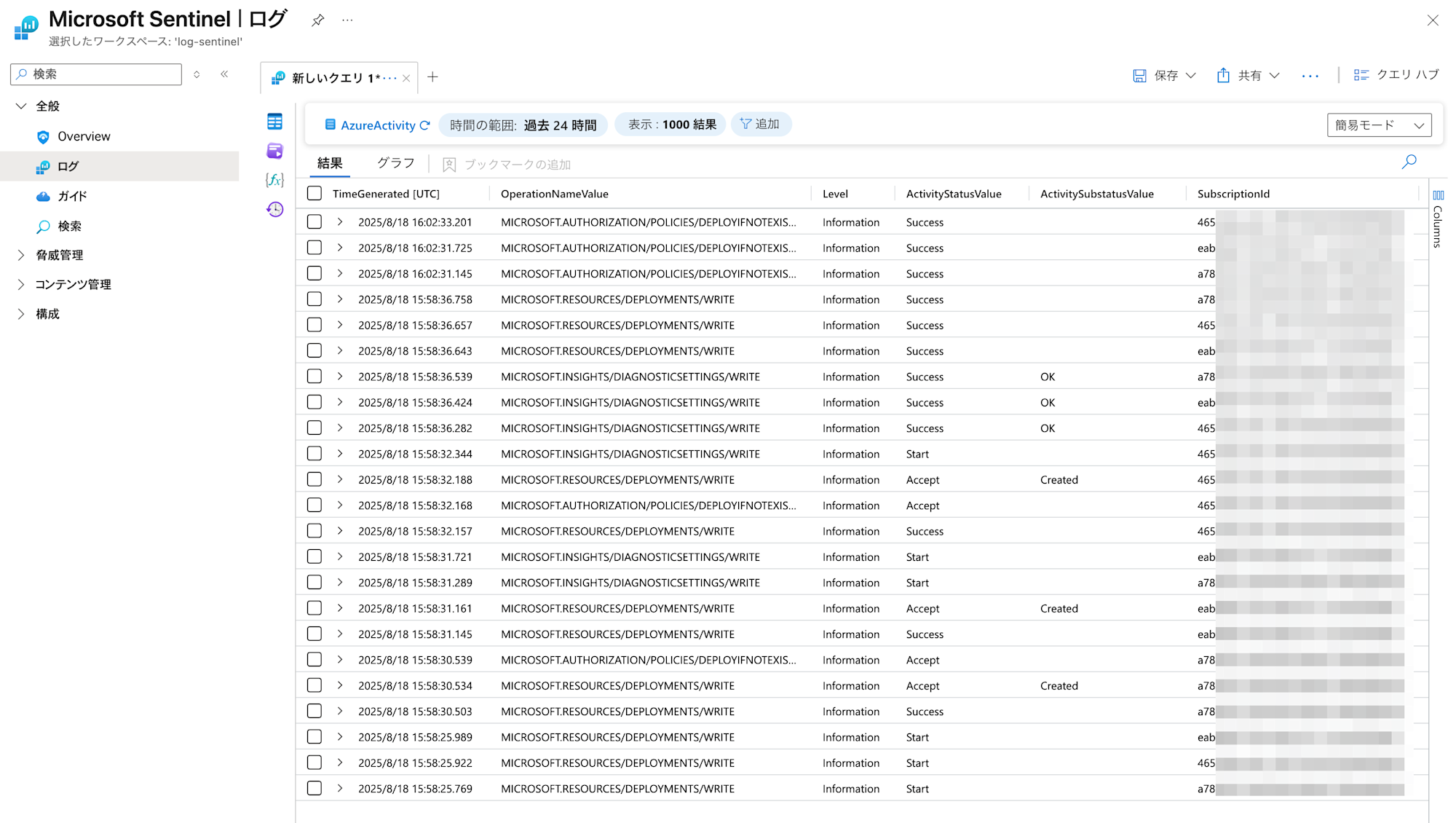

Defender ポータルに戻り、「Azure Activity」データコネクタを再度確認したところ、ログが転送されていることが確認できました。状態も「Conencted」に変わっています。状態が変わるまでに、修復が完了してから 15〜20 分ほどかかりました。

Azure ポータルの Sentinel のログ画面から AzureActivity テーブルのログを確認したところ、複数のサブスクリプションのログが格納されていることを確認できました。

なお、Azure ポータル上で「Azure Activity」のデータコネクタを設定するブログもありますので、ご参考にしていただければ幸いです。

Microsoft Entra ID

Microsoft Entra ID のコンテンツに含まれるデータコネクタは「Microsoft Entra ID」のみです。

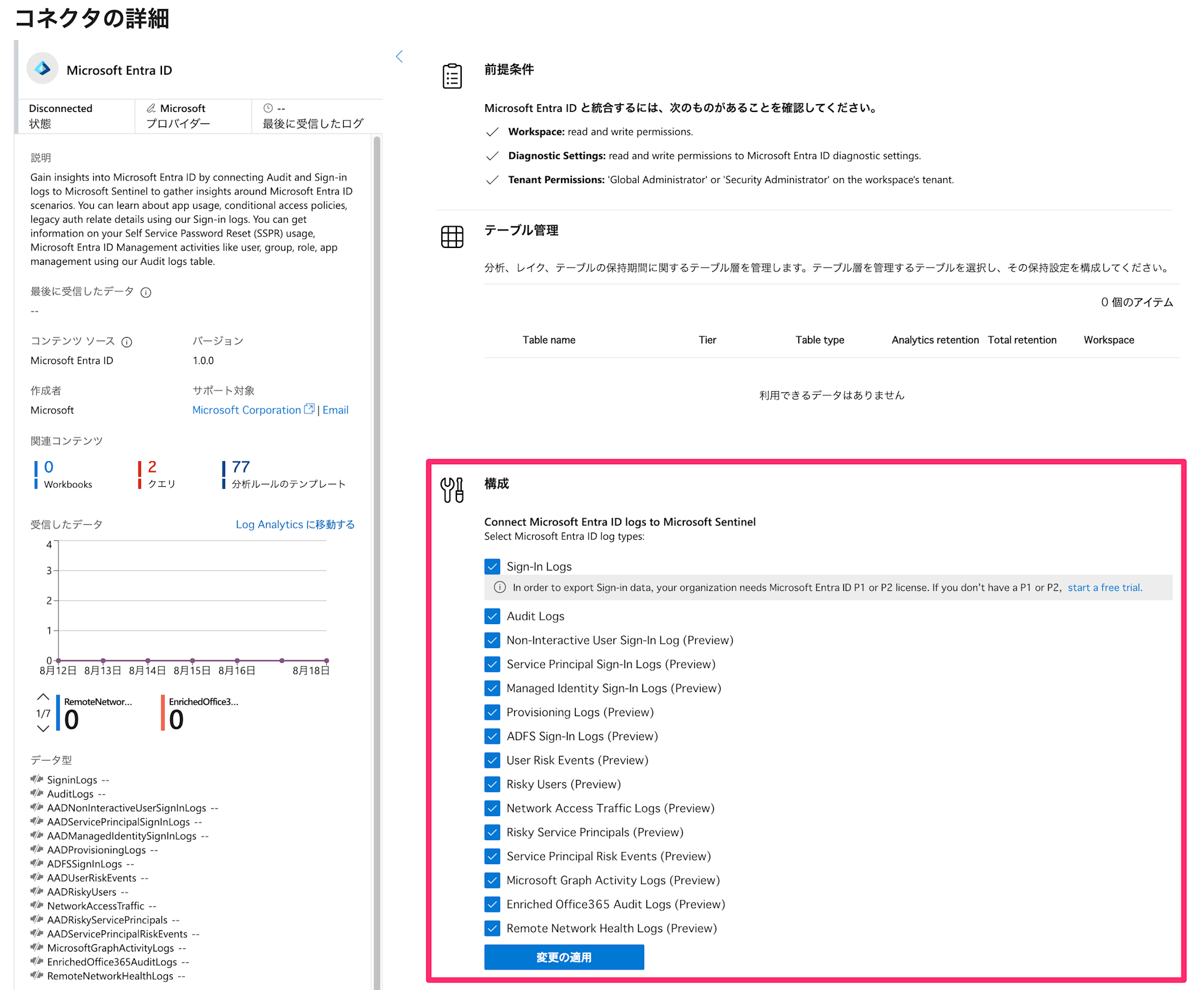

コネクタページを開き、設定します。構成欄で Sentinel に取り込む情報を選択することができます。今回はプレビューも含めてすべてのログを選択して「変更の適用」を実行します。なお、Sign-In Log に関しては、P1 もしくは P2 ライセンスが必要との注意書きがあります。

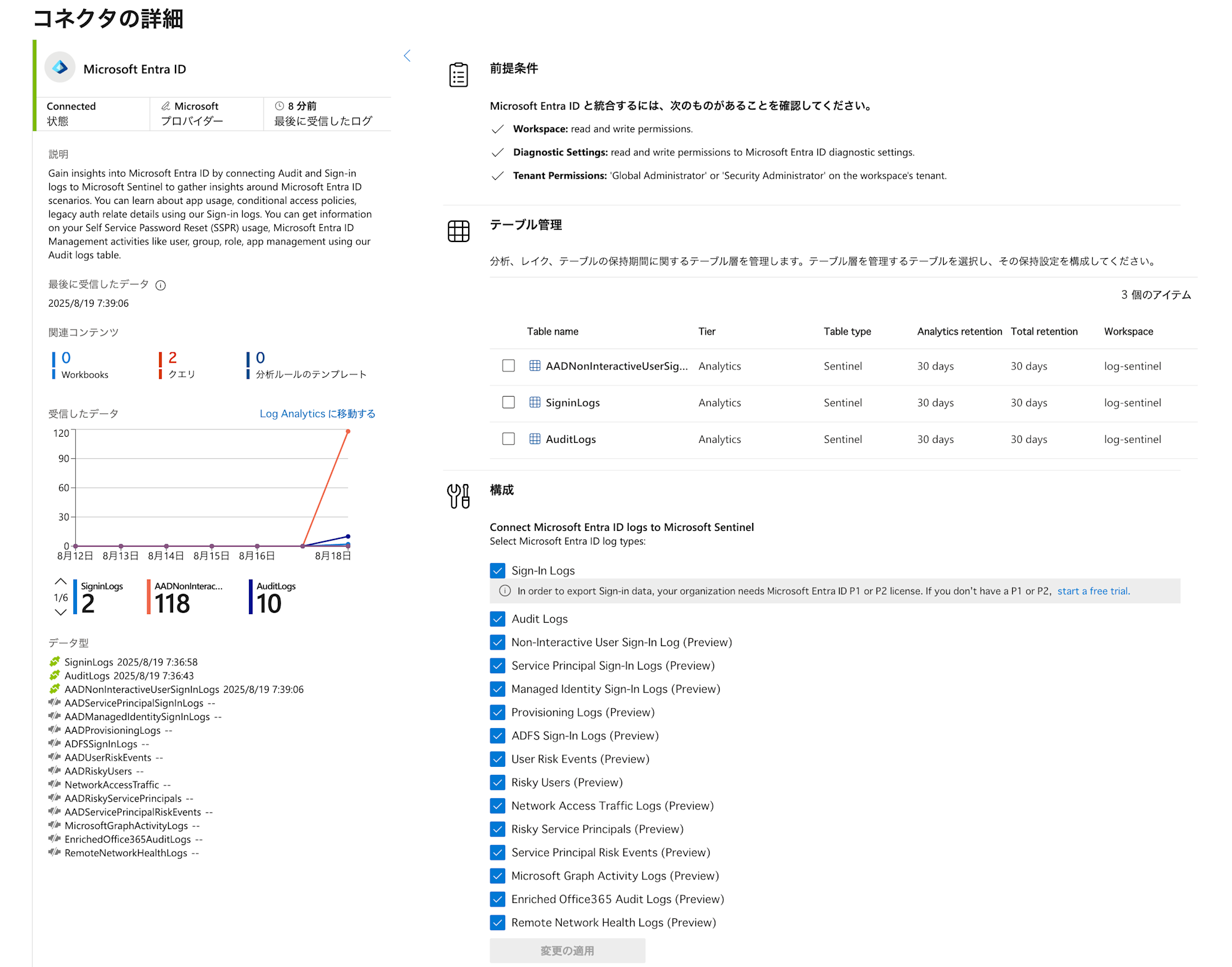

しばらく待つと、ログの取り込みと Connected 状態への変更を確認できました。

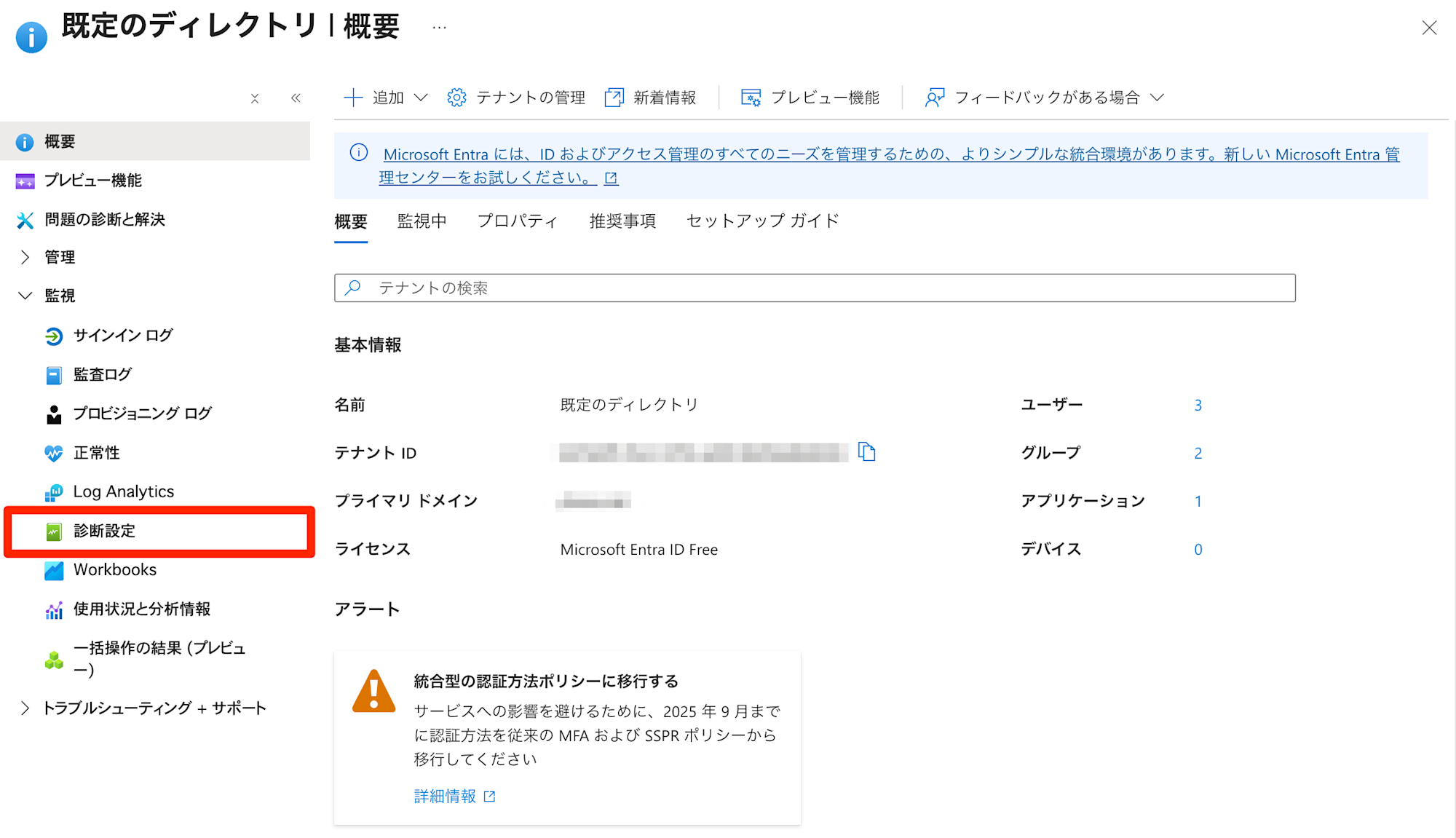

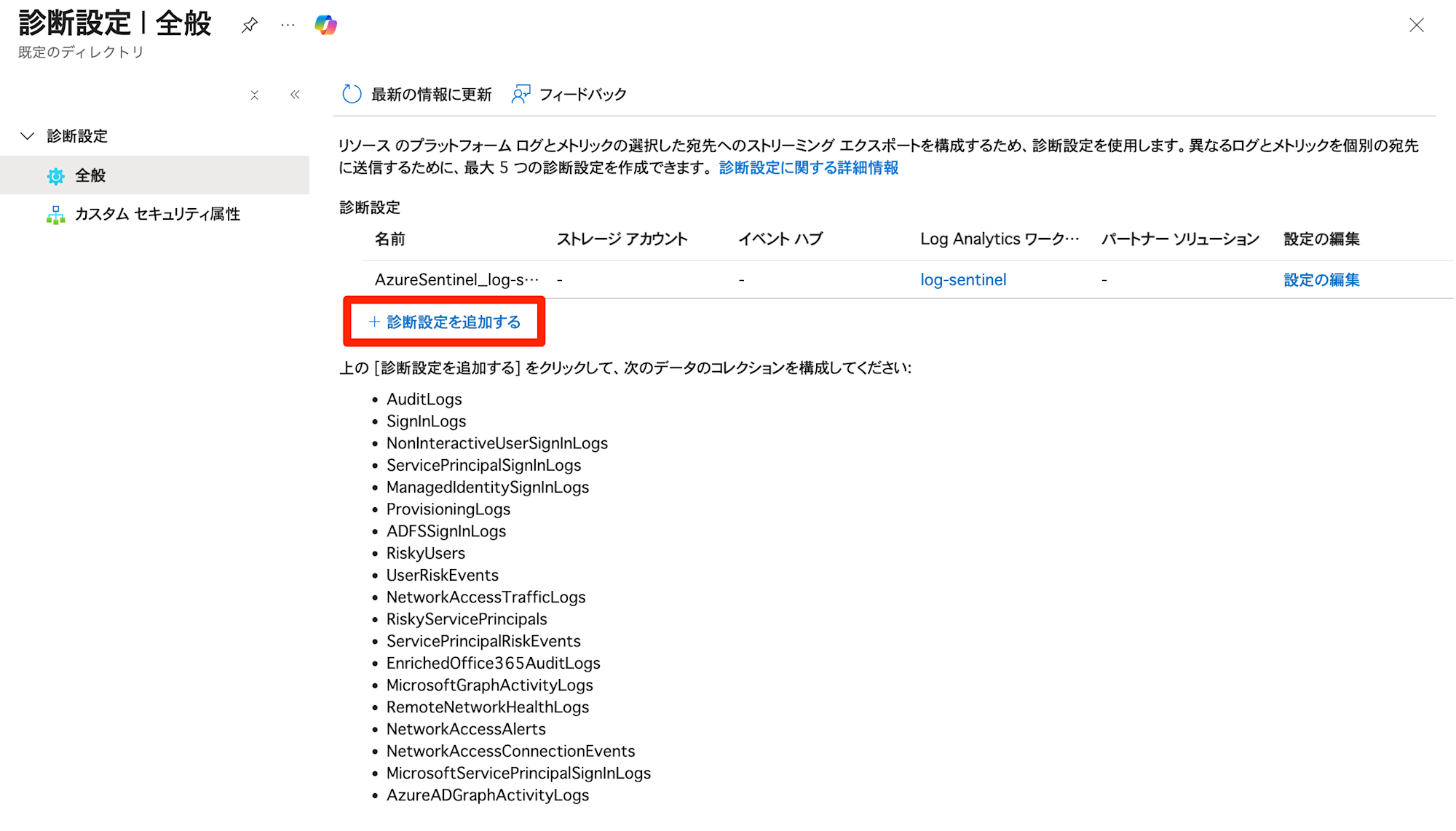

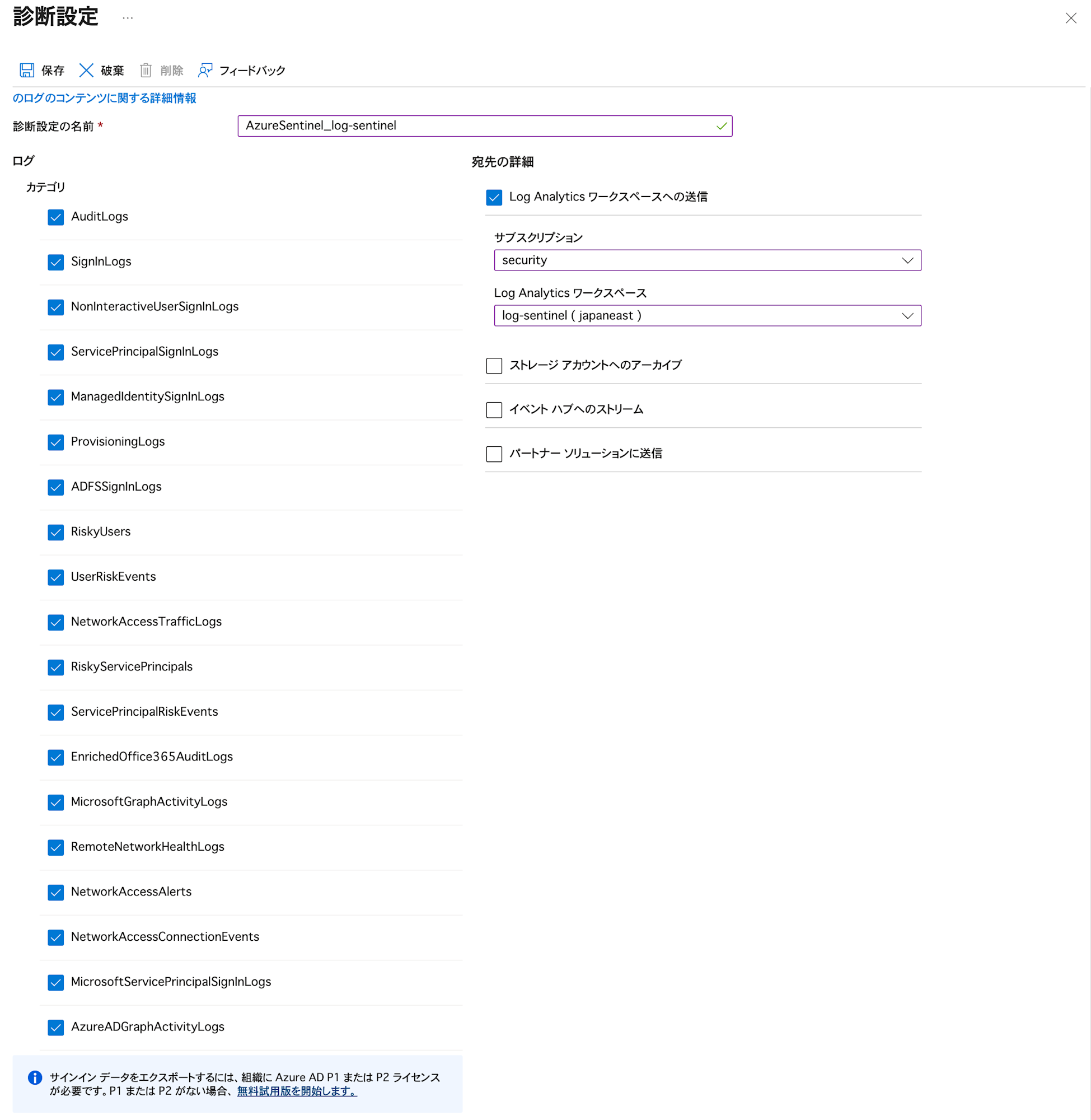

別の方法として、Entra ID の「診断設定」から設定する方法もあります。

Entra ID の「診断設定」をクリックします。

「診断設定を追加する」をクリックします。

「Log Analytics ワークスペースへの送信」には Microsoft Sentinel を有効化しているワークスペースを指定します。ログ欄では送信したいログを選択します。「保管」を実行すれば設定完了です。執筆時点では一部のログに関しては Microsoft Sentinel 側の分析がプレビューであっったり、対応していなかったりしていました。

Microsoft Defender XDR

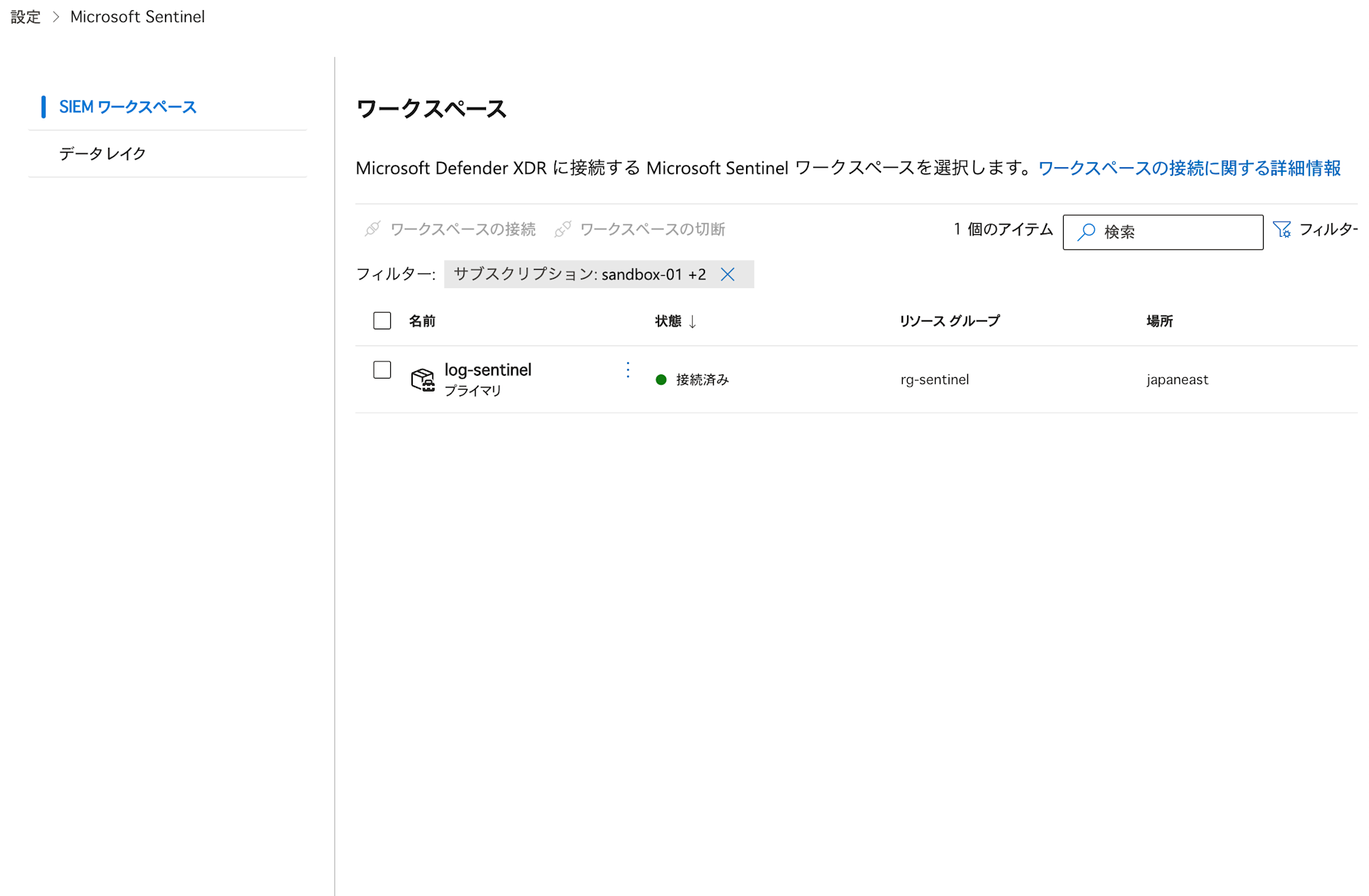

Microsoft Defender XDR と Microsoft Sentinel の接続設定に関しては、Defender ポータルの「設定」メニューにおいて設定ができました。

Defender ポータルのデータコネクタ画面では、コンテンツハブからインストールしたデータコネクタ「Microsoft Defender XDR」は表示されませんでした。

調べてみると、Defender ポータルの「設定」→「Microsoft Sentinel」を選択することで下記画面のとおり、Microsoft Defender XDR と Microsoft Sentinel を接続する設定が表示されました。このブログで作成した log-sentinel が既に「接続済み」状態となっており、接続済みであることが確認できました。

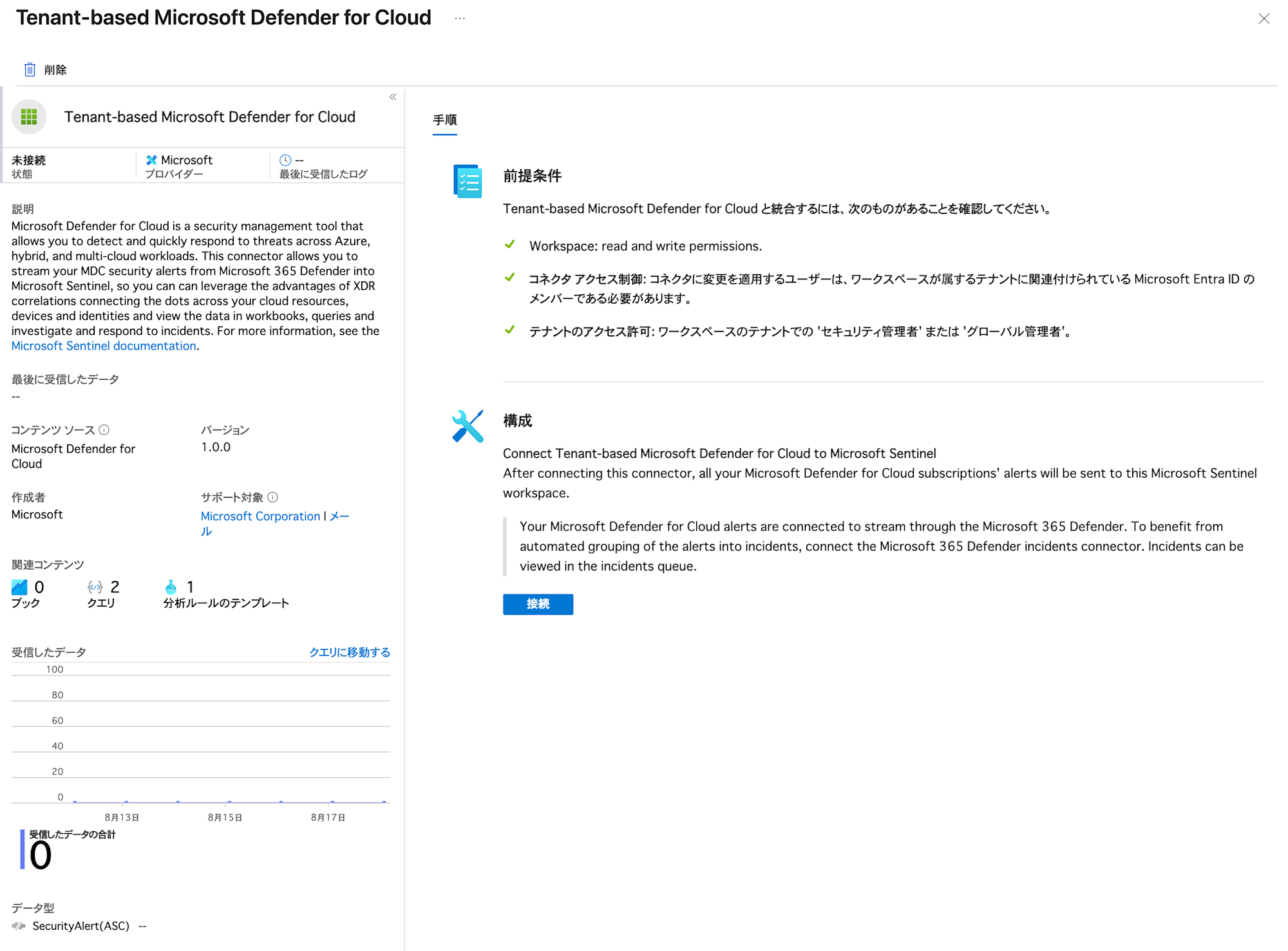

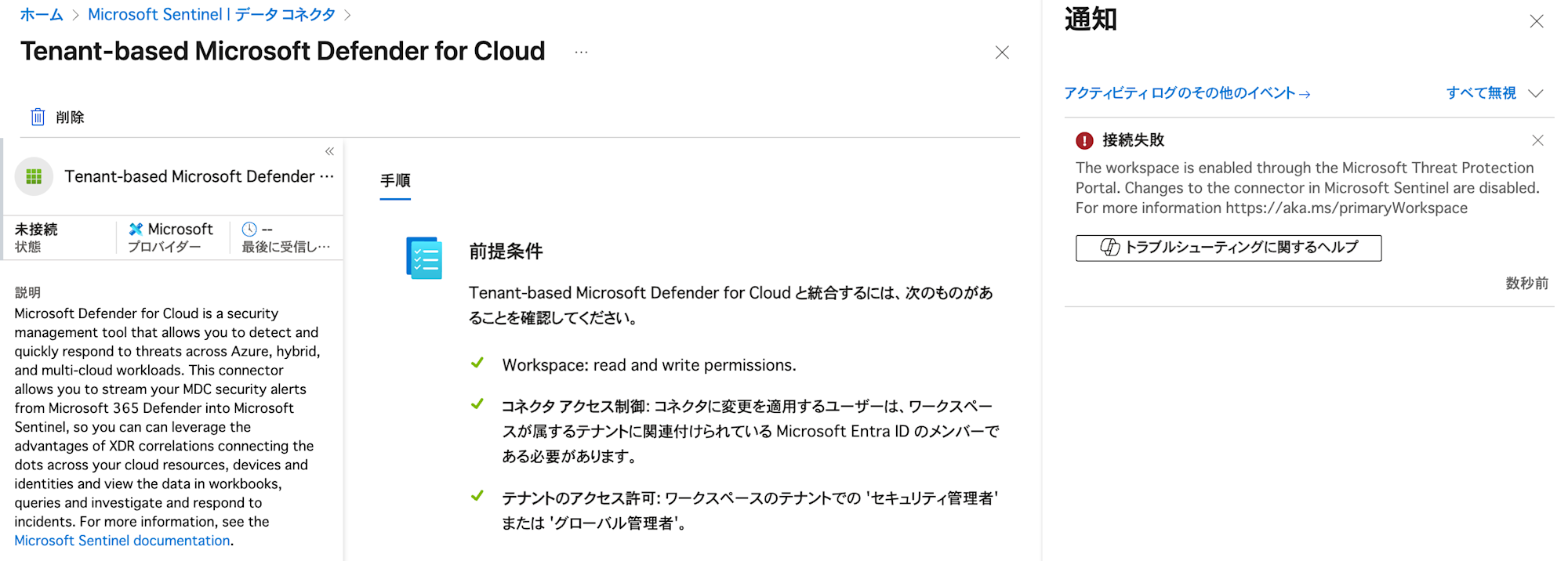

Microsoft Defender for Cloud

Microsoft Defender for Cloud には 2 種類のデータコネクタが含まれますが、Microsoft Defender XDR 同様に、Defender ポータル上のデータコネクタ画面には、コンテンツに含まれていたデータコネクタは表示されていませんでした。おそらく、Microsoft Defender XDR と Microsoft Sentinel の接続設定が Microsoft Defender for Cloud に対しても反映されるため、データコネクタの設定は実施済みになっていると思われます。そのため、追加で対応することはありません。

なお、Azure ポータル上では、データコネクタ画面においてデータコネクタ「Tenant-based Microsoft Defender for Cloud」が表示され、選択できます。

ただし、「接続」を実行しても、エラーとなります。

表示されるエラーメッセージは下記でした。Microsoft Threat Protection Portal 上で設定されており、Sentinel 側からは接続設定の変更はできないことがわかります。Microsoft Threat Protection Portal は Microsoft Defender ポータルの以前の名前です。

The workspace is enabled through the Microsoft Threat Protection Portal. Changes to the connector in Microsoft Sentinel are disabled. For more information https://aka.ms/primaryWorkspace

Threat Intelligence

Threat Intelligence は脅威インテリジェンスのためのコンテンツであり、脅威情報の取り込みができます。

Threat Intelligence には次の 5 つのデータコネクタが含まれます。

| データコネクタ名 | 概要 |

|---|---|

| Microsoft Defender Threat Intelligence | Microsoftが提供する基本的な脅威インテリジェンスコネクタ |

| Premium Microsoft Defender Threat Intelligence | Microsoftが提供する高度な脅威インテリジェンスコネクタ |

| Threat intelligence - TAXII | 業界標準のSTIX/TAXIIプロトコルに対応したコネクタ |

| Threat Intelligence Platforms | 脅威インテリジェンスプラットフォームを利用するコネクタ(2026年4月に廃止予定) |

| Threat Intelligence Upload API (Preview) | REST API ベースのコネクタ |

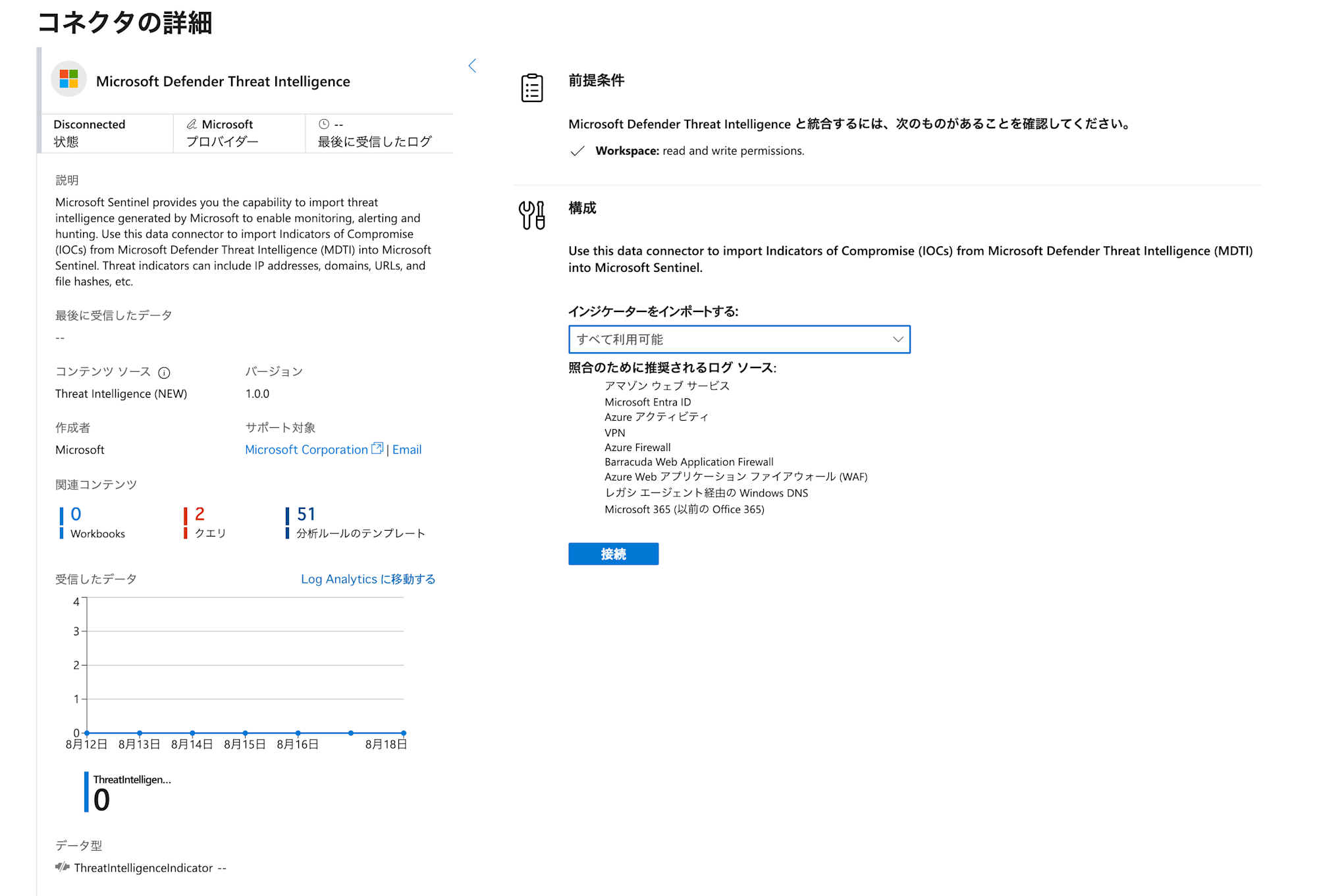

今回は「Microsoft Defender Threat Intelligence」データコネクタを有効化してみます。

「Microsoft Defender Threat Intelligence」のコネクタページを開き、設定します。今回の検証では「インジケーターをインポートする」では「すべて利用可能」を選択して、「接続」を実行します。

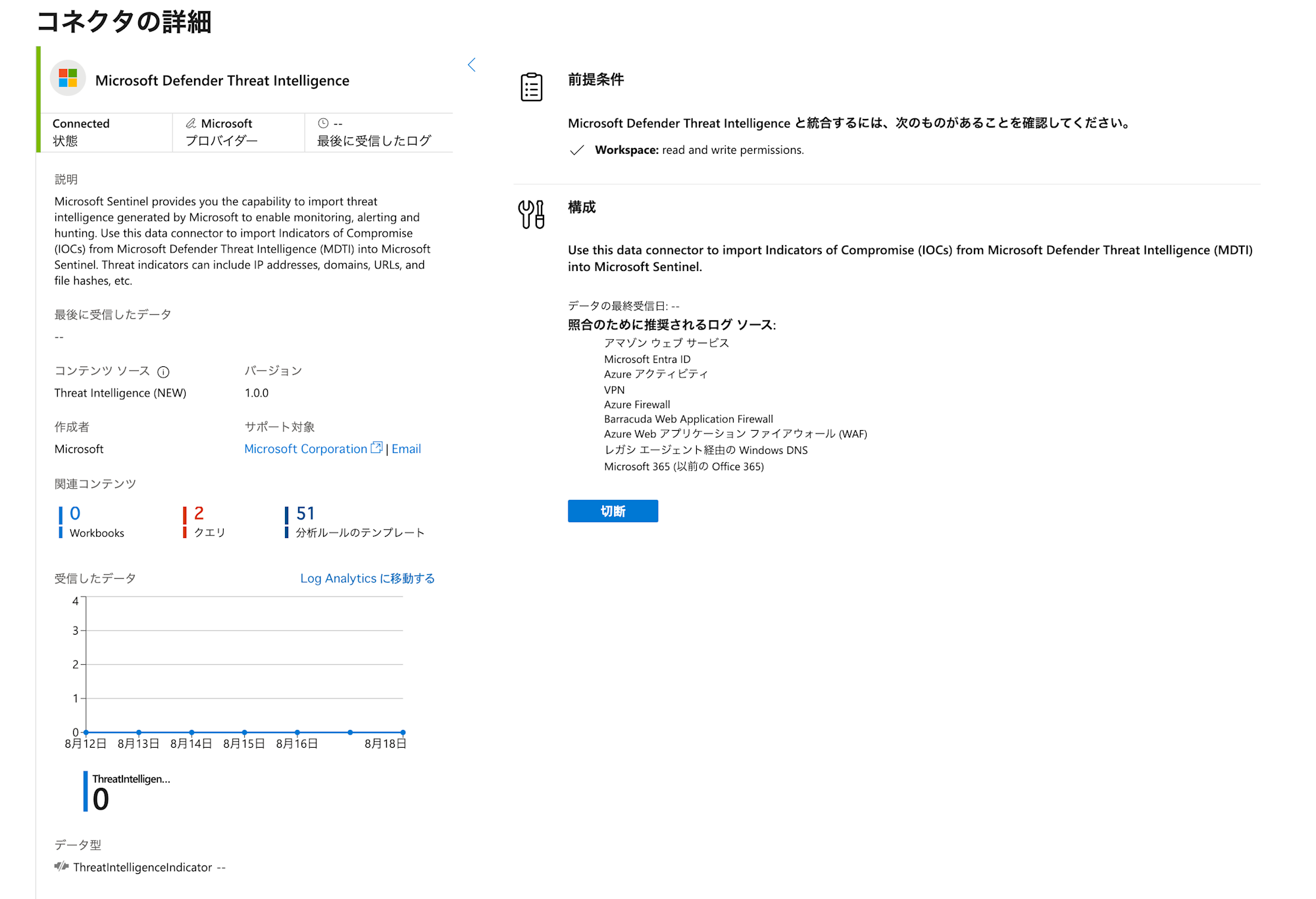

すぐに Connected 状態に変わり、接続できたことを確認できました。

ここまでの設定で、Defedner ポータルのデータコネクタ画面では 3 つのデータコネクタが接続済みであることを確認できます。未接続のデータコネクタは Threat Intelligence コンテンツに含まれているが、設定していないデータコネクタです。

次に、コンテンツハブからインストールした分析ルールを有効化してみます。

5. 分析ルールの有効化

自動的に脅威を検出してくれる分析ルールを有効化してみます。コンテンツハブからインストールした分析ルールはデフォルトでは有効化されておらず、インシデントとして検出させるためには明示的に有効化する必要があります。

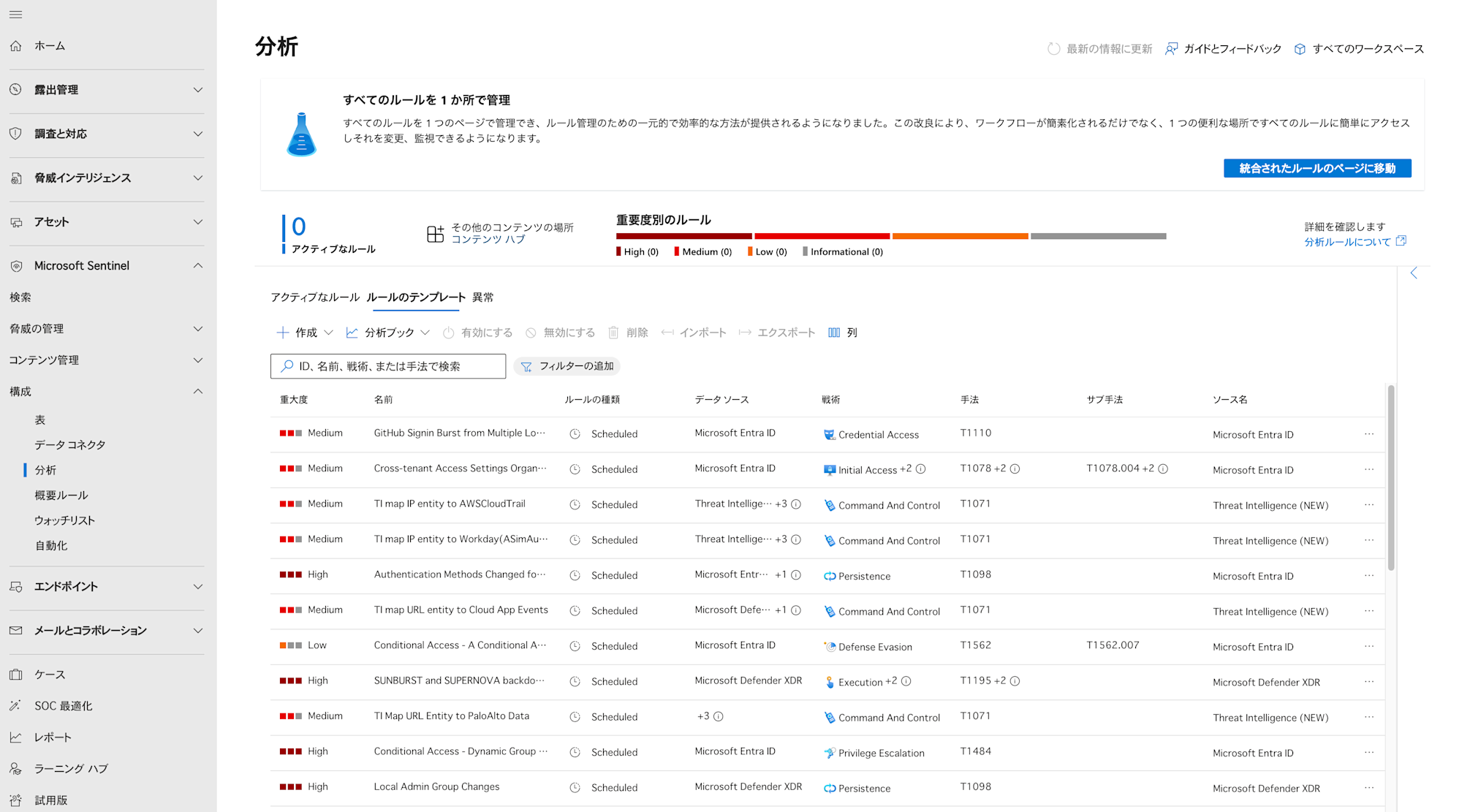

インストールした分析ルールは Defender ポータルの「Microsoft Sentinel」→「構成」→「分析」画面における「ルールのテンプレート」タブから確認できます。

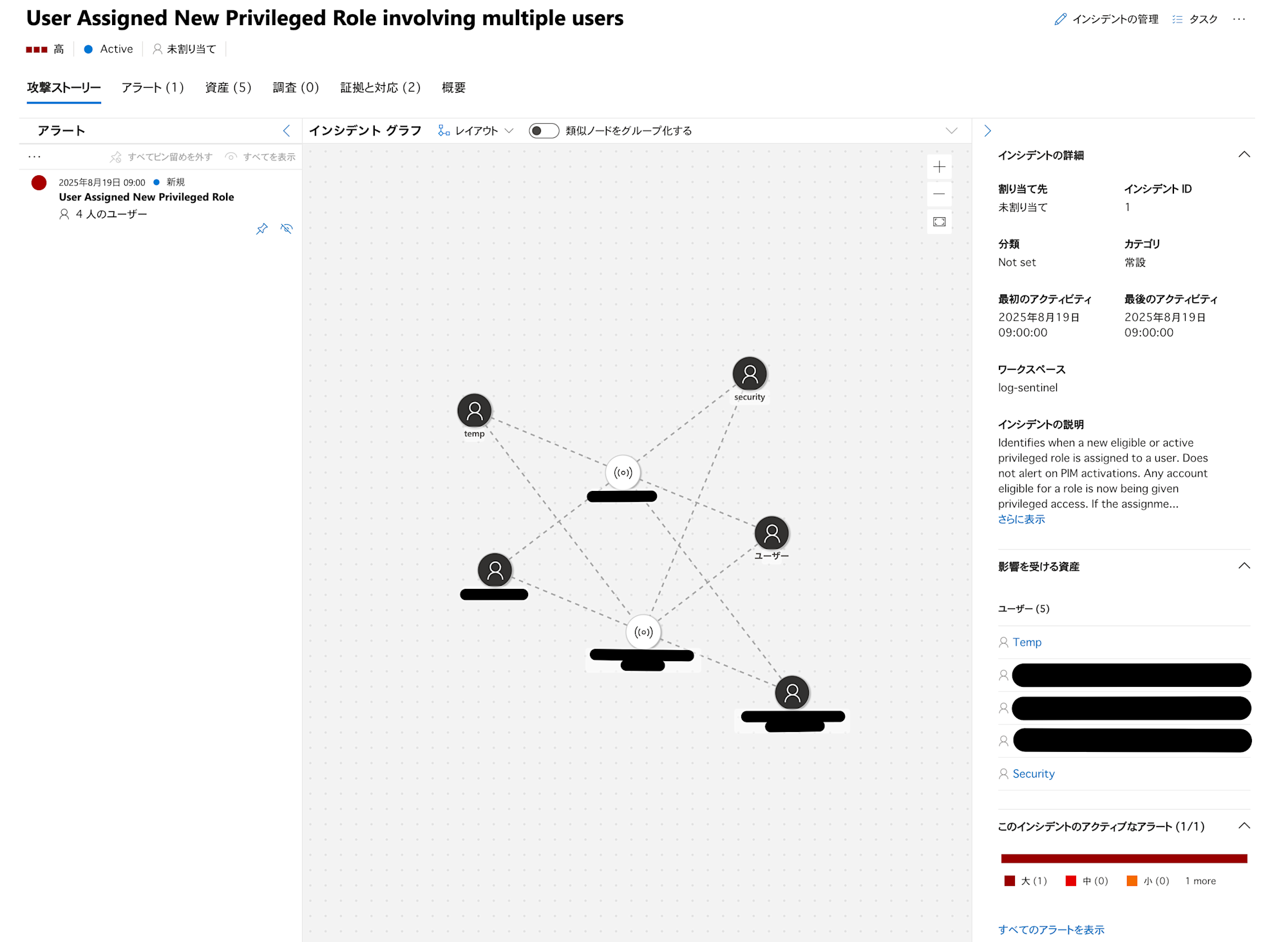

1 つのルールを選択して有効化してみます。Entra ID ユーザーに特権ロールが割り当てられたことを検出ルールである「User Assigned New Privileged Role」で試してみます。

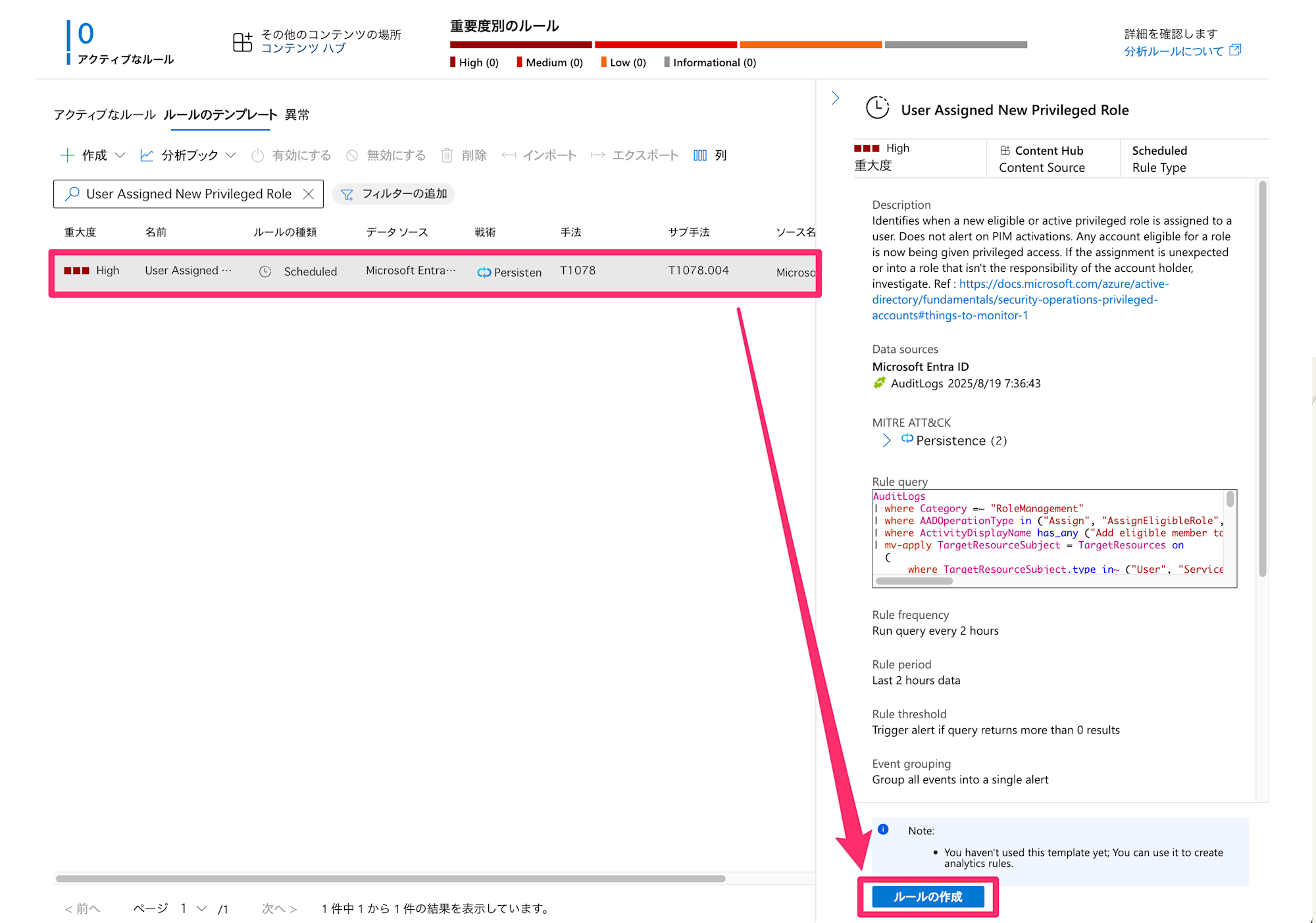

ルールのテンプレートから「User Assigned New Privileged Role」を検索して、選択します。ルールの説明において検出するクエリの内容やルールの実行頻度などを確認できます。内容を確認して「ルールの作成」を実行して有効化します。

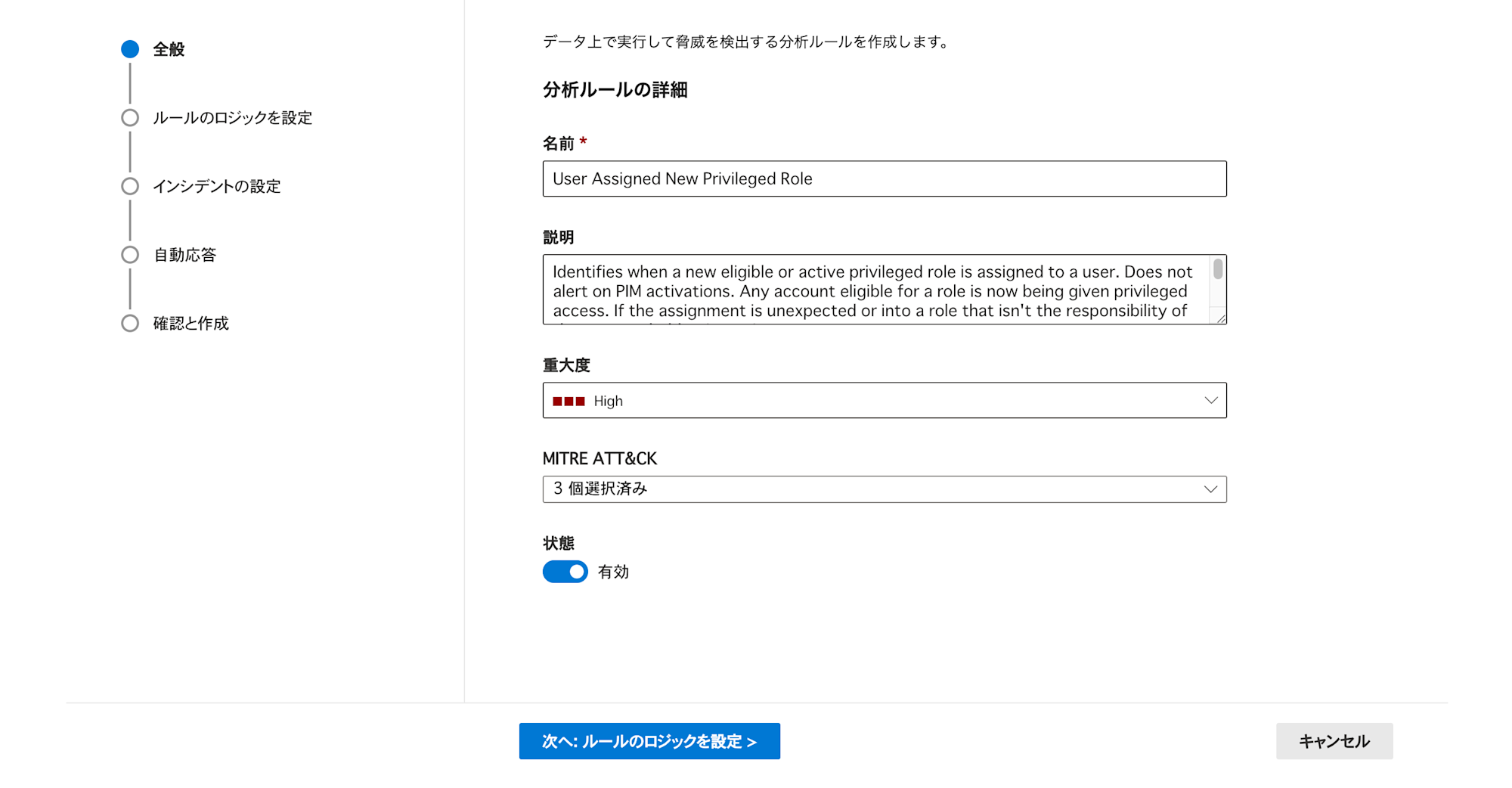

「全般」では、分析ルールの名前や説明を入力します。テンプレートの内容が入力済みのため、このまま進めます。

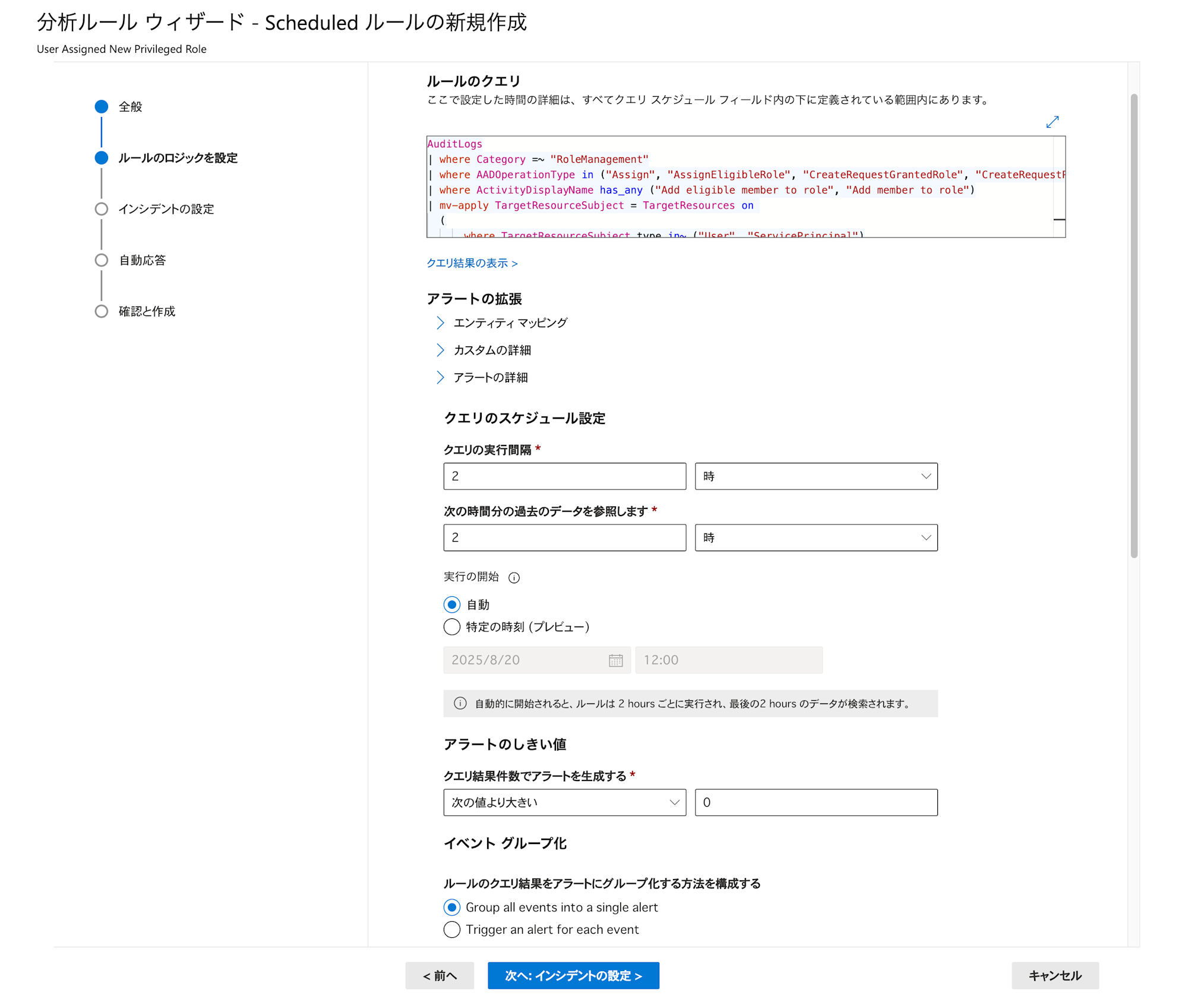

「ルールのロジックを設定」では、ルールで利用するクエリや実行間隔を指定します。これらの設定もテンプレートの内容が入力済みのため、このまま進めます。なお、下記画像には表示されていませんが、下にスクロールすると、ルールのシミュレーションとして現在のデータでテストすることもできました。

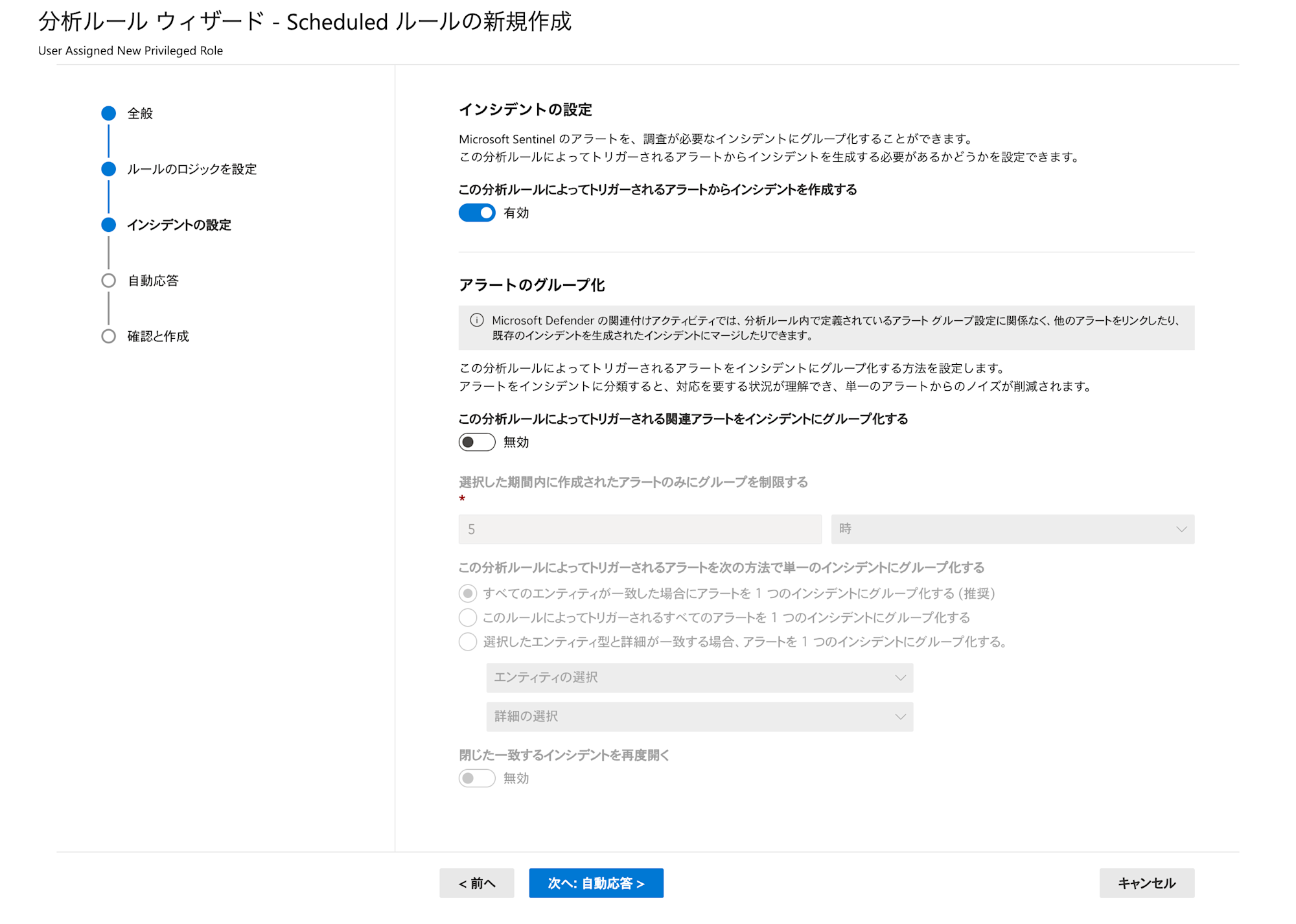

「インシデントの設定」では、インシデントを作成するかどうかを設定できます。デフォルトの設定のままインシデントは作成するが、グループ化はしない設定で進めます。

「自動応答」では、自動で修復するオートメーションの設定ができますが、今回は設定しません。

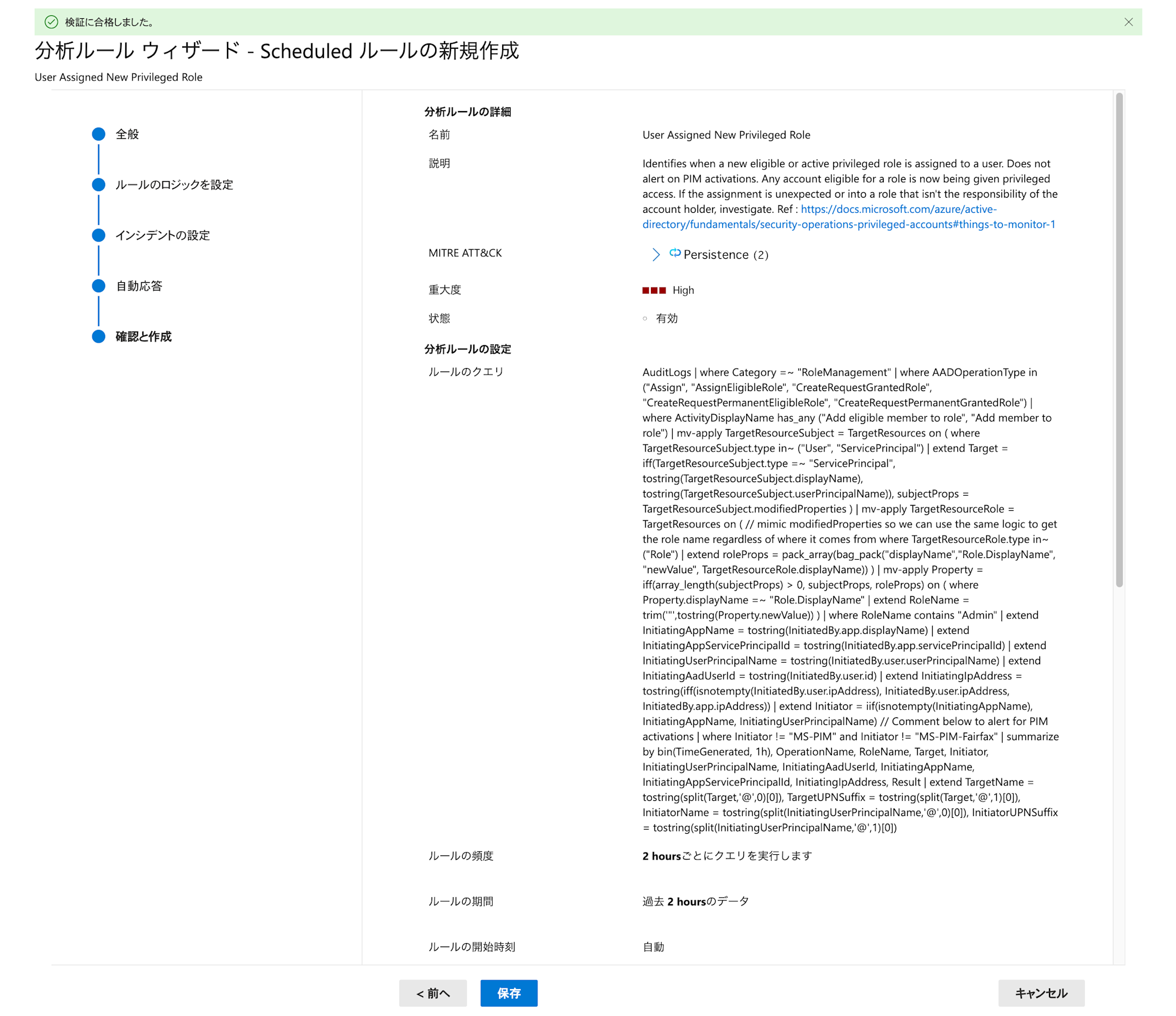

「確認と作成」では、これまでの設定内容を確認して問題なければ「保存」を実行します。

以上で分析ルールの作成は完了です。

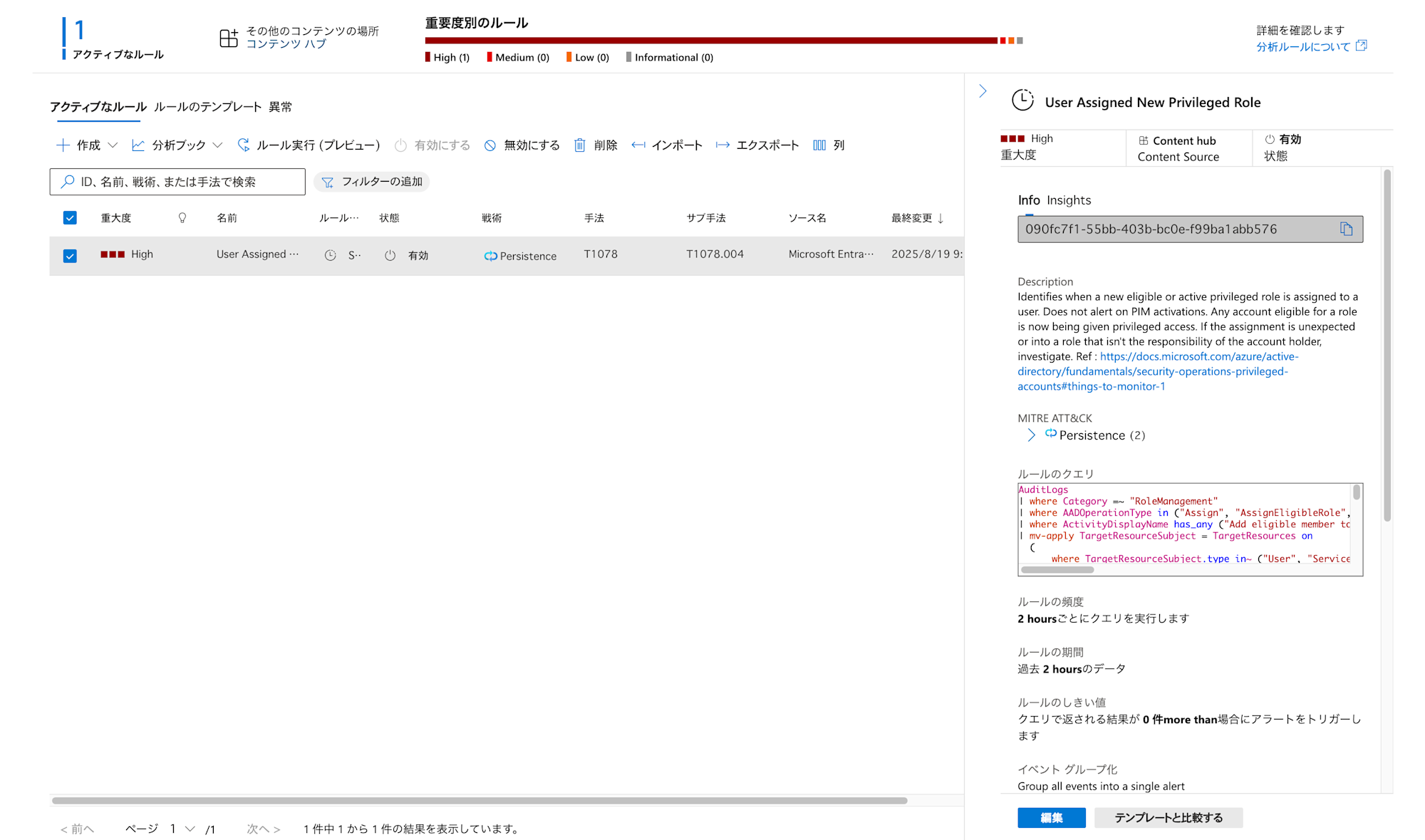

作成した分析ルールは「アクティブなルール」タブに表示されます。

分析ルールをクリックすると詳細を確認できます。ルールの編集もここからできます。

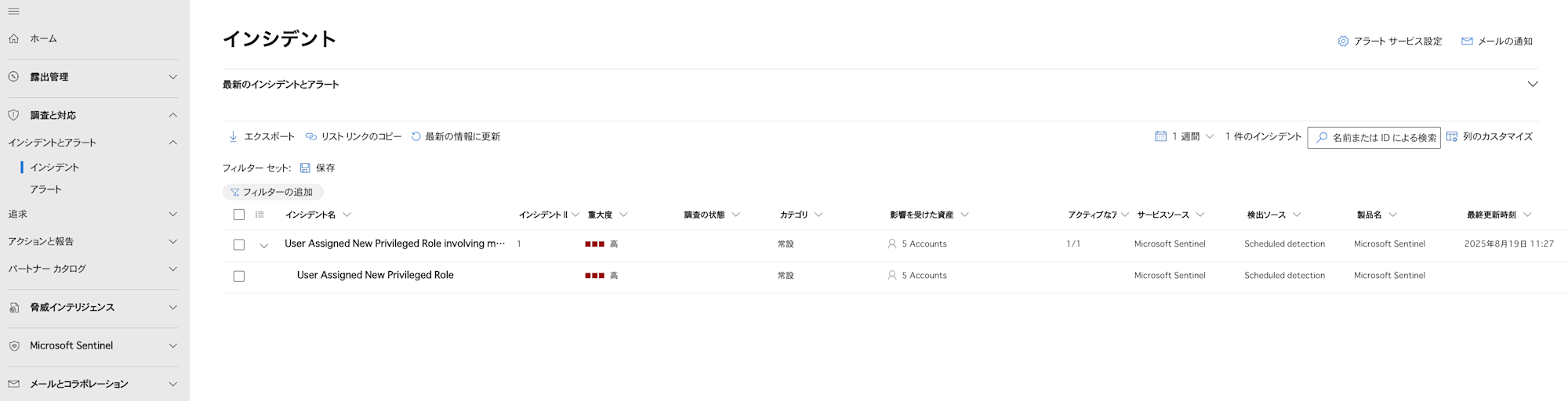

動作確認をするために、試しにグローバル管理者ロールを適当な Entra ID ユーザーにアタッチしてみたところ、Defender ポータルにおいてインシデントとして検出されました。インシデントは Defender ポータルの「調査と対応」→「インシデントとアラート」→「インシデント」画面から確認できます。

インシデント名をクリックすることで詳細を確認できます。

以上で分析ルールの作成と動作確認は終わりです。

6. ログ保管期間の変更

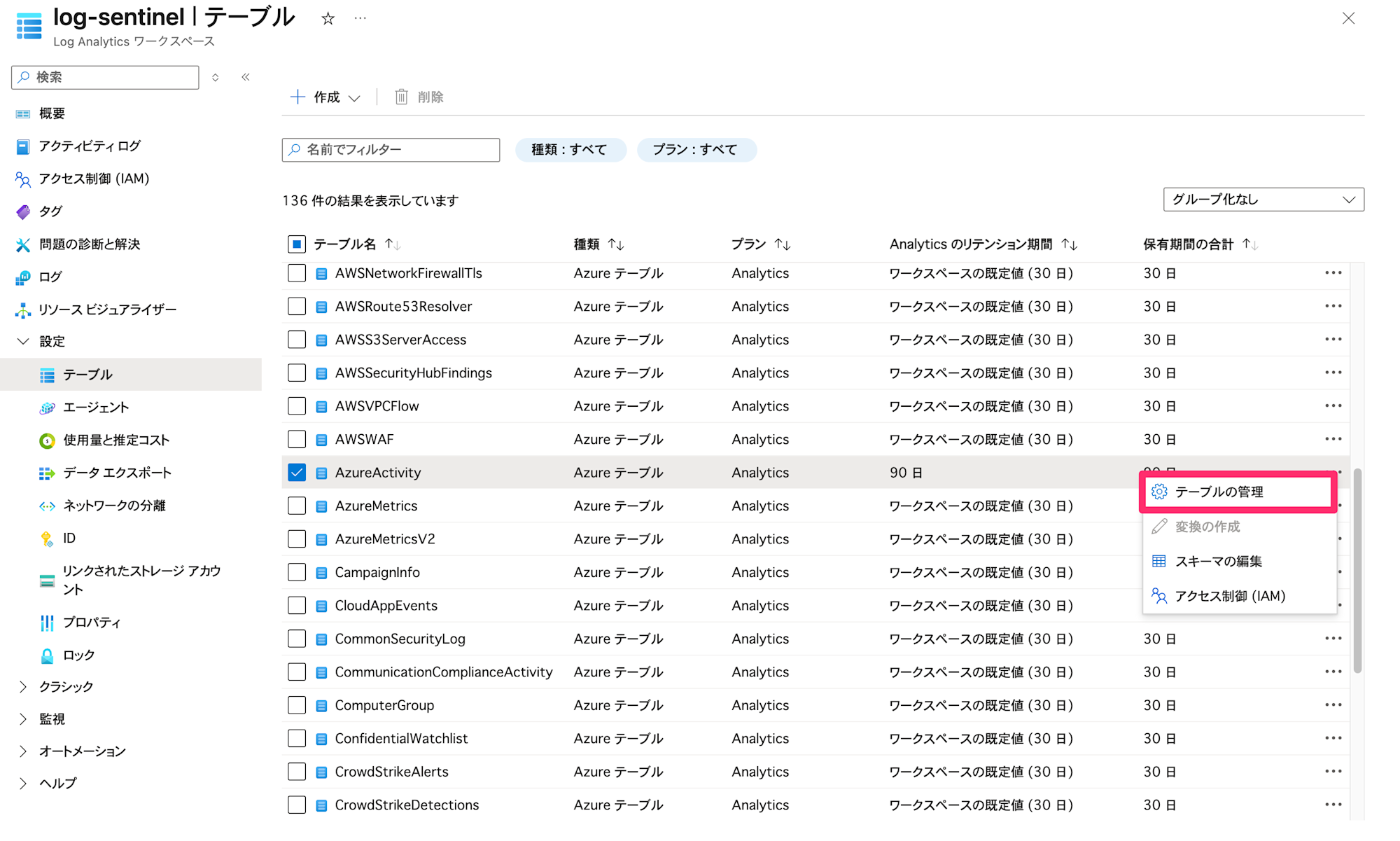

Azure ポータルの Log Analytics ワークスペース画面において、ログの保管期間を変更します。テーブル単位で変更する方法とワークスペースの既定の設定を変更する方法があります。

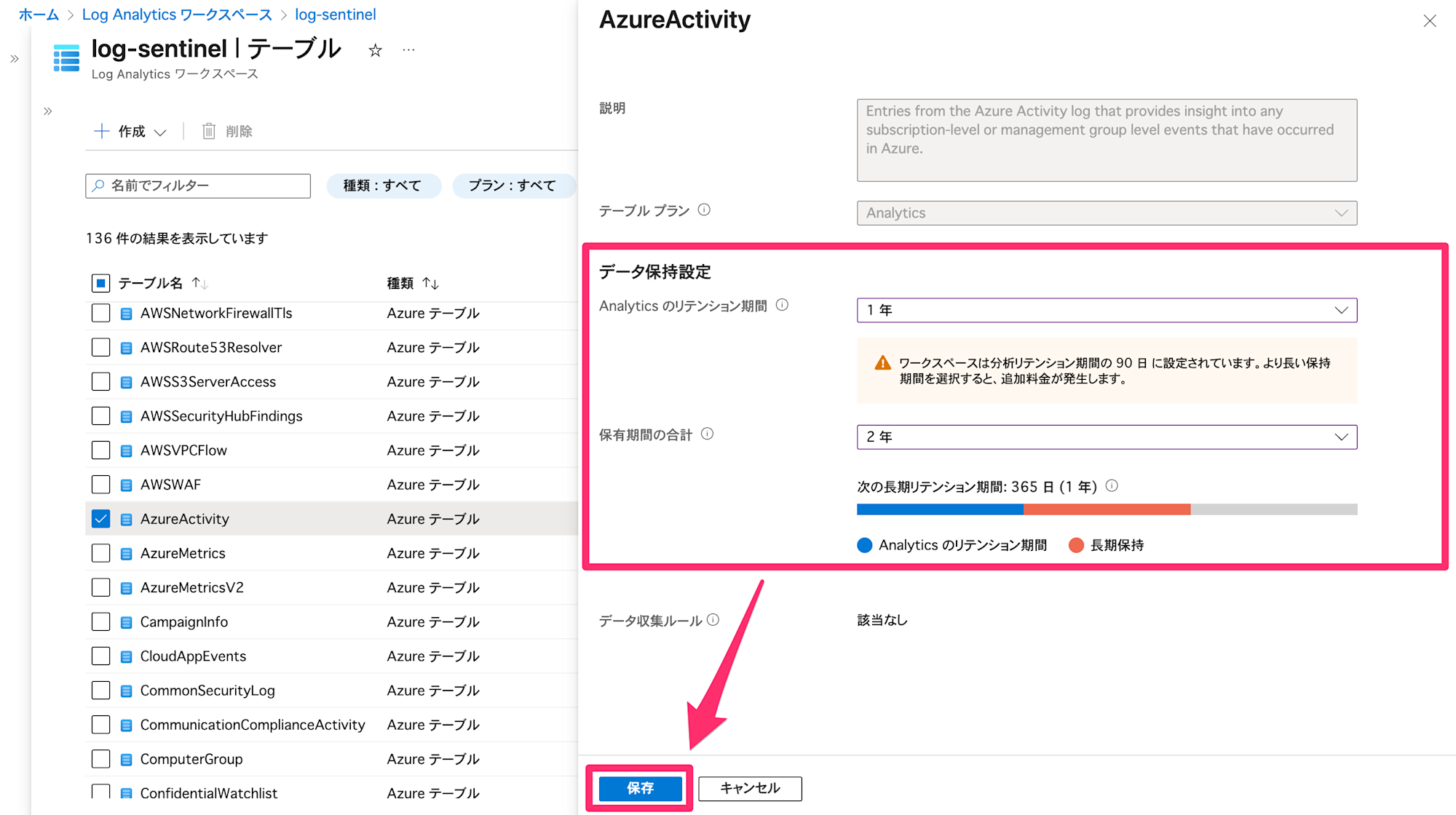

テーブル単位でログ保管期間を変更

Log Analytics ワークスペースのホーム画面から Sentinel に接続しているワークスペースの名前をクリックします。

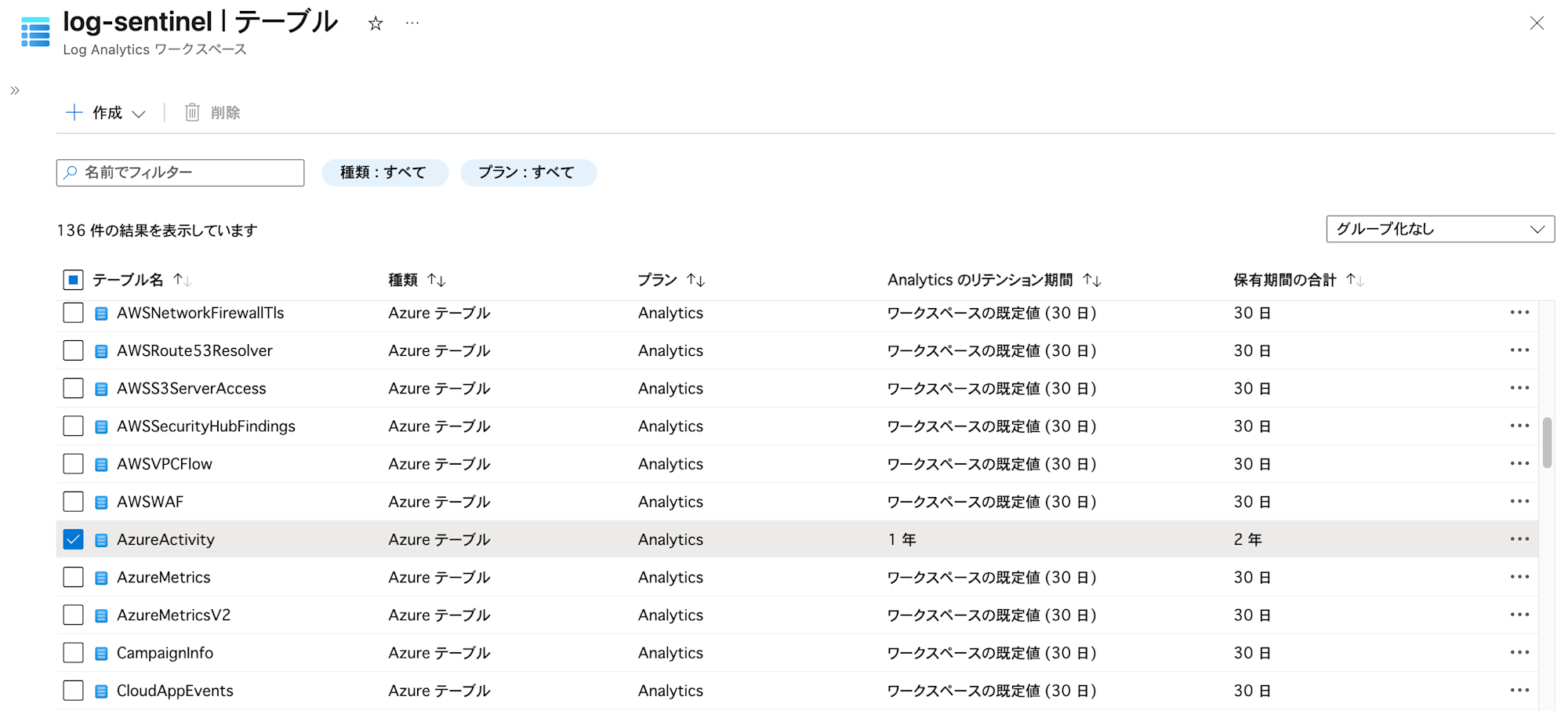

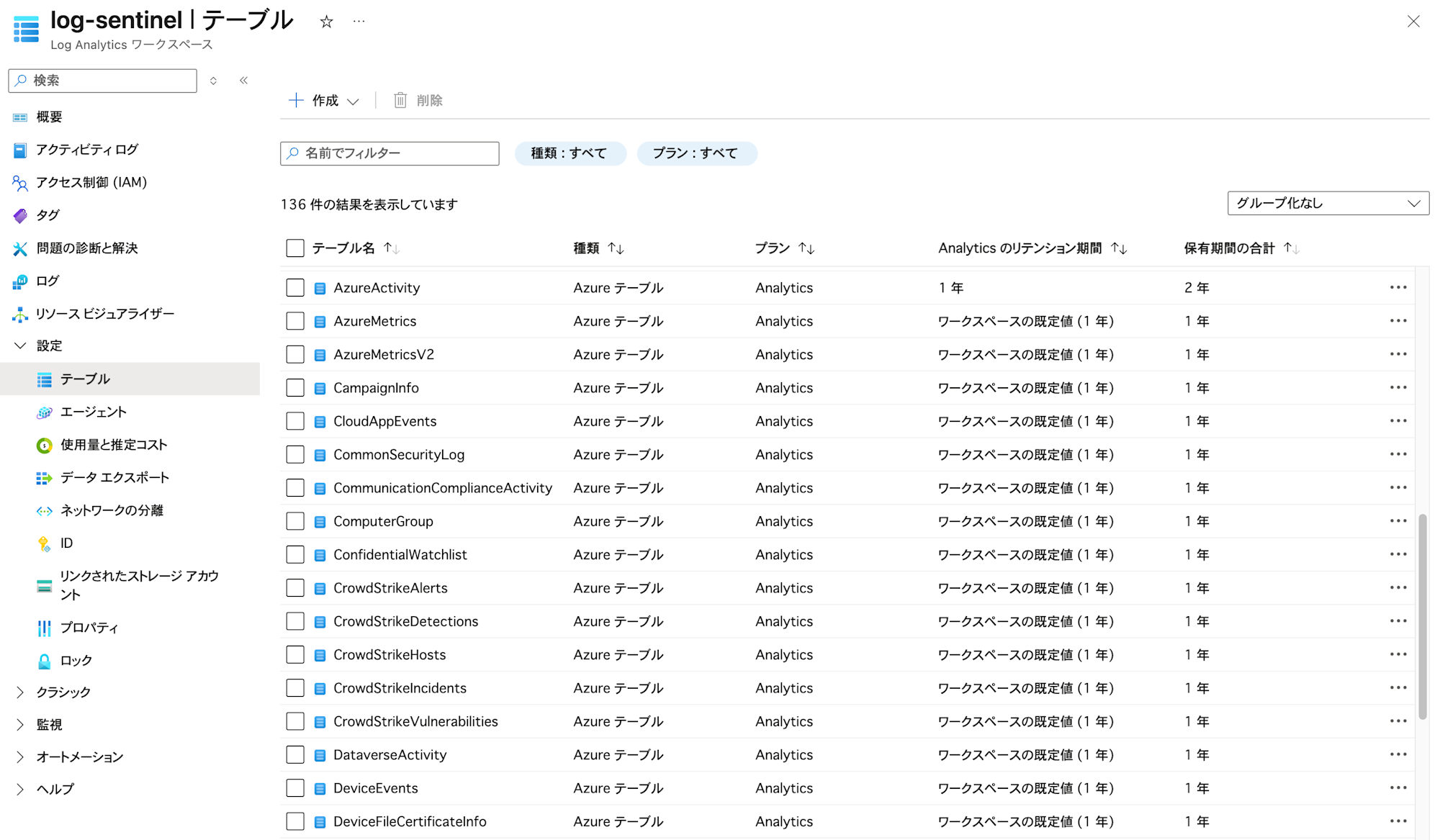

「設定」→「テーブル」画面において、保管期間を変更したいテーブルを選択して変更できます。「AzureActivity」テーブルの保管期間を変更してみます。「AzureActivity」を選択して右側の「…」から「テーブルの管理」をクリックします。

「Analytics のリテンション期間」を 1年 と「保有期間」を 2年 に変更して「保存」を実行します。

保管期間の変更が反映されました。コストに影響する点には留意が必要です。

既定のログ保管期間を変更

別の方法として、ワークスペースの既定のログ保管期間を変更することもできます。

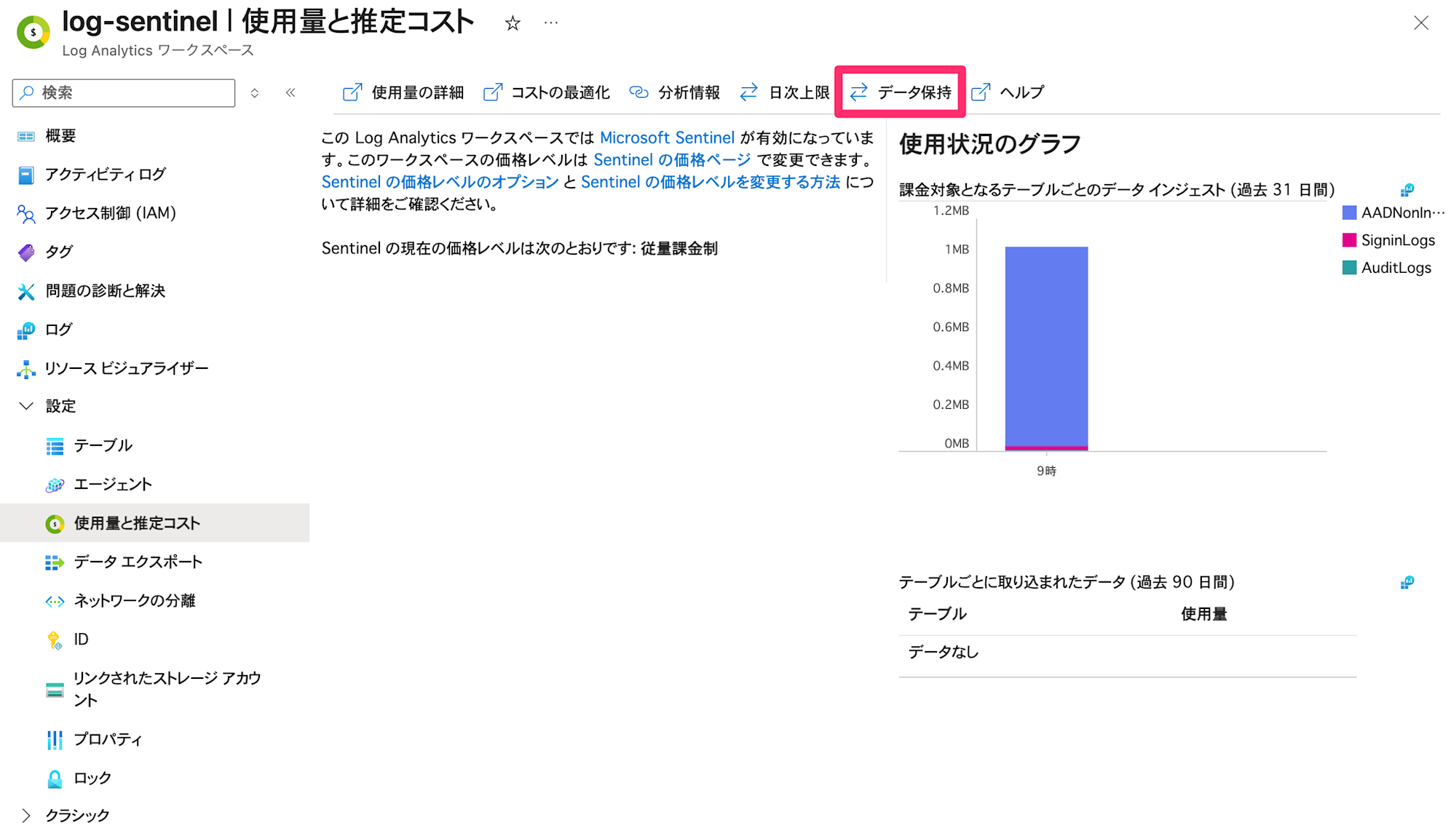

「設定」→「使用量と推定コスト」画面を開き、「データ保持」をクリックします。

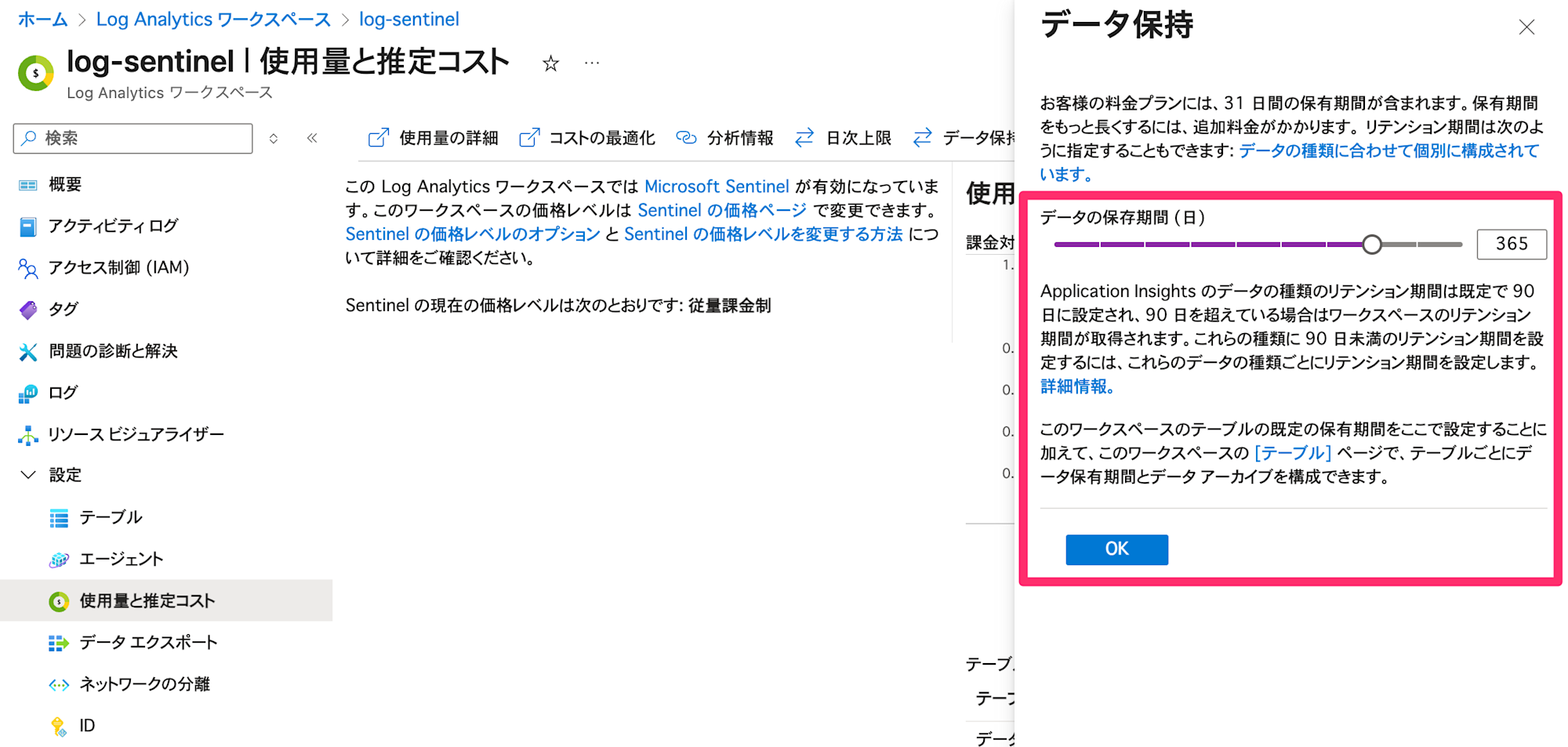

「データ保持期間」を 365 日に設定して「OK」を実行します。なお、最大 730 日まで設定できました。

設定変更後は、「Analytics のリテンション期間」が一括で 1 年に更新されていました。上記で個別に設定した「AzureActivity」については、個別に設定した値が優先されています。

設定を見逃しているかもしれませんが、残念ながら「保有期間の合計」を一括で変更する設定はなさそうでした。そのため、個別にテーブル毎に変更していく必要があると思います。Azure CLI 等で一括変更することもできそうなので、また調べてみたいと思います。

以上、ログの保管期間の設定変更でした。

さいごに

Microsoft Sentinel を利用するまでの流れを把握したく、Sentinel を有効化してコンテンツをインストールし、分析ルールを作成する流れを試してみました。実際に試してみることで理解が深まった気がします。Microsoft Sentinel には他にも多くの機能があるため、また試してみたいと思います。

以上、このブログがどなたかのご参考になれば幸いです。