![[レポート]Kiro × MCP × Dynatrace:AIエージェントによるクラウドセキュリティ自動修復 #SEC217-S#AWSreInvent](https://images.ctfassets.net/ct0aopd36mqt/4pUQzSdez78aERI3ud3HNg/fe4c41ee45eccea110362c7c14f1edec/reinvent2025_devio_report_w1200h630.png?w=3840&fm=webp)

[レポート]Kiro × MCP × Dynatrace:AIエージェントによるクラウドセキュリティ自動修復 #SEC217-S#AWSreInvent

クラウド事業本部運用イノベーション部の いそま です。

re:InventでDynatraceとAWSのパートナーセッション「Automated Cloud Security Remediation with Agentic Workflows」に参加しました!

先に結論

このセッションでは、以下を実現することができる方法が紹介されています。

- DynatraceとAWS Security Hubの統合により、セキュリティ脆弱性の検出から修復まで完全自動化が実現

- AI AgentがJiraチケット作成、優先度判断、Kiroによる自動修復、検証までを2分で完了

- 手作業のボトルネックと人為的ミスを排除し、セキュリティ態勢管理を劇的に加速

目次

- セッション概要

- Dynatraceとは

- Dynatraceプラットフォーム紹介

- クラウドセキュリティの課題

- 課題解決

- 使用技術

- まとめ

- 感想

セッション概要

タイトル

Automated Cloud Security Remediation with Agentic Workflows

スピーカー

- Matt Gibbs(Dynatrace Principal Solutions Engineer)

- Shannon(Dynatrace)

- Raj(AWS)

テーマ

AI Agentを活用したクラウドセキュリティの自動修復

Dynatraceとは

セッション内容に入る前に、メインスピーカーであるDynatrace社について紹介します。

AWSサービスのデモで度々登場する会社ですが、(お恥ずかしながら)どのような会社か知りませんでした。

Dynatraceはアメリカに本社を置くAWSパートナー企業で、re:Inventでは毎年大きなブースを出展しています。

企業のITシステム/クラウド環境を「見える化」して安定運用・性能改善・トラブル原因特定を支援するAI搭載のオブザーバビリティ(観測性)プラットフォーム企業です。

- 本社:米国マサチューセッツ州ボストン

- 上場:NYSE(ティッカー:DT)

- 主な提供価値:アプリ/インフラ/サービスの挙動を統合的に監視し、異常検知や影響範囲把握、自動の根本原因分析などを支援

- 中核技術:AIエンジン Davis AI(異常検知・根本原因分析など)

Dynatraceは大きく分けると3つのサービスを展開しています。

-

統合監視プラットフォーム

アプリケーション性能監視(APM)、インフラ監視、ログ管理、リアルユーザーモニタリングを1つのプラットフォームで提供しています。 -

Davis AIを用いたアラート自動分析

Davis AIが膨大なデータを自動分析し、アラートのの根本原因を見つけます。異常検知や予測分析で障害を未然に防ぎ、重要度の低いアラートを自動フィルタリングすることで、運用担当者の負担を軽減します。 -

マルチクラウド対応

AWS、Azure、GCPの全てをサポートしています。特にK8sやコンテナ環境の監視に強みを持ち、複雑なクラウドネイティブシステムの可観測性を実現できます。

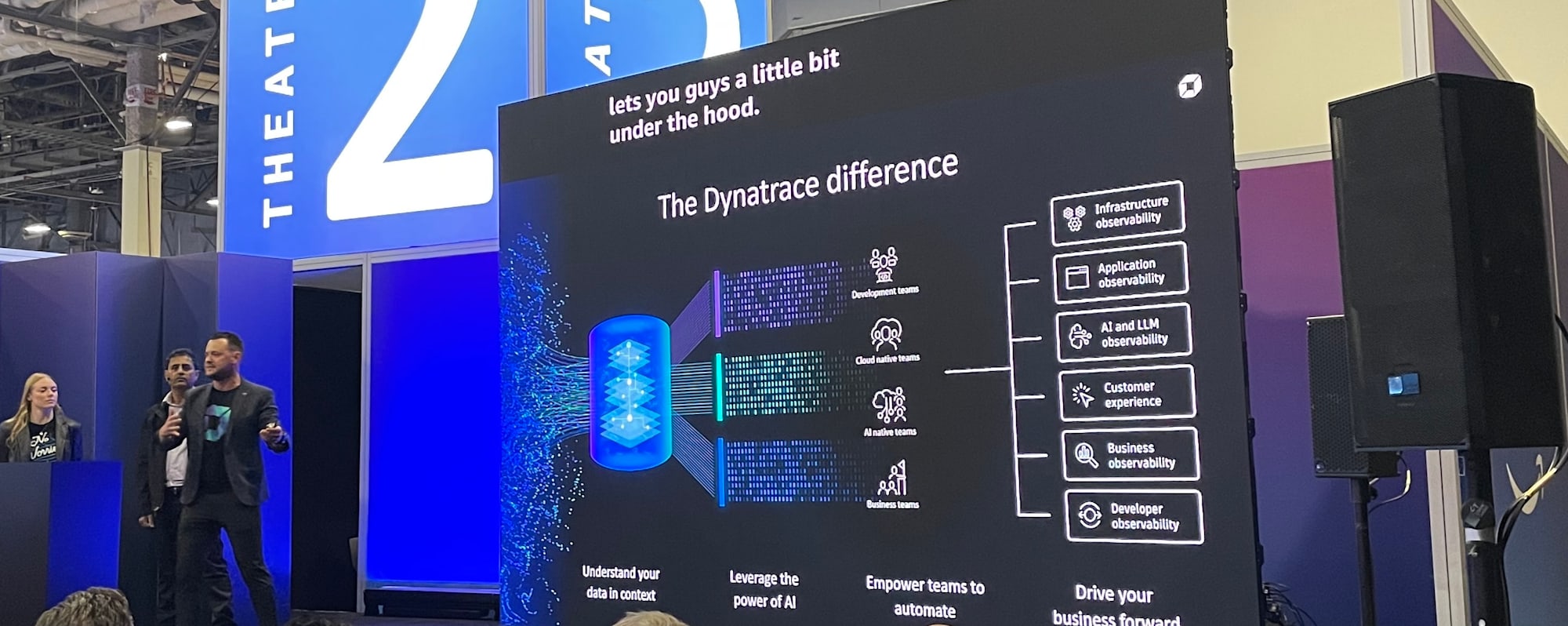

Dynatraceプラットフォーム紹介

監視プラットフォーム

Dynatraceは包括的な監視プラットフォームとして、以下を提供します。

- アプリケーションワークロードのパフォーマンス監視

- クラウドネイティブサービスの監視

- 環境内の脆弱性検出

AWSと統合

AWSと統合することで、以下のような課題を解決できます。

課題

AWSクラウドネイティブサービスに脆弱性が発生した場合(ex. EC2インスタンスで不要なポートが開いている)

解決策

AWS Security HubとDynatraceの統合により、パフォーマンスデータとセキュリティデータを同一の監視プラットフォームで管理する

Grail

Dynatraceは、Grailというコアアーキテクチャを搭載しています。

Grailとは

Dynatraceプラットフォームの独自バックエンド

Grailの機能

- 全テレメトリーデータを統合保存

- AWSからのデータ

- アプリケーションワークロード

- ログ

- AWS Security Hub

- 全データをコンテキスト内で関連付け

まとめ

- ポイントツールではなく、ワンストップショップ(全ての機能・サービスを1箇所で提供)

- 複数ツール不要で環境全体を理解

- パフォーマンスとセキュリティの両方に対応

自動化の土台となるデータ

「自動化」は近年注目されていますが、データが不正確だと誤った判断や自動化につながる恐れがあります。

Dynatraceを活用することで、次のようなメリットが得られます。

- すべてのデータをコンテキストと紐づけて一元管理できる

- 環境全体の構造を正確に把握できる

- 精度の高い修復アクション(リカバリ)を実行できる

- アプリケーション/インフラ/ログ/AWS Security Hub などのテレメトリーを統合し、根拠ある情報として活用できる

AWS Security Hub

| 主要機能 | 説明 |

|---|---|

| データ集約 | 以下を単一プラットフォームに集約 ・脆弱性 ・脅威 ・セキュリティコントロール ・脆弱性 ・機密データ |

| 相関分析 | 収集したデータをバックエンドで相関分析 ・最重要項目を特定 ・即座に対処すべき問題を明確化 ・実行可能なインサイトを提供 |

| 統合機能 | 以下との統合が可能で、イベント発生時に自動的にアラート作成や修復アクションを実行 ・Jira ・Slack ・ServiceNow |

| 優先順位付け | 数百・数千のインシデントから、優先度を選別し、システムへの影響を明確化 |

| セキュリティトレンド監視 | 以下のサービスを継続的に監視 ・AWS Inspector ・Amazon GuardDuty ・全データを単一ダッシュボードで管理 |

| スケール対応 | 数千の仮想マシンと大量の脆弱性に対して、大規模に対応可能 |

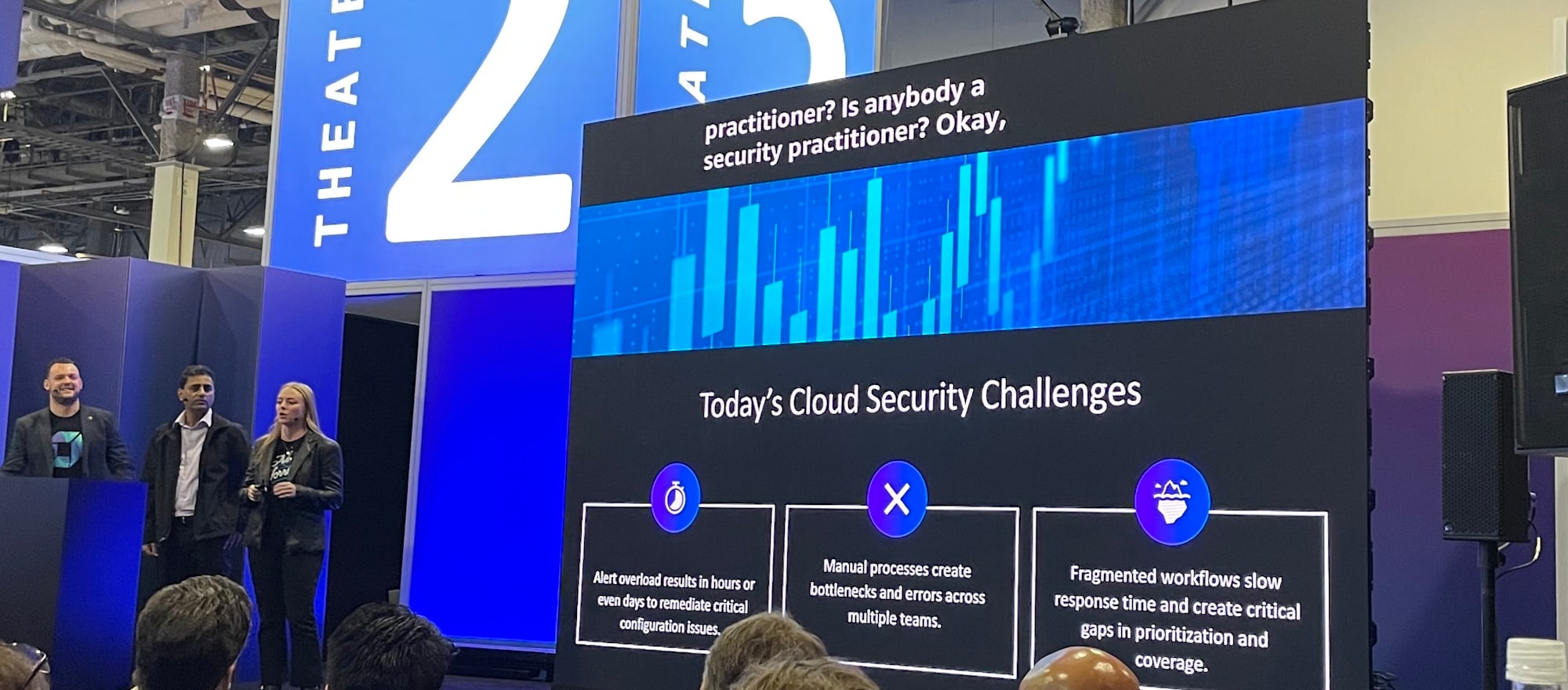

SecurityHub(クラウドセキュリティ)の課題

1. アラート過多

膨大なアラートによる情報過多

- 情報が錯乱し、優先順位が不明

- どこから手を付ければよいか分からない

→ AIとAIワークフローが重要に

2. 手作業のプロセス

手作業による構成問題の修復

- ボトルネックとエラーの発生

- チーム全体に影響

3. 断片化されたワークフロー

遅い応答時間

- 重要な構成問題への対応が遅延

- 優先順位付けのギャップ

- セキュリティ態勢全体に重大な欠陥

課題解決

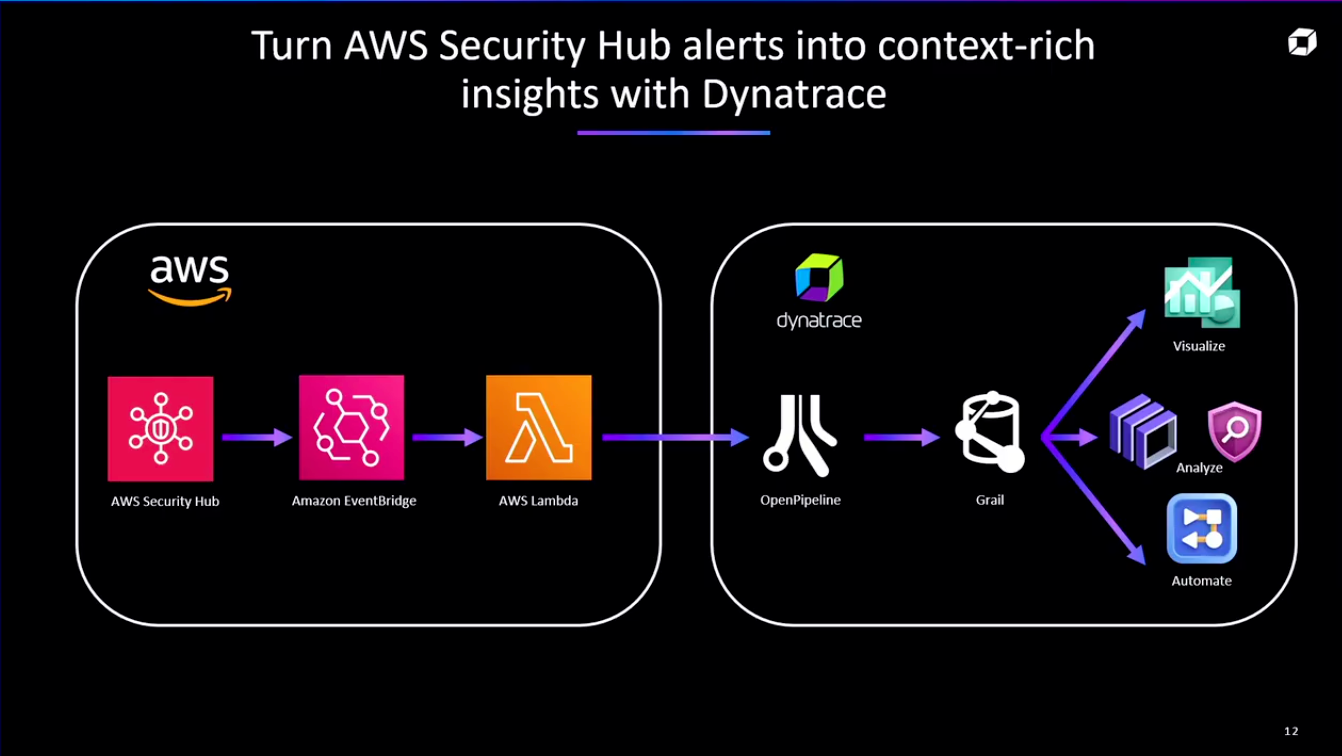

データ取り込み(AWS → Dynatrace)

SecurityHubからDynatraceへセキュリティデータを取り込むことで、セキュリティ問題とアプリケーションパフォーマンスデータを統合的に管理できるようになります。以下がそのデータフローです。

- AWS Security Hub: 重要なセキュリティ態勢の問題を優先順位付け

- EventBridge + Lambda: Security HubイベントをDynatraceに送信

- OpenPipeline(Dynatrace機能): 全セキュリティアラートをコンテキスト化

- 本番アプリケーションへの影響を理解

- 「この修正はどれだけ重要か?」を判断

- Grail:全データを保存し、ビジネスコンテキストと関連付け

- Dynatrace: 可視化、分析、自動修復

※ Security HubイベントをDynatraceに取り込む際、OCSF(Open Cybersecurity Schema Framework)形式という標準化されたセキュリティデータフォーマットを使用します。これにより、異なるセキュリティツール間でのデータ連携が容易になります。

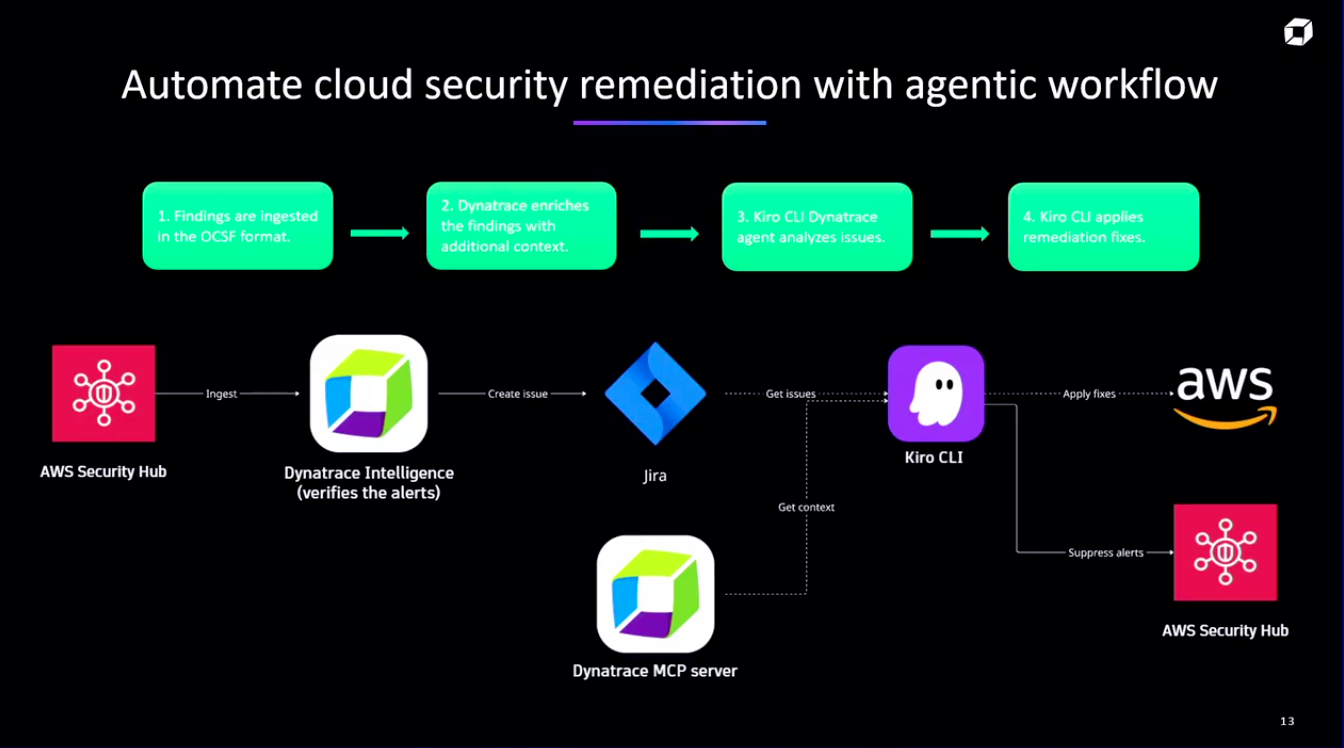

自動修復フロー

Dynatraceに取り込まれたセキュリティデータは、AIエージェントによって自動的に分析・修復されます。以下が自動修復の3つのステップです。

1. 優先順位付けと影響分析

目的

数百・数千のセキュリティアラートの中から、本当に対処すべき重要な問題を特定する

プロセス

AIワークフローが、Grailに保存された全データを分析

↓

セキュリティ問題が本番環境のどのアプリケーションに影響するかを自動判定

↓

ビジネスクリティカルなアプリケーションに影響する問題を高優先度として分類

↓

複数の高優先度問題を1つのJiraチケットにまとめて作成

2. 自動修復の実行

目的

人間の手を介さず、セキュリティ問題を自動的に解決する

使用技術

- Dynatrace MCP(Model Context Protocol)サーバー: AIエージェントとDynatraceプラットフォーム間の通信を可能にするインターフェース

- Kiro CLI:AWS環境に対して実際の修復コマンドを実行するツール

プロセス

①AIエージェントがJiraチケットの内容を読み取り

②自然言語で「この問題がまだ存在するか検証」「本番環境への影響を確認」「修正を適用」といった指示を自動生成

③Kiro CLIがその指示を受けて、AWSリソースに対する具体的な修復アクション(例:セキュリティグループのポートをクローズ)を実行

④修復完了後、再度検証を実行して修正が正しく適用されたことを確認

ポイント

エージェントは単に修復を実行するだけでなく、修復前後で問題が本当に解決されたかを自動検証します。

3. 自動クローズとフィードバック

目的

修復完了後、関連するすべてのシステムで問題を自動的にクローズし、ループを完結させる

プロセス

修復が成功したことを確認後、AIエージェントが自動的に以下プロセスを実行

・Jiraチケットのクローズ: 対応完了として自動でステータス更新

・Dynatrace上の問題をクローズ: アラートを解消

・AWS Security Hubで問題をクローズ: 元のセキュリティ問題を「解決済み」としてマーク

結果

検出から修復、検証、クローズまで、人間の介入なしで一連のプロセスが完結します。セキュリティチームは結果を確認するだけで済みます。

使用技術

- AWS Security Hub: 脆弱性検出・優先順位付け

- AWS EventBridge: イベント配信

- AWS Lambda: データ変換・転送

- Dynatrace OpenPipeline: データコンテキスト化

- Dynatrace Grail: データ統合保存

- Dynatrace MCP Server: エージェント統合

- Kiro: 自動修復実行

- Davis Copilot: AI駆動の自動化トリガー

MCP(Model Context Protocol)

AIエージェントとツール間の統合を可能にするプロトコル。Dynatraceワークフローの自動化を推進します。

Davis Copilot

DynatraceのAIアシスタント

- セキュリティ脆弱性とボトルネックを理解

- AWS環境での自動化をトリガー

まとめ

このセッションは、AIエージェントを活用したセキュリティ自動化の実践的な事例として、非常に価値のある内容でした。

手作業でセキュリティ構成問題を修復している全ての組織に適用可能です。

1. 完全自動化の実現

検出 → 優先順位付け → 影響分析 → 修復 → 検証 → クローズまで、人間の介入なしに2分で完了

2. AIエージェントの活用

- 自然言語で指示

- 自律的に判断・実行

- 検証まで自動化

3. 統合の価値

- AWS Security Hub(セキュリティ)

- Dynatrace(監視・自動化)

- Kiro(修復実行)

- Jira(チケット管理)

これらが統合されることで、シームレスなワークフローを実現できます。

4. ビジネス価値

- スピード: 2分で完了(デモの中で2分で解決できるところを見ました)

- 効率: 人的ミス削減

- スケール: 複雑化するシステムに対応

- セキュリティ態勢: 組織全体の加速

感想

SecurityHubは割とどの現場でも導入されている印象ですが、運用が難しいというか管理が大変なイメージでした。そして、その課題感は世界共通であるとこのセッションから学ぶことができました。

また、EXPO会場内のブースにて聴講しましたが、とても活気のある素敵なセッションでした!