AWS Organizations のバックアップポリシーを使ってデータバンカーアカウントの論理的にエアギャップのあるボールトへのデータコピーを構成する

いわさです。

バックアップポリシーを使うと AWS Organizations の対象スコープの AWS アカウントに対して強制的に AWS Backup のバックアッププランを構成させることができます。

そして、AWS Backup を構成する時、保存先に論理的にエアギャップのあるボールトを選択することでデータ保護戦略を実現することができます。

ランサムウェア対策などでよく採用されるのですが、バックアップコンテナをデータバンカーアカウントと呼ばれる別のアカウントに保存し、さらにエアギャップボールトを使うことで悪意のあるバックアップデータの削除から保護することができます。

今回このバックアップポリシーを使って、データバンカーアカウントにある論理的にエアギャップのあるボールトへバックアップを保存する構成をとって見たのでその様子を紹介します。

マルチアカウント設計と論理的エアギャップボールトの準備

以下の記事は re:Invent 2022 でのデータ回復力に関するセッションのレポートです。

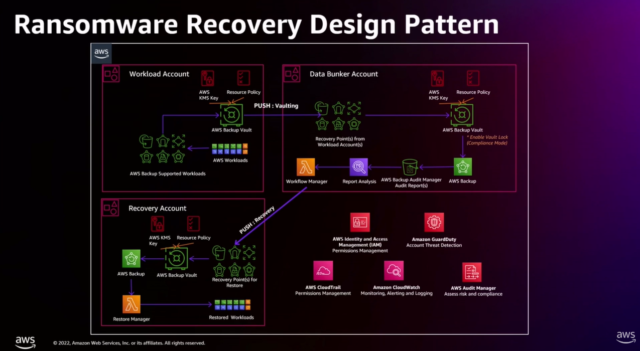

次のように、ワークロードアカウントから取得したバックアップデータをデータバンカーアカウントへ保存します。

そして、攻撃を受けて復旧が必要な際には侵害された元のワークロードアカウントではなくて、リカバリーアカウントを用意しておきそこで復旧します。

アカウント設計や手法は以下なども参考になります。

で、今回はこのデータバンカーアカウント相当のものを AWS Organizations 上に用意しておき、そこで論理的エアギャップボールトを作成します。

組織内の複数のメンバーアカウント上で取得されたバックアップデータをここに格納する想定です。

ボールトの ARN を使用するのでコピーしておきましょう。

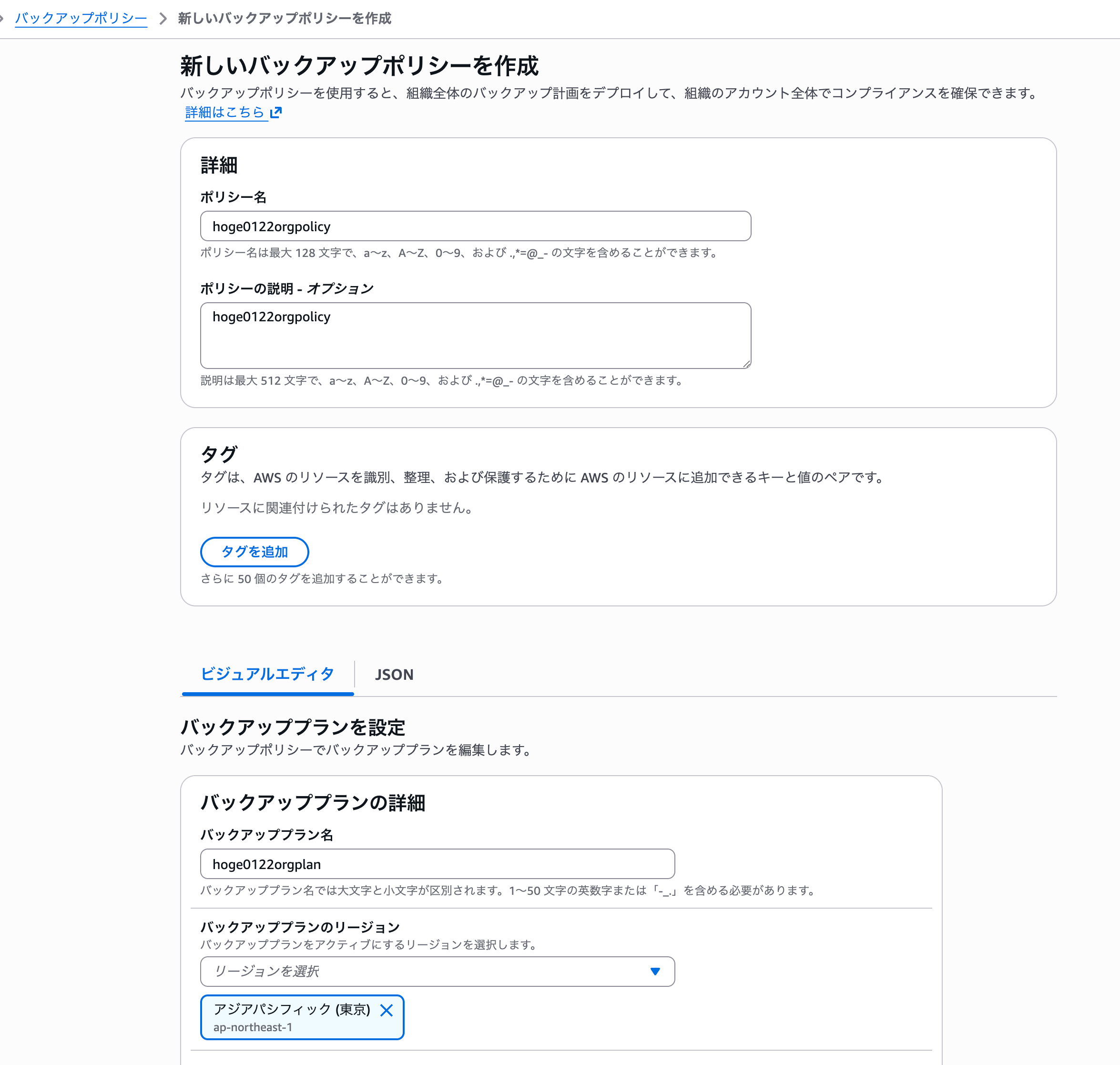

バックアップポリシーの作成

続いて、AWS Organizations でバックアップポリシーを構成します。

バックアッププランの中に複数のバックアップルールを作成することができます。

バックアップルールでどういうスケジュールでバックアップをどこに保存するのかなどを定義します。

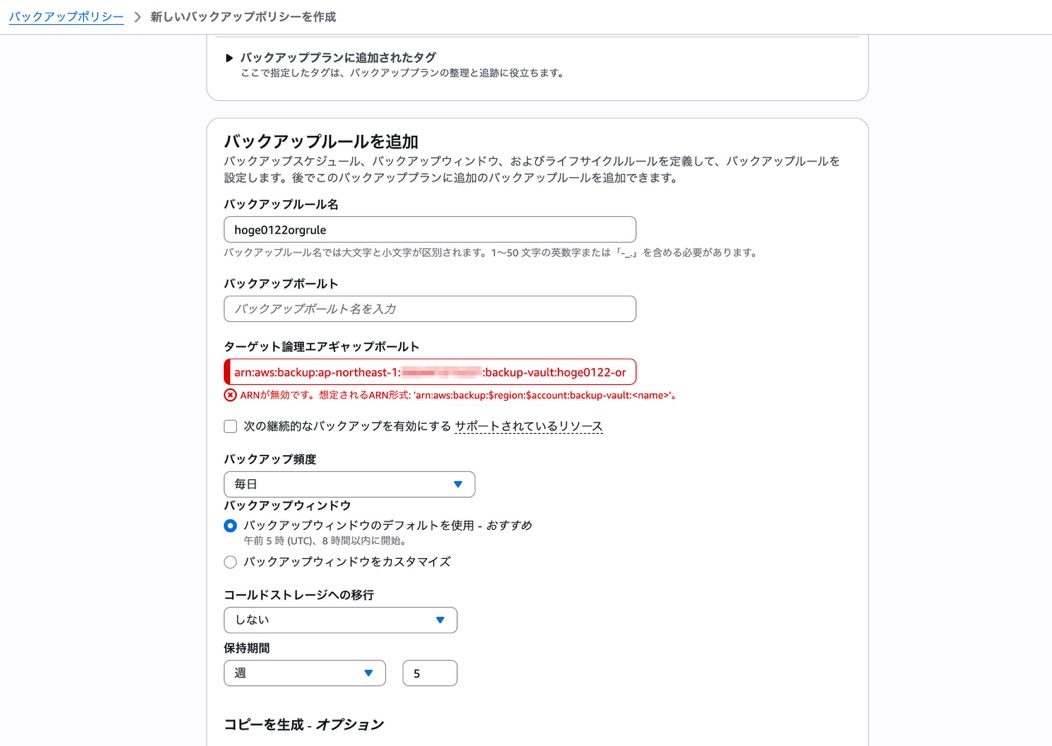

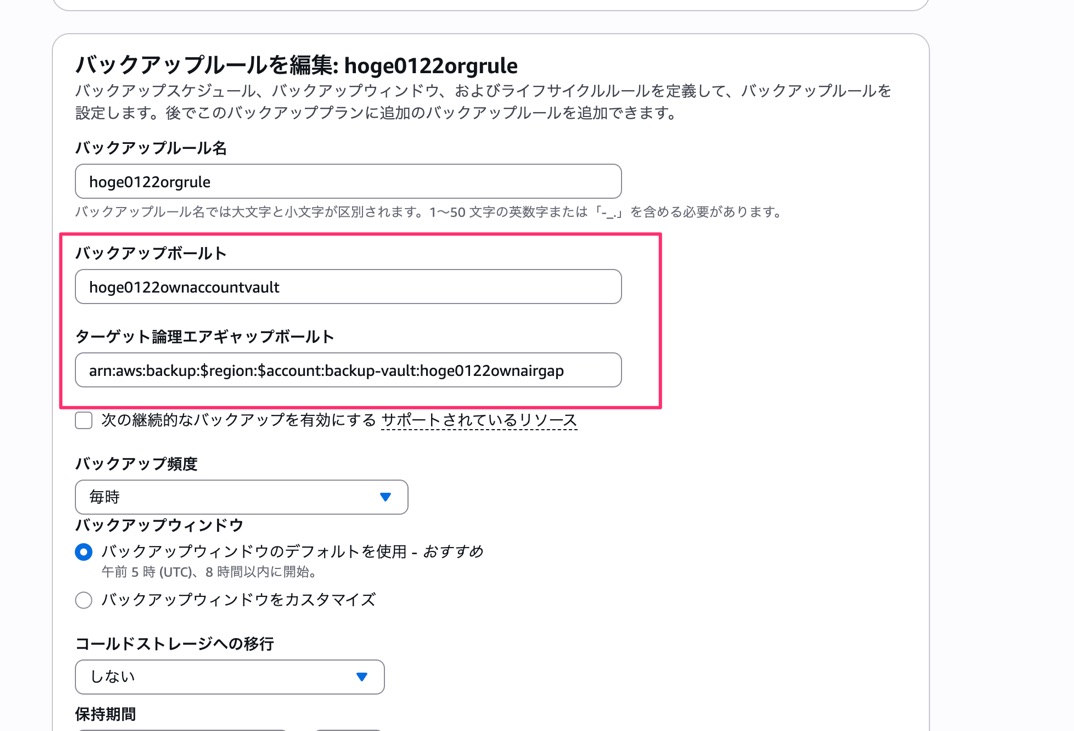

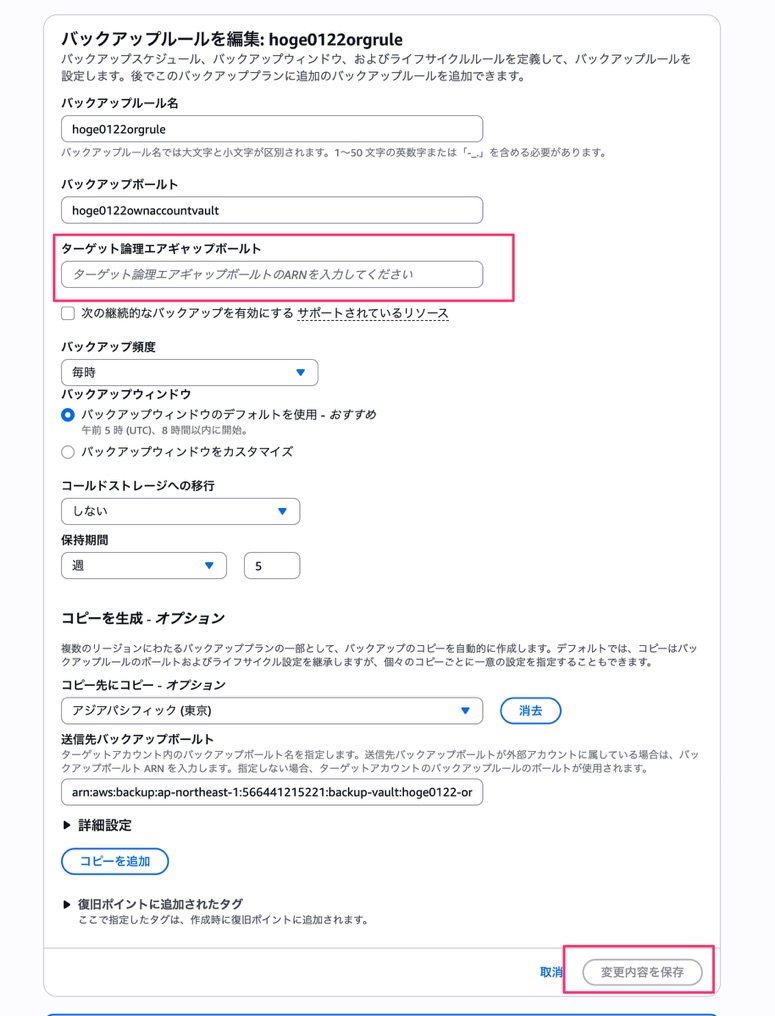

このバックアップツールの中でターゲット論理エアギャップボールトというものがあります。

ただし、ここに先程作成したデータバンカーアカウントの論理エアギャップボールトの ARN を指定してみましたがダメでした。

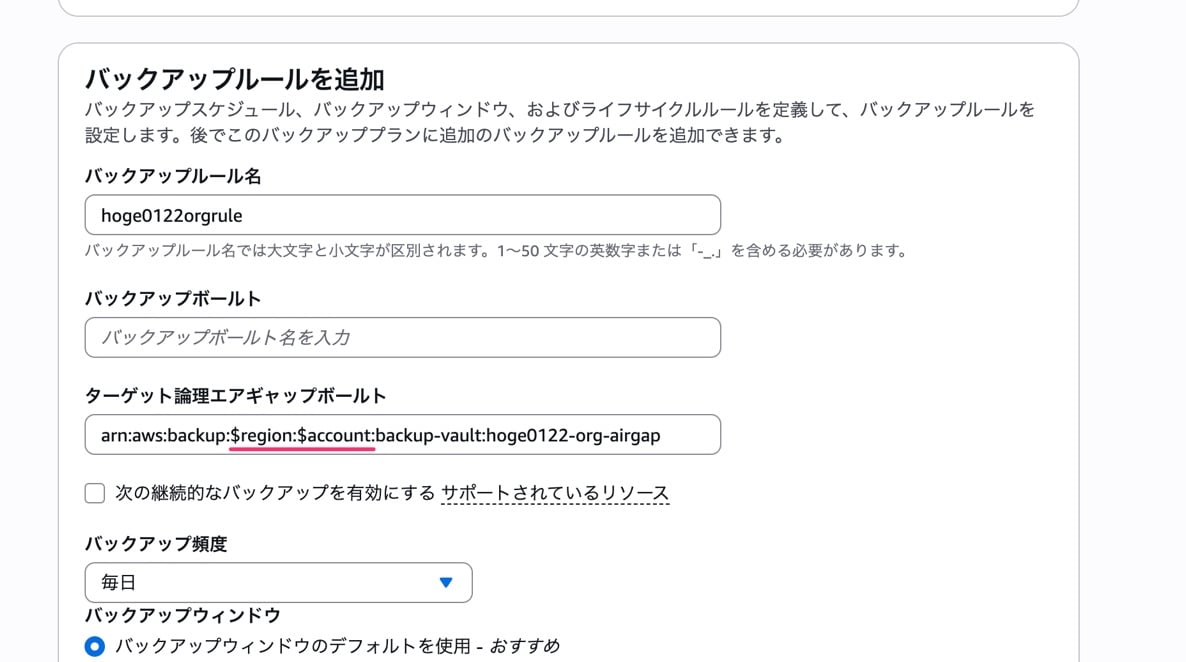

ここで指定できるのは次の形式で、各メンバーアカウント上に対象リージョンの論理エアギャップボールトである必要があります。

直接クロスアカウントで論理エアギャップボールトを保存先に指定することはできないということですね。

コピー先として指定する

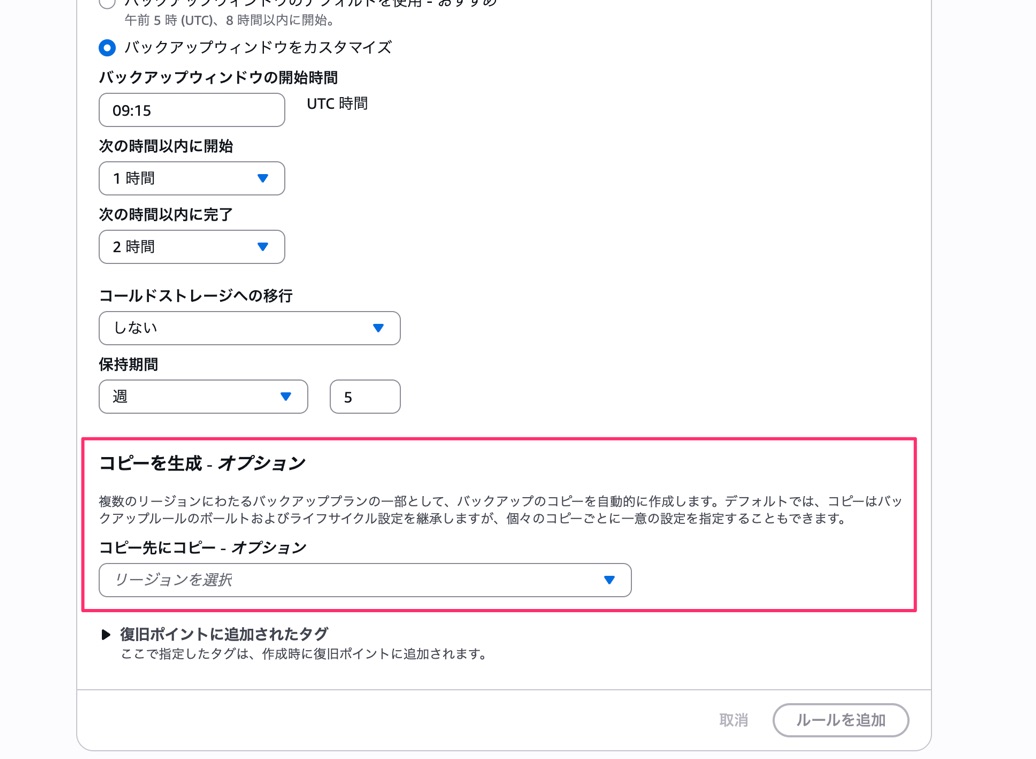

ただし、バックアップルールの中ではバックアップのコピー先を指定する機能があります。

こちらを使うことでプライマリバックアップに加えてセカンダリのバックアップを保存することができます。

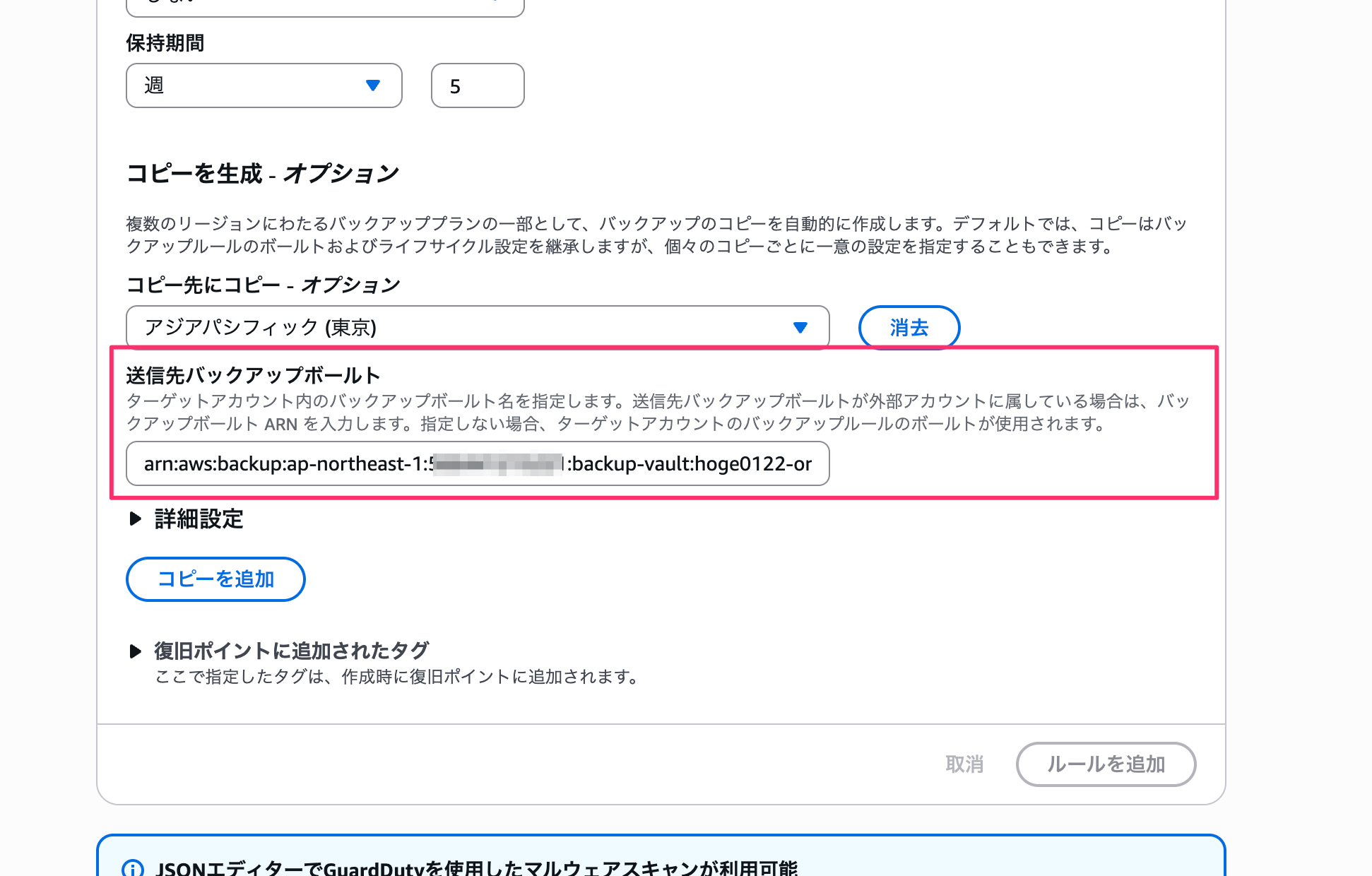

そしてここでデータバンカーアカウントの論理的エアギャップボールトを指定することができます。

プライマリバックアップ側で指定するのは各メンバーアカウントのボールトになります。

標準ボールトに加えて論理的エアギャップボールトへ直接保存することも出来まして、本来ここはオプションのはずなのですがなぜかこのバックアップポリシー作成のユーザーインターフェース上は指定する必要がありました。対処方法は後述します。

ポリシーを OU にアタッチ

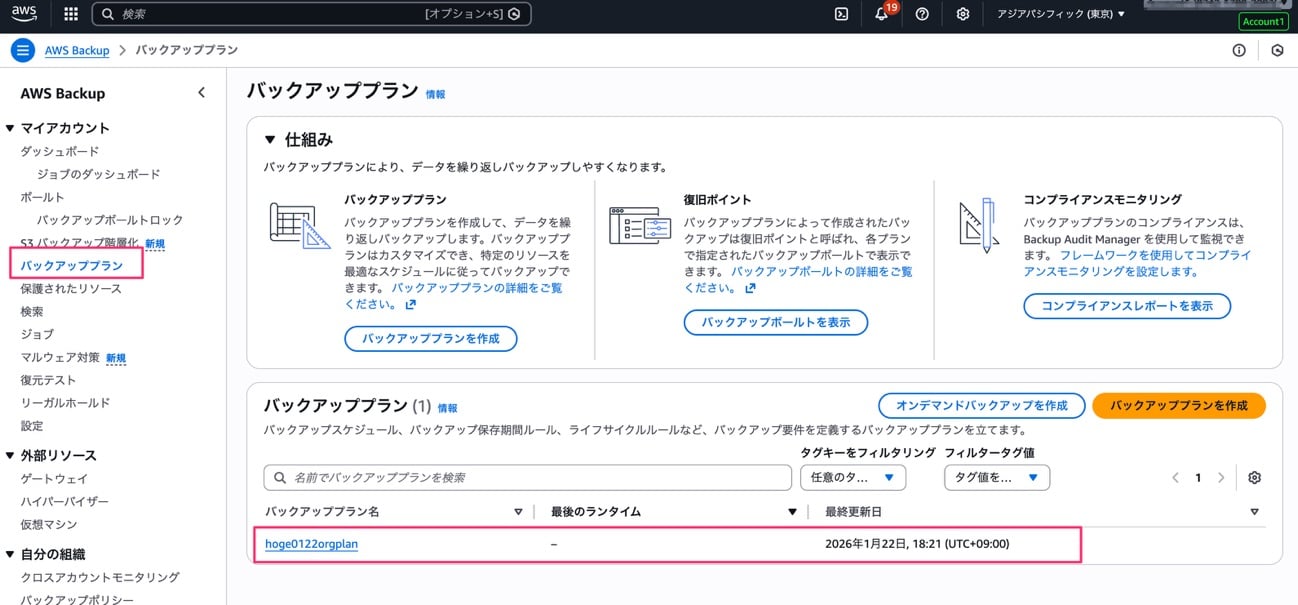

ポリシーを作成したらメンバーアカウントに適用する必要があるので、アカウントや OU を指定してアタッチします。

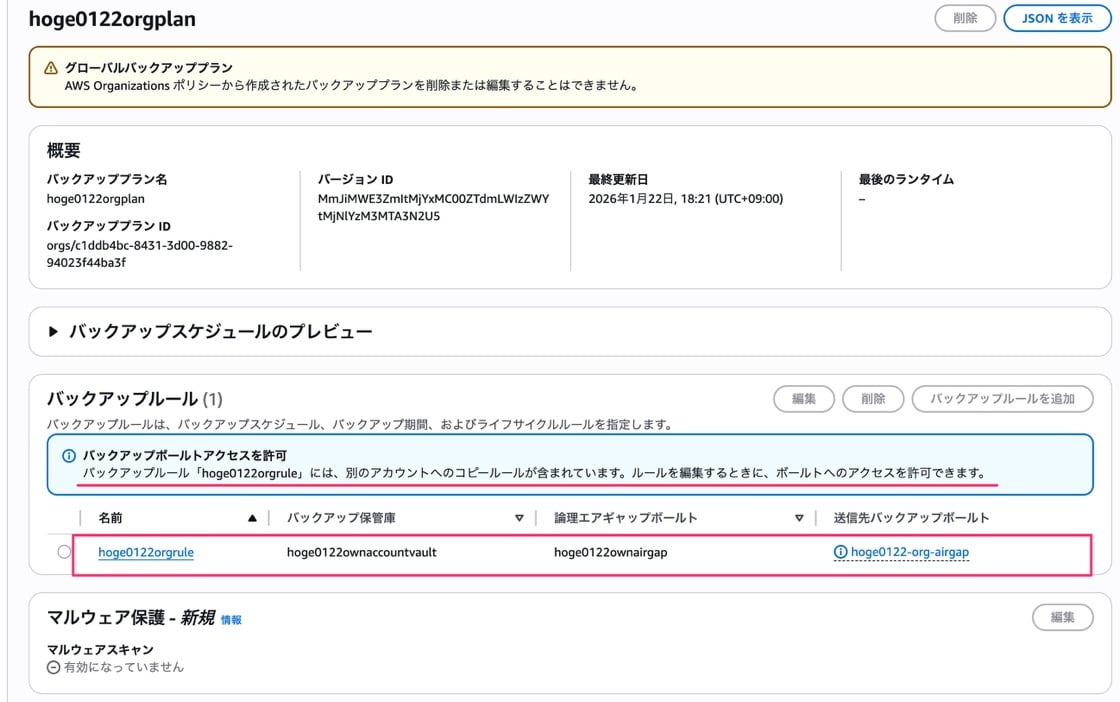

スコープ内のメンバーアカウント内で確認してみると、バックアッププランが自動で作成されていることを確認しました。

バックアッププランの中のバックアップルールももちろん自動作成されていました。

送信先バックアップボールトにデータバンカーアカウントの論理的エアギャップボールトが指定されていることが確認できますね。

なお、対象アカウント上のローカルのバックアップボールトはバックアップポリシーで自動作成されるわけではないので、事前に作成しておく必要があります。そうなのか。

バックアップポリシーでプライマリの論理的エアギャップボールトを指定しない方法

先程バックアップポリシー上のバックアップルールではプライマリの論理的エアギャップボールトの指定が必須っぽかったです。

例えば UI 上からターゲット論理エアギャップボールトを削除しようとすると変更内容が保存できません。

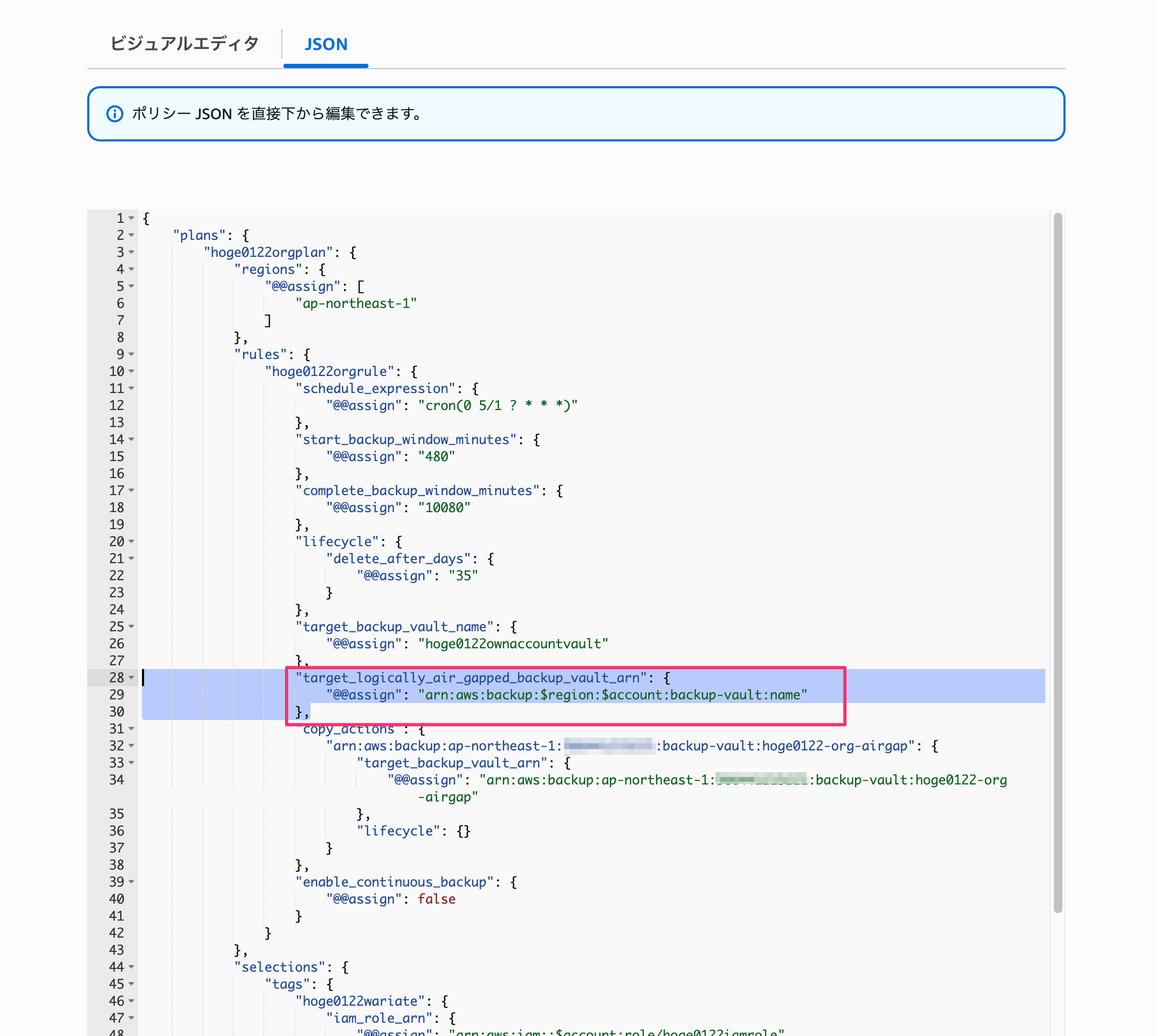

ただし、バックアップポリシーはユーザーインターフェース以外に JSON を使っても作成・編集が可能でして、この JSON でポリシーを直接編集ことで対処できました。

以下の部分を削除します。

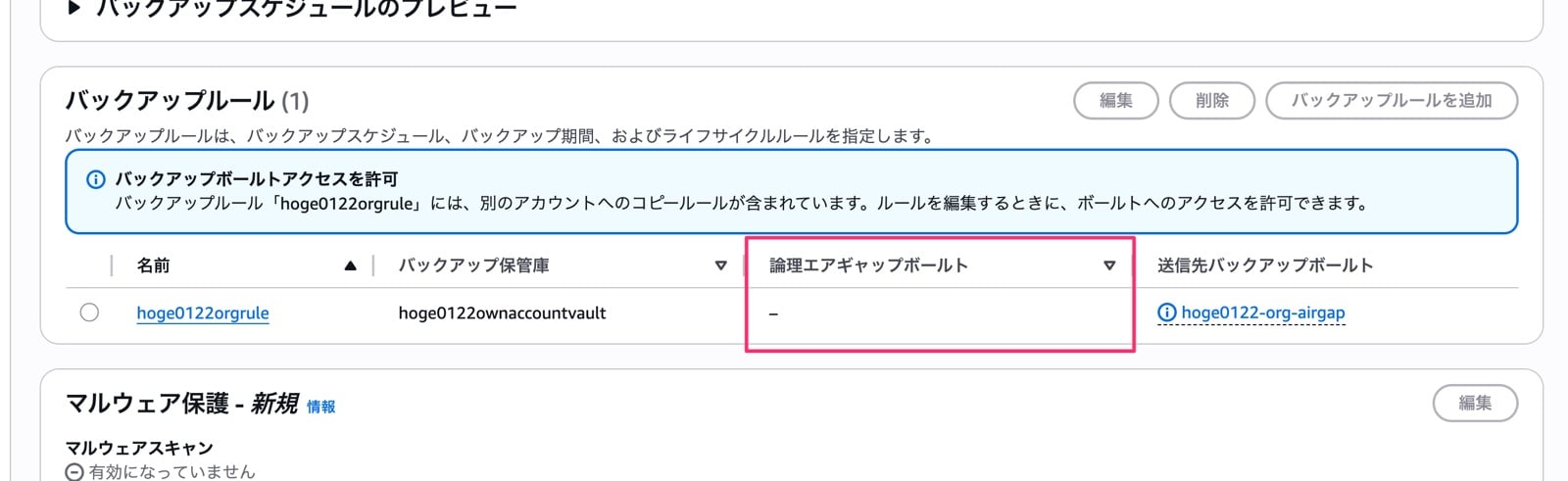

メンバーアカウントのバックアップルール上で次のようにプライマリの論理エアギャップボールトが未指定になっていることを確認しました。なるほど。

さいごに

本日は AWS Organizations のバックアップポリシーを使ってデータバンカーアカウントの論理的にエアギャップのあるボールトへのデータコピーを構成してみました。

バックアップポリシーを使ってデータバンカーアカウントの論理エアギャップボールトにバックアップを集めることは出来そうですね。

細かいターゲットリソースの指定がバックアップポリシーだとできなかったり、事前に各アカウントにプライマリボールトを用意しておく必要があるのでちょっと中途半端なような気もするのですが、、、こういうものなのかな。

バックアップポリシーを使う方の参考になれば幸いです。