「Security Hubの利用者調査とお悩み相談をやってます!」というタイトルでJAWS-UG東京 Presents 400に登壇しました #jawsug_tokyo

こんにちは、臼田です。

みなさん、AWSセキュリティの運用してますか?(挨拶

今回は、JAWS-UG東京 Presents 400にお邪魔してもともと3分くらいの宣伝をする予定だったのですが、枠が余ったとのことで急遽通常の登壇と同じく20分喋らせていただくことになった、「Security Hubの利用者調査とお悩み相談をやってます!」の内容を紹介します。

動画

資料

こちらです

解説

みなさんはAWS Security Hubを使ってますか?もちろん使ってますよね!

だってAWS Security HubはAWSセキュリティを進めていくうえで欠かせないサービスの1つです。もし使っていないのであれば、代わりに別のサービスやソリューションでAWS上の設定ミスの防止を行っているってことですもんね?

というわけでみんなが使っているAWS Security Hubですが、沢山の人が使っている分いろんな課題があるのではないでしょうか?

そんな課題感から、Security-JAWSではAWS Security Hubの利用実態調査とAWS Security Hubのお悩み相談を目的としたアンケートを実施しています!下記がその内容なので、ぜひツイートをリツイートして拡散しつつ、アンケートの回答をお願いします!

ぜひ拡散と回答をしてくれいっ!!!

アンケートの背景

Security-JAWSでは「AWSセキュリティのベストプラクティスに関する利用実態調査」を行い2023年にレポートを作成しました。詳しくは下記で解説しています。

このアンケートでは「AWSのセキュリティベストプラクティスっていろいろあって、実際みんなどうやっているの?」という疑問から始まった調査で、100ページを超えるレポートになりました。

当時のAmazon GuardDutyやAWS Security Hubの組織の規模毎の集計結果なども載っていますのでぜひご確認ください。

で、今回は「AWS Security Hubを1つとっても色んな要素や困り事があるので、これを深堀りした調査をしたいな」ということでAWS Security Hubに特化したアンケートを行うことにしました。

AWS Security Hubのお悩みはありませんか?

というわけでアンケートの題材となっているAWS Security Hubについて軽く話していきます。

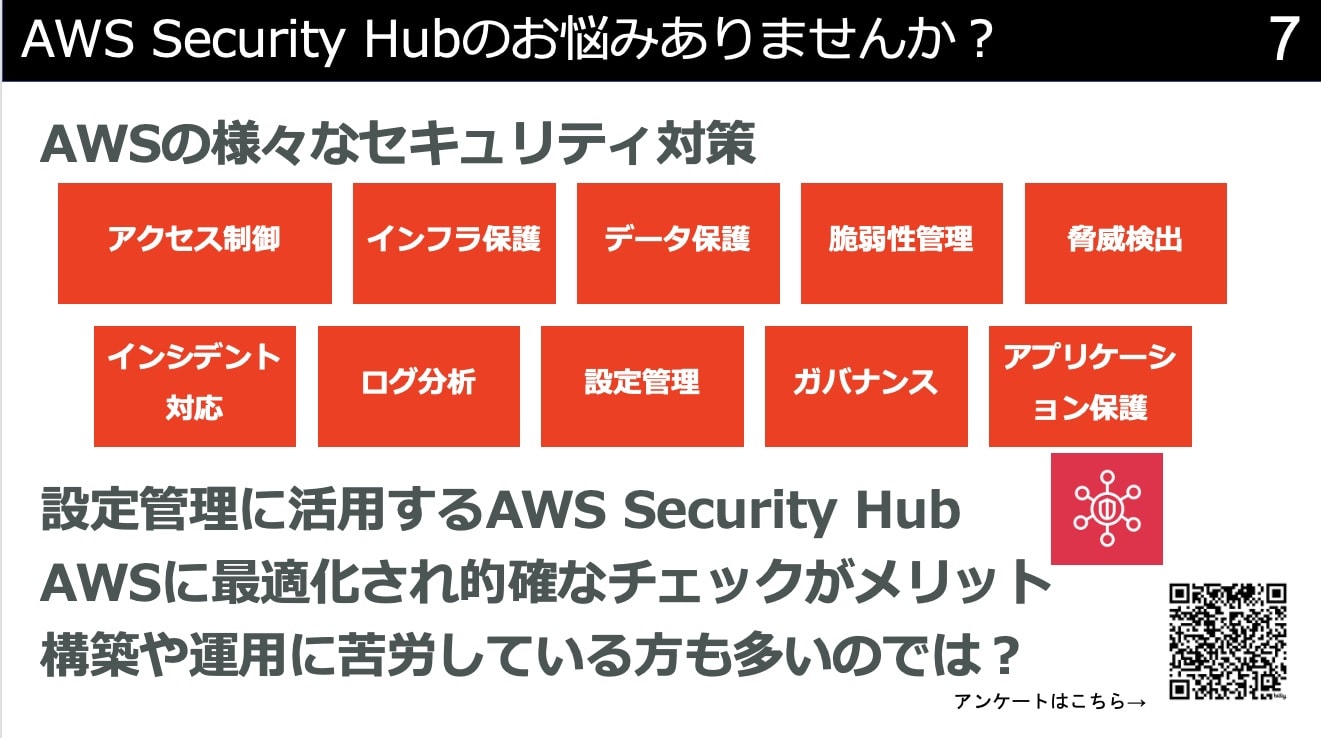

AWSの数ある様々なセキュリティ対策、その一翼を担うのがAWS Security Hubです。

AWSのセキュリティ対策もいろんなカテゴライズができますが、例えば以下のようなものが挙げられますね。

- アクセス制御

- インフラ保護

- データ保護

- 脆弱性管理

- 脅威検出

- インシデント対応

- ログ分析

- 設定管理

- ガバナンス

- アプリケーション保護

この中でも設定管理、設定ミスの防止・抑止・発見・修正を行えるのがAWS Security Hubです。別の言葉でいうといわいるCSPM(Cloud Security Posture Management)の領域ですね。

私の個人的な意見としては、AWS Security Hubは初めてでも始めやすく、チェックする内容もAWSに最適化されつつ最新のサービスにも対応しており、一番精度よく利用できるサービスですのですべてのAWSユーザーが利用すべきサービスだと思っています。

一方で、たくさんのユーザーが使うサービスですから、その分設計・構築・運用などで苦労している方も多いのでは?と感じているわけです。

AWS Security Hub運用のTIPS

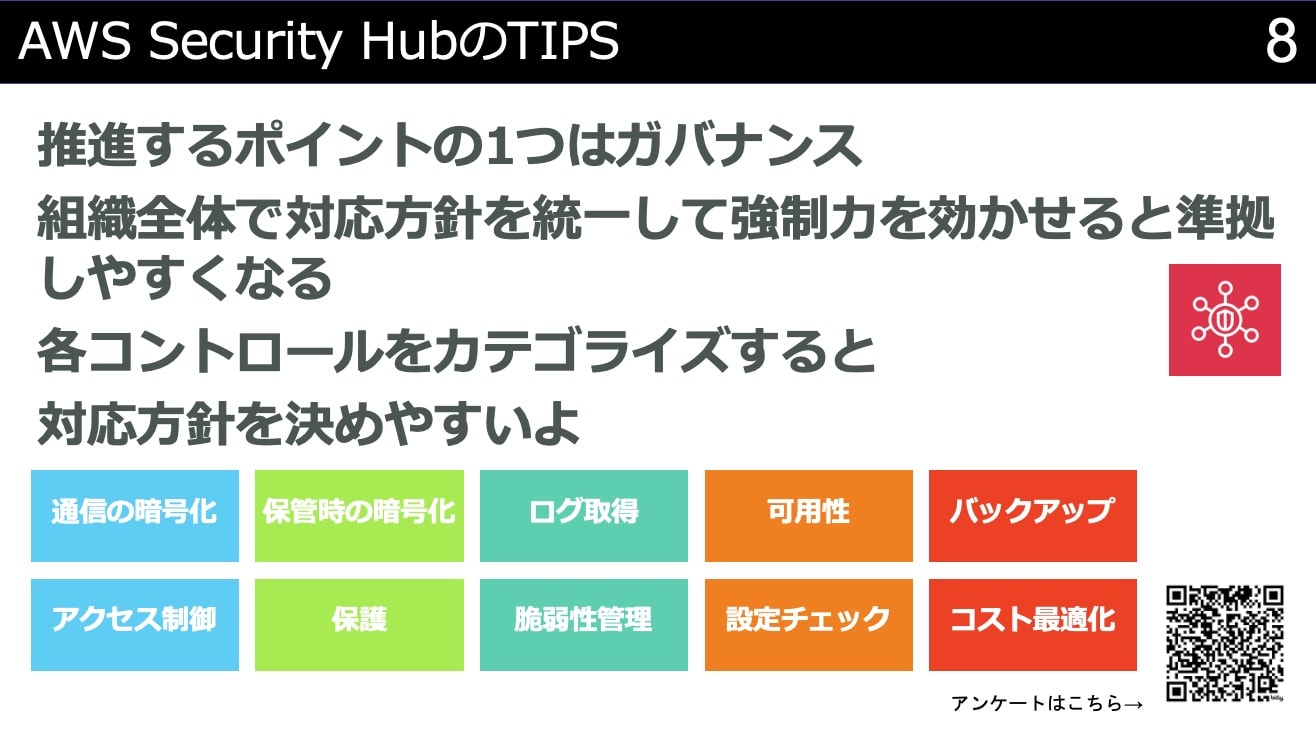

ここで少しレベル400がコンセプトの本イベントらしく、AWS Security Hubを推進するためのポイントを1つ紹介します。

AWS Security Hubを組織の中でうまく運用していくコツはガバナンスです。

1つ1つのAWSアカウントで見つかった設定の問題を1つ1つ解決していくことももちろん大事です。しかし、そもそもなぜ設定の問題が発生するのか?という手前の問題にアプローチしていく必要があります。

つまり、組織全体でAWS Security Hubを利用していて発見されるような設定の問題が発生しないよう強制力を効かせるために、ガイドラインで対応方針を示したり、そもそも設定の問題が発生しないようにSCPsやPolicy as Codeで強制するなど仕組みを整備するとよいです。

そして、対応方針を決めていくには各コントロールをカテゴライズしていくとよいです。

AWS Security Hubの一番良く使うセキュリティスタンダード(基準, つまりチェックリスト)はAWS Foundational Security Best Practices v1.0.0 (FSBP, またはAFSBP)では2025/04/23現在307個のコントロール(つまりチェック項目)があり、個別に対応方針を決めるのは大変です。

しかし、それぞれなんのためのチェック項目か、カテゴリーに当てはめていくと簡単に大まかな対応方針を決めていけます。

例えば[ CloudFront.3 ] CloudFrontのディストリビューションでは、トランジット時に暗号化が必要ですは通信の暗号化についてのコントロールで、[ EC2.7 ] EBS のデフォルト暗号化を有効にする必要がありますは保管時の暗号化、[ APIGateway.1 ] API Gateway RESTとHTTP APIのロギングを有効にする必要がありますはログ取得といった感じです。

カテゴリ毎に本番環境では必須とする、開発環境では任意とするなどざっくりと方針を立てるところから始めると決めやすいでしょう。

ちなみにこのカテゴライズの具体的なやり方については後日ブログにする予定なので、お楽しみに!

アンケートの詳細を紹介

みなさんがお持ちの様々なAWS Security Hubの困り事を収集すべく、今回のアンケートは大きく2軸の内容を盛り込んでいます。

前半がAWS Security Hubの利用実態の調査、後半がAWS Security Hubのお悩み調査です。あんまりAWS Security Hubの運用に深くコミットしていないけど、お悩みはあるよ、という方は後半だけ回答いただくことが可能なので、前半を回答できる組織の担当者の方にアンケートを共有しつつ、後半だけ回答してください!

それぞれ以下のような内容のアンケートです。

- AWS Security Hubの利用実態調査

- 主に組織に属する方が自社でAWS Security Hubをどのように利用しているか調査する目的

- 項目

- 組織と回答者について

- 組織と回答者の属性情報の確認

- AWS Security Hubに関わる部門

- 関連する業務にどの部門が関わっているか

- AWS Security Hubの利用状況

- 利用しているスタンダードや管理運用の手法など

- AWS Security Hubの成功体験と失敗体験の共有

- コツや教訓などを自由記述で

- 組織と回答者について

- AWS Security Hubのお悩み相談

- すべてのAWS Security Hub利用者のお悩みを集める

- AWS Security Hubのお悩みレベル

- 各業務ごとのレベル感を数値で選択

- AWS Security Hubのお悩み相談(フリーテキスト)

- セットアップやFindings対応、組織や体制などのお悩みをフリーテキストで記述

- AWS Security Hubのお悩みレベル

- すべてのAWS Security Hub利用者のお悩みを集める

前半の利用実態は、課題を非常に具体的にほぐしながらアンケート項目が用意されているので、回答していくだけで皆さんの課題を具体化・言語化できるようになるかもしれません。課題感を整理する目的でも取り組んでいただくことをオススメします!

回答いただいた内容は後日Security-JAWSメンバーがレポートとしてまとめます。お悩み相談いただいた内容はレポート内で回答していきます。

※すべてのお悩みに対する回答を保証するものではないのでご留意ください

※個人情報や機密などは記載しないでください

まとめ

Security-JAWSではみなさんのAWS Security Hubの課題を収集し、AWSユーザーの困り事を明らかにして解決していきたいと考えています。

ぜひ趣旨を理解いただき、アンケートの回答と拡散にご協力いただけると助かります!