Trend Vision One - File Security Storage を使ってS3にアップされたマルウェア、異常ファイルを隔離してみた

こんにちは、シマです。

皆さんはTrend Vision One - File Security Storage(以降V1FSS)を使っていますか?以前、プレビュー版のV1FSSを使ってS3のファイルをスキャンしてみる記事を書きました。

上記の記事では、スキャン結果がタグに付与されるところまででしたが、今回は異常ファイルを別のバケットへ隔離してみようと思います。

設定してみた

1. Trend Vision OneとAWSアカウントの連携

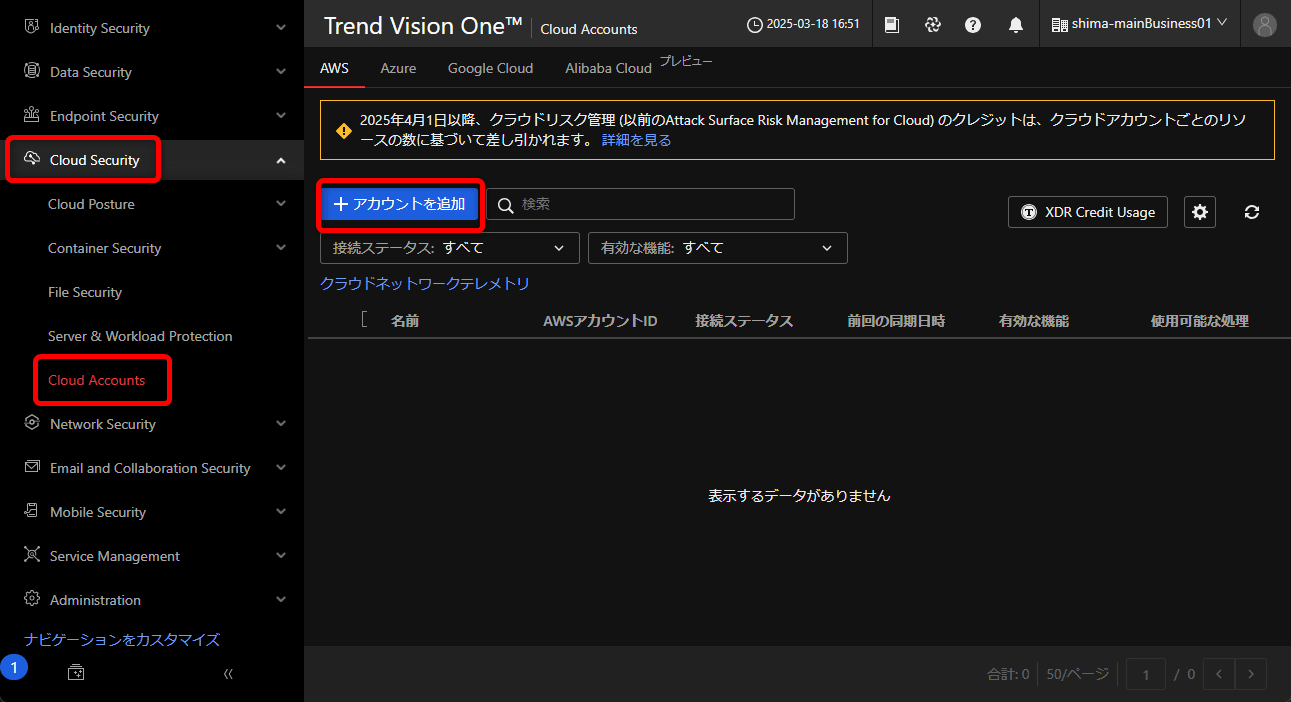

V1FSSを利用するためにはAWSアカウントとの連携が必要で、その中で機能の有効化を行います。まず、Trend Vision Oneコンソールの左ペインから「Cloud Security」→「Cloud Accounts」をクリックし、「+アカウントを追加」ボタンを押下します。

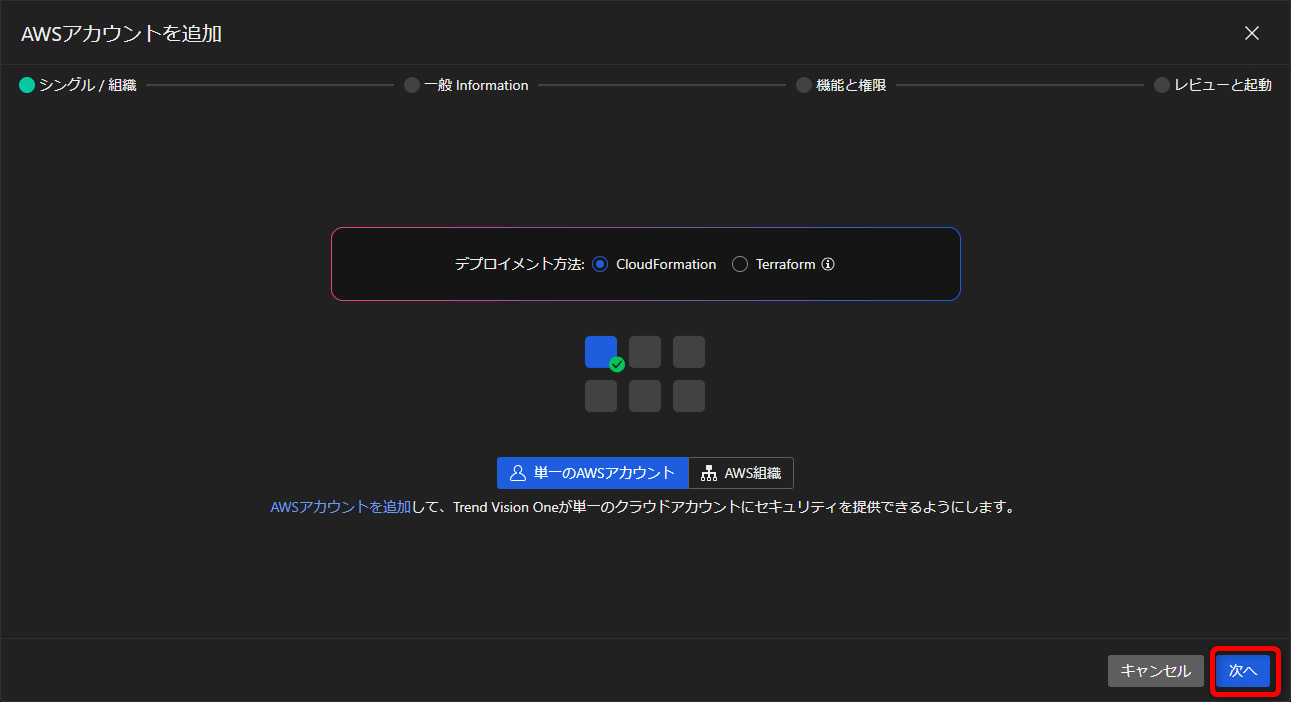

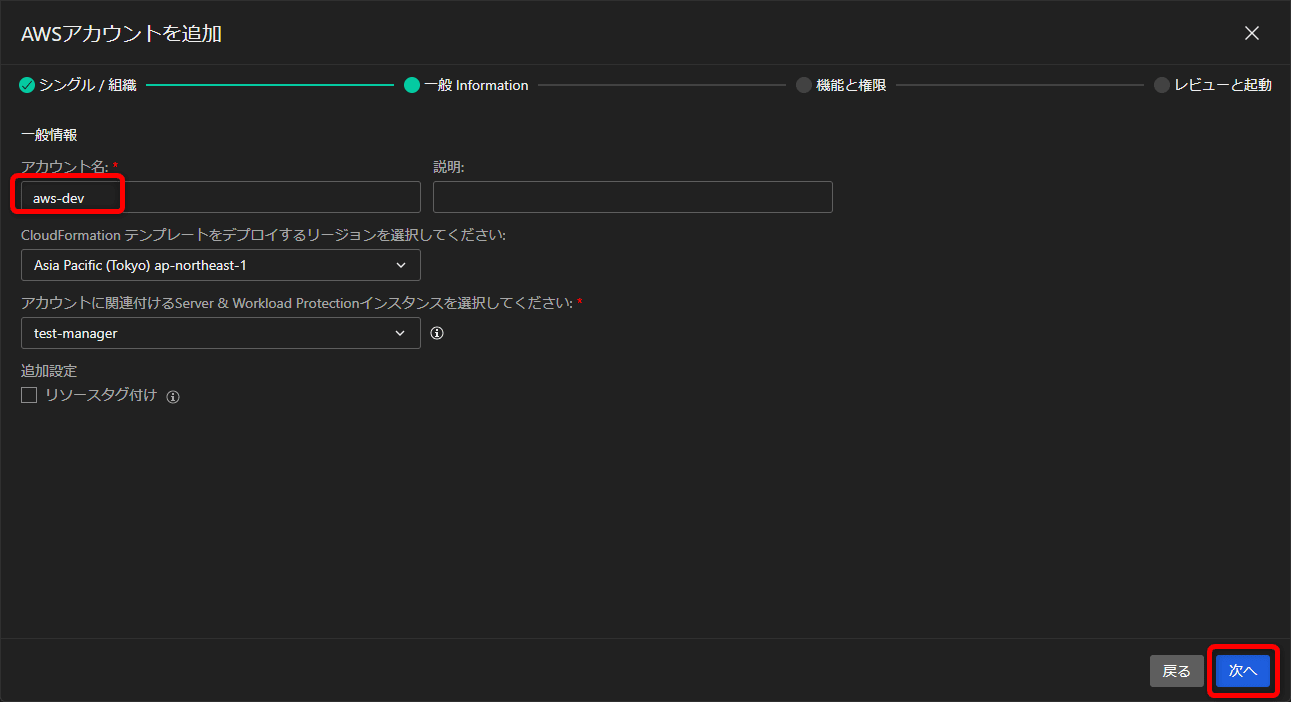

「次へ」のボタンを押下し、アカウント名に任意の名前を入力し、「次へ」を押下します。

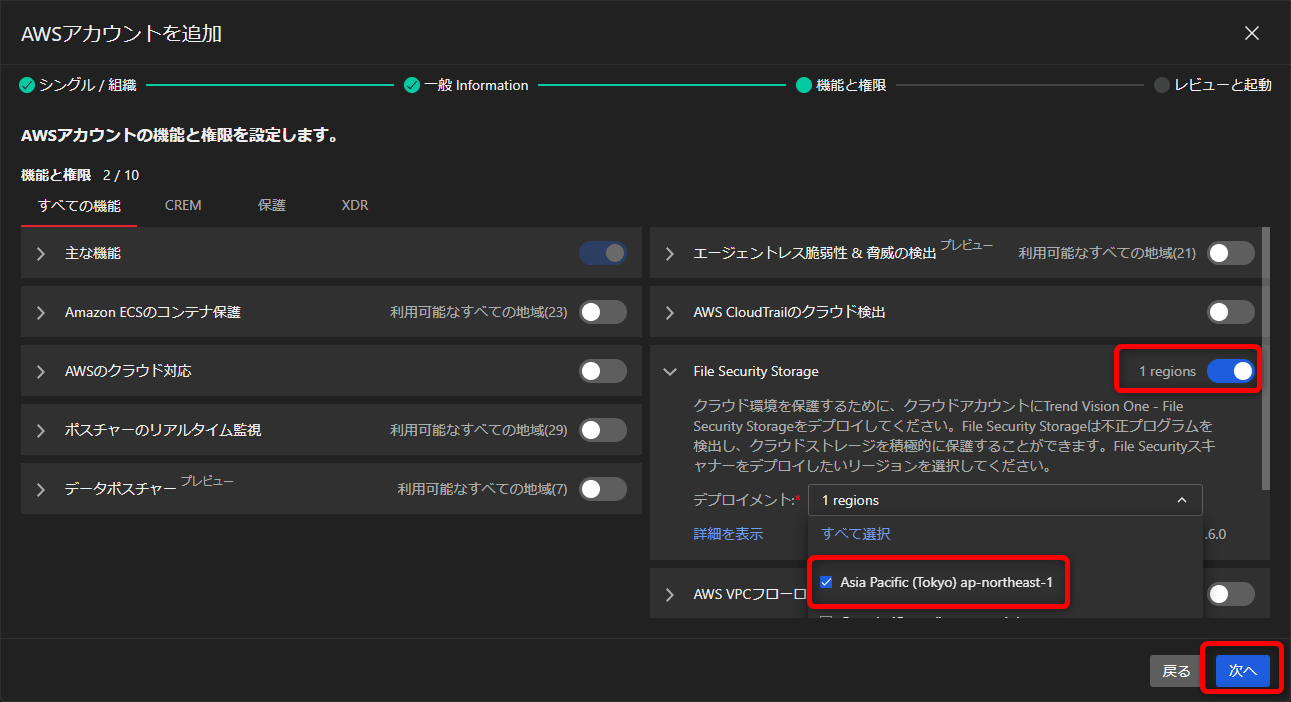

すべての機能の中から「File Security Storage」を有効にします。また、デプロイメントから対象リージョンを有効にした状態に更新し、「次へ」を押下します。

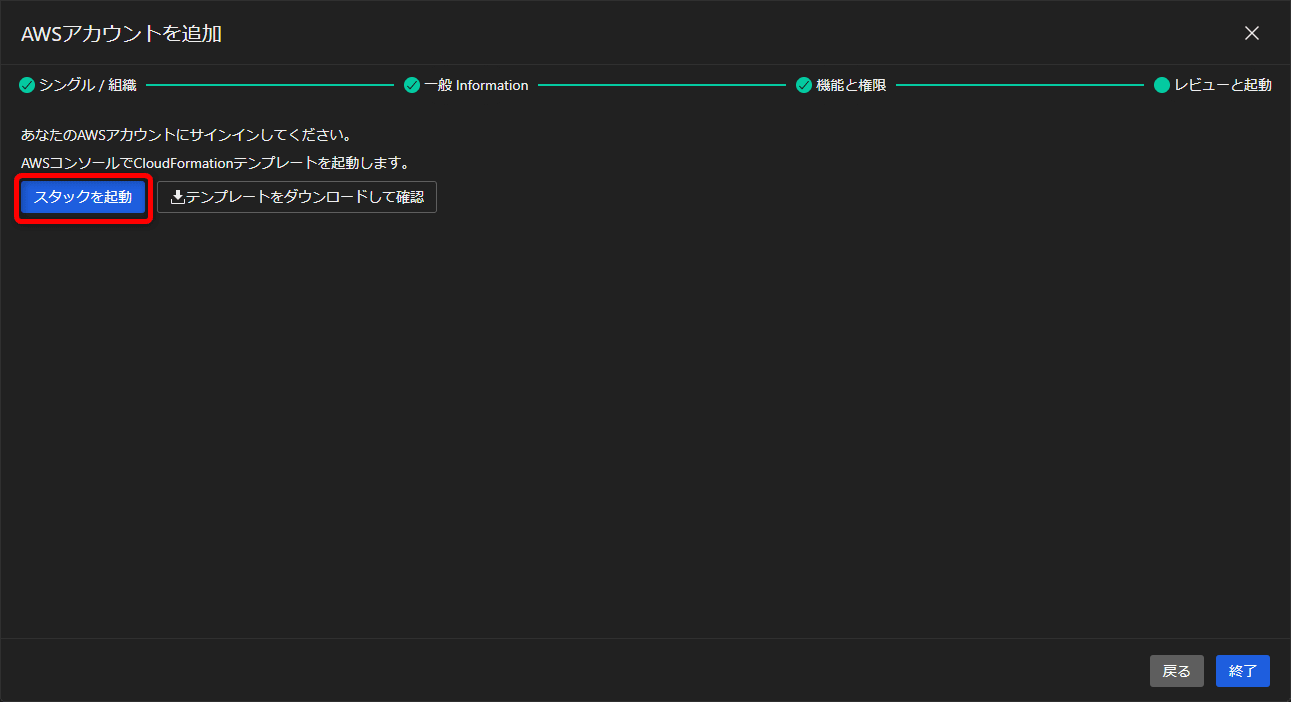

「スタックを起動」ボタンを押下します。

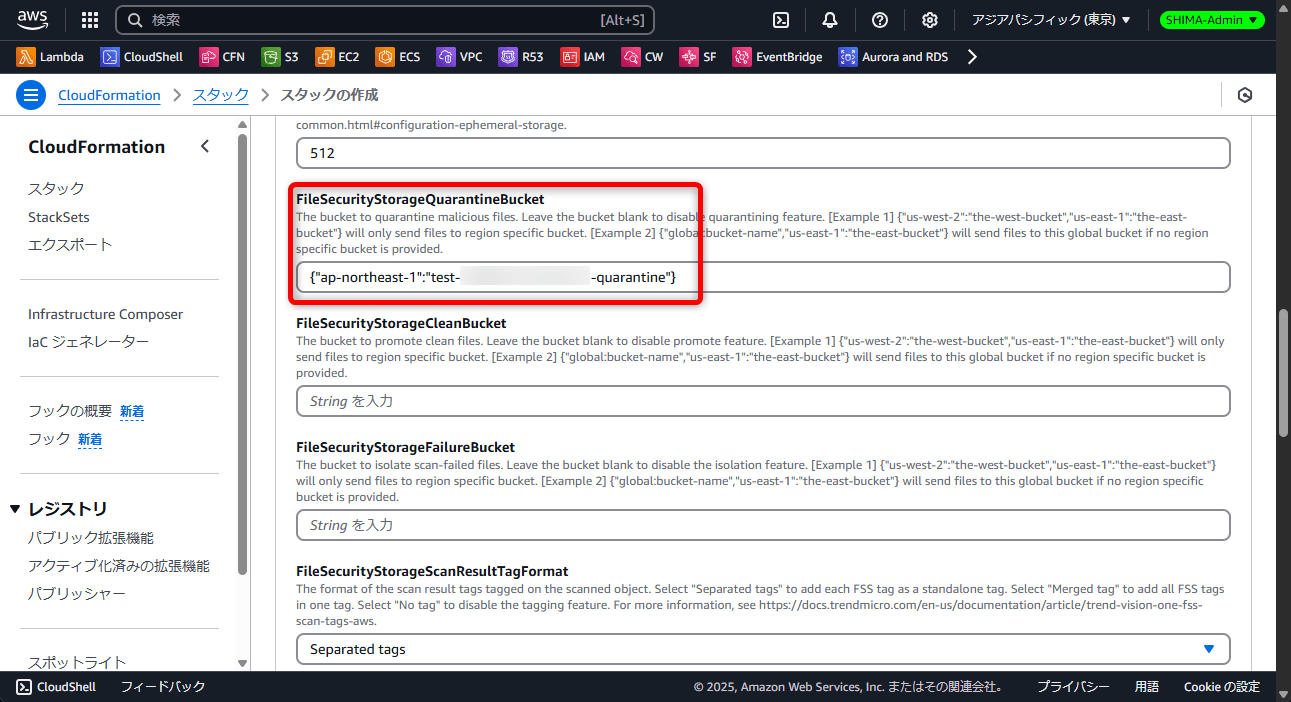

「スタックを起動」ボタンを押下したことにより、AWSマネージメントコンソールからAWS CloudFormationの作成画面が表示されます。異常ファイルを隔離するS3バケットをパラメータで指定します。パラメータの「These are the parameters required to enable service file storage security」欄にある「FileSecurityStorageQuarantineBucket」にパラメータを設定します。

隔離バケットはリージョン毎、または対象アカウント全体のどちらかを指定することができます。今回は東京リージョンを対象として、隔離バケットを指定しました。

その他の各パラメータでは、クリーンファイルやスキャン失敗したファイルを移動させるバケットを指定することも可能です。詳細は以下のドキュメントをご確認ください。

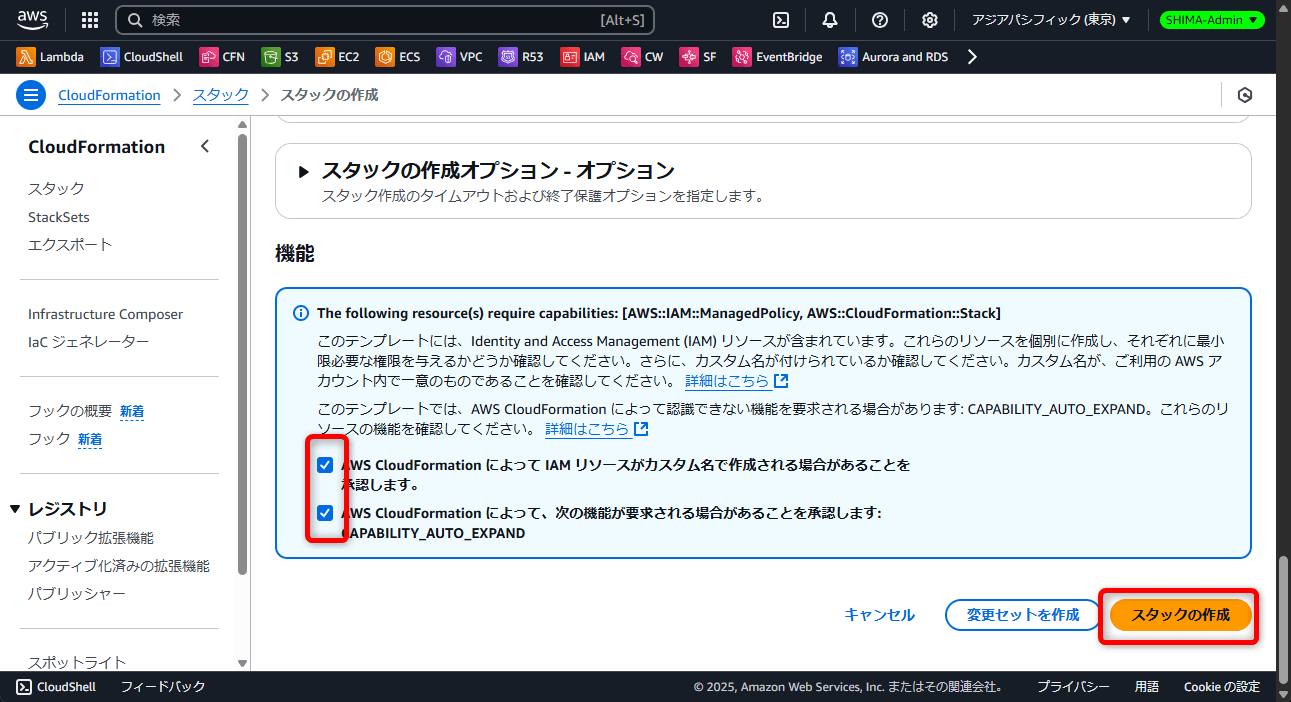

最下部のチェックボックスを2つ有効にして、「スタックの作成」ボタンを押下します。

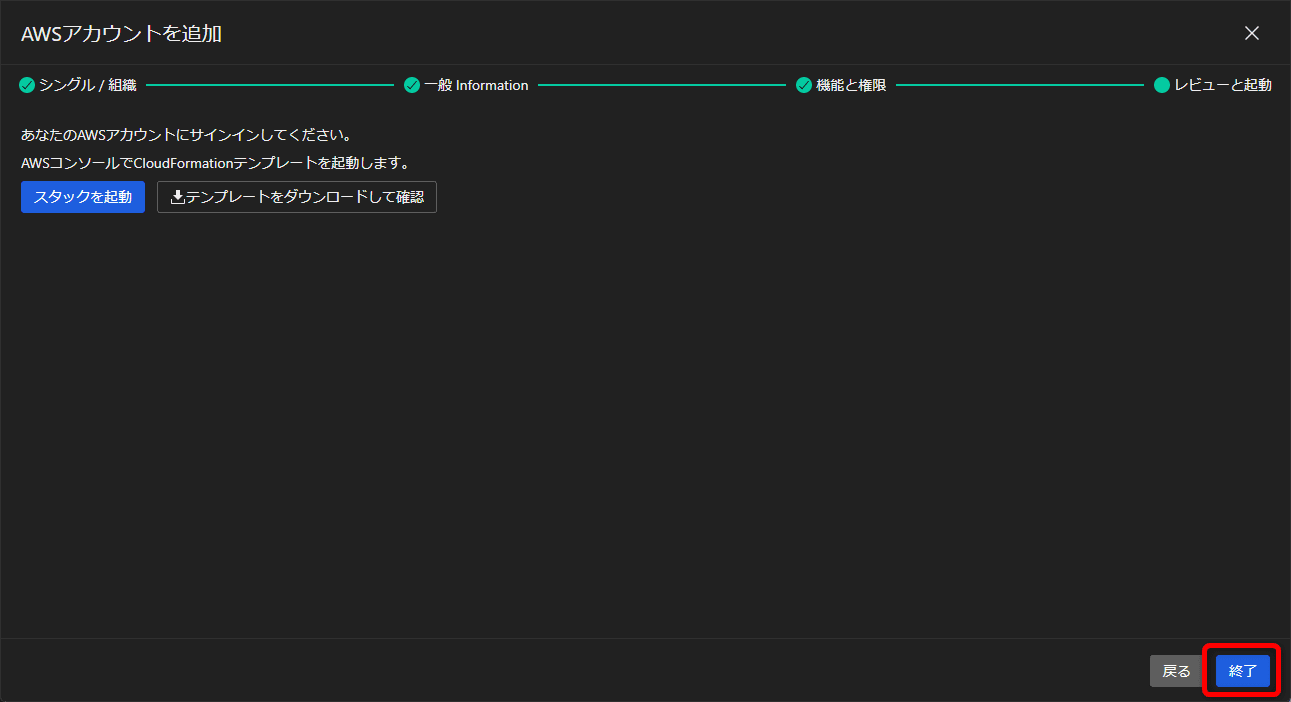

Trend Vision Oneコンソールの先ほどの画面に戻り、終了ボタンを押下します。

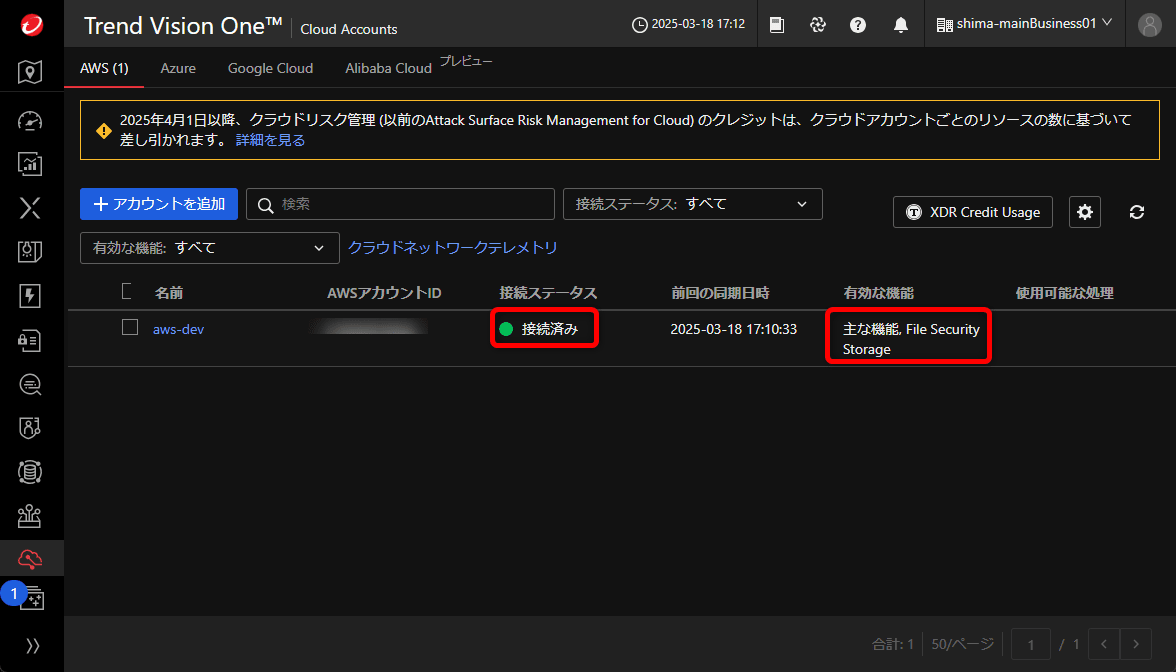

時間経過で一覧に表示され、接続ステータスが「接続済み」になります。

2. スキャン対象のS3バケットを有効にする

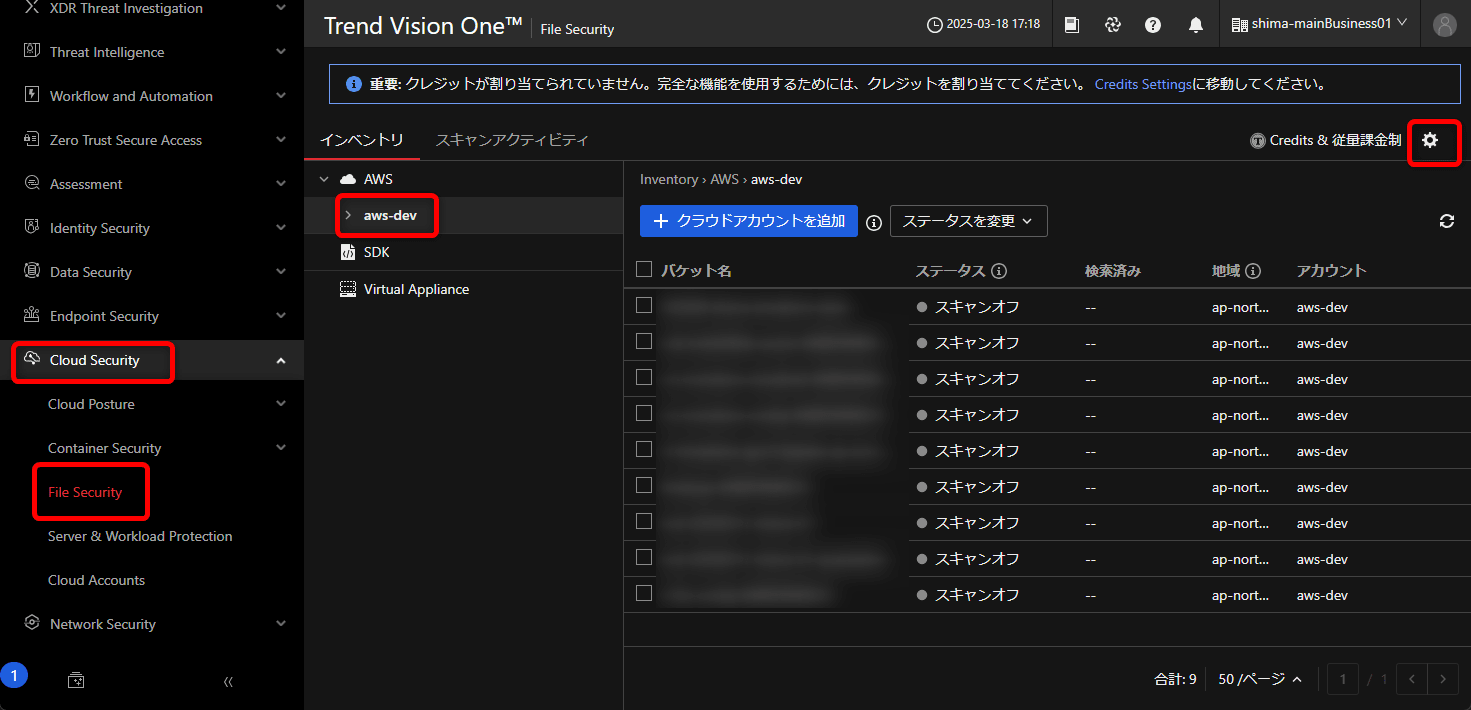

「Cloud Security」→「File Security」の画面からAWSアカウント連携時の名前のものをクリックします。右上の歯車アイコンからCreditsを割り当てます。

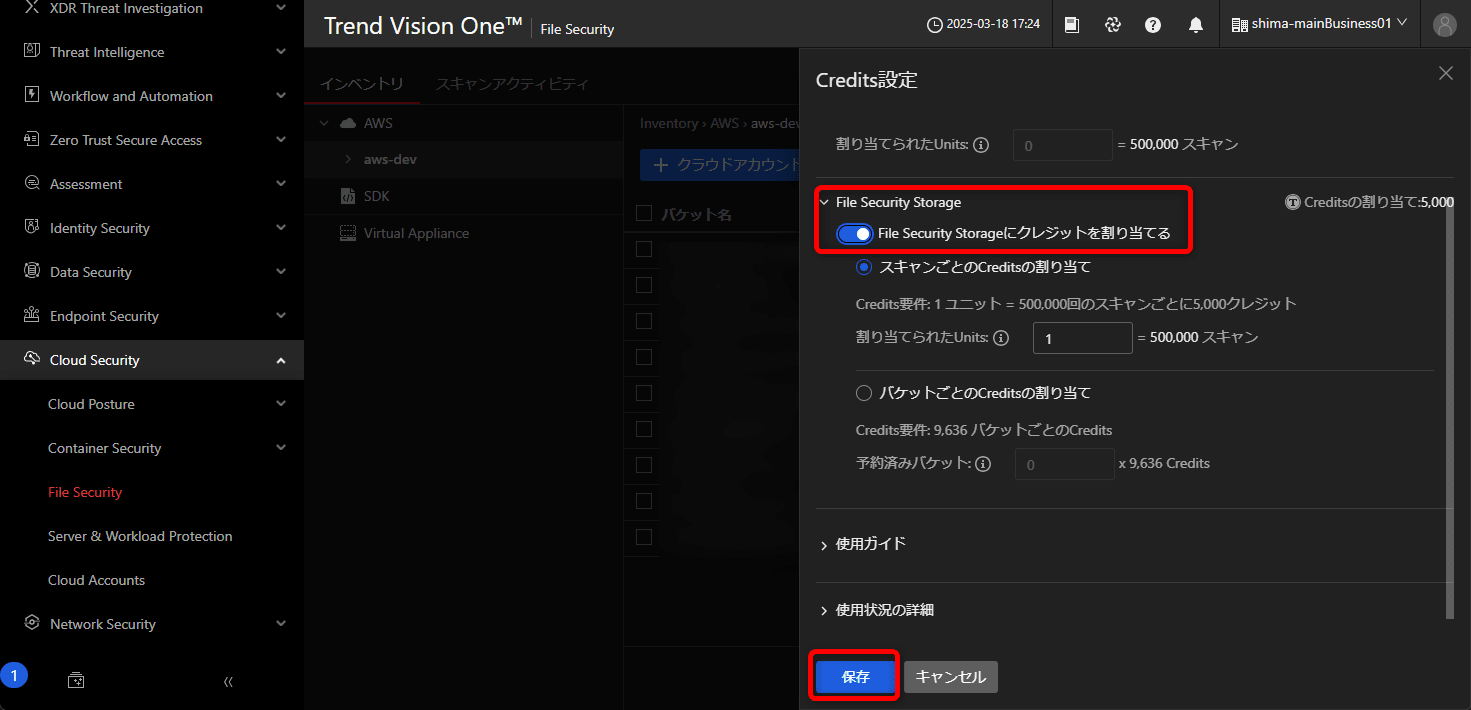

「File Security Storageにクレジットを割り当てる」を有効にし、「保存」ボタンを押下します。

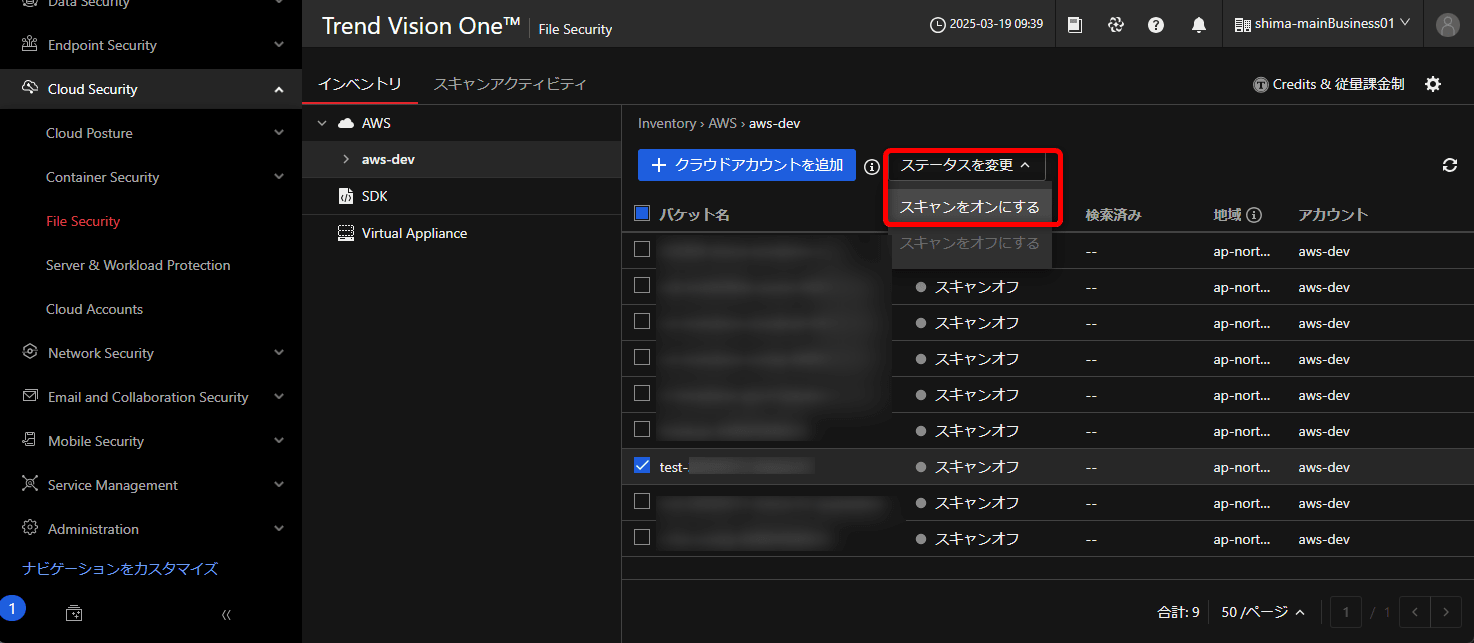

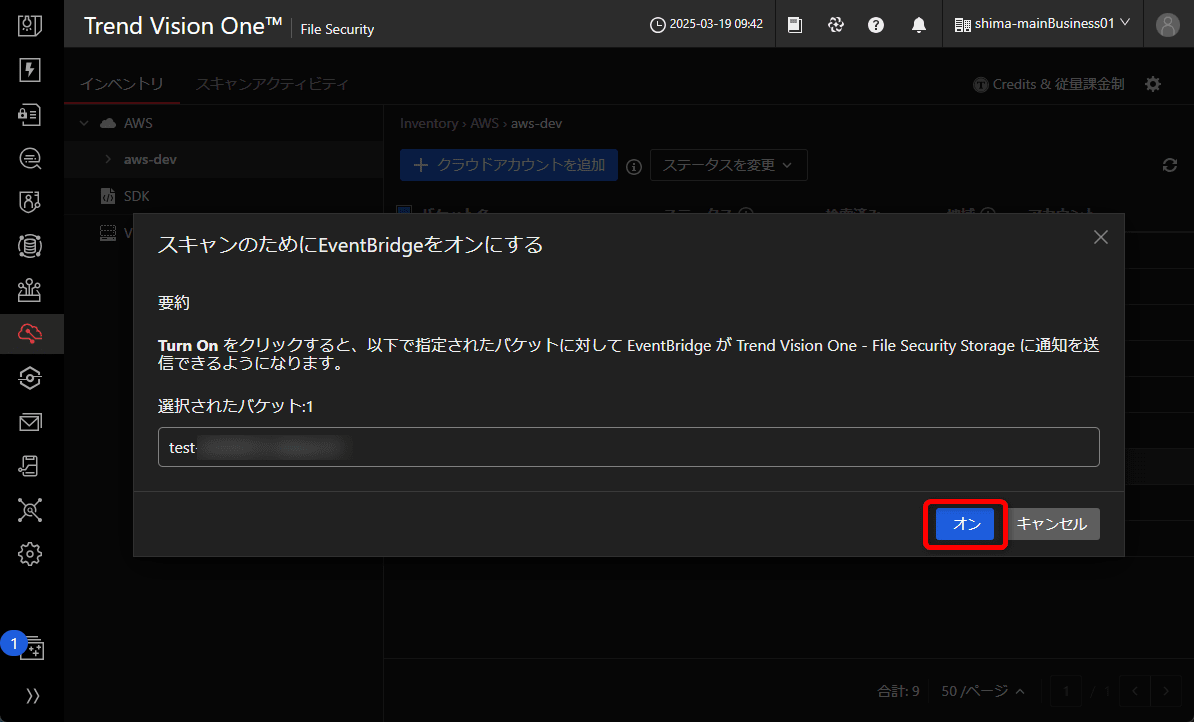

対象のS3バケット名にチェックを付け、「ステータスを変更」から「スキャンをオンにする」をクリックします。

「オン」ボタンを押下します。

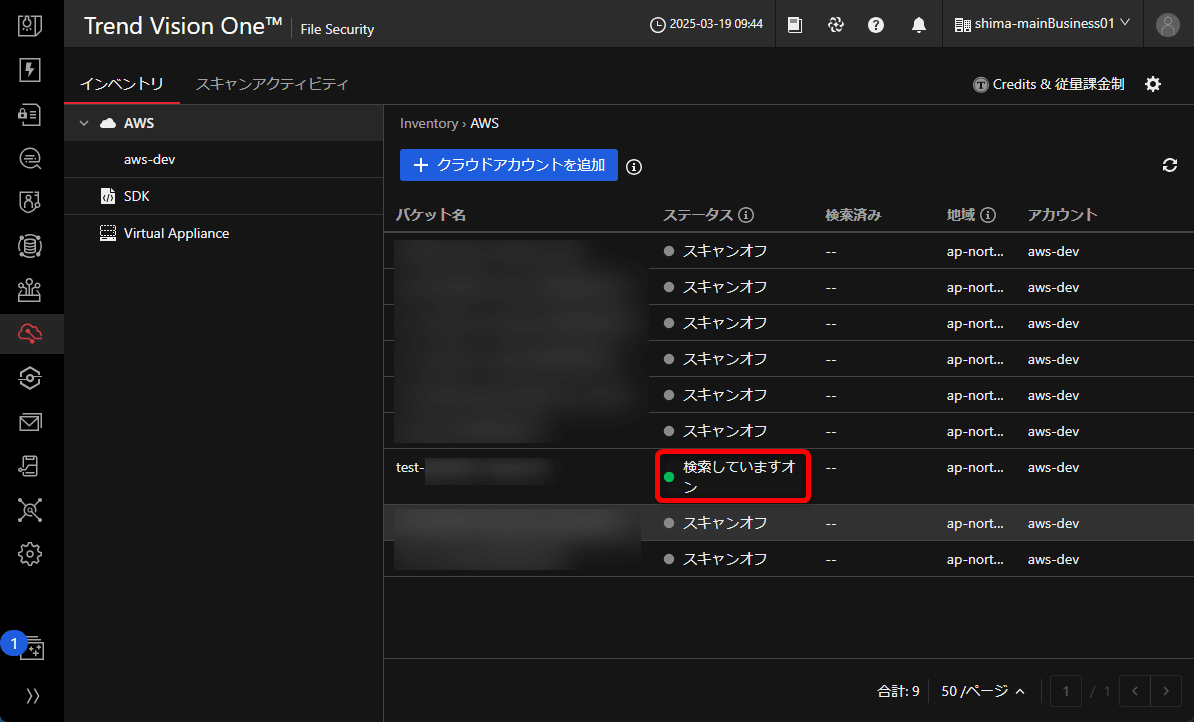

「ステータス」が「検索していますオン」になります。

試してみた

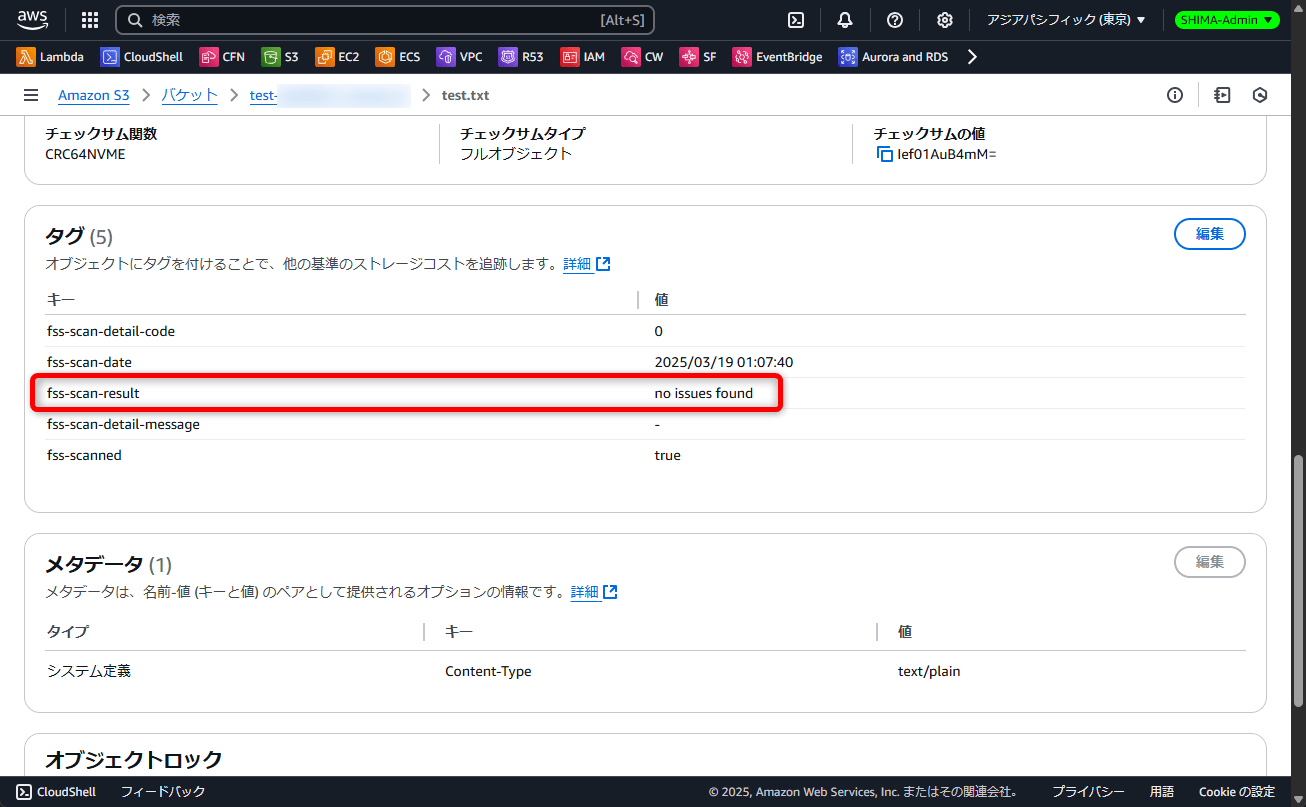

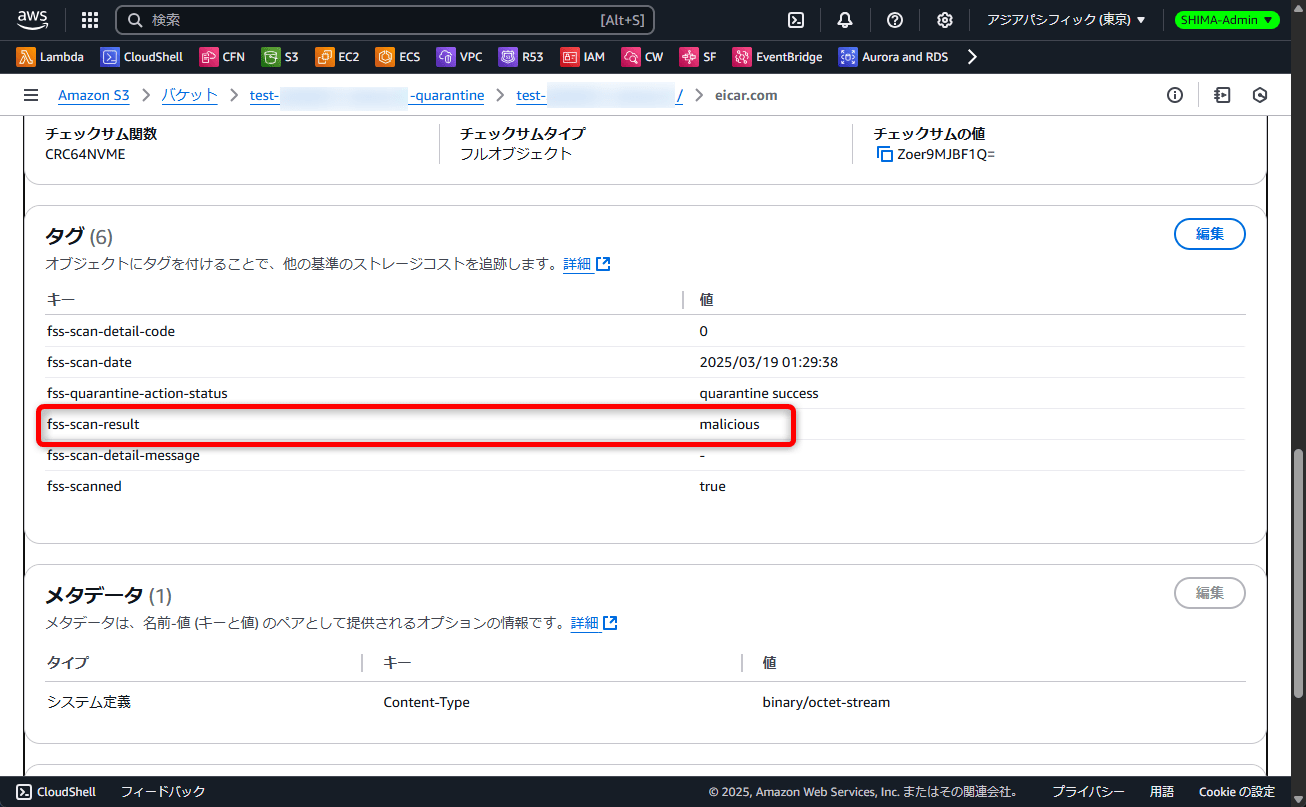

いつものEicarテストファイルと、無害なテキストファイルの2種類用意し、スキャン対象S3バケットにアップロードしてみました。スキャンされたファイルにはタグが付与され、無害なテキストファイルは「fss-scan-result」が「no issues found」となります。

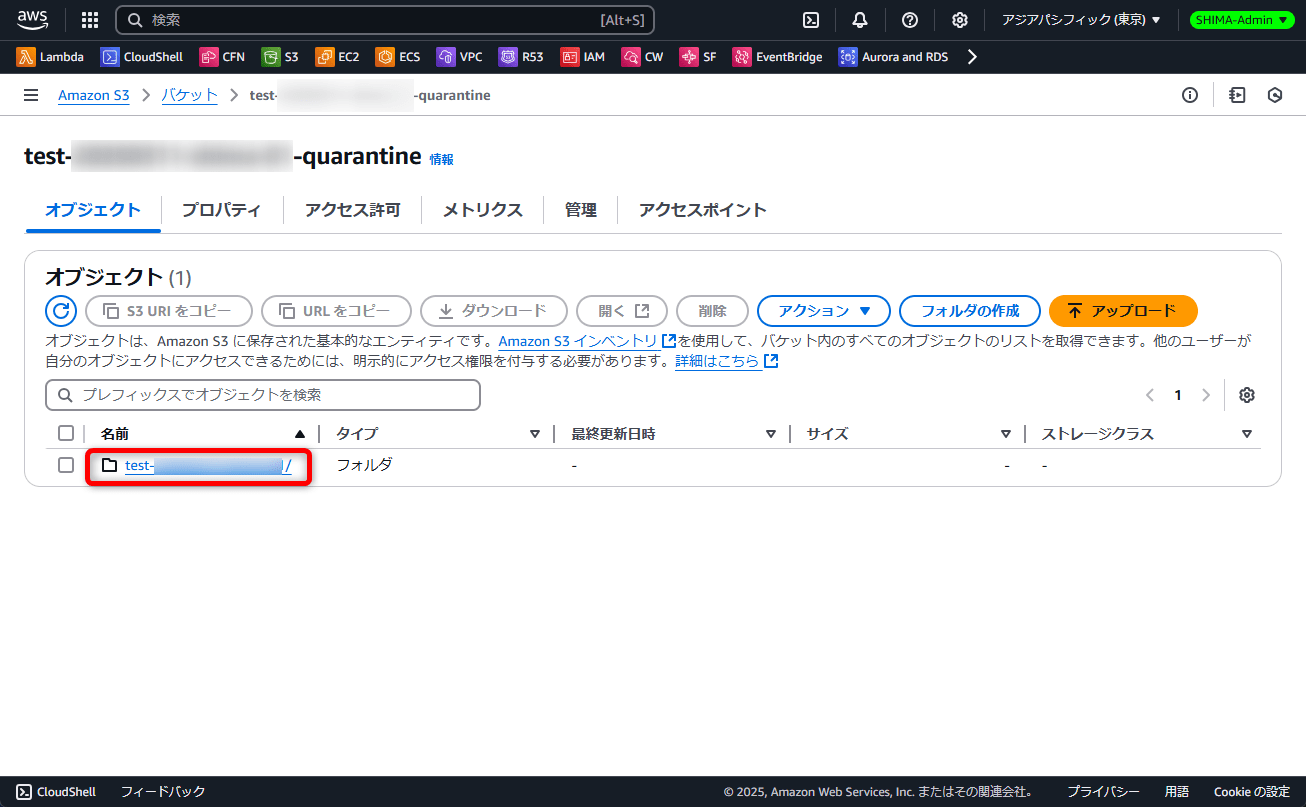

Eicarテストファイルは隔離用バケットにファイルが移動していて、「fss-scan-result」が「malicious」となりました。

最後に

今回はV1FSSを使ってS3にアップされたマルウェア、異常ファイルを隔離してみました。今回は隔離だけでしたが、C1FSSの時と同様にバケットポリシーでタグによる公開停止も実装可能ですね。

本記事がどなたかのお役に立てれば幸いです。