AWS Identity and Access Managementで管理されるグループとユーザ

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

AWS Identity and Access Management(IAM)とは

AWS Identity and Access Management(IAM)は、1つのAWSアカウントの下に管理された複数のグループやユーザを追加できる機能です。EC2だけ制御できるアカウントやCloudWatchだけ閲覧できるアカウントなど限定されたアカウント作成することができます。

IAMの使い方

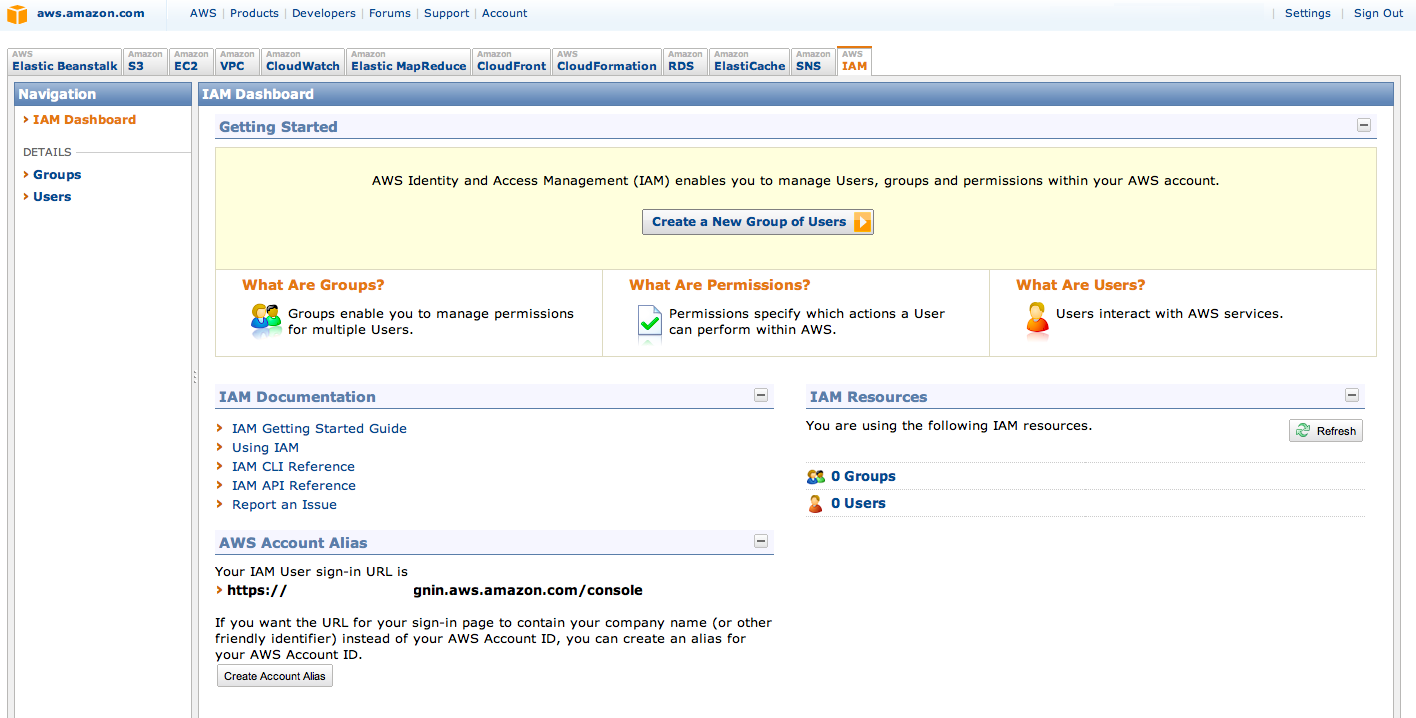

Management ConsoleにてIAMを使うことができますので手順に従ってグループとユーザを登録します。

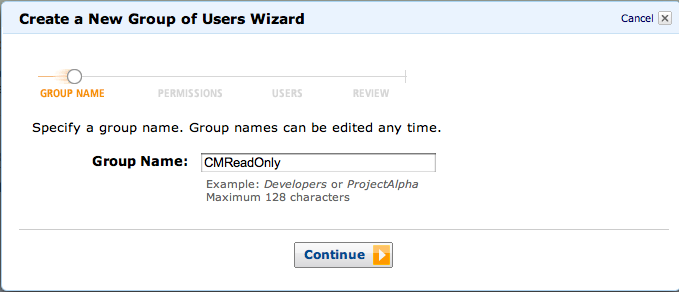

Createボタンをクリックするとウィザードが始まります。まずはグループ名からです。読み取り専用グループを作成します。

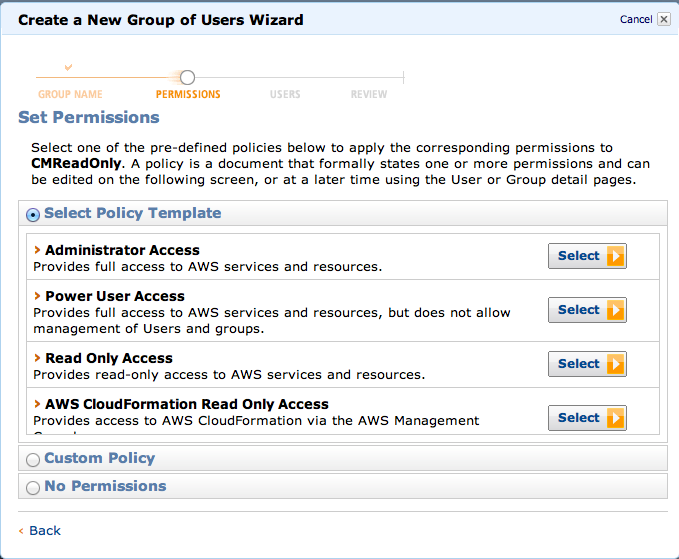

次に作成したグループに付与するポリシーを設定します。ポリシーは、テンプレートである程度用意されていますので、メニューから選ぶのが最も簡単です。Read Only Accessというポリシーテンプレートを指定します。

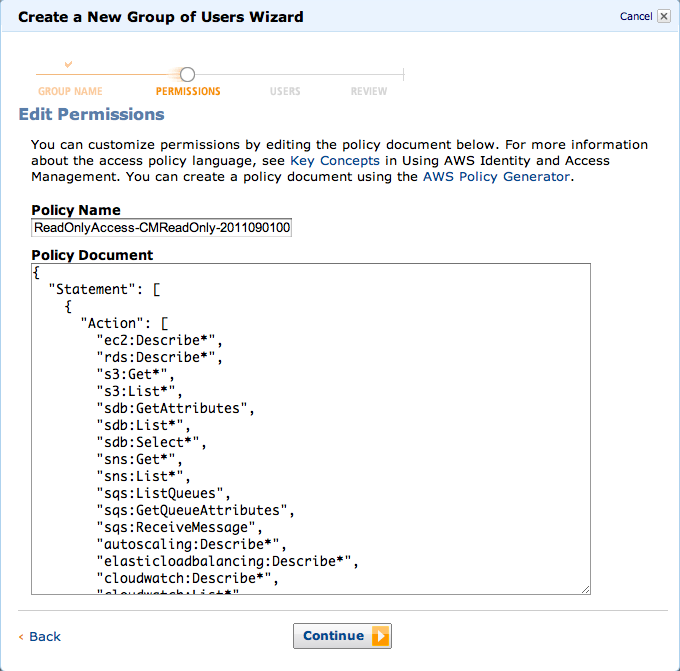

テンプレートポリシーを基に許可情報を編集できます。今回はそのままにしておきます。このポリシーテンプレートは、JSON形式で記述できます。これでグループの作成は完了です。

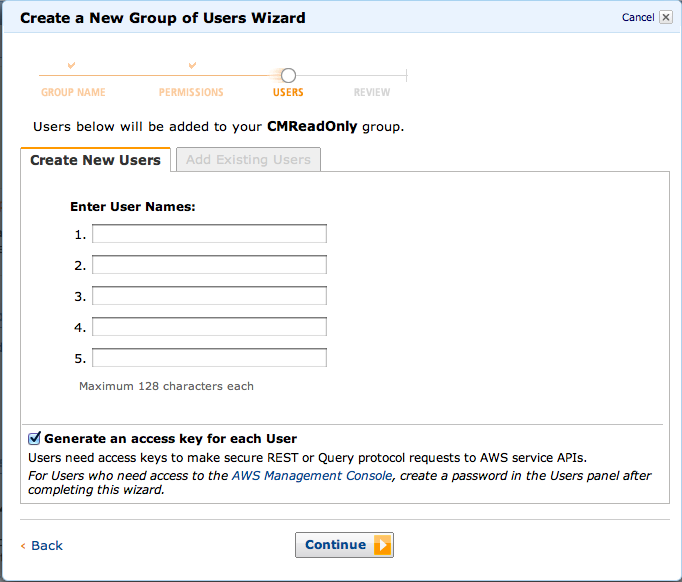

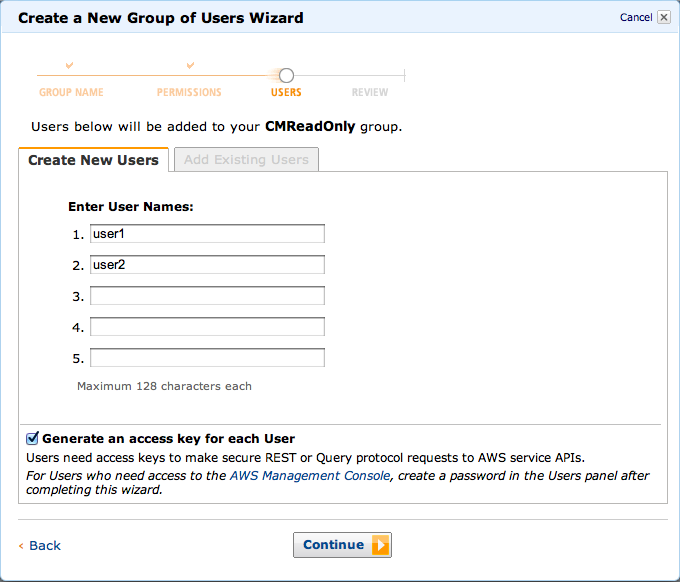

続きまして、作成したグループ配下に登録されるユーザの作成です。今回は新規に作成しますが、既存のユーザを指定することもできます。

user1とuser2を追加しました。

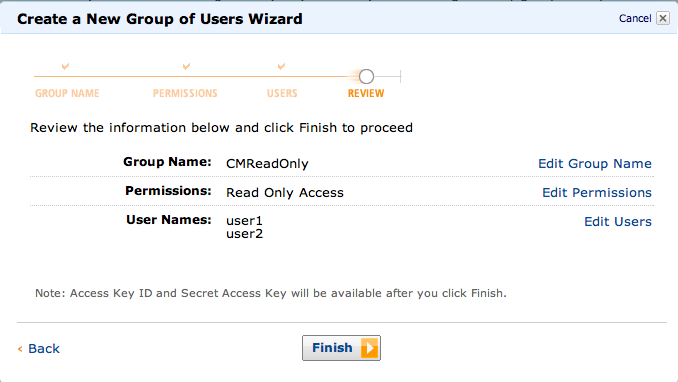

最後の確認画面です。

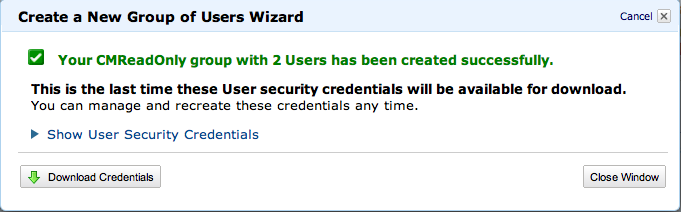

ここで、各ユーザ毎のセキュリティ情報を取得することができます。APIアクセスする際に必要となります。これは後で取得することもできます。

以上で、ウィザードを使ったグループとユーザの追加手順を紹介しました。

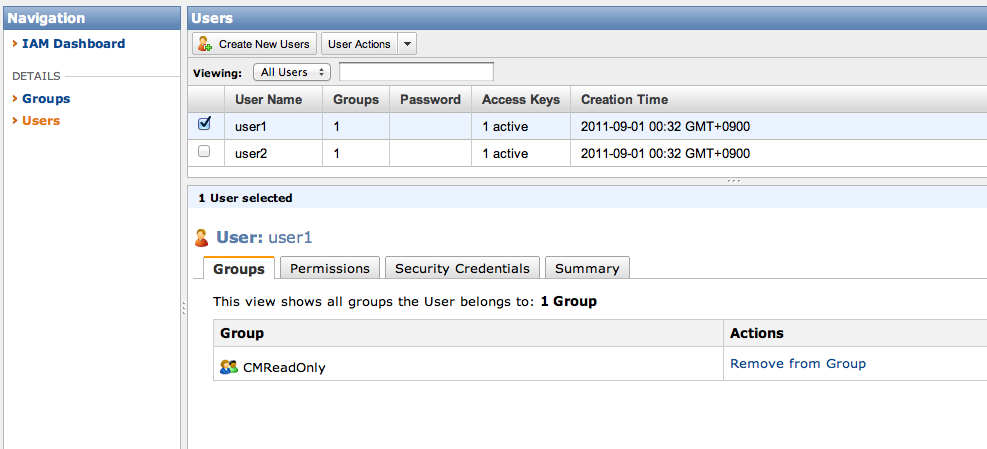

ユーザの認証周りを確認する

先ほど作成したユーザに関する認証周りの情報を確認します。

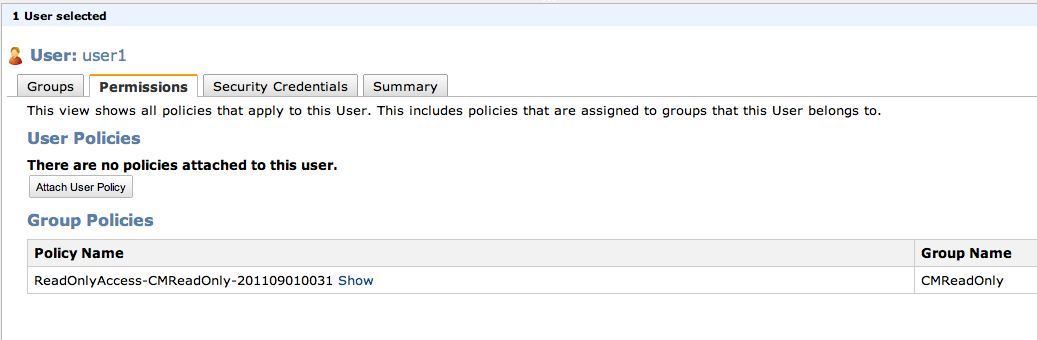

パーミッションタブでは、グループとユーザに付与されるポリシーを設定できます。

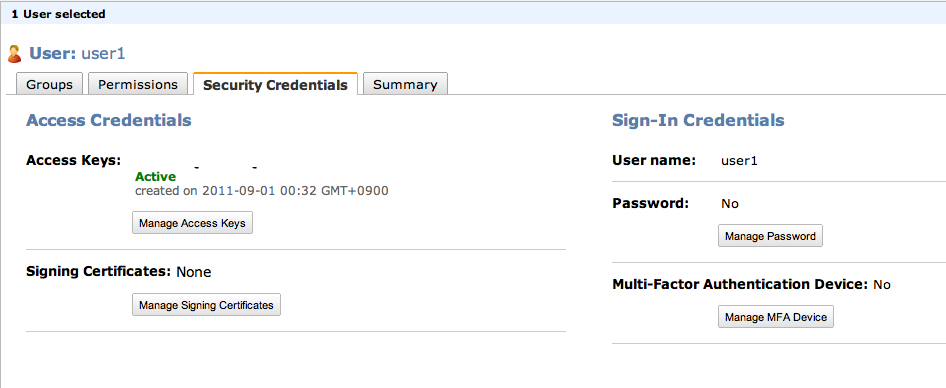

セキュリティ証明書タブでは、APIアクセス用のアクセスキーとシークレットキー、SSHログイン用の証明書、Management Consoleログイン用のアカウントとパスワード、二要素認証用のデバイスの設定を行います。今回は、Management Consoleログイン用のパスワードを新たに設定しました。

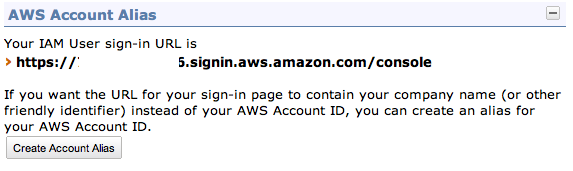

Management Consoleログイン用のURLを分かりやすい名前(Alias:エイリアス)に変更するためにダッシュボードのトップから変更をします。

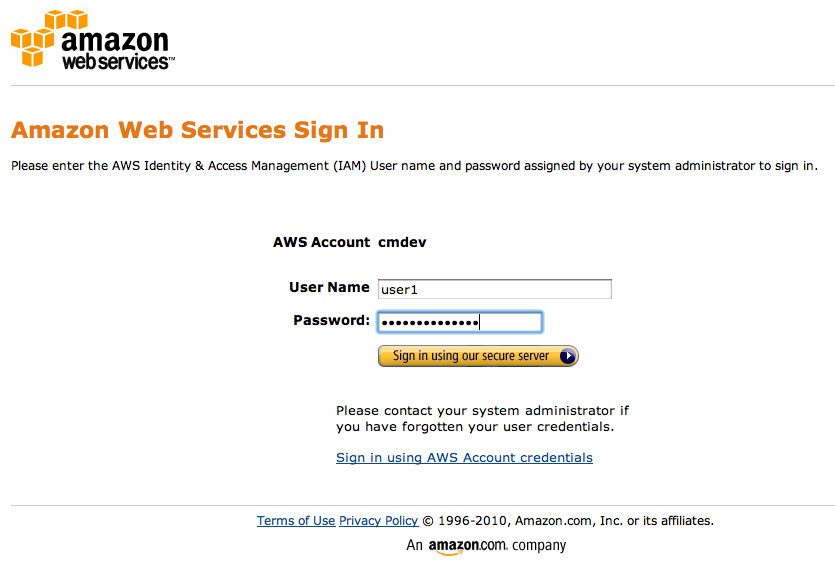

最後に、実際にログインしてみましょう。

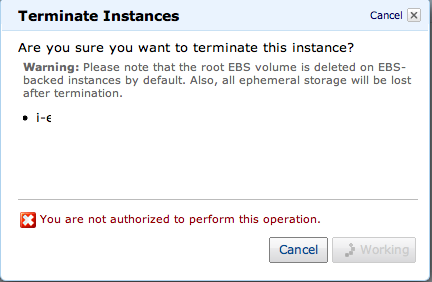

無事にログインできました。実際に、ポリシーが適応されているか確認します。このユーザは読み取り専用のアカウントですので、起動中のインスタンスを落とす指示をしてみます。結果、権限が無いということで失敗しました。

まとめ

IAMは、ひとつの契約AWSアカウントを使って、配下に複数のグループやユーザを登録できることが分かりました。また、グループやユーザ毎にポリシーを詳細に設定することができ、様々なサービスにて柔軟なセキュリティを設定できることが分かりました。IAMを理解して楽しくポリシー設定しましょう!