“Amazon GuardDuty” คืออะไร? คำอธิบายสำหรับผู้เริ่มต้น

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

AWS มีบริการ Security อยู่มากมายที่อาจจะพูดได้ว่า "หากคุณใช้ AWS คุณไม่มีทางเลือกที่จะไม่ใช้บริการSecurityที่มีอยู่ได้เลย" และ "Amazon GuardDuty" เป็นหนึ่งในบริการ Security ของ AWS ซึ่งเป็นบริการที่มีประสิทธิภาพสำหรับการตรวจจับการโจมตีและภัยคุกคามต่อสภาพแวดล้อม AWS ของคุณอย่างรวดเร็วและรับประกันความปลอดภัย ในบทความนี้จะอธิบายพื้นฐานของวิธีใช้งานจริง สิ่งที่สามารถตรวจพบได้โดยเฉพาะ และประโยชน์ที่คุณจะได้รับจากการใช้งาน

สารบัญ

★Amazon GuardDuty คืออะไร

★ประโยชน์ 3 อย่างของ Amazon GuardDuty

★ในความเป็นจริงสามารถตรวจจับอะไรได้บ้าง? คำอธิบายพร้อมตัวอย่างการตรวจจับ

★หากคุณใช้ AWS แนะนำให้เปิดใช้งานด้วยการทดลองในช่วง Trial

Amazon GuardDuty คืออะไร

Amazon GuardDuty เป็นบริการแบบ managed-service สำหรับตรวจจับภัยคุกคาม ตรวจสอบบันทึกต่างๆ ด้วย Machine Learning เป็นวิธีที่มีประสิทธิภาพในการหลีกเลี่ยงสถานการณ์ เช่น "สภาพแวดล้อม AWS ของบริษัทของคุณถูกโจมตีโดยที่คุณไม่รู้ตัวและก่อให้เกิดความเสียหายร้ายแรง" ซึ่งการเปิดใช้งาน Amazon GuardDuty กับบัญชี AWS ทั้งหมดเป็น Best Practice ที่ทาง AWS แนะนำ

การทำงานของ Amazon GuardDuty แบบคร่าว ๆ คือ จะใช้ Machine Learning ตรวจสอบ user logs ที่บันทึกการกระทำของ user ไว้อย่างต่อเนื่อง เพื่อตรวจหาพฤติกรรมที่น่าสงสัยว่าอาจเป็นอันตราย อาทิเช่น การสื่อสารกับเซิร์ฟเวอร์ที่น่าสงสัยหรือการเข้าถึงที่ไม่ได้รับอนุญาต เป็นต้น

ในเดือนกรกฎาคม 2022 มีการเพิ่มฟีเจอร์ใหม่เพื่อเปิดใช้การสแกนมัลแวร์ของ EC2 อินสแตนซ์ เมื่อตรวจพบพฤติกรรมที่บ่งชี้ว่ามีการติดมัลแวร์ เช่น การสื่อสารกับเซิร์ฟเวอร์ C&C มันจะสแกนไฟล์ใน Amazon EBS ที่ใช้เป็นพื้นที่ดิสก์สำหรับEC2 อินสแตนซ์ และระบุไฟล์ที่น่าสงสัย

อย่างไรก็ตาม Amazon GuardDuty ทำหน้าที่ "ตรวจจับ" เท่านั้น สำหรับภัยคุกคามทั้งหมดรวมถึงมัลแวร์ ยูสเซอร์ควรระมัดระวังในการกักกันหรือบล็อกการสื่อสารหลังจากตรวจพบ เนื่องจากจะต้องพิจารณาและจัดการแยกกัน

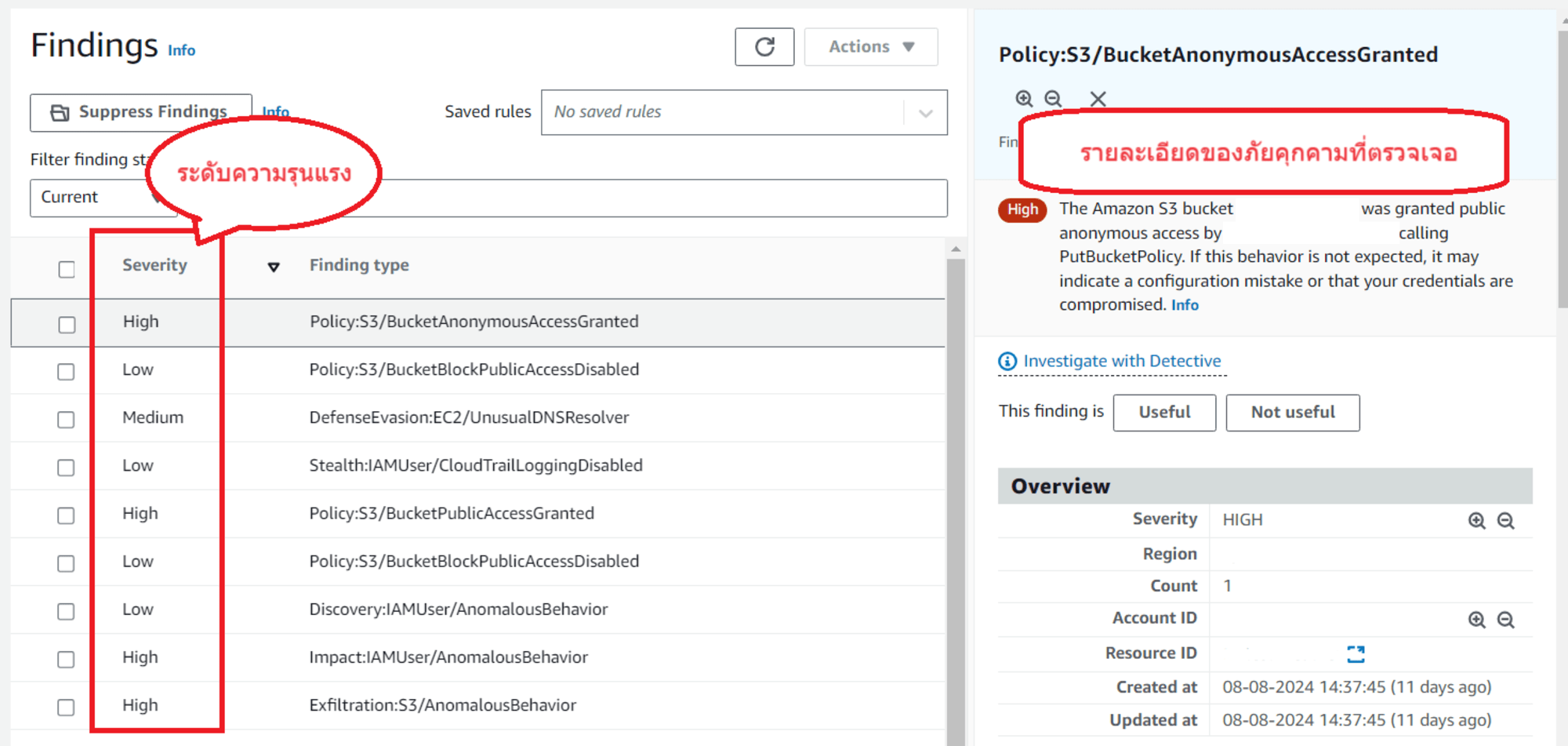

กำหนดมาตรการรับมือตามข้อมูลที่ตรวจพบ ระดับความรุนแรง และข้อมูลที่เกี่ยวข้อง

ผลลัพธ์จากการตรวจจับของ Amazon GuardDuty จะแสดงระดับความรุนแรงและข้อมูลที่เกี่ยวข้อง เพื่อใช้ในการตรวจสอบว่าการกระทำเหล่านี้เกิดจากทางบริษัทเป็นผู้ลงมือเองหรือไม่ หรือผลตรวจจับเหล่านี้มีความจำเป็นต้องดำเนินการอะไรหรือไม่ และหากพิจารณาแล้วว่าไม่มีปัญหาอะไร ก็จะ archive ข้อมูลที่ตรวจพบ

Amazon GuardDuty ทำหน้าที่ตรวจจับ ตั้งค่าการแจ้งเตือนแยกต่างหาก

ตาม default แล้ว Amazon GuardDuty ยังไม่รองรับการตั้งค่าการแจ้งเตือนเมื่อตรวจเจอภัยคุกคาม แปลว่าหากคุณไม่ตรวจสอบหน้าจอ Amazon GuardDuty ที่หน้าคอนโซล คุณจะไม่รู้ว่ามีการตรวจเจอภัยคุกคามซึ่งกลายเป็นข้อกังวลหลักในแง่ของการดำเนินการด้านความปลอดภัย จึงมีการแนะนำให้สร้างระบบเพื่อแจ้งเตือนเมื่อตรวจพบภัยคุกคาม การแจ้งเตือนสามารถทำได้โดยการเชื่อมโยงกับบริการอื่นๆของ AWS และสามารถส่งทางอีเมลหรือช่องทางสื่อสารอื่นได้

AWS Security Hub ต่างกับ Amazon GuardDuty อย่างไร? เหมือนกันหรือไม่?

AWS Security Hub กับ Amazon GuardDuty เป็นบริการที่หลายคนมักสับสนกัน AWS Security Hub เป็นบริการที่ตรวจสอบและตรวจจับว่าการตั้งค่าต่างๆในสภาพแวดล้อม AWS ของคุณสอดคล้องกับ Best Practice หรือไม่สอดคล้องกับนโยบาย โดยสิ่งที่ตรวจสอบเป็นเพียงการตั้งค่าเท่านั้นไม่รวมถึงการทำงานหรือลักษณะการทำงานจริง

ในทางกลับกัน Amazon GuardDuty จะตรวจจับพฤติกรรมที่ต้องสงสัยว่ามีการใช้งานโดยไม่ได้รับอนุญาตหรือการติดมัลแวร์โดยการตรวจสอบการดำเนินการของยูสเซอร์และเก็บ log ของ action ที่เกิดขึ้น เนื่องจากเป้าหมายที่จะตรวจสอบแตกต่างกันไปในแต่ละเป้าหมาย จึงแนะนำให้เปิดใช้งานร่วมกันทั้ง Amazon GuardDuty และ AWS Security Hub

ประโยชน์ 3 อย่างของ Amazon GuardDuty

ข้อที่ 1 : สามารถเริ่มใช้งานได้ทันทีเพียงแค่เปิดใช้งาน

เพียงแค่เปิดใช้งาน Amazon GuardDuty คุณก็สามารถเริ่มใช้งานได้ทันที ไม่จำเป็นต้องติดตั้งแอปพลิเคชันหรือเอเจนต์เพิ่มเติมใดๆและไม่ส่งผลกระทบต่อระบบที่รันอยู่ เนื่องจากตัวบริการเป็นแบบ managed มาแล้วทั้งหมดจึงไม่จำเป็นต้องบำรุงรักษาใดๆ เพียงแค่ยูสเซอร์จัดการกับภัยคุกคามที่ตรวจพบ การที่คุณสามารถนำมาตรการ Security เข้ามาใช้ใน AWS Account ของคุณได้โดยแทบไม่ต้องลงแรงอะไรเลย คือประโยชน์ข้อแรกที่อยากให้ทุกคนได้ทราบ

ข้อที่ 2 : การทำงานร่วมกับ Amazon Detective ที่ทำให้ตรวจสอบได้ง่ายขึ้น

ในหน้าจอ Amazon GuardDuty แสดงประเภทของภัยคุกคามที่ตรวจพบพร้อมกับข้อมูลที่เกี่ยวข้องด้วย แตหากเราใช้งานร่วมกับ Amazon Detective คุณจะสามารถดำเนินการตรวจสอบเชิงลึกได้มากขึ้นอย่างง่ายดาย

โดยปกติเราจะดำเนินการสอบสวนเมื่อ Amazon GuardDuty ตรวจพบ action ที่น่าสงสัย ตรวจสอบ log เพื่อดูว่ามีปัญหาบน operation หรือไม่ ตรวจ log การทำงานของยูสเซอร์เพื่อดูว่าใครทำและสอบถามเจตนาของ action อย่างไรก็ตาม log ที่อยู่ภายใต้การตรวจสอบจะแตกต่างกันไปในแต่ละรายการ และต้องใช้ความพยายามอย่างมากในการตรวจสอบโดยละเอียด

หากคุณใช้งานร่วมกับ Amazon Detective คุณจะสามารถตรวจสอบและติดตามผลของการตรวจจับของ Amazon GuardDuty เพียงใช้งาน GUI ก็สามารถแสดงข้อมูลได้ทันที เช่น "ยูสเซอร์ที่เกี่ยวข้องดำเนินการประเภทใดก่อนและหลัง action ที่ตรวจพบ", "ยูสเซอร์ทำอะไรอีกบ้าง", "มีการตรวจพบ access จาก ip address ที่น่าสงสัยและมีจำนวนของ access" เป็นต้น และนอกจากนี้ บางข้อมูลยังสามารถแสดงเป็นกราฟได้ เช่น "แสดงภูมิภาคที่คุณกำลังเข้าถึงจากแผนที่บนแผนที่โลก" เป็นต้น

แม้ว่าจะเปิดใช้งาน Amazon GuardDuty อยู่ ไม่สามารถพูดได้ว่ามาตรการรักษาความปลอดภัยที่เพียงพอหากไม่ตอบสนองอย่างเหมาะสมต่อภัยคุกคามที่ตรวจพบ การมีอยู่ของ Amazon Detective ที่ช่วยลดอุปสรรคและความยากลำบากในการตรวจสอบติดตามผลได้อย่างมาก และเป็นคุณสมบัติที่น่าสนใจเฉพาะของ AWS อีกด้วย

ข้อที่ 3 : จัดการสถานะการตรวจจับของ Multi-accounts จากส่วนกลาง

ด้วย Amazon GuardDuty คุณสามารถรวบรวมและจัดการผลการตรวจจับ Amazon GuardDuty จากส่วนกลางได้โดยการกำหนดบัญชีผู้ดูแลระบบและลงทะเบียนบัญชี AWS อื่นๆ เป็นบัญชีสมาชิก นอกเหนือจากการจัดการผลลัพธ์จากส่วนกลางแล้ว ยังสามารถตั้งค่าเพื่อลดการตรวจจับที่ไม่จำเป็น จำพวก "operation ที่เกิดจากความตั้งใจ" เป็นต้น ตัวอย่างเช่น เมื่อจัดการบัญชีแยกกันสำหรับ production environment, staging environment, development environment, ฯลฯ ภายในโปรเจ็กต์ การรักษาความปลอดภัยของแต่ละ environment สามารถจัดการจากส่วนกลางได้ ซึ่งจะทำให้การดำเนินงานเป็นไปอย่างมีประสิทธิภาพ

ในความเป็นจริงสามารถตรวจจับอะไรได้บ้าง? คำอธิบายพร้อมตัวอย่างการตรวจจับ

Case 1 : ตรวจพบการการสื่อสารกับเซิร์ฟเวอร์และ IP Address ที่น่าสงสัย

เคสที่ตรวจพบว่า EC2 อินสแตนซ์กำลังสื่อสารกับเซิร์ฟเวอร์ C&C หรือ IP Address ที่เกี่ยวข้องกับสกุลเงินเสมือน (Virtual Currency) หรือสอบถามเกี่ยวกับชื่อโดเมนเหล่านี้ นอกจากนี้ หากบัญชีถูกแย่งชิงโดยแฮกเกอร์ การสื่อสารกับ ip address และโดเมนที่เกี่ยวข้องกับสกุลเงินเสมือนก็จะถูกตรวจพบเช่นกัน เนื่องจากมักใช้สำหรับการขุดสกุลเงินเสมือน เซิร์ฟเวอร์ที่ใช้สำหรับการขุดโดยไม่ได้รับอนุญาตจะต้องเสียค่าบริการตามการใช้งาน ดังนั้นเพื่อจำกัดความเสียหายทางการเงินจึงจำเป็นต้องใช้มาตรการต่างๆ เช่น การบล็อกการสื่อสารและการหยุดเซิร์ฟเวอร์โดยเร็วที่สุดหลังจากตรวจพบ

Case 2 : ตรวจพบความเป็นไปได้ที่ EC2 อินสแตนซ์ถูกใช้เพื่อดำเนินการโจมตี DoS

กรณีที่เซิร์ฟเวอร์ของบริษัทถูกใช้เป็น "jump server" เพื่อร่วมโจมตี DoS นอกจากการโจมตี DoS โดยใช้ DNS แล้วยังมีการโจมตีอีกหลายรูปแบบ เพื่อป้องกันไม่ให้บริษัทของคุณกลายเป็น "ผู้กระทำความผิด" เคสเช่นนี้ถือเป็นภัยคุกคามที่จำเป็นต้องดำเนินการทันที

Case 3 : ตรวจจับการเรียก API จาก IP Address ที่รู้กันว่าอันตราย

AWS แสดงรายการ IP Address ที่รู้จักกันว่าใช้โดยผู้โจมตีและตรวจจับการเรียก API จาก IP Address เหล่านั้นว่าเป็นภัยคุกคาม คำว่า "การเรียก API" อาจดูแปลก แต่การดำเนินการทั้งหมดที่เกิดขึ้นบน AWS นั้นดำเนินการโดยใช้การเรียก API และการดำเนินการโดยใช้คอนโซลการจัดการหรือ AWS CLI ก็มีเบื้องหลังคือใช้การเรียก API เช่นกัน สรุปได้ว่าการดำเนินการใดๆ ที่ผู้โจมตีทำบนสภาพแวดล้อม AWS จะถูกตรวจพบว่าเป็น "การเรียก API" นอกจากนี้ยังตรวจพบการเข้าถึงจาก "Tor" ซึ่งเป็นซอฟต์แวร์ที่ไม่เปิดเผยเส้นทางการสื่อสารและมักถูกใช้โดยผู้โจมตีอีกด้วย

Case 4 : ตรวจพบว่า AWS CloudTrail Logs ถูกปิดใช้งาน

AWS CloudTrail เป็นบริการที่เก็บ log "การเรียก API" ใน AWS และการทำงานของ AWS แม้ว่าจะเป็นบริการที่ถูกแนะนำอย่างยิ่งให้เปิดใช้งานเมื่อใช้บริการ AWS แต่หากผู้โจมตีเข้ายึดบัญชีของคุณ พวกเขาอาจปิดใช้งานการบันทึกเพื่อลบร่องรอยกิจกรรมของพวกเขา และ Amazon GuardDuty จะตรวจพบสิ่งนี้ในขั้นตอนนั้น

นอกเหนือจากการโจมตีแล้ว ยังตรวจพบเมื่อมีการปิดใช้งานการบันทึกเนื่องจากข้อผิดพลาดในการปฏิบัติงาน ดังนั้นวิธีนี้จะช่วยป้องกันสถานการณ์อย่างเช่นถูกปิดใช้งานโดยไม่มีใครสังเกตเห็นและไม่มีบันทึกเหลือในกรณีฉุกเฉิน

Case 5 : ตรวจพบการเข้าสู่ระบบที่สำเร็จหลายครั้งจากทั่วทุกมุมโลก

เคสนี้เป็นการตรวจจับการเข้าถึงที่ไม่ได้รับอนุญาตประเภทหนึ่งเนื่องจากการรั่วไหลของ ID บัญชี AWS (IAM User) และรหัสผ่าน เช่น มีการเผยแพร่ ID หรือรหัสผ่านที่รั่วไหลบนอินเทอร์เน็ตที่ส่งผลให้เกิดการเข้าสู่ระบบจากทั่วทุกมุมโลกขึ้นพร้อมกัน ในกรณีเช่นนี้ แม้ว่าการเข้าสู่ระบบจะสำเร็จแต่ระบบจะตรวจพบว่าเป็นการเข้าถึงที่ไม่ได้รับอนุญาต

หากคุณใช้ AWS แนะนำให้เปิดใช้งานด้วยการทดลองในช่วง Trial

Amazon GuardDuty ใช้งานง่าย ตรวจจับภัยคุกคามต่างๆ และมีประสิทธิภาพเป็นมาตรการรักษาความปลอดภัยขั้นพื้นฐาน เหนือสิ่งอื่นใด การสื่อสารภายใน AWS สามารถตรวจสอบและตรวจจับได้โดยใช้บริการของ AWS เท่านั้น จึงสามารถกล่าวได้ว่านี่คือบริการที่ไม่สามารถแทนที่ด้วยบริการอื่นใดได้

ตามที่ปรากฎใน Best Practice ของทาง AWS Amazon GuardDuty เป็นบริการที่คุณควรเปิดใช้งานอย่างแน่นอนหากคุณใช้งาน AWS ค่าใช้จ่ายจะแตกต่างกันไปขึ้นอยู่กับจำนวน log ที่ต้องตรวจสอบ แต่ Amazon GuardDuty มีระยะเวลาฟรี 30 วันที่ให้คุณทดลองใช้ได้ และมีการเปิดเผยค่าใช้จ่าย "ราคาโดยประมาณ" ตามปริมาณการใช้งานในช่วงระยะเวลาที่คุณทดลองใช้งานฟรี

บทความที่เกี่ยวข้องกับ Amazon GuardDuty

Amazon GuardDuty คืออะไร? การแนะนำฟังก์ชันล่าสุดของ AWS (Thai)

ระบบรักษาความปลอดภัยของ Amazon GuardDuty [ปลายปี 2022](Thai)

การส่ง Amazon GuardDuty ด้วย AWS Chatbot ไปยัง Slack(Thai)

ทดลองใช้งานฟีเจอร์สแกนมัลแวร์อัตโนมัติของ GuardDuty(Thai)

บทความต้นฉบับ

【有効化推奨】「Amazon GuardDuty」とは?初心者向けに解説 (Japanese)