【レポート】Amazon GuardDuty を使用してマルウェアの脅威を検出し、阻止する #AWSreInvent #SEC350

AWS re:Invent 2025 に現地ラスベガスから参加しています。

今回、 Detect and stop malware threats using Amazon GuardDuty (SEC350) という セッション に参加してきました。

タイトル(Amazon GuardDuty を使用してマルウェアの脅威を検出し、阻止する)

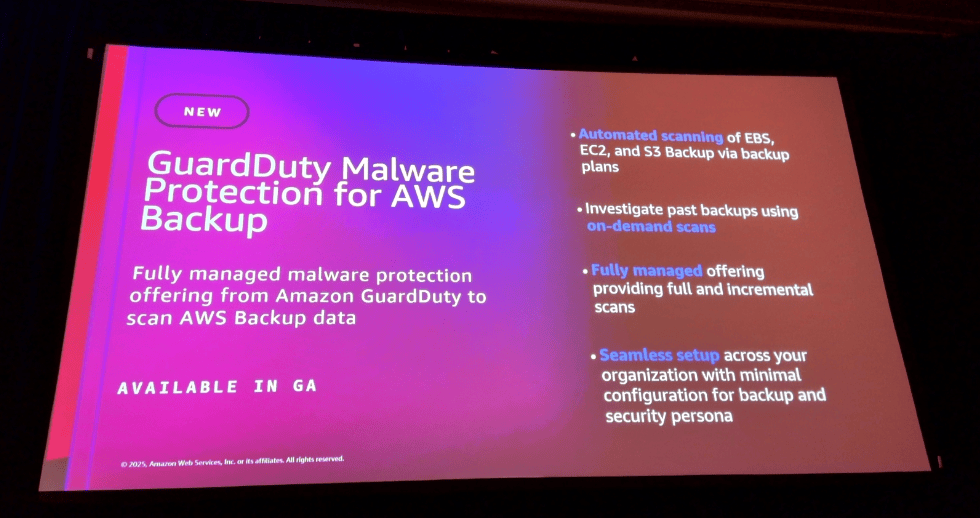

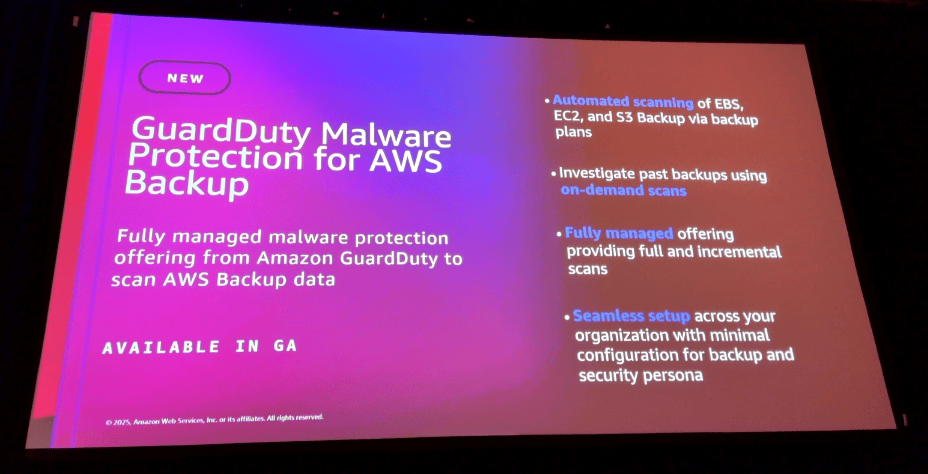

新しく登場した GuardDuty Malware Protection for AWS Backup に関するセッションです。

新機能: GuardDuty Malware Protection for AWS Backup

「なぜバックアップのマルウェアスキャン?」や 「増分スキャンだけではダメ?」といった部分の丁寧な解説がある、 ためになるセッションでした。

以降で詳細を説明します。

セッション情報

- タイトル: Detect and stop malware threats using Amazon GuardDuty (SEC350)

- スピーカー:

- Sujay Doshi | Senior Product Manager - Technical, Amazon

- Peter Ferrie | Principal Security Engineer, Amazon

- Mikaelly Felicio | Security Engineer, Nubank

- セッション概要: 以下引用

Learn how to defend your AWS workloads against ransomware and malware threats at scale. Amazon GuardDuty provides malware detection across Amazon EC2 instances, containers, Amazon S3 buckets, and AWS Backup data. Join us to see how to implement automated protection against ransomware, trojans, crypto miners, and other malware through GuardDuty integrated protection capabilities. We'll demonstrate real-world examples and share best practices for rapid threat detection and response.

—

AWS環境におけるランサムウェアやマルウェアの脅威から、大規模にワークロードを防御する方法を学びましょう。 Amazon GuardDutyは、Amazon EC2インスタンス、コンテナ、Amazon S3バケット、そしてAWS Backupデータにわたってマルウェアを検出します。 GuardDutyの統合された保護機能を通じて、ランサムウェア、トロイの木馬、暗号通貨マイナー、その他のマルウェアに対する自動化された保護を実装する方法をご紹介します。 実際の例をデモンストレーションし、迅速な脅威の検出と対応のためのベストプラクティスを共有します。

– 日本語翻訳 by Nani翻訳

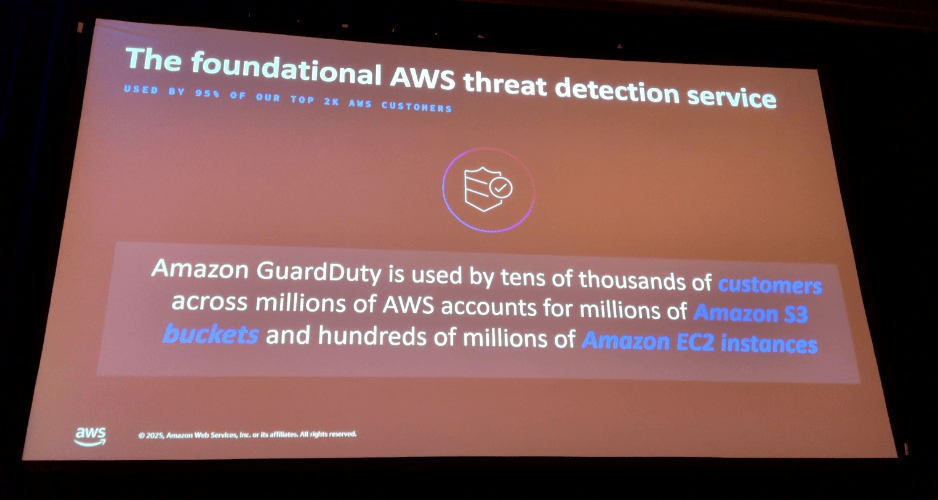

GuardDuty overview

GuardDuty: AWS脅威検知の基盤となるサービス

Amazon GuardDutyは、数百万のAWSアカウントにまたがる数万の顧客によって利用されており、 対象は数百万のS3バケットと数億のEC2インスタンスに及びます。

GuardDuty: AWS脅威検知の基盤となるサービス

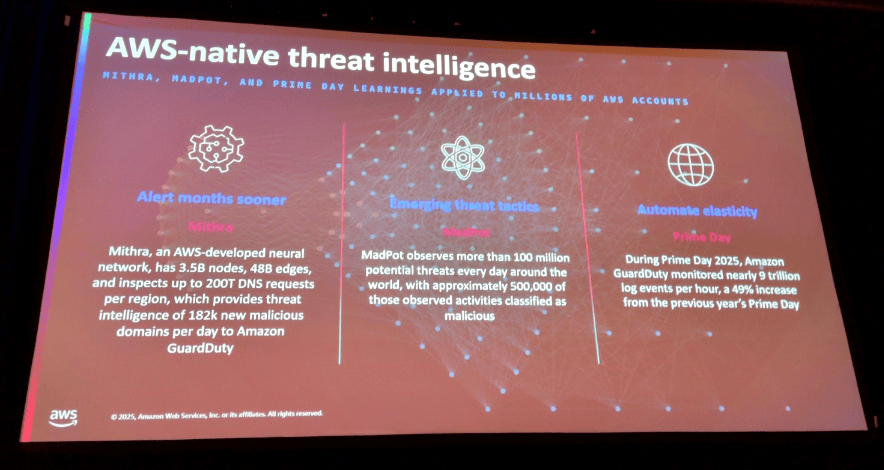

GuardDutyの洗練さは、 「AWS/Amazonの規模だからこそ収集できる脅威インテリジェンス」に支えられています。

- Mithra: Amazon全体のDNS監視 → 従来より数ヶ月早く検出

- MadPot: グローバルハニーポット → 攻撃者のTTPを追跡

- Prime Day実績: 1時間で約9兆イベント処理(前年比49%増)

AWSネイティブな脅威インテリジェンス

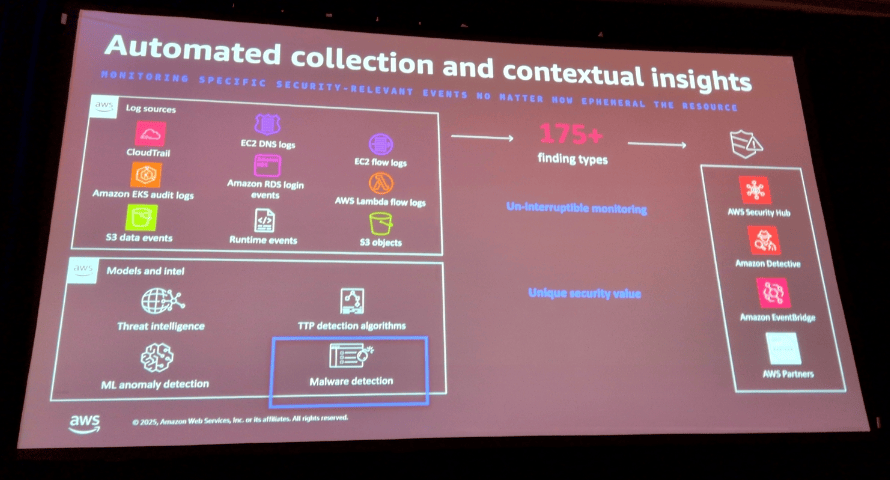

GuardDuty による自動収集と状況に応じたインサイト

様々なソースから、175種類以上のFindingを生成します。

自動収集と状況に応じた洞察

そして今回は Malware detection に焦点があたったセッションです。

Malware Protection ファミリー

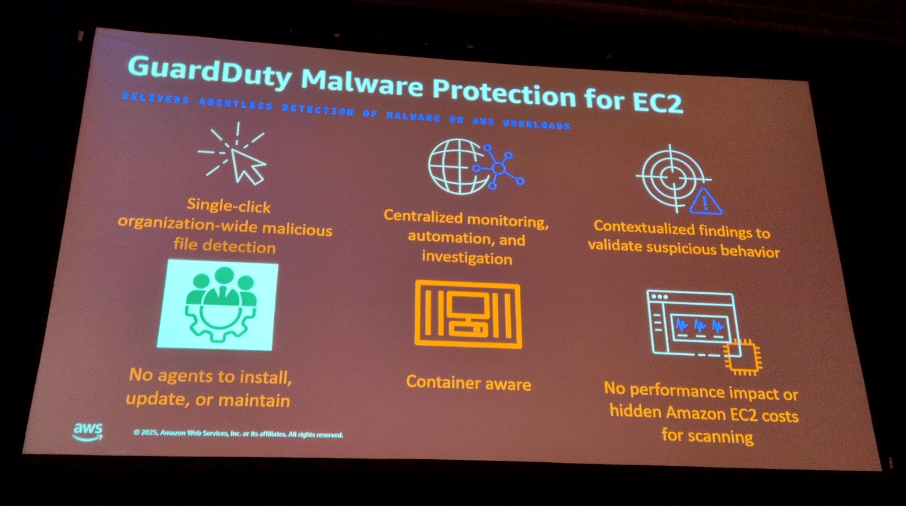

これまで EC2, S3 と Malware Protection がサポートされてきました。

- Malware Protection for EC2

- エージェントレス

- コンテナ対応

- パフォーマンス影響なし

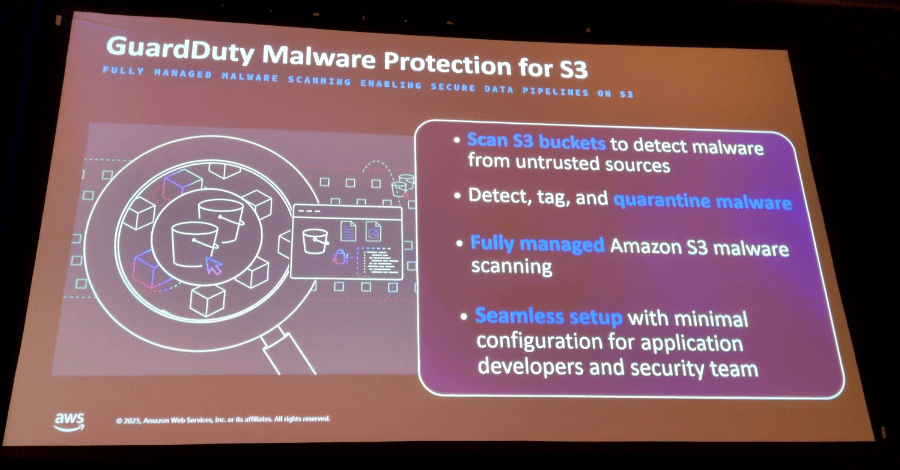

- Malware Protection for S3

- 新規オブジェクトアップロード時に自動スキャン

- スキャン結果をオブジェクトにタグ付け

- NEW: on-demand スキャンAPIのサポート

これまであったもの: Malware Protection for EC2

これまであったもの: Malware Protection for S3

新機能: GuardDuty Malware Protection for AWS Backup

新機能: GuardDuty Malware Protection for AWS Backup

AWS Backupと連携したフルマネージドのマルウェアスキャン機能が登場しました。 対象リソースは EBSスナップショット, EC2 AMI, S3リカバリポイントです。

スキャンモードは以下の2通り。

- Incremental: 変更データのみスキャン

- Full: 最新シグネチャで完全スキャン

しかし、稼働中のワークロードをスキャンしているなら、なぜバックアップをスキャンする必要があるのか?

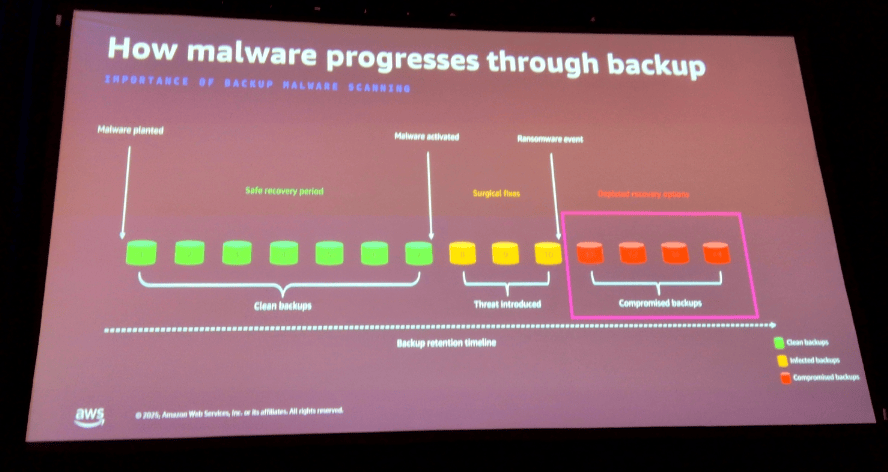

ライブワークロードスキャン/EDR(Endpoint Detection and Response)は 休眠マルウェア(Dormant threats) を検出しにくいです。 休眠マルウェアは活動していないため、振る舞い検知では見つかりません。

その結果、休眠状態のマルウェアがバックアップに混入しても気づかないまま、 日々のバックアップが取られ続けます。

マルウェアが発動してから「どのバックアップに戻すと安全なのか」を 調べようとしても、手遅れになる可能性があります。

バックアップスキャンをしていれば、 どのバックアップがクリーンかを事前に把握でき、 インシデント発生時に「このバックアップからリストアしよう」と 即座に意思決定できます。

バックアップスキャンしていると「どこまで戻れば安全か(=緑の部分)」を把握できる

ライブスキャンとバックアップスキャンは 補完関係であり競合ではありません 。

定期的なフルスキャンの重要性

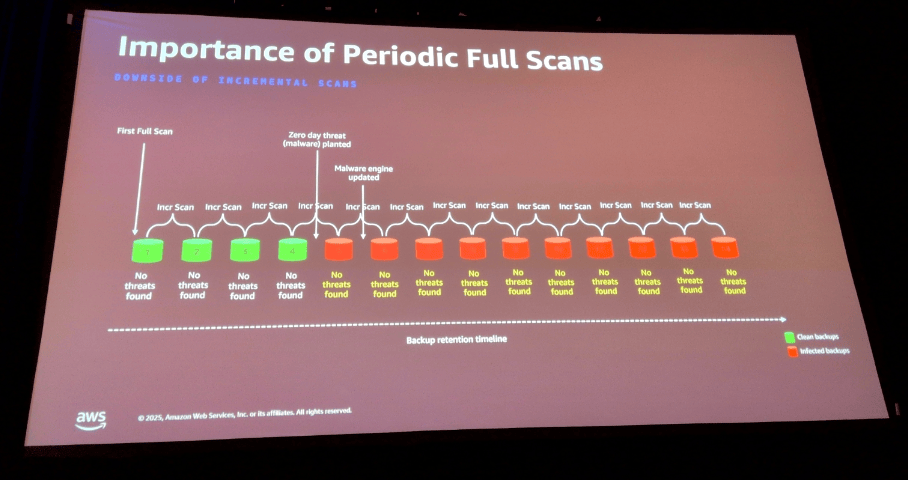

増分スキャンはコスト効率に優れていますが、 それだけでは不十分なケースがあります。

たとえば、ゼロデイマルウェアがバックアップに混入したとします。 混入時点ではシグネチャが存在しないため、 スキャンしても「脅威なし」と判定されます。

その後、シグネチャが更新されても、 増分スキャンは「変更されたデータのみ」をスキャンするため、 過去に混入したマルウェアは再検査されません。

増分スキャンだけだと、実際は感染しているのに全部 "No threats found" になってしまう

定期的なフルスキャンを実行することで、 最新のシグネチャで過去のバックアップ全体を再検査でき、 以前は検出できなかった脅威を発見できます。

定期フルスキャンで早期に気づいて修復

ベストプラクティス

ベストプラクティスは以下のとおりです。

- バックアッププランレベルで自動増分スキャンを設定し、コスト効率を高める

- 機密性の高い/ミッションクリティカルなバックアップには定期フルスキャンを設定する

- セキュリティインシデント時は、リストア前に過去のバックアップをオンデマンドスキャンすることを推奨

- 基盤となるGuardDutyはMalware Protection for AWS Backupの利用に必須ではないが、有効化することを推奨 (ファイルレス攻撃など、静的スキャンでは検出できない脅威の検出に有効)

Malware landscape and how GuardDuty keeps up with it

マルウェアの現状と、GuardDutyの対応についての解説です。

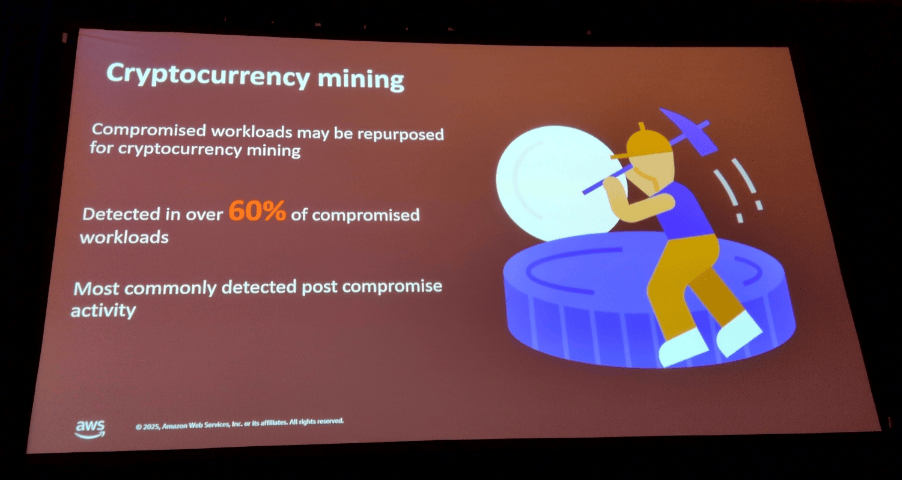

現状、侵害されたワークロードの 60% 以上が マイニング関連です。 暗号通貨マイニングは最も一般的な post-compromise activity (侵害後の活動) となっています。

暗号通貨マイニング

それらに対する対策として、GuardDuty は4つのエンジンが連携しています。

- Hashingエンジン

- Pattern Matchingエンジン

- Machine Learningエンジン

- Third-partyエンジン

Nubank 事例の紹介

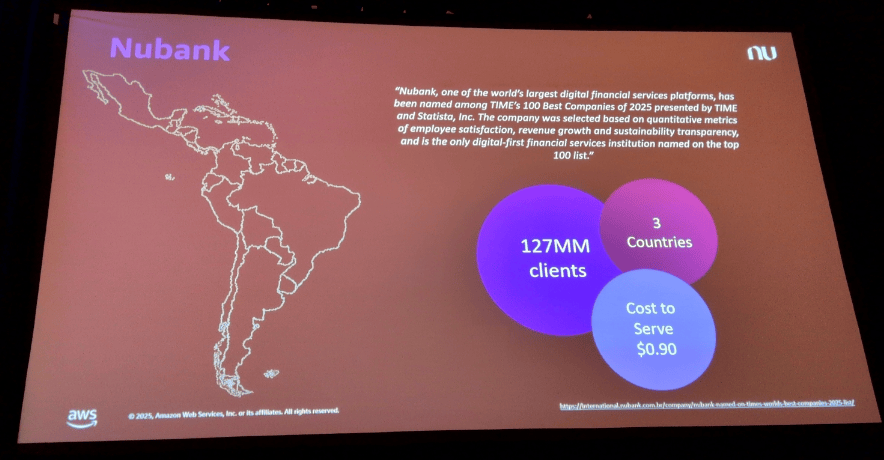

ブラジルの金融会社である Nubank による事例が紹介されました。

Nubank

3か国(ブラジル、メキシコ、コロンビア)に展開している システムの各国規制対応や PCI準拠が課題となっていました。

PCIコンプライアンスへの準拠が要件

簡単に統合でき、AWS環境の親和性も高いGuardDuty を使って、 本課題に対応しました。

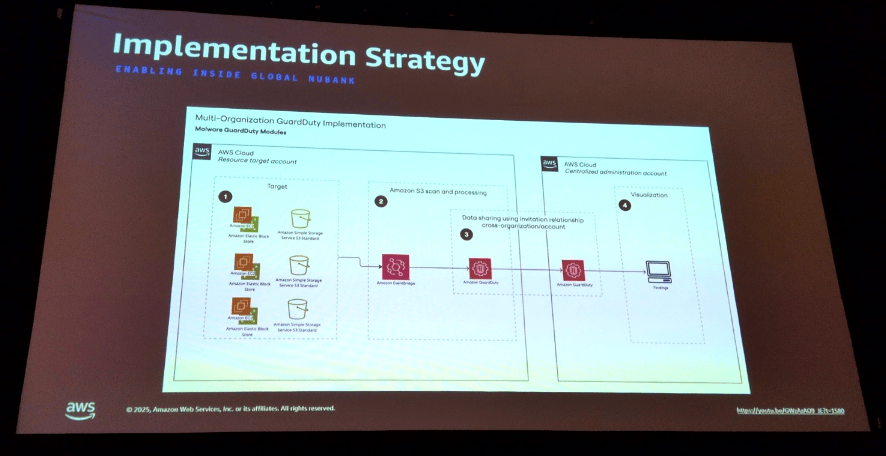

マルチOrganization GuardDuty: リソースアカウント → S3スキャン → 招待ベースのデータ共有 → 集中管理アカウントで可視化

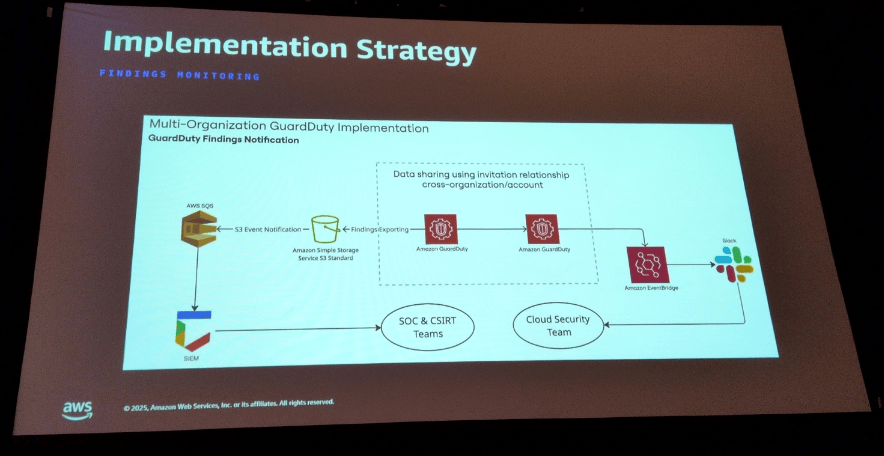

Findings監視のデュアルパス: S3→SIEM→SOC/CSIRTチーム、EventBridge→Slack→Cloud Securityチーム

First Response: S3は自動隔離(File Read Block)、EC2はCSIRT判断後に隔離

おわりに

GuardDuty マルウェア検知に関するセッションのレポートでした。

新しく出てきた AWS Backup 連携の概要とベストプラクティスを学べました。 バックアップスキャンの必要性や、定期的なフルスキャンの重要性など、 しっかりと説明されていて勉強になりました。 Nubank 事例のアーキテクチャや First Response も参考になりそうです。

以上、参考になれば幸いです。