![[アップデート]Amazon GuardDutyでECSクラスターとEC2のグループで拡張脅威検出に対応しました #AWSreInvent](https://devio2024-media.developers.io/image/upload/f_auto,q_auto,w_3840/v1764699051/user-gen-eyecatch/gnmeaqbknilx8p1debpm.jpg)

[アップデート]Amazon GuardDutyでECSクラスターとEC2のグループで拡張脅威検出に対応しました #AWSreInvent

こんにちは、臼田です。

みなさん、AWSで脅威検出してますか?(挨拶

絶賛開催中のAWS re:InventにてAmazon GuardDutyの下記アップデートがありました。

どういう機能なのか、というところから解説します。

アップデート概要

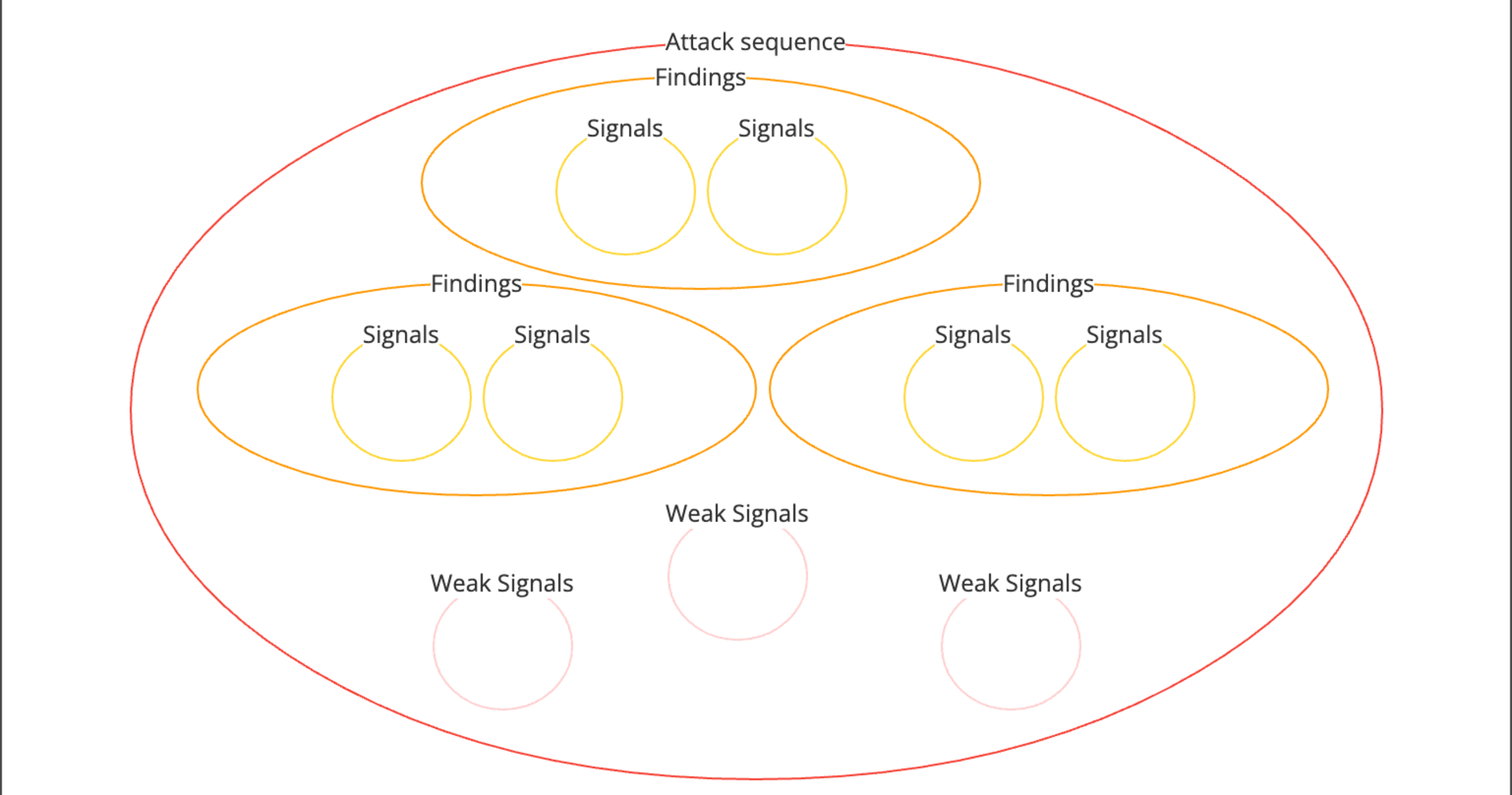

Amazon GuardDutyの拡張脅威検出(Extennded Threat Detection)は従来1つ1つの脅威を検出していたのに対し、それら複数の検出やアクティビティを束ねて1つの大きなイベントとしてまとめる機能です。詳細は下記をご確認ください。

初期のリリースと先日のre:Inforce 2025にて追加が発表され、これまでは3つの検出タイプがありました。

- AttackSequence:EKS/CompromisedCluster

- AttackSequence:IAM/CompromisedCredentials

- AttackSequence:S3/CompromisedData

今回のアップデートで追加で2つの検出タイプが追加されました。

順に見ていきます。

AttackSequence:EC2/CompromisedInstanceGroup

これまでEC2単体での拡張脅威検出には対応していましたが、今回はグループ化されたインスタンス群もまとめて1つの検出として扱うことができるようになりました。

ここでいうグループ化は以下の共通点があるもの、とユーザーガイドに書かれています。

- Auto-scaling group

- IAM instance profile role

- AWS CloudFormation stack

- Amazon EC2 launch template

- AMI or VPC ID

いろんな共通化されたインスタンスをまとめて扱えそうですね。これは非常にありがたいです。

このグループ化されたインスタンス群に対して下記脅威を横断的に検出します。

- 悪意のあるプロセス

- 悪意のあるファイル

- 疑わしいネットワーク接続

- 暗号通貨のマイニング

- Amazon EC2 インスタンス認証情報の不審な使用

- AttackSequence:ECS/CompromisedCluster

ECSでの拡張脅威検出は初めての対応です。

同じように下記シグナルを扱い検出結果を1つにまとめられます。

- 悪意のあるプロセス

- 悪意のあるエンドポイントとの通信

- 暗号通貨マイニング

やってみたい

画面がまだリリースされていなかったので、また別途検証します

まとめ

Amazon GuardDutyの新しい2つの拡張脅威検出の検出タイプを確認しました。

いずれも活躍してくれそうですので、ぜひ有効化しましょう!