Amazon Inspector で Linux OS に対して手動でスキャンを実行する方法を教えてください

困っていること

Inspector v2 を利用して Linux 環境 (Amazon Linux2023) に導入している OS 用パッケージの脆弱性管理を行うことを検討しています。

動作検証のため、自動実行を待たずにスキャンを手動で実行したいのですが、方法があれば教えてください。

どう対応すればいいの?

Systems Manager の "Run Command" から対象のインスタンスに "AWS-RefreshAssociation" コマンドドキュメントを実行することで、手動でのスキャンが可能です。

やってみた

SSM エージェントをインストールした AmazonLinux 2023の EC2 インスタンスに対して手動スキャンを実行してみます。

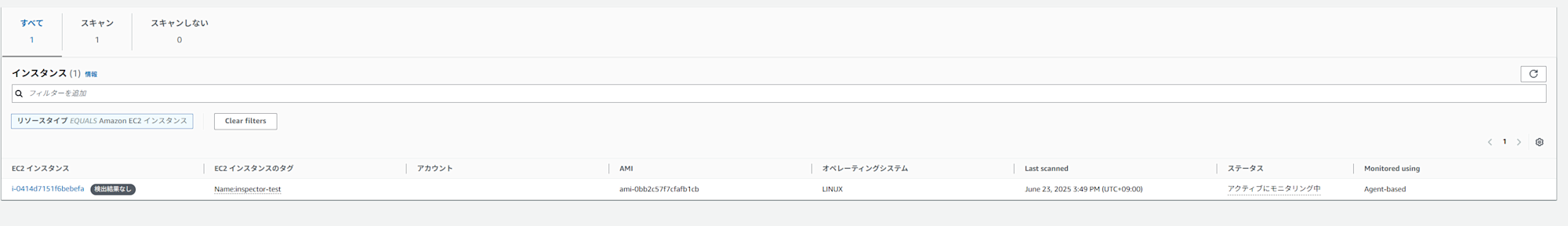

現状は以下の通り何も脆弱性が検出されていない(検出結果なし)状況です。

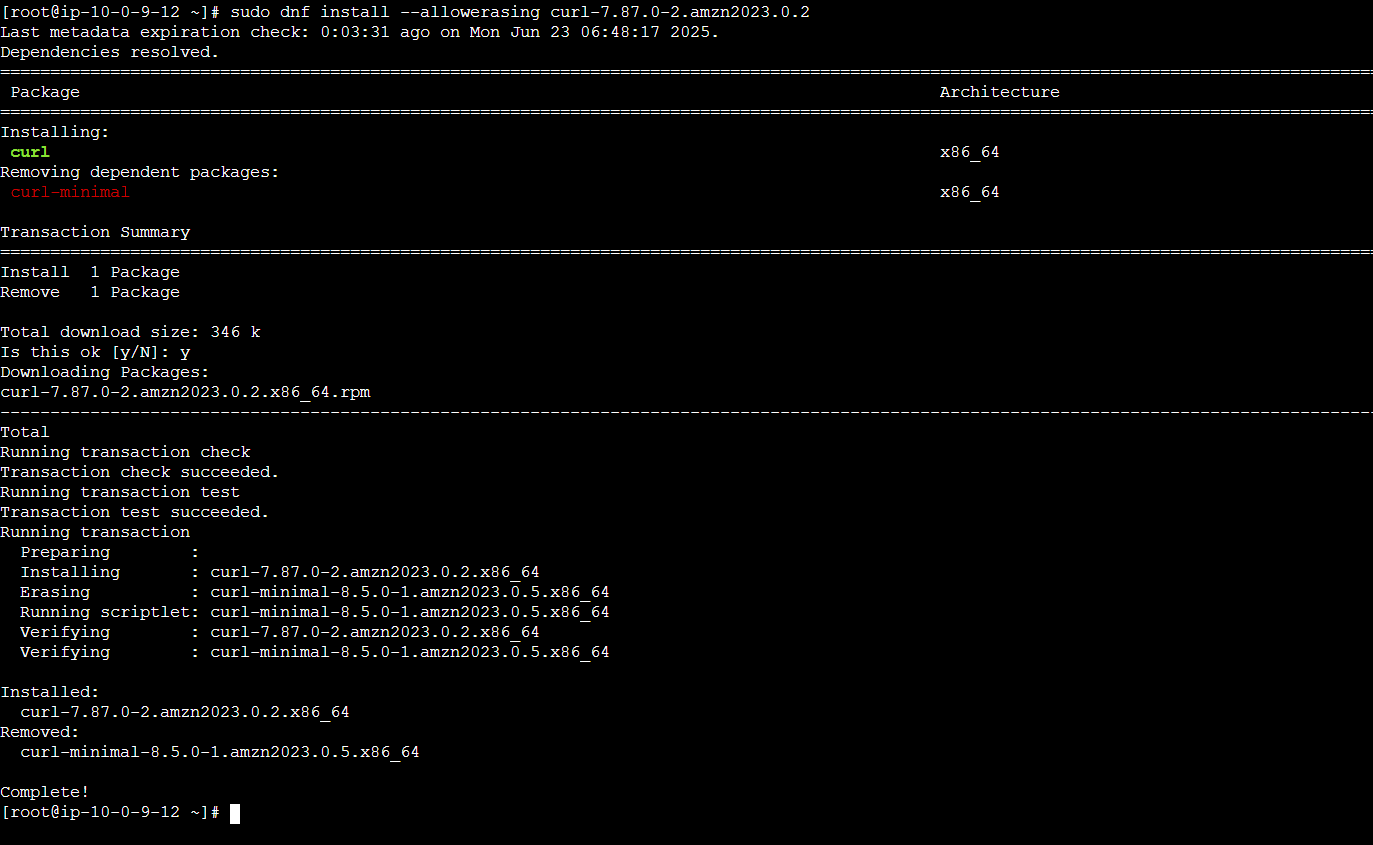

スキャンの動作確認のため、脆弱性が指摘されているバージョンの curl パッケージを意図的にサーバにインストールします。

sudo dnf install --allowerasing curl-7.87.0-2.amzn2023.0.2

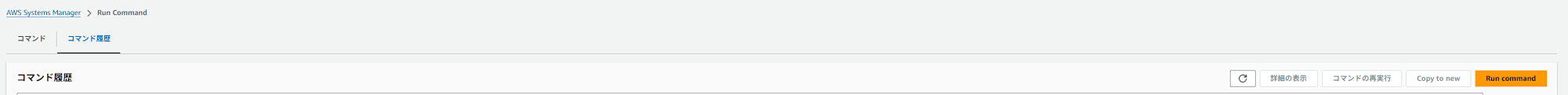

パッケージのインストール後、マネジメントコンソールから Systems Manager の管理画面を開き、左のメニューから "Run Command" を選択後、画面右上の "Run Command" を押下します。

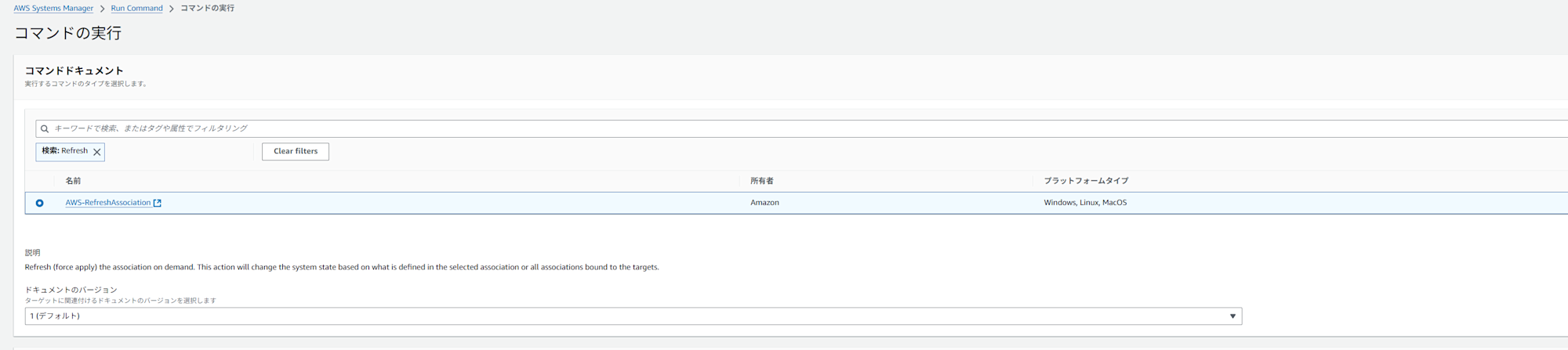

コマンドドキュメントの選択画面で、"AWS-RefreshAssociation" にチェックを入れます。

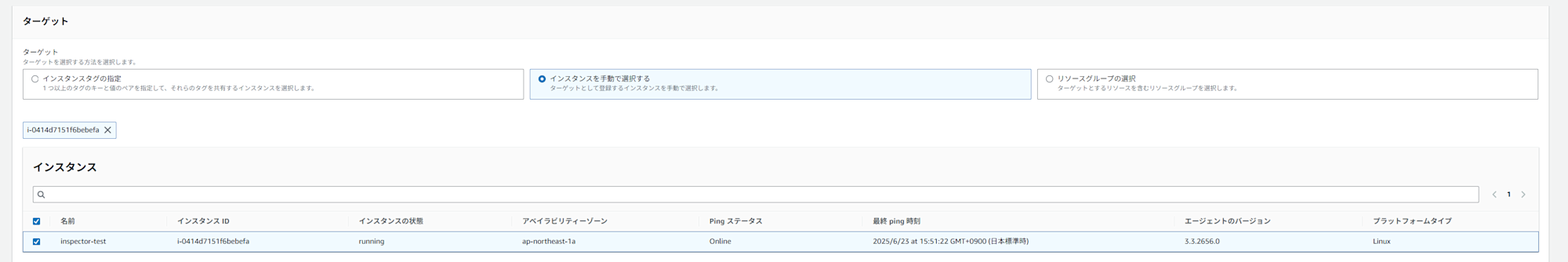

スキャン対象の EC2 インスタンスをターゲットに選択し、「実行」を押下します。

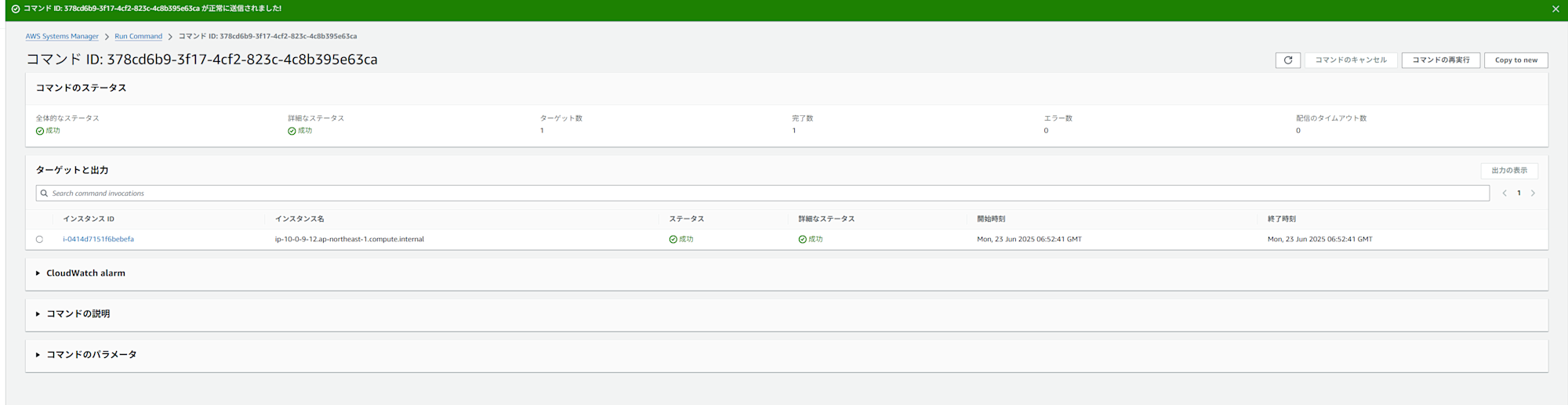

ステータスが「成功」になれば実行完了です。

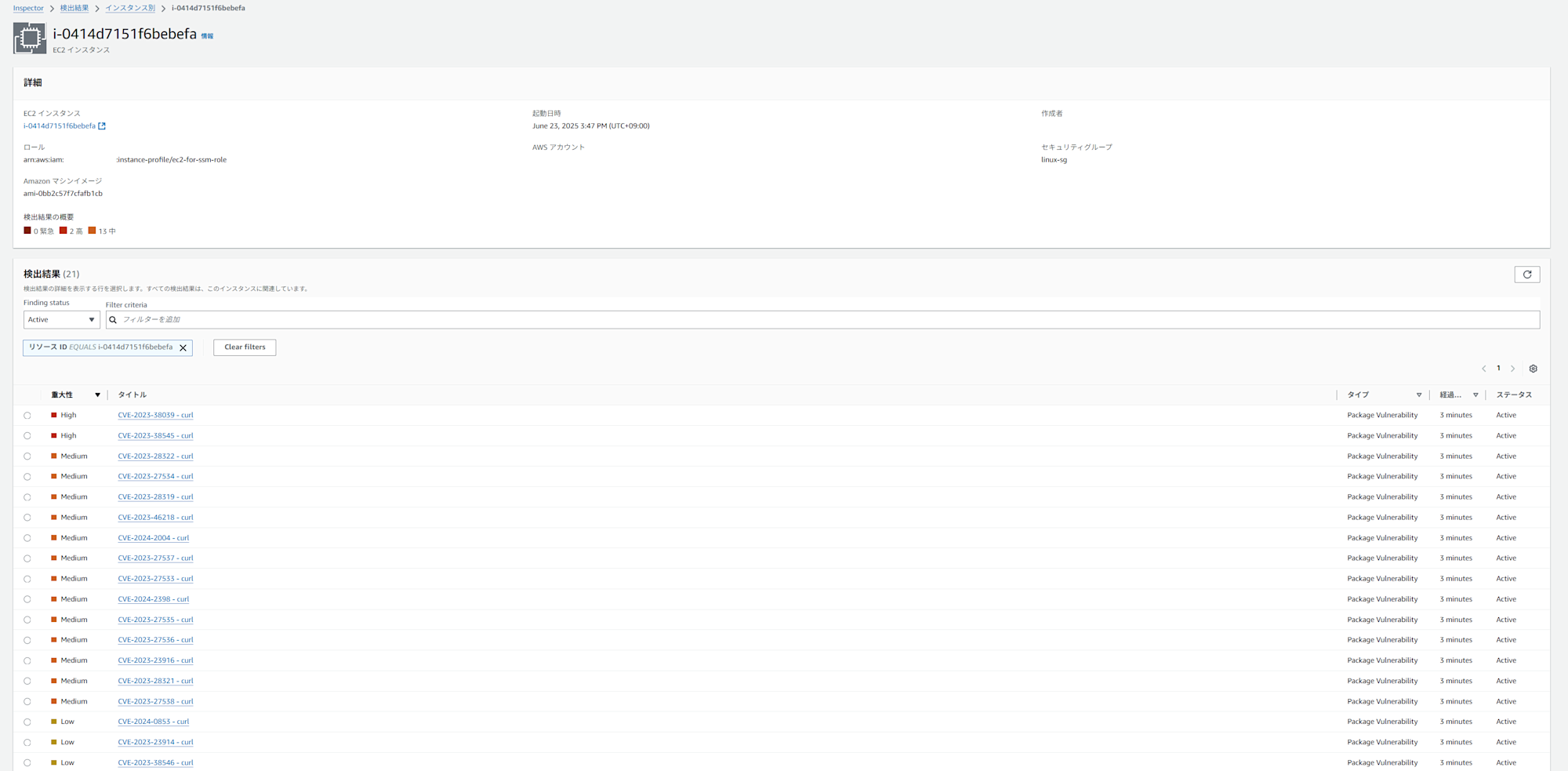

Inspector の当該 EC2 の管理画面に、インストールした curl のバージョンに基づく脆弱性が新規に検出されていることが確認できました。

SSM コマンドを実行したタイミングで Last scanned の時間も更新されていました。

補足

詳細検査スキャン(ディープインスペクション)機能を利用してプログラミング言語パッケージライブラリ脆弱性のスキャンを行う場合は、実行するコマンドが違うのでご注意ください。

当該スキャンを手動で実行する場合は、以下のドキュメントを RunCommand で実行する必要があります。

AmazonInspector2-InvokeInspectorSsmPluginLinux