![[小ネタ] Control Tower で標準ログとアクセスログのデフォルトの保持期間が異なるのはなぜか?](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-fff4d7e7c3509d1ffcc67578673c5f00/056494cb8aea27071cd8ed8a870bda83/aws-control-tower?w=3840&fm=webp)

[小ネタ] Control Tower で標準ログとアクセスログのデフォルトの保持期間が異なるのはなぜか?

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは!AWS事業本部のおつまみです。

みなさん、Control Tower 普段活用していますか?私はしています。

マルチアカウント統制で利用されるControl Tower ですが、ランディングゾーンをセットアップする際にログの保持期間を設定します。

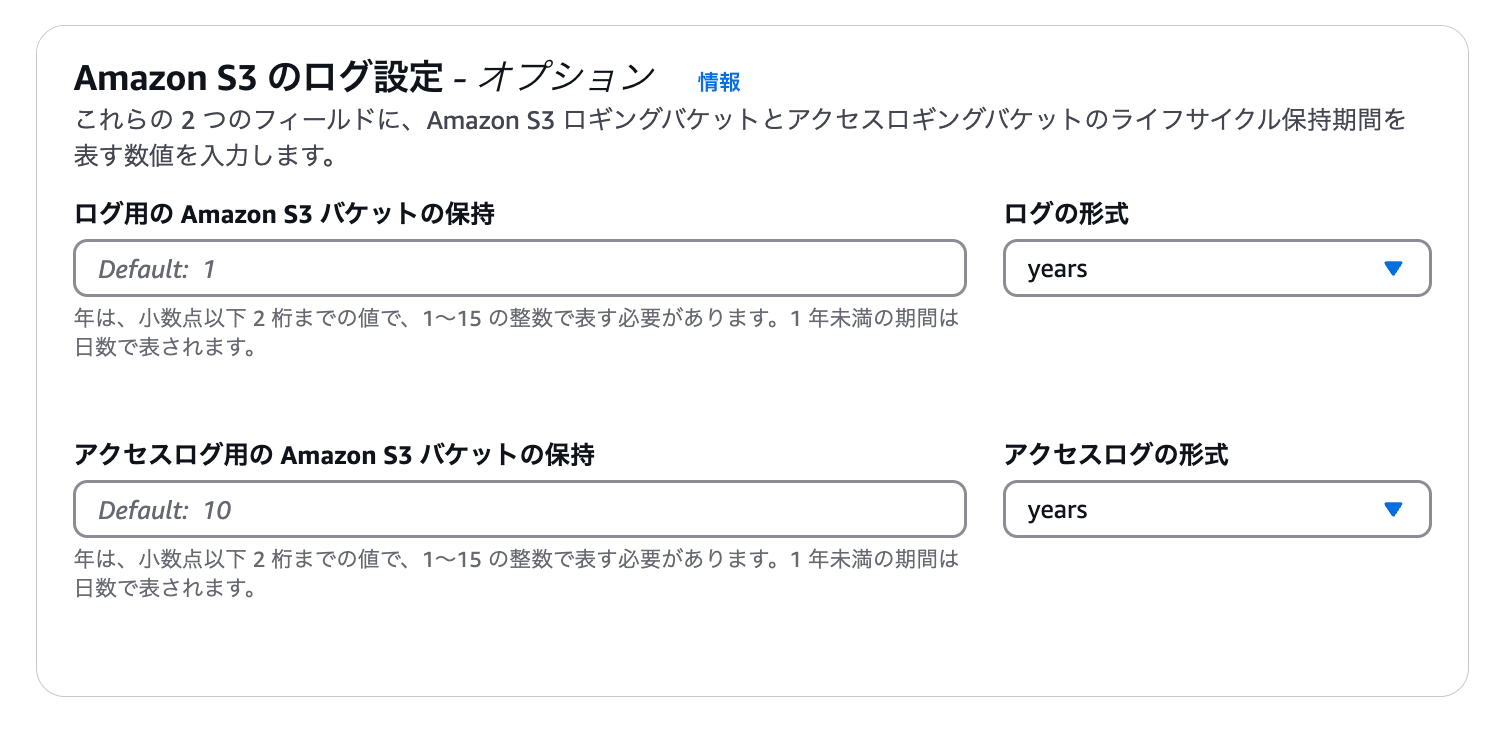

この保持期間、デフォルト設定は以下のようになっています。

- 標準ログ:1年

- アクセスログ:10年

参考:オプションでログの保持を設定する - AWS Control Tower

デフォルトではそれぞれ異なる保持期間が設定されていますが、なぜこのような違いがあるのでしょうか?

今回は、この疑問について調査した内容を共有します!

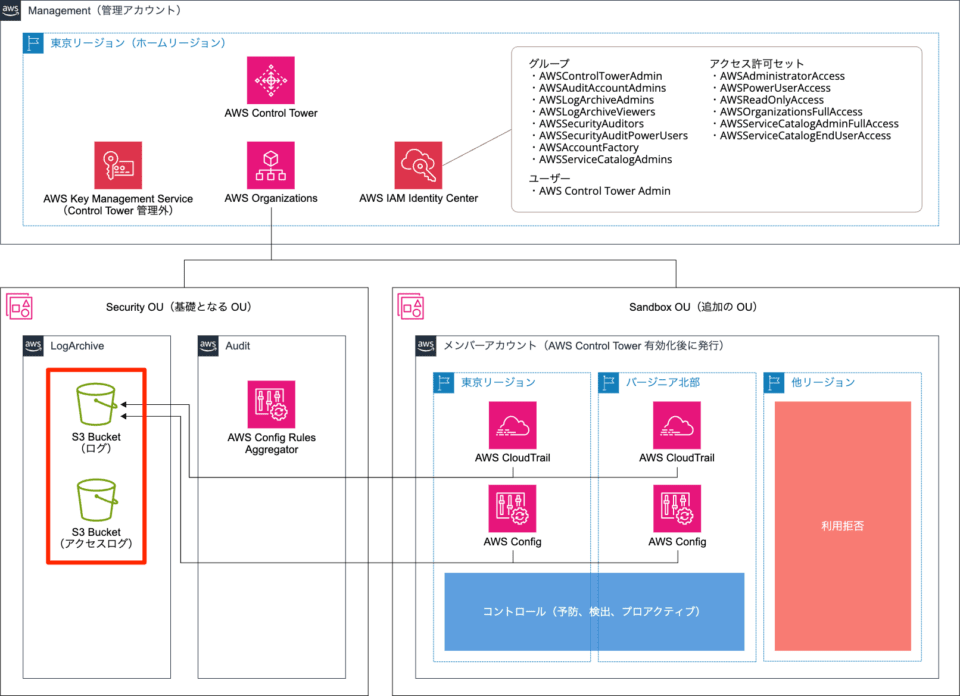

Control Towerにおける2種類のログバケット

Control Tower有効化時には、2つのログ保存用S3バケットを設定する必要があります。

参考:DevelopersIO 2023 大阪 – 勉強会「AWS Control Towerの初期設定解説」 #devio2023 | DevelopersIO

- 標準ログ用バケット(デフォルト保持期間:1年)

- AWS CloudTrail(APIアクティビティの記録)、AWS Config(リソース設定変更の履歴)などの運用関連ログが保存

- 主にシステムの運用監視やトラブルシューティングに使用され、直近の運用状況を分析する目的で活用

- アクセスログ用バケット(デフォルト保持期間:10年)

- 上記の標準ログにアクセスしたアクセスログが保存

- 主にセキュリティ監査やコンプライアンス対応を目的で活用

なぜ保持期間が異なるのか?

結論、ログの用途が異なるためです。

標準ログは直近の運用状況分析が主目的のため、1年程度で十分とされています。

一方、アクセスログは法規制やコンプライアンス要件により、より長期の保存が求められます。多くの業界標準や法規制では5-7年以上のログ保持が必要とされているため、デフォルトで10年という設定になっています。

なお、ログに関するは法令は多々あります. 下記はIPAから出版されている「企業における情報システムのログ管理に関する

実態調査」資料の抜粋です。

| 保存期間 | 法令・ガイドラインなど |

|---|---|

| 1ヶ月間 | 刑事訴訟法 第百九十七条 3「通信履歴の電磁的記録のうち必要なものを特定し、三十日を超えない期間を定めて、これを消去しないよう、書面で求めることができる。」 |

| 3ヶ月間 | サイバー犯罪に関する条約 第十六条 2「必要な期間(九十日を限度とする。)、当該コンピュータ・データの完全性を保全し及び維持することを当該者に義務付けるため、必要な立法その他の措置をとる。」 |

| 1年間 | PCI DSS 監査証跡の履歴を少なくとも 1 年間保持する。少なくとも 3 か月はすぐに分析できる状態にしておく。 NISC「平成 23 年度政府機関における情報システムのログ取得・管理の在り方の検討に係る調査報告書」 政府機関においてログは1年間以上保存。 SANS「Successful SIEM and Log Management Strategies for Audit and Compliance」 1 年間のイベントを保持することができれば概ねコンプライアンス規制に適合する。 |

| 18ヶ月間 | 欧州連合(EU)のデータ保護法。 |

| 3年間 | 不正アクセス禁止法違反の時効。 脅迫罪の時効。 |

| 5年間 | 内部統制関連文書、有価証券報告書とその付属文書の保存期間に合わせて。 電子計算機損壊等業務妨害罪の時効。 |

| 7年間 | 電子計算機使用詐欺罪の時効。 詐欺罪の時効。 窃盗罪の時効。 |

| 10年間 | 『不当利得返還請求』等民法上の請求権期限、及び総勘定元帳の保管期限:商法 36 条。(取引中・満期・解約等の記録も同じ扱い)銀行の監視カメラ、取引伝票に適用している例あり。 |

デフォルト期間は決まっていますが、上記を参考として、自社のコンプライアンス要件や運用方針に合わせて、適切な保持期間を設定することが臨ましいです。

最後に

今回は、Control Tower で標準ログとアクセスログの保持期間の違いについて解説しました。

この内容は、実際にお客様から質問を受けた際に即答できなかったため、改めて調査してまとめたものです。

ログの保持期間を検討する際の参考資料も見つかり、個人的にも良い学びとなりました。

組織のコンプライアンス要件や運用方針に応じて、適切な保持期間を設定することをお勧めします。

最後までお読みいただきありがとうございました!

以上、おつまみ(@AWS11077)でした!