![[待望の機能]新しいAWS Security HubでExposureを検出してアタックパスの可視化を実際にやってみた #AWSreInforce](https://devio2024-media.developers.io/image/upload/f_auto,q_auto,w_3840/v1750239612/user-gen-eyecatch/f6aqhbgtzovsnvsetijl.jpg)

[待望の機能]新しいAWS Security HubでExposureを検出してアタックパスの可視化を実際にやってみた #AWSreInforce

こんにちは、臼田です。

みなさん、AWSのセキュリティ可視化してますか?(挨拶

今回はre:Inforce 2025でやってきた強力なAWSセキュリティの可視化機能である、新しいAWS Security HubのExposureに関連するアタックパスの可視化を実際に試してみました。

アップデート全体の話は下記記事を参照してください。

やってみた

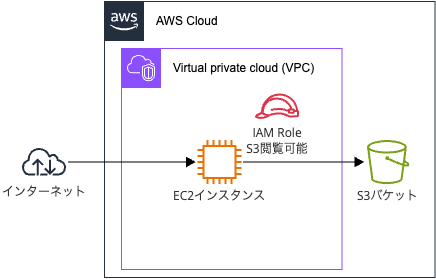

今回用意した環境はこちらです。

インターネットから直接アクセスできるEC2インスタンスを用意し、そこにS3に対する読み取り権限のあるIAM Roleをアタッチしています。

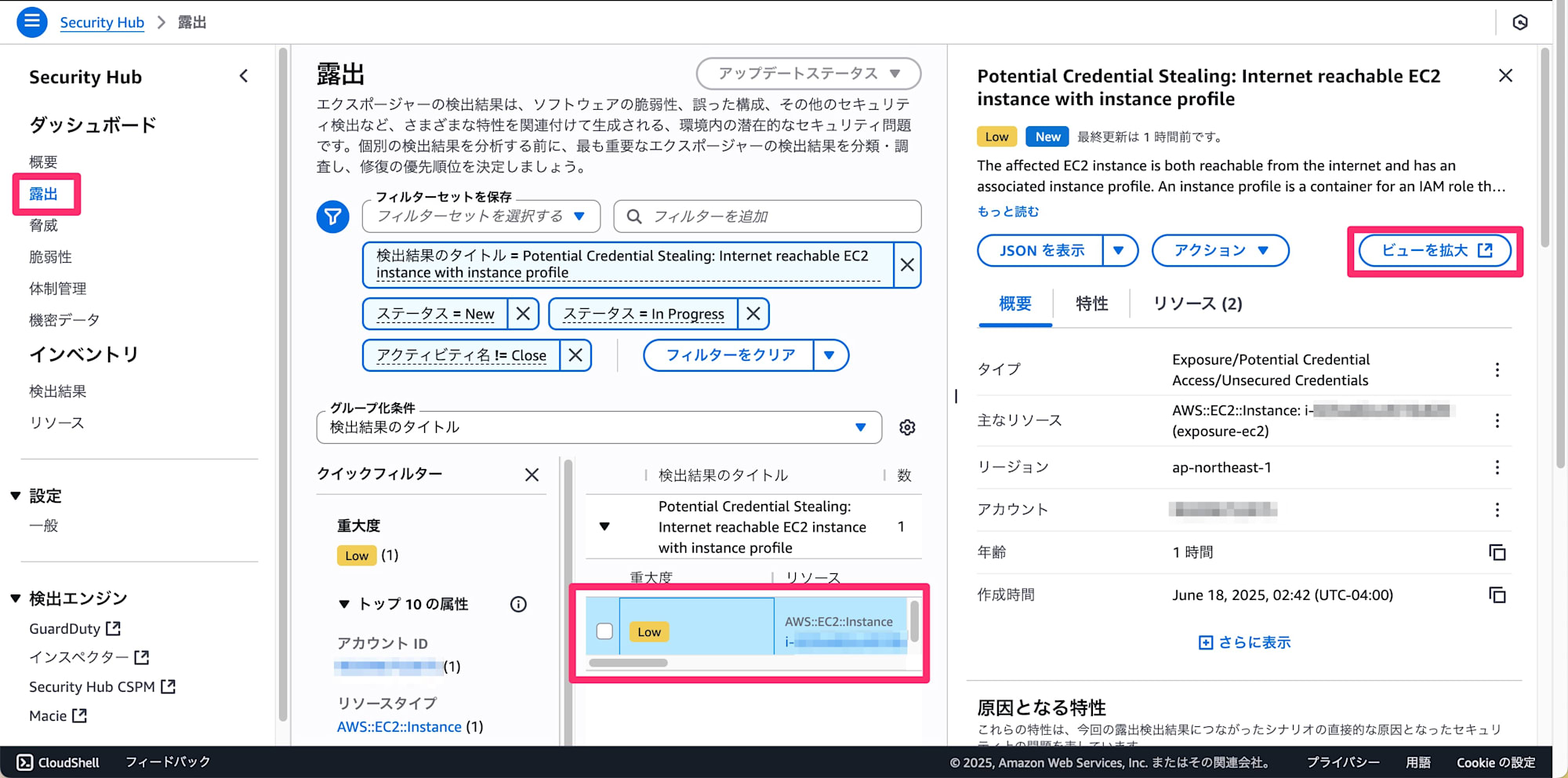

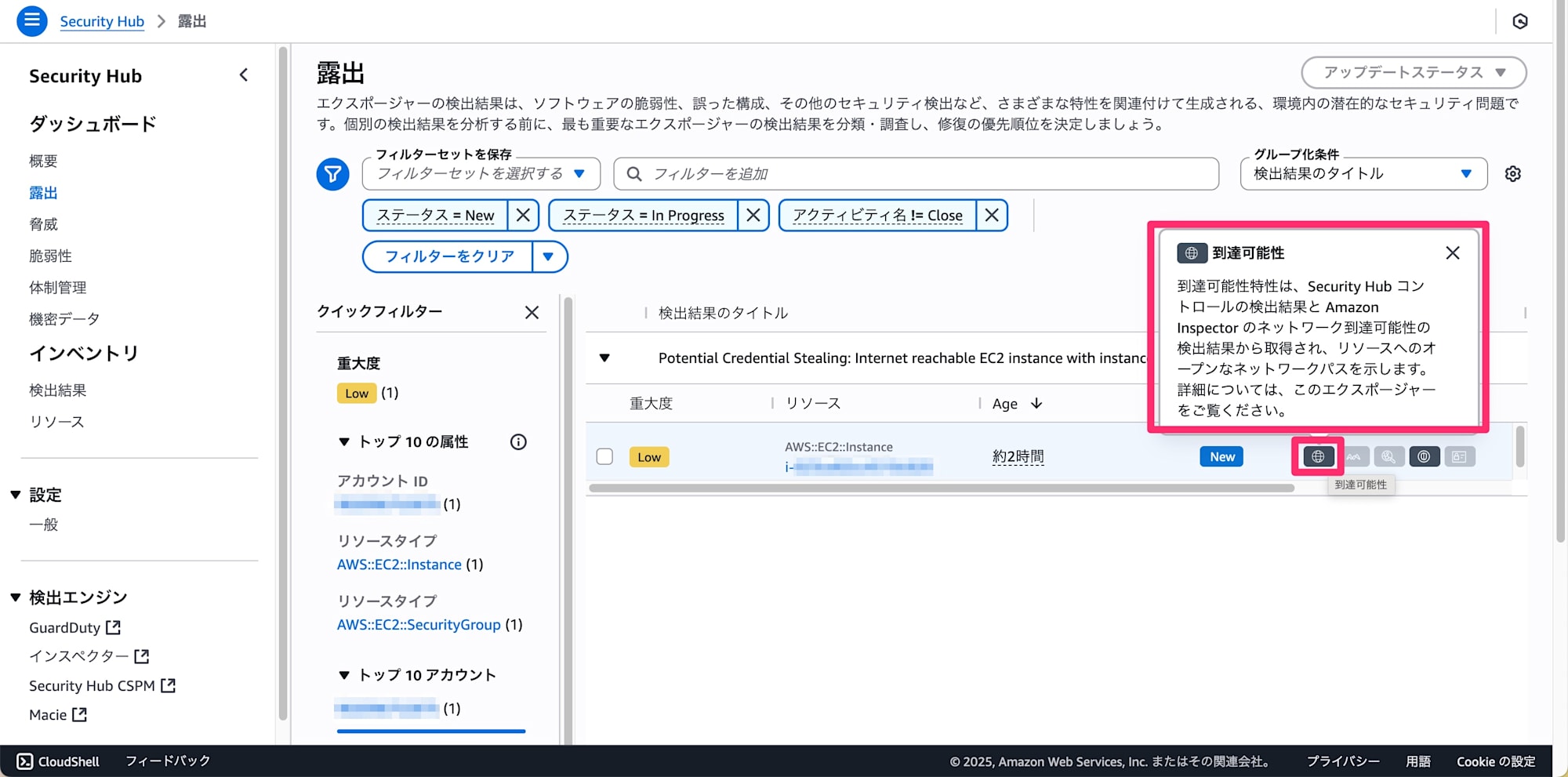

設定をしてしばらく放置していたら、Exposure(露出)として検出されました!今回の新しいAWS Security Hubでは、従来のCSPMのFindingsとは別に、Exposure Findingsという形式のFindingsも検出するようになっており、それが出たということですね。

ドキュメントには検出は6時間サイクルとあるので、結構待つ必要があるかもです。

Security Hub は 6 時間ごとにエクスポージャー検出結果を生成します

Generating exposure findings - AWS Security Hub

ちなみに現在Exposure Findingsに対応しているリソースは以下のとおりです。

- AWS::DynamoDB::Table

- AWS::EC2::Instance

- AWS::ECS::Service

- AWS::EKS::Cluster

- AWS::IAM::User

- AWS::Lambda::Function

- AWS::RDS::DBInstance

- AWS::S3::Bucket

そして、検出できる特性(Traits)は以下です。

| 特性タイプ | 説明 | ソース | 影響を受けるリソース |

|---|---|---|---|

| 誤った設定 | リソースの構成が間違っていることを示します。 | セキュリティ ハブ CSPM 制御の検出結果。 | すべてのリソース タイプ。 |

| 到達可能性 | リソースへの開いているネットワーク パスを示します。 | Security Hub CSPM コントロールの検出結果と Amazon Inspector ネットワーク到達可能性の検出結果。 | Amazon EC2インスタンス |

| 機密データ | リソースに機密データが含まれていることを示します。 | Macie の機密データの検出結果。 | Amazon S3バケット |

| 脆弱性 | リソースが Common Vulnerabilities and Exposure (CVE) にさらされていることを示します。 | Amazon Inspector パッケージの脆弱性の検出。 | Amazon EC2 インスタンス、Amazon ECS サービス、Amazon EKS クラスター、Lambda 関数 |

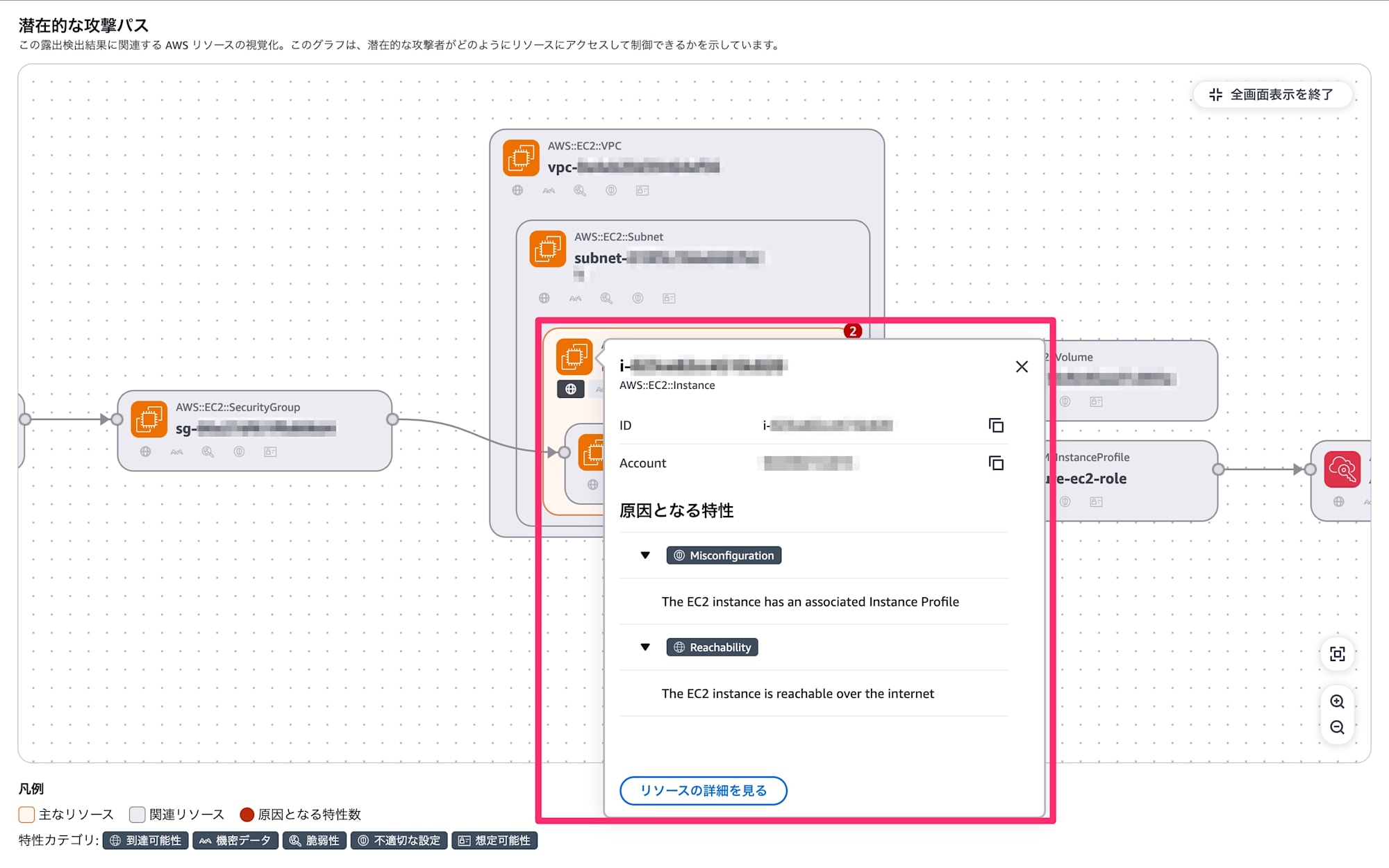

今回はEC2インスタンスに対するMisconfiguration(誤った設定)とReachability(到達可能性)から検出しています。

Exposure画面で詳細を開いていきます。右カラムで詳細が見れますがこの状態だと見づらいですね。詳細画面のための「ビューを拡大」がありますのでこれを押します。

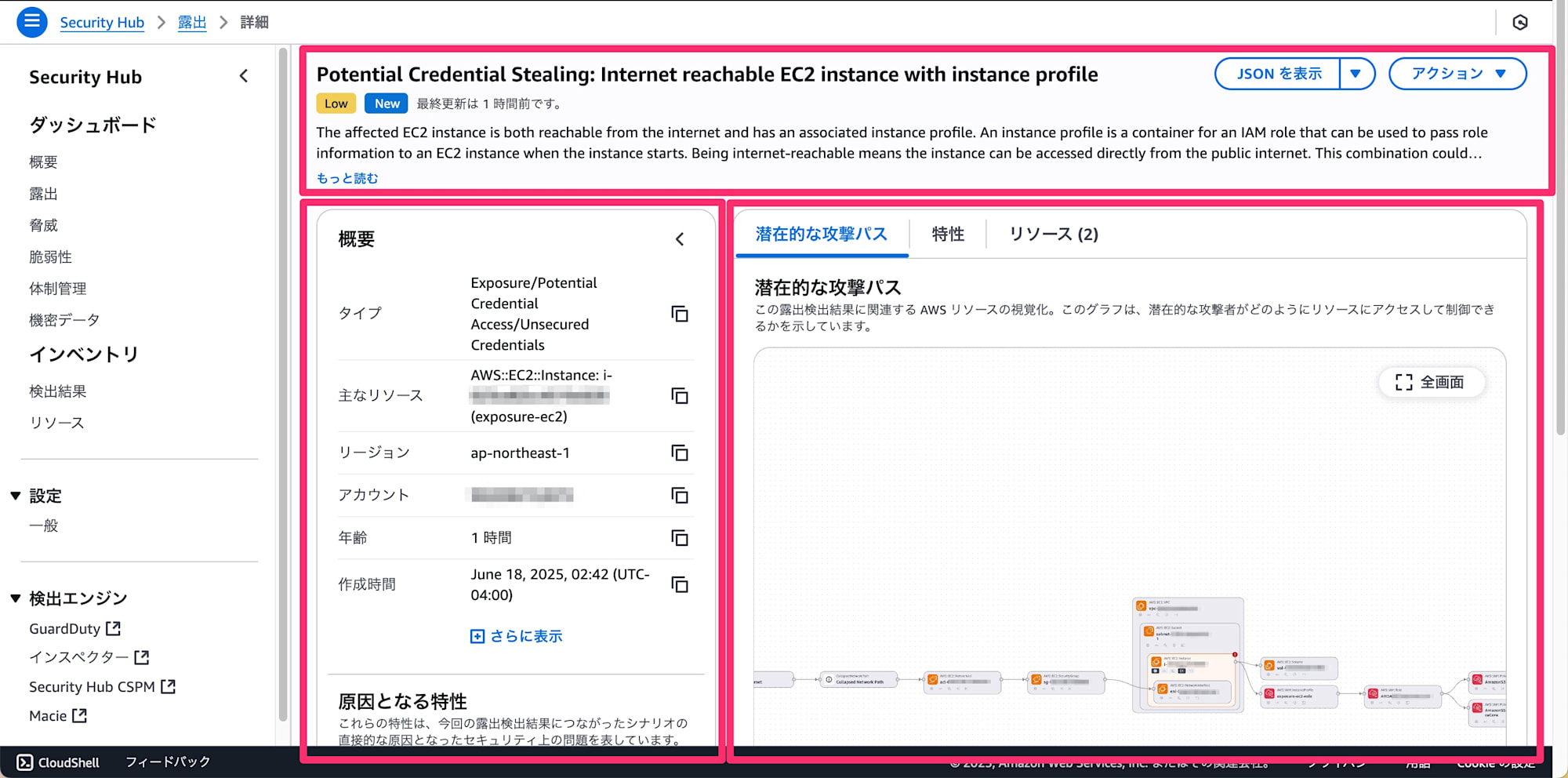

いい感じのレイアウトで内容を確認していきます。上部に説明、左下で概要、右下に詳細という感じです。

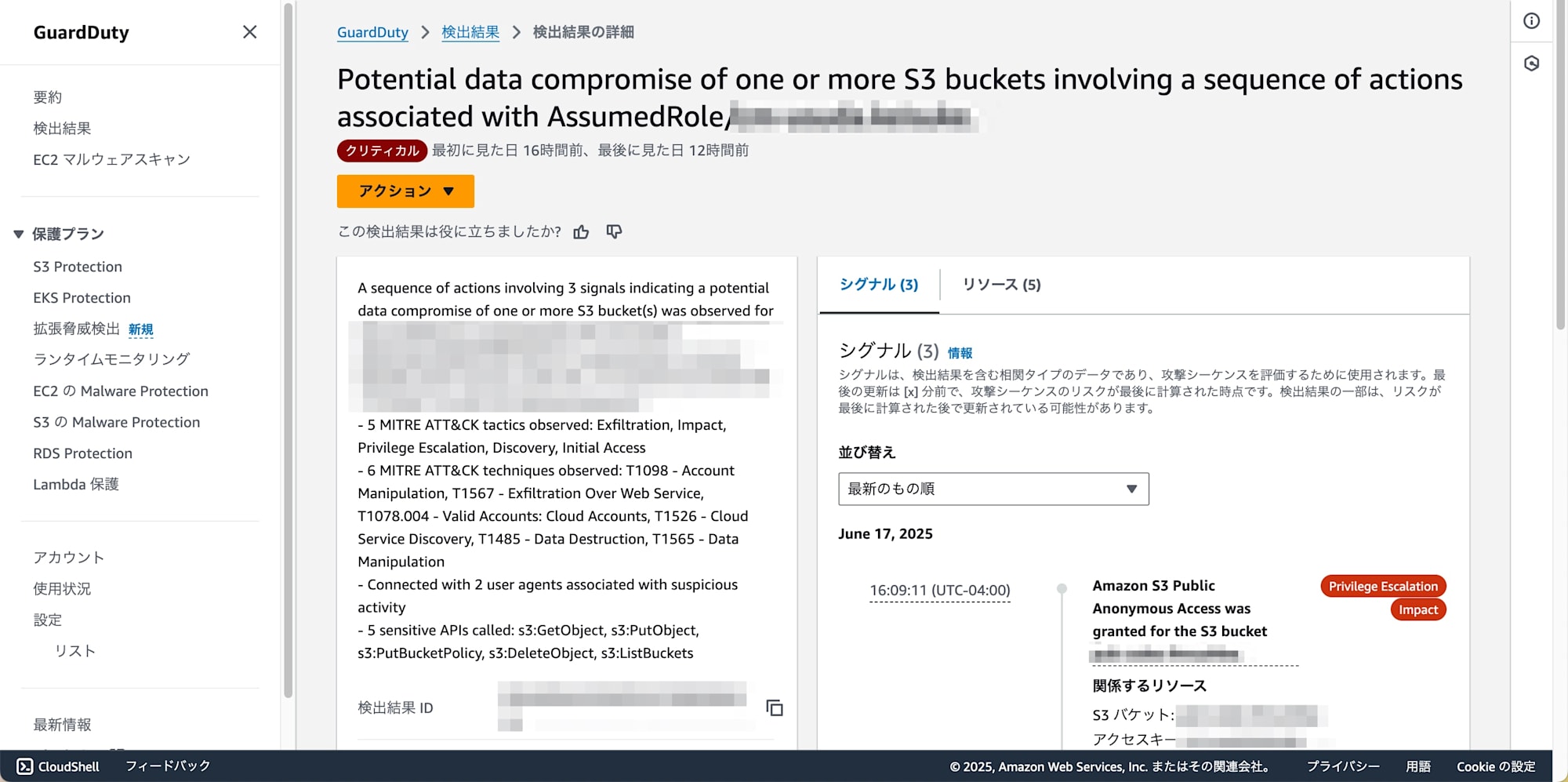

最近このレイアウトを見たなーと思ったのですが、Amazon GuardDutyの拡張脅威検出機能が実装されたときも同じレイアウトでした。

拡張脅威検出についてはこちら。

デザインだけCloudscape Design Systemになっていますが、同じですね。いずれAmazon GuardDuty側もCloudscapeになりそうですね。

話を戻しまして、Exposureの詳細を見ていきましょう。

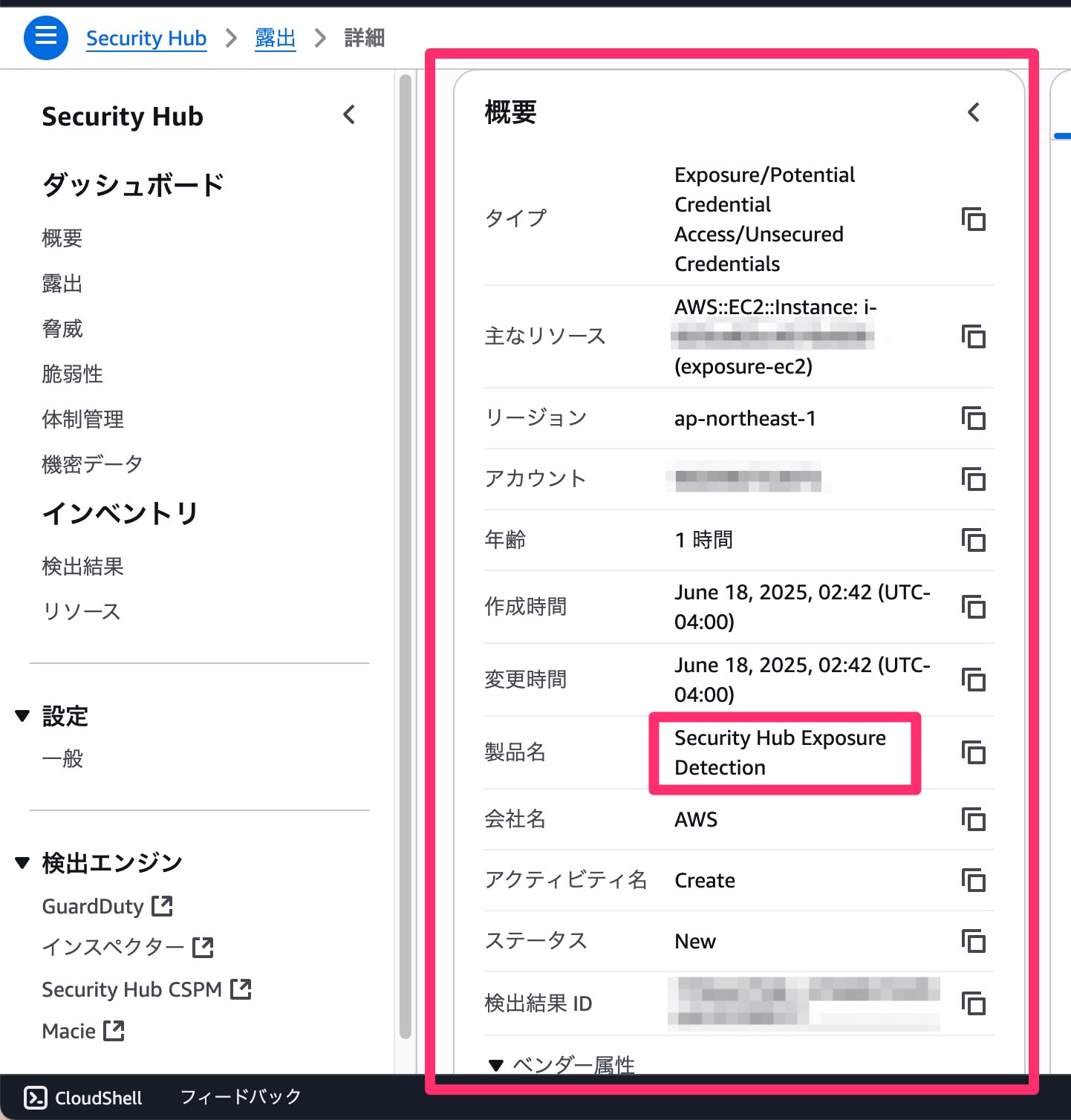

概要はいい感じに概要がまとまっていますね。製品タイプとして「Security Hub Exposure Detection」という新しいものが見受けられます。これまでのCSPMの検出では「Security Hub」とだけ入っていました。

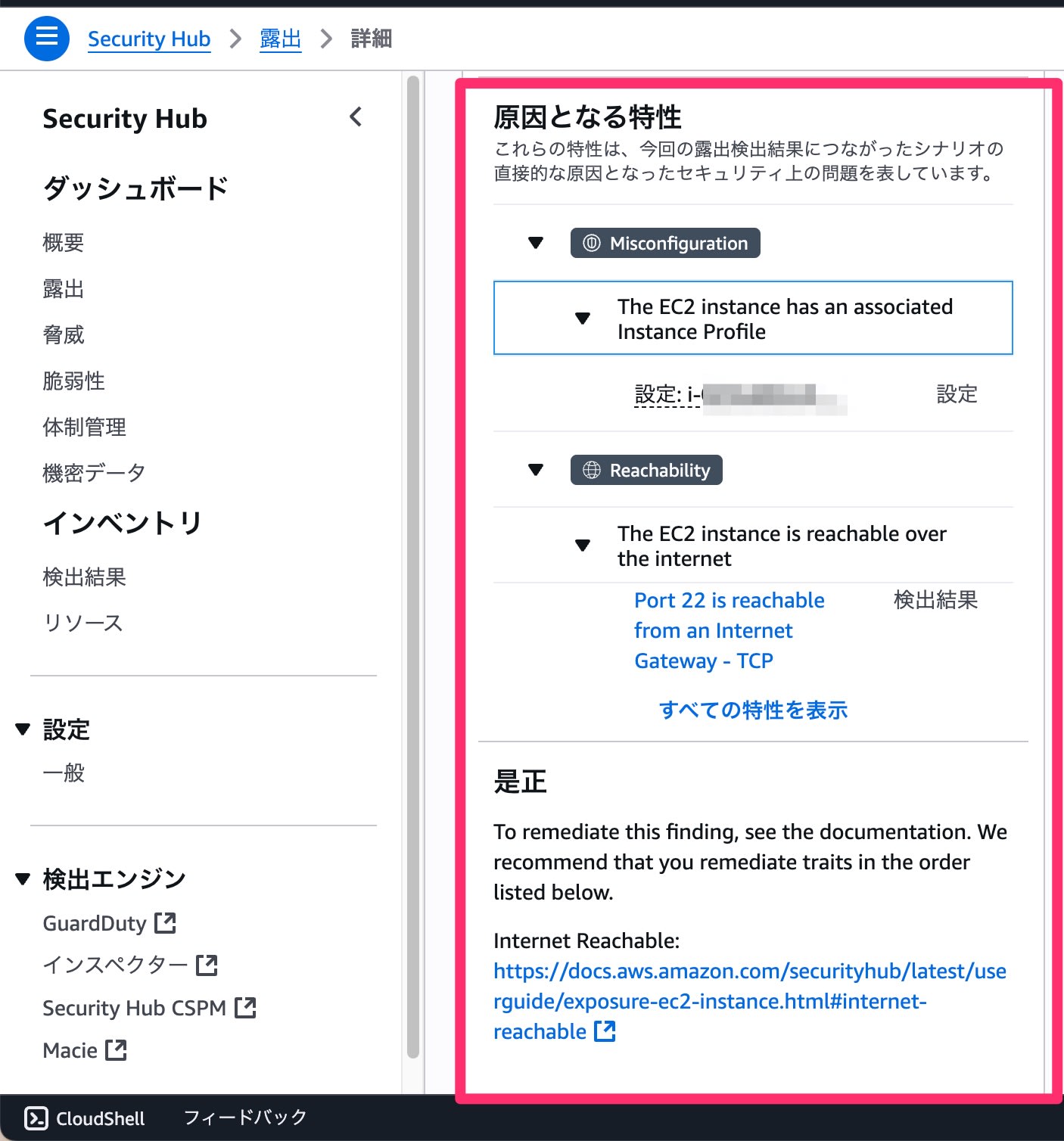

検出した原因となる特性としてAWS Security Hub CSPMのMisconfigurationとAmazon InspectorのReachabilityについて書かれています。

是正はRemediating exposures for EC2 instances - AWS Security Hubのユーザーガイドのリンクがあり、どのように修復するかの案内があります。

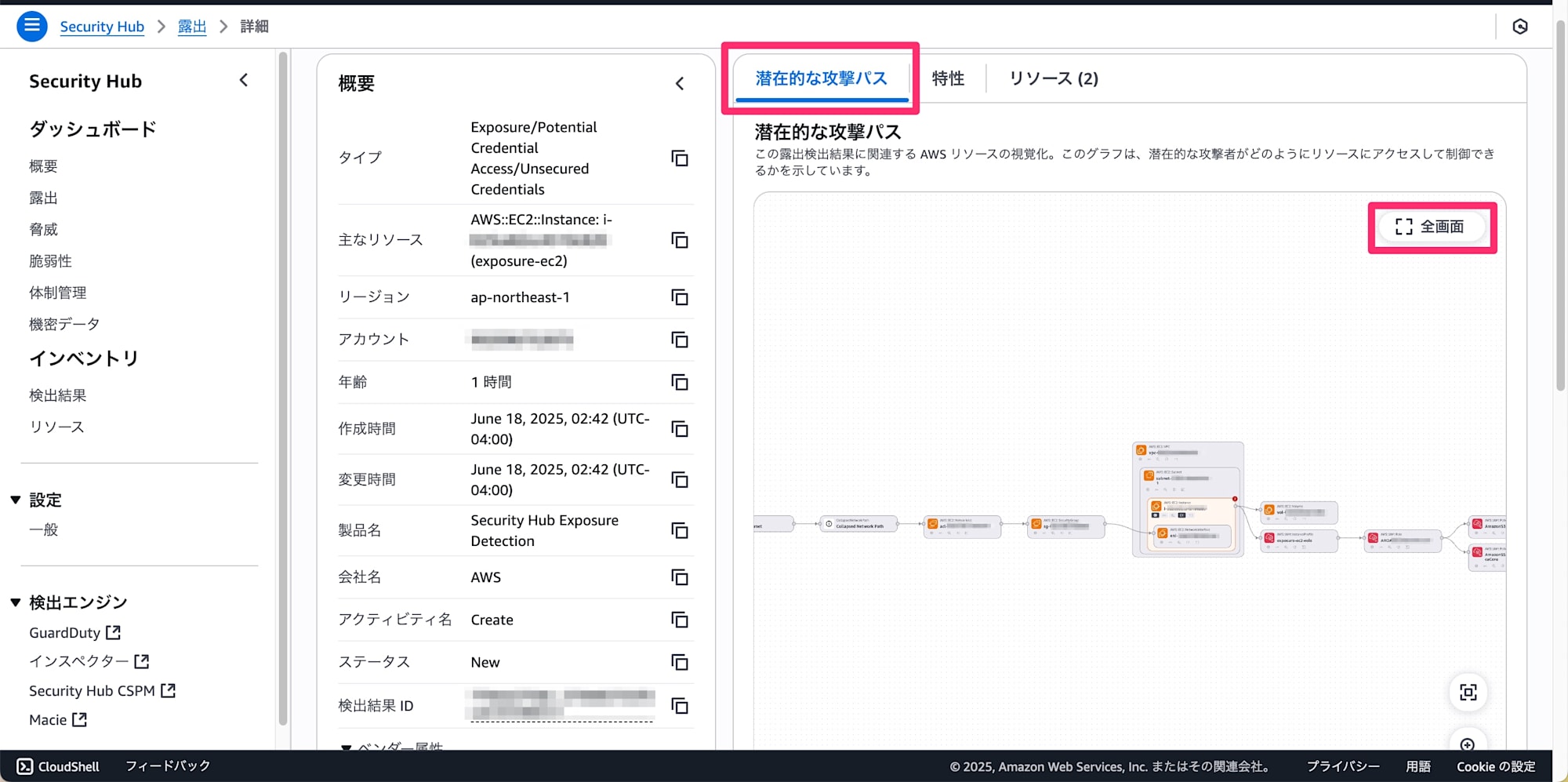

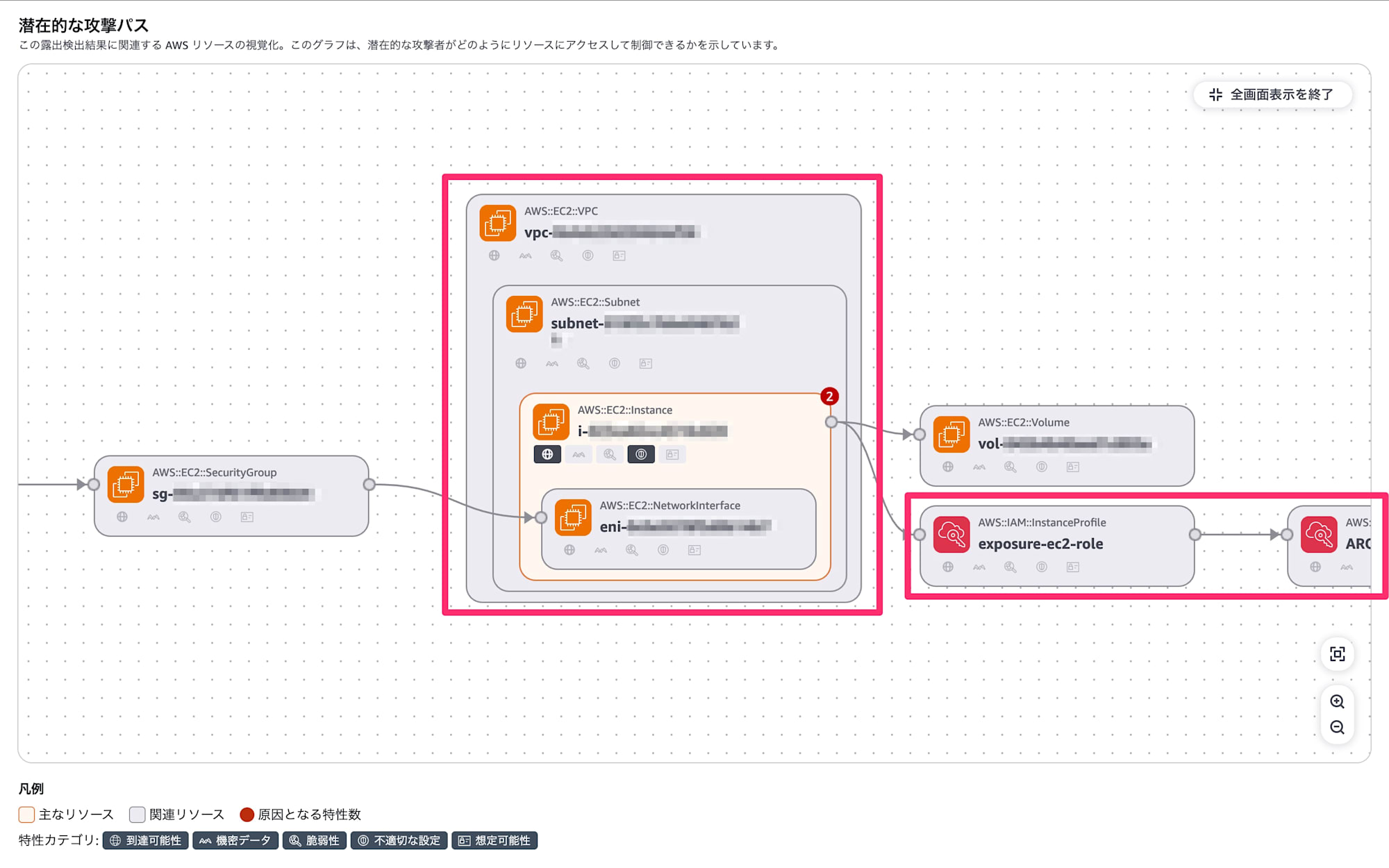

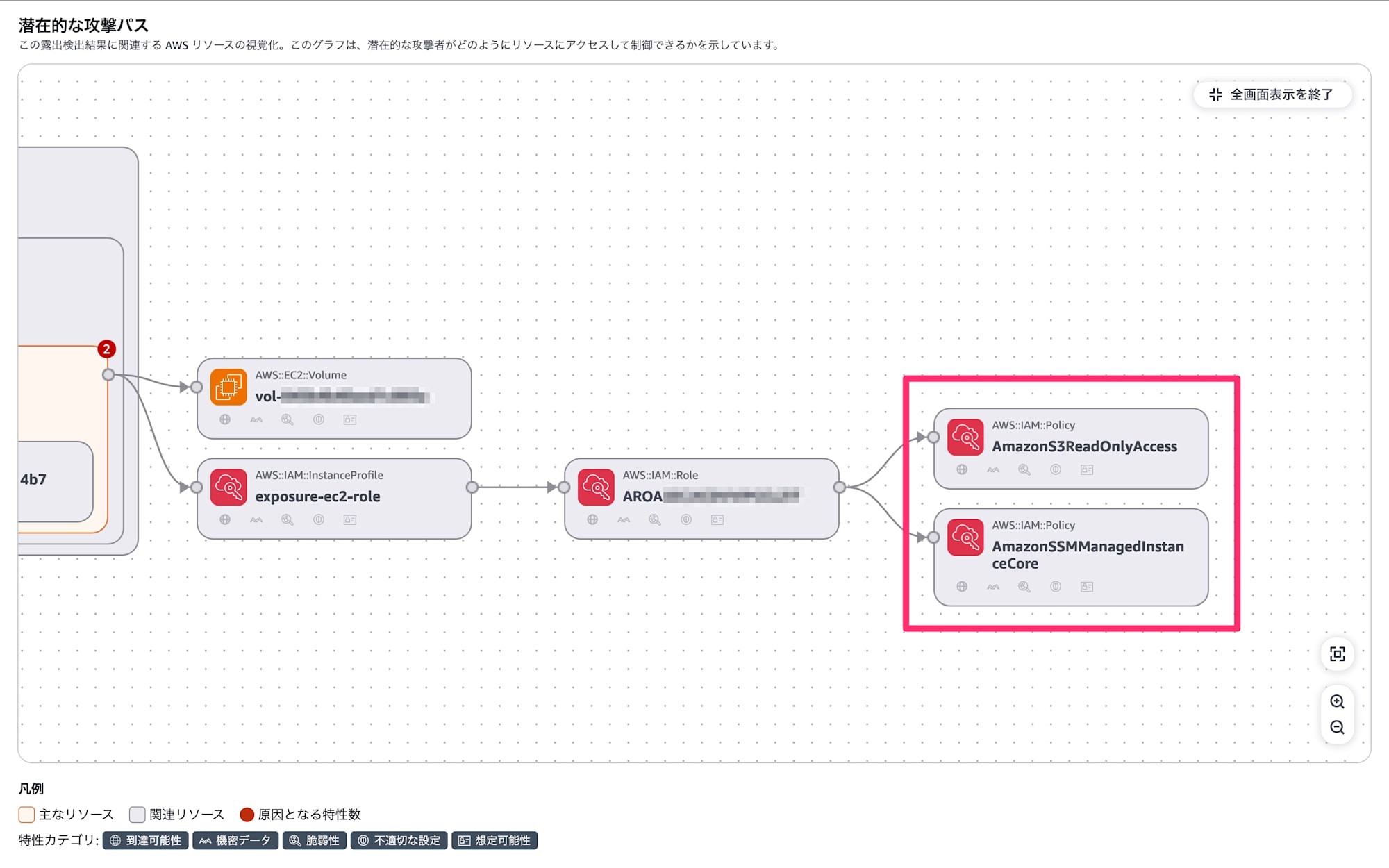

いよいよ本命のアタックパスの可視化です。ここでも「全画面」表示があるのでこちらで詳細を見ていきましょう。

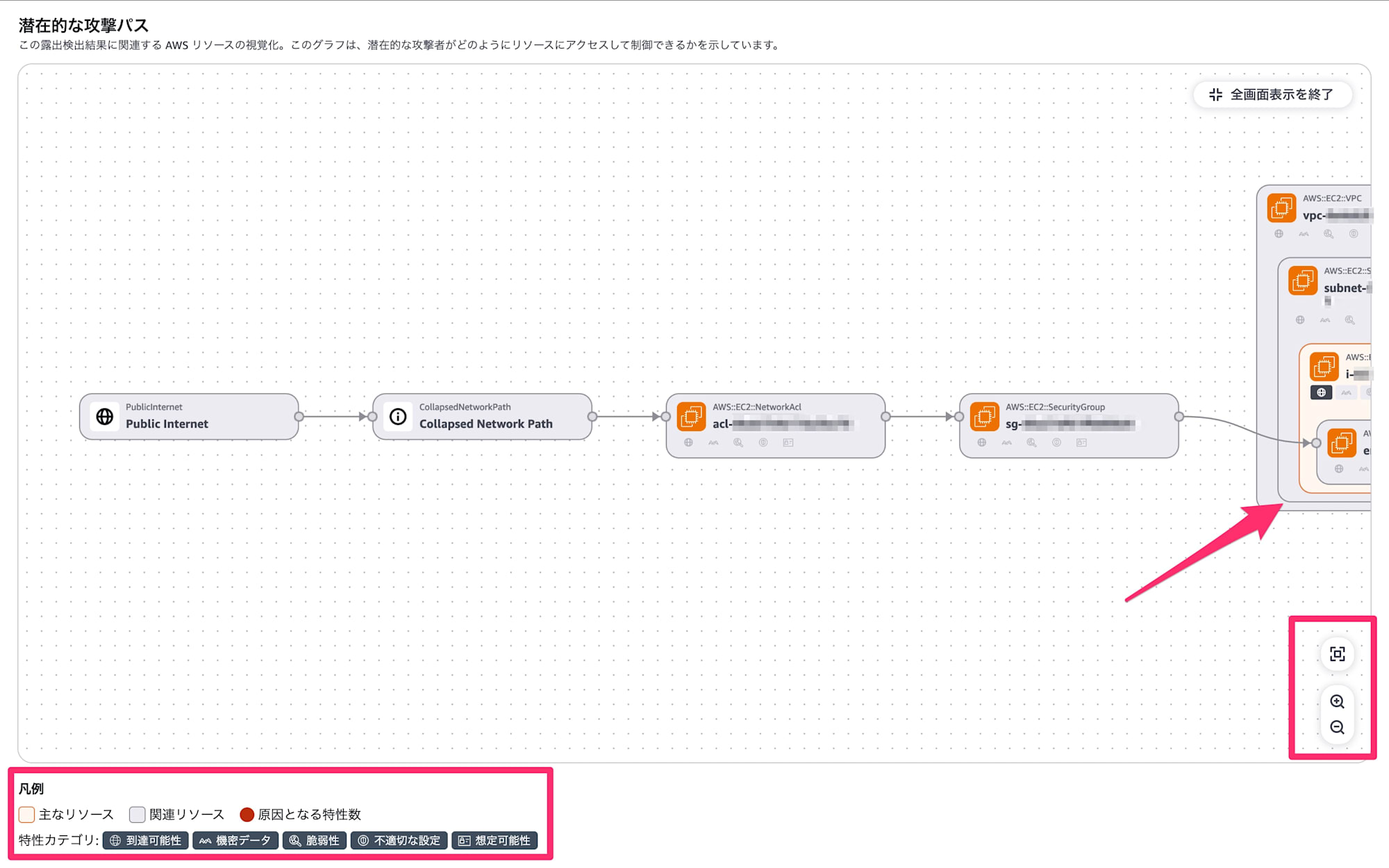

右下に拡大縮小など、左下に判例があります。もちろん⌘+スクロール(WindowsだとCtrlかもしれない)で拡大縮小したりドラッグアンドドロップで移動したりできます。判例にあるように主な対象のリソースはオレンジ背景の枠で囲われています。

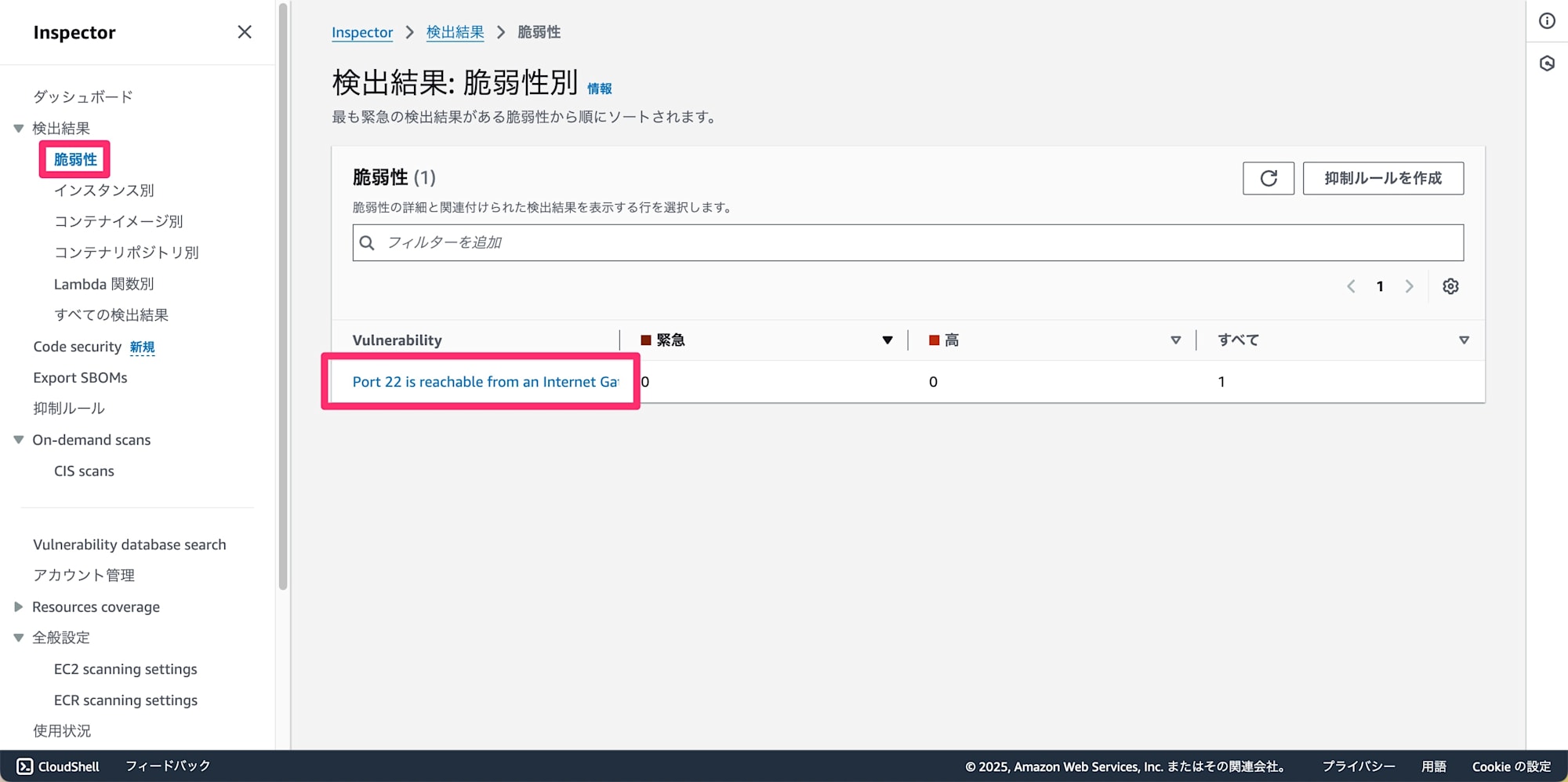

Collapsed Network PathはAmazon Inspectorで検出されていまして、そちらの画面からも確認できますが、AWS Security Hubで可視化してくれるのが嬉しいですね。

この関連性についてExposure画面で関連する特性のアイコンから確認できます。

アタックパスの可視化の真ん中を見てみます。該当のEC2インスタンスがどのVPC/サブネットに入っているかや、アタッチされているインスタンスプロファイル(IAM Roleとの関連付け)がわかりますね。これが見たかったんだよこれが。

ここから各リソースを見に行くこともできます。

右側ではIAM Roleにアタッチされている権限も確認できます。

いい感じに状態が可視化されていましたね!これはガンガン使っていきたい。

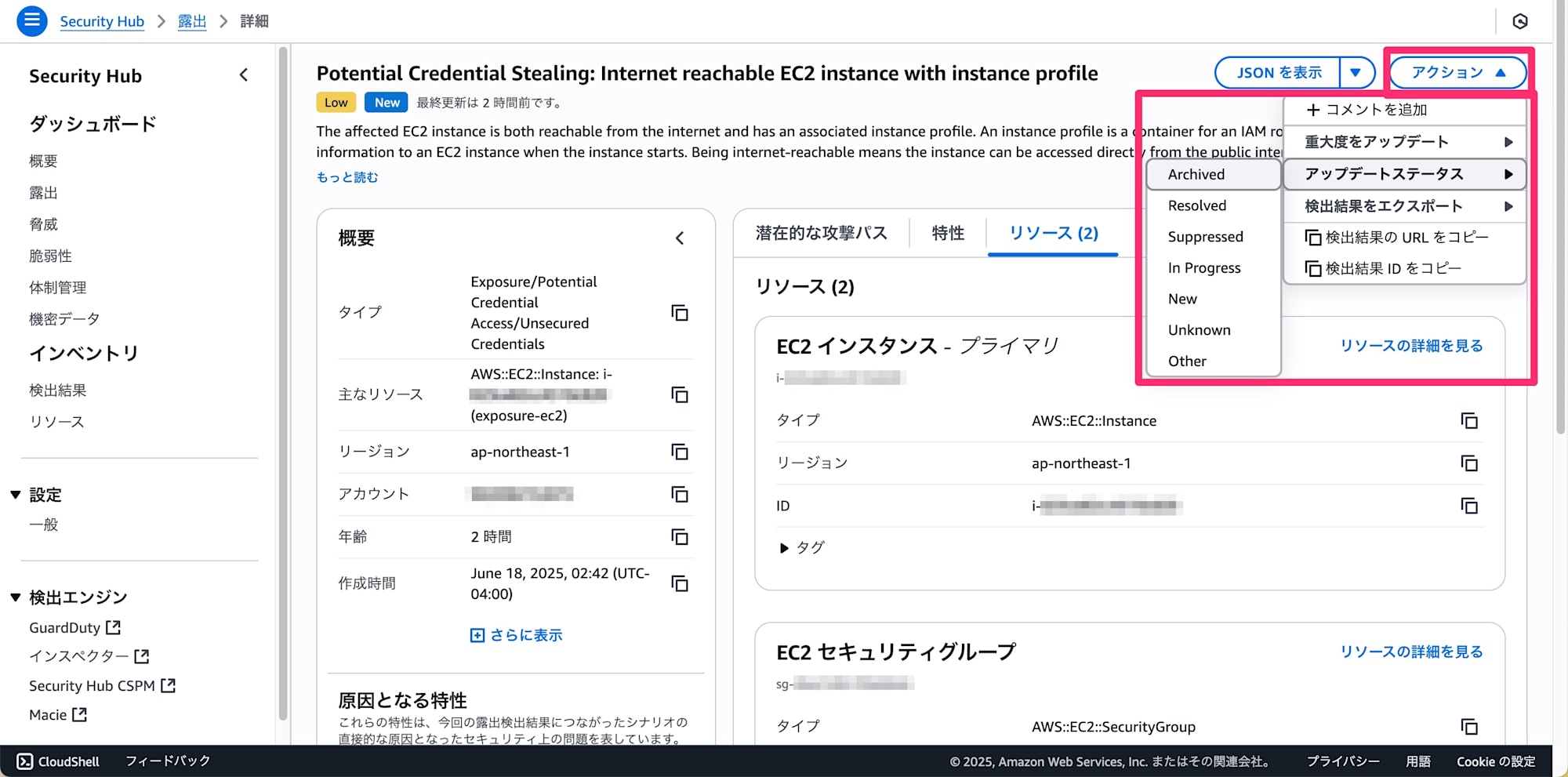

他の画面の使い方も見ていきます。右上アクションは脅威の検出などとも同じメニューですね。

コメントの追加が気になったのでやってみます。従来からAWS Security HubのFindingsにメモをすることはできたのですが、抑制する場合など一部を除いては画面から直接実行できずにAPIを呼ぶ必要がありました。

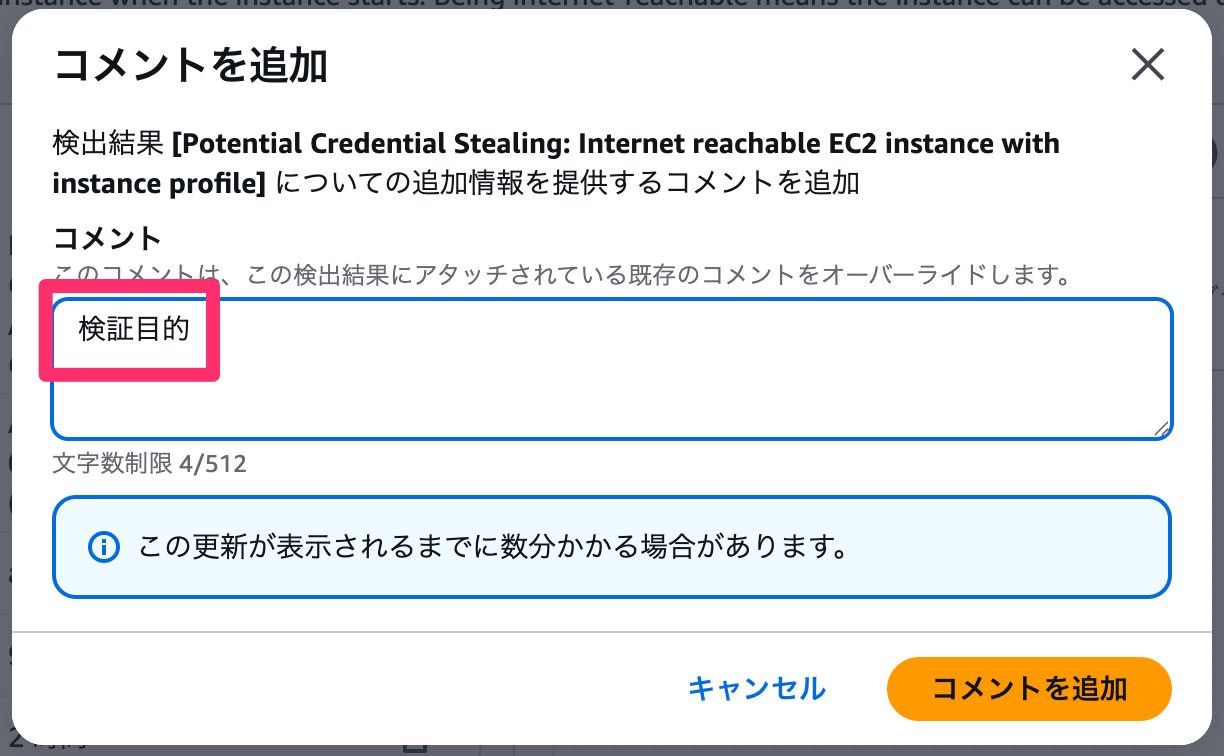

今回はこんな感じでコメントできます。

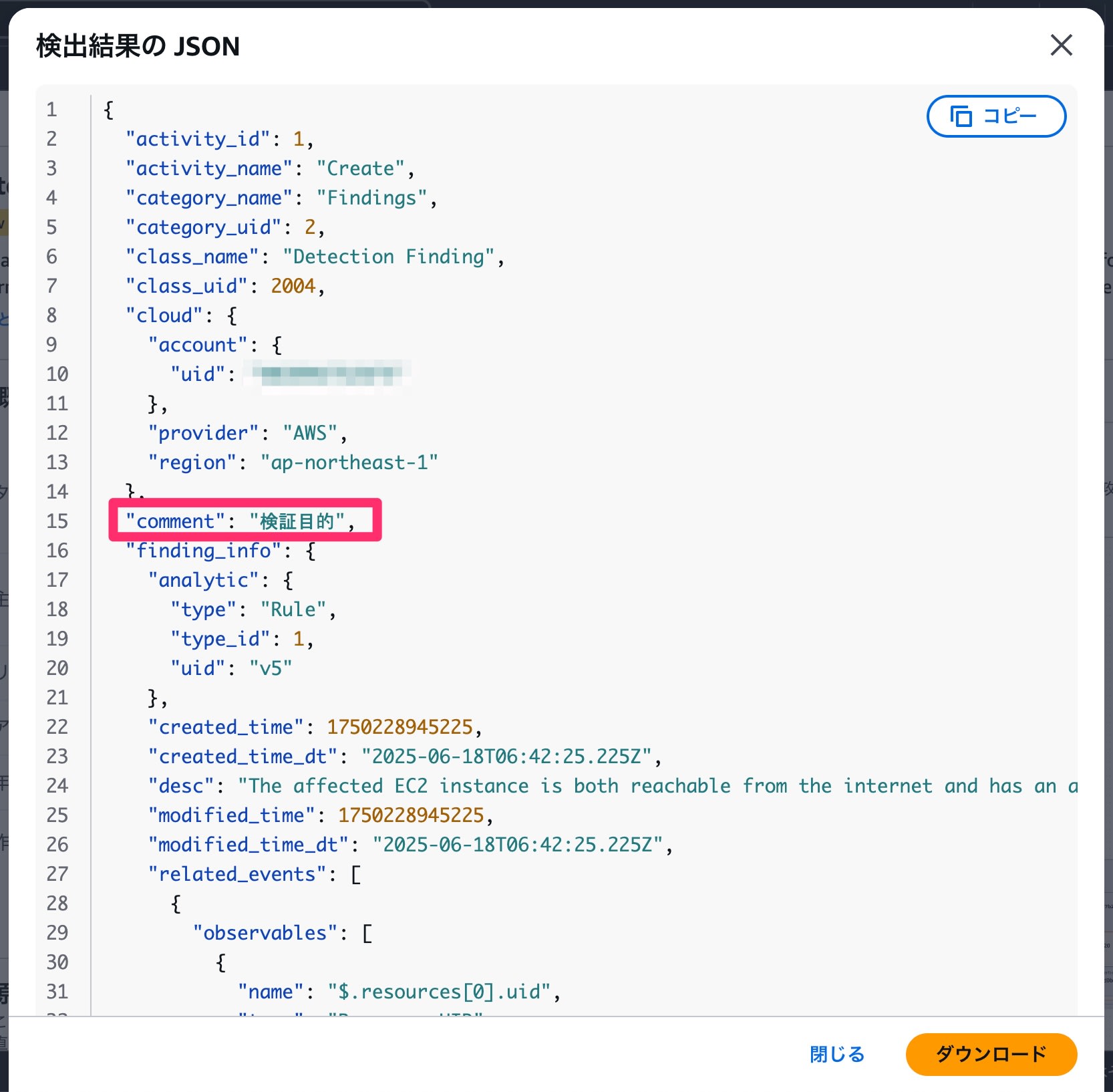

jsonを見てみると、日本語でも正常に記録されていますね。コメントの活用が捗る!

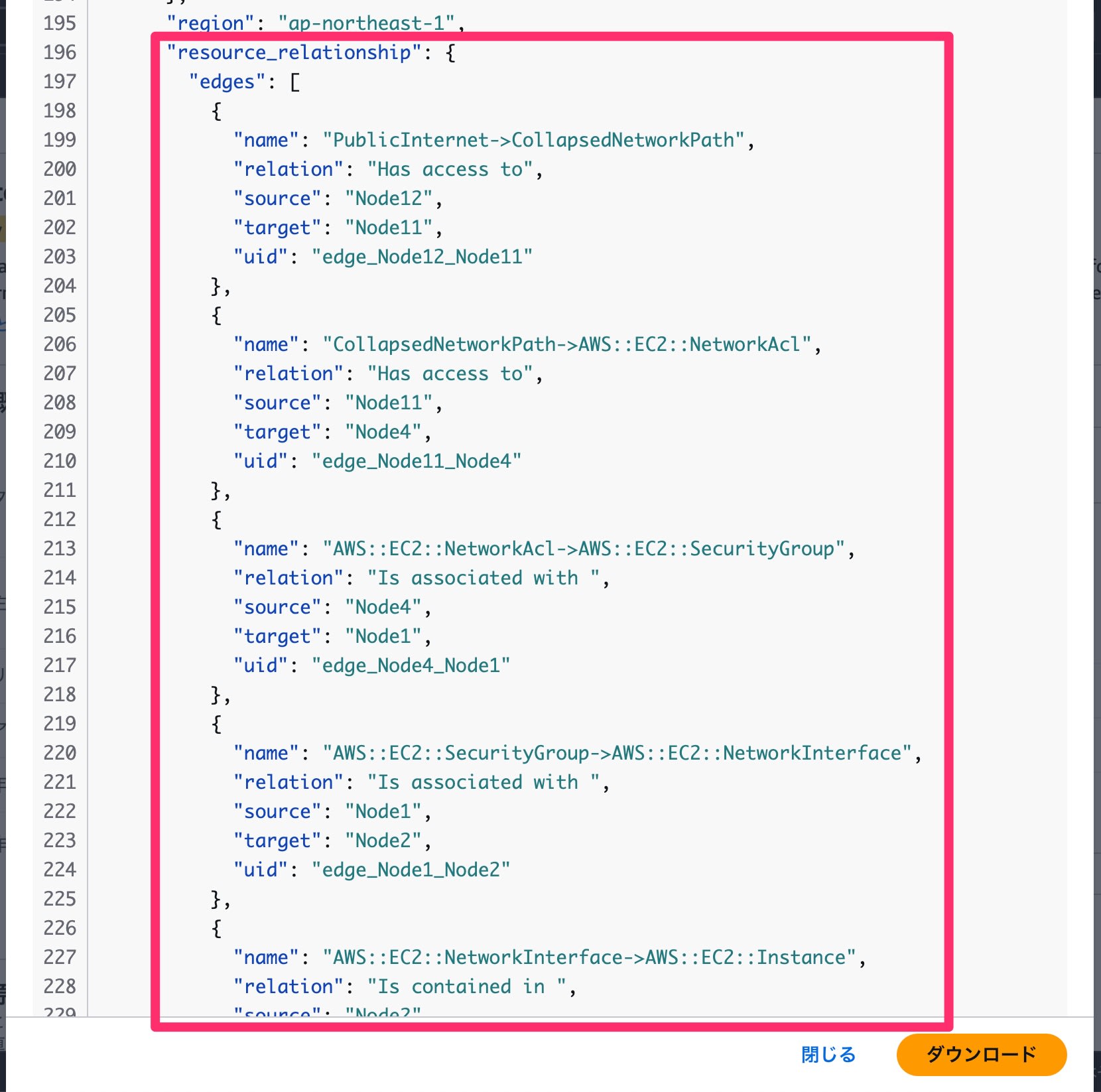

そしてjsonでは、可視化していたアタックパスに関する構成情報として"resource_relationship"に関連性がまとまっていました。これを使えば自分たちで独自の可視化もできそうです。嬉しい!

まとめ

新しいAWS Security HubのExposureを検出してアタックパスの可視化を確認しました。

セキュリティの可視化はAmazon Detectiveではできていましたが、これは実際に発生した脅威の調査に使うのみでした。

今回のExposureではインシデントが発生する前に構成の問題を検出して可視化してくれるのでより事前のセキュリティ対策が可視化されて簡単にできるようになりました。

ガンガン使っていきましょう!