AWSとSplunk(SEIM)を連携する #Splunk.conf Go Tokyo

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

.conf Go Tokyoとは

Splunkのユーザーカンファレンスが「.conf Go Tokyo」として10月9日に開催されました。

このイベントでは、Splunkの最新技術やベストプラクティスが紹介され、パートナー活用事例や他サービスとSplunkの連携に焦点を当てたセッションが実施されました。

主にセキュリティ分野での事例となるため、よりSplunkの活用に興味がある企業やエンジニアが参加することで新しい知見に繋がるかも知れません。

セッションレポート

AWSとSplunkの連携についてのセッションを聴講してきました。前半は、AWSの豊富なセキュリティ機能の紹介があり、後半がSplunkとAWS環境との統合についての内容でした。

私自身、Google Cloudを担当しているエンジニアのため、全ての情報が新鮮で情報のキャッチアップが大変でした。なので今回は、AWSのセキュリティ機能の内容は割愛し、どのようにSplunkをAWS環境で活用できるのかという視点でブログを書いていきたいと思います。

AWS環境との統合

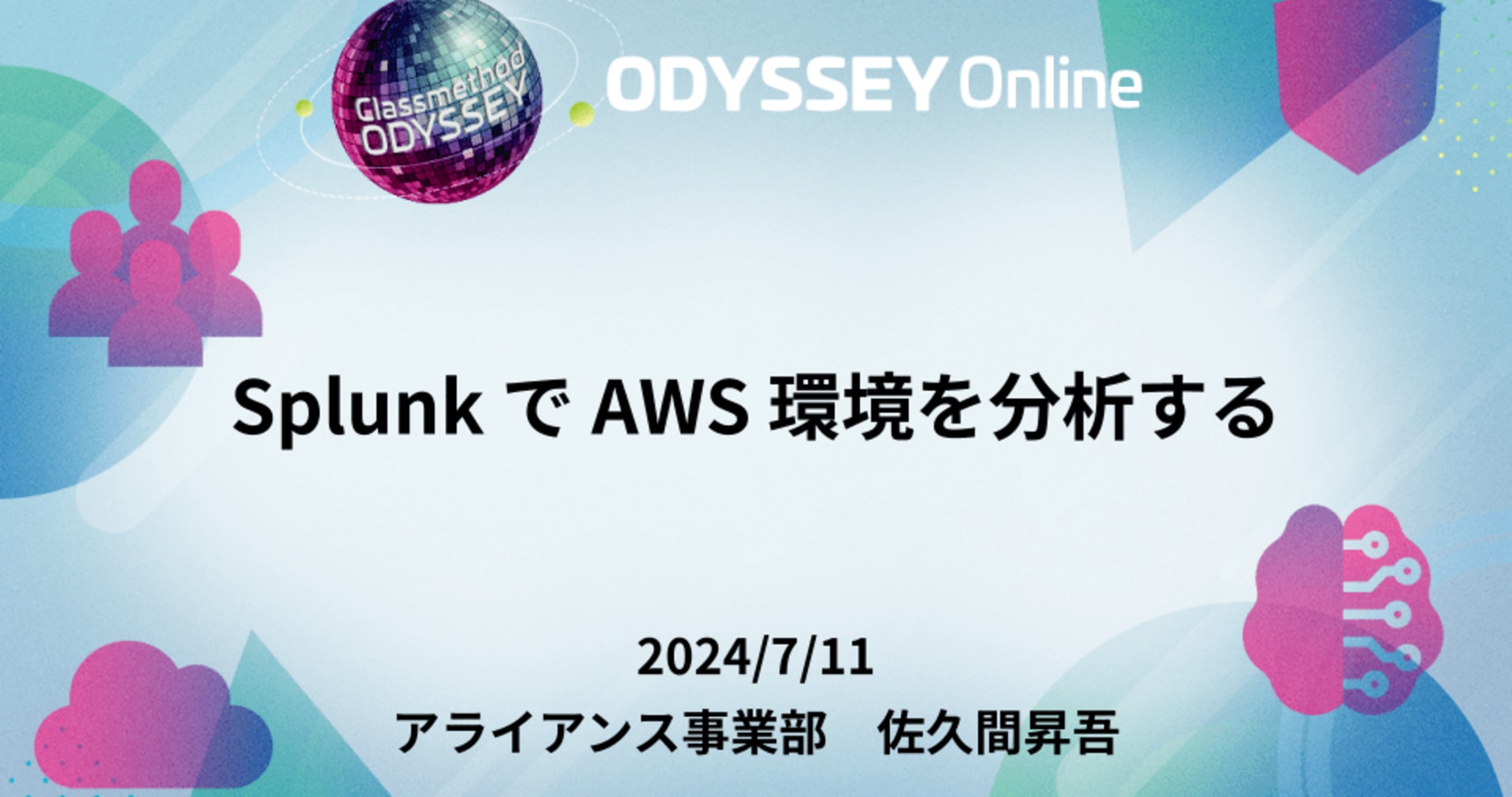

多様なAWSサービスログの集約

【画像1】

画像1に示されているように、SplunkはAWSの多数のサービスからログを集約し、分析することができます。

- Amazon EC2

- Amazon RDS

- Amazon S3

- AWS Lambda

- Amazon VPC

- AWS CloudTrail ..etc

Splunkはこれらのサービスのログを相関分析し、攻撃者のパターンや関連性を分析することができます。いわゆるSEIMと呼ばれるサービスとして活用することで、AWS環境においてのセキュリティを担保してくれる役割を担います。

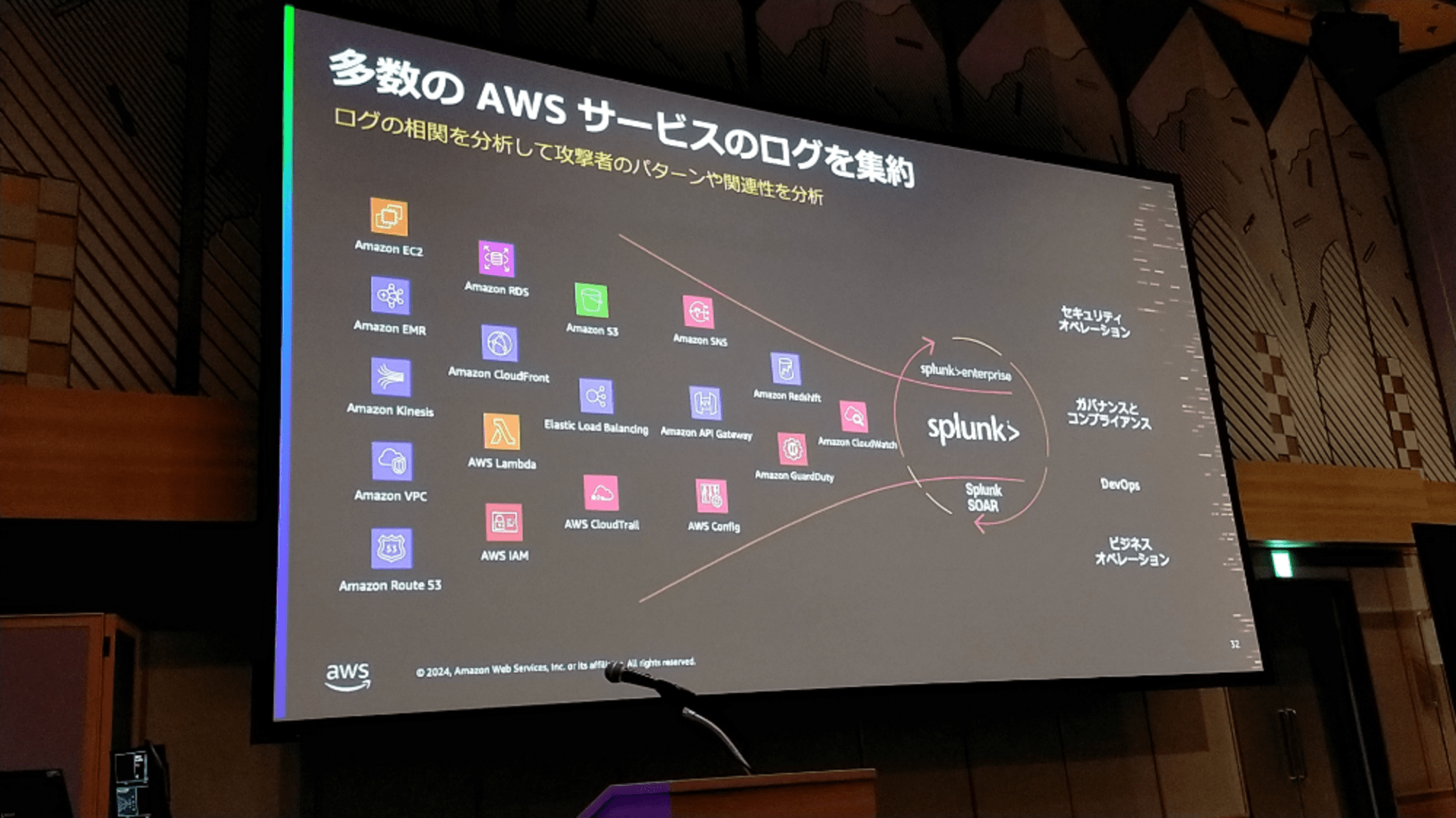

セキュリティ分析の高度化

【画像2】

画像2では、高度なセキュリティ分析のために、様々な情報を総合して分析活動を行う必要性を話されておりました。Splunkを活用することで、以下のような分析が可能になるようです。

- 脆弱性管理とスキャン

- ネットワーク到達性分析

- セキュリティ設定の不備の検出

- セキュリティ脅威の検知

- インシデントや異常の追跡

これらの分析を統合することで、相関関係を発見し、これまでにない動きやセキュリティインシデントの早期発見と対応が可能になります。

例えば、セキュリティ設定の不備とセキュリティ脅威の検知を関連付けることで、設定ミスが実際の脅威につながっているかを即座に判断できます。

さらに、分析結果に時系列性を考慮させることで、より攻撃者の意図や目的を理解し、セキュリティ攻撃としての動きを予知することも可能です。

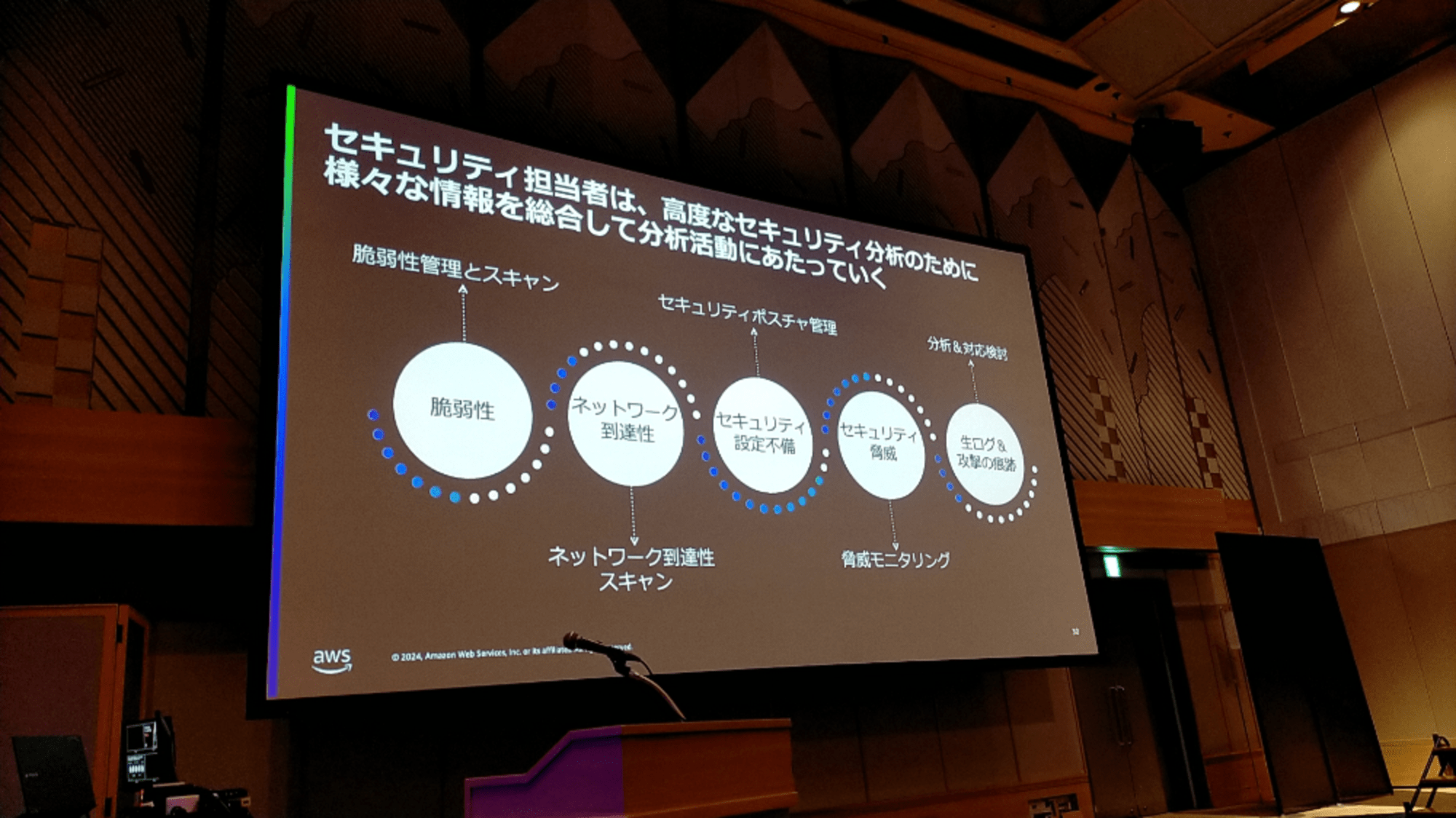

Amazon S3向けFederated Search機能

【画像3】

画像3では、Amazon S3向けの機能であるFederated Searchが紹介されました。

この機能により、Splunk CloudからAmazon S3バケット内のデータに対して直接リモート検索が可能となり、さらに検索頻度の低いデータをS3にオフロードしてコストを最適化することができます。

ユースケースとしては以下のようなケースが考えられます。

- フォレンジック調査:過去のデータを検索して脅威のパターンを特定し、証拠を収集

- 履歴アナリティクス:過去のデータに関する統計を生成

- データエンリッチメント:Splunkに取り込まれたデータを、クラウドに保存されている他のデータセットと相関付け

これらの機能により、Splunkを活用してより効果的なセキュリティ管理と分析をAWS環境で行うことができます。

AIとの連携によるセキュリティ強化

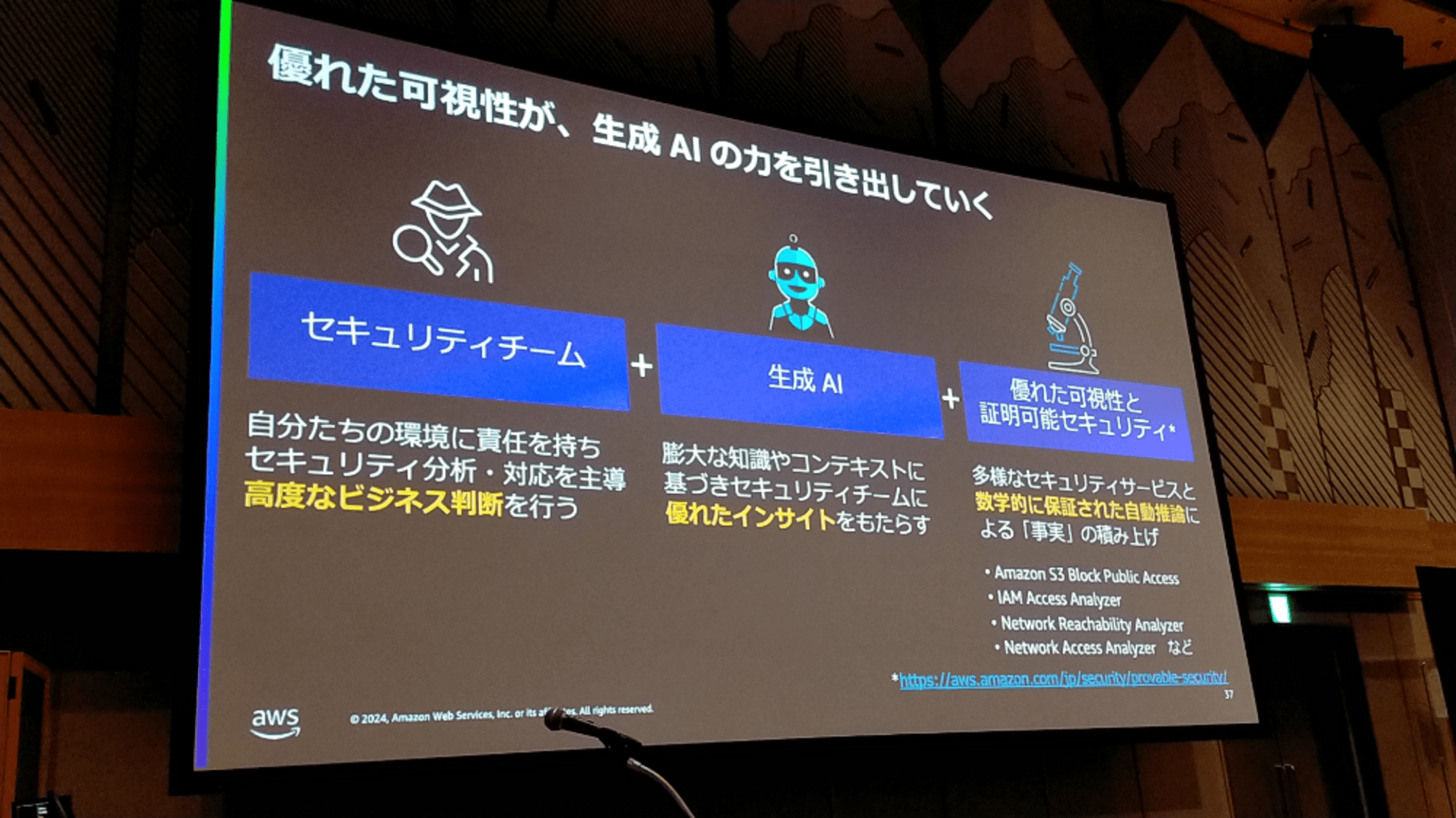

【画像4】

画像4は、セキュリティチーム、生成AI、そして優れた可視性と証明可能なセキュリティの組み合わせによる効果についての説明です。

- セキュリティチーム:自分たちの環境に責任を持ち、高度なビジネス判断を行いながらセキュリティ分析と対応を主導

- 生成AI:膨大な知識やコンテキストに基づき、セキュリティチームに優れたインサイトを提供

- 優れた可視性と証明可能なセキュリティ:多様なセキュリティサービスと数学的に保証された自動推論により「事実」の積み上げを可能にする

これらの要素が連携することで、より効果的なセキュリティ対策を実現することができます。

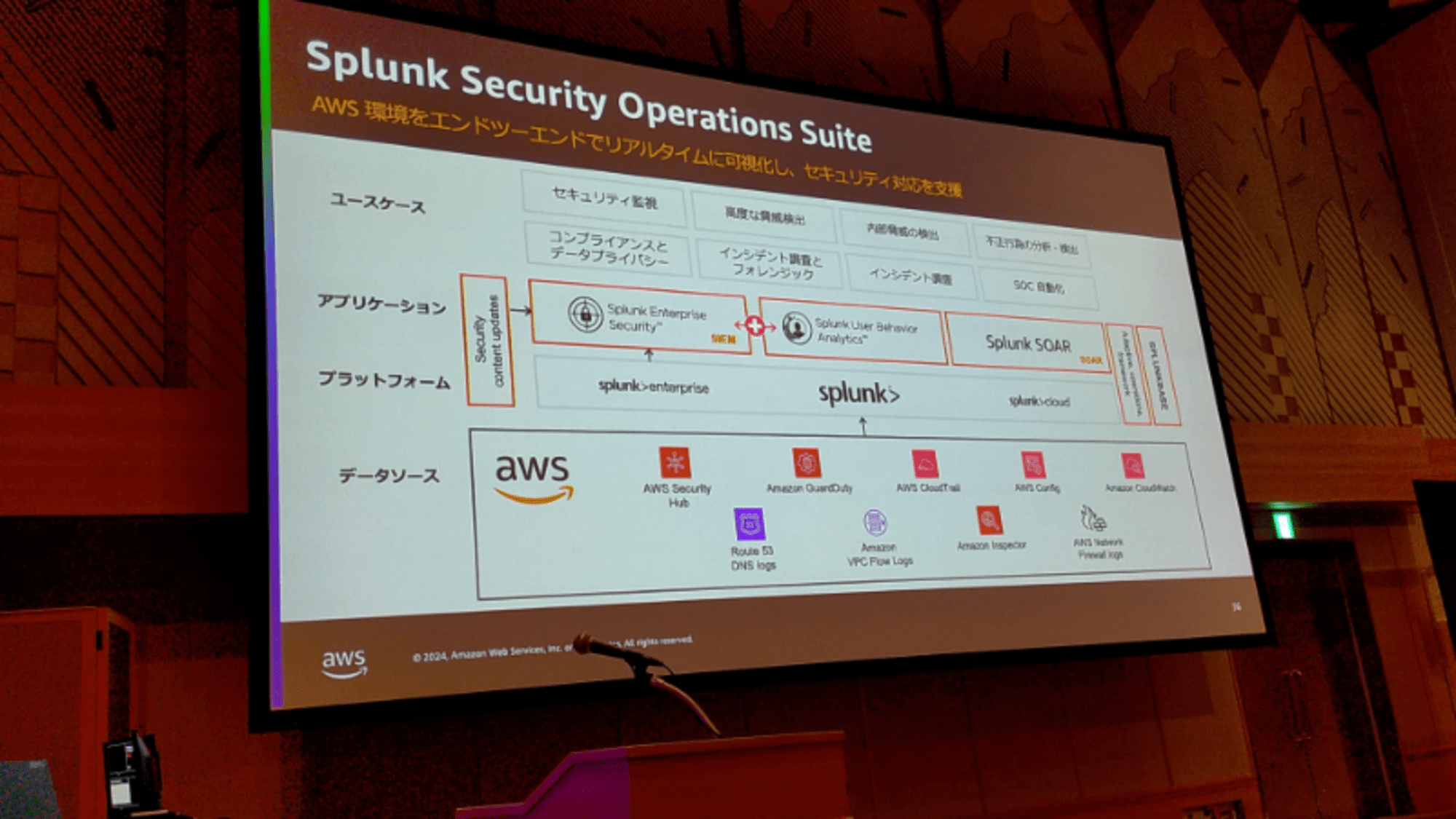

Splunk Security Operations Suite

【画像5】

画像5では、Splunk Security Operations Suiteの全体像を示されています。AWS環境をエンドツーエンドでリアルタイムに可視化することが可能で、セキュリティ対応を支援するツールとしての役割を説明しています。

主なコンポーネントとユースケース

- Splunk Enterprise Security (SIEM)

- Splunk User Behavior Analytics

- Splunk SOAR

ユースケースについては、セキュリティ監視、コンプライアンスとデータプライバシー、インシデント調査とフォレンジック、内部脅威の検出、不正行為の防止・検出、SOC自動化などが含まれています。

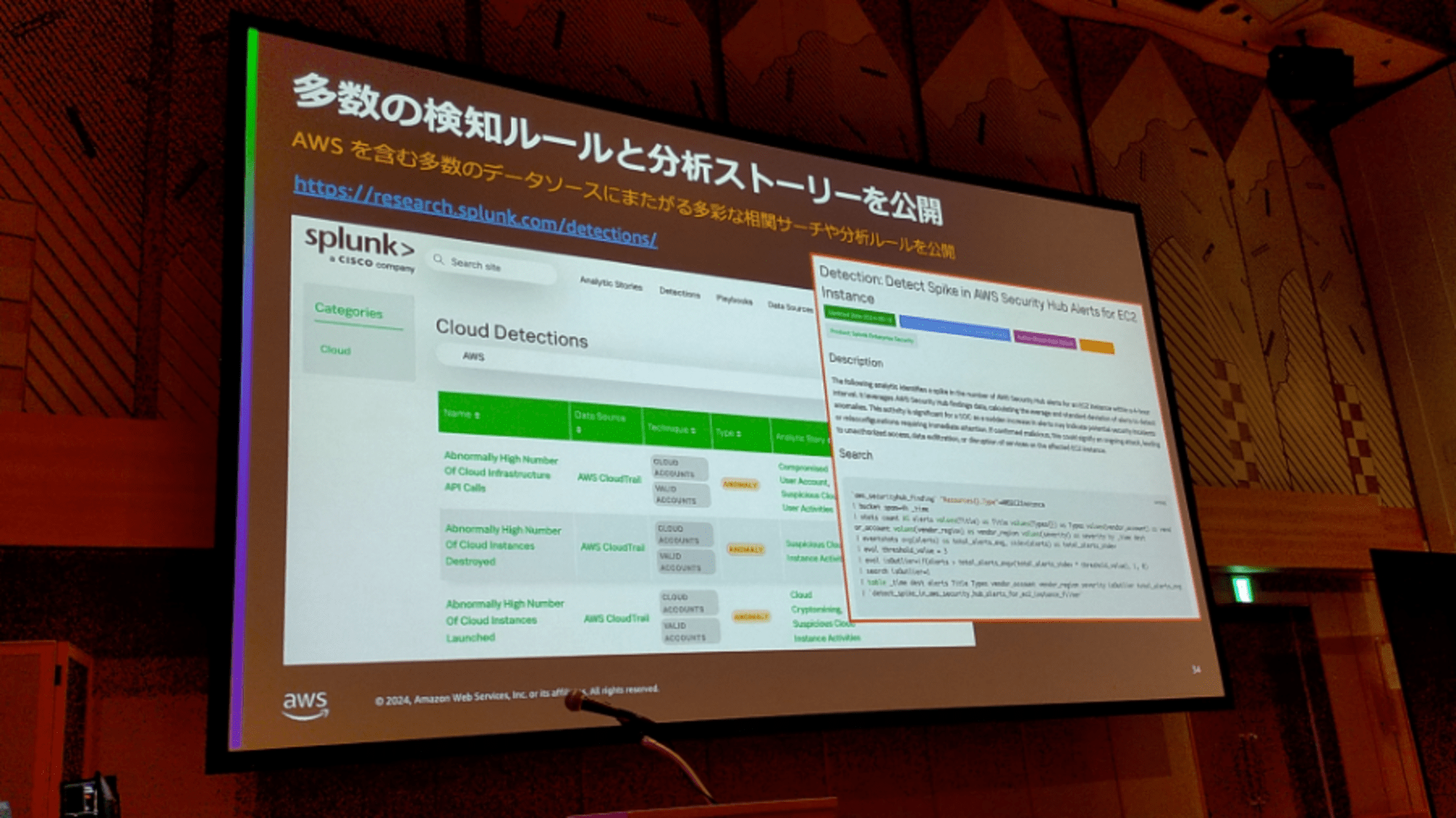

豊富な検知ルールと分析ストーリー

【画像6】

画像6は、SplunkがAWSを含む多数のデータソースにまたがる相関分析や分析ルールを公開していることを示しています。

画像にもあるSplunkのサイトにあるDetectionsでは、Detectionsカテゴリの下にAWS固有の検知ルールが公開されています。

- AWS CloudTrailにおける

- 異常に高いAPI呼び出し数の検出

- 異常に高いインスタンス破棄数の検出

- 異常に高いインスタンス起動数の検出

..etc

これらの検知ルールを活用することで、AWS環境における潜在的な脅威や異常をより効果的に特定することができます。

以上のような様々な機能により、AWS環境をSplunkと統合することで、高度なセキュリティ監視と対応を可能にします。

まとめ

Splunkは、AWS環境との統合により、多様なサービスログの集約と高度なセキュリティ分析を実現し、例えば、Amazon S3向けFederated Search機能やAIとの連携により、セキュリティ管理の効率化と強化が可能になります。

Splunk Security Operations Suiteは、リアルタイムな可視化と包括的なセキュリティ対応を支援します。

豊富な検知ルールと分析ストーリーにより、AWS環境における潜在的な脅威や異常を効果的に特定できます。