「AWS WAF: What a BOT it?」のチョークトークに参加しました #AWSreInvent #CDN307

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

SBJソリューション部のserinaです。

AWS re:Invent 2024に参加してきました。

「AWS WAF: What a BOT it?」のレポートをします。

資料はこちらで公開されています。

セッション概要

In the ever-evolving threat landscape, web applications face constant attacks from bot traffic and fraudulent activities. These threats can lead to devastating consequences, including data breaches, financial losses, and reputational damage. Explore AWS WAF, including its features for bot control, account takeover prevention, and account creation fraud prevention. This chalk talk offers you the opportunity to actively participate and learn from real-world use cases, exploring how these features can be effectively employed to detect and mitigate bot traffic, credential stuffing, web scraping, and other fraudulent activities.

セッションタイプ

Chalk talk

スピーカー

- Joanna Knox

- Julian Ju (Yoonhong)

レベル

300 – Advanced

内容

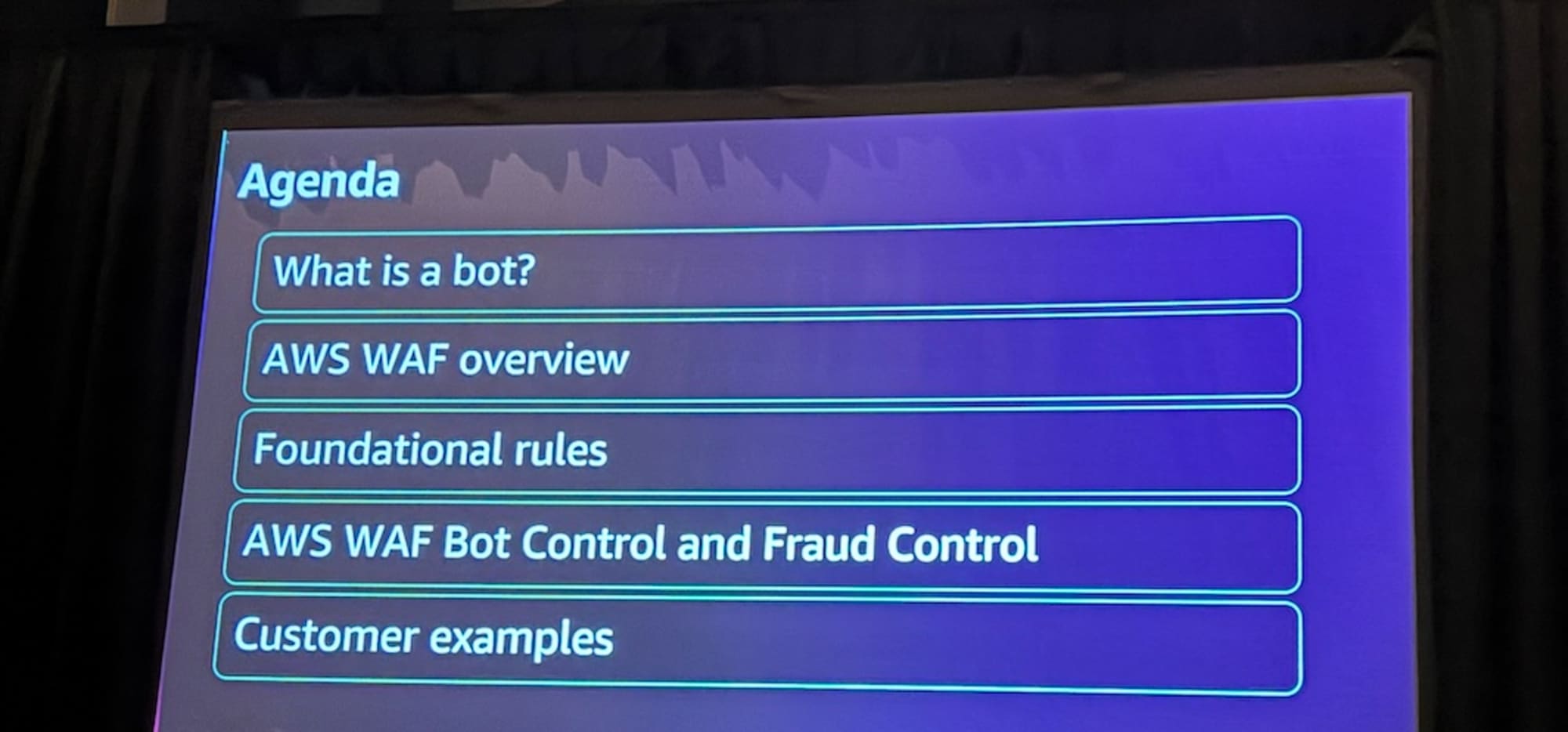

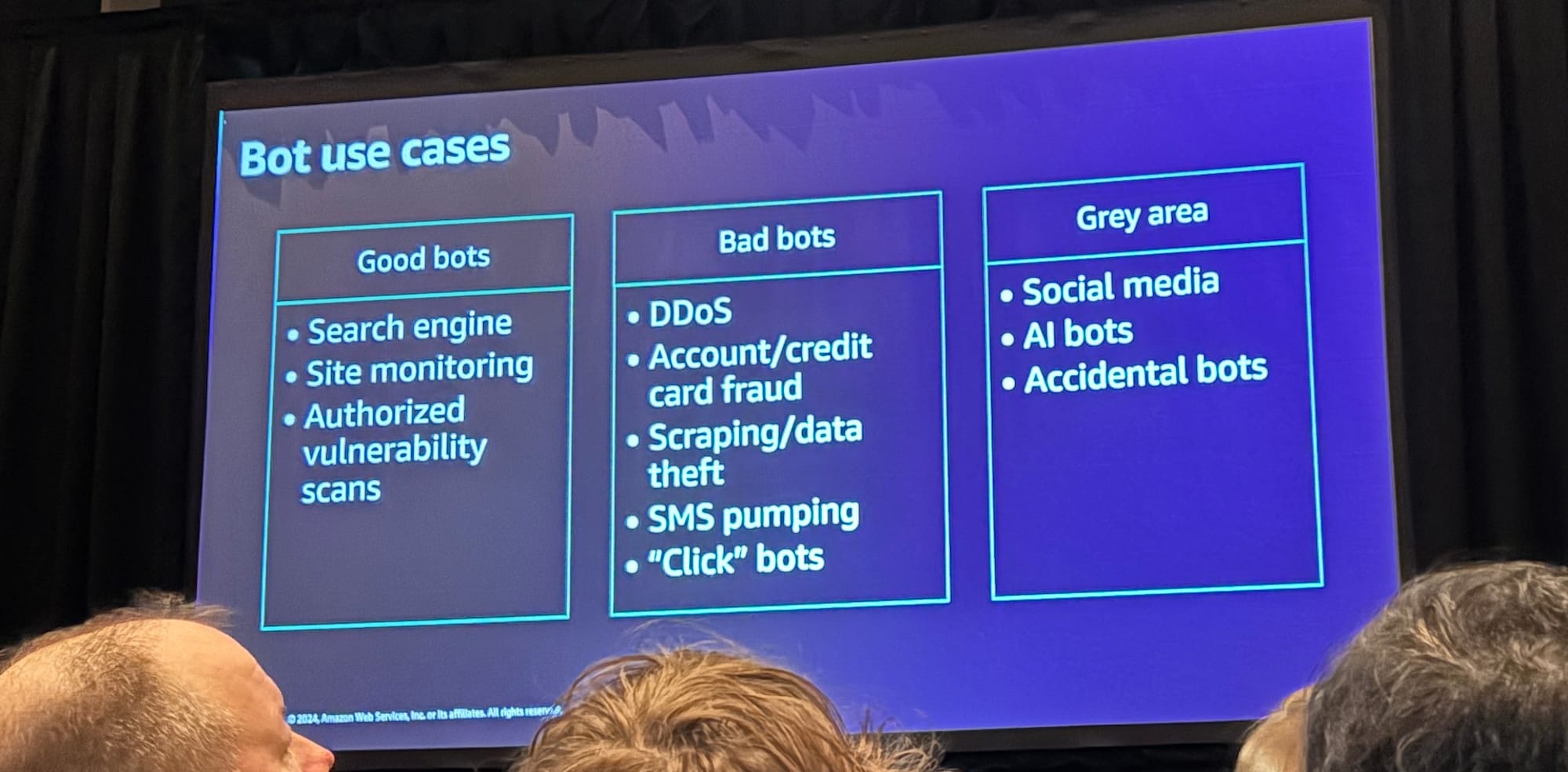

What is a bot?

最初にbotとは何かの説明がありました。

botとは、インターネット上で自動的にウェブプロパティと対話するクライアントであり、善良なbotと悪意のあるbotがあります。

善良なbotは、ビジネス目標に沿って動作しますが、悪意のあるbotは、金銭的利益や妨害を目的として作られています。

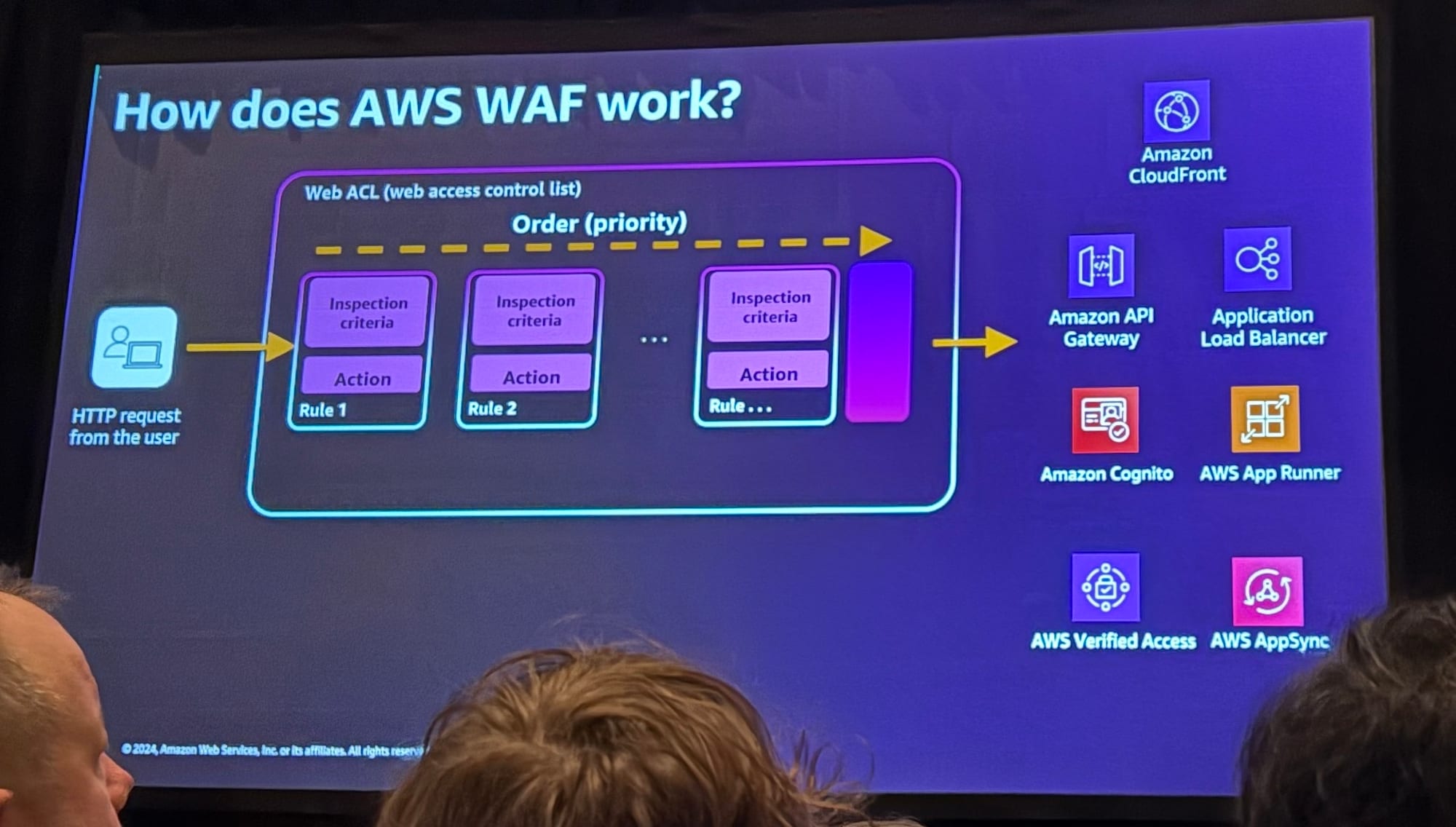

AWS WAF overview

次にWAFの説明がありました。

AWS WAFは、HTTPリクエストによる一般的なインターネット脅威から保護するセキュリティサービスです。レイヤー7で動作し、Web ACLを使用してリソースを保護します。SSL/DNS設定の変更不要で、柔軟なルール設定が可能です。

Foundational rules

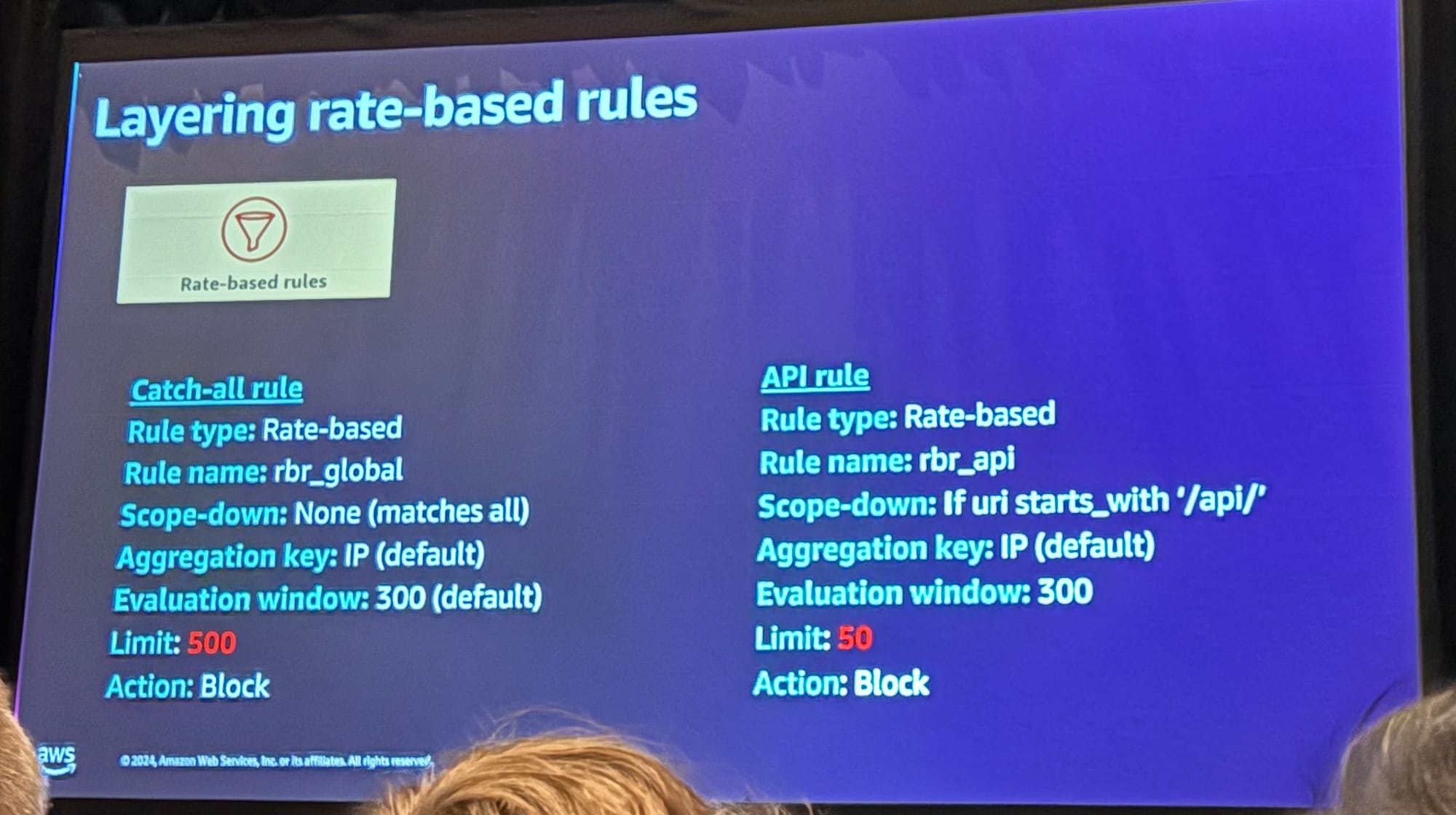

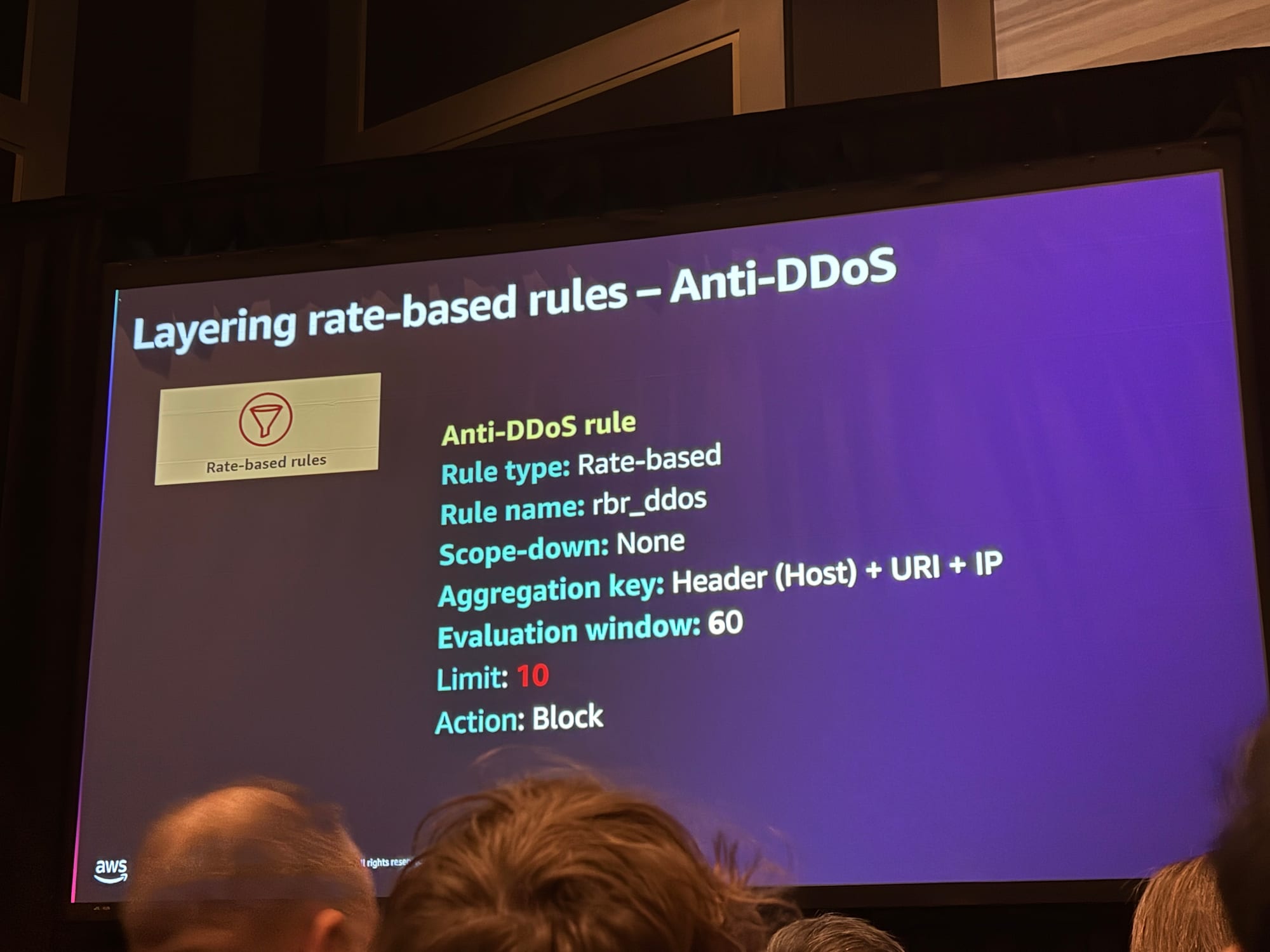

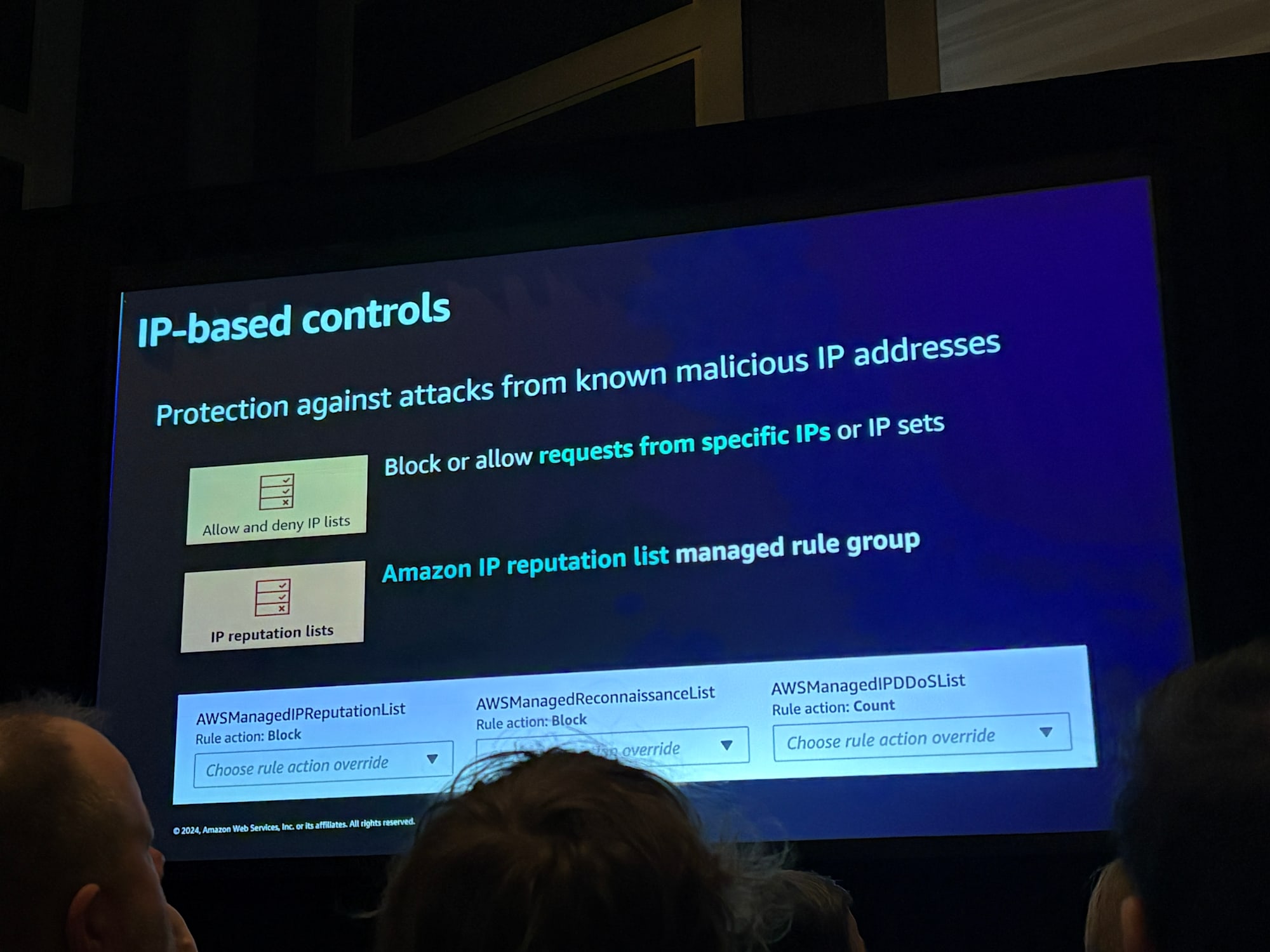

レートベースルールとIPベースのコントロールが基本的な防御戦略となります。

💬用語について

以下の2つは、詳しくわからなかったのでセッションが終わってから調べました。

レートベースルールとは

単一のIPアドレスからの一定時間内のリクエスト数を制限するルールです。特定の期間内に特定のリクエスト以上来たら、そのIPからのリクエストをブロックできます。

例えば、上記スライドのCatch-all ruleの場合だと、Evaluation windowが300秒で、Limitが500なので、300秒(5分)間に同一IPから500回以上のリクエストがあった場合、そのIPからのアクセスをブロックするルールという意味になります。

IPベースのコントロールとは

悪意のあるIPアドレスをリストに登録し、そのIPからのアクセスを事前にブロックする仕組みです。AWS WAFのIP reputation管理ルールグループなどが該当し、最近DDoS攻撃に参加したIPを自動的にブロックできます。

単一IPアドレスからのリクエスト数を制限し、悪意のあるIPをブロックすることで、不正なトラフィックを抑制します。

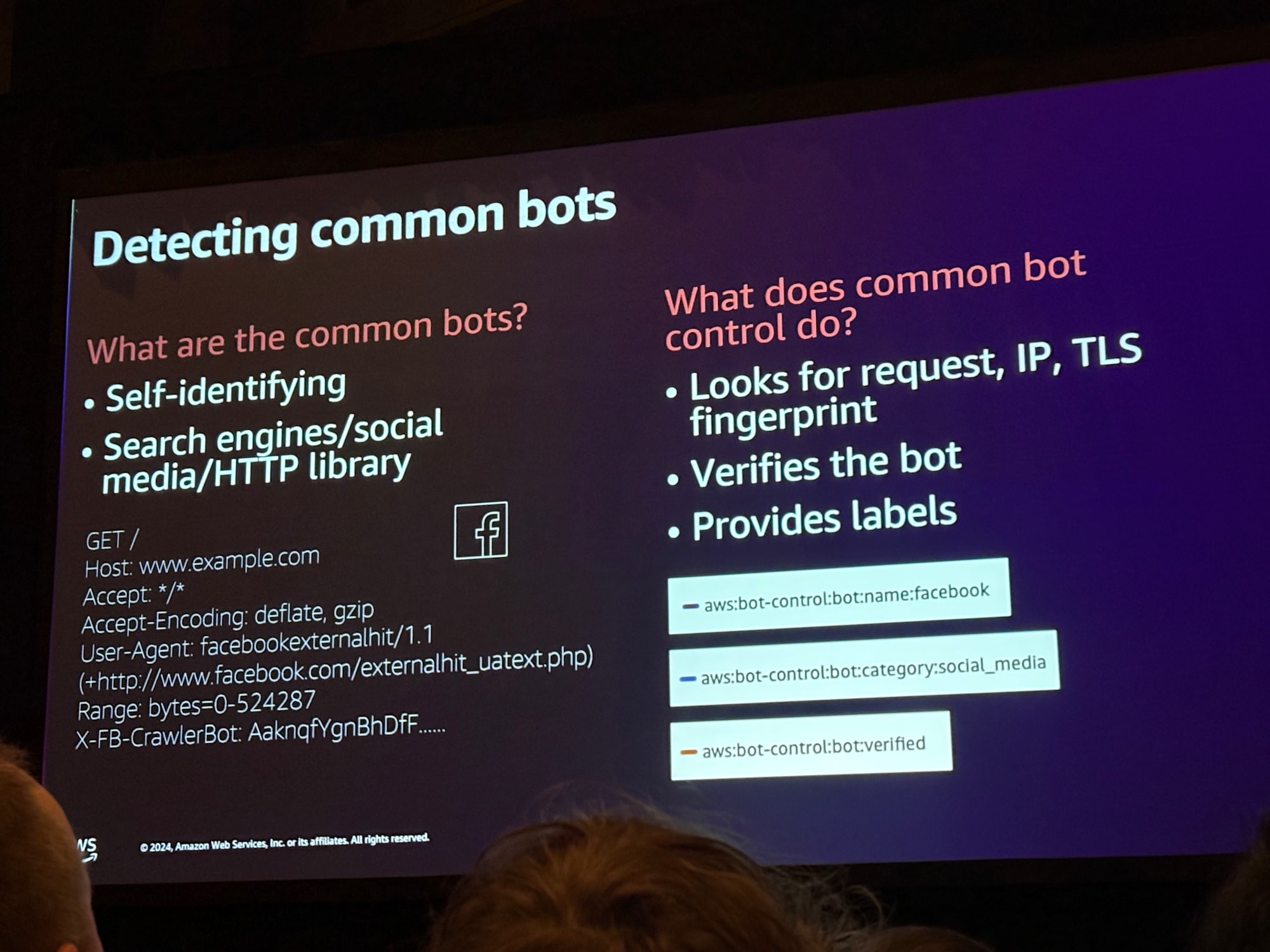

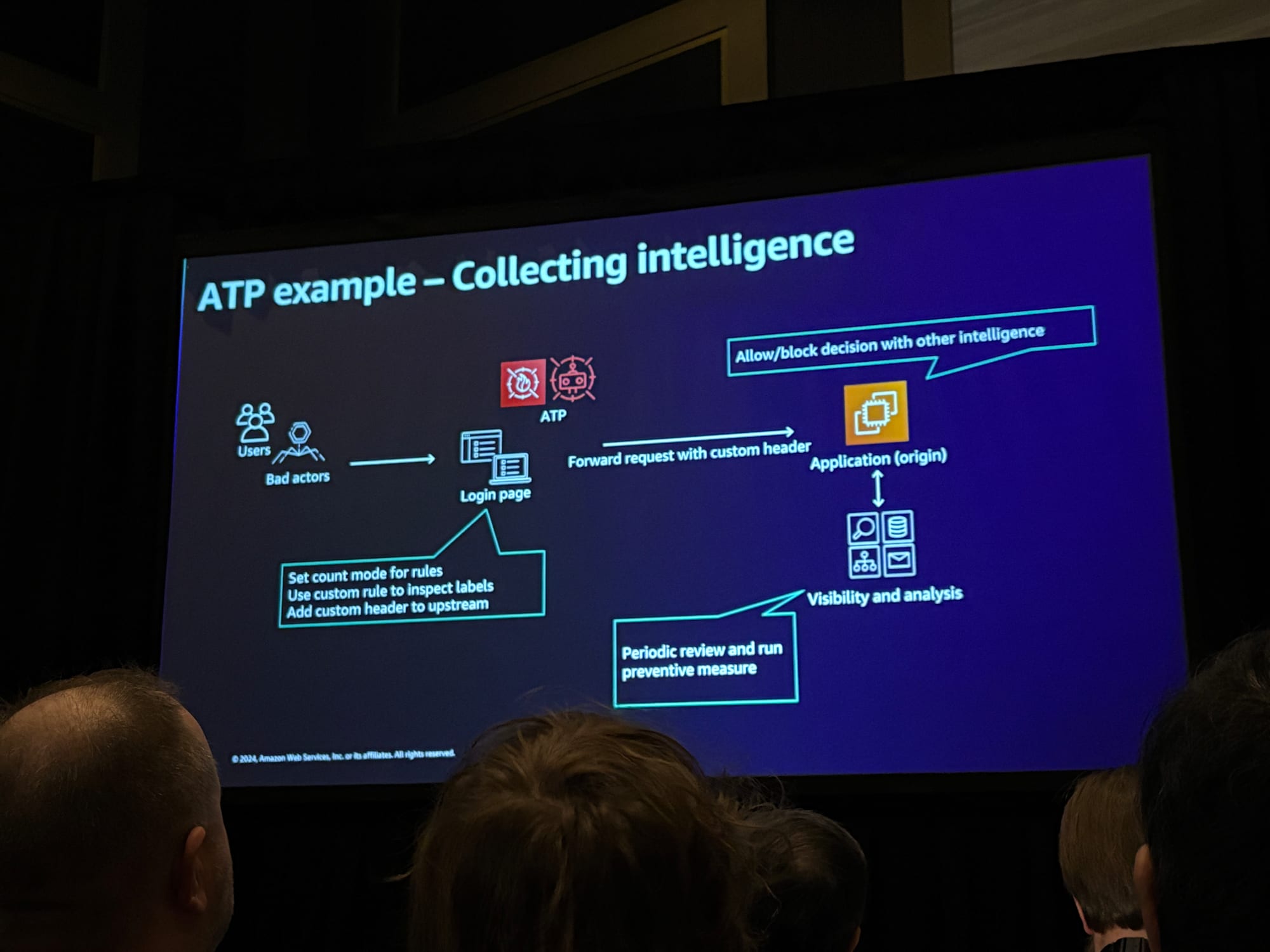

AWS WAF Bot Control and Fraud Control

Bot Controlは、ブラウザフィンガープリンティングやトークンベースの検証により、自動化されたクライアントを検出します。

Fraud Controlは、アカウント乗っ取りや不正なアカウント作成を防止し、人間の相互作用を分析して異常な行動を特定します。

Customer examples

実際の顧客事例では、AWS WAFの適用によりbotトラフィックを大幅に削減し、セキュリティを向上させた成功例が紹介されました。

不正なリクエストの検出や、カスタマイズされたセキュリティ対策が実証されています。

質問内容

Chalk talkでの質疑応答をまとめます。

Q: ボットの作成数を制限する方法は?

A: レートベースルールと管理ルールグループを組み合わせて、アカウント作成の速度や回数を制限できます。例えば、4時間で作成できるアカウント数に制限を設けることが可能です。

Q: AWS WAFのIPリストは外部に公開されているか?

A: いいえ、AWS WAFのIPリストは外部に公開されておらず、エクスポートもできません。

Q: CloudFrontとWAFを併用する場合のDDoS対策は?

A: レートベースルールを階層的に設定し、IP評価ルールと組み合わせることで効果的な保護が可能です。Shield Advancedも追加のレイヤーとして推奨されています。

Q: ボット対策にAIは使用されているか?

A: 現在、機械学習ベースのルールがあり、トラフィックパターンの分析や異常検知に使用されています。完全なAIベースの対策は今後の課題とされています。

Q: クライアントSDKを使用するメリットは?

A: 以下になります。

- 目立たないトークン取得

- ページロード時の遅延削減

- 人間の相互作用に関するテレメトリの収集

- モバイルアプリケーションでの柔軟な統合

Q: 妥協のないボット対策の基本戦略は?

A: 以下になります。

- レートベースルール

- IPベースのコントロール

- ボット管理ルールグループ

- クライアント統合

- 継続的な監視と調整

感想

みなさん次々に質問されていて、聞いているだけでもたのしかったです。

WAFは業務で使用したことのあるサービスだったためイメージしやすかったです。

まとめ

botとはなんなのか、WAFでの防御方法やルールについて学ぶことができました。