Azure Application Gateway WAF ポリシー で Microsoft_DefaultRuleSet_2.2 が使えるようになりました

いわさです。

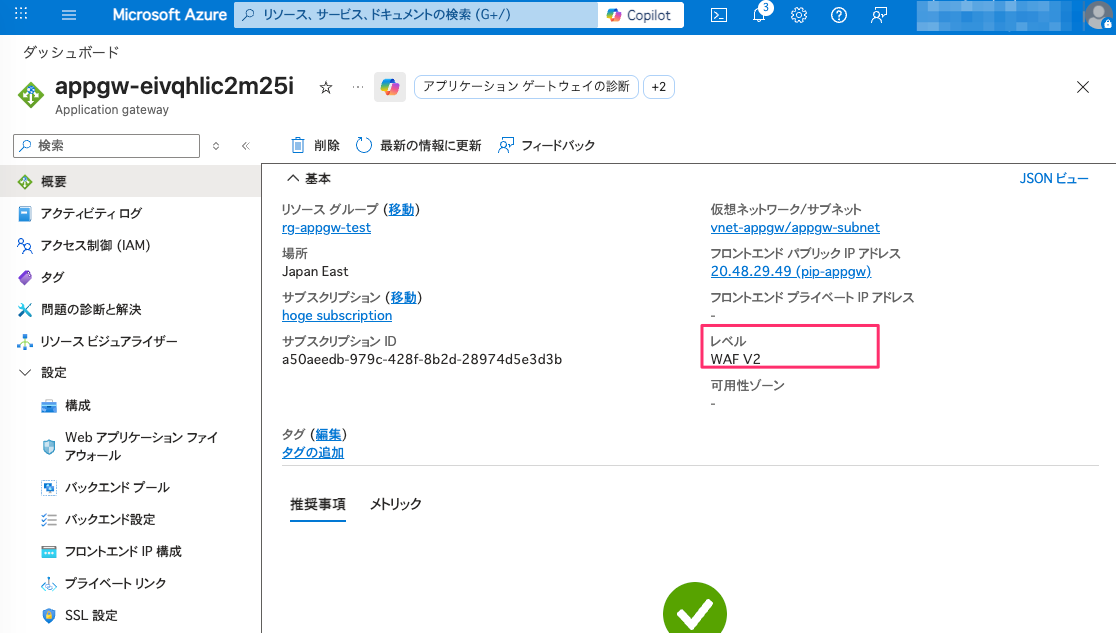

Azure Application Gateway では「Standard」と「WAF」のレベルを選択することが出来ます。

「WAF」を選択した時、Webアプリケーションファイアウォールポリシーで様々なルールを構成することが出来ます。

様々なルールを事前に構成されたマネージドルールセットというものが Azure では提供されているのですが、その中に「Azure-managed Default Rule Set (DRS)」というものがあります。

このルールセットは一般的な脆弱性などから保護することができて、Azure によって管理されるので必要に応じて更新してくれるのですが稀にルールセット自体の新しいバージョンが追加されることがあります。

これまで 2.1 が最新だったのですが、2.2 が新しく追加されました。

使ってみたのでその様子を紹介します。

設定してみる

今回の検証環境ですが、次の記事で用意したように Bicep テンプレートで構築しています。

上記テンプレートでは Standard レベルで作成されるので、構築後に構成メニューからレベルを WAF v2 に変更します。

そうすると Application Gateway WAF ポリシーを構成できるようになります。

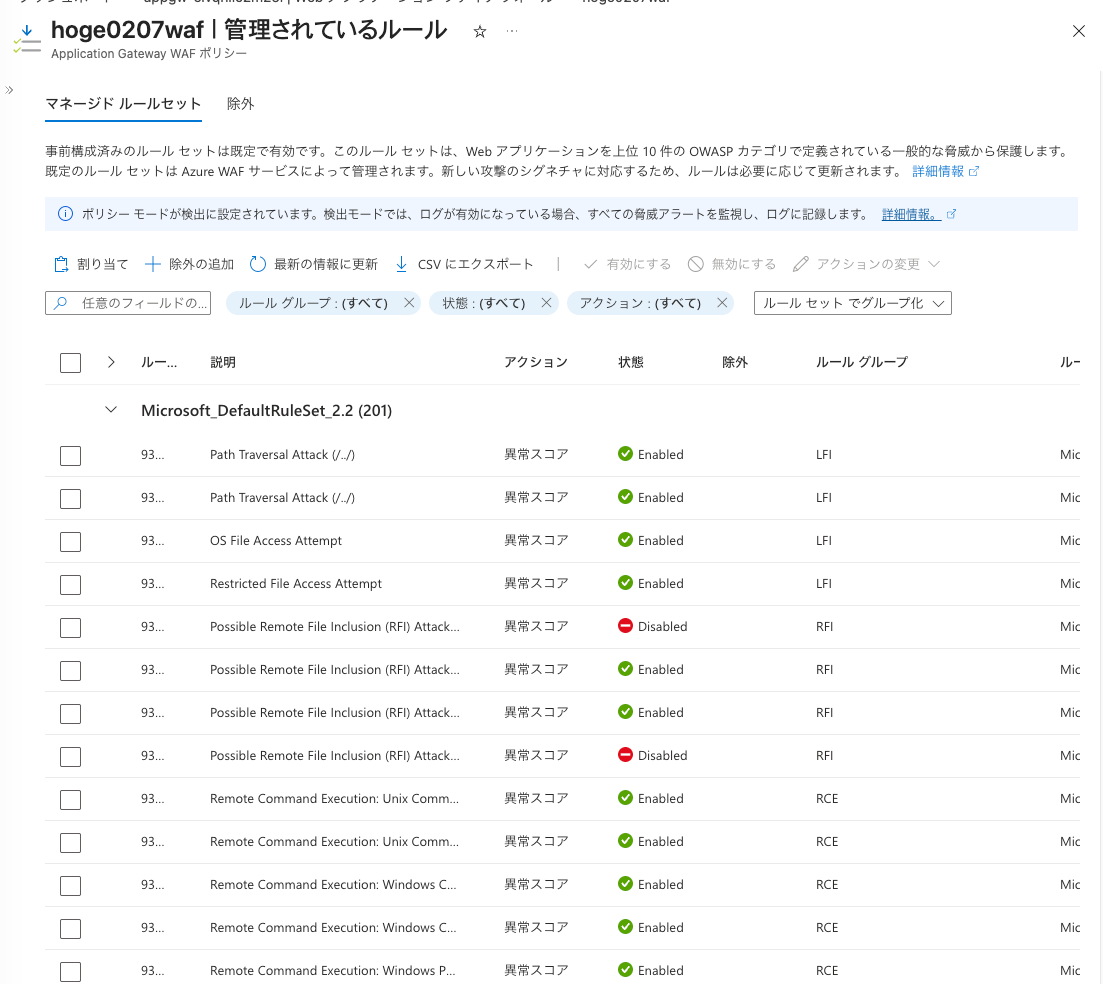

WAF ポリシーの「管理されているルール」から必要なマネージドルールセットを割り当てることが出来ます。

デフォルトは OWASP 3.2 が設定されていました。次のように新しく「Microsoft_DefaultRuleSet_2.2」が選択できるようになっていました。

DRS 2.2 の内容

マネージドルールセットは様々なルールで構成されています。

このルール内容は以下のドキュメントにまとまっています。

OWASP コアルールセット 3.3.4 をベースとしており、そこに Microsoft Threat Intelligence チームが開発した独自ルールが追加されているとのことです。

従来の DRS 2.1 は OWASP コアルールセットの 3.3.2 がベースになっています。

ドキュメントによると、DRS 2.1 も引き続き利用することは出来るが最新の DRS 2.2 の使用を推奨する、とのことです。

さいごに

本日は Azure Application Gateway WAF ポリシー で Microsoft_DefaultRuleSet_2.2 が使えるようになったので色々と確認してみました。

現在 DRS 2.1 を利用している方はワークロードへの影響を慎重に評価しつつ、推奨されている DRS 2.2 に移行してみてください。