AWS CodeBuildでクロスアカウントのECRイメージをカスタムイメージとして使う

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

はじめに

マルチアカウント環境の場合、テストやビルドに用いるECRイメージは1つのアカウントで管理して、他のアカウントからそのイメージを使いたいという場面があります。この記事では、AWS CodeBuildでクロスアカウントのECRイメージをカスタムイメージとして使う方法を紹介します。

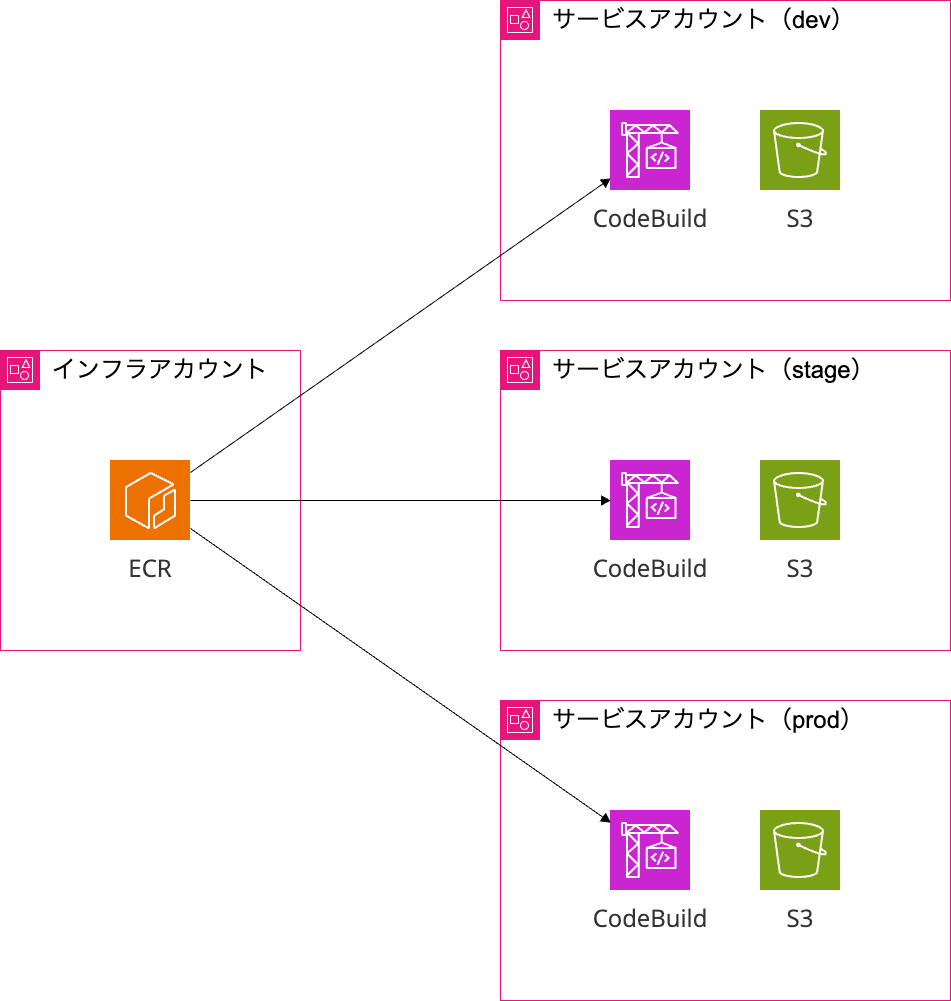

全体構成図

この記事では、ECRイメージを管理するアカウントをインフラアカウント、ECRイメージを使ってビルドするアカウントをサービスアカウントと、それぞれ呼びます。サービスアカウントのCodeBuildプロジェクトで、インフラアカウントのECRイメージを使うといった構成です。

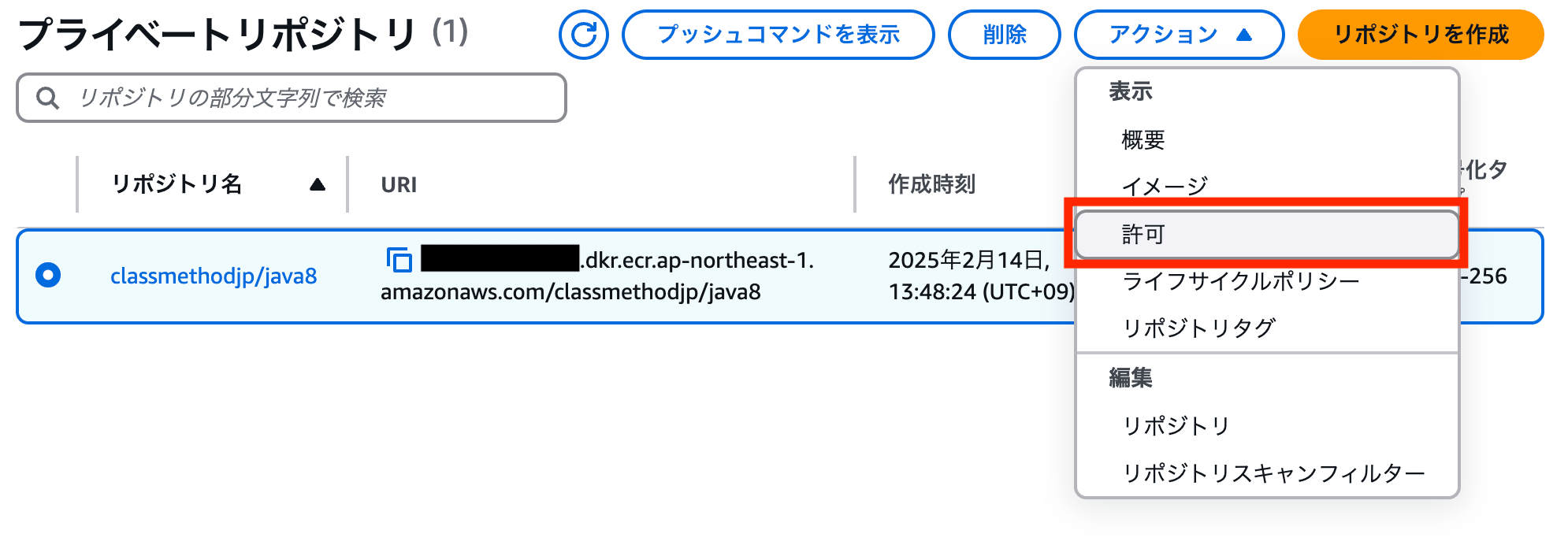

インフラアカウントのECR許可設定

マネコンから操作する場合、まずは対象のリポジトリを選択してアクセス許可設定画面に遷移します。

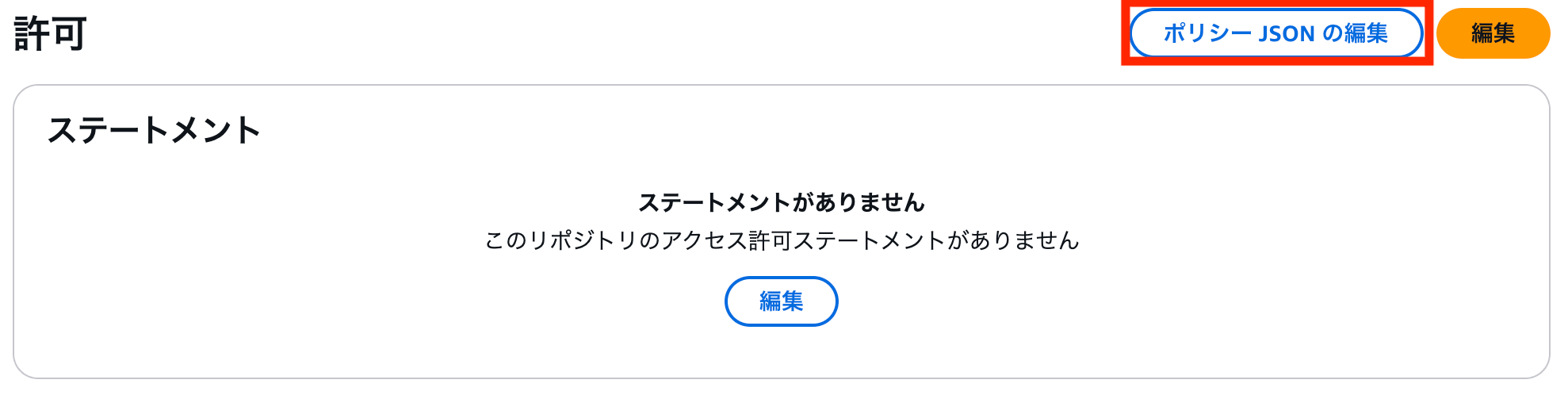

右上の「ポリシーJSONの編集」から、JSON編集画面を開きます。

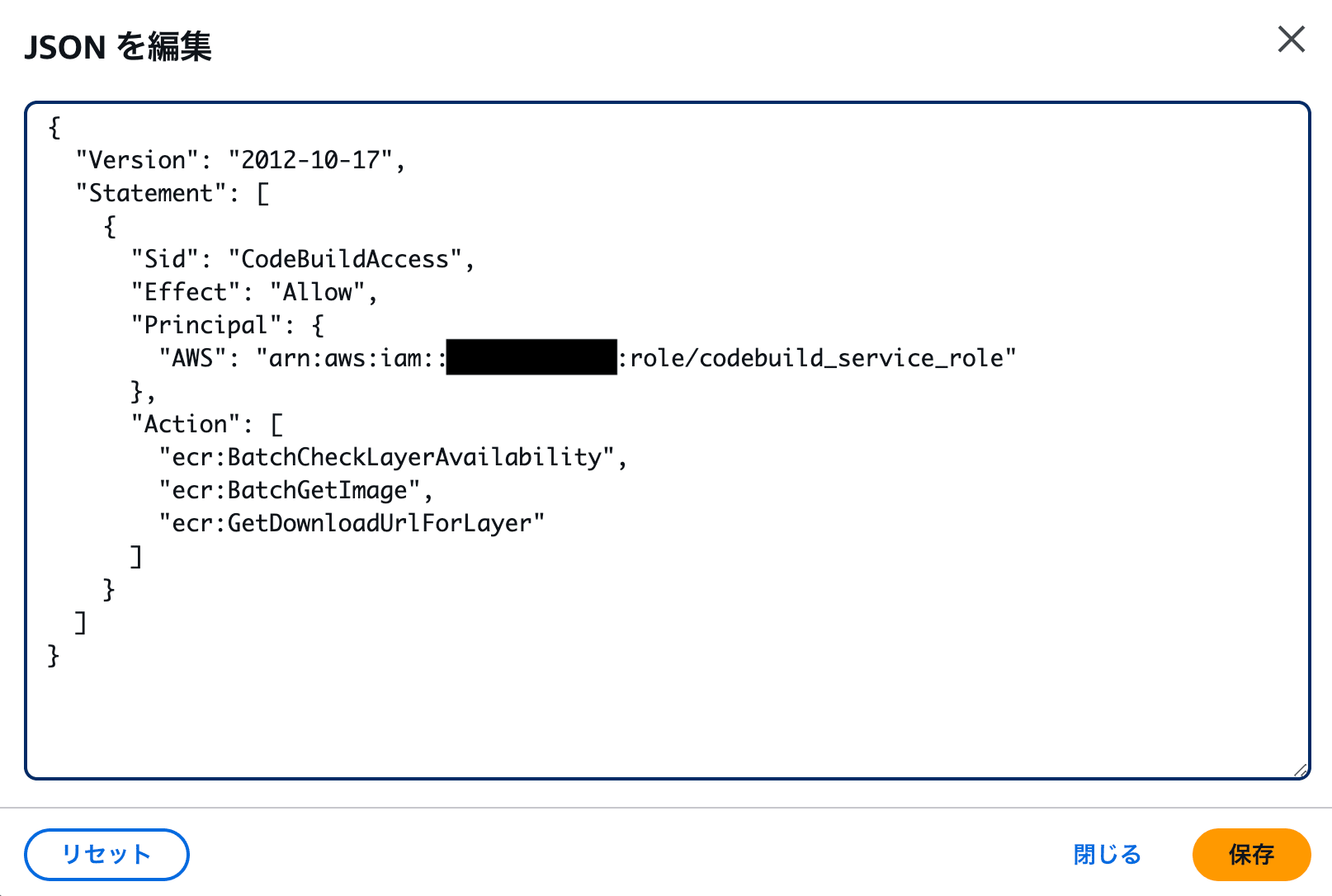

サービスアカウントのCodeBuildサービスロールからの操作を許可するため、以下のようなポリシーを設定します。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "CodeBuildAccess",

"Effect": "Allow",

"Principal": {

"AWS": "< サービスアカウントのCodeBuildサービスロールARN >"

},

"Action": [

"ecr:BatchCheckLayerAvailability",

"ecr:BatchGetImage",

"ecr:GetDownloadUrlForLayer"

]

}

]

}

インフラアカウント側の準備は以上です。

サービスアカウントのCodeBuild設定

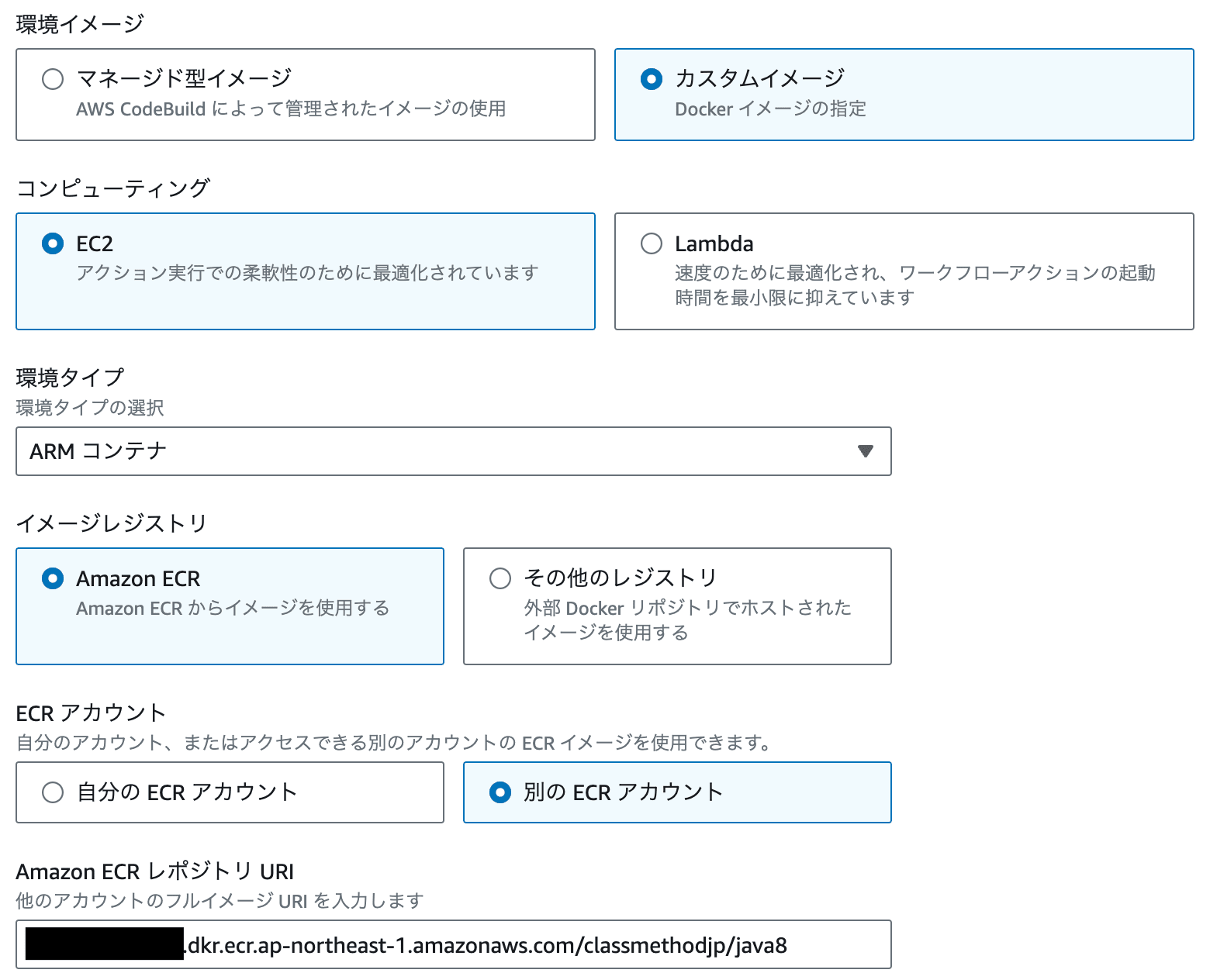

プロジェクトについては「別のECRアカウント」のイメージを使うように設定し、インフラアカウントのECRリポジトリURIを指定します。

「AWS CodeBuild にこのサービスロールの編集を許可し、このビルドプロジェクトでの使用を可能にする」にチェックを入れている場合は、サービスロールのポリシーをよしなに編集してくれますが、手動で設定する場合は以下のようなポリシーを設定します。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecr:GetAuthorizationToken"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"ecr:BatchCheckLayerAvailability",

"ecr:BatchGetImage",

"ecr:GetDownloadUrlForLayer"

],

"Resource": "< インフラアカウントのECRリポジトリARN >"

}

]

}

「AWS CodeBuild にこのサービスロールの編集を許可し、このビルドプロジェクトでの使用を可能にする」については以下の記事も参照ください。

おわりに

シングルアカウントではIAM周りをあまり気にしなくてもAWSサービス間で連携できますが、クロスアカウントの場合はIAMポリシーの設定が必要になります。今回はECRイメージを使う場面でのポリシー設定について紹介しました。他にもクロスアカウントでの連携を行う際には、IAMポリシーの設定が必要になることが多いので、その際は適切なポリシーを設定してください。