Datadog に AWS IAM Identity Center を利用してシングルサインオンしてみた

こんにちは。オペレーション部のShiinaです。

はじめに

SaaS を利用するうえで、複数のツールに都度ログインするのは手間ですよね。

そこで便利なのが シングルサインオン(SSO) です。

Datadog も SAML 2.0 に対応しており、IdP 側の設定だけで安全かつスムーズに SSO を実現できます。

今回は、AWS IAM Identity Center を IdP として利用して Datadog にシングルサインオンをやってみました。

Datadog の シングルサインオンについて

Datadog は SAML 2.0 に対応しているため、SAML アイデンティティプロバイダ(IdP)を利用することでシングルサインオンを構成できます。

IAM Identity Center、Auth0、Google、Microsoft Entra ID、Okta などと連携可能です。

Datadog のユーザプロビジョニング

ユーザープロビジョニングには次の2種類があります。

-

事前プロビジョニングされたユーザー

Datadog に既に登録済みのユーザーを利用します。

後述の SAML アサーション属性(eduPersonPrincipalName)と一致するメールアドレスで Datadog 側のユーザー登録を行っておく必要があります。

権限は登録時に指定したロールが適用されます。 -

JIT(ジャストインタイム)プロビジョニングユーザー

初めてシングルサインオンした際に、自動的にユーザーが作成されます。

管理者が Datadog に手動でアカウントを作成する必要がない点がメリットです。

権限は SAML グループマッピングにより割り当て可能です。

Datadog のロール

Datadog にはデフォルトで次の 3 つのロールが用意されています。

また、独自の権限セットを持つカスタムロールも作成可能です。

- Datadog Admin Role

Datadog の全機能の表示・変更に加え、請求情報やユーザー管理を行える管理者権限 - Datadog Standard Role

Datadog の機能に対して表示・変更が行える標準権限 - Datadog Read Only Role

Datadog の機能に対して表示のみ行える読み取り専用権限

アサーションと属性

シングルサインオンを行うと、ユーザー認証情報を含む SAML アサーションがアイデンティティプロバイダ(IdP)から Datadog に送信されます。

SAML アサーションには次の属性が含まれます。

| 属性名 | 内容 | 必須/任意 |

|---|---|---|

| eduPersonPrincipalName | Datadog ユーザー名(メールアドレスと一致する必要あり) | 必須 |

| sn | ユーザーの姓 | 任意 |

| givenName | ユーザーの名 | 任意 |

やってみた

IAM Identity Center を利用して Datadog にシングルサインオンを設定してみます。

今回は「事前プロビジョニングされたユーザー」を利用します。

前提条件

- IAM Identity Center 組織インスタンスが有効化されている

- アイデンティティソースは IAM Identity Center ディレクトリを利用

- IAM Identity Center ディレクトリにサインイン用のユーザーを登録済み

- Datadog サイトは US サイトを利用

- Datadog 側にも同一メールアドレスのユーザーを登録済み

設定の流れ

はじめに IAM Identity Center でアプリケーションを作成し、メタデータをダウンロードし、Datadog にアップロードします。

Datadog でアイデンティティプロバイダ(Idp)によるログインを有効にし、Datadog から提供されるアプリケーション ACS URL を設定します。

最後にアプリケーションを利用できるユーザやグループを割り当てます。

1.SAML 設定

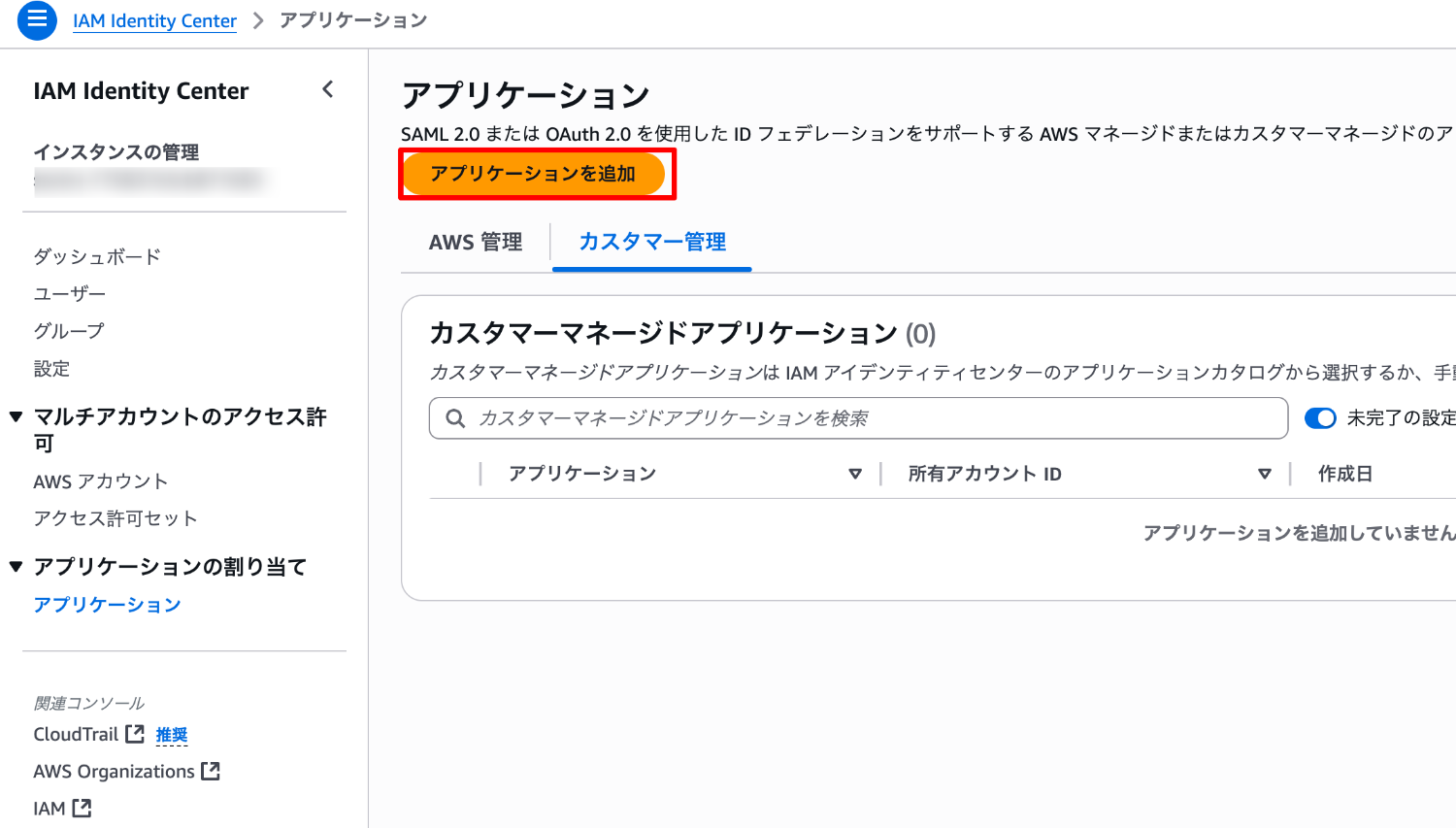

IAM Identity Center 操作

-

IAM Identity Center ナビゲーションメニューのアプリケーションより「アプリケーションを追加」を選択します。

-

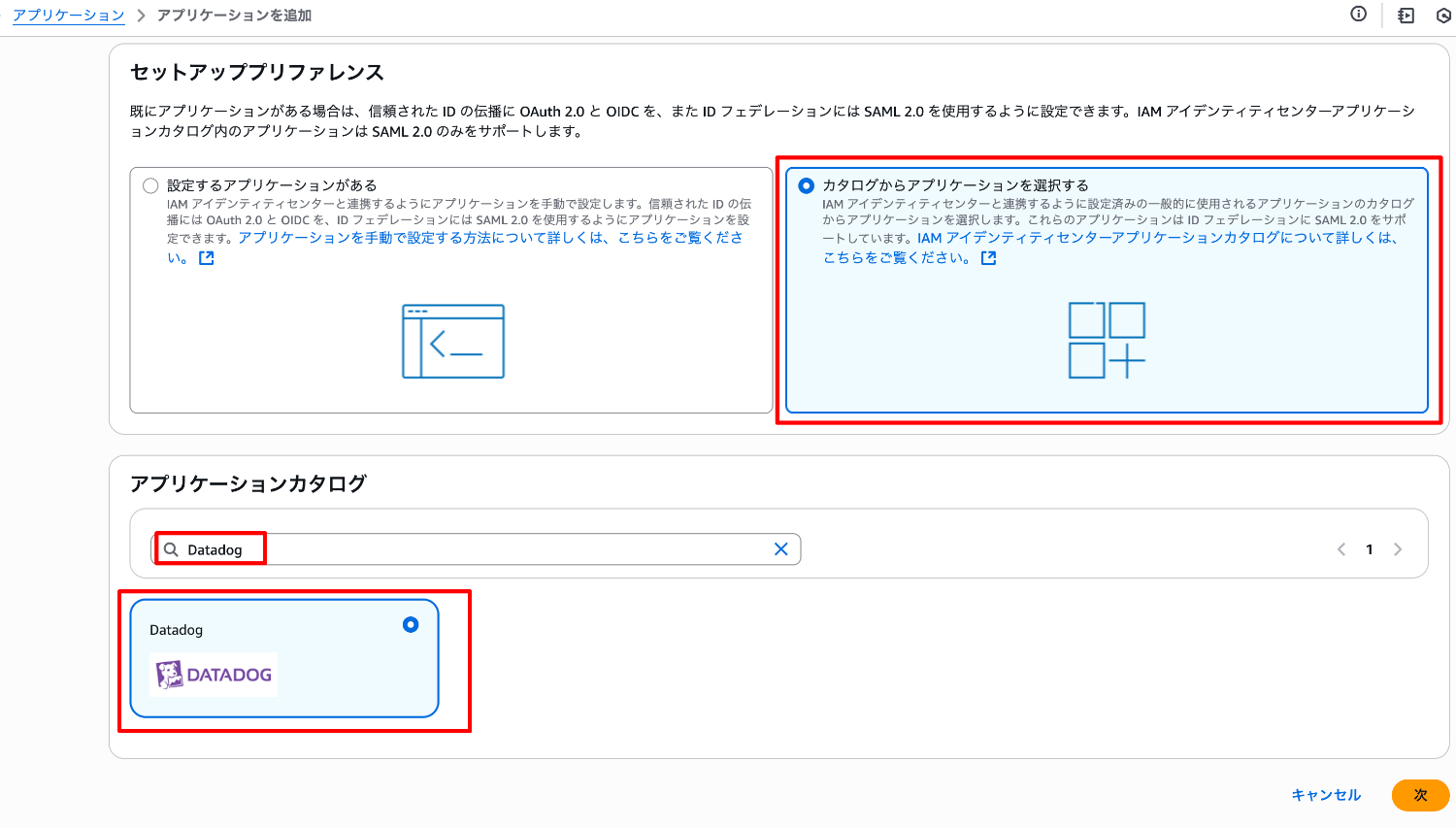

セットアッププリファレンスより「カタログからアプリケーションを選択する」を選択します。

-

検索フィールドで

Datadogと入力して検索し、表示されるアイコンを選択します。

-

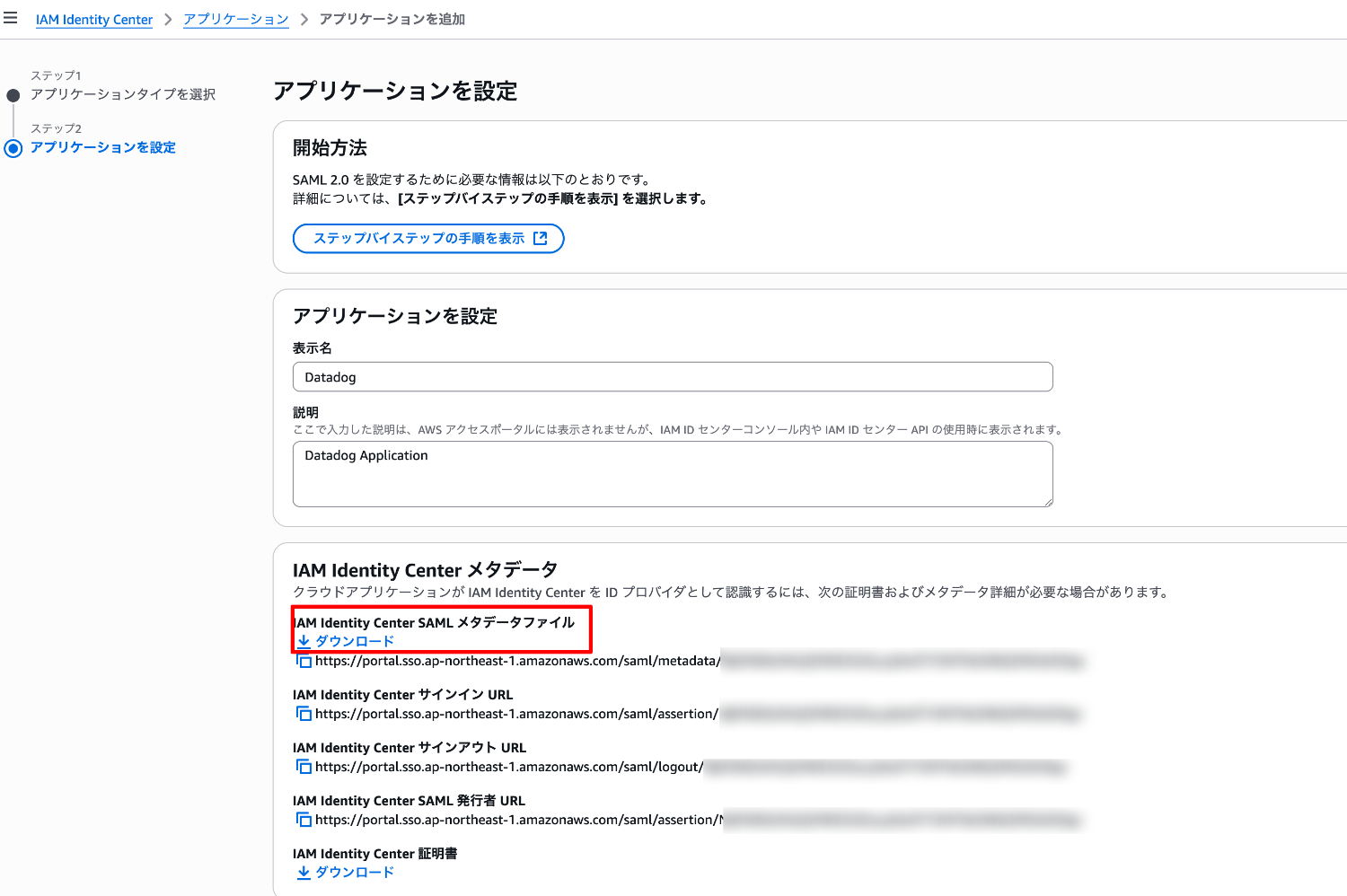

IAM Identity Center メタデータより 「IAM Identity Center SAML メタデータファイル」をダウンロードします。

Datadog コンソール操作

-

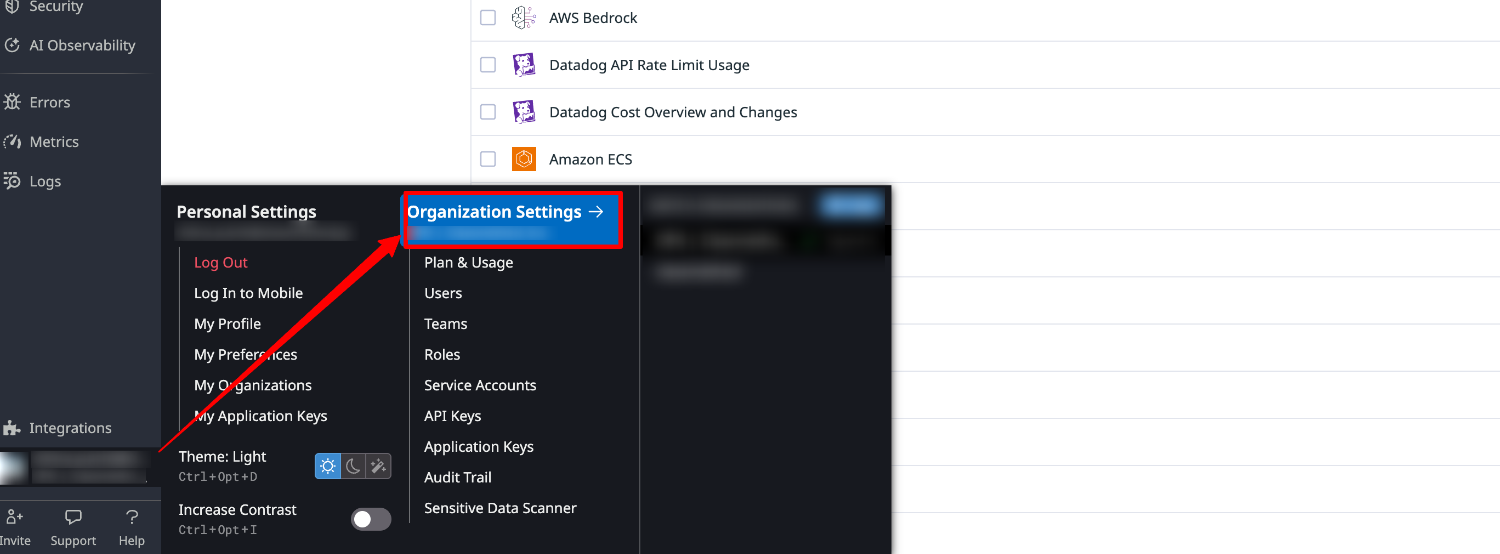

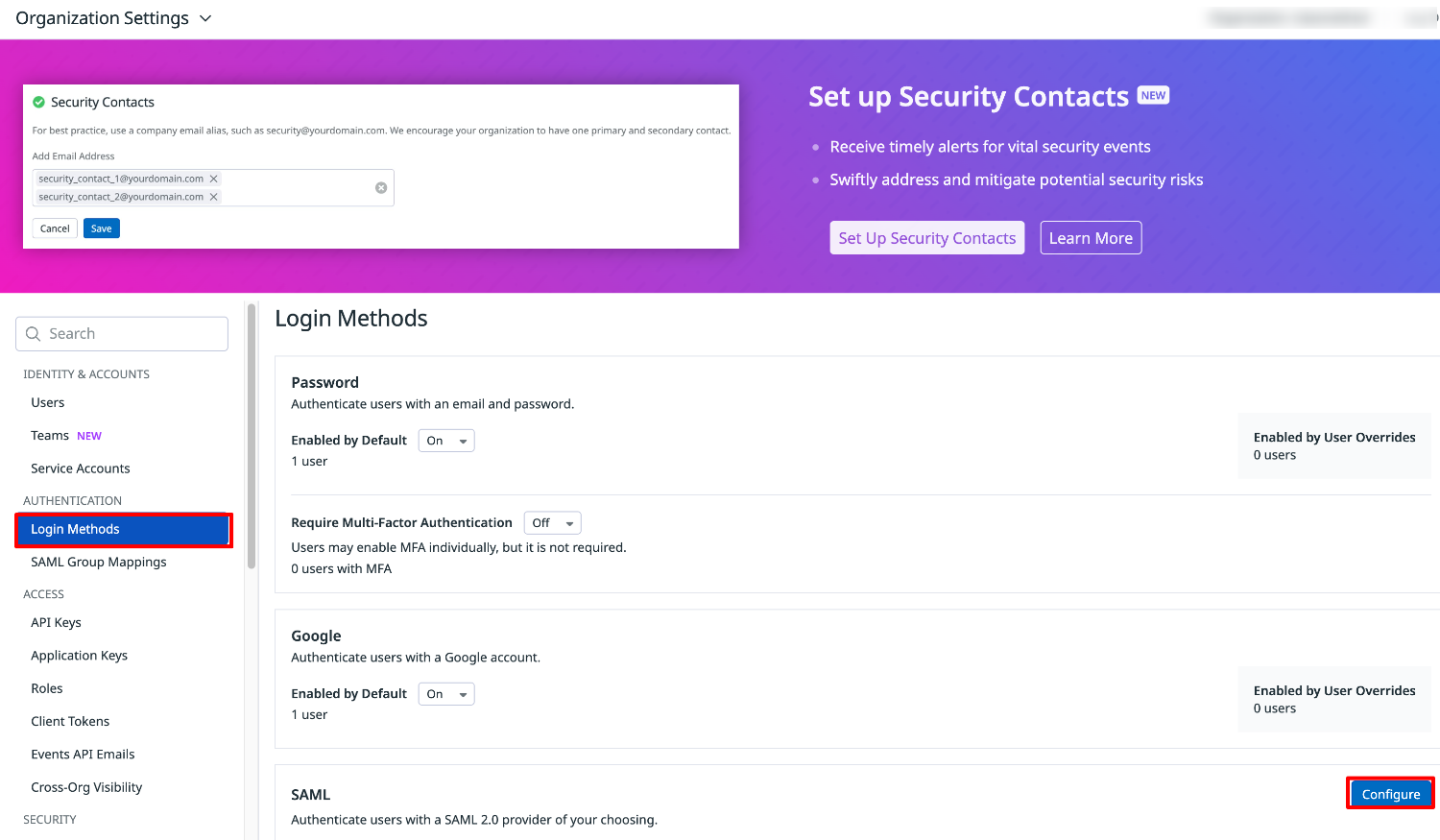

Datadog コンソール左下のユーザ名にカーソルを移動し、「Organization Settings」を選択します。

-

Authentication の「Login Methods」を選択します。

-

SAML 設定の「Configure」を選択します。

-

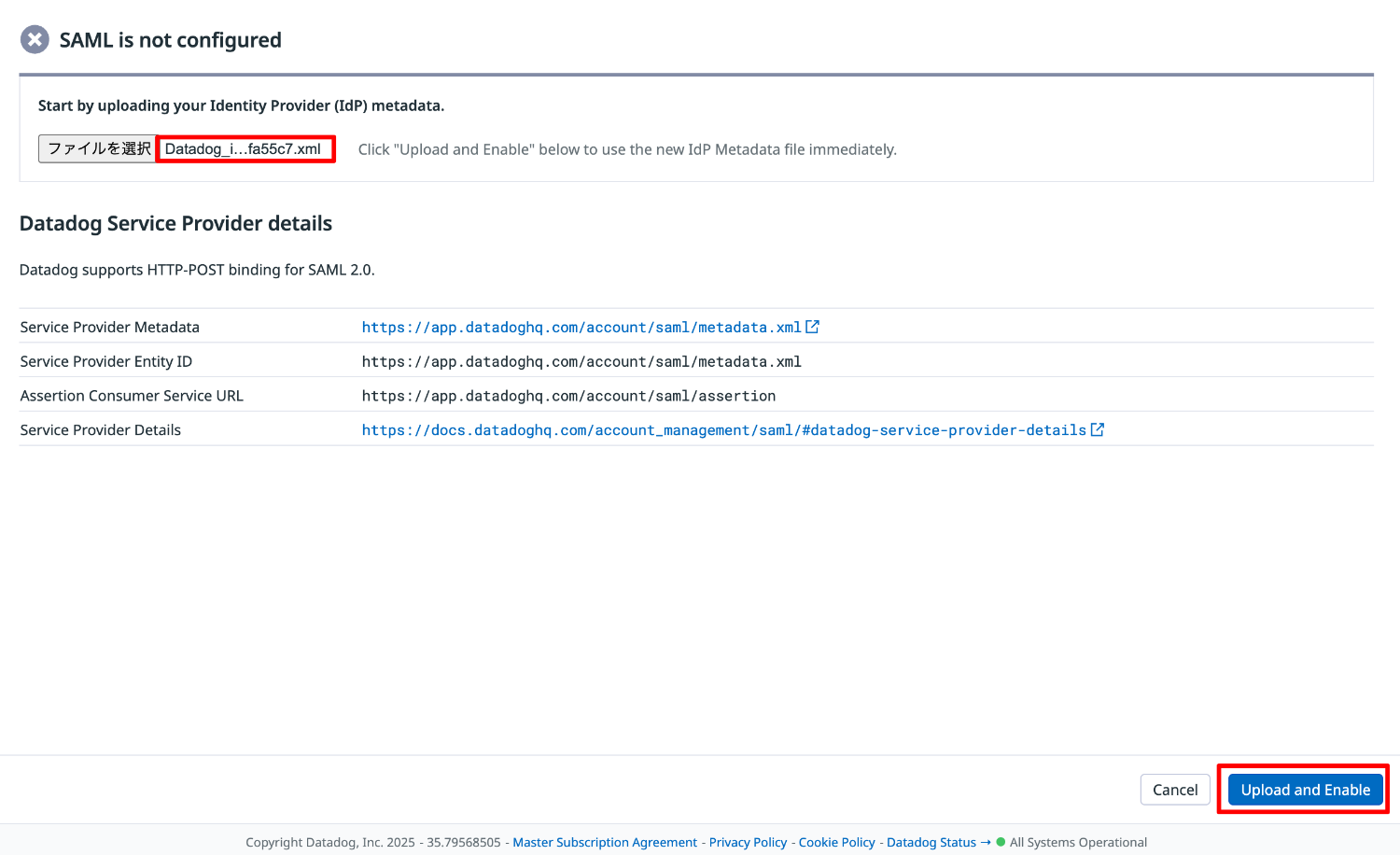

Start by uploading your Identity Provider (IdP) metadata. にて、ファイルを選択します。

-

ダウンロードした IAM Identity Center メタデータファイルをアップロードし、「Upload and Enable」を選択します。

-

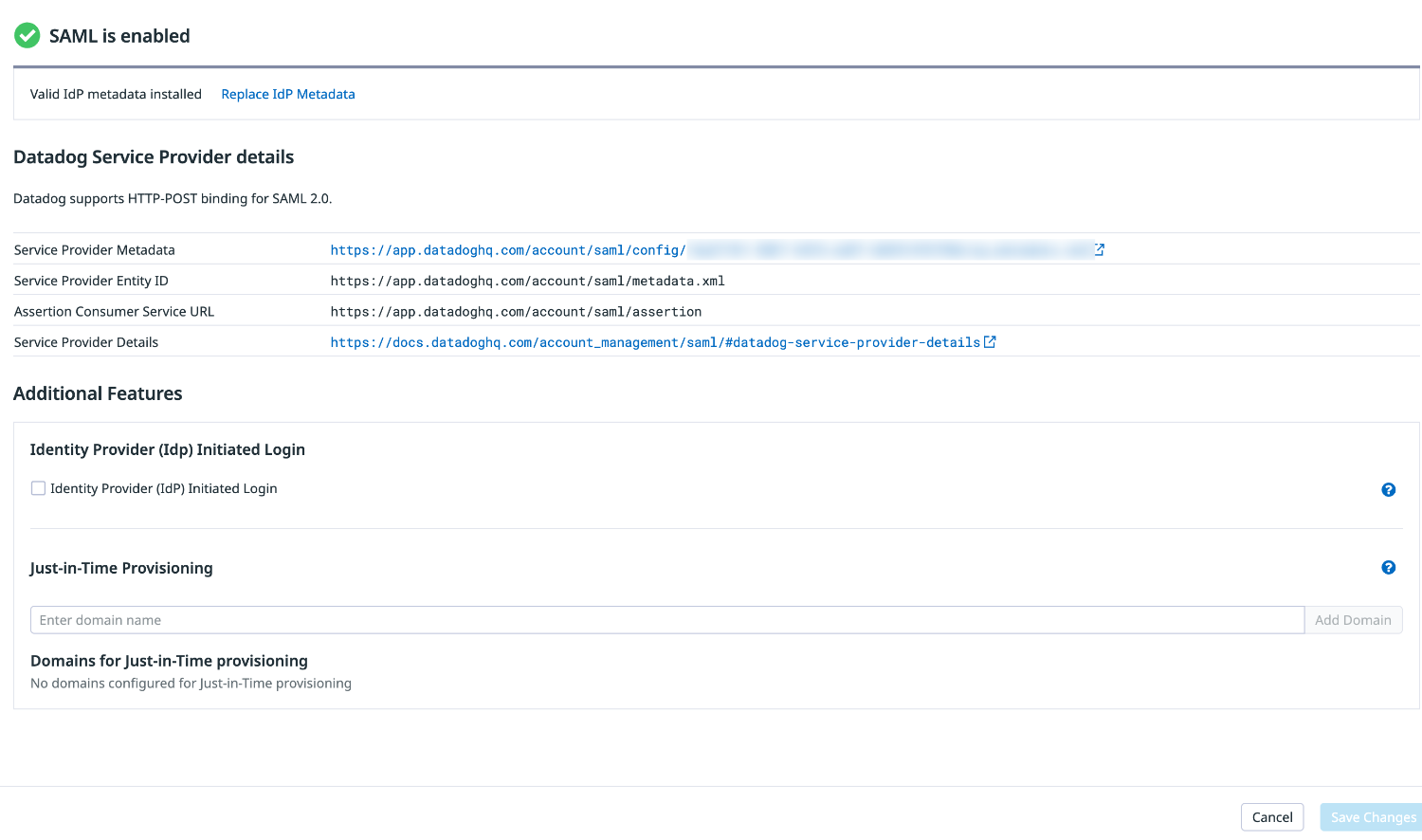

SAML ie enabled と表示されて有効化されたことを確認します。

-

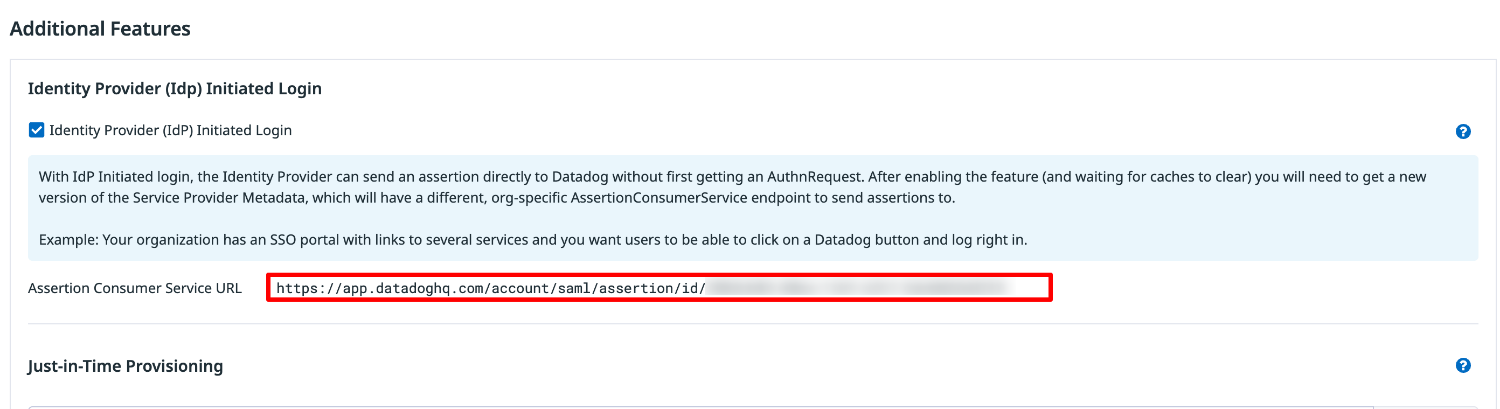

Identity Provider (Idp) Initiated Login にチェックを入れます。

-

後述の設定で利用するため、表示される Assertion Consumer Service URL は控えておきます。

-

「Save Changes」を選択します。

IAM Identity Center 操作(再開)

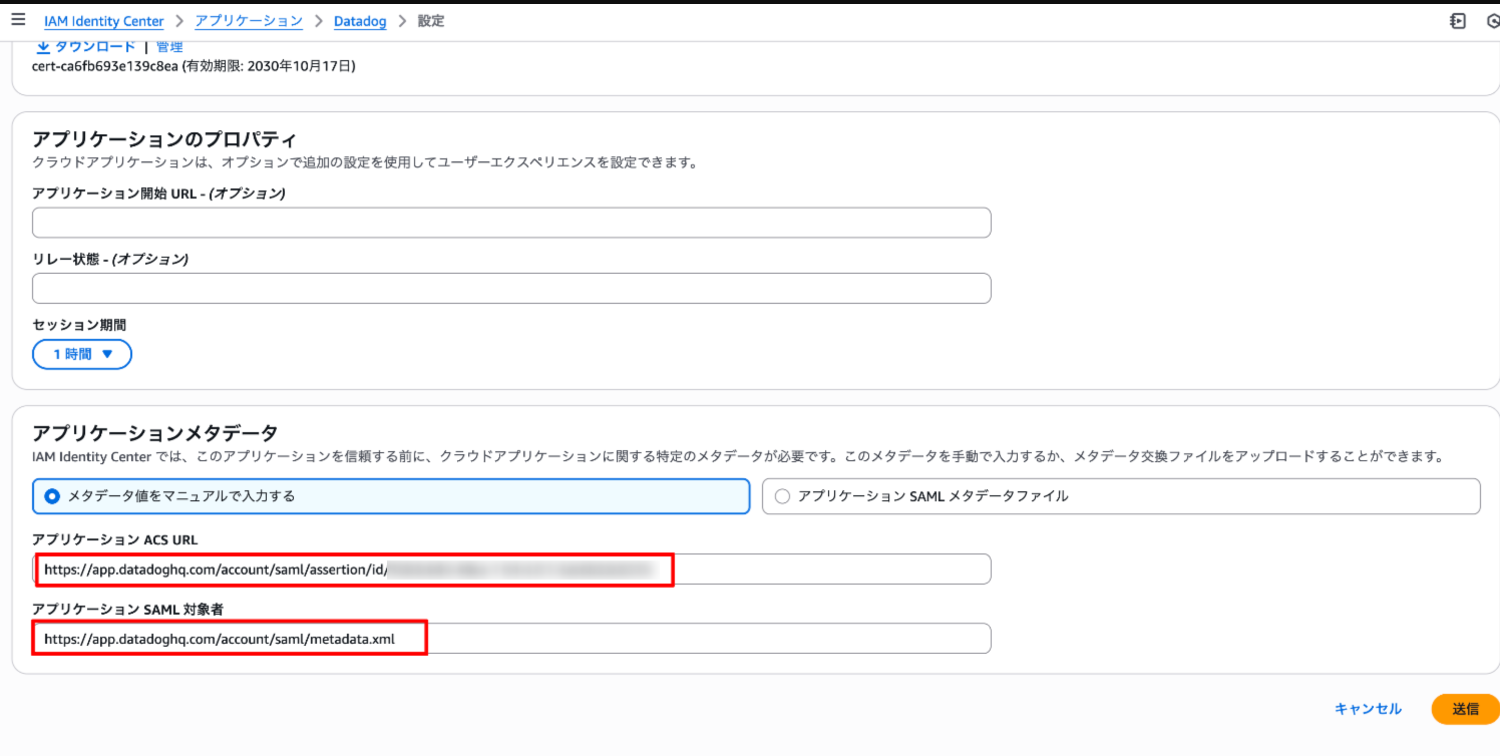

- アプリケーションメタデータに対して次の内容を設定し、「送信」を選択します。

- メタデータ値をマニュアルで入力する

- アプリケーション ACS URL:Datadog コンソールで確認した Assertion Consumer Service URL

- アプリケーション SAML 対象者:

https://app.datadoghq.com/account/saml/metadata.xml

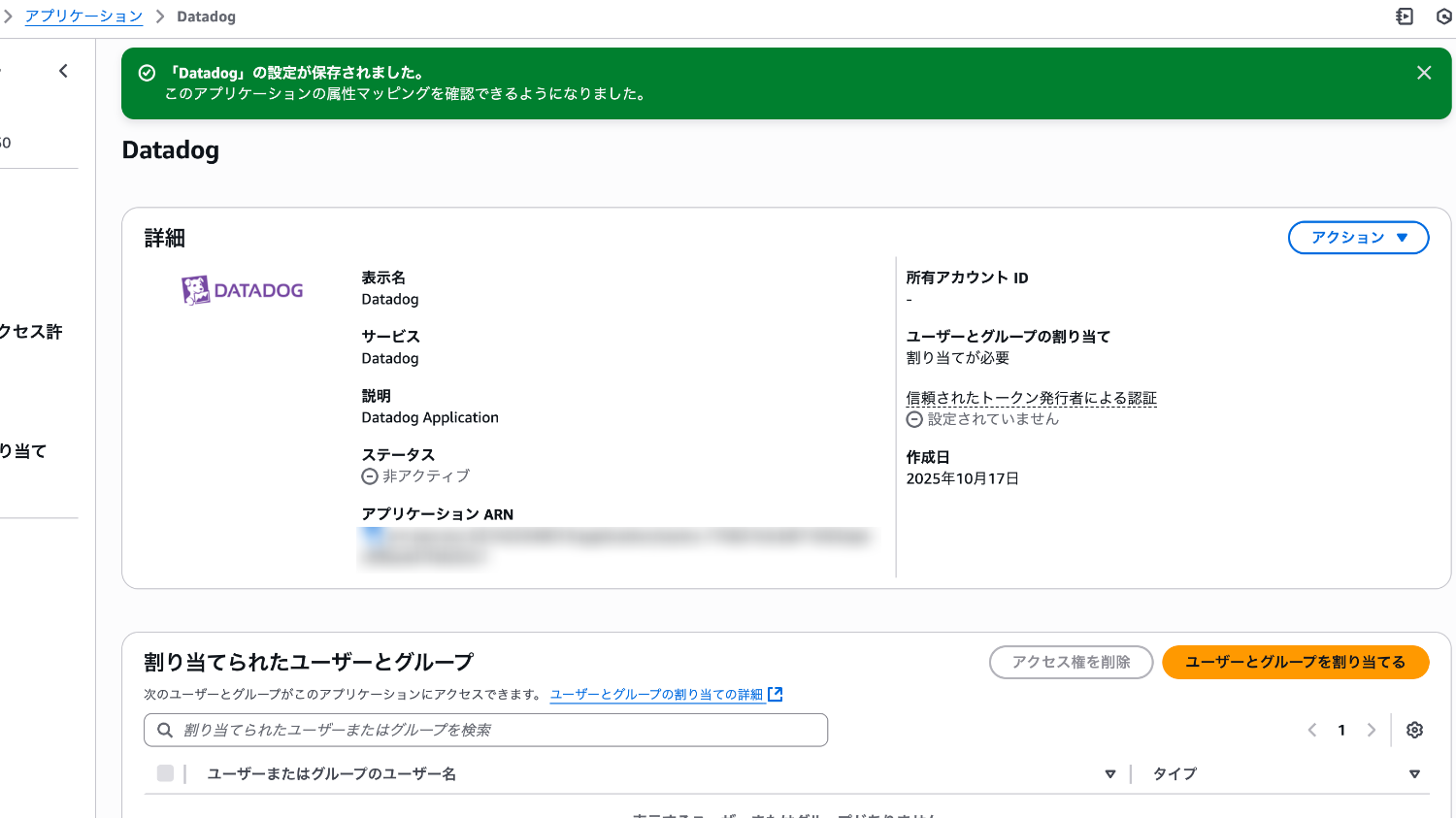

- アプリケーション設定が正常に保存されていることを確認します。

以上で設定完了です。

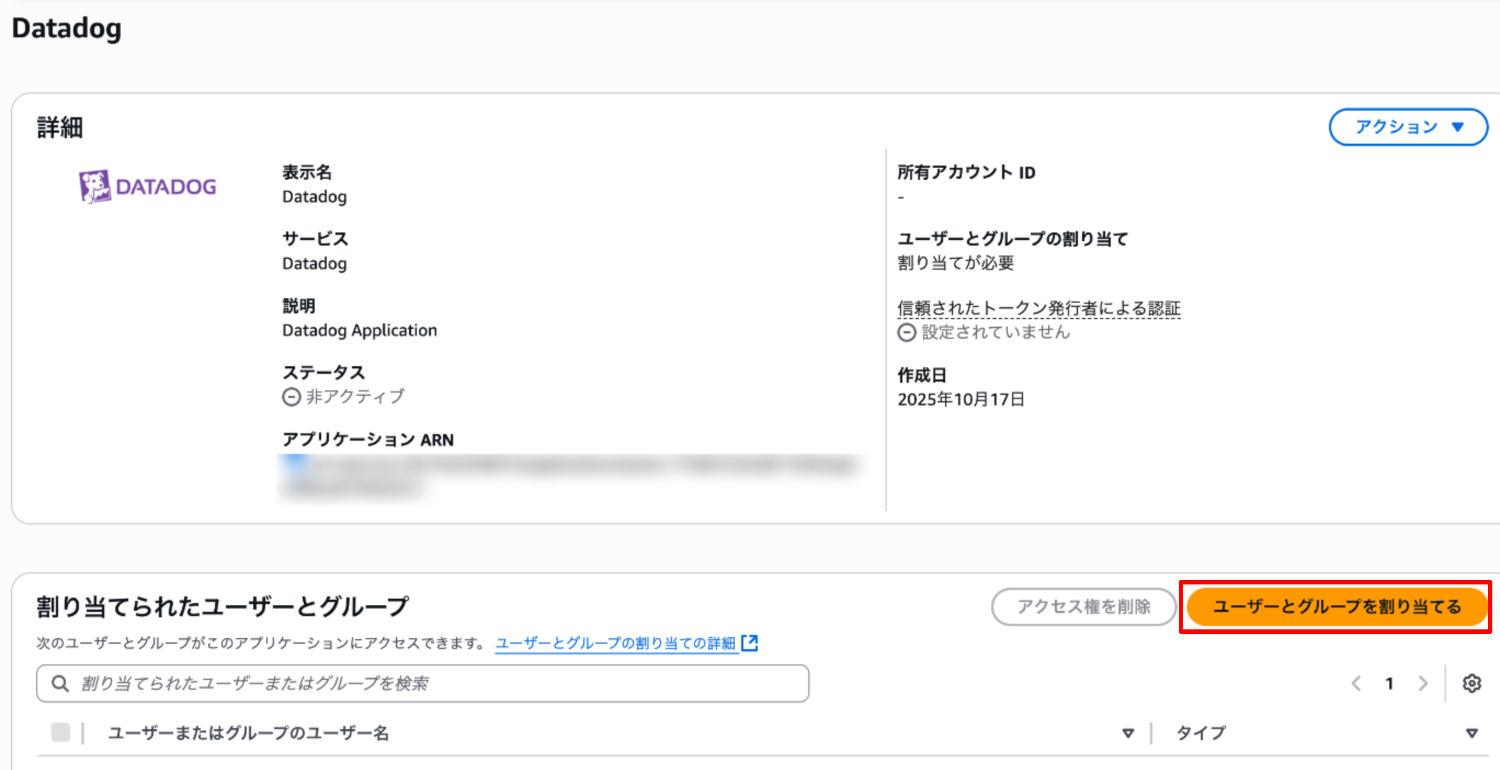

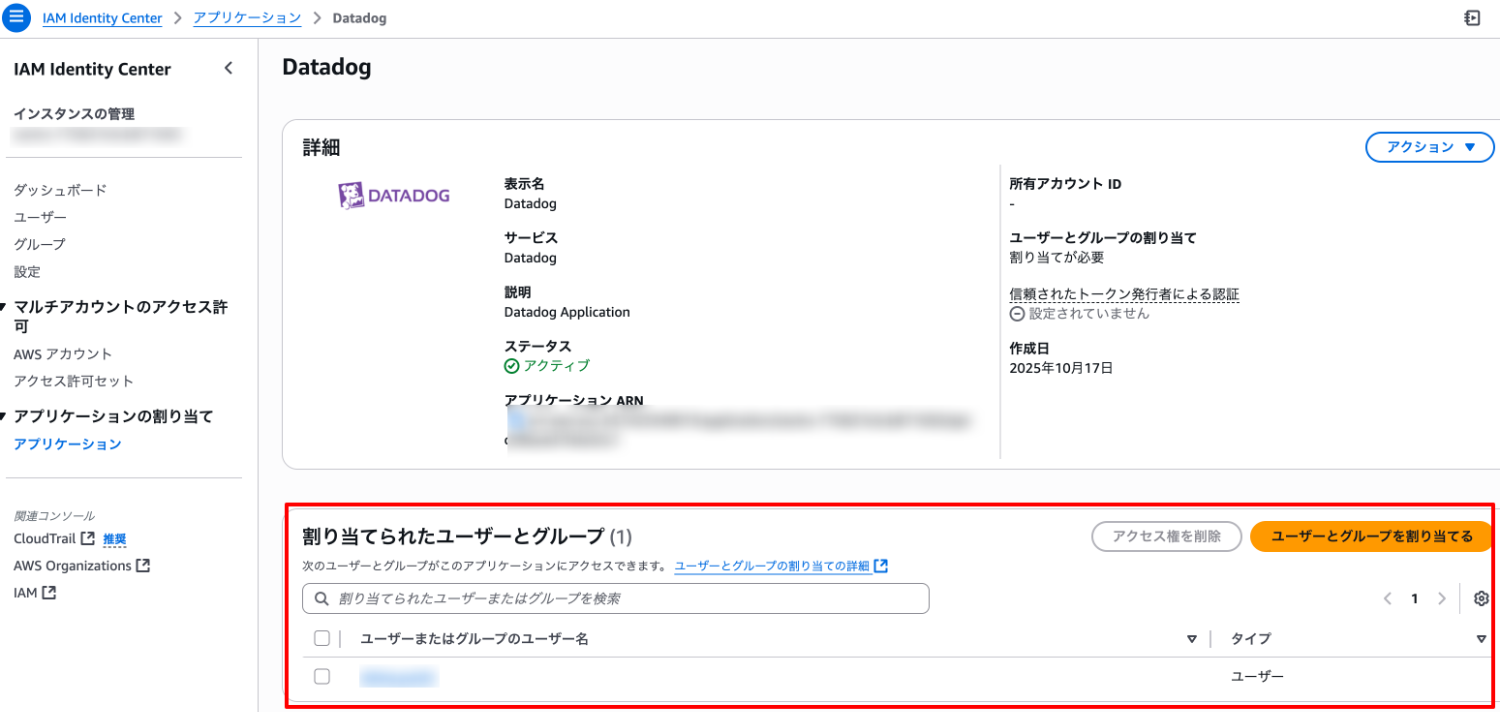

2.アプリケーションに対するユーザー・グループの割り当て

-

IAM Identity Center ナビゲーションメニューのアプリケーションよりカスタマー管理の「Datadog」を選択します。

-

「ユーザーとグループを割り当てる」を選択します。

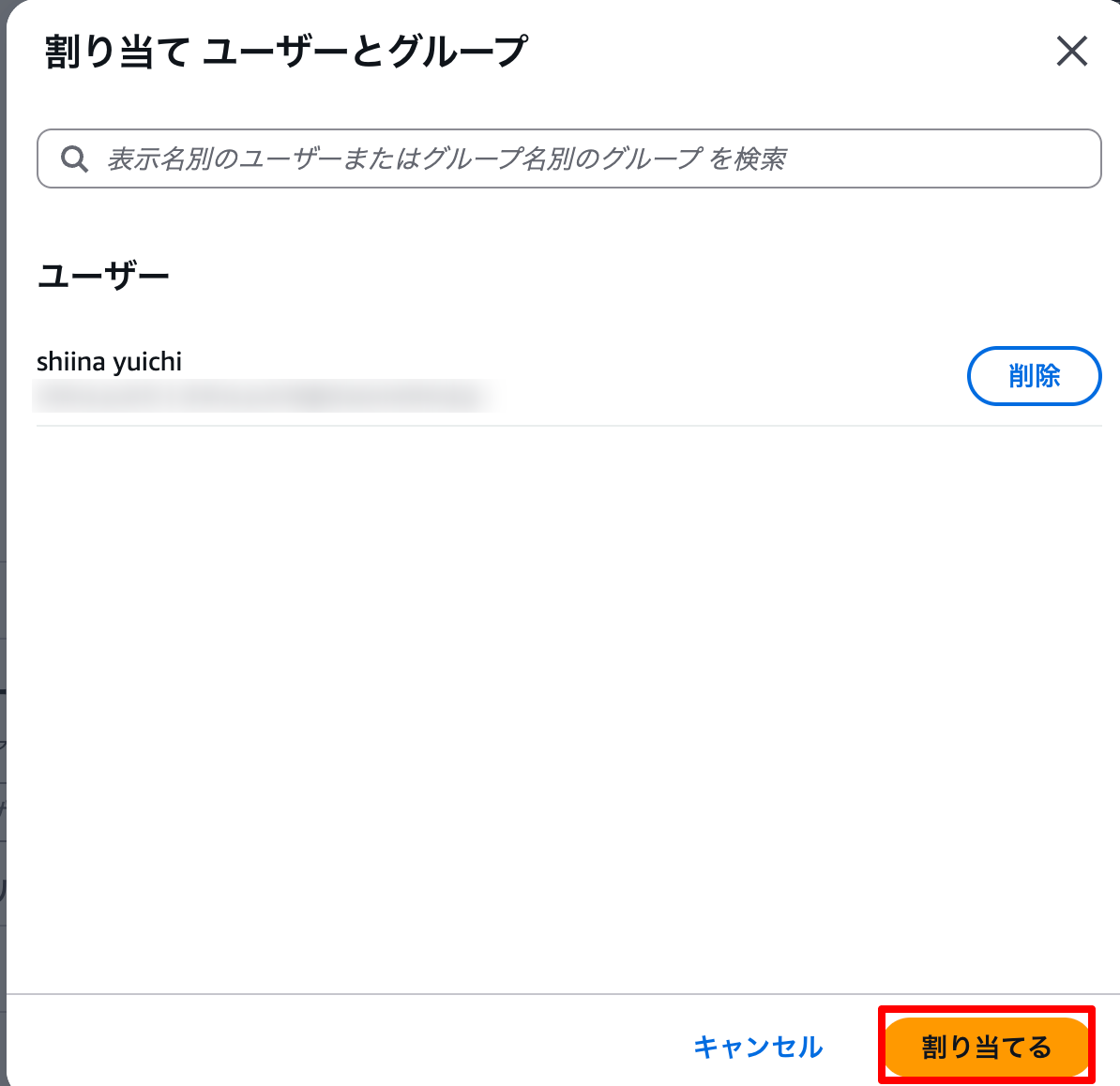

-

検索フィールドでユーザ名やグループ名を入力し、リストから選択します。

-

「割り当てる」を選択します。

以上で割り当て完了です。

ログインしてみる

-

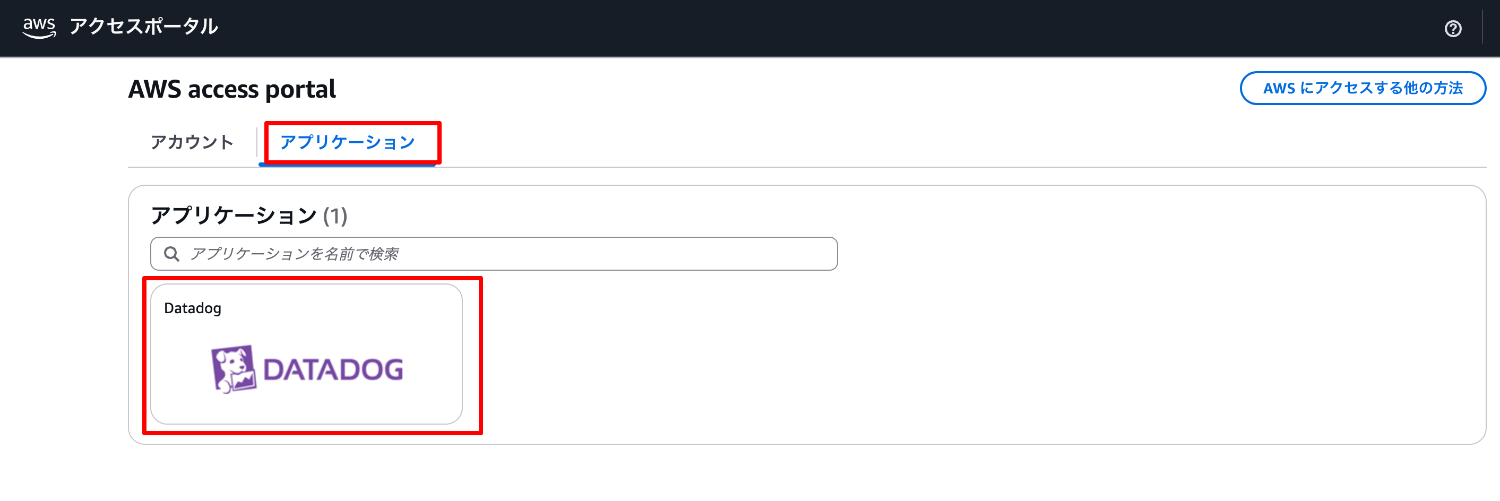

IAM Identity Center の AWS access portal URL からサインインします。

-

ログイン後に表示される AWS access portal のアプリケーションより「Datadog」を選択します。

-

画面が切り替わり、Datadog のコンソールが表示されればシングルサインオン成功です。

コンソール左下のユーザ名には既に登録済みのユーザ名が表示されます。

よくあるトラブル

アプリケーションがポータルに表示されない

IAM Identity Center の AWS Access Portal に Datadog が表示されない場合、

Datadog アプリケーションが対象ユーザーまたはグループに割り当てられていない可能性があります。

アプリケーションの割り当て設定を確認し、ログインユーザーもしくは所属グループが含まれているか確認してください。

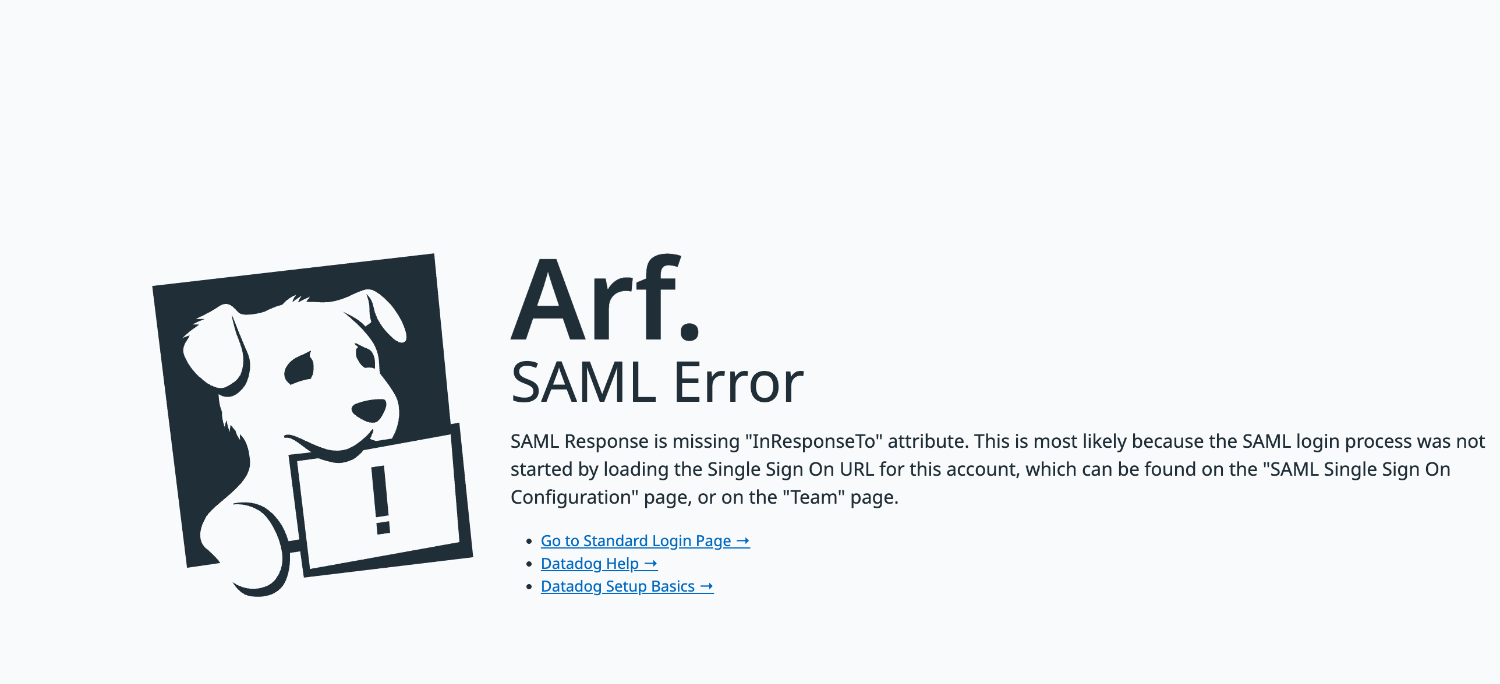

SAML Error(InResponseTo)

シングルサインオン中に以下のエラーメッセージが表示され、ログインできない場合があります。

SAML Response is missing "InResponseTo" attribute. This is most likely because the SAML login process was not started by loading the Single Sign On URL for this account, which can be found on the "SAML Single Sign On Configuration" page, or on the "Team" page.

原因はアプリケーション ACS URL の設定誤りです。

IAM Identity Center のアプリケーション設定に正しい Assertion Consumer Service URL を指定しているか確認してください。

まとめ

今回、IAM Identity Center と Datadog を連携させて SSO を設定してみました。

すこし設定箇所が多いですが、一度構成してしまえばログインの手間がぐっと減ります。

チームメンバーのアクセス管理もシンプルになるので、Datadog を日常的に使う環境ではかなり便利です。

本記事が参考になれば幸いです。

参考