Microsoft Defender for Cloudの有償のCSPMプランであるDefender CSPMを有効にしてみる

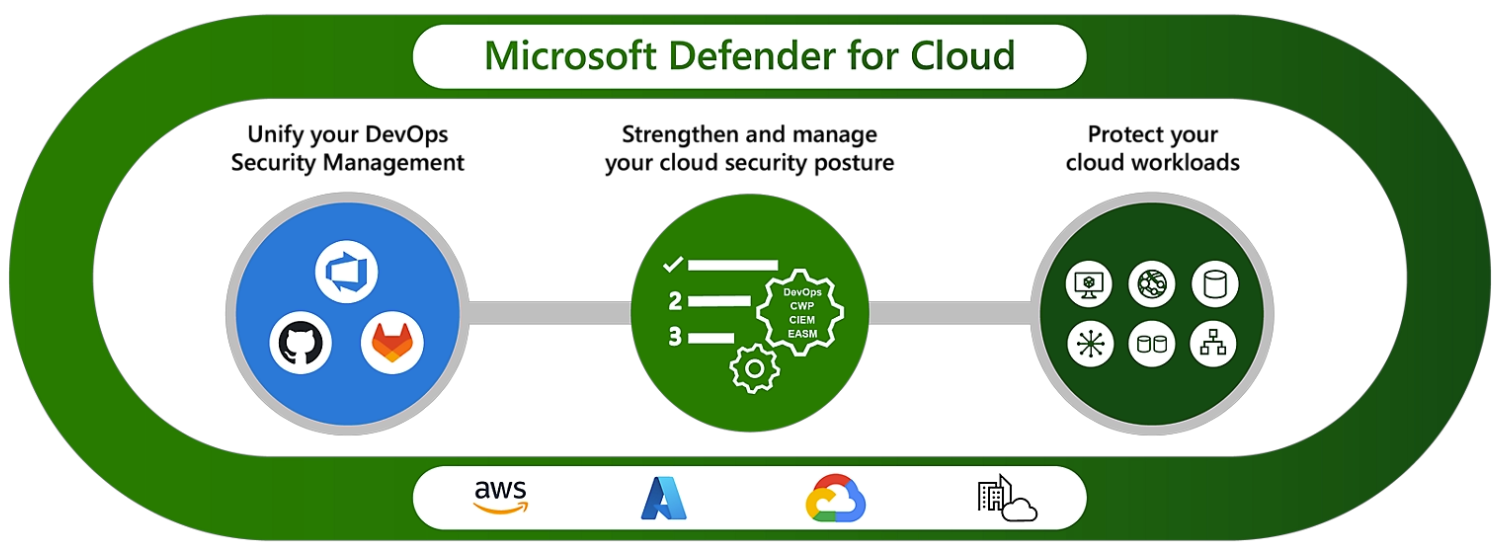

Microsoft Defender for Cloudとは

Microsoft Defender for Cloudは、Microsoftが提供するクラウドネイティブアプリケーション保護プラットフォーム (CNAPP) で、以下の3つのコンポーネントから構成されています。

- 開発セキュリティ運用 (DevSecOps)

- Cloud Security Posture Management (CSPM)

- Cloud Workload Protection Platform (CWPP)

Defender CSPMとは

Microsoft Defender for CloudのCSPM機能は有償プランと無償プランがあります。

- Foundational CSPM(無償版):Defender for Cloud にオンボードするサブスクリプションとアカウントに対して既定で有効になっている無料プラン。

- Defender CSPM(有償版):Foundational CSPM プラン以外の追加機能を提供する有料プラン。 AI セキュリティ体制、攻撃パス分析、リスクの優先順位付けなど、より高度なセキュリティ体制機能が提供される。

両者で利用可能な機能は以下の通りです。

| Feature | Foundational CSPM(無償版) | Defender CSPM(有償版) | Cloud availability |

|---|---|---|---|

| セキュリティに関する推奨事項 | ⚪ | ⚪ | Azure, AWS, GCP, on-premises, Docker Hub, JFrog Artifactory |

| 資産インベントリ | ⚪ | ⚪ | Azure, AWS, GCP, on-premises, Docker Hub, JFrog Artifactory |

| セキュリティ スコア | ⚪ | ⚪ | Azure, AWS, GCP, on-premises, Docker Hub, JFrog Artifactory |

| Azure Workbooks を使用したデータの視覚化とレポート | ⚪ | ⚪ | Azure, AWS, GCP, on-premises |

| データのエクスポート | ⚪ | ⚪ | Azure, AWS, GCP, on-premises |

| ワークフローの自動化 | ⚪ | ⚪ | Azure, AWS, GCP, on-premises |

| 修復のためのツール | ⚪ | ⚪ | Azure, AWS, GCP, on-premises, Docker Hub, JFrog Artifactory |

| Microsoft Cloud Security Benchmark | ⚪ | ⚪ | Azure, AWS, GCP |

| AI セキュリティ体制管理 | - | ⚪ | Azure, AWS |

| エージェントレス VM の脆弱性スキャン | - | ⚪ | Azure, AWS, GCP |

| VM シークレットのエージェントレス スキャン | - | ⚪ | Azure, AWS, GCP |

| 攻撃パス分析 | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| リスクの優先順位付け | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| セキュリティ エクスプローラーを使用したリスクハンティング | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| コンテナーのコードからクラウドへのマッピング | - | ⚪ | GitHub, Azure DevOps, Docker Hub, JFrog Artifactory |

| IaC のコードからクラウドへのマッピング | - | ⚪ | Azure DevOps, Docker Hub, JFrog Artifactory |

| PR 注釈 | - | ⚪ | GitHub, Azure DevOps |

| インターネット露出分析 | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| 外部攻撃面の管理 | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| 規制コンプライアンス評価 | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| ServiceNow 統合 | - | ⚪ | Azure, AWS, GCP |

| 重要な資産保護 | - | ⚪ | Azure, AWS, GCP |

| 大規模な修復を推進するためのガバナンス | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| データ セキュリティ体制管理 (DSPM)、機密データ スキャン | - | ⚪ | Azure, AWS, GCP |

| Kubernetes のエージェントレス検出 | - | ⚪ | Azure, AWS, GCP |

| カスタム推奨事項 | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| エージェントレス コードからクラウドまでのコンテナの脆弱性評価 | - | ⚪ | Azure, AWS, GCP, Docker Hub, JFrog Artifactory |

| API セキュリティ体制管理 (プレビュー) | - | ⚪ | Azure |

| Azure Kubernetes Service セキュリティ ダッシュボード (プレビュー) | - | ⚪ | Azure |

料金

Defender CSPM(有償版)の料金は 対象リソース * $5.11//月 で計算されます。(計算がシンプルなので個人的に好きな料金体系です。)

対象のリソースは以下のとおりです。

- VM

- ストレージ アカウント

- OSS DB

- マシン上の SQL PaaS & サーバー

やってみる

Foundational CSPM(無償版) の確認

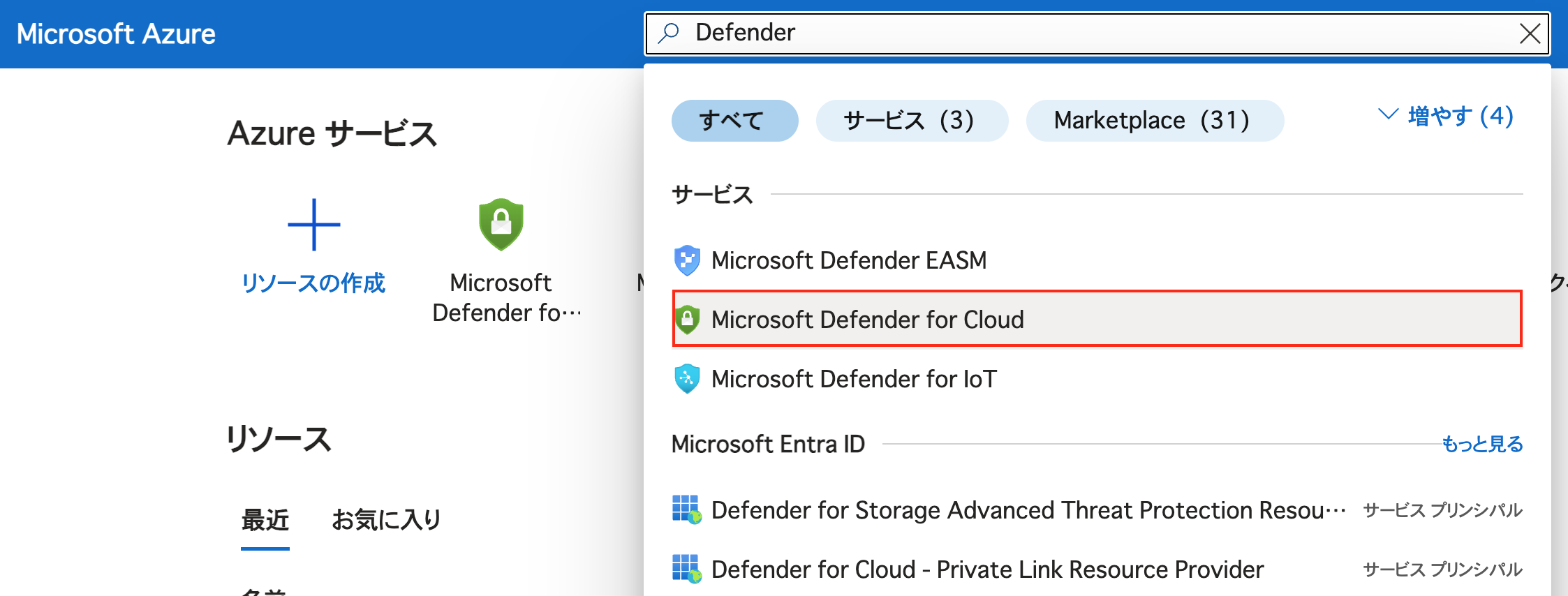

まずは、Azureポータルを開き、Microsoft Defender for Cloudのページを開きます。

サイドタブから「規制コンプライアンス」をクリックします。

無償プランのデフォルトでMicrosoft cloud security benchmarkの規制コンプライアンスが有効になっています。

ポップにその旨が記載されています。

Microsoft Cloud Security Benchmark は無料で使用できます。他の標準へのコンプライアンスを追跡するには、関連する Defender プランを有効にします

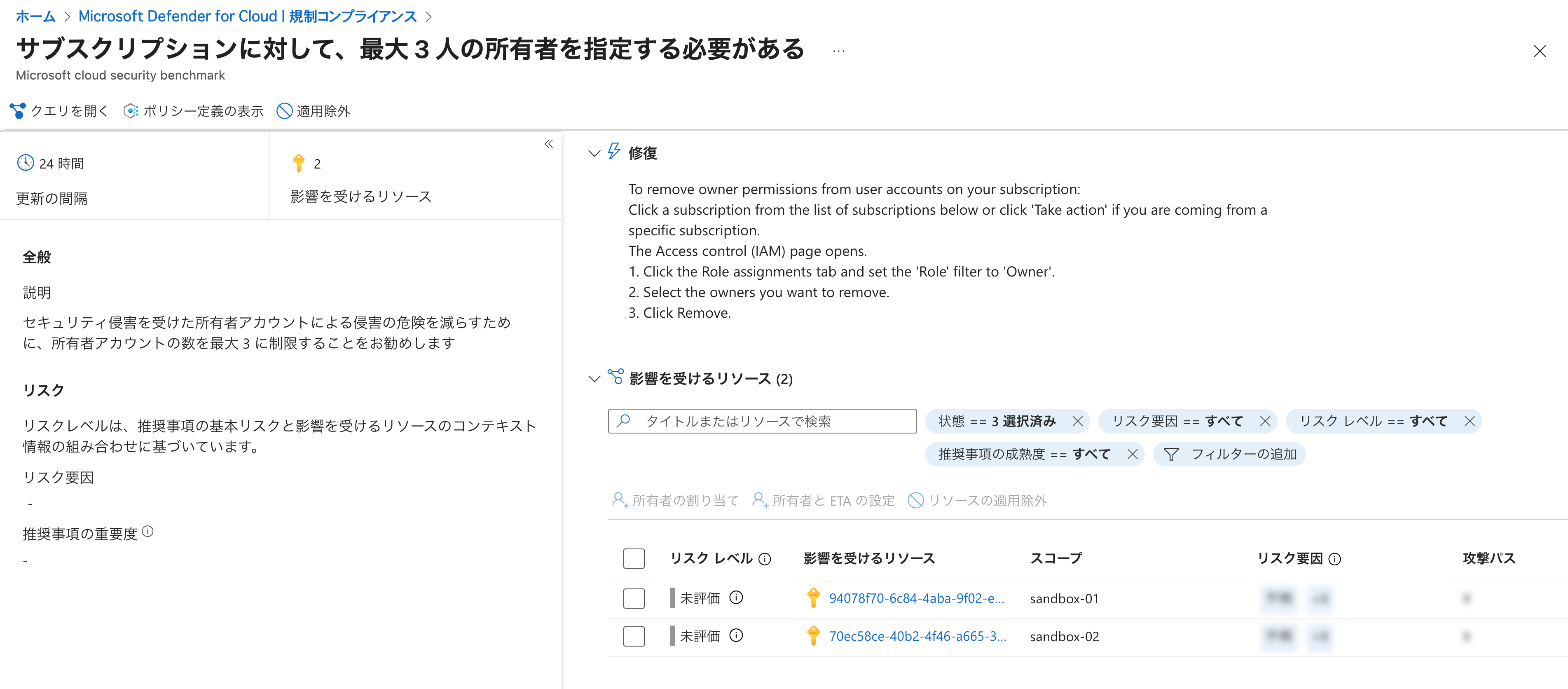

続いて失敗になっているコントロールを開いてみます。

「サブスクリプションに対して、最大 3 人の所有者を指定する必要がある」というコントロールが失敗していることがわかるので、クリックして詳細を確かめてみます。

以下のような画面に遷移し、「影響を受けるリソース」や「スコープ」から対象のサブスクリプションが特定できます。

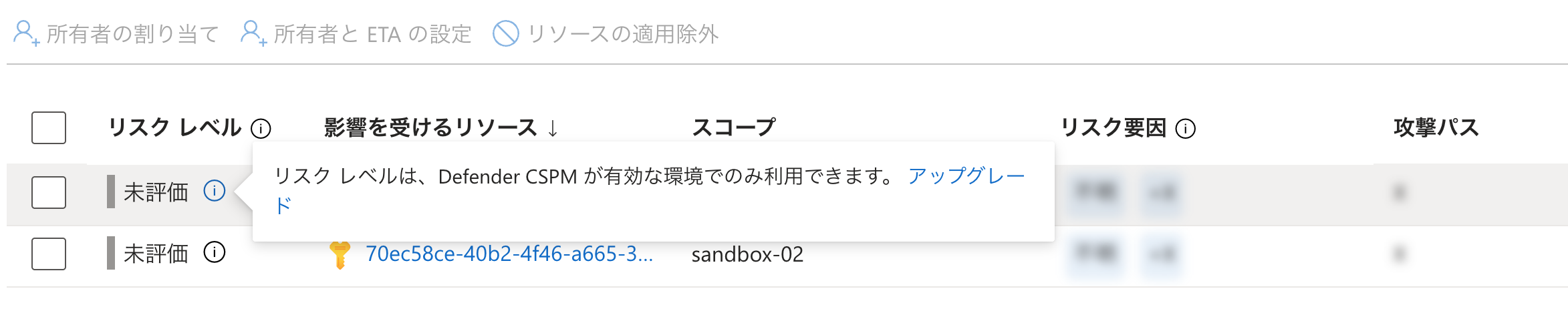

しかしながら、リスクレベル、リスク要因、攻撃パスという項目は無料プランではサポートされていないので、未評価やモザイク等で表示されなくなっています。

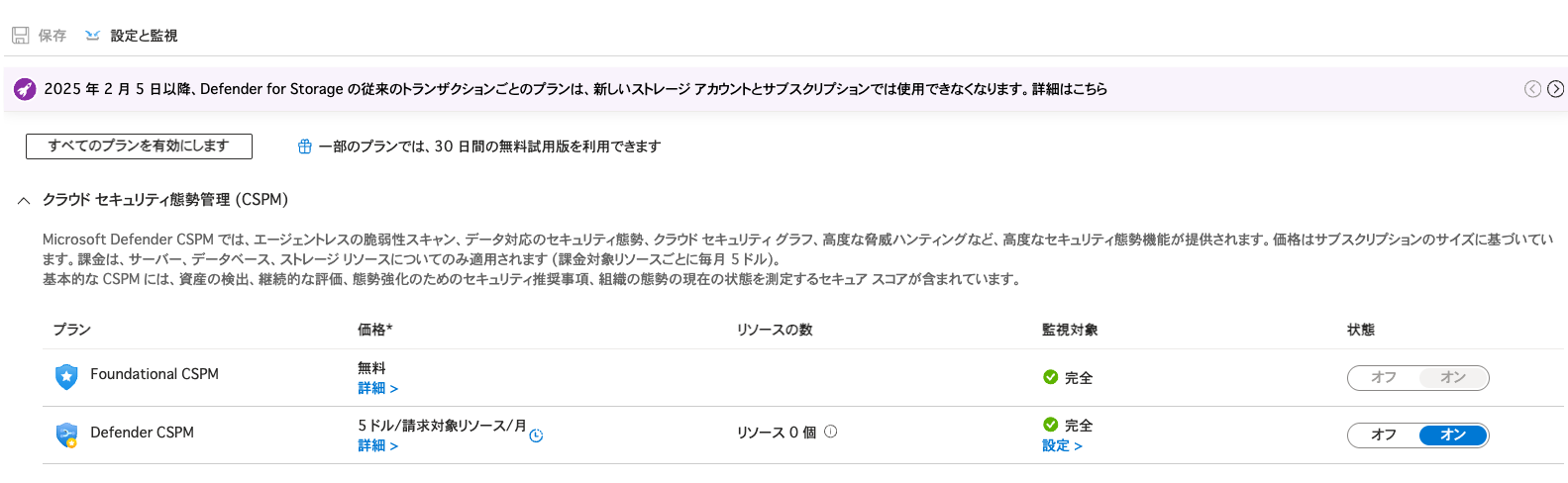

Defender CSPM(有償版)の有効化

Azureポータルを開き、Microsoft Defender for Cloudのページを開きます。

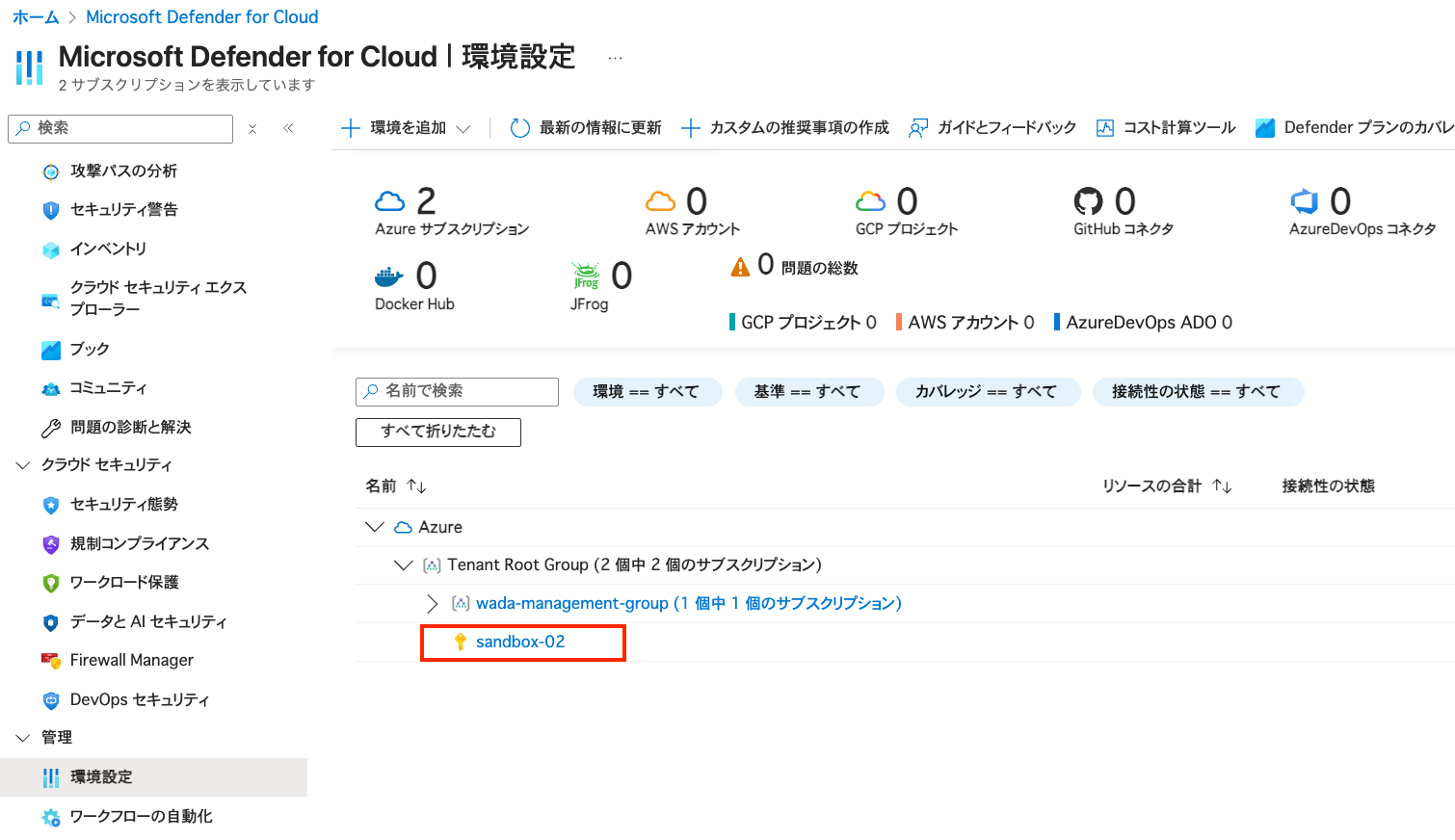

サイドタブから「環境設定」をクリックします。

Defender CSPMを有効にしたいサブスクリプション(sandbox-02)をクリックします。

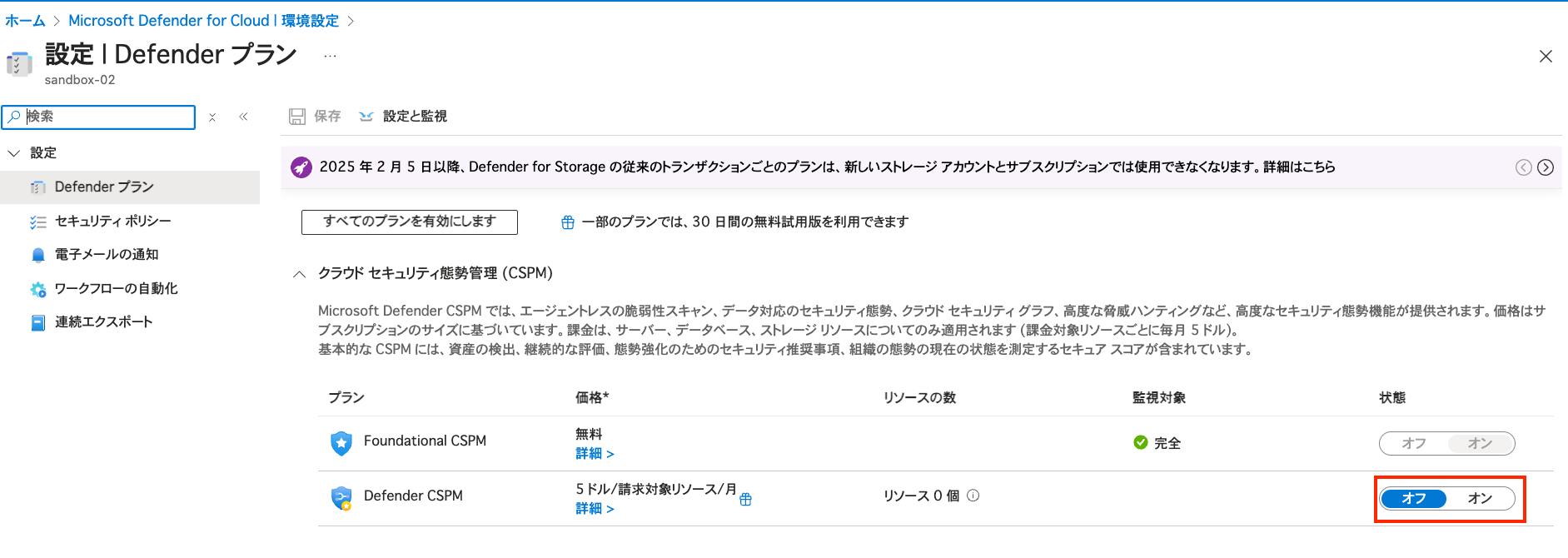

状態をクリックし「オン」に設定します。

※Defender CSPMを有効にするとサブスクリプション内の対象リソースに対して毎月5ドル課金が発生するので、初めはリソースの少ない環境での検証をおすすめします。

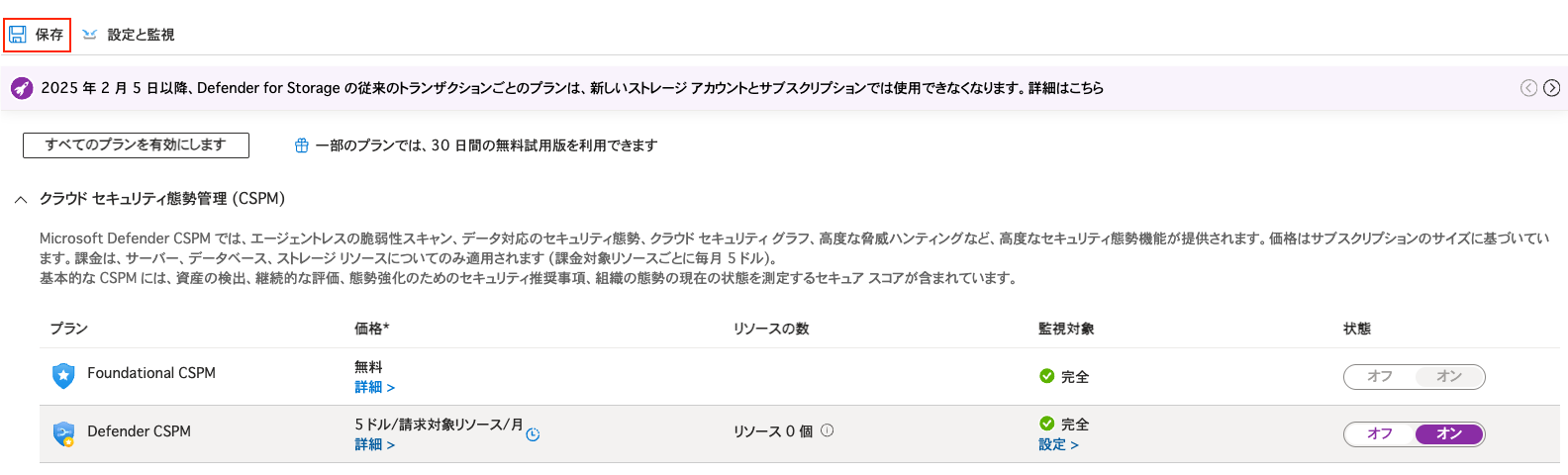

「保存」をクリックして設定を保存します。

注意書き等はなくオンにすることができました。

Foundational CSPM(無償版)で確認した「サブスクリプションに対して、最大 3 人の所有者を指定する必要がある」というコントロールを再び見てみます。

無償版の時は見えなかった「リスクレベル」「リスク要因」「攻撃パス」などの項目が見れるようになっていました。

Defender CSPM(有償版)が有効になっていないサブスクリプション(sandbox-01)はモザイクがかったままなので、両者の比較がしやすいですね。

最後に

今回はMicrosoft Defender for Cloudの有償のCSPMプランであるDefender CSPMを有効にしてみました。

Defender CSPMは利用可能な機能がたくさんありますが、実際に触ってみないことには採用判断は難しいと思います。

まずはリソースの少ない検証環境で有効にしてみて、各種機能を触ってみましょう!