Security Command Center Premium Tierを有効化しよう

はじめに

メリークリスマスイブ!

クラウド事業本部コンサルティング部の渡邉です。

クラスメソッドのGoogle Cloud大好きエンジニア達で絶賛盛り上げ中のクラスメソッド Google Cloud Advent Calendar 2025 - Adventarの24日目を担当させていただきます!!

Google Cloud環境全体のセキュリティ統制や可視化について意識したことはありますか?今年は、クラウド環境を狙った攻撃や、ランサムウェアなどセキュリティに関するニュースが非常に多かったと思います。

今回は、Google Cloud環境のセキュリティ管理サービスであるSecurity Command Centerの中でもPremium Tierの有効化を布教する記事になります。

Security Command Center Premium

Security Command Centerには、Standard/Premium/Enterpriseと3種類のTierがあります。

Standard TierはSecurity Command Centerの中でも気軽に無料で利用することのできるサービスになりますが、カバーできる範囲が少ないことが欠点としてあります。

Premium Tierにアップグレードすることにより、脆弱性検出機能であるSecurity Health Analyticsでも検知項目をすべてカバーすることができますし、脅威検出機能のEvent Threat DetectionやAsset Inventoryとの統合による機能拡張などGoogle Cloud環境のセキュリティリスクを低減するために必要なサービスを利用することができます。

Standard Tierとの比較

Premium TierはStandard Tierと比較して、大幅に機能が強化されています。以下の表で主要な違いを確認してみましょう。

| 機能カテゴリ | Standard Tier | Premium Tier |

|---|---|---|

| Security Health Analytics | 一部の検出項目のみ | すべての検出項目 |

| Web Security Scanner | カスタムスキャンの一部 | マネージドスキャン |

| Event Threat Detection | ✕ | ◯ |

| Container Threat Detection | ✕ | ◯ |

| Virtual Machine Threat Detection | ✕ | ◯ |

| 攻撃パスシミュレーション | ✕ | ◯ |

| コンプライアンス対応 | ✕ | ◯(CIS/PCI DSS/ISO 27001/NIST等) |

| セキュリティポスチャー管理 | ✕ | ◯ |

| Mandiant CVE評価 | ✕ | ◯ |

Standard Tierでは、Security Health Analyticsの中でもOPEN_SSH_PORTやPUBLIC_BUCKET_ACLなど一般的に脆弱性になり得る設定は検出できますが、KMS_KEY_NOT_ROTATED(暗号鍵のローテーション設定がされていない)などはPremium Tierでのみ検出可能になっています。また、脅威検出機能であるEvent Threat Detectionや、コンテナ環境の脅威検出を検出してくれるContainer Threat DetectionなどPremium Tierにアップグレードすることで充実したセキュリティ対策機能を利用することができます。ぜひ、有効化を検討していただきたいです。

脅威検出機能

Premium Tierの最大の特徴は、3つの脅威検出機能が利用可能になることです。これらはStandard Tierでは一切利用できません。

Event Threat Detection

Cloud LoggingやGoogle Workspaceのログをリアルタイムで監視し、脅威インテリジェンス・機械学習・異常検出を活用して脅威を特定します。

検出できる脅威の例

- マルウェアが使用するドメイン・IPへのアクセス(クリプトマイニング等)

- BigQueryからのデータ持ち出し

- サービスアカウントキーのGitHubへの漏洩

- Torネットワーク等の匿名プロキシからのアクセス

- 休止状態のサービスアカウントによる不審なアクション

- 組織外部のユーザーへの特権付与

Container Threat Detection

GKE上のコンテナランタイム攻撃を検出します。Container-Optimized OSノードイメージの状態を継続的に監視し、不審なイベントを検出します。

検出できる脅威の例

- コンテナの一部ではなかった新しいバイナリの実行(Added Binary Executed)

- 悪意のあるスクリプトの実行

- 重要なシステムファイルへのアクセスや変更

- クリプトマイニングプログラムの実行

- 特権コンテナからの機密ファイルへのアクセス

Virtual Machine Threat Detection

Compute Engine VMをエージェントレスでスキャンし、クリプトマイニングやカーネルモードルートキットなどの悪意のあるアプリケーションを検出します。

主な特徴

- エージェントレス: VMにエージェントをインストールする必要がなく、ワークロードに影響を与えない

- 業界初: 大手クラウドプロバイダとして初のエージェントレスメモリスキャン機能

- 毎日スキャン: 各VMインスタンスの永続ディスクを少なくとも毎日スキャン

検出できる脅威の例

- クリプトマイニングソフトウェア(YARAルール、ハッシュマッチング)

- カーネルモードルートキット

- マルウェアが使用する一般的な回避手法

攻撃パスシミュレーション

攻撃パスシミュレーションは、攻撃者がクラウド環境に侵入した場合に何ができるかをシミュレートする機能です。

主な機能

- 高リスクの攻撃パスを自動的に生成・可視化

- パブリックインターネットからの攻撃をシミュレート

- 単一のセキュリティ弱点、または複数の脆弱性の組み合わせを悪用して高価値リソースにアクセスする経路を特定

- 問題の修正方法と防御強化に関する詳細な情報を提供

メリット

- 組織のクラウドリソースのモデル上で実行されるため、本番環境への影響なし

- 結果は組織のGoogle Cloud環境の変更を自動的に反映

- 追加費用なし(Premium Tierに含まれる)

コンプライアンス対応

Premium Tierでは、以下のセキュリティ基準への準拠状況を可視化できます。

| コンプライアンス基準 | 説明 |

|---|---|

| CIS Google Cloud Foundations Benchmark | v1.0、v1.1、v1.2、v2.0に対応。CIS(Center for Internet Security)が定義するGoogle Cloud向けベンチマーク |

| PCI DSS v3.2.1 | クレジットカード情報を扱うためのグローバルなセキュリティ基準 |

| ISO 27001 | 日本でISMS認証として知られる情報セキュリティの国際規格 |

| NIST 800-53 | 米国連邦政府の情報システムのセキュリティ基準 |

| HIPAA | 米国の医療情報保護に関する法律 |

Security Health Analyticsの各検出結果がこれらのコンプライアンス標準にマッピングされるため、認証取得に向けた環境整備や継続的なモニタリングを効率的に行うことができます。結果はコンプライアンスダッシュボードで確認でき、CSV形式でエクスポートすることも可能です。

料金

Security Command Center Premiumは、従量課金(Pay-as-you-go) と サブスクリプション(固定価格) の2つの料金体系があります。

Security Command Center Premiumをスモールスタートから利用される場合は、従量課金(Pay-as-you-go) でご利用することになります。

以下に、課金対象になっているサービスを一覧化しました。課金対象になっているサービスをヘビーユーズしている場合は費用が発生しますが、課金対象になっているサービスをまだあまり利用されていないユーザはかなりライトなお値段からSecurity Command Center Premiumを開始することができます。

従量課金(組織レベルで有効化した場合)

| サービス | 料金単位 | 料金(USD) |

|---|---|---|

| Compute Engine | vCPU時間あたり | $0.0057 |

| BigQuery on-demand compute | TiBあたり | $0.80 |

| BigQuery editions compute | TiBあたり | $0.80 |

| Cloud Storage Class A operations | 1,000オペレーションあたり | $0.0016 |

| Dataflow | vCPU時間あたり | $0.0057 |

| GKE Autopilot | vCPU時間あたり | $0.0057 |

| GKE Standard | - | Compute Engineに含まれる |

| Cloud SQL | vCPU時間あたり | $0.0057 |

| Spanner | ノード時間あたり | $0.0057 |

| Cloud Run ※2026/1/1〜 | vCPU時間あたり | $0.0057 |

| AlloyDB ※2026/1/1〜 | vCPU時間あたり | $0.0057 |

従量課金(プロジェクトレベルで有効化した場合)

| サービス | 料金単位 | 料金(USD) |

|---|---|---|

| Compute Engine | vCPU時間あたり | $0.0071 |

| BigQuery on-demand compute | TiBあたり | $1.00 |

| BigQuery editions compute | TiBあたり | $1.00 |

| Cloud Storage Class A operations | 1,000オペレーションあたり | $0.002 |

| Dataflow | vCPU時間あたり | $0.0071 |

| GKE Autopilot | vCPU時間あたり | $0.0071 |

| GKE Standard | - | Compute Engineに含まれる |

| Cloud SQL | vCPU時間あたり | $0.0071 |

| Spanner | ノード時間あたり | $0.0071 |

| Cloud Run ※2026/1/1〜 | vCPU時間あたり | $0.0071 |

| AlloyDB ※2026/1/1〜 | vCPU時間あたり | $0.0071 |

組織レベルの方がプロジェクトレベルと比較して約20%安い料金設定になっています。

サブスクリプション(固定価格)

Security Command Center Premiumサブスクリプションで利用される場合は、Google Cloud営業担当またはパートナーにお問い合わせする必要があります。

すでに大規模にGoogle Cloudを利用されているお客様はサブスクリプションを選択されるほうが結果として費用が安くなるケースがございます。

| 項目 | 内容 |

|---|---|

| 契約期間 | 1年または複数年 |

| 最低年間料金 | $15,000 |

| 価格算出基準 | Google Cloudサービスの予測支出額に基づく |

| 除外対象 | Marketplace購入、Premium Support等 |

| メリット | 予測可能な価格、超過料金・遡及請求なし |

| 購入方法 | Google Cloud営業担当またはパートナー経由 |

Premium Tierの組織レベルでの有効化

前提

- Google Cloudを組織利用していること

- すでにSecurity Command Center Standardを利用していること

必要なIAMロール

組織で Security Command Center Premium を有効にするためには以下のIAMロールが必要になります。

- セキュリティセンター管理者:

roles/securitycenter.admin - 組織管理者:

roles/resourcemanager.organizationAdmin

有効化作業

-

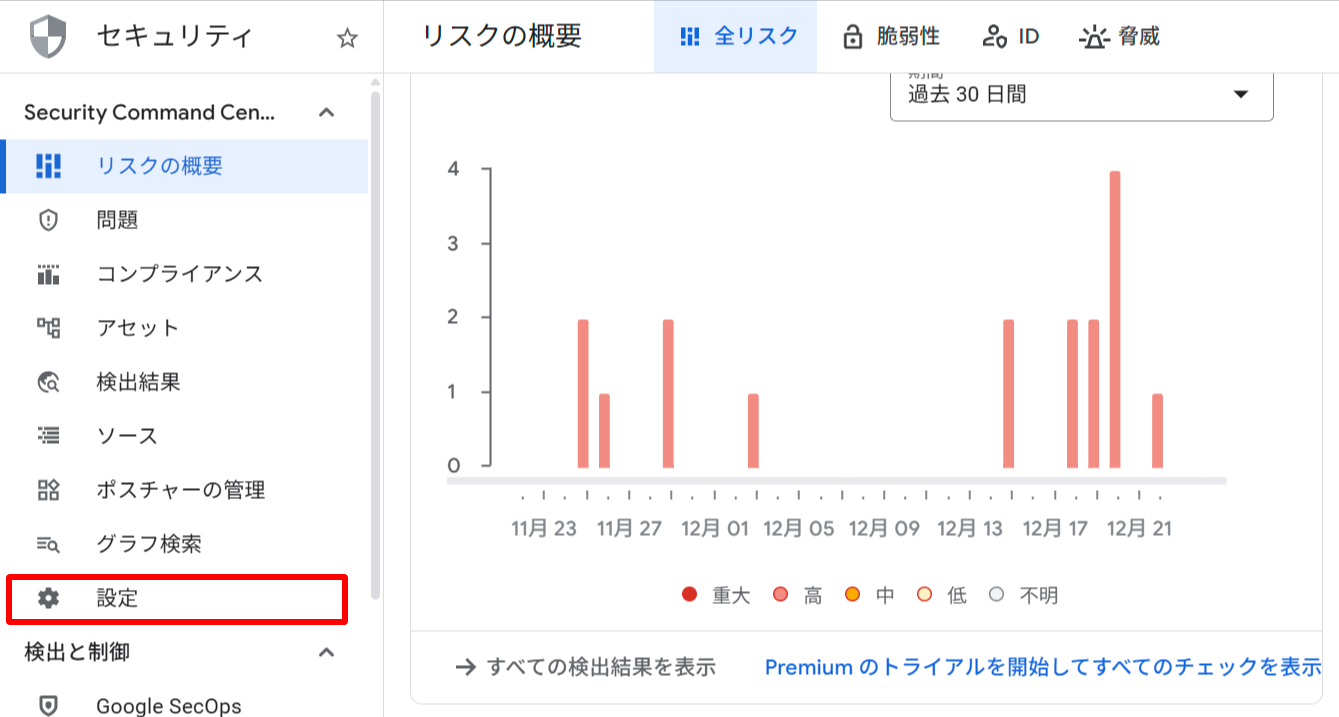

Google Cloudコンソールから組織に移動し、[セキュリティ] → [Security Command Center] → [設定]をクリックする

-

[Premiumにアップグレード]をクリックする

-

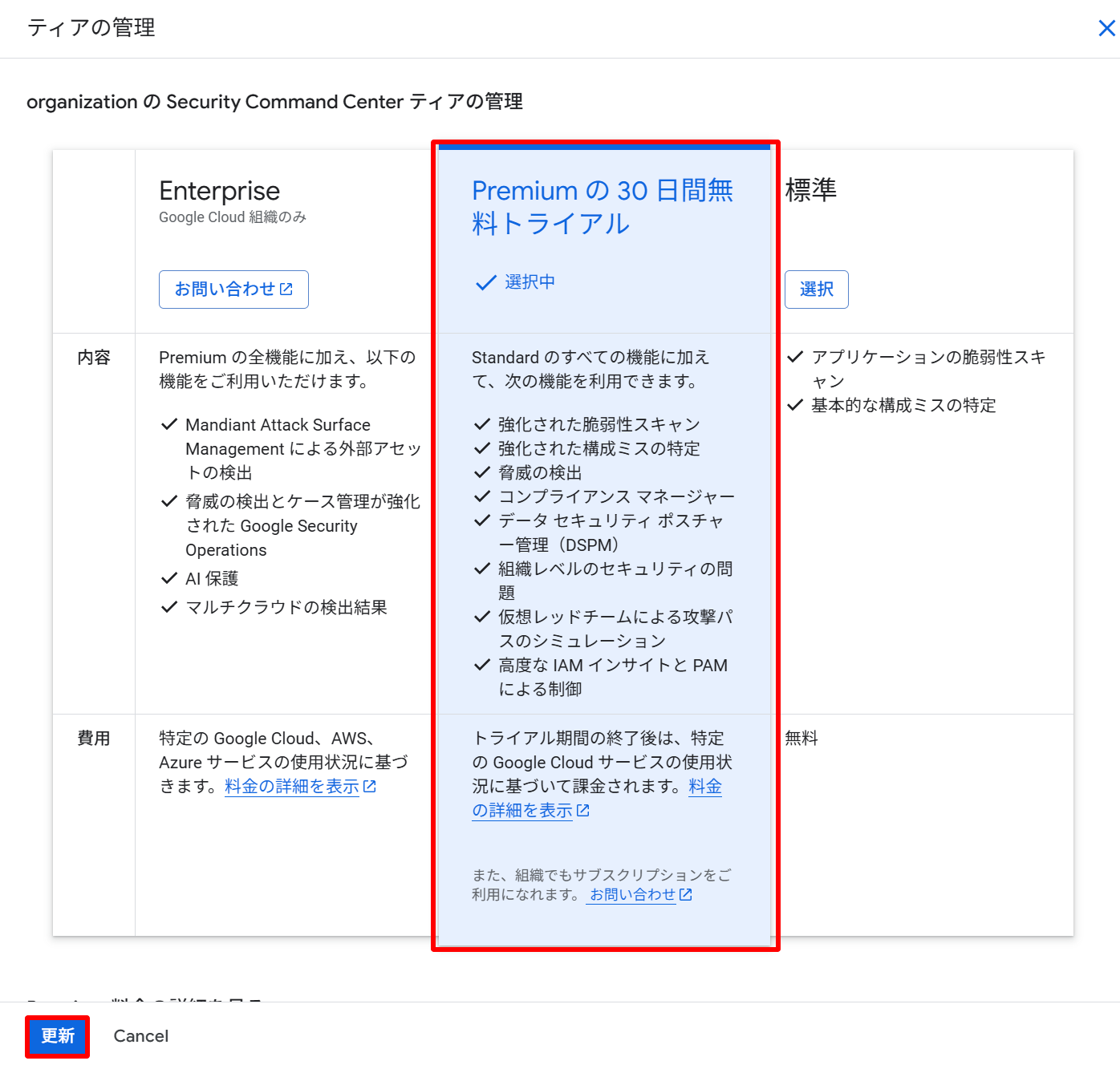

[Premiumの30日間無料トライアル]を選択し、更新をクリックする

-

Security Command Center Premium Tierを有効化するとStandard Tierと比較して利用できる機能が増えます。その機能を利用するにあたり必要になるサービスエージェントが追加されます。

-

これでPremium Tierの有効化作業は完了です。私の例だと、30日後の2026/1/21に無料トライアル期間が終了し、従量課金が発生します。

-

Premium Tierの有効化作業の完了後、組織のIAMを確認すると先ほどのサービスエージェントが追加されていることが確認できます。

有効化されるサービス

Security Command Center Premiumを有効化すると、以下の機能も有効になります。

Standard Tierと比較してかなり多くの機能が利用可能になっていることがわかります。

組み込みサービス

組み込みサービスは、Security Command Centerのネイティブのサービスになっています。

- コンプライアンスマネージャー

- Container Threat Detection

- データセキュリティポスチャー管理

- Event Threat Detection

- Security Health Analytics

- Virtual Machine Threat Detection

- 脆弱性評価

- Web Security Scanner

[セキュリティ] → [Security Command Center] → [設定] → [サービス]から一覧を確認することができ、各サービスごとに有効/無効を選択することができるようになっています。

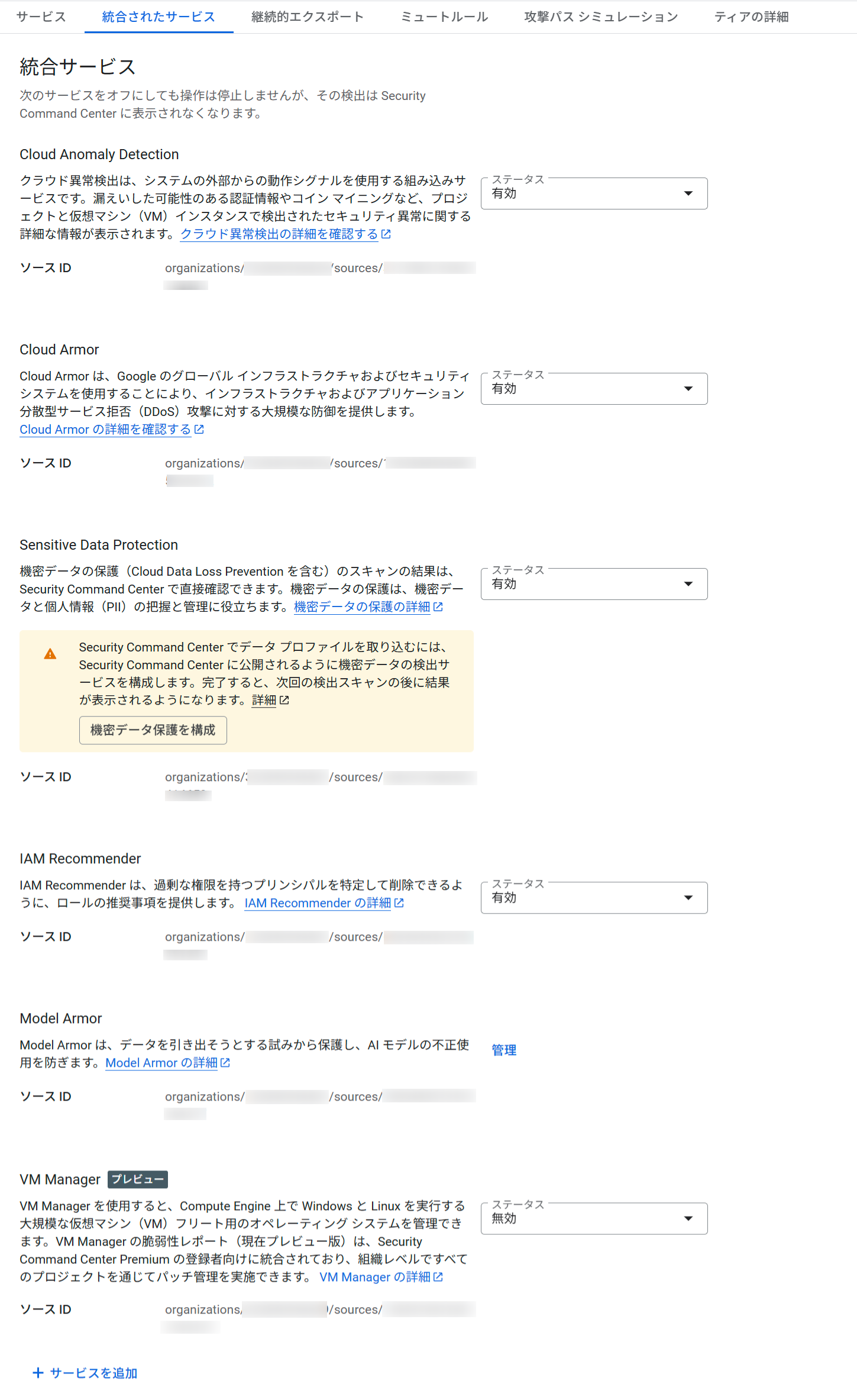

統合Google Cloudサービス

統合サービスは、組織レベルでSecurity Command Centerを有効にした場合に追加することができます。

Premium Tierの場合は、以下のサービスを利用することができます。

- 異常検出

- Cloud Armor

- IAM Recommender

- Sensitive Data Protection

- VM Manager(プレビュー)

こちらも[セキュリティ] → [Security Command Center] → [設定] → [統合されたサービス]から一覧を確認することができ、各サービスごとに有効/無効を選択することができるようになっています。

最後に

今回は、Security Command Center(SCC)Premium Tierについて、Standard Tierとの比較、脅威検出機能、コンプライアンス対応、攻撃パスシミュレーションの紹介、そしてPremium Tierの有効化手順を紹介しました。

Premium Tierを利用することで、以下のようなメリットがあります。

- 脅威検出: Event Threat Detection、Container Threat Detection、Virtual Machine Threat Detectionによる包括的な脅威検出

- コンプライアンス対応: CIS、PCI DSS、ISO 27001、NIST 800-53などの主要なセキュリティ基準への準拠状況を可視化

- 攻撃パスシミュレーション: 攻撃者視点でのリスク分析により、優先的に対処すべき脆弱性を特定

Standard Tierでは検出できない脅威や脆弱性をPremium Tierでカバーできるため、Google Cloud環境のセキュリティを大幅に強化することができます。

30日間の無料トライアルもありますので、まずはお試しいただき、Premium Tierの価値を実感していただければと思います。

この記事が誰かの助けになれば幸いです。

以上、クラウド事業本部コンサルティング部の渡邉でした!