AWS Security Hub CSPM の検出結果抑制手順

歴史シミュレーションゲーム好きのくろすけです!

AWS Security Hub CSPM を運用していると、中には組織のセキュリティポリシーに基づいて意図的に対応しない項目なども含まれているかと思います。

このような検出結果を放置すると、本当に対応すべき重要なセキュリティ問題が埋もれてしまう可能性があります。

そこで今回は特定の検出結果を「抑制」する手順をご紹介します。

概要

AWS Security Hub CSPM には、検出結果を抑制する機能があります。

抑制には「個別に適用していく抑制方法」と「オートメーションルールを使用した自動的な抑制方法」があります。

今回は「個別に適用していく抑制方法」の手順について記載します。

抑制機能が必要な理由

- 意図的な例外: セキュリティポリシーに基づいて対応しないと判断した項目を管理する

- 運用効率の向上: 本当に対応すべき検出結果に集中できる

- ノイズの削減: セキュリティダッシュボードの見通しを良くする

抑制と無効化の違い

- 抑制(Suppression): 特定の検出結果を非表示にする(検出自体は継続される)

- 無効化(Disable): セキュリティ標準やコントロール自体を無効化する

無効化の最小単位はコントロールレベルになります。

以後の新規プロジェクトなどによるリソース追加なども考えられるため、まずは抑制を優先的に選択するのが良いと考えます。

ただし、本当に不要なコントロールについては、無効化を行うことでコントロールにかかる料金の発生も抑えられるためアカウントの状況次第では無効化もご検討ください。

やってみた

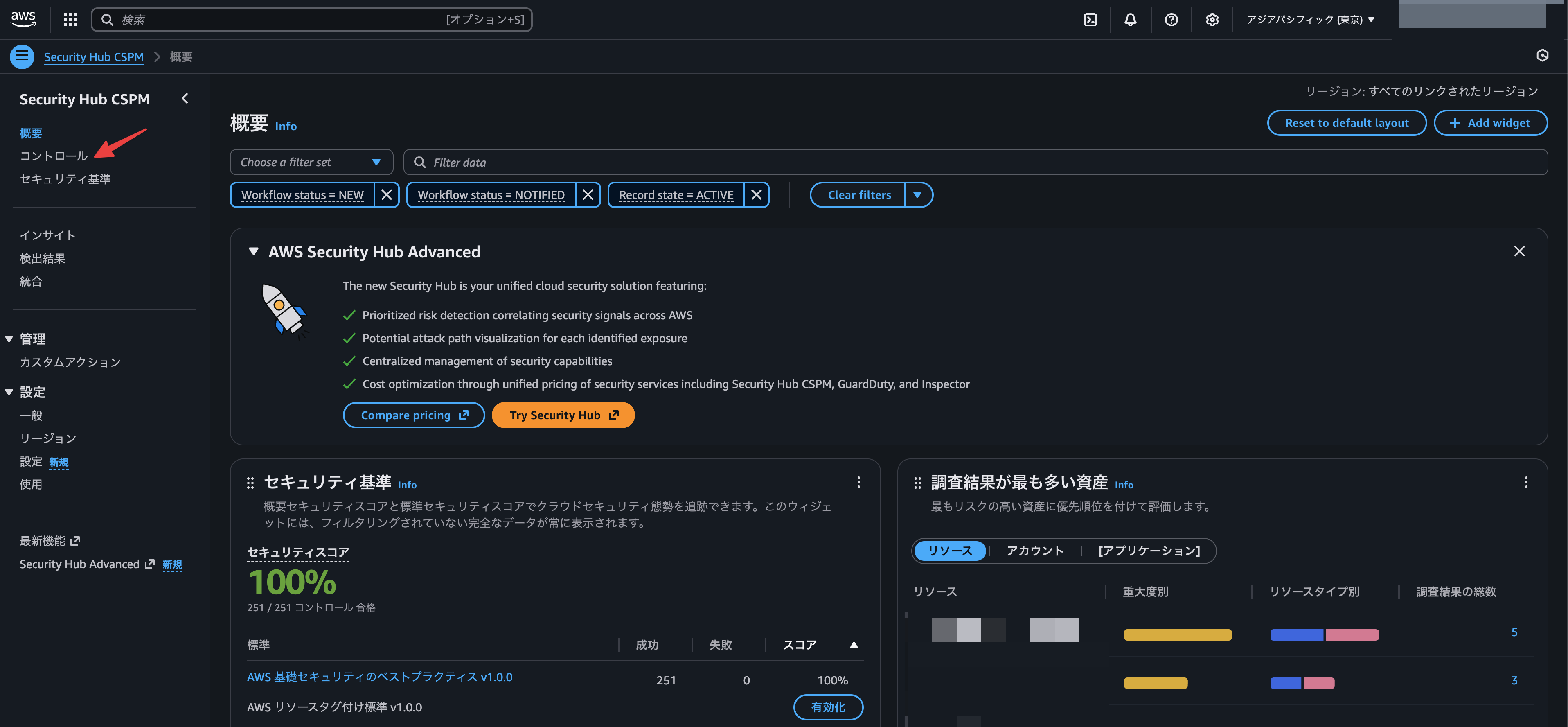

Security Hub CSPM で検出結果を抑制する手順を実際に試してみました。

- AWSアカウントにログイン

Security Hub CSPMを検索および選択

コントロールを選択

※すでにセキュリティスコアが100%になっていますが、手順の紹介ということでご容赦ください。

すべてのコントールセクションにて、抑制対象コントロールをフィルタリング

- 抑制対象コントロールを選択

- 抑制対象の

チェックを選択 ワークフローのステータスにて抑制済みを選択

※反映手順は以上ですが、 ワークフロー ステータスの反映は24時間程度かかることがありますので、24時間経過後に確認しましょう。

あとがき

Security Hub CSPM における検出結果の抑制手順をご紹介しました。

ただし、抑制は「問題を見えなくする」ものでもあるため、本当に抑制して良い検出結果か確認してから使用してください。

また、マルチアカウント環境で Organizations と統合された Security Hub CSPM を運用している場合は、委任管理者アカウントでオートメーションルールを使用して抑制を一元管理することもできます。

こちらについては、下記が参考になるかと思います。

以上、くろすけでした!