LoL(League of Legends)の証明書期限切れ障害から学ぶ、AWS ACMによる自動更新の仕組み

はじめに

2026年1月4日、MOBAゲームのLeague of Legends(LoL)でSSL証明書の期限切れによる大規模障害が発生しました。

本記事では障害の経緯を整理した上で、AWS Certificate Manager(ACM)を使った証明書の自動更新の仕組みを紹介します。

障害経緯

2026年1月4日、LoLのゲームクライアントに使用されていたSSL証明書の有効期限が切れ、世界中のプレイヤーがゲームサーバーに接続できなくなりました。

実は2016年にも同様の障害が発生しており、その際に発行された証明書がちょうど10年後に期限切れを迎えた形です。

事件確認リンク

証明書の詳細

| Field | Value |

|---|---|

| Common Name (CN) | rclient |

| Issued By | LoL Game Engineering Certificate Authority |

| Issued On | Thursday, January 7, 2016 at 9:03:33 PM |

| Expires On | Sunday, January 4, 2026 at 9:03:33 PM |

| 有効期間 | 約10年 |

なぜ全員が接続できなくなるのか

SSL/TLS通信では、クライアント側が証明書の有効期限をチェックします。

期限切れの証明書は「信頼できない」と判定され、接続が拒否されます。

クライアント側の検証フロー:

1. サーバーから証明書を受け取る

2. 有効期限をチェック → 期限切れならNG

3. 接続を拒否(例外なし)

ブラウザであれば「このまま続行」の選択肢がありますが、ゲームクライアントにはそのようなバイパスは存在しません。

AWS ACMでは証明書をどう管理されるか

AWS Certificate Manager(ACM)は、SSL/TLS証明書の発行・管理・自動更新を行うマネージドサービスです。

公式ドキュメント:Managed certificate renewal in AWS Certificate Manager

自動更新の条件

ACMが証明書を自動更新するには、以下の条件を満たす必要があります。

| 条件 | 説明 |

|---|---|

| DNS検証を使用 | Email検証ではなくDNS検証で証明書を発行 |

| 検証レコードが存在 | Route 53等にCNAMEレコードが残っている |

| AWSサービスに紐付け | ELB、CloudFront、API Gateway等で使用中 |

条件を満たしていれば、ACMが有効期限の60日前から自動的に更新処理を開始します。

手動管理との比較

| 項目 | 手動管理(Riotのケース) | ACM自動更新 |

|---|---|---|

| 更新トリガー | 人間が覚えている必要あり | 自動(60日前から開始) |

| ヒューマンエラーのリスク | 高い | ほぼゼロ |

| 証明書のデプロイ | 手動でサーバーに配置 | AWSサービスに自動反映 |

| コスト | 有料CA+作業工数 | ACMパブリック証明書は無料 |

実際に手動でテストしてみる

新規の証明書は約13ヶ月の有効期限があるため、期限切れの再現はできませんが、ACMの証明書発行から自動更新対象になるまでのフローを確認します。

前提条件

- Route 53にテスト用ドメインがある状態

- API Gateway(REST API)を作成済み(手順は省略)

手順1:ACMで証明書をリクエスト

- AWSコンソールで Certificate Manager を開く

- Request a certificate をクリック

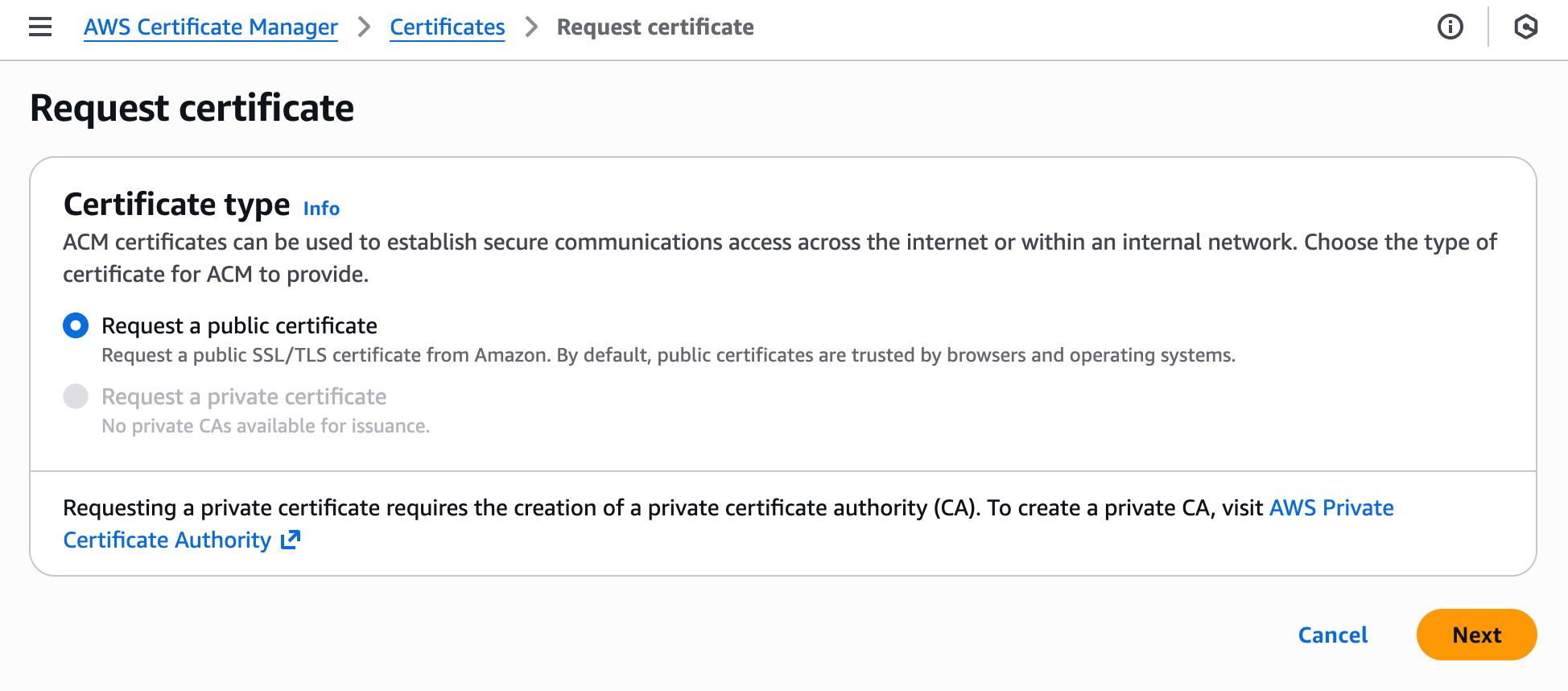

- Request a public certificate を選択

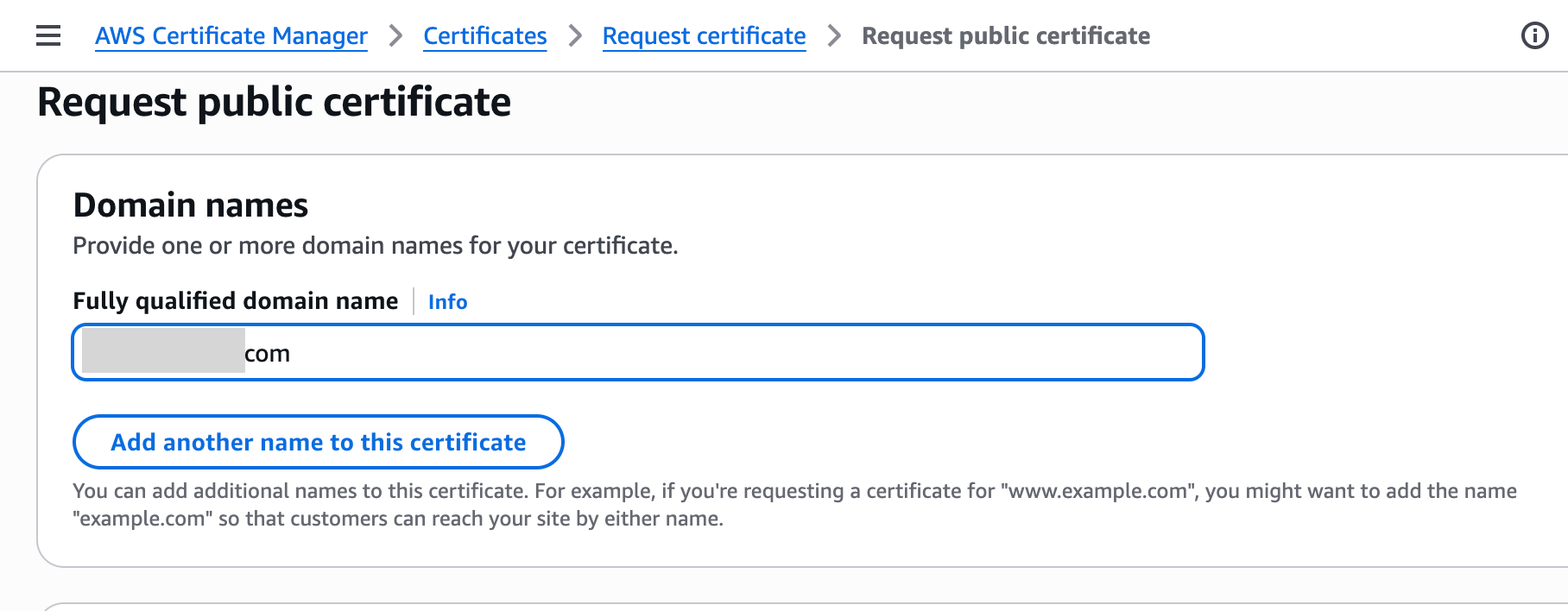

- ドメイン名を入力(例:

example.com、*.example.com) - 検証方法で DNS validation を選択

- Request をクリック

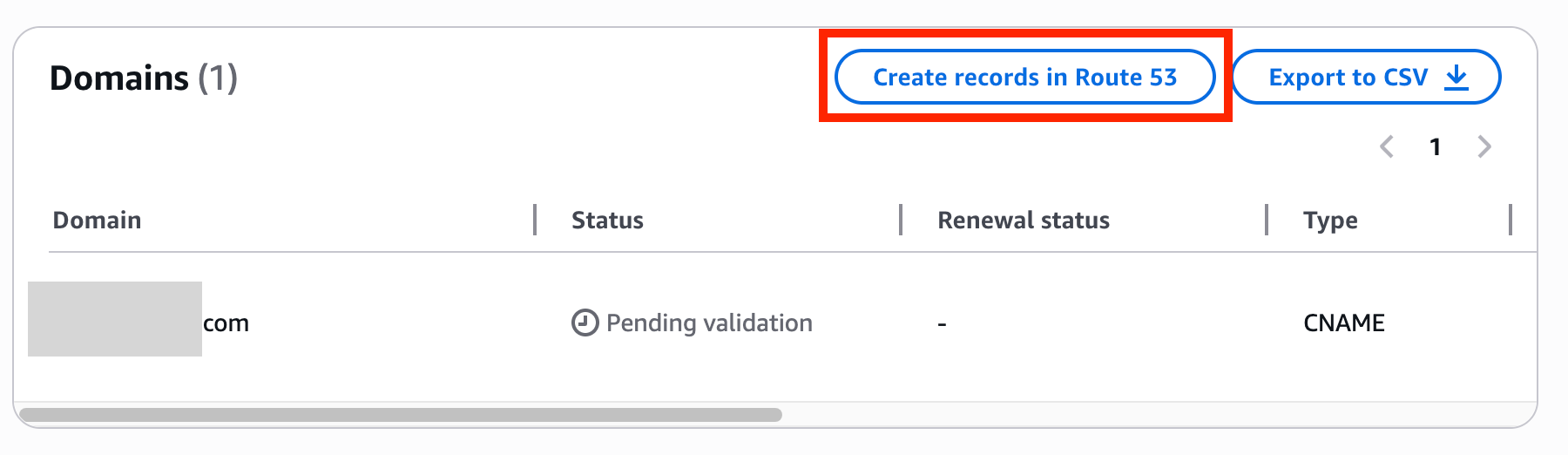

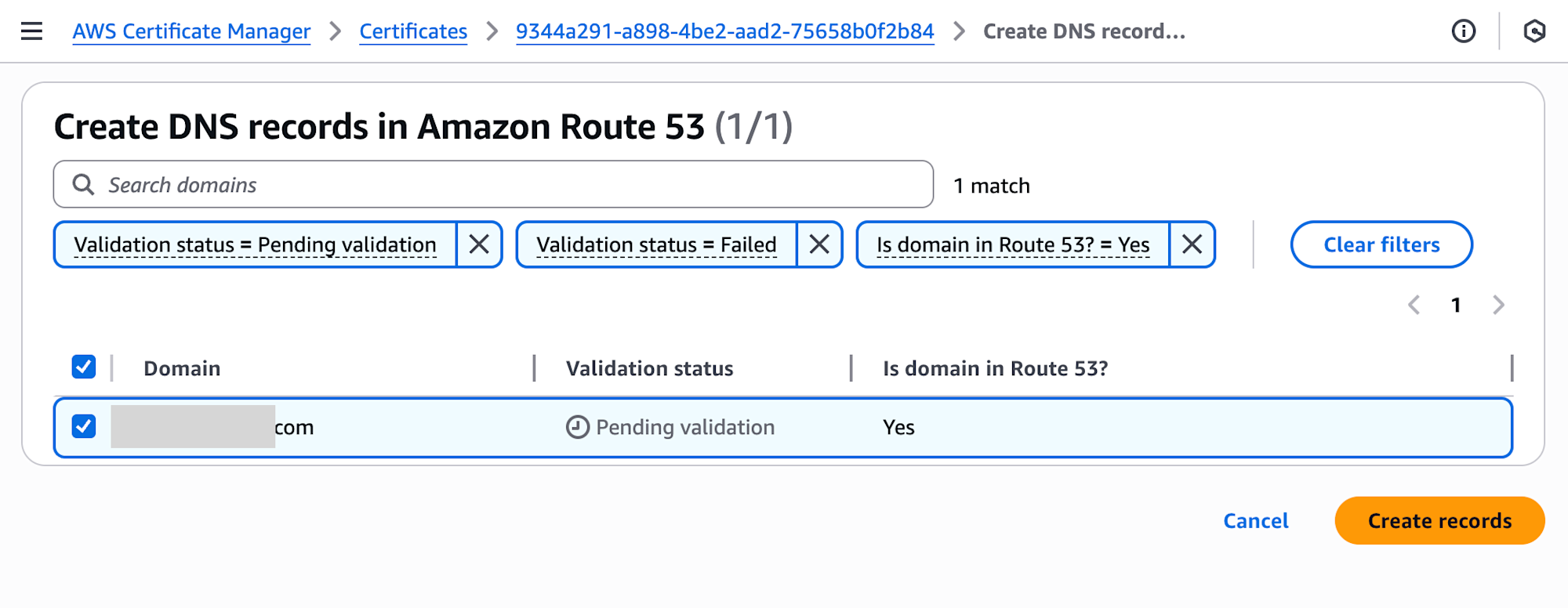

手順2:DNS検証を完了する

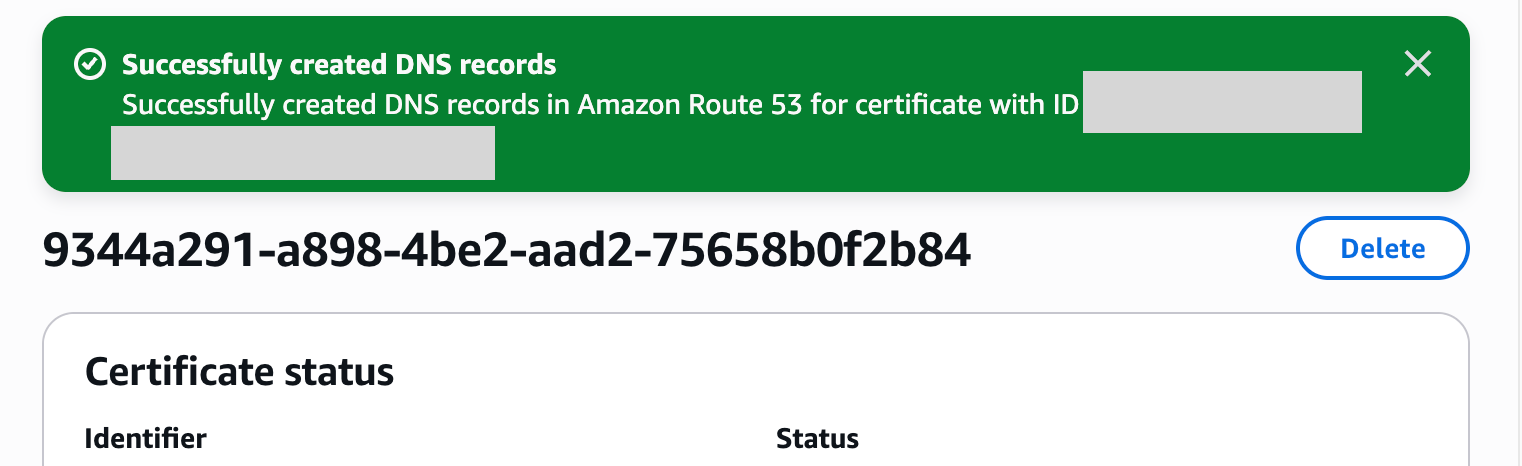

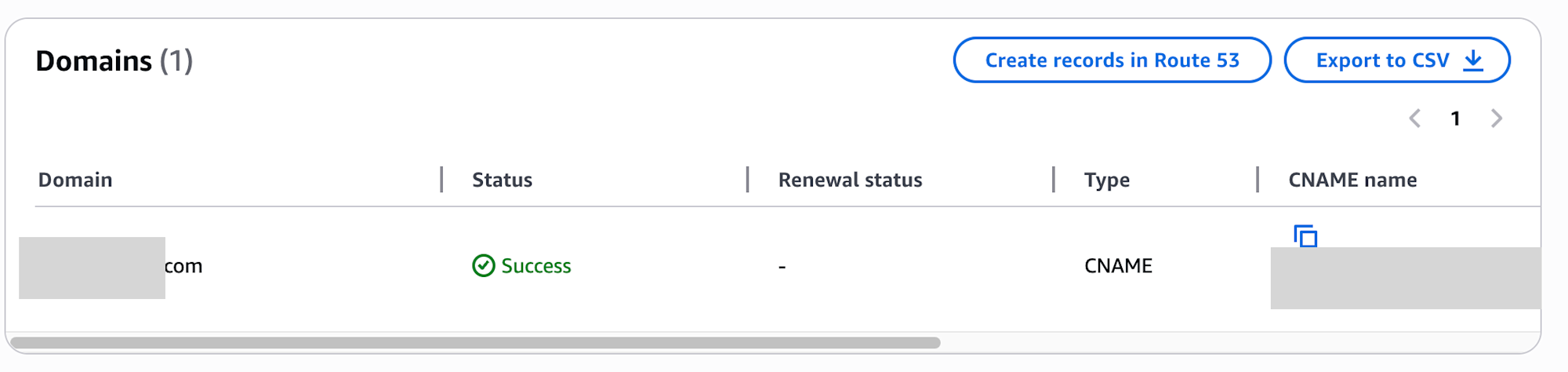

証明書の詳細画面で Create records in Route 53 ボタンをクリックすると、Route 53に検証用のCNAMEレコードが自動で追加されます。

少し待つと、Statusが Success に変わります。

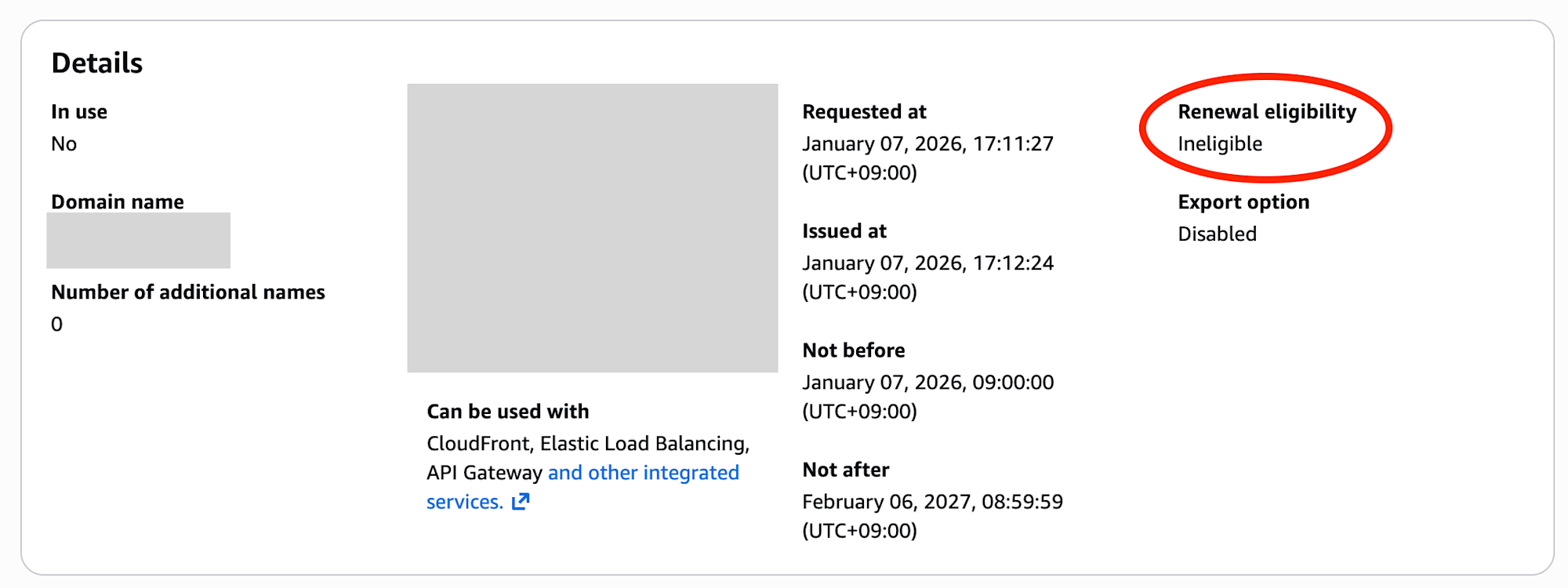

手順3:証明書の更新対象ステータスを確認

この時点では証明書はまだどのAWSサービスにも紐付いていないため、自動更新の対象外です。

Renewal eligibility: Ineligible

手順4:API Gatewayに証明書を紐付ける

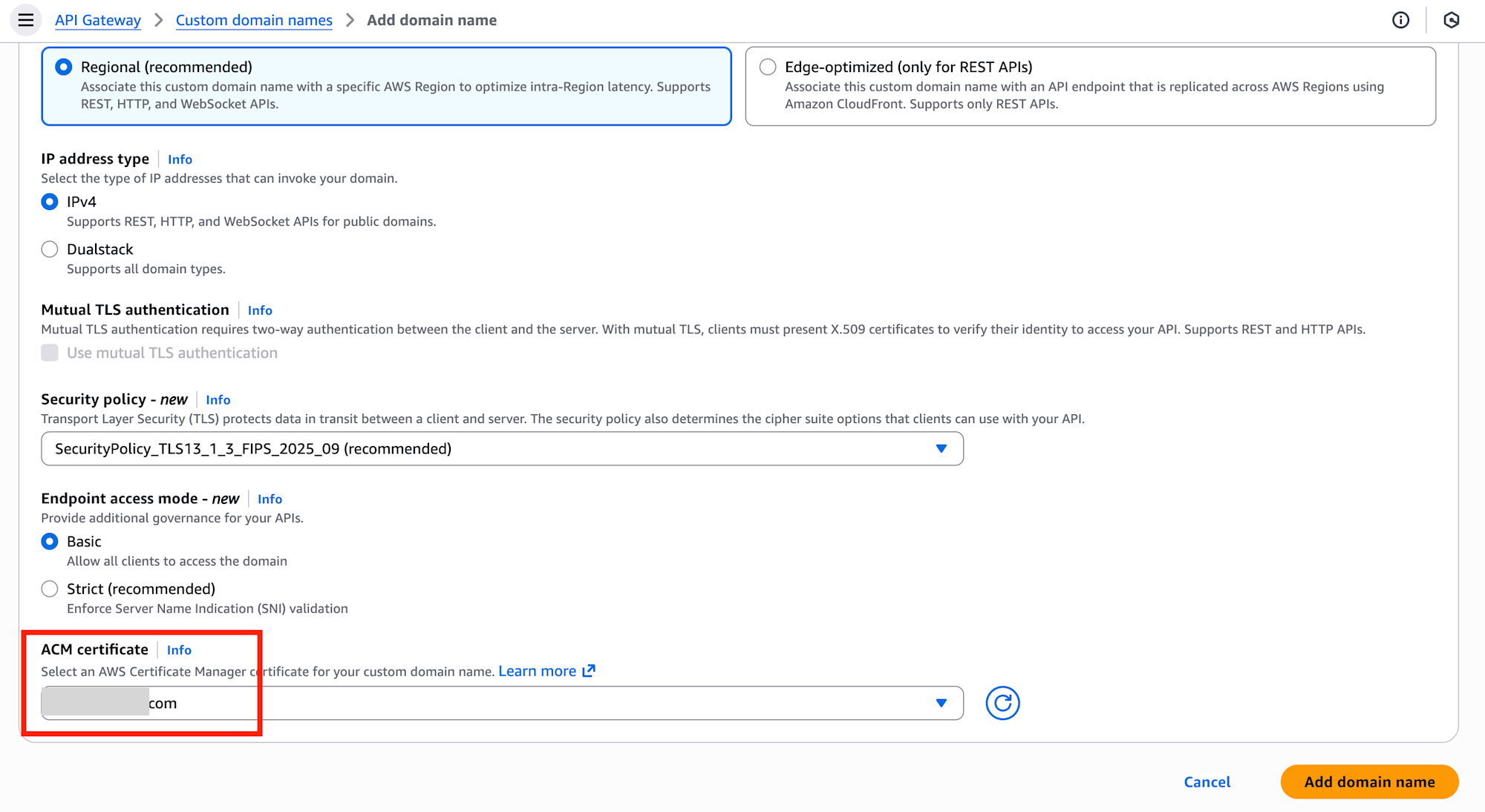

API Gatewayコンソールで Custom domain names を開き、Add domain name ボタンを押します。

詳細設定画面で ACM certificate を選択します。

手順5:自動更新対象になったことを確認

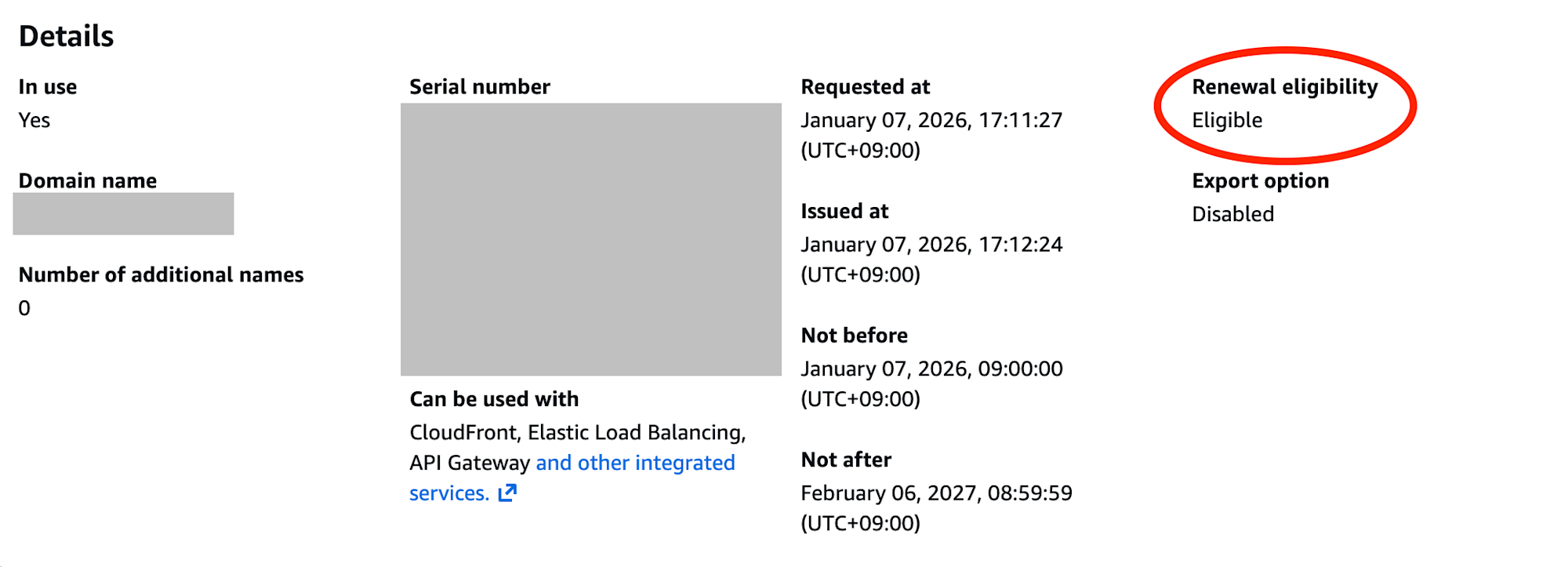

API Gatewayに紐付けた後、ACMコンソールで証明書を確認すると、ステータスが変わっています。

Renewal eligibility: Eligible

これで、ACMが有効期限の60日前から自動的に証明書を更新するようになりました。

おわりに

AWS ACMを使えば、DNS検証レコードを維持しておくだけで証明書の自動更新が行われます。証明書管理を自動化することで、人的ミスによる障害リスクを大幅に減らすことができます。