Probely入門!DASTツール「Probely」を試してみた。

おはようございます( ◜◡◝ )

ゲームソリューション部/業務効率化ソリューション部のきだぱんです。

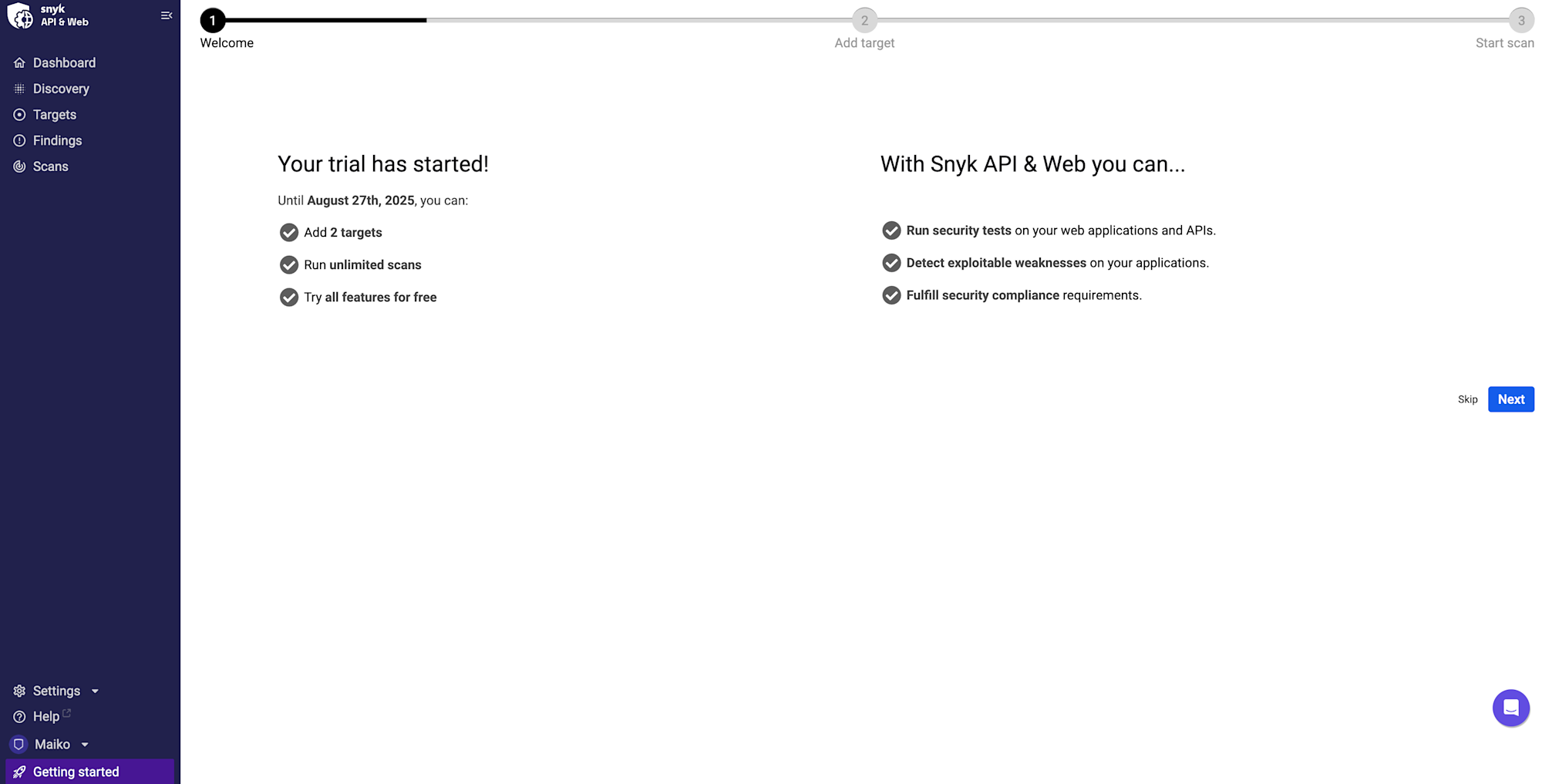

今回は、DASTツールProbelyのアカウント作成〜スキャンまでを行ってみたいと思います。

Probelyのアカウントは、無料で簡単に作成できます!

Probelyとは

Probelyは、WebアプリケーションやAPIのセキュリティ脆弱性を自動でスキャンするDAST(Dynamic Application Security Testing)ツールです。

開発者が早い段階で脆弱性を発見・修正できるように設計されており、安全なアプリケーション開発を支援します。

アカウントを作成する

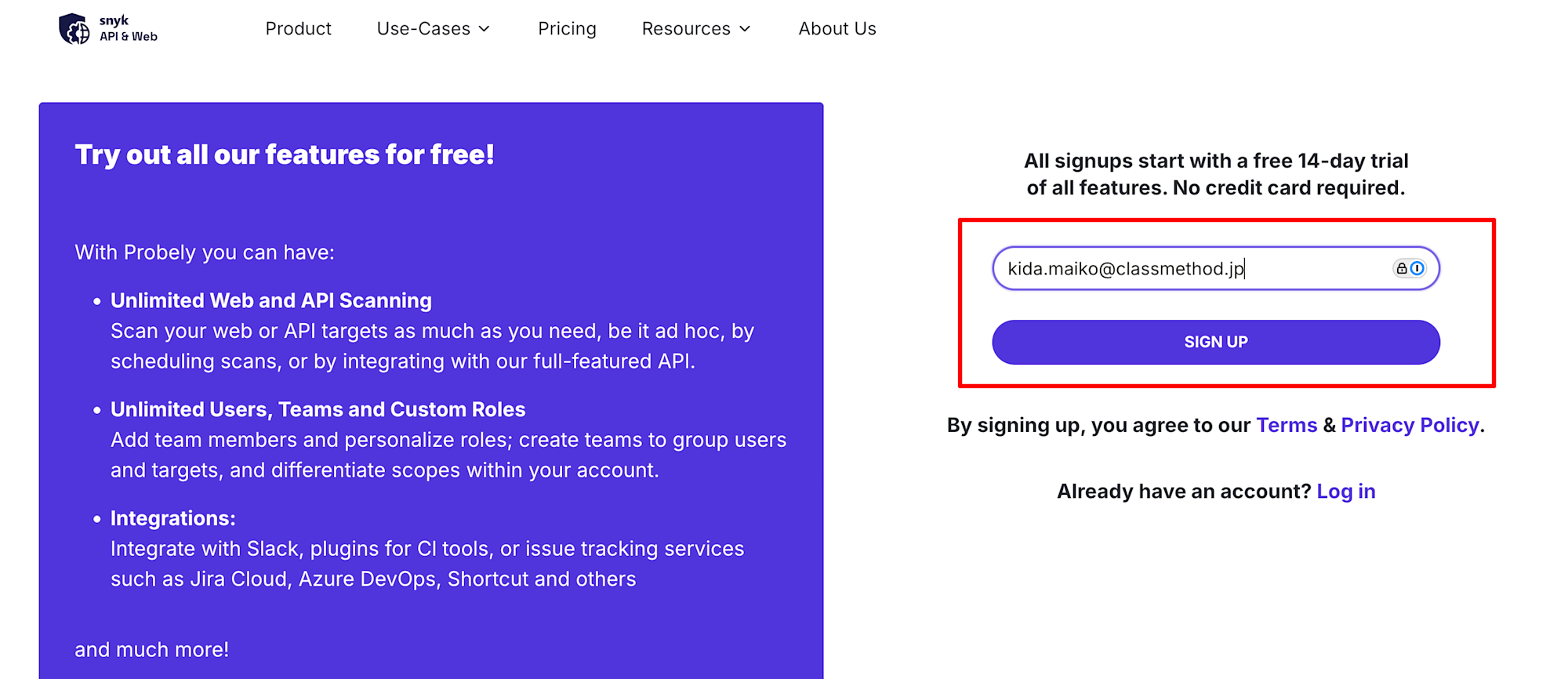

まずは、ProbelyのウェブサイトProbelyのウェブサイトにアクセスします。

ウェブサイトの右上にある「SIGN UP」をクリックします。

作成したいアカウントのメールアドレスを入力します。

Verification email sent! と表示されていればOKです。

登録したメールアドレスにProbelyから確認メールが届きます。メール内のリンクをクリックして、メールアドレスを認証してください。

件名:Verify your email

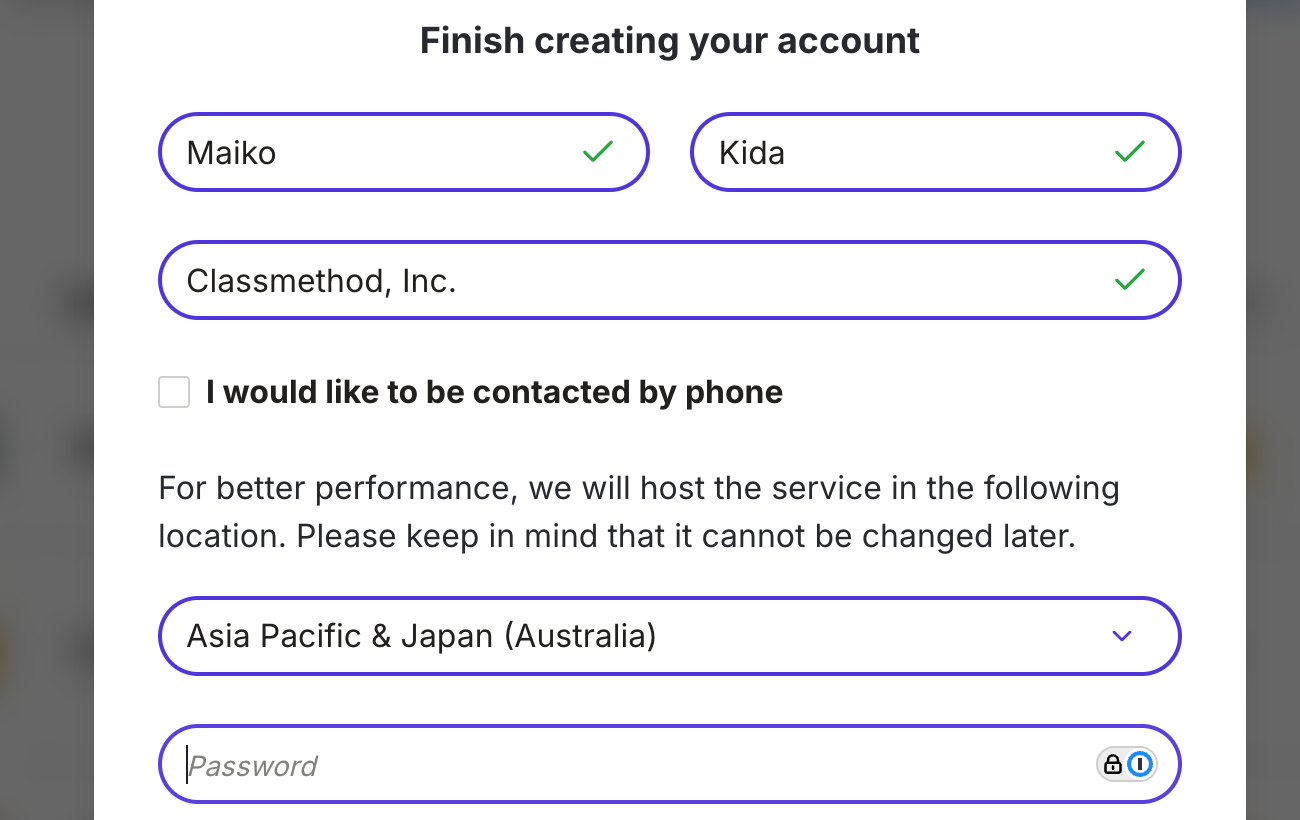

アカウント作成ページが表示されます。以下の情報を入力してください。

- 名前

- 会社名

- サービスをホストする場所 ※今回は「Asia Pacific & Japan (Australia)」を選択しています。

- パスワード

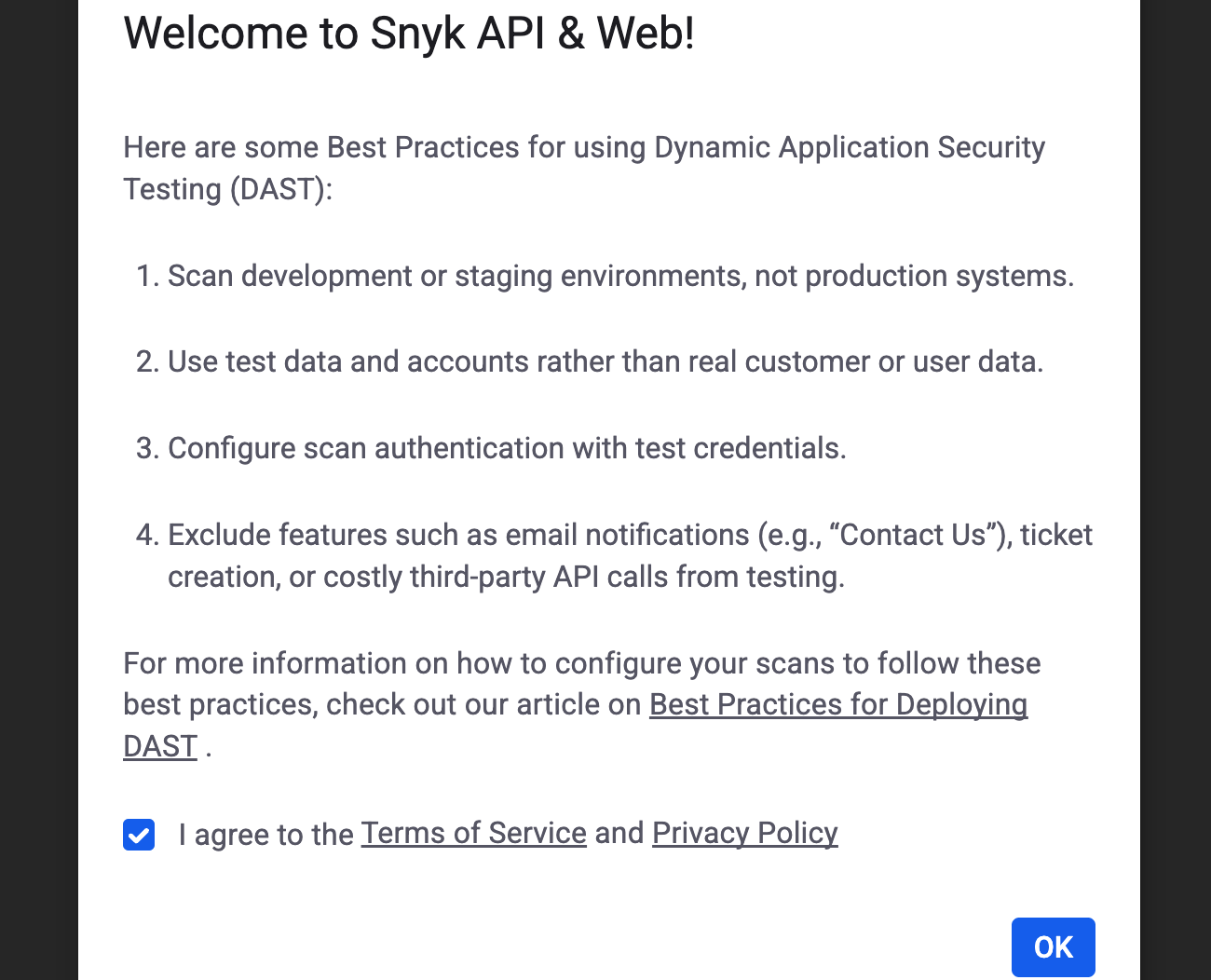

Probelyの利用規約とプライバシーポリシーを確認し、同意します。

アカウント作成は完了です!

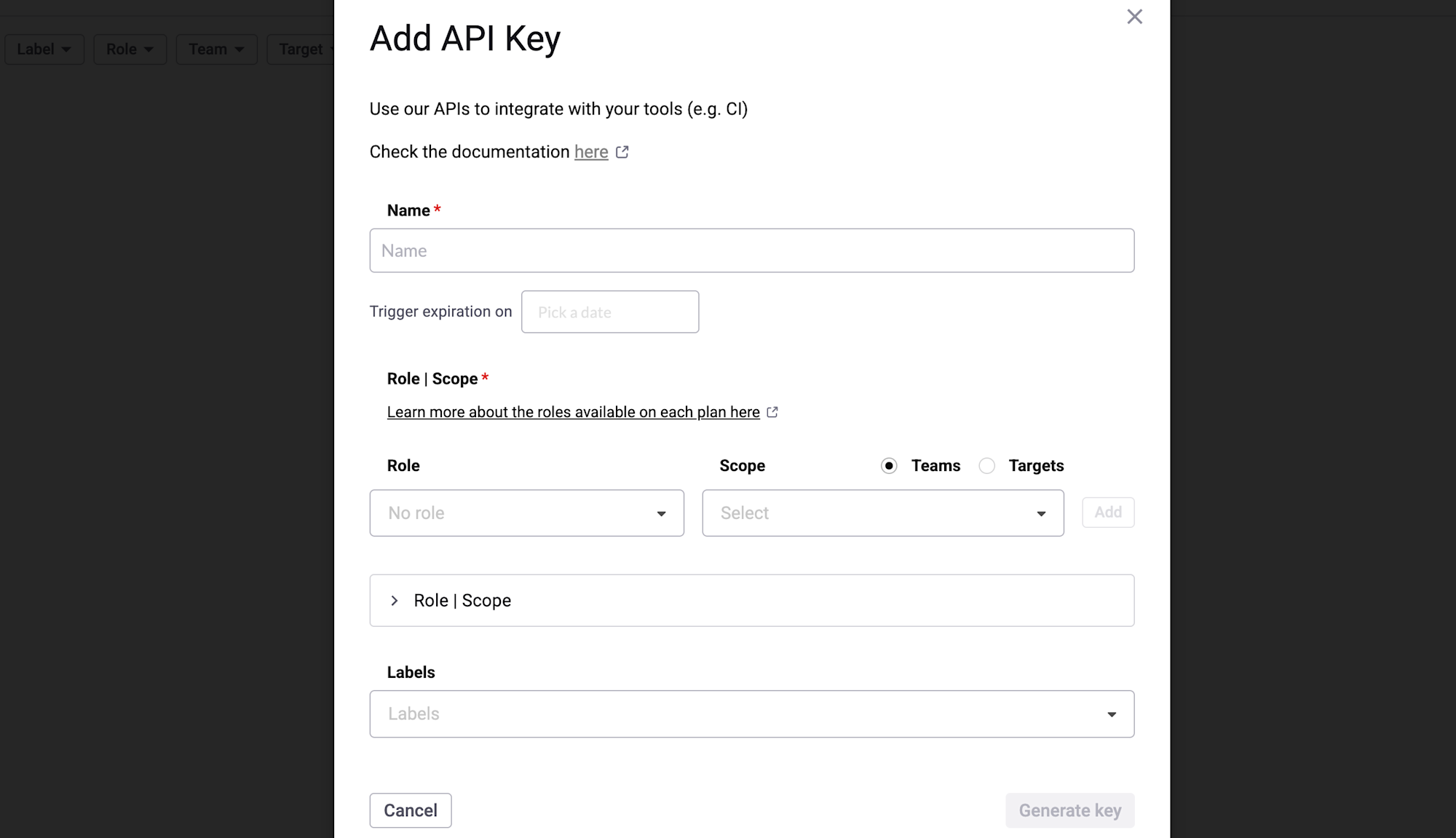

API Keyの設定

API Keyをアカウント設定画面から作成します。

curl -X GET https://api.probely.com/profile/ \

-H "Authorization: JWT <YOUR_API_TOKEN>" \

-H "Content-Type: application/json"

<YOUR_API_TOKEN> の部分は、ご自身のAPIトークンに置き換えてください。

リクエストが成功すると、以下のようなJSONレスポンスが返却されます。

{

"id": "usr_xxxxxxxxxxxxxxxx",

"name": "Your Name",

"email": "kida.maiko@xxx.com",

"role": "account_owner",

"permissions": [

"app.change_account",

"app.view_account",

"app.change_billing",

"app.view_billing",

// ...

]

}

このレスポンスをもって、APIへの認証が正常に完了したことを確認できます。

スキャン結果を確認してみる

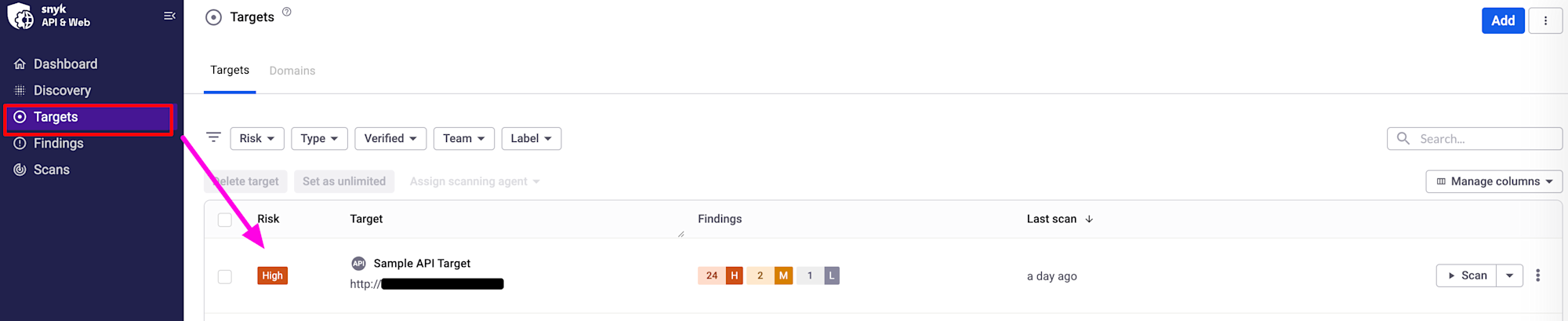

スキャン対象を登録し、しばらく待ちます。

[Target]に対象のスキャン結果が出てきました。

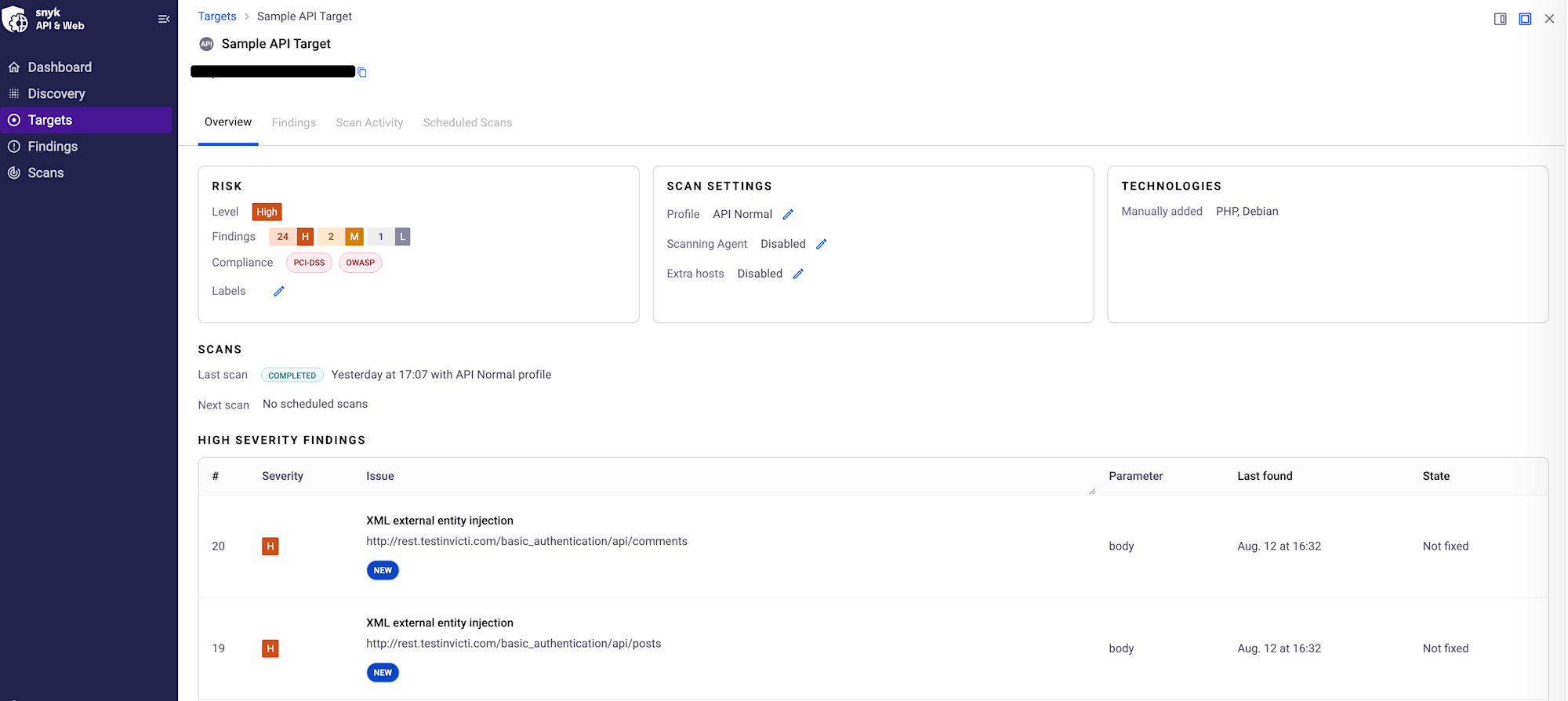

詳細を見ていきます。

- Sample API Target: スキャン対象のウェブアプリケーション名

- RISK (リスク): 脆弱性の深刻度。

- Findings (発見された脆弱性): 脆弱性の数。

- Compliance (コンプライアンス): OWASPなど、特定のセキュリティ基準への適合状況。

- TECHNOLOGIES (技術): スキャン対象のウェブアプリケーションで使われている技術。

画面の下部には、特に深刻度が高い脆弱性のリストが表示されています。

- Severity (深刻度): 脆弱性の危険度。「20」などの数値で示されています。

- Issue (問題): 脆弱性の種類。

- Last found (最終発見日): 脆弱性が最後に検出された日時。

- State (状態): 脆弱性の修正状況。

しっかりとスキャンされていることが確認出来ました!

まとめ

今回は、Probelyでスキャンを始める準備をしてみました。

スキャン結果がOWASPなどの基準や該当箇所と関連付けて表示されるため、発見された脆弱性に対して修正の優先順位を判断し、具体的なアクションを起こしやすい設計になっていると感じました。

Snykに関するブログも沢山展開されていますので、是非こちらもご覧ください。

この記事がどなたかのお役に立てば幸いです。

以上、きだぱんでした。