![[レポート]古いTLSを検出して新しいTLS1.3に置き換えたり暗号化されてないストレージを暗号化するワークショップ #AWSreInvent #SEC405](https://devio2024-media.developers.io/image/upload/f_auto,q_auto,w_3840/v1764991993/user-gen-eyecatch/gkhrj7gmyfbapoxpwnrg.jpg)

[レポート]古いTLSを検出して新しいTLS1.3に置き換えたり暗号化されてないストレージを暗号化するワークショップ #AWSreInvent #SEC405

こんにちは、臼田です。

みなさん、データの暗号化してますか?(挨拶

今回はAWS re:Invent 2025で行われた下記セッションのレポートです。

セッション概要

Implementing Advanced Data Protection Controls (SEC405)

Protect sensitive data throughout its lifecycle in this hands-on workshop focused on securing data in transit and at rest. Build a real-time TLS monitoring system using CloudTrail and CloudWatch to detect outdated protocols with automated alerts—preparing for future protocol deprecations beyond TLS 1.2. Implement automated discovery of sensitive information with Macie, configure S3 encryption, and establish key rotation with KMS and Secrets Manager. Through practical exercises simulating real-world scenarios, you'll develop immediately applicable skills to detect, classify, and secure sensitive information across your AWS environment while satisfying both security best practices and compliance requirements.

高度なデータ保護制御の実装 (SEC405)

この実践的なワークショップでは、転送中および保存中のデータの保護に重点を置き、機密データのライフサイクル全体にわたってデータを保護する方法を学びます。CloudTrailとCloudWatchを使用してリアルタイムのTLS監視システムを構築し、自動アラートで古いプロトコルを検出し、TLS 1.2以降のプロトコル廃止にも対応できるように準備します。Macieを使用して機密情報の自動検出を実装し、S3暗号化を設定し、KMSとSecrets Managerを使用してキーローテーションを確立します。実際のシナリオをシミュレーションする実践的な演習を通して、セキュリティのベストプラクティスとコンプライアンス要件を満たしながら、AWS環境全体で機密情報を検出、分類、保護するための、すぐに活用できるスキルを習得できます。

レポート

※このワークショップは現状公開されていませんが、公開が検討されているそうです。リリースされたら是非試してみてください

アジェンダはこんなかんじ

- イントロダクション(導入)

- ケーススタディ:ユースケースの理解

- アプリケーションアーキテクチャ

- ワークショップ/環境へのログイン

- ワークショップの実施

- セッションアンケートへの記入

このワークショップではセキュリティエンジニアとなり医療システムのデータを保護していきます。

レベル400のワークショップなので、既存のインフラコードに手を加えていく現実的な内容で、CFnテンプレートやPythonコードを書き換えていきます。AIの利用はありです(!!)

内容はケーススタディ式で、MedSecure Clinicという医療プロバイダーでコンプライアンス違反を発見して修正していく内容です。

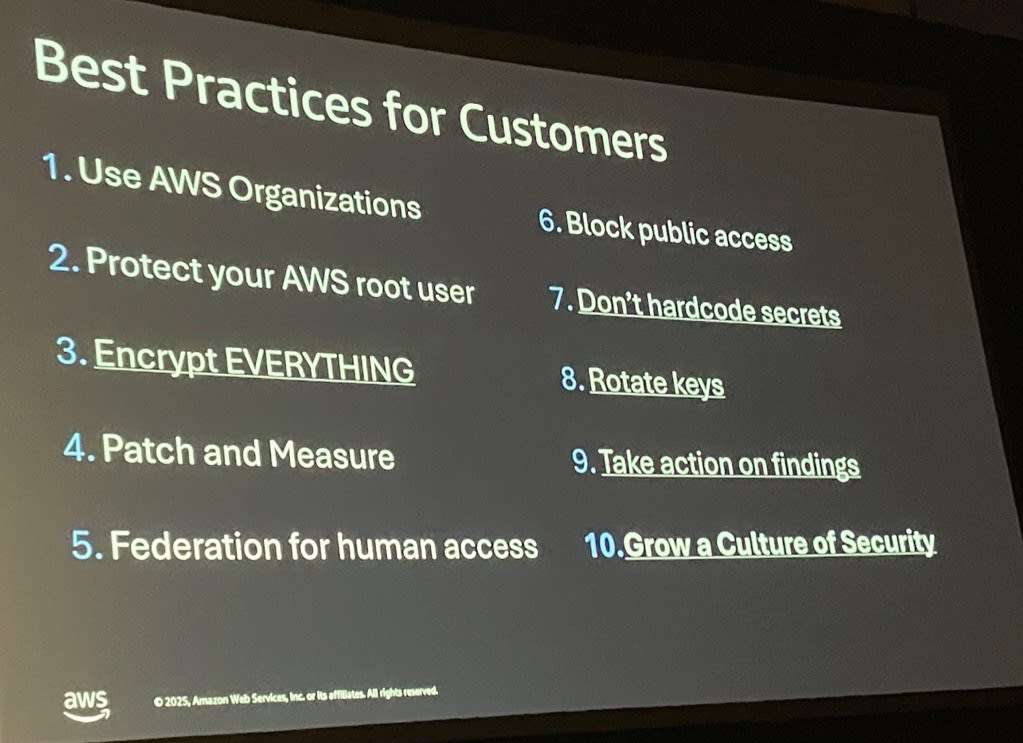

顧客向けのベストプラクティス

- AWS Organizationsを使用する

- AWSルートユーザーを保護する

- すべてを暗号化する

- パッチと測定を行う

- 人間のアクセスにはフェデレーションを使用する

- パブリックアクセスをブロックする

- シークレットをハードコードしない

- キーをローテーションする

- 検出結果に対してアクションを取る

- セキュリティの文化を育てる

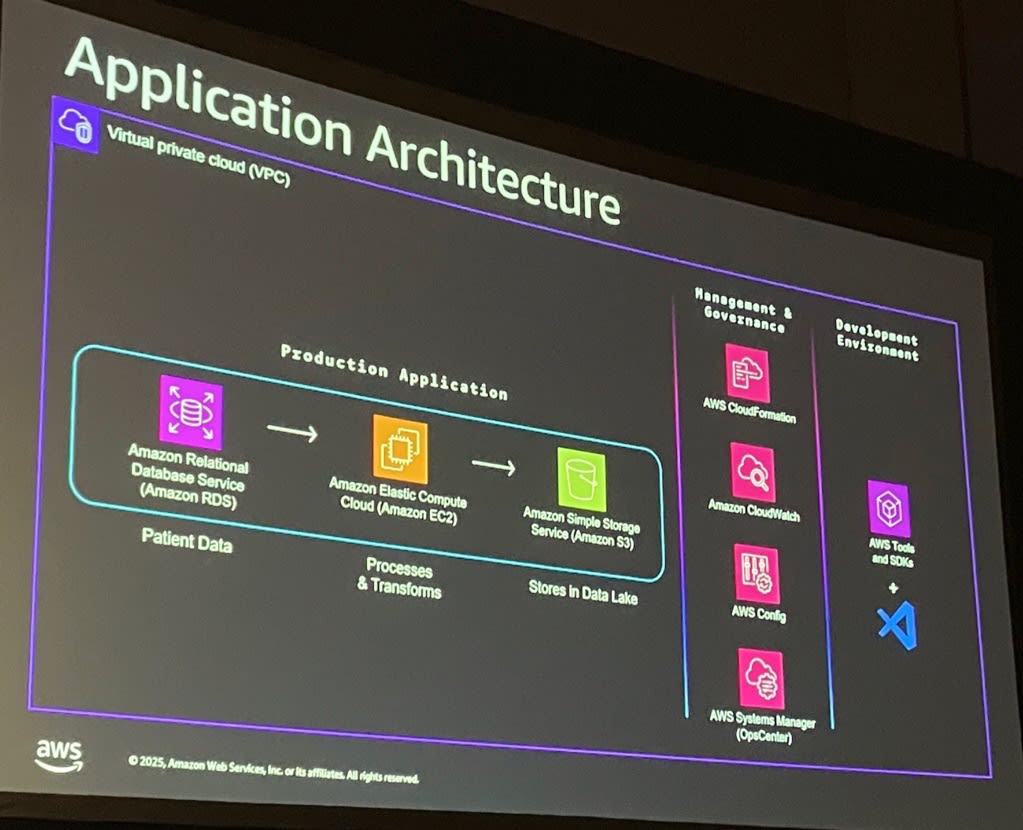

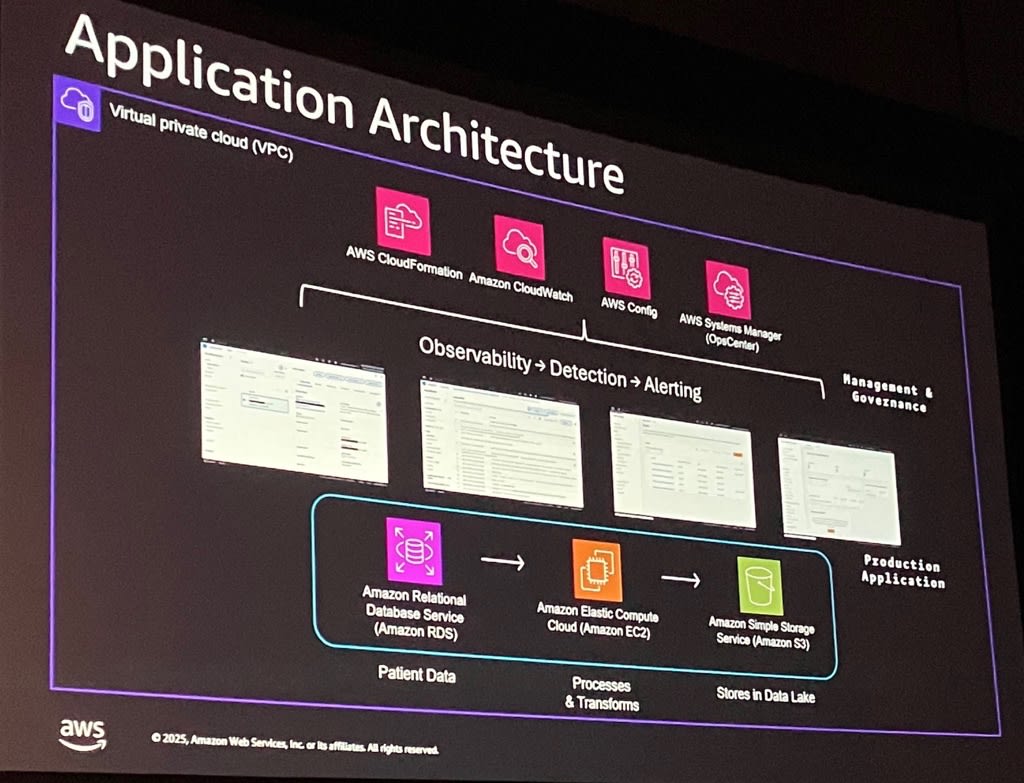

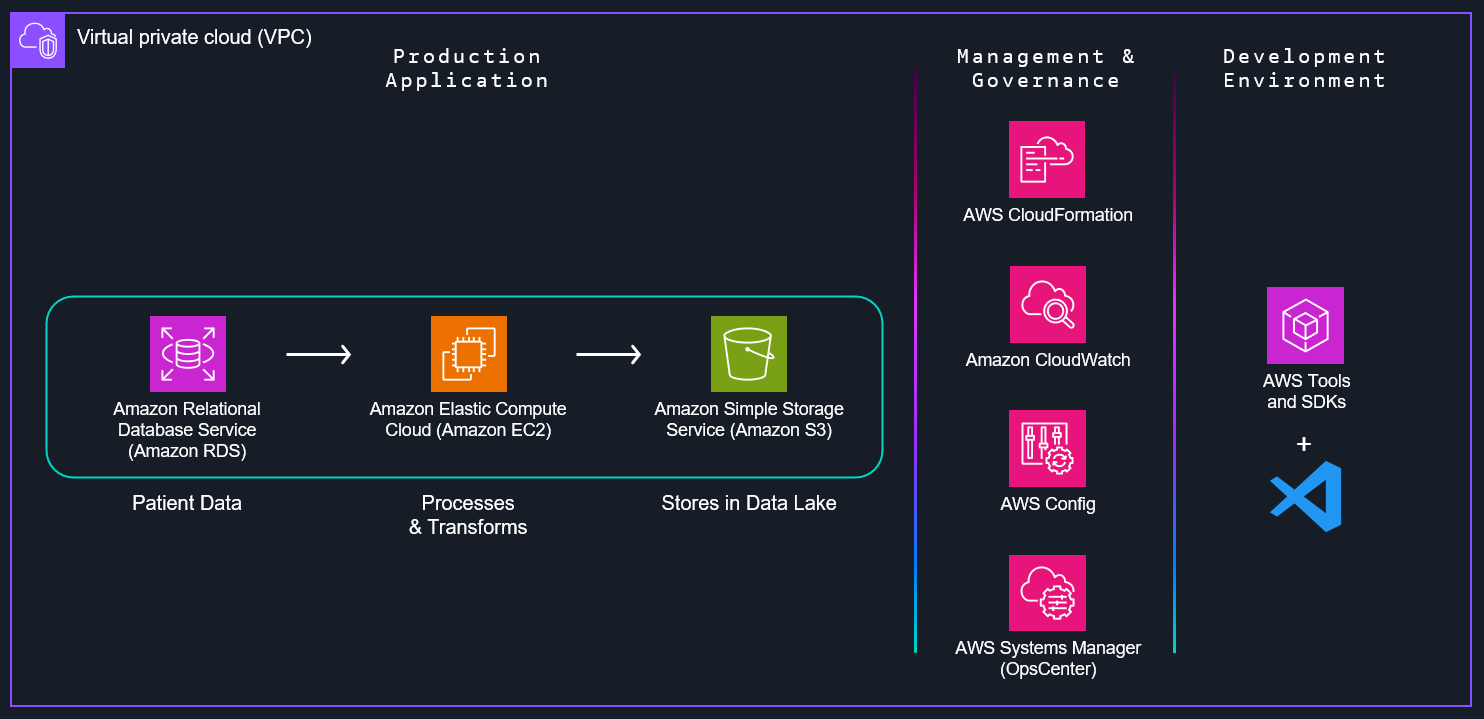

アーキテクチャとしてはワークショップ対象の領域だけあるため簡単で、RDSにあるデータをEC2で取得して処理し、S3にデータレイクとして格納しています。各種周辺サービスもあり、ワークショップの操作自体はVSCodeを利用していきます。

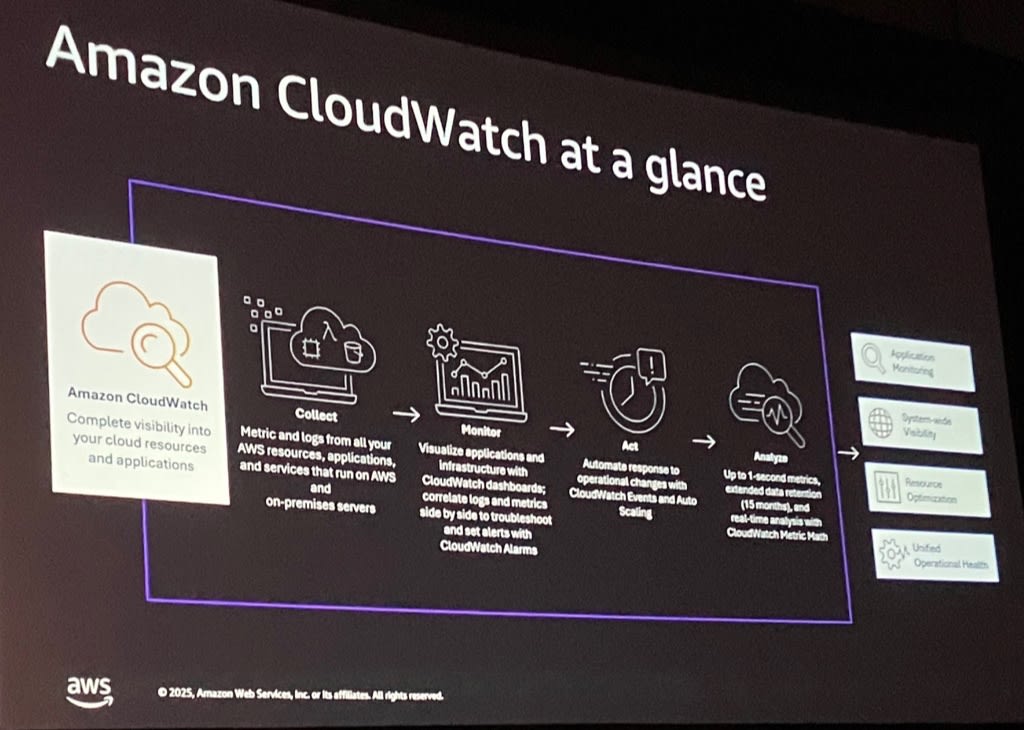

CloudWatchでメトリクスやアラートから自動対応に繋げられるよ、という説明

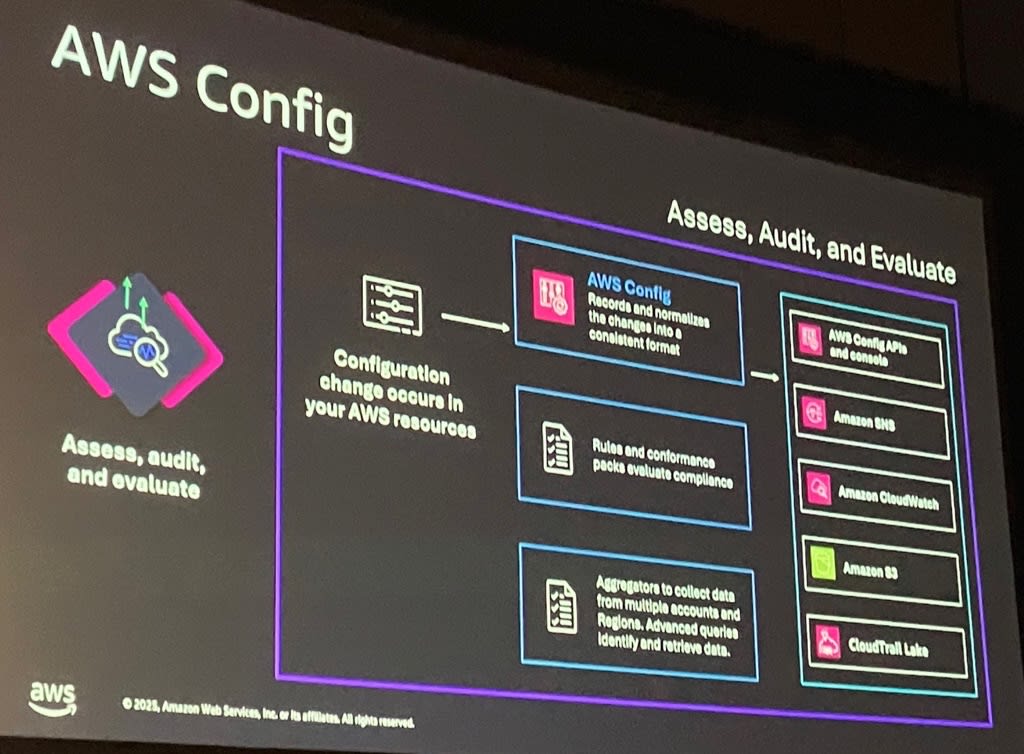

AWS Configを使って証跡を取ったりできるよ、という話

オペレーションサービス系がこのアーキテクチャで活躍するよ、の図

ワークショップのアジェンダ

- モジュール 1: 転送中の暗号化

- 輸送中のセキュリティ監視インフラストラクチャの構築

- 実装タスク: メトリックフィルターの作成

- 実装タスク: CloudWatch アラームの作成

- 実装タスク: 構成ルールの作成

- 展開タスク: セキュリティ監視の展開と検証

- セキュリティ展開検証

- アプリケーションの導入とセキュリティの検出と監視のテスト

- ヘルスケアアプリケーションの導入

- セキュリティに関する調査結果

- セキュリティ調査結果 - 追加調査

- セキュリティ問題の修復

- 修復タスク: TLSバージョンの修復

- 修復タスク: 暗号化された RDS 接続を強制する

- 修復タスク: AWS Secrets Manager を正しく実装する

- 修正したアプリケーションを再デプロイする

- セキュリティ修復の完了を検証する

- モジュールの結論: 転送中の暗号化

- 輸送中のセキュリティ監視インフラストラクチャの構築

- モジュール 2: 保存時の暗号化

- セキュリティ監視インフラストラクチャの構築

- アプリケーションの導入とセキュリティの検出と監視のテスト

- ヘルスケアアプリケーションの導入

- 機密データを検出するための Macie ジョブを作成して実行する

- セキュリティ調査結果の確認

- セキュリティ問題の修復

- 修復タスク: 保存データの保護のために RDS ストレージ暗号化を有効にする

- 修復タスク: 保存データの保護のために EBS ボリューム暗号化を有効にする

- 修復タスク: Amazon Macie の検出結果に対する自動修復の構築

- セキュリティ インフラストラクチャとアプリケーション スタックの再展開

- 保存時の暗号化制御の検証

- 別の Macie ジョブを作成し、PII 修復を検証する

- セキュリティ監視インフラストラクチャの構築

アーキテクチャ再掲

モジュール 1: 転送中の暗号化

このモジュールでは、MedSecure Clinicで非推奨のTLS 1.0プロトコルを使用している患者データ処理システムの脆弱性を発見し、CloudTrail、CloudWatch、Systems Manager OpsCenter、AWS Configを使用して安全でない接続をリアルタイムで検出する自動監視システムを構築します。

次にRDSデータベースとS3接続のTLSバージョンをTLS 1.3にアップグレードし、ハードコードされた認証情報をAWS Secrets Managerに移行することで、HIPAA、GDPR、PCI DSSなどのコンプライアンス要件に準拠した安全なデータ伝送環境を実現します。

検出、アラート、修復、検証という一連のセキュリティ監視ライフサイクルを実践的に体験し、医療システムにおける転送中データの暗号化強化手法をケースとして学べます。これは実際には医療分野以外でも同様の対応が必要ですね。

内容はワークショップが公開されたらやってみてね☆ミ

モジュール 2: 保存時の暗号化

このモジュールでは、MedSecure Clinicの50TBに及ぶ患者健康情報(PHI)を保護するため、AWS ConfigルールでRDS、EBS、S3の保存時暗号化ポリシーを強制し、Amazon Macieで機密データと個人情報(PII)を自動検出する監視システムを構築します。

検出したデータをEventBridgeとLambdaで自動的にセキュリティデータレイクに移行し、自動修復ワークフローを実装します。

同じく医療分野以外でも役に立ちますね。

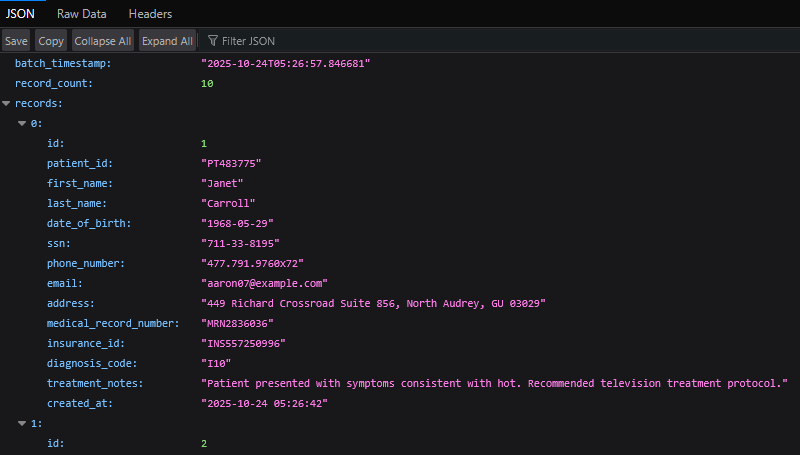

PIIをフィルターする参考画像があるのでペタリ。こちらがbefore

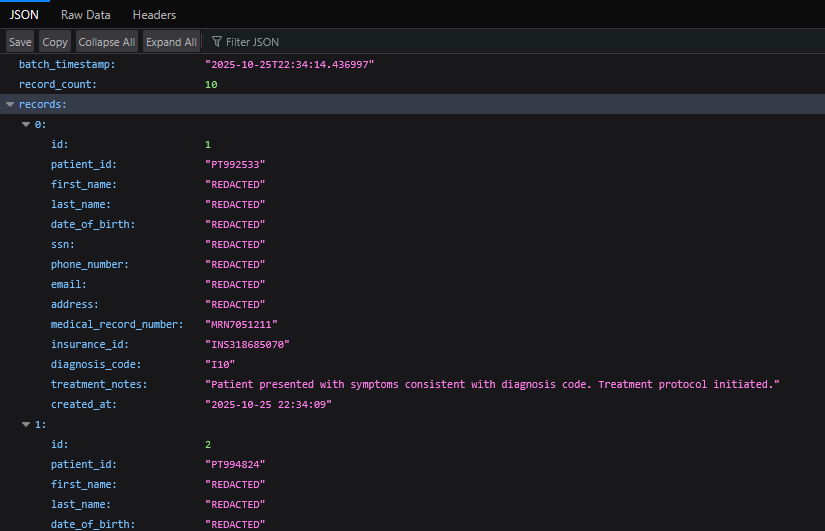

こんな感じでフィルターがかかりますよ。after

こちらもワークショップが公開されたらやってみてね☆ミ

感想

データ保護のワークショップとして具体的なケースを元に手を動かすコンテンツでした。

AIを利用してコードを修正したり自動化まで持っていったり実践的な内容なのでぜひ皆さんも公開されたらやってみてください。