![[レポート] Building an AI-Powered security guardian for your Cognito applications #SEC304 #AWSreInvent](https://images.ctfassets.net/ct0aopd36mqt/4pUQzSdez78aERI3ud3HNg/fe4c41ee45eccea110362c7c14f1edec/reinvent2025_devio_report_w1200h630.png?w=3840&fm=webp)

[レポート] Building an AI-Powered security guardian for your Cognito applications #SEC304 #AWSreInvent

セッションの概要

Elevate your application security with an intelligent AI-Powered security guardian to protect your Amazon Cognito-authenticated applications. In this interactive session, we'll explore identity best practices and building an AI agent using Amazon Bedrock AgentCore to help verify best practices, perform detective analysis, and take automated preventative actions to mitigate risks. We'll talk through how an AI agent can perform dynamic WAF rule adjustments, modify authentication flows, and perform security operations center (SOC) actions. Bring your questions and scenarios as we deep dive into how to implement AI-driven security controls for your Cognito protected applications.

[機械翻訳]

AI を活用したインテリジェントなセキュリティガーディアンで、Amazon Cognito 認証アプリケーションを保護し、アプリケーションセキュリティを向上させましょう。このインタラクティブセッションでは、アイデンティティのベストプラクティスと、Amazon Bedrock AgentCore を使用した AI エージェントの構築について探求します。このエージェントは、ベストプラクティスの検証、検知分析の実行、リスクを軽減するための自動的な予防措置の実施を支援します。AI エージェントがどのように動的な WAF ルールの調整、認証フローの変更、セキュリティオペレーションセンター (SOC) アクションを実行できるかについて説明します。Cognito 保護アプリケーション向けの AI 駆動型セキュリティ制御の実装方法を深掘りする際に、ご自身の質問やシナリオをお持ちください。

- Type: Chalk talk

- Level: 300 – Advanced

- Features: Interactive

- Topic: Security & Identity

- Area of Interest: Application Security, DevSecOps, Identity & Access Management

- Role: Developer / Engineer

- Services: Amazon Bedrock, Amazon Cognito, AWS WAF

認証認可の保護

アプリケーションに Cognito などを用いて認証認可処理を実装する場合、セキュリティ面で考慮すべき点がいくつかあります。

ここは重要なポイントなので、文字に起こしておきます。

リスクと緩和策

- DDoS 攻撃およびボットトラフィック

- AWS WAF、早期警告システム、およびアプリケーションの最適化

- アイデンティティへの脅威 (アカウント乗っ取り、ブルートフォース攻撃、パスワードスプレー攻撃)

- MFA (多要素認証)、強固な認証要素、WAF によるアダプティブ認証 (適応型認証)、およびデバイスの記憶

- 不正なサインアップおよび大量のアカウント作成

- CAPTCHA、レートリミット、高度なセキュリティ機能、および高度な検証

- クライアントの設定ミス (属性の読み書き権限、認証フロー、トークンの有効期限、許可されたスコープ)

- 自己修復リソース

- 検知の仕組みの脆弱さと、インシデント対応の遅れ

- アラーム、ログ分析、および自動化されたアクション

- 高度な標的型攻撃

- 本人確認サービスとの統合、高度な検証およびアプリレベルでのスロットリング、AWS WAFルールのスタッキング

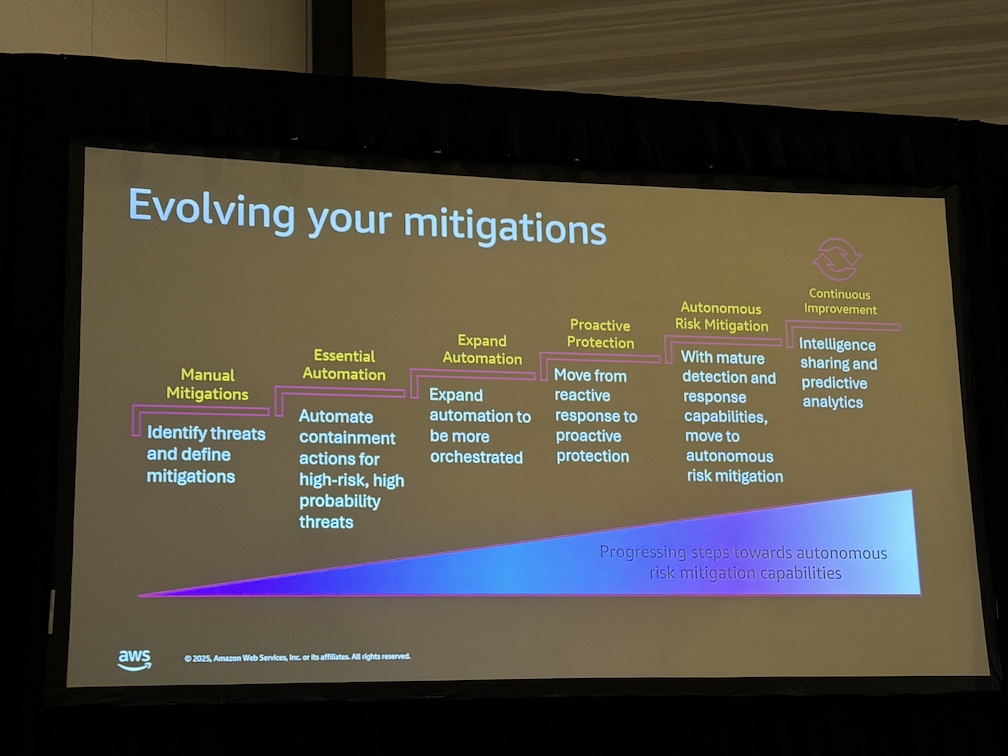

緩和策の進化

前述のリスクに対する緩和策について、どのような順序で自動化および高度化していけば良いのかが説明されたのが下記のスライドです。

図のステップ 1 にあたる Manual Mitigations からステップ 3 の Expand Automation までは、ルールベースで (決定論的に) 処理できる領域です。ここについては AI を用いる必要性は特にありません。

例えば、AWS WAF のレート制限やマネージドルール、アプリケーションが提供している API を用いた連携の自動化など、です。

一方、ステップ 4 以降については人間が時間を取られている作業である、とも言えます。セッションではこれを「非決定論的な領域」と定義して AI エージェントで解決すべき課題の本質であると説明されていました。

Cognito に限らずアプリケーションレイヤーも含めたあらゆる場所から収集されたログの分析や、ユーザの行動などといった文脈を踏まえたリスク判断など、これらは、AI エージェントに任せるべき領域であると言えそうです。

Bedrock AgentCore の活用

AI を活用しながら自律的な防御システムへと進化させていくためにどうすれば良いのかという問いに対して提案されたのが、Bedrock AgentCore です。

AgentCore では、サーバを用意したりやゼロからアプリケーションを開発したりする必要はなく、好きなモデルを選んで、安全且つ迅速に AI エージェントを導入することを可能にしました。

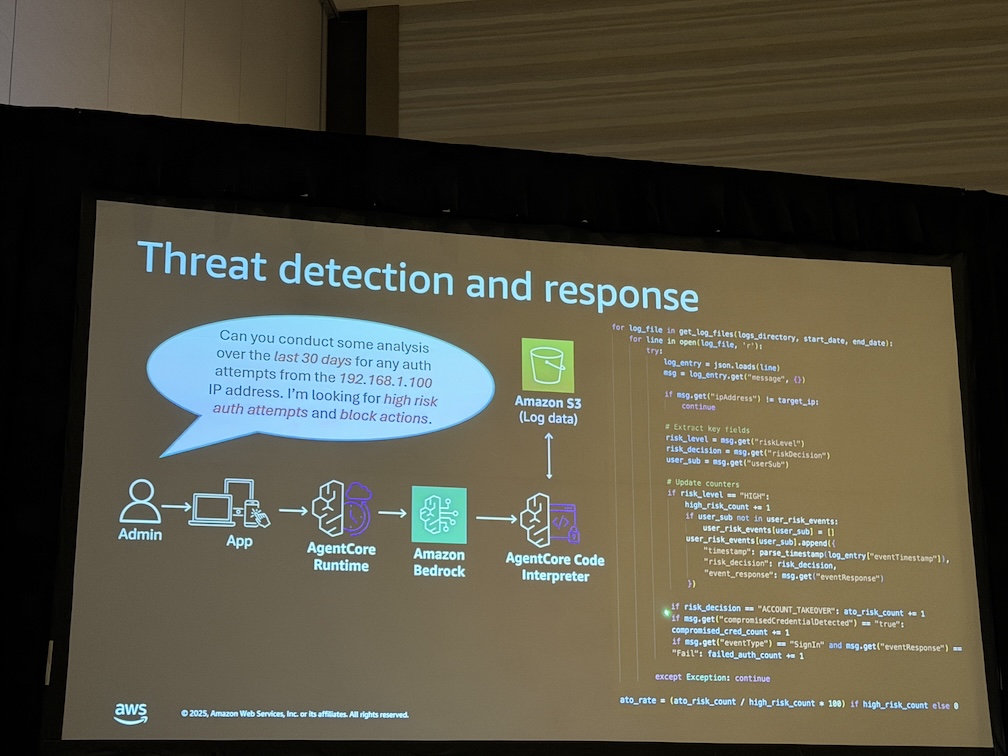

セッション内で紹介されたユースケースを見てみましょう。

認証認可のイベントログを S3 に保存していた場合、通常では情報を取得するために別途クエリを発行する必要があります。AgentCore の各コンポーネントを活用することで、自然言語で取得可能な環境を迅速に用意することが可能となります。

運用面での認知負荷を下げることができそうですし、クエリを知らなくても調査分析が可能となるため、素早い意思決定も期待できそうです。

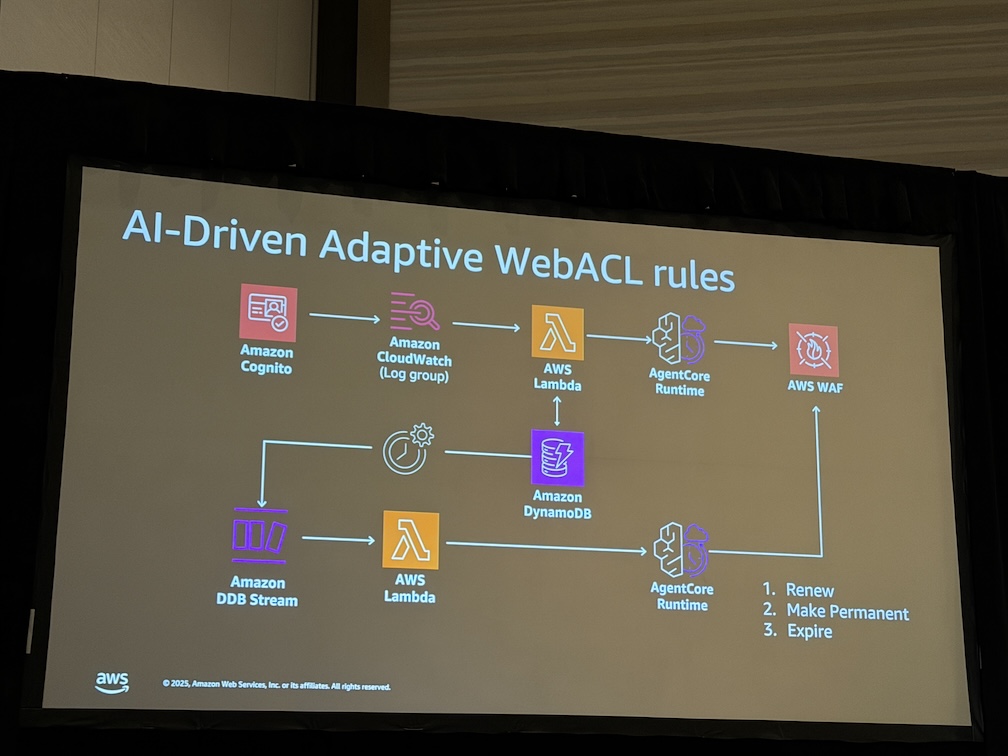

さらなる活用

セッションでは、AI 駆動によるアダプティブ WAF ルールの作成、なども紹介されました。

Cognito のログを AgentCore で分析し、リスクの高いリクエストを一時的もしくは永続的にブロックする WAF のルールを追加する、というものです。一定のチューニングは必要になりそうですが、AgentCore であればすぐに試すことも可能です。PoC を実施し、実際の効果を検証することもおすすめです。

おわりに

認証認可のセキュリティ、と聞いて MFA やパスキーなどの話をするセッションなのかなと思っていたのですが、良い意味で期待を裏切られました。

決定論的・非決定論的、という考え方はセキュリティ対策以外の領域でも応用できる可能性があります。AI や最新の技術を盲目的に導入するのではなく、目的や課題感を分析・認識することこそが重要であるという点も学ぶことができました。