【レポート】 Innovation Sandbox on AWS について学べる 「Sandbox Magic: No Spells Required」に参加しました!#AWSreInvent #NTA309

こんにちは!クラウド事業本部のおつまみです。

今回はre:Invent 2025のセッション「Sandbox Magic: No Spells Required」に参加してきたので、内容をご紹介します!

セッションの概要

タイトル

Sandbox Magic: No Spells Required

概要

Join us to discover Innovation Sandbox on AWS, a new solution designed to democratize cloud experimentation while maintaining control over resources and costs. Perfect for new AWS customers looking to build cloud competency, this session demonstrates how to create cost controlled, time-bound sandbox environments for your teams. Through live demonstrations, you'll learn how to deploy and configure the Innovation Sandbox solution using AWS Solutions Library templates, set up governance guardrails with customizable approval workflows, implement automated cost controls and account lifecycle management.

AWS のイノベーションサンドボックスをご紹介します。これは、リソースとコストの管理を維持しながら、クラウド実験を民主化するために設計された新しいソリューションです。クラウドコンピテンシーの構築を目指す AWS の新規顧客に最適なこのセッションでは、コスト管理と期限付きのサンドボックス環境をチーム向けに構築する方法を実演します。ライブデモンストレーションを通して、AWS ソリューションライブラリのテンプレートを使用してイノベーションサンドボックスソリューションをデプロイおよび設定する方法、カスタマイズ可能な承認ワークフローを備えたガバナンスガードレールを設定する方法、自動化されたコスト管理とアカウントライフサイクル管理を実装する方法を習得できます。

スピーカー

- Nick Bachman, Senior Solutions Architect, AWS

- Mugdha Vartak, Senior Solutions Architect, Amazon Web Services

レベル

300

Session Type

Workshop

講義

サンドボックスが必要な背景

Flexeraの最近の調査によると、ITリーダーの78%が「トップクラウド人材の確保」をイノベーションにおける最大の障壁と回答しています。

re:Inventでは毎年30〜40の新しいサービスが発表されますが、これらを実際に試して学ぶには実践的な環境が不可欠です。

しかし、従来のサンドボックス環境では以下のような課題がありました。

- 管理者がユーザーにサンドボックスアカウントを割り当て

- ユーザーがプロトタイプを構築後、リソースを起動したまま放置

- 別のユーザーが同じアカウントや別のサンドボックスを使用し、同様にリソースを放置

- 時間の経過とともにコストが増加し、管理が煩雑化

- 誰が作成したのか不明なリソースが残り、削除しても安全か判断できない

実際、ある産業製造会社では、プレイグラウンドアカウントの約半数が使用後に完全に放置されていました。

Innovation Sandbox on AWSの特徴

2025年Q2にリリース(最新バージョン1.2)されたInnovation Sandboxは、以下の特徴を持つソリューションです

- 一時的なサンドボックス環境: セキュアでコスト効率が高く、リサイクル可能

- 簡単なデプロイ: CloudFormationテンプレートを使用した簡単なデプロイ

- AWSによるサポート: AWSが保守・サポート

- 幅広い用途: 高等教育機関、ハッカソン、エンタープライズ規模のAI開発など

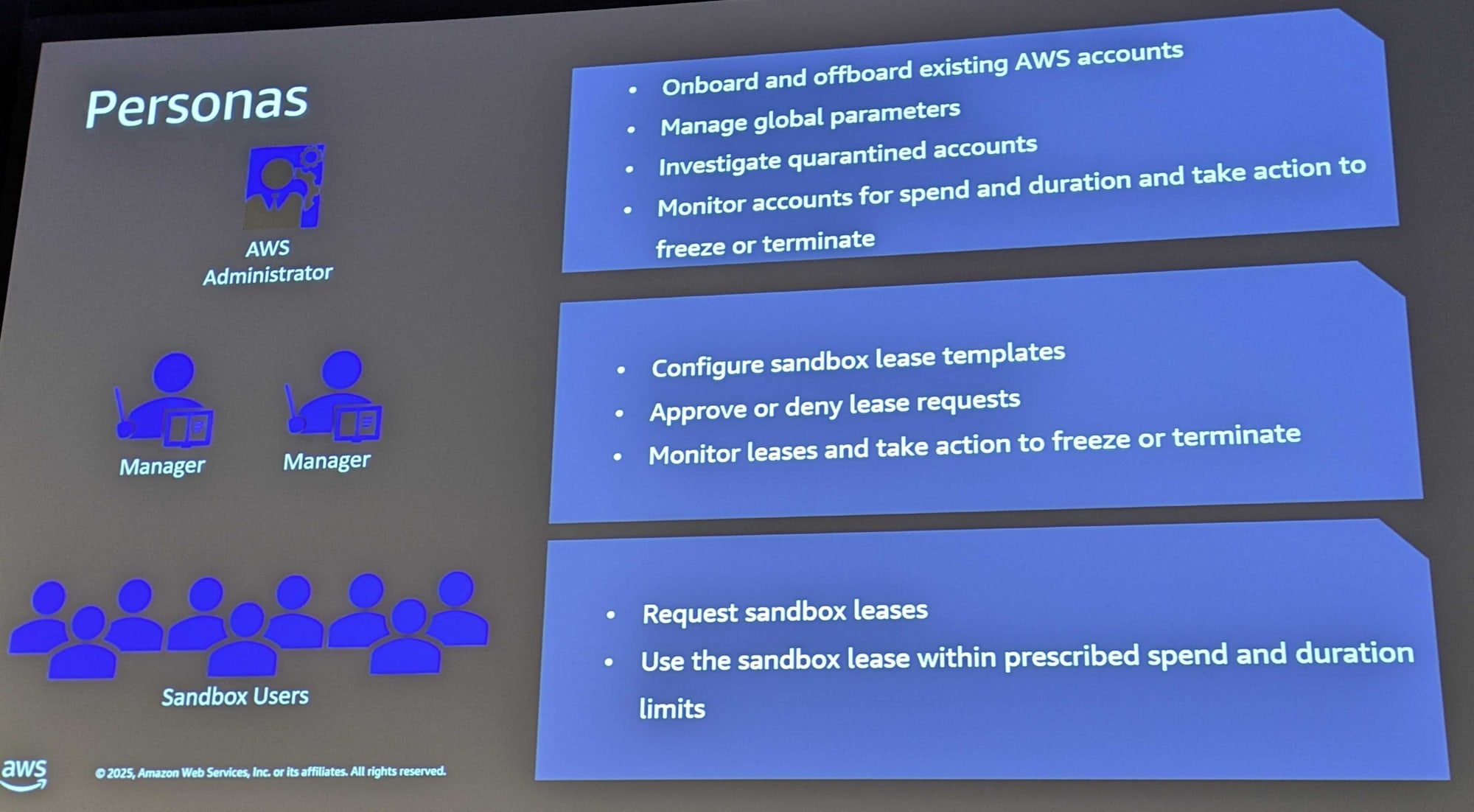

Innovation Sandboxの3つのペルソナ

Innovation Sandboxは3つの主要なペルソナで構成されています。

-

管理者(Admin)

- CCoE、インフラ管理者、学校のIT管理者など

- 事前にAWSアカウントをプロビジョニングし、サンドボックスプールに追加

-

マネージャー(Manager)

- 部門長、教授、リードエンジニアなど

- アカウントライフサイクル全体を管理

- ユーザーへのアクセス権限の付与・取り消し(管理者の介入不要)

- リーステンプレートを通じた予算と期間の制御

-

ユーザー(User/End User)

- 開発者、エンジニア、学生など

- サンドボックスアカウントをリクエストしてAWSサービスを利用

リーステンプレートとは

リーステンプレートは、ユーザーがリソースにアクセスし利用する方法を管理する、事前定義されたパラメータとルールのセット

以下の要素で構成されます。

- リソース割り当て: リース期間中の最大予算

- 期間: リースの最大期間

- 承認プロセス: 管理者承認の要否

- アラートとしきい値: 予算消費と残り時間に基づく通知設定

マネージャーは、これらの設定を通じてアカウントのライフサイクルを効率的に制御できます。

ハッカソンでの利用例

50名の参加者が参加する3日間のハッカソンを例に、Innovation Sandboxの動作フローは以下のとおりです。

Day 1: アカウントリクエスト

- ユーザーがIAM Identity Centerで認証

- アプリケーションへのアクセス権を取得

- マネージャーに承認をリクエスト(自動割り当ても可能)

- マネージャーが承認すると、プールからアカウントが払い出される

- ユーザーがアカウントへのアクセスを開始

ハッカソン期間中: 監視とアラート

マネージャーは、リーステンプレートで以下のようなソフトしきい値を設定できます

- 期間: 残り12時間でユーザーに通知

- 予算: $100の予算のうち80%($80)を消費した時点で通知

Day 3: リース凍結(Freeze)

リースが凍結される状況:

- しきい値超過: 予算上限や期間制限に達した場合

- 手動取り消し: セキュリティ上の懸念やポリシー違反が発生した場合

凍結時の動作:

- アカウントは即座に「凍結状態」に移行

- ユーザーは全アクセス権を喪失(リソースは削除されず残存)

- 管理者とマネージャーは引き続きアクセス可能(レビュー目的)

ハッカソン終了後: アカウント処理

マネージャーは凍結されたアカウントに対して以下のアクションを選択できます

-

凍結解除(Unfreeze)

- POCが未完成で継続が必要な場合

- 期間または予算のしきい値を増やしてアクティブ状態に復帰

-

退出(Eject)

- ハッカソンで優勝し、本番環境への移行が必要な場合

- アカウントをISBから削除し、標準組織に移管

-

リサイクル(Recycle)

- その他のアカウント

- クリーンアッププロセスでリソースを削除

- リーステンプレートを解除

- アカウントプールに復帰し、再利用可能に

コスト管理とレポート

マネージャーは、リースごとにコストレポートグループを割り当てることができます。

またコストレポートは月次でS3バケットに配信され、イベント終了後の分析に使用できます。

アカウントのクリーンアッププロセス

リーステンプレートの有効期限が切れると、自動的に以下のプロセスが実行されます

- Nukeツールを使用して全リソースを自動削除

- アカウントをプールに復帰

- クリーンアップに失敗した場合は「隔離(Quarantine)」状態に移行し、調査が必要

デプロイと料金

- デプロイ方法: 公式ページからCloudFormationテンプレートを使用

- コスト: 約50ユーザーで月額$30〜$50程度(WAF、CloudFrontなど最小限のフットプリント)

ワークショップ

今回管理者・マネージャー・ユーザー様々なペルソナの視点から大きく2つのラボを体験しました。

初心者ラボのコア機能

- 管理者: サンドボックスプールにAWSアカウントを追加し、グローバル設定を調べる

- マネージャー: 自動アカウントプロビジョニングのための基本的なリーステンプレートを作成

- エンドユーザー: 基本的なサンドボックスアカウントをリクエストしてアクセス

中級ラボの高度な機能

- 管理者: サービス制御ポリシー(SCP)がコストガードレールをどのように適用するかを理解

- マネージャー: AWS AppConfigを通じてグローバル設定を変更し、コストレポートグループを含む高度なリーステンプレートを作成し、リースをユーザーに直接割り当て

- エンドユーザー: 制限されたEC2インスタンスを起動してコスト管理ポリシーをテスト

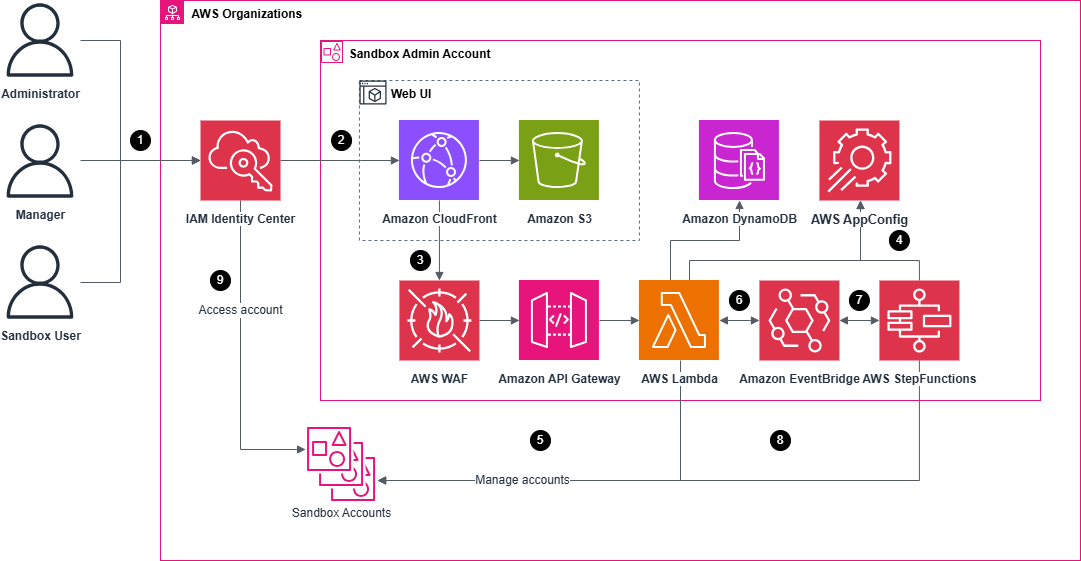

アーキテクチャ

デプロイされる環境は以下のとおりです。

主要コンポーネント

- AWS IAM Identity Center: ユーザーを認証し、サンドボックスアカウントへのペルソナベースのアクセスを管理

- Amazon CloudFront: S3から静的コンテンツを提供し、API呼び出しをAPI Gatewayにルーティングして、ユーザーにWebインターフェイスを提供

- AWS WAF: APIルートのセキュリティフィルタリングを提供し、一般的なWebエクスプロイトから保護

- AWS AppConfig: セキュリティポリシー、予算制限、アカウント設定などのソリューション構成を保存

- AWS Organizations: 組織構造の下で複数のAWSアカウントを管理し、サンドボックスアカウントを組織単位ごとにグループ化

- AWS Lambda: EventBridgeによってトリガーされるアカウントの割り当て、クリーンアップ、および管理タスクのビジネスロジックを実行

- AWS Step Functions: アカウントライフサイクルステートマシンをオーケストレーションし、使用可能、リース済み、クリーンアップ、および隔離状態間の遷移を管理

- Amazon API Gateway: Webインターフェイスからのリクエストを適切なLambda関数にルーティング

- Amazon S3: CloudFrontを通じて提供される静的Webアプリケーションファイルをホスト

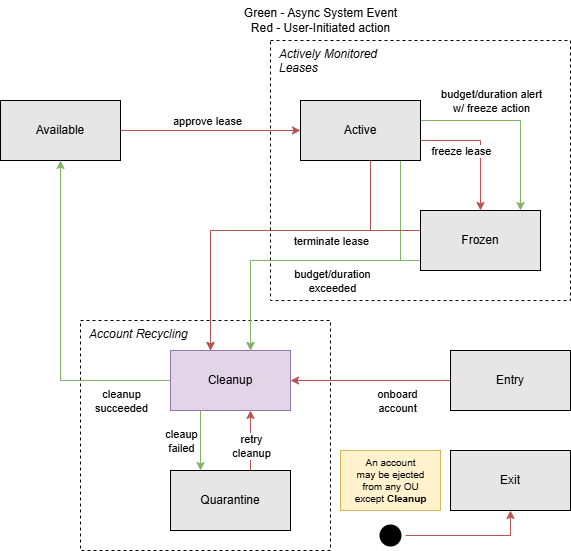

アカウントライフサイクルの状態

- 利用可能(Available): アカウントはクリーンで、ユーザーに割り当てる準備が完了。リソースは削除され、ポリシーはリセット済み

- リース(Leased): アカウントはユーザーにアクティブに割り当て済み。セキュリティポリシーが適用され、予算監視がアクティブで、ユーザーはIAM Identity Centerを通じてアクセス可能

- クリーンアップ(Cleanup): リースは期限切れまたは終了。Step Functionsワークフローがすべてのリソースを削除し、ユーザーアクセスを削除

- 隔離(Quarantine): 自動クリーンアップに失敗したか、予算を超過。アカウントをプールに戻すには手動操作が必要

アカウントベンディングの仕組み

- ユーザーがWebインターフェースを通じてサンドボックスアカウントをリクエスト

- システムが利用可能なアカウントのプールをチェック

- 利用可能な場合、アカウントは適切な権限を持つユーザーにリース

- IAM Identity Centerがユーザーにアカウントへのアクセスを許可

- 予算監視とセキュリティポリシーが適用

- リースの有効期限が切れると、アカウントはクリーンアップ状態に遷移

- クリーンアップが成功すると、アカウントは利用可能なプールに復帰

初心者ラボ

Innovation Sandboxソリューションの基本的な使用方法を学びました。

学習内容

- 管理者: リース可能なプールにアカウントを追加

- マネージャー: 自動アカウントプロビジョニング用の基本リーステンプレートを作成

- エンドユーザー: 基本的なサンドボックスアカウントをリクエストし、AWSリソースにアクセス

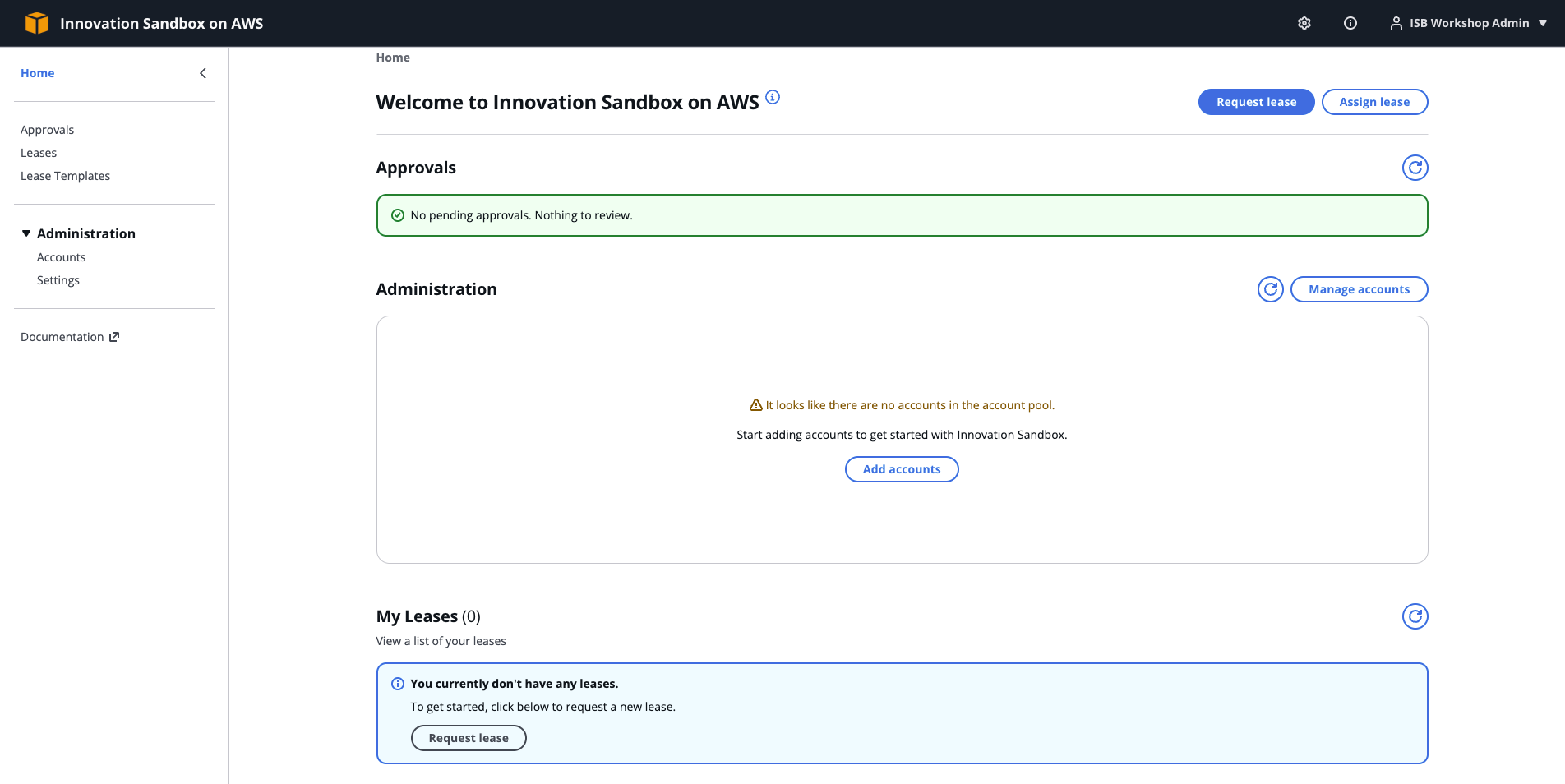

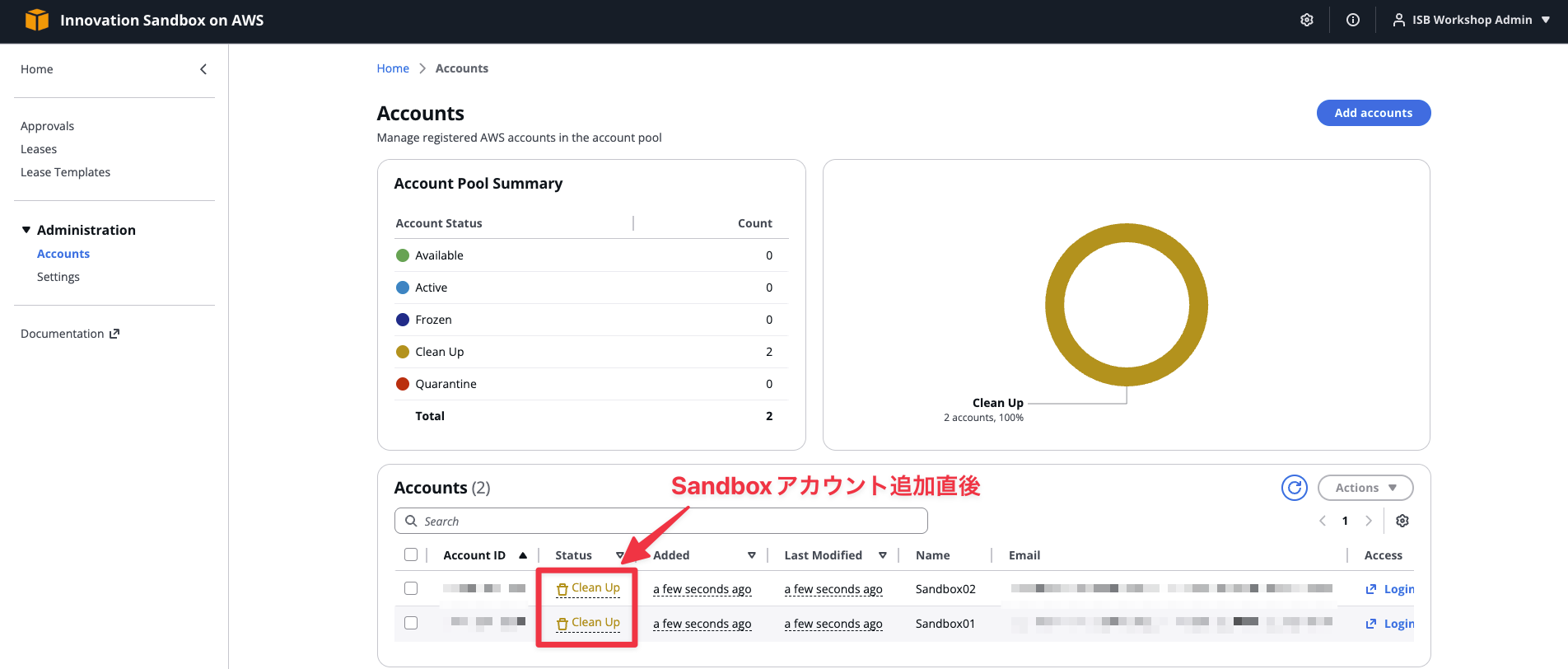

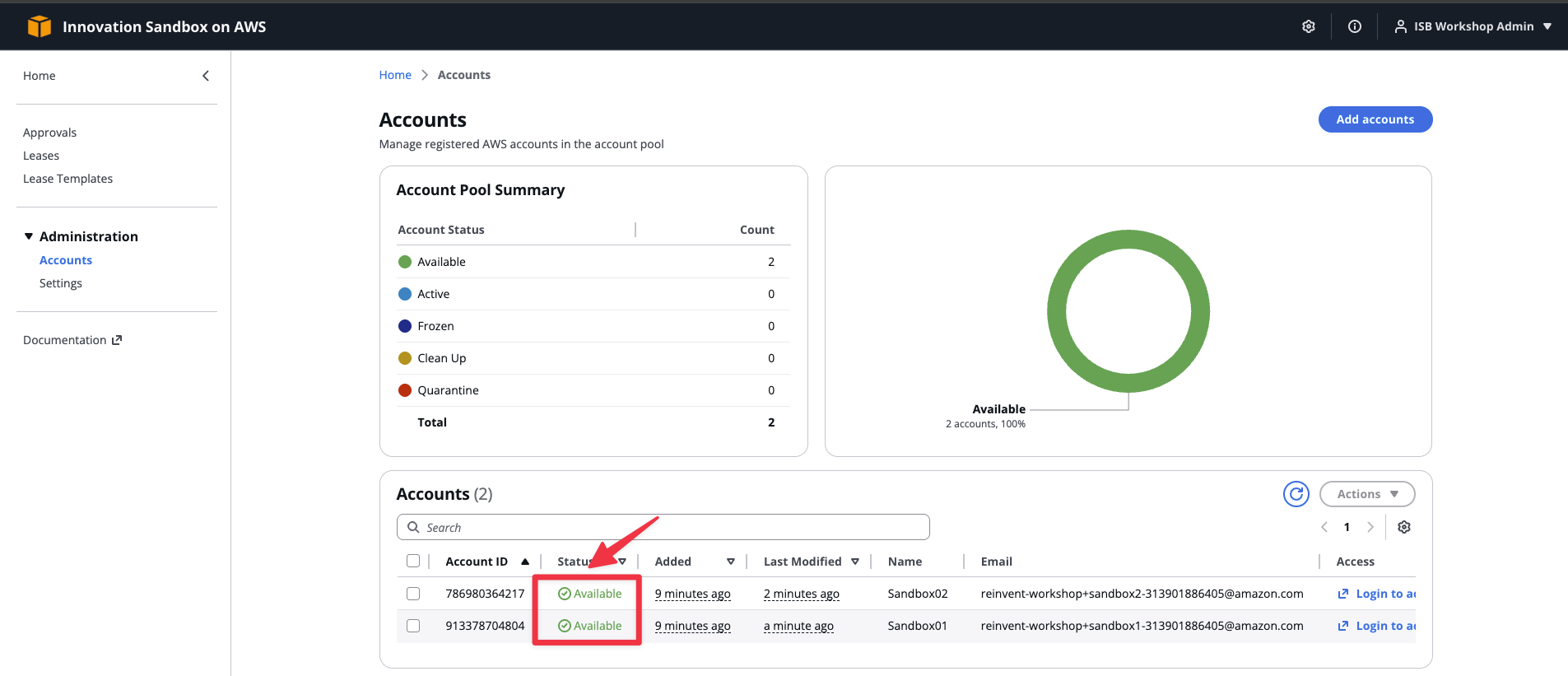

管理者の操作

- 管理者としてInnovation Sandboxソリューションにアクセス

- リース可能なプールにアカウントを追加

- 約7分後にアカウントが利用可能な状態になる

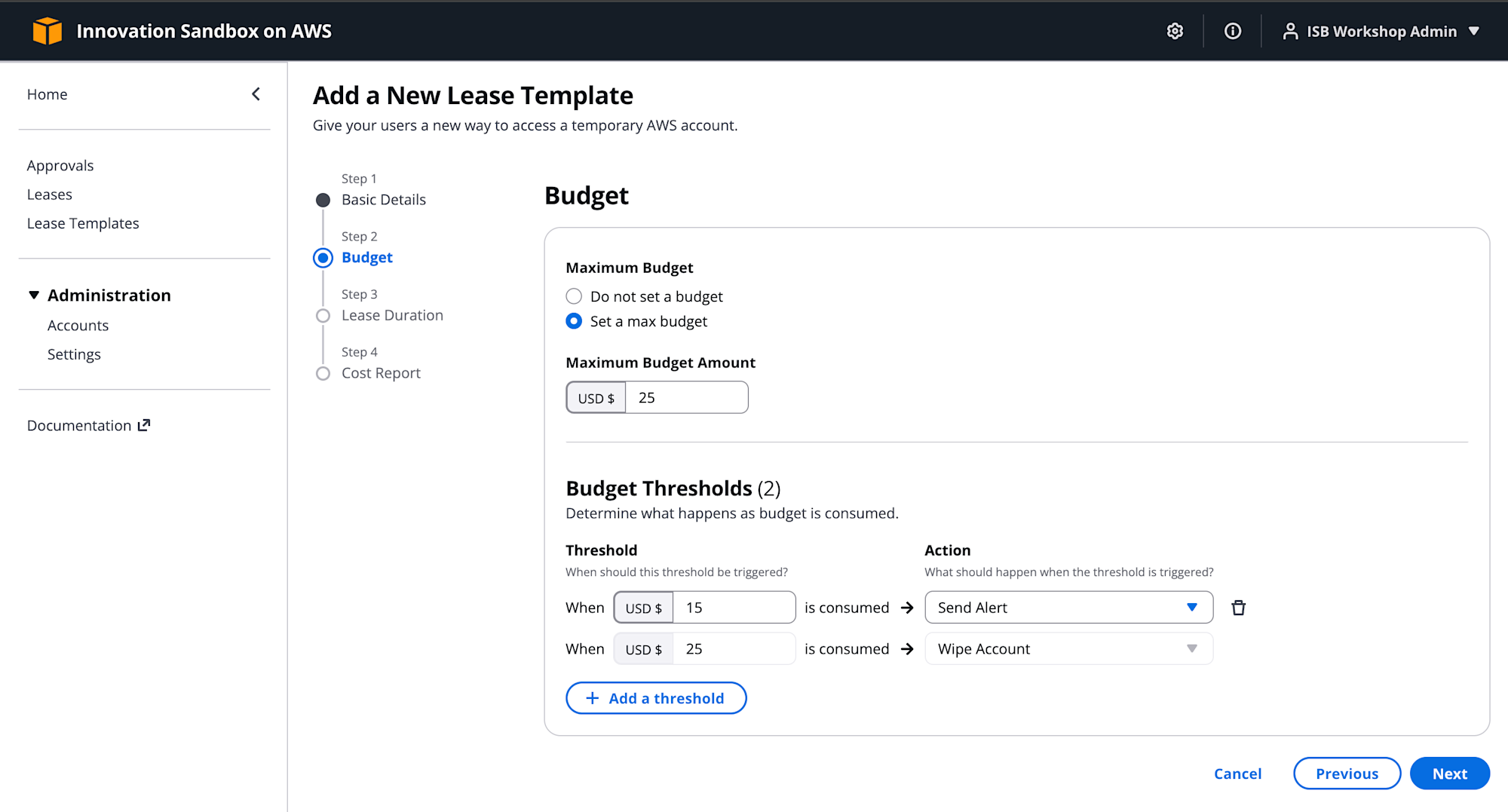

マネージャーの操作

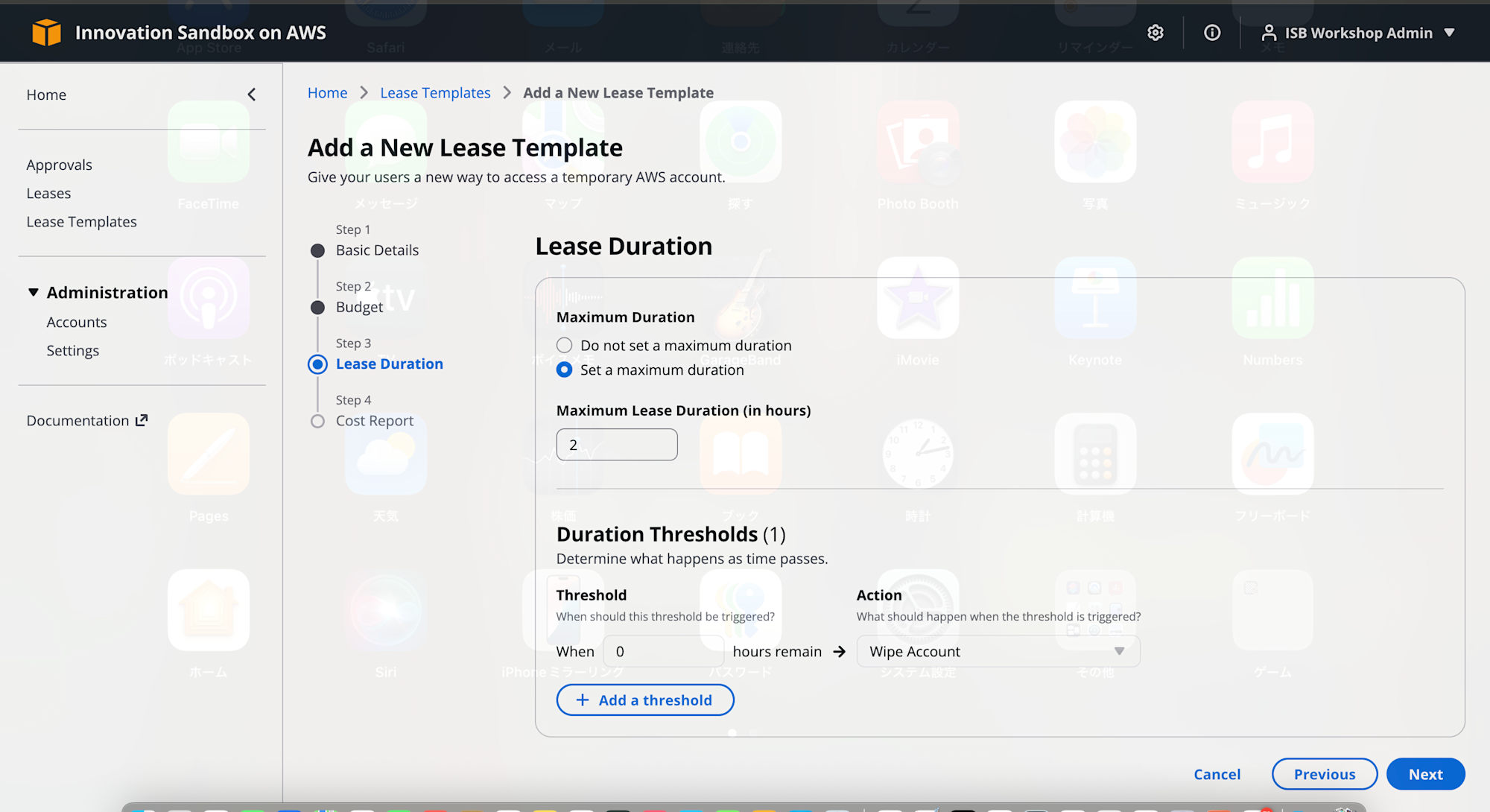

基本的なリーステンプレートを作成。

リーステンプレートは、ユーザーがリソースにアクセスし、利用する方法を管理する、事前定義されたパラメータとルールのセットです。

リーステンプレートの主な特徴:

-

リソース割り当て: リース期間中にクラウドリソースに費やすことができる最大予算を定義

-

期間: リースをアクティブにできる最大期間を指定

-

承認プロセス: ユーザーがこのテンプレートに基づいてリースを取得する前に、管理者の承認が必要かを決定

-

アラートとしきい値: 予算の消費と残り時間に基づいて通知トリガーを設定

-

予算割り当て画面

- 期間設定画面

コスト設定例:

-

消費額$15でアラートを送信

-

合計$25が消費された時点でアカウントを消去

-

作成されたテンプレート

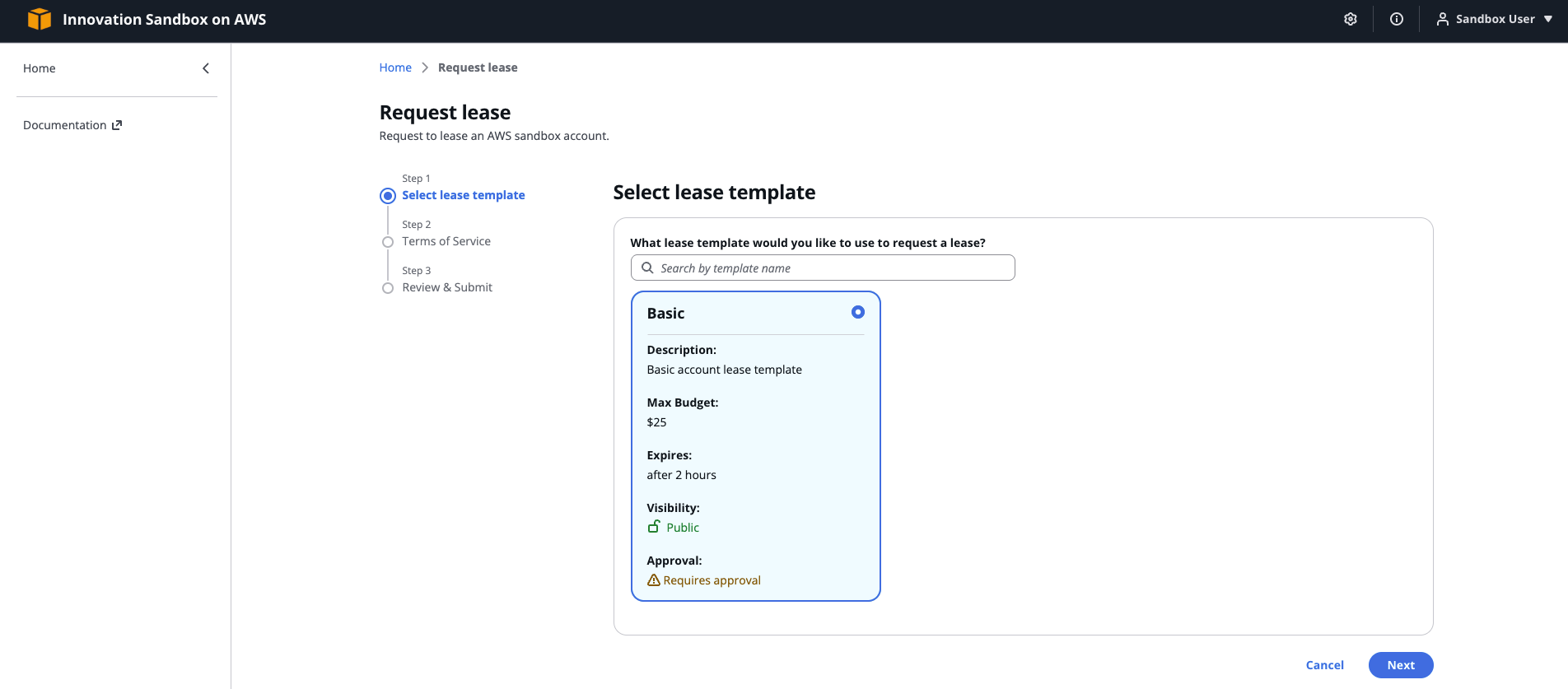

エンドユーザーの操作

基本的なリーステンプレートを使用して、Innovation Sandboxを通じてAWSアカウントをリクエストしてアクセスします。

1. アカウントリクエスト

エンドユーザーはリーステンプレートを選択してアカウントをリクエスト。

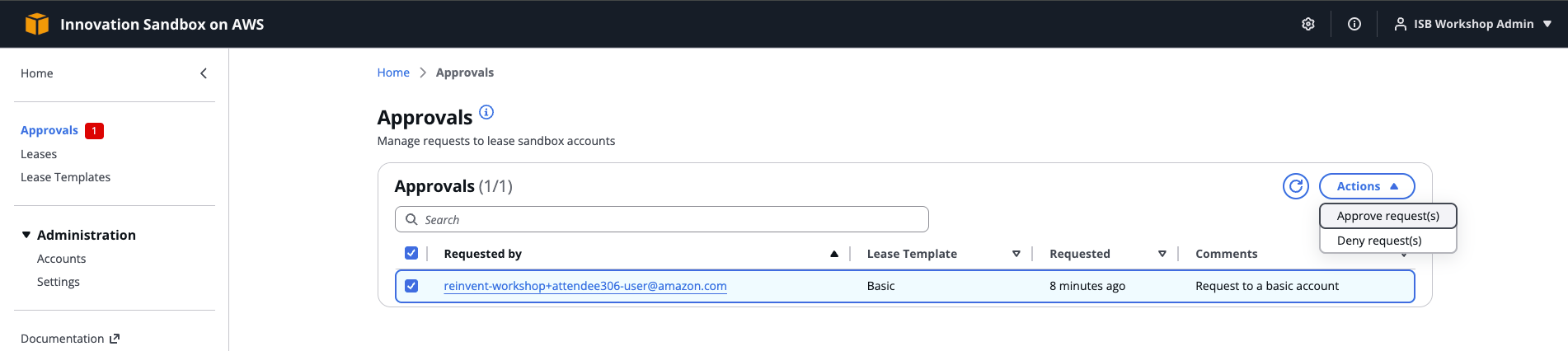

2. 管理者による承認

管理者が承認リクエストを確認し、許可。

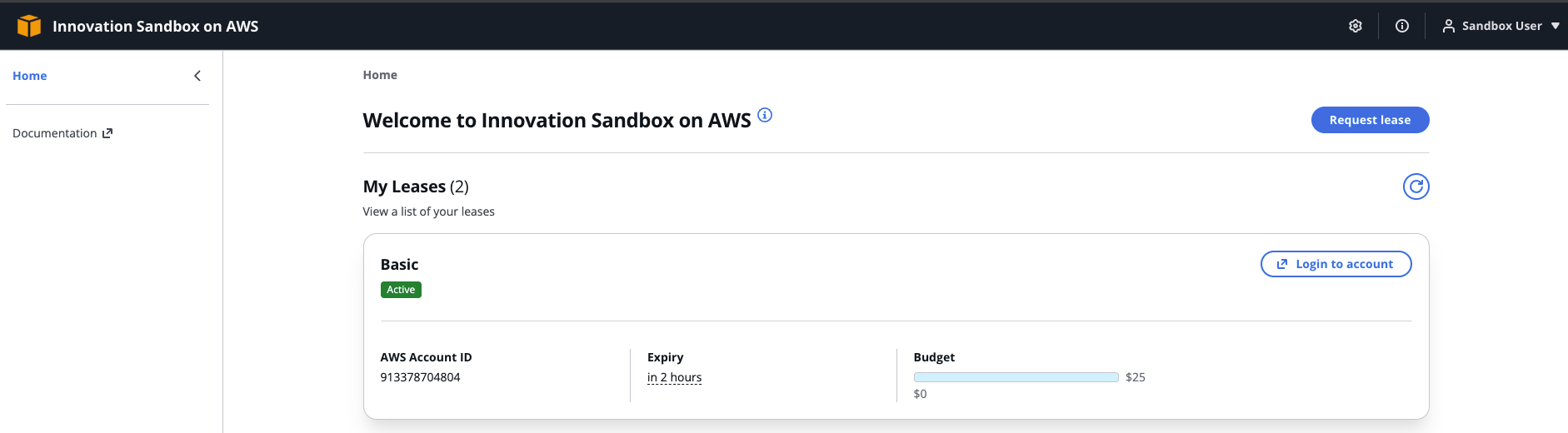

3. アカウントへのアクセス

承認後、エンドユーザーはアカウントにアクセス可能になります。

予算・期間範囲でならどのような操作も可能になります。

中級ラボ

中級ラボでは、より高度な機能について学びました。

学習内容

- 管理者: サービス制御ポリシー(SCP)によるコストガードレールの適用方法を理解

- マネージャー: AWS AppConfigを通じたグローバル設定の変更と、承認を必要とする高度なリーステンプレートの作成

- エンドユーザー: コスト管理ポリシーのテストと承認ワークフローを使用した高度なアカウントのリクエスト

管理者の操作: SCPによるコスト管理

今回は、m5.large EC2インスタンスのデプロイをブロックするSCPが既に作成され、SandBoxアカウントのOUに割り当てられていました。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "DenyLargeEC2Instances",

"Effect": "Deny",

"Action": "ec2:RunInstances",

"Resource": "arn:aws:ec2:*:*:instance/*",

"Condition": {

"StringEquals": {

"ec2:InstanceType": [

"m5.large"

]

}

}

}

]

}

エンドユーザーの操作: コスト管理ポリシーのテスト

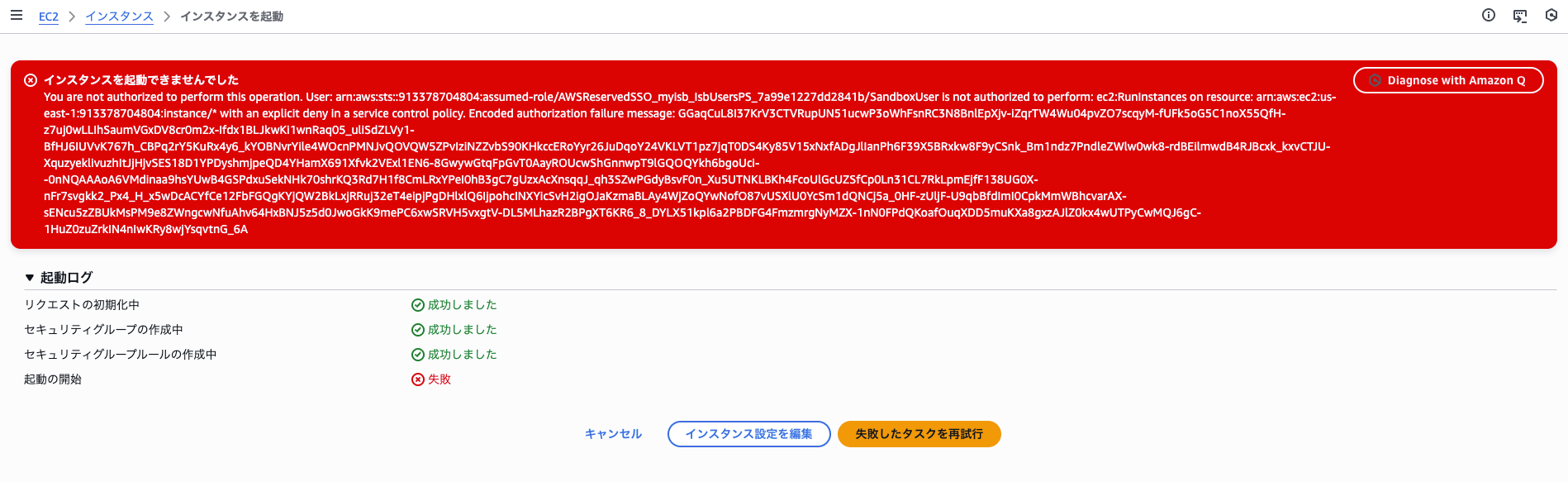

実際にm5.largeインスタンスを起動しようとすると、SCPによりエラーになることが確認できました。

時間切れでマネージャーの操作はできなかったのですが、予算や期間の閾値をAWS AppConfigを使って行うというものでした。

よくある質問(Q&A)

Q: アカウントのリサイクルとアカウントの終了・新規作成の違いは?

リサイクルを採用する理由

- スケール: AWSアカウントの終了・停止は月次で制限あり

- スピード: 多くの企業では新規アカウント作成プロセスに時間がかかる

- プラットフォームエンジニアリングチームがアカウントを事前作成し、以降は介入不要

アカウントプールのサイズは、5アカウントから1000アカウントまで、用途に応じて柔軟に設定可能

Q: 特定のリソース(VPCなど)を残してクリーンアップできるか?

2つの方法があります:

- Nukeツールの除外設定: AWS AppConfigでクリーンアップから除外するサービスを設定

- CloudFormation StackSets: クリーンアップ後に自動的にリソースをデプロイ(ボーナスラボで実施)

2026年Q1には「ブループリント機能」がリリース予定で、マネージャーがリーステンプレートごとに異なるブループリントを選択できるようになる

Q: 別々の組織に展開すべきか、既存組織内のOUに展開すべきか?

Innovation Sandboxは既存組織への展開を前提に設計されていますが、以下のケースでは別組織を検討する価値がある

- 認証プロセスが複雑で、サンドボックス用に簡素化したい場合

- セキュリティ上の懸念から、物理的な分離が必要と判断される場合

Q: 複数のアカウントプールが必要なケースは?

現在は、異なるマネージャーグループで承認プロセスを分離したい場合に有効です。2026年Q1のアップデートでは、リーステンプレートごとに異なる扱いが可能。コンプライアンス要件や業界規制が異なる場合も、複数インスタンスの展開が有効。

おわりに

今回のre:Invent 2025のワークショップ「Sandbox Magic: No Spells Required」では、Innovation Sandbox on AWSを活用したサンドボックス環境の管理方法を実践的に学ぶことができました。

特に印象的だった点は、管理者・マネージャー・エンドユーザーという3つのペルソナを通じて、アカウントのライフサイクル全体を体験できる構成になっていたことです。Step Functions、Lambda、IAM Identity Centerなどのサービスを組み合わせることで、アカウントのプロビジョニングからクリーンアップまでを自動化できる仕組みは、ハッカソンやワークショップなどの一時的な環境提供に非常に有用だと感じました。

大企業で大量アカウントを検証用として発行したいときにも利用できそうですね。

最後までお読みいただきありがとうございました!

どなたかのお役に立てれば幸いです。

以上、おつまみ(@AWS11077)でした!