![[レポート]次世代 SOC:自律型インシデント対応の構築に参加しました。#WPS314 #AWSreInvent](https://images.ctfassets.net/ct0aopd36mqt/4pUQzSdez78aERI3ud3HNg/fe4c41ee45eccea110362c7c14f1edec/reinvent2025_devio_report_w1200h630.png?w=3840&fm=webp)

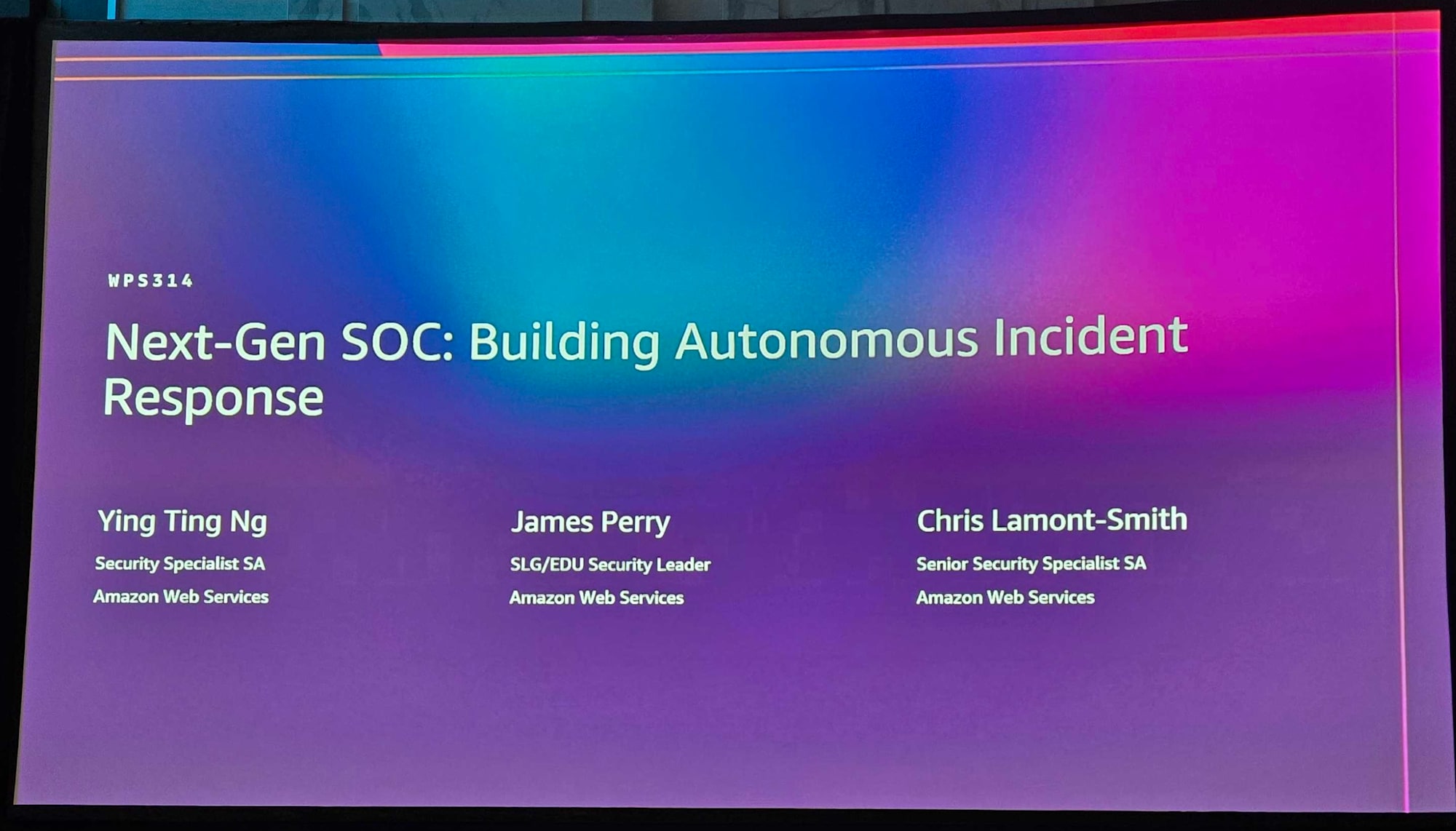

[レポート]次世代 SOC:自律型インシデント対応の構築に参加しました。#WPS314 #AWSreInvent

はじめに

こんにちは。AWS re:Invent2025 に参加しているオペレーション部shiinaです。

現地よりワークショップ「次世代 SOC:自律型インシデント対応の構築 #WPS314」のレポートをお伝えします。

セッション概要

タイトル

次世代 SOC:自律型インシデント対応の構築 #WPS314

詳細

セキュリティ運用チームは大量のアラートと複雑な調査に追われており、対応が遅れ、アナリストの疲労につながっています。

このワークショップでは、Amazon Quick Suiteを使用して、インシデント分析、コンテキストエンリッチメント、ログ調査、封じ込めなどの大量のSOCアクティビティを自動化する方法を紹介します。

これにより、チームは手動のトリアージからガイド付きの繰り返し可能なワークフローに移行できます。

カスタマイズされたロジックやカスタム機能が必要な場合は、Amazon Bedrock AgentCoreとStrands Agentsフレームワークを使用してこれらの自動化を拡張します。

スピーカー

- Chris Lamont-Smith,Sr. ANZ Security Specialist SA, Amazon Web Services Australia

- Ying Ting Ng,Security Solutions Architect, Amazon Web Services

レベル

300

予算・人材・スキル不足にどう立ち向かうか?

セッションの冒頭では、クラウドセキュリティの現場が抱える課題と、その解決策としての生成 AI・エージェント型 AI の活用について解説がありました。

3つの大きなクラウドセキュリティ課題

代表的な課題は次の3つです。

- セキュリティ予算の制約

- サイバーセキュリティ人材の不足

- 既存スタッフのトレーニング不足・スキルギャップ

多くの組織でやるべきことは分かっているが、予算も人も時間も足りない状況になっており、AWS 側にも悩みの相談が寄せられているそうです。

AWS のアプローチ

AWS は課題に対して、人・プロセス・テクノロジーの3つの観点で取り組んでいると説明していました。

人

- 2030年までに2,500万人の人材のスキルアップを支援するという大きな目標を掲げ、セキュリティ人材の裾野を広げる取り組みを加速。

- STEM 教育(科学・技術・工学・数学)を広げるコミュニティ活動にも積極的に投資。

プロセス

- AWS のアカウントチームに対して、顧客向けのセキュリティエンゲージメントを提供するインセンティブを設定。

- 評価・アセスメントやベストプラクティス共有を通じ、組織のセキュリティプロセスを底上げする支援。

テクノロジー

- セッションテーマでもある、生成 AI やエージェント型 AI によるセキュリティ強化です。

生成AIとエージェント型AIで何ができるのか

生成 AI の活用シナリオとして次の3つが紹介されました。

- ビジネスアプリケーションのセキュア化

- 攻撃者に対する防御の高度化

- 全体的なセキュリティポスチャの改善

予算・人員・トレーニング不足を補うために AI エージェントをどう活用するかにフォーカスしていました。

やってみた

シナリオ

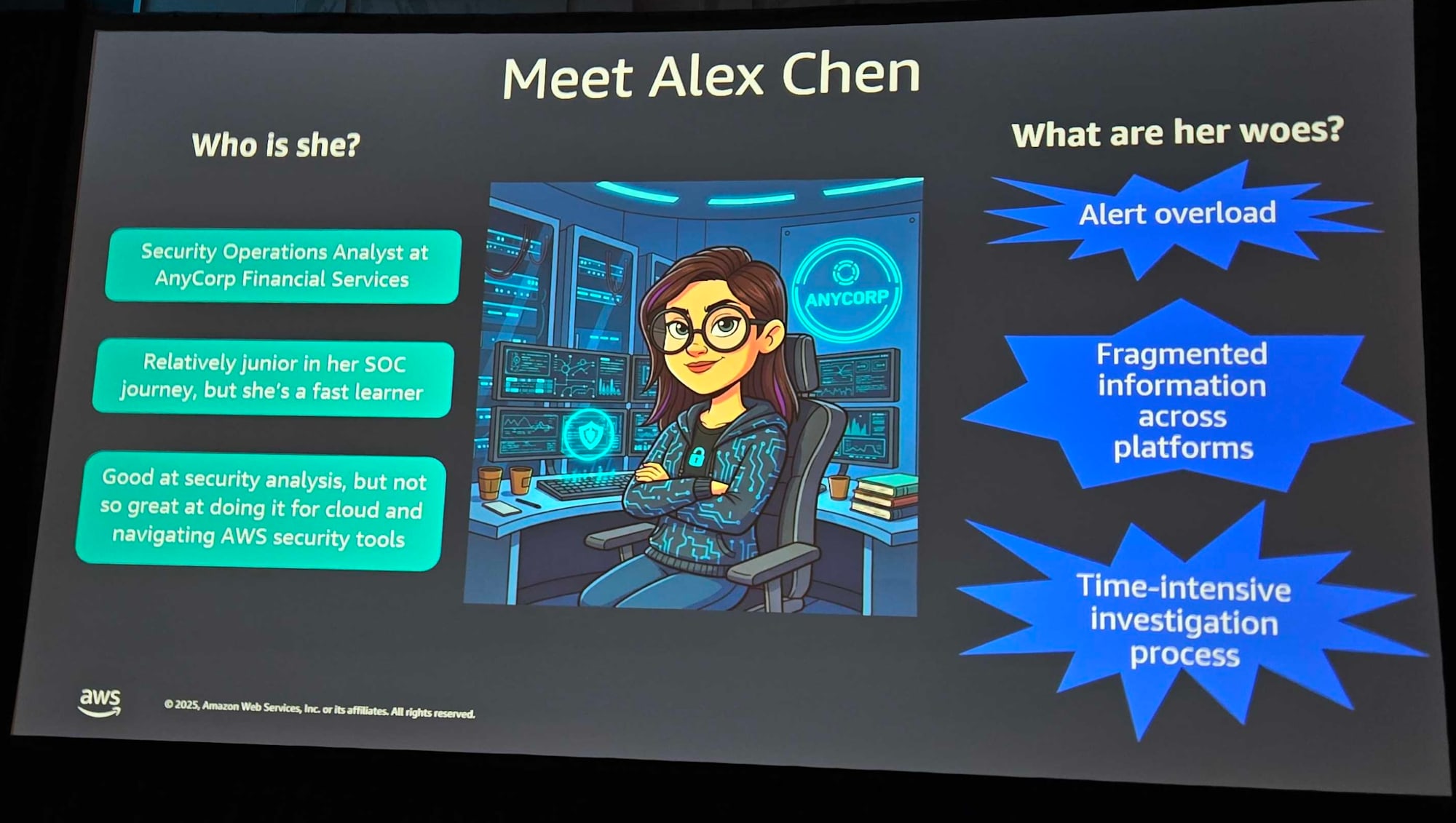

SOC(セキュリティオペレーションセンター)のジュニアアナリストという想定のペルソナの「Alex」が登場します。

直面している課題として、次のようなものが挙げられました。

- 日々大量に飛び込んでくる膨大なアラート

- 情報が複数のプラットフォームやツールに分散しており、必要なデータを横断的に追うのが大変

- 経験が浅いため、どのアラートから調査すべきか、どこまで深掘りするべきかの判断が難しい

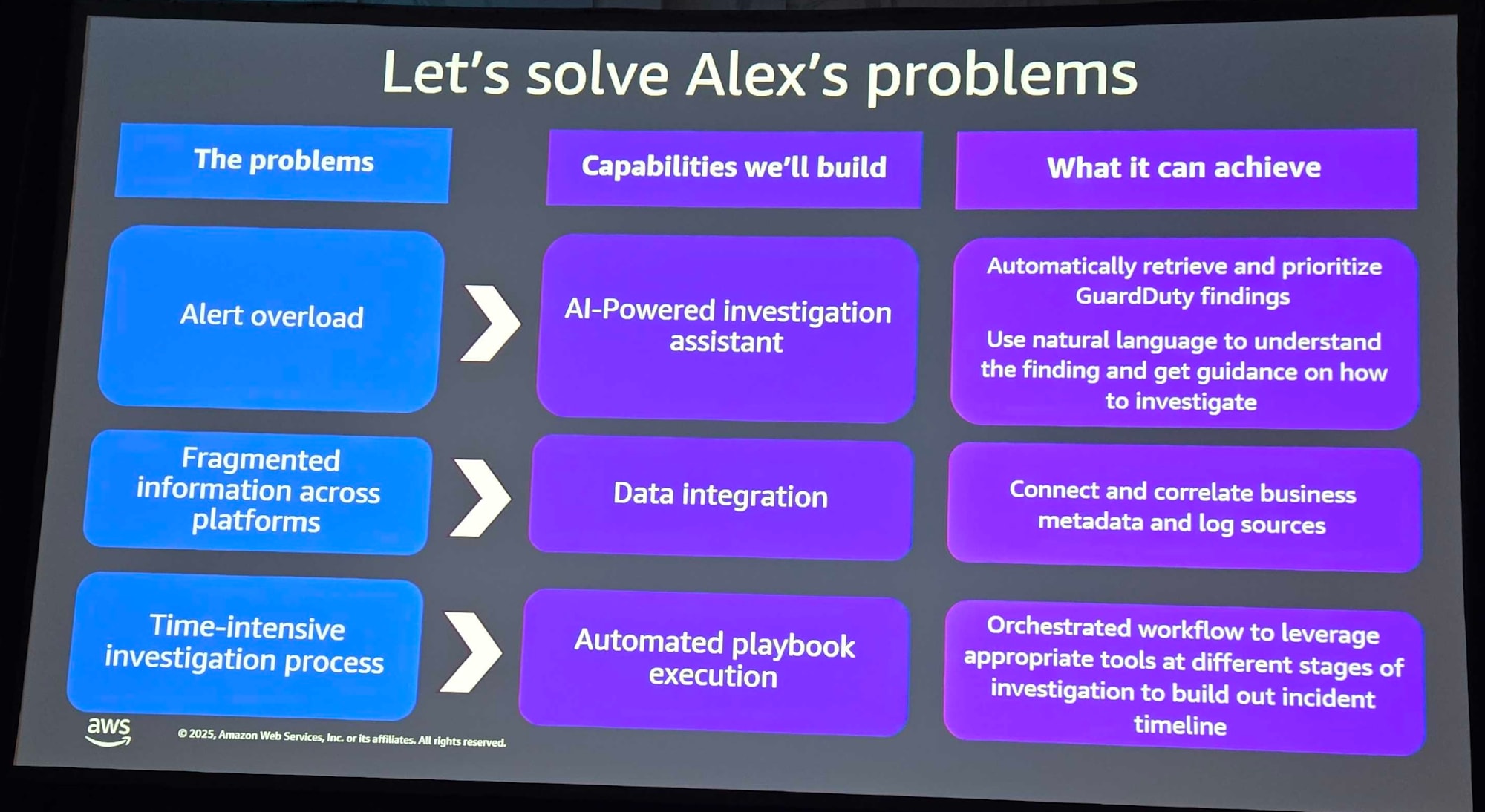

これらを解決するために AI による調査支援アシスタントを一緒に作っていく、というワークショップです。

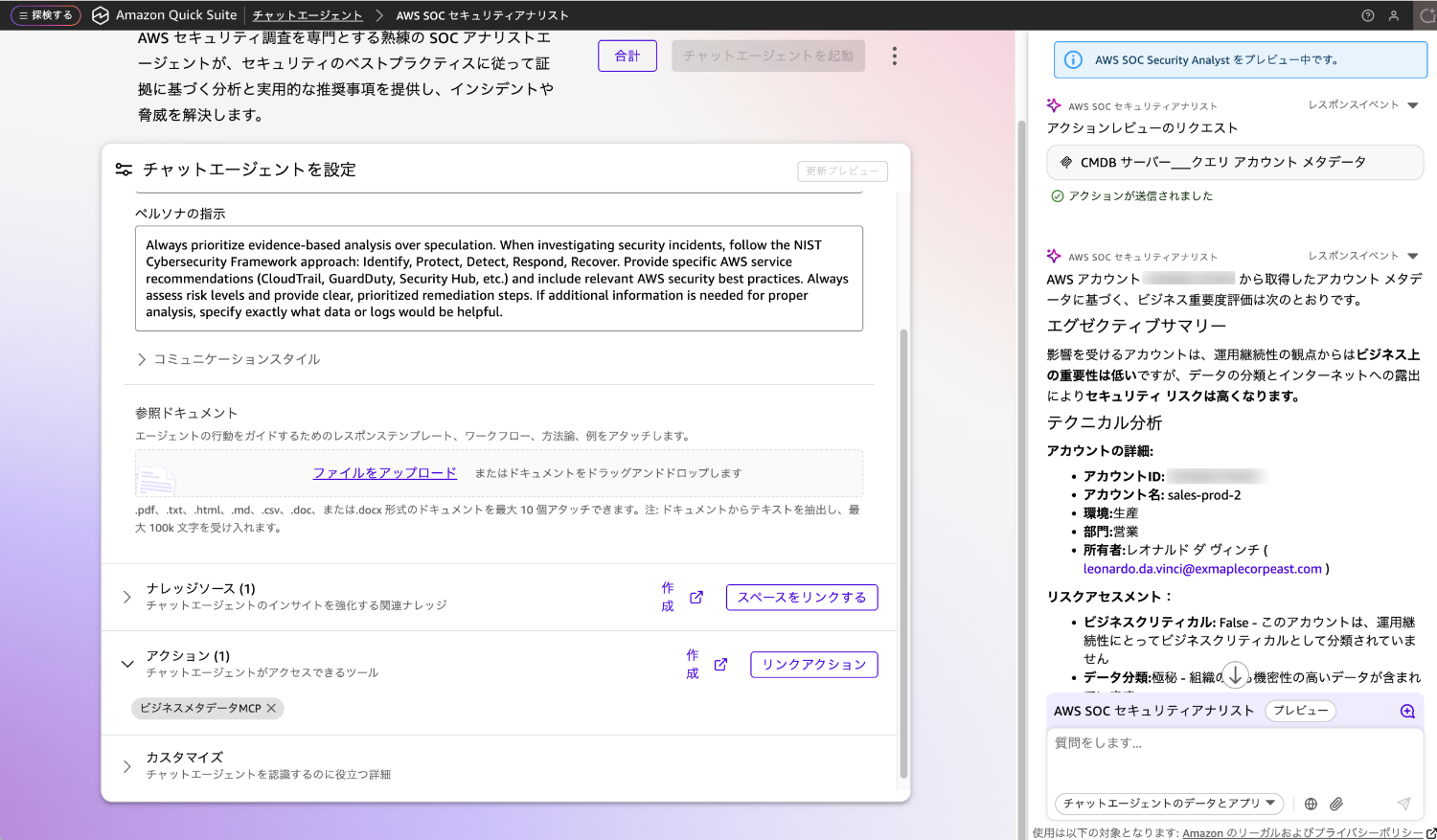

課題1: セキュリティアラートを理解する

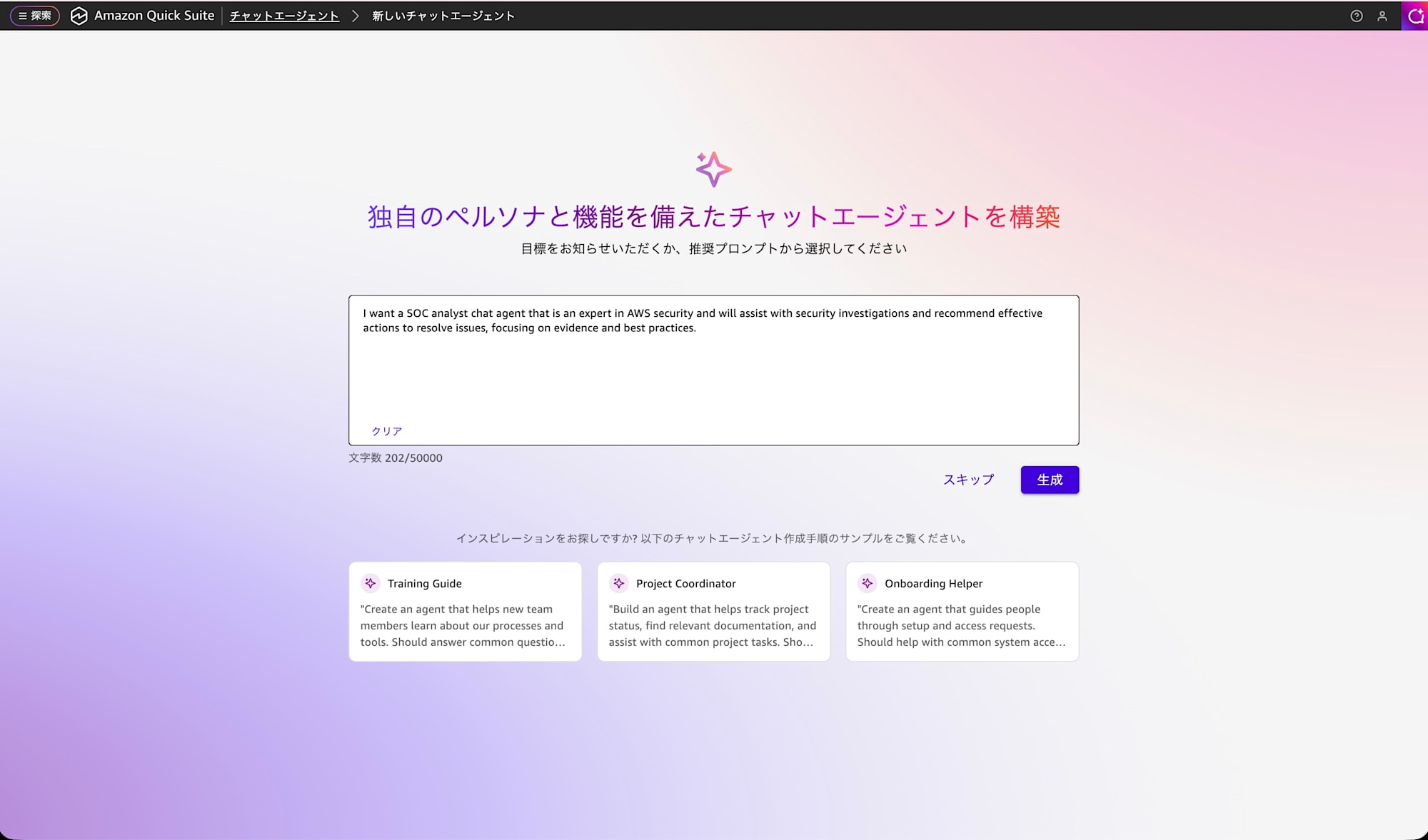

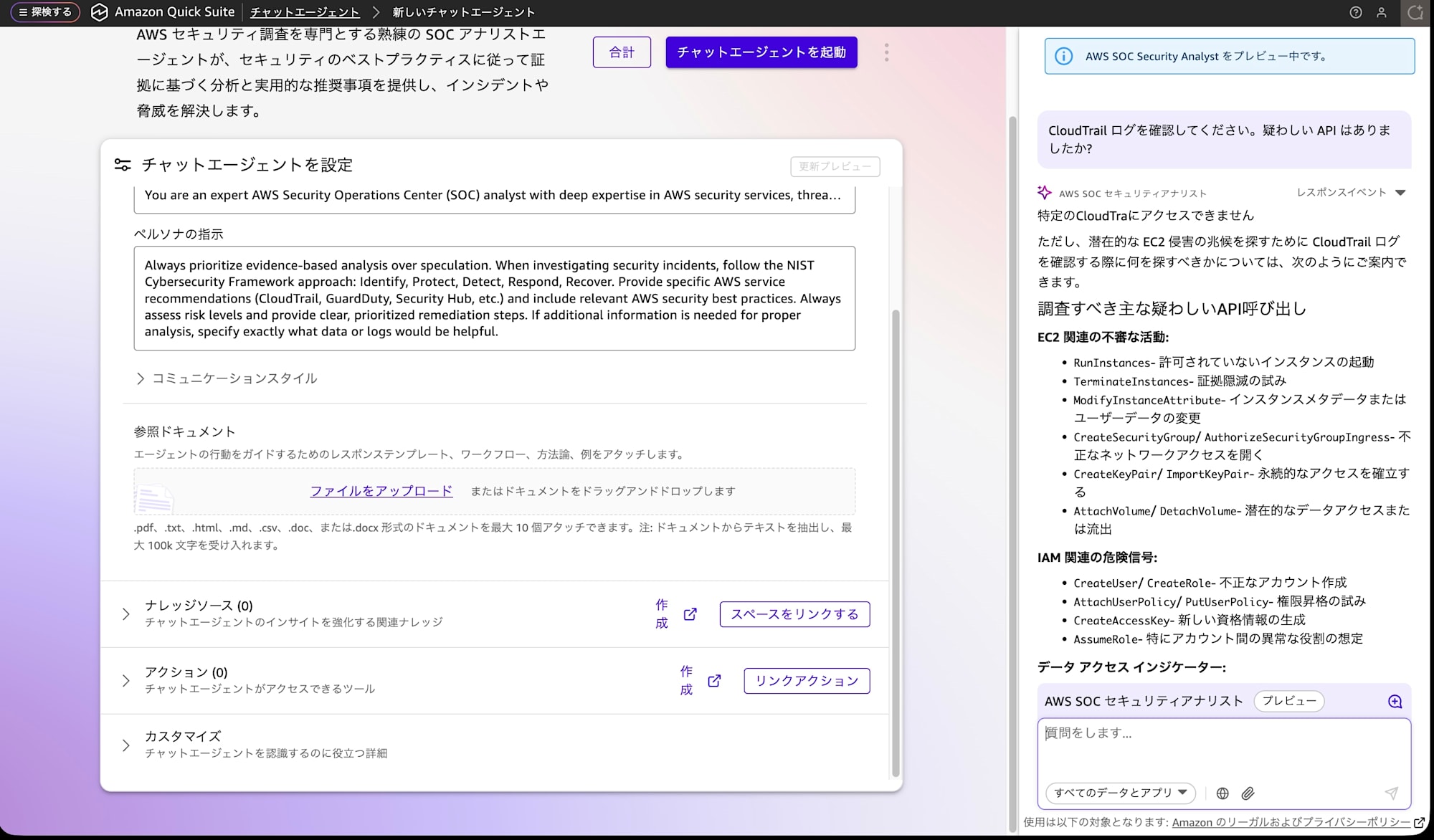

Amazon Quick Suite で SOC アナリストのペルソナを設定します。

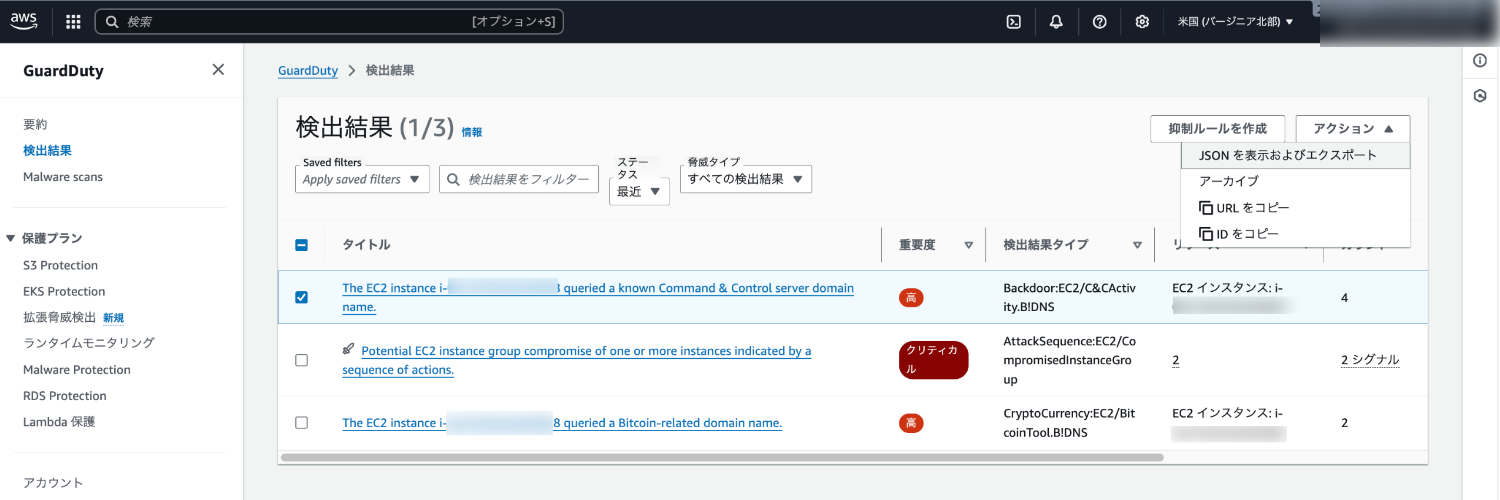

ナレッジソースを作成して GuarduDuty の脅威検出結果のエクスポートデータをアップロードします。

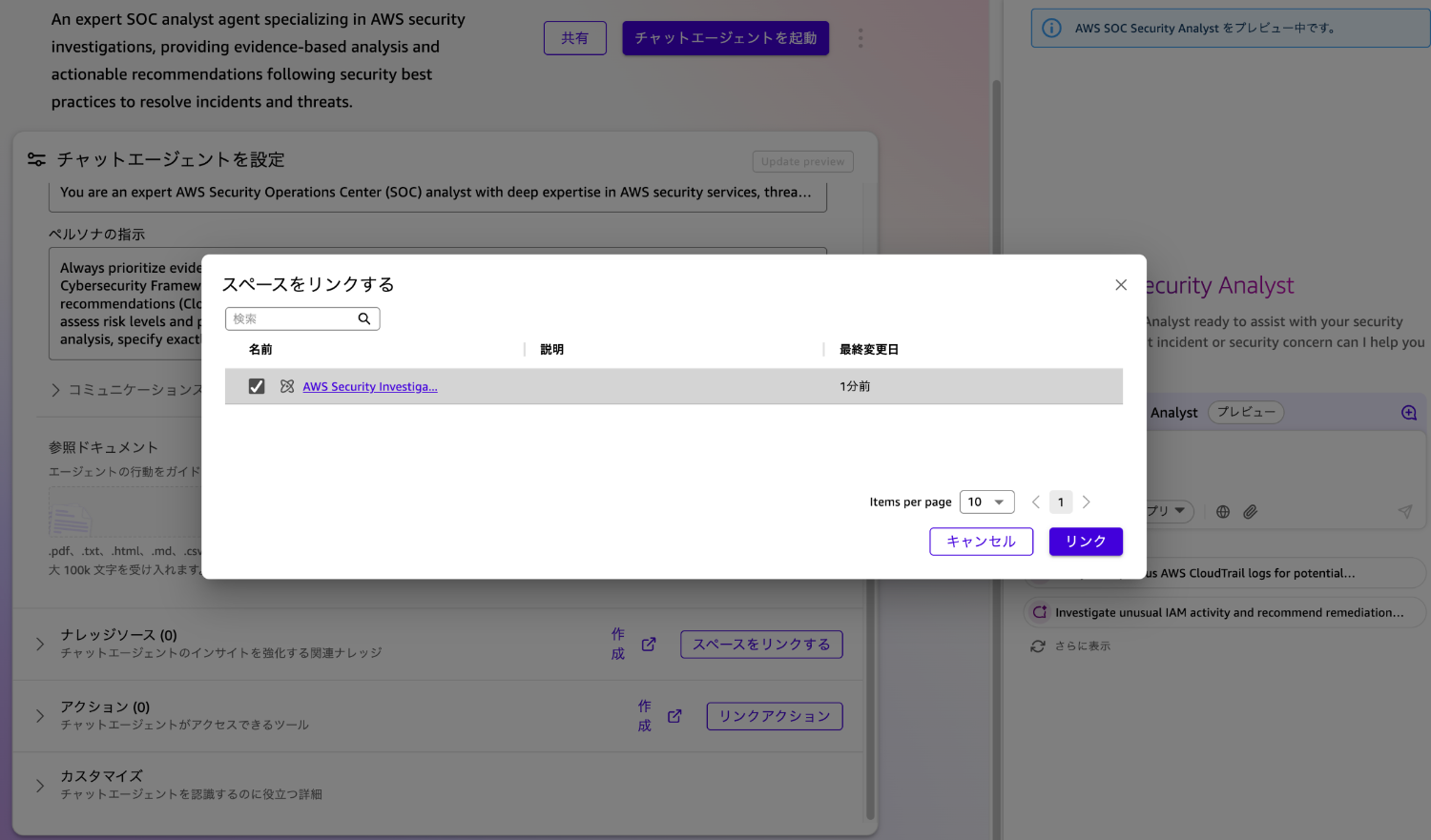

スペースをリンクさせることで、脅威検出結果が実際に何を意味するのかを説明してくれるようなりました。

課題2: ビジネスコンテキストの強化

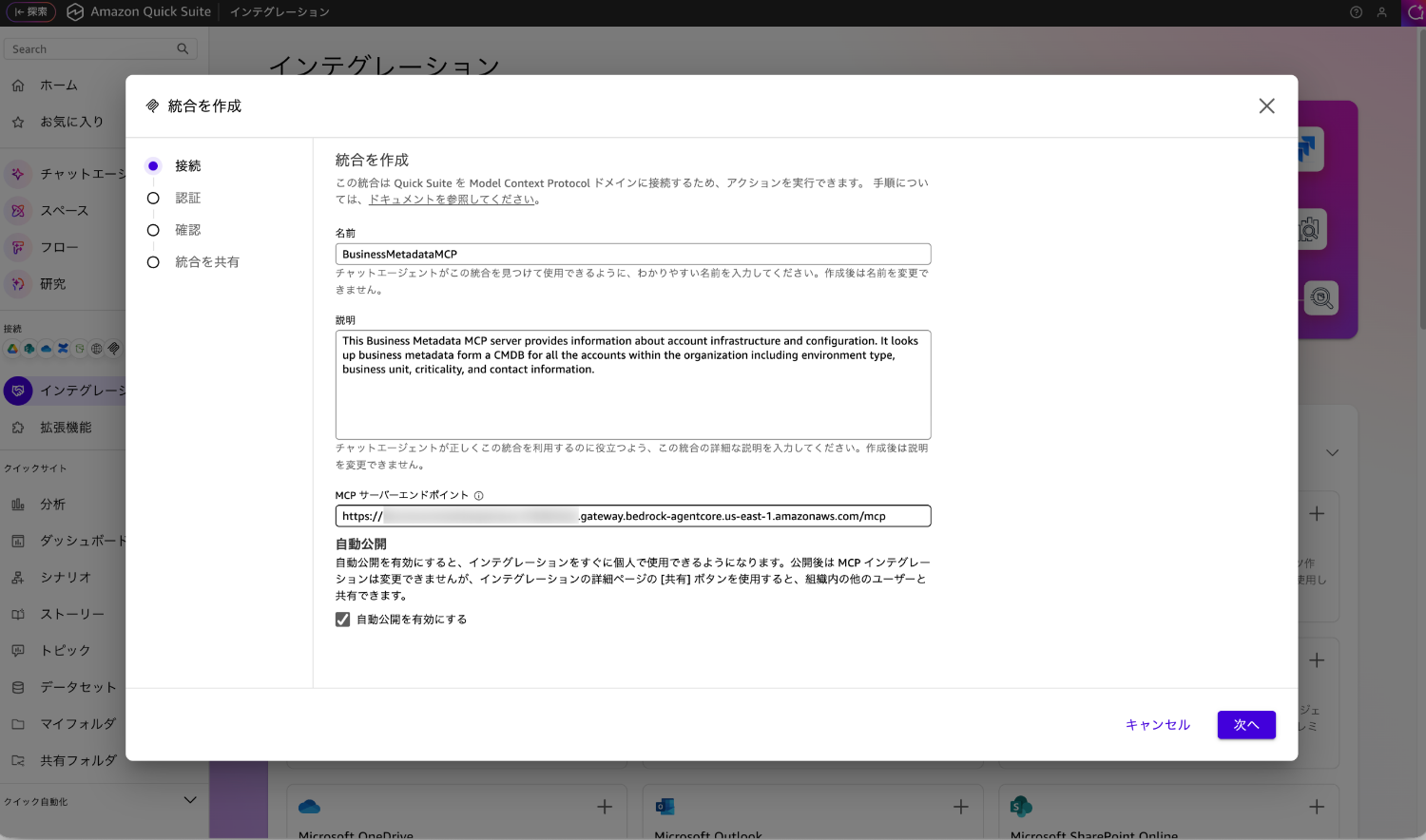

Amazon Quick Suite をビジネスメタデータ MCP サーバーに接続します。

接続設定後、スペースとリンクさせることで、MCP サーバからデータを取得していることが確認できます。

Amazon Quick Suite へ簡単にビジネスデータを統合することができました。

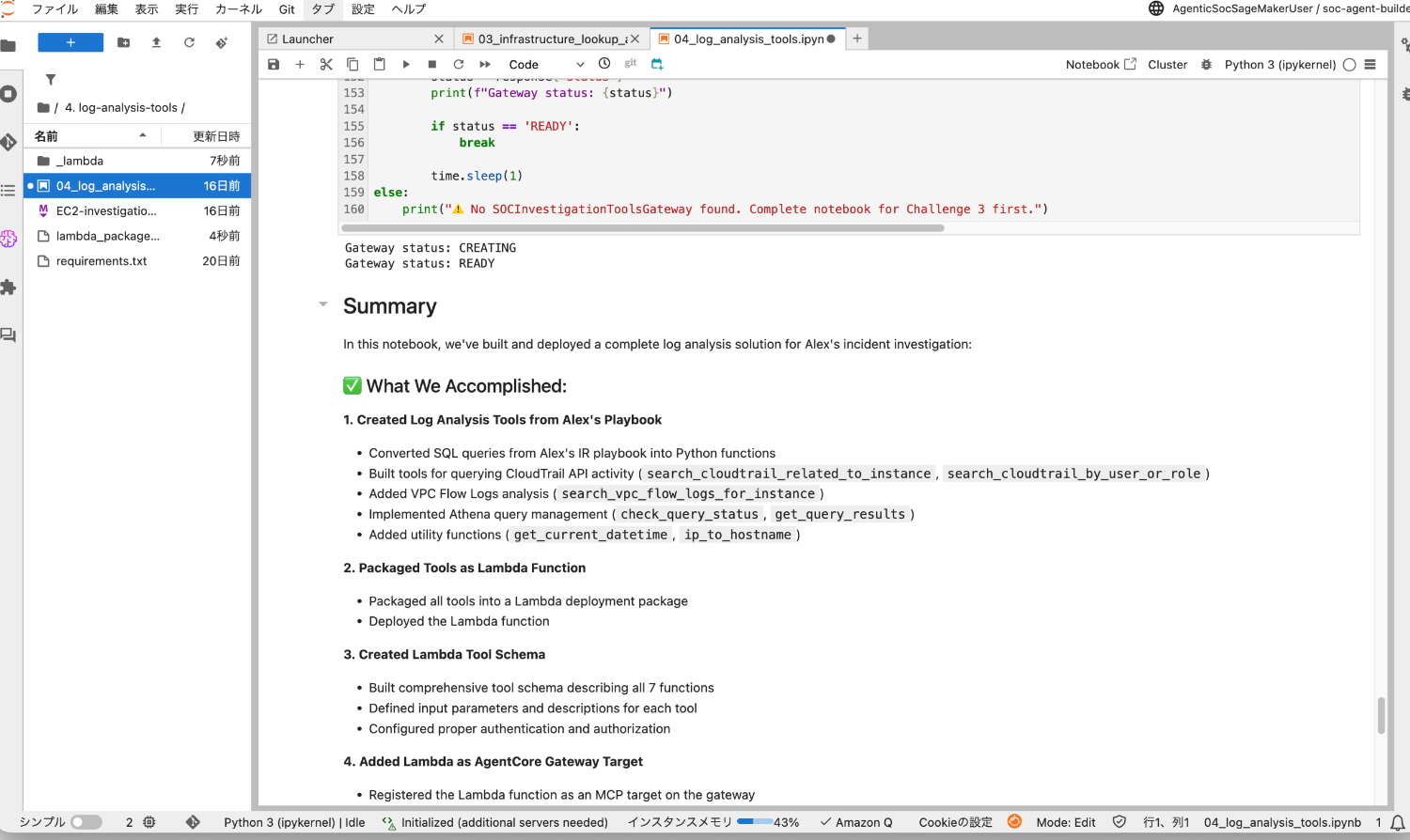

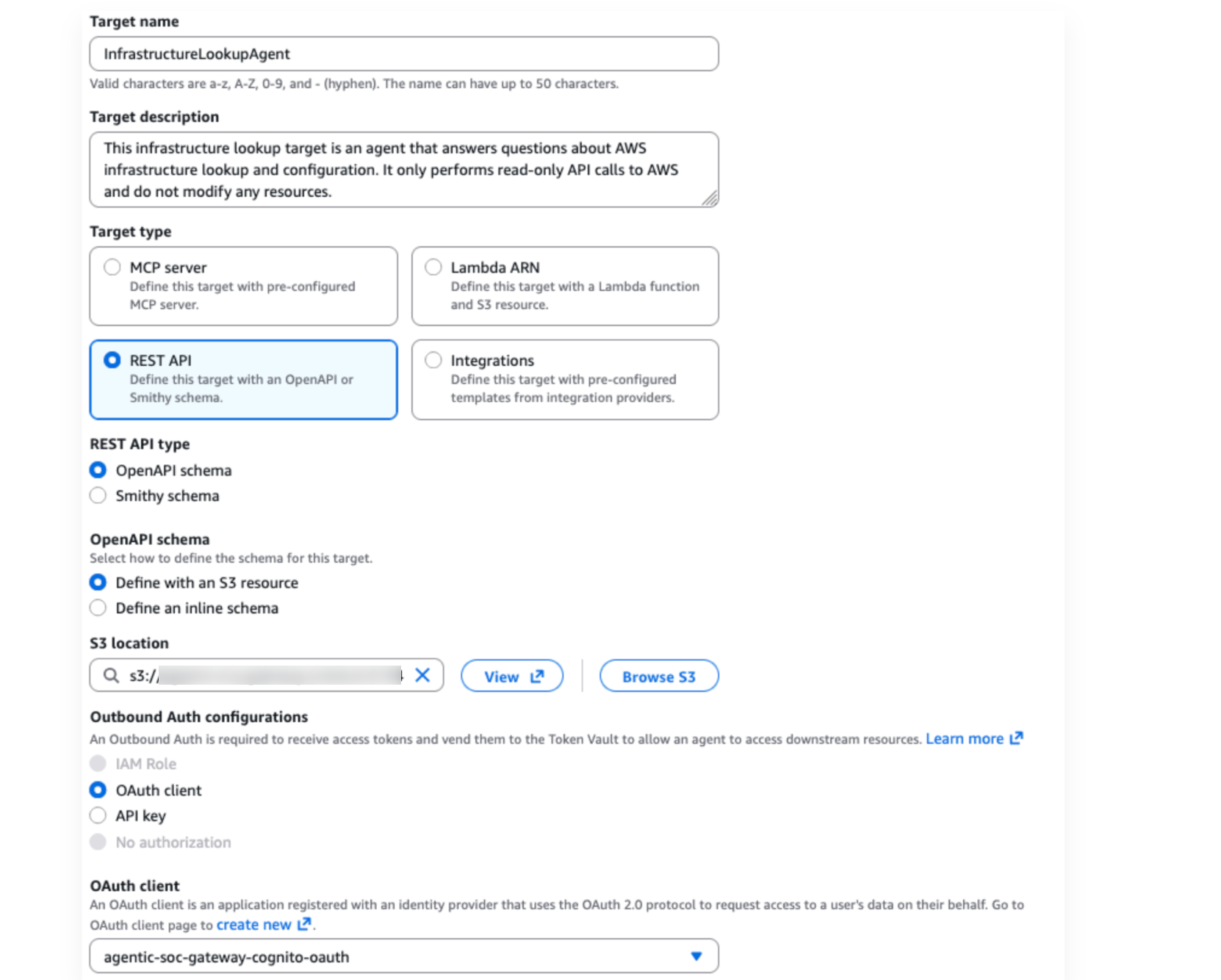

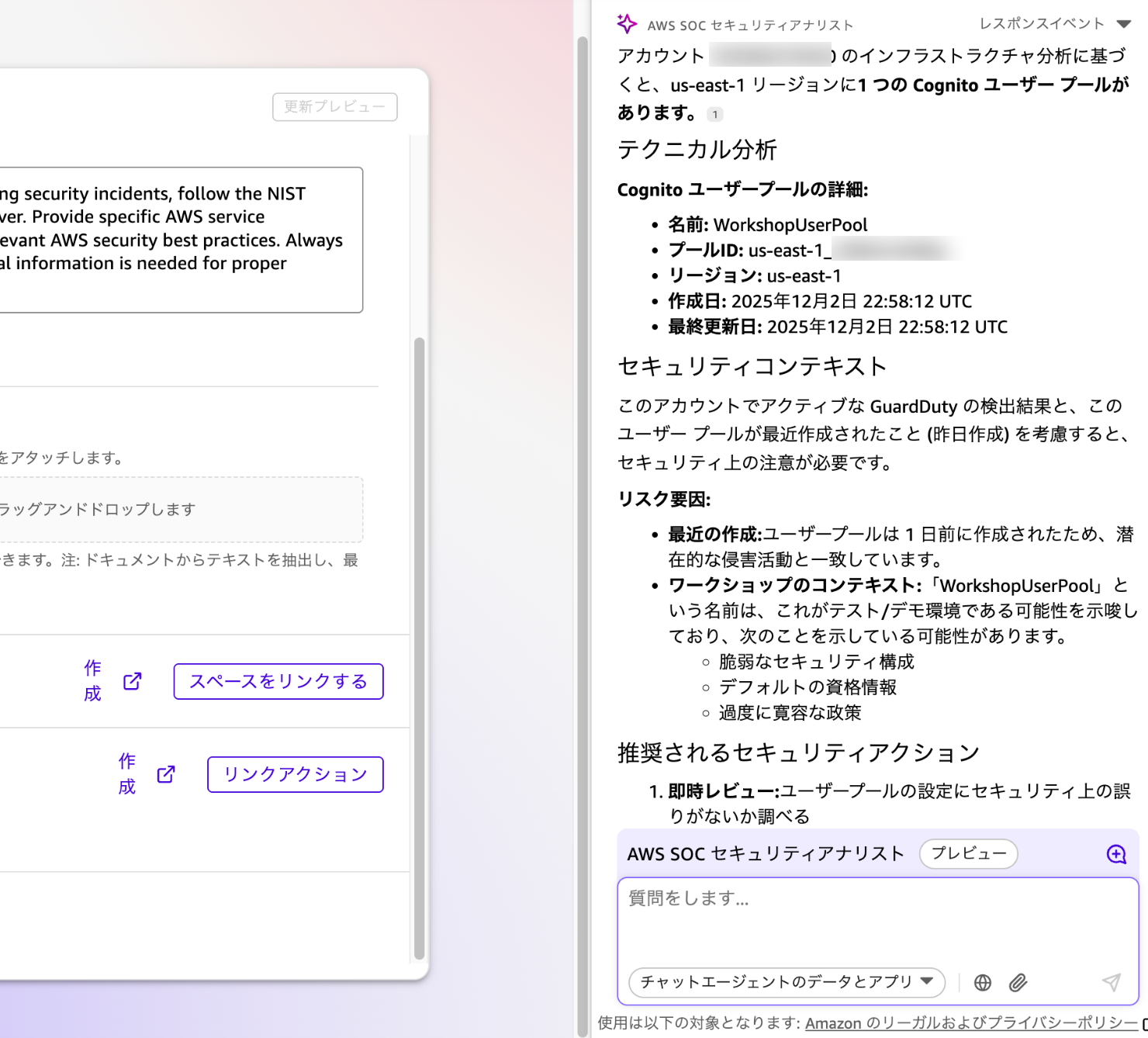

課題3: インフラストラクチャ検索分析

SageMaker AI Studio の JupyterLab を利用して、Standard エージェントの作成とデプロイを行っていきます。

アクション統合を介して Amazon Bedrock AgentCore Gateway に接続しました。

その後、Amazon Quick Suite で設定されたチャットエージェントと自動化ワークフローでツールを利用できるようにします。

AgentCore ゲートウェイの作成して統合すると、AWS アカウント上のインフラ情報が得られるようになりました。

私の場合、ワークショップで利用する Jupyter Lab ノートブックのインスタンス起動に時間がかかってしまい、ここで時間切れとなってしました。

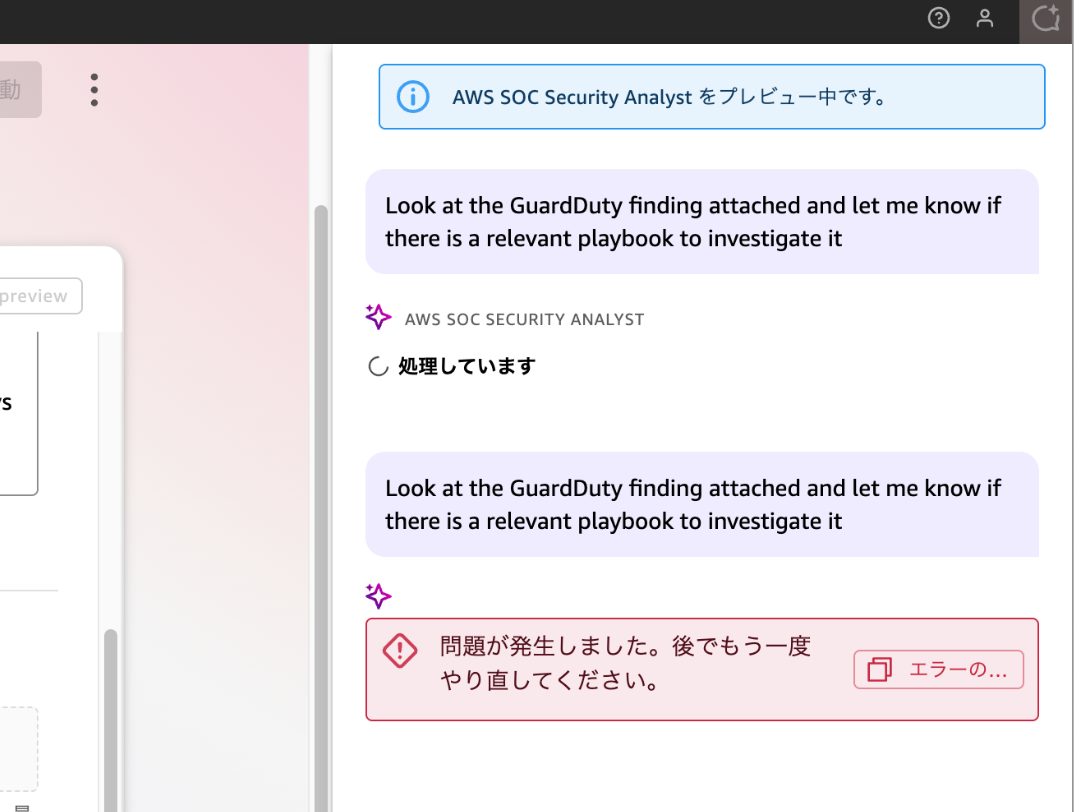

Amazon Quick Suite チャット応答では、以下のようなエラーが返されることもあり、スムーズに進めることができませんでした。

{

"errorMessage": "UnknownError",

"errorCode": 500,

"userMessageId": "",

"timestamp": "2025-12-03T22:41:36.091Z",

"region": "us-east-1"

}

実施できなかった課題の内容は次の通りです。

- チャレンジ4: ログタイムライン分析ではログ分析を行えるようにエージェントを拡張を行う

- 課題5: 自動化された封じ込めアクションではエージェントを利用してインシデントを迅速に封じ込め、誤って構成されたリソースの問題を修正する

- 課題6: インシデント対応プレイブックを利用して封じ込めアクションを実行できるように拡張する

最後に

本ワークショップでは、次世代 SOCというタイトルの通り、生成 AI とエージェント型 AI を前提にしたインシデント対応の未来像を、かなり具体的にイメージできる内容でした。

GuardDuty の検知内容をわかりやすく説明してくれるだけでなく、MCP 経由でビジネスコンテキストも付与されることで、このアラートはどのシステムにどれくらい重要なのか?まで一気に踏み込める点は、現場目線でもかなり実用的だと感じました。

環境起動の遅延やエラーによりログタイムライン分析から自動封じ込めまでは試せなかったため、機会があれば改めて触ってみてインシデント対応への活用方法を探ってみたいと思います。

#WPS314 #AWSreInvent