【初心者向け】SBOM(ソフトウェア部品表)について見ていく

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

おはようございます( ◜◡◝ )

ゲームソリューション部/業務効率化ソリューション部のきだぱんです。

最近、 「SBOM(エスボム)」 という言葉を耳にする機会が増えてきたのではないでしょうか?

SBOMは「ソフトウェアにおける部品表」として注目を集めており、昨今のサイバーセキュリティ対策において重要な役割を果たしています。

今回は、企業のセキュリティ対策の新たな要となっているSBOMについて、分かりやすく解説していきたいと思います。

そもそもSBOMとは

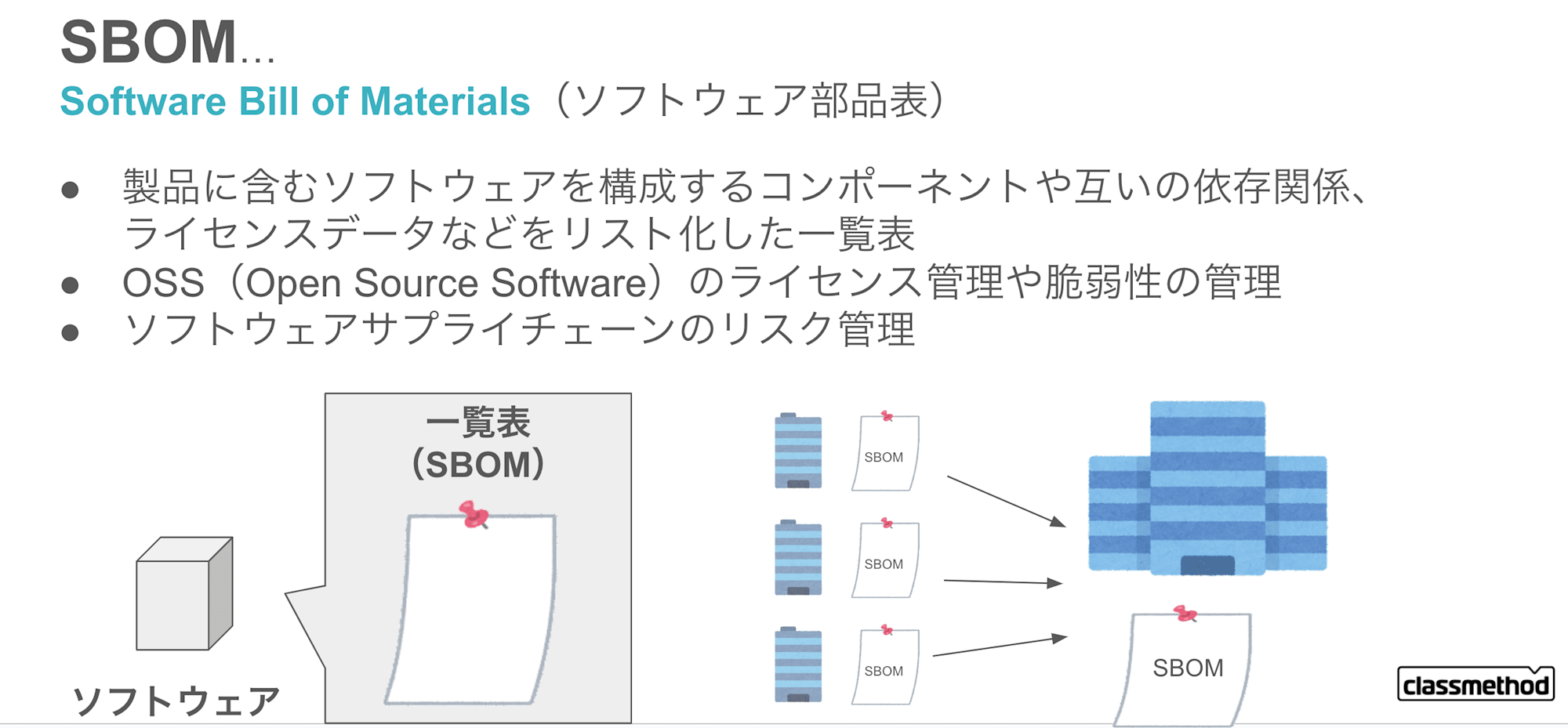

SBOMは 「Software Bill of Materials」 の略で、日本語では「ソフトウェアの部品表」と呼ばれています。

分かりやすく例えると、食品の原材料表示のようなものです。製造業での部品表(BOM)の考え方をソフトウェアの世界に応用したもので、ソフトウェア製品に含まれるすべての構成要素とその依存関係を一覧化したものとなります。

昨今のソフトウェア開発現場では、以下のような課題が顕在化しています

- オープンソースソフトウェアの利用拡大

- サプライチェーンの複雑化

- サイバー攻撃の巧妙化

- コンプライアンス要件の厳格化

これらの課題に対して、SBOMは透明性を確保し、効率的なリスク管理を実現する強力なツールとして注目されています。

また、2021年5月に発出された米国大統領令(EO14028)において、政府調達におけるSBOM活用の検討指示が明記されたことをきっかけに、米国規制当局を中心とした取引組織へのSBOM整備の義務化など、SBOMが急速に普及しつつあります。

日本でも経済産業省により産業分野ごとのSBOM導入に向けた議論や実証実験が始まるなど、普及に向けた取り組みが進んでいます。

国際取引では納入先からSBOMの提供を求められる事例の増加が今後見込まれるため、受託企業やソフトウェアベンダーはSBOMに関する知見の整理、並びにSBOM作成・共有のためのツールの選定を実施することが望まれます。

ソフトウェア管理に向けた SBOM(Software Bill of Materials)の導入に関する手引 ver 2.0

ソフトウェア・サプライチェーンのリスク管理

SBOMの重要性をより深く理解するために、まずソフトウェア・サプライチェーンについて見ていきましょう。

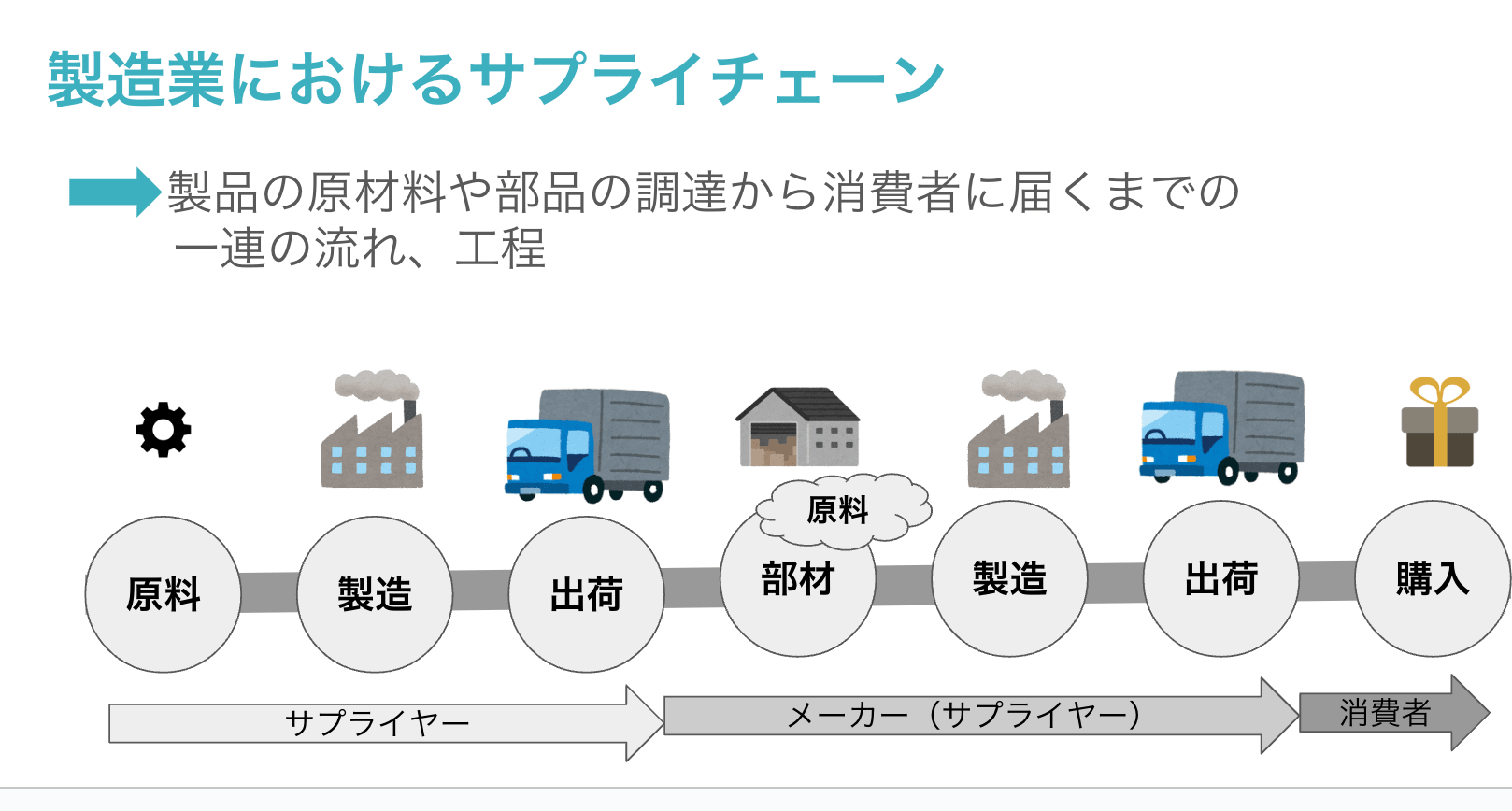

サプライチェーンという言葉は、もともと製造業で使われている概念です。例えば、自動車メーカーが様々な部品メーカー(サプライヤー)から部品を調達して完成車を製造するような、調達から製造、販売までの一連の流れを指します。

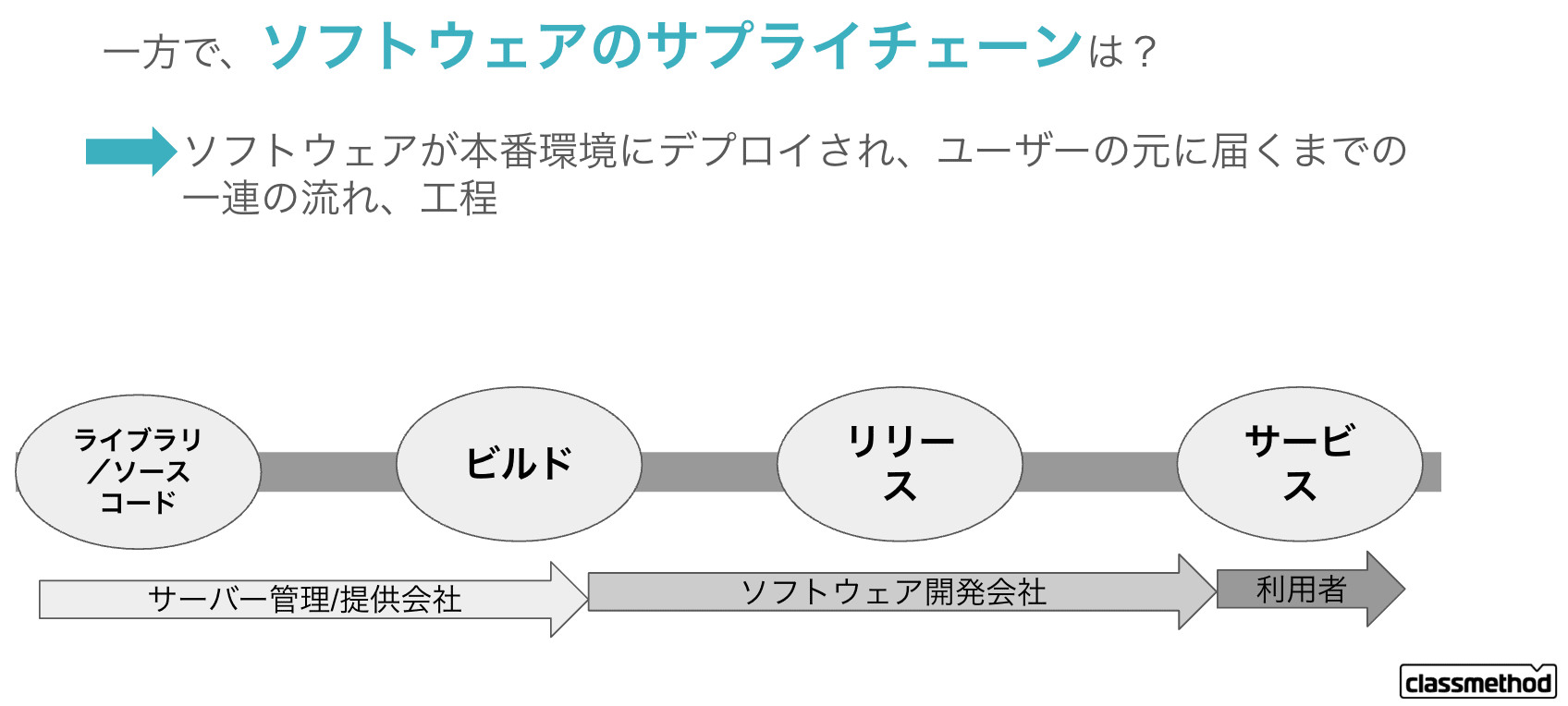

ソフトウェアサプライチェーンは、アプリケーションの設計から本番環境へのデプロイまでの全工程で使用される、コンポーネント、ツール、プロセス、依存関係の連鎖を指します。

具体的には、ソースコード、サードパーティライブラリ、ビルドツール、CI/CDパイプライン、コンテナイメージなどが含まれます。

近年、この経路を狙ったセキュリティ攻撃(サプライチェーン攻撃)が増加しており、包括的なセキュリティ対策が重要となっています。

そんなソフトウェア・サプライチェーンのリスク管理には、

- 直接的な依存関係と間接的な依存関係の把握が困難

- バージョン管理の複雑化

- 異なるライブラリ間の互換性問題

- 更新や保守作業の難しさ

などが挙げられます。

また、外部から導入するソフトウェアコンポーネントには、信頼性の確認が困難な開発元からのコードやマルウェアや悪意のあるコードの混入リスク、ライセンス違反の可能性などの危機感も必要です。

そこで出てきたものがSBOMになります。

構成要素の可視化

SBOMは以下の情報を明確に提供します。

- 使用されているすべてのソフトウェアコンポーネント

- 各コンポーネントのバージョン情報

- ライセンス情報

- 開発元の詳細

- 依存関係の階層構造

脆弱性の早期発見

SBOMを活用することで、脆弱性の早期発見が可能です。

- 既知の脆弱性データベースとの自動照合

- 新しい脆弱性が発見された際の影響範囲の即時特定

- プロアクティブなセキュリティ対策の実施

- 定期的なセキュリティ評価の効率化

SBOMの導入プロセス

経済産業省が公開している導入の手引きでは、以下のような段階的なアプローチが推奨されています。

フェーズ1:環境構築・体制整備

- SBOM適用範囲の明確化

- 適切なSBOMツールの選定

- ツールの導入と初期設定

- チーム全体でのスキル習得

フェーズ2:SBOM作成・共有

- 詳細なコンポーネント解析

- 正確なSBOMの作成

- 関係者間でのSBOM共有

フェーズ3:継続的な運用・管理

- 脆弱性管理とライセンス管理の実施

- SBOM情報の継続的な更新と管理

ソフトウェア管理に向けた SBOM(Software Bill of Materials)の導入に関する手引 ver 2.0 より

おまけ

ちなみに、、、

1-2ツールの選定とありますが、SBOM関連のツールは様々あります。

そんな中の一つ、SnykもSBOM対応しています!!!

以下も併せてご覧いただければと。

まとめ

サプライチェーンセキュリティの課題に対して、SBOMは透明性と可視性を提供する強力なツールです。

SBOMを活用することで、より安全で効率的なソフトウェア開発・運用を実現できます。

今後は、より効率的なSBOM管理の実現が期待されていくことでしょう。

この記事がどなたかのお役に立てば幸いです。

以上、きだぱんでした。