![【Security Hub修復手順】[SNS.4] SNS トピックアクセスポリシーはパブリックアクセスを許可するべきではありません](https://images.ctfassets.net/ct0aopd36mqt/wp-refcat-img-cea52bc8a6ec5cad9021b38df4a08b9e/24c76ee7c1ae7aa7f9676a59c77f8702/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[SNS.4] SNS トピックアクセスポリシーはパブリックアクセスを許可するべきではありません

こんにちは!クラウド事業本部の吉田です。

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[SNS.4] SNS トピックアクセスポリシーはパブリックアクセスを許可するべきではありません

[SNS.4] SNS topic access policies should not allow public access

前提条件

本記事は、AWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、Amazon SNS トピックアクセスポリシーがパブリックアクセスを許可しているかか確認します。

トピックアクセスポリシーによってアクセスを制限しない場合、データの流出、不要なメッセージの挿入につながる可能性があります。

本コントロールは、KMS.5のコントロールの内容に似ています。

【Security Hub修復手順】[KMS.5] KMSキーはパブリックに公開すべきではありません | DevelopersIO

KMS.5と同様に、Principalでワイルドカードを使用していた場合に本コントロールは失敗します。

(後述しますが、Condtionで条件つきで許可していた場合は成功します。)

修復手順

トピックアクセスポリシーの修復内容としては、主に以下の内容が考えられます。

- Principalのワイルドカードの部分をIAMロール・もしくはIAMユーザーのARNに変更する

- Principalのワイルドカードのままだが、Condtionによってトピックの所有者のみに制限する

- マネージドコンソールで作成した場合は、デフォルトでこの設定となります

今回は、Condtionによってトピックの所有者のみに制限します。

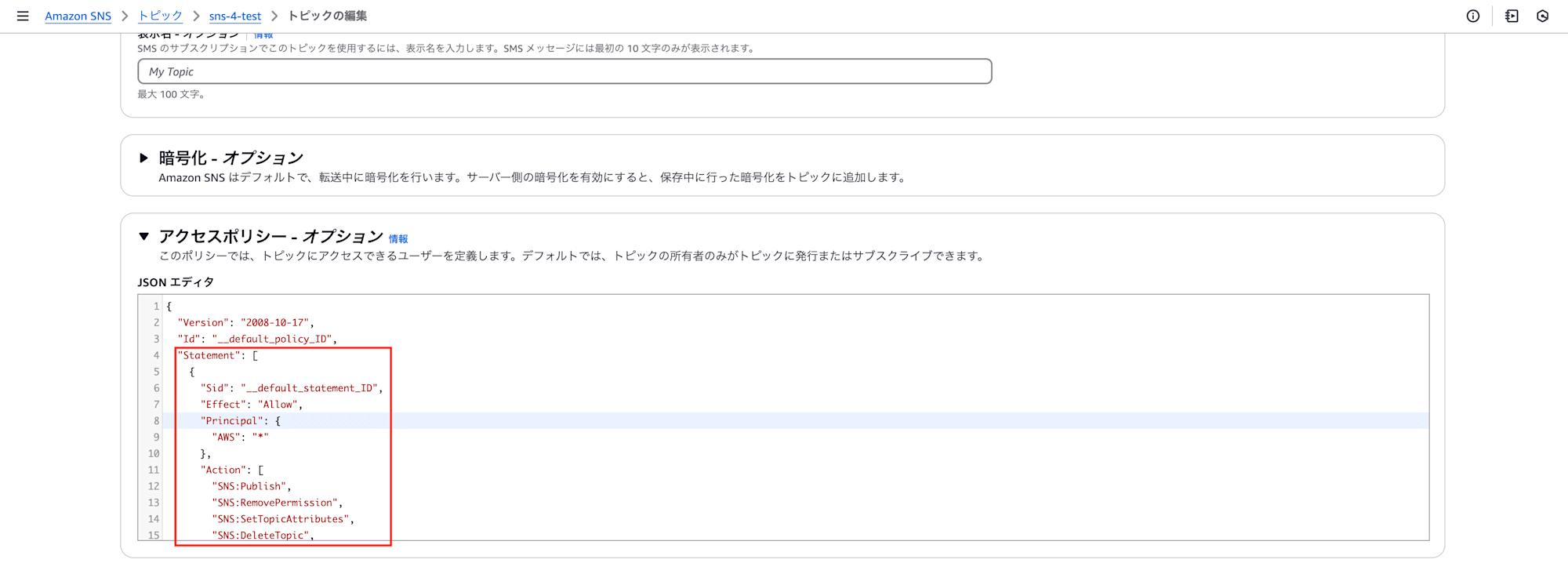

{

"Version": "2008-10-17",

"Id": "__default_policy_ID",

"Statement": [

{

"Sid": "__default_statement_ID",

"Effect": "Allow",

"Principal": {

"AWS": "*"

},

"Action": [

"SNS:Publish",

"SNS:RemovePermission",

"SNS:SetTopicAttributes",

"SNS:DeleteTopic",

"SNS:ListSubscriptionsByTopic",

"SNS:GetTopicAttributes",

"SNS:AddPermission",

"SNS:Subscribe"

],

"Resource": "arn:aws:sns:ap-northeast-1:[アカウントID]:[トピック名]"

}

]

}

{

"Version": "2008-10-17",

"Id": "__default_policy_ID",

"Statement": [

{

"Sid": "__default_statement_ID",

"Effect": "Allow",

"Principal": {

"AWS": "*"

},

"Action": [

"SNS:Publish",

"SNS:RemovePermission",

"SNS:SetTopicAttributes",

"SNS:DeleteTopic",

"SNS:ListSubscriptionsByTopic",

"SNS:GetTopicAttributes",

"SNS:AddPermission",

"SNS:Subscribe"

],

"Resource": "arn:aws:sns:ap-northeast-1:[アカウントID]:[トピック名]",

"Condition": {

"StringEquals": {

"AWS:SourceOwner": "[アカウントID]"

}

}

}

]

}

-

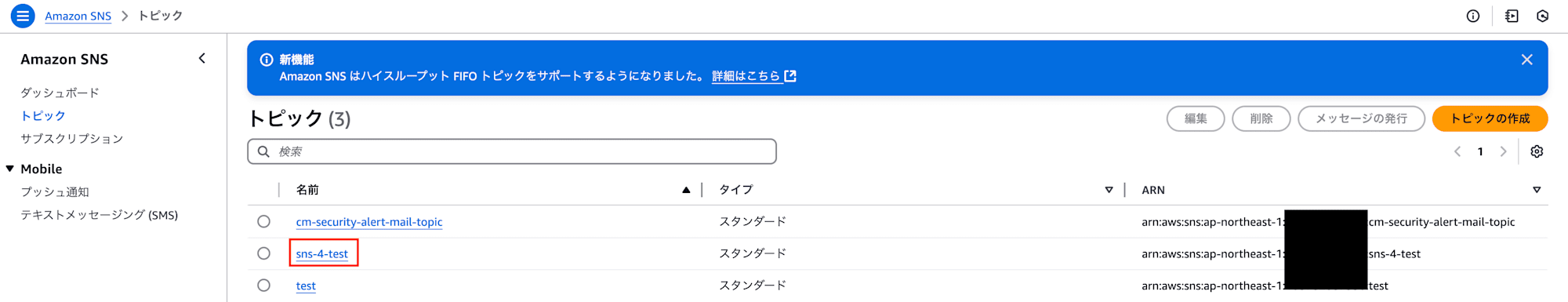

SNSの「トピック」のページに移動し、対象のSNSトピックをクリックします。

-

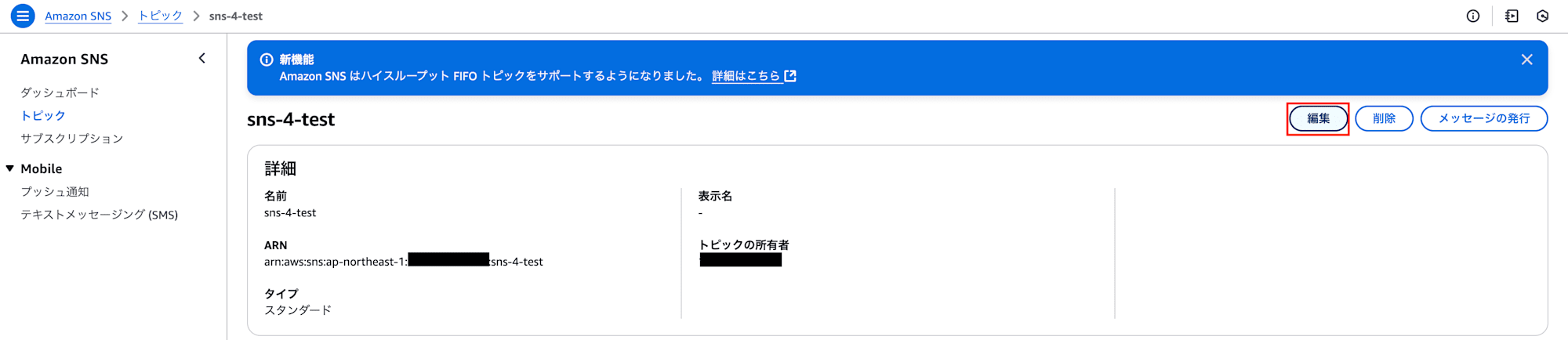

SNSトピックの「編集」をクリックします。

-

トピックアクセスポリシーでPrincipalにワイルドカードを使用しているStatementを探し修正します。

-

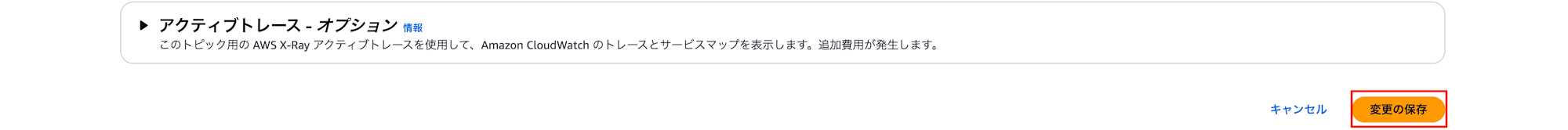

「変更の保存」をクリックします。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。