AWSルートアカウントユーザーに2つ目のMFAデバイスを割り当ててみた

こんにちは、CX事業本部 IoT事業部の若槻です。

このたびのアップデートにより、AWS IAMでユーザーに複数のMFAデバイスを割り当てできるようになりました。

これにより、AWSルートアカウントユーザーやIAMユーザー毎に最大8つのMFAデバイスを割り当て可能となります。サインイン時に必要なのはそのうちのいずれか1つのデバイスとなります。

すでに下記エントリでとーちがIAMユーザーでの複数MFAデバイスの設定を試していますが、本エントリではAWSルートアカウントユーザーに2つ目のMFAデバイスを設定してみました。

やってみた

設定方法は今までと大きくは変わりません。

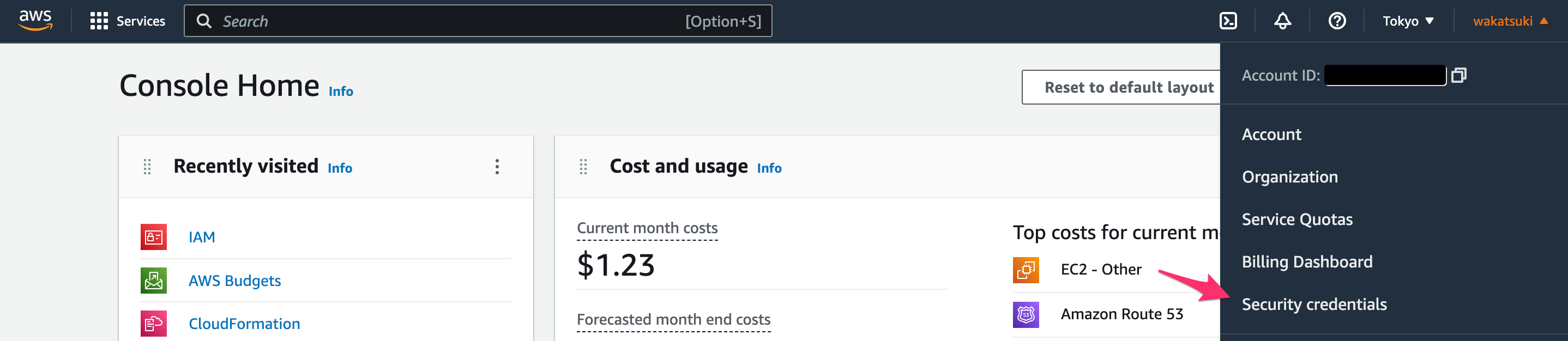

AWSマネジメントコンソールで[Security credentials]を開きます。

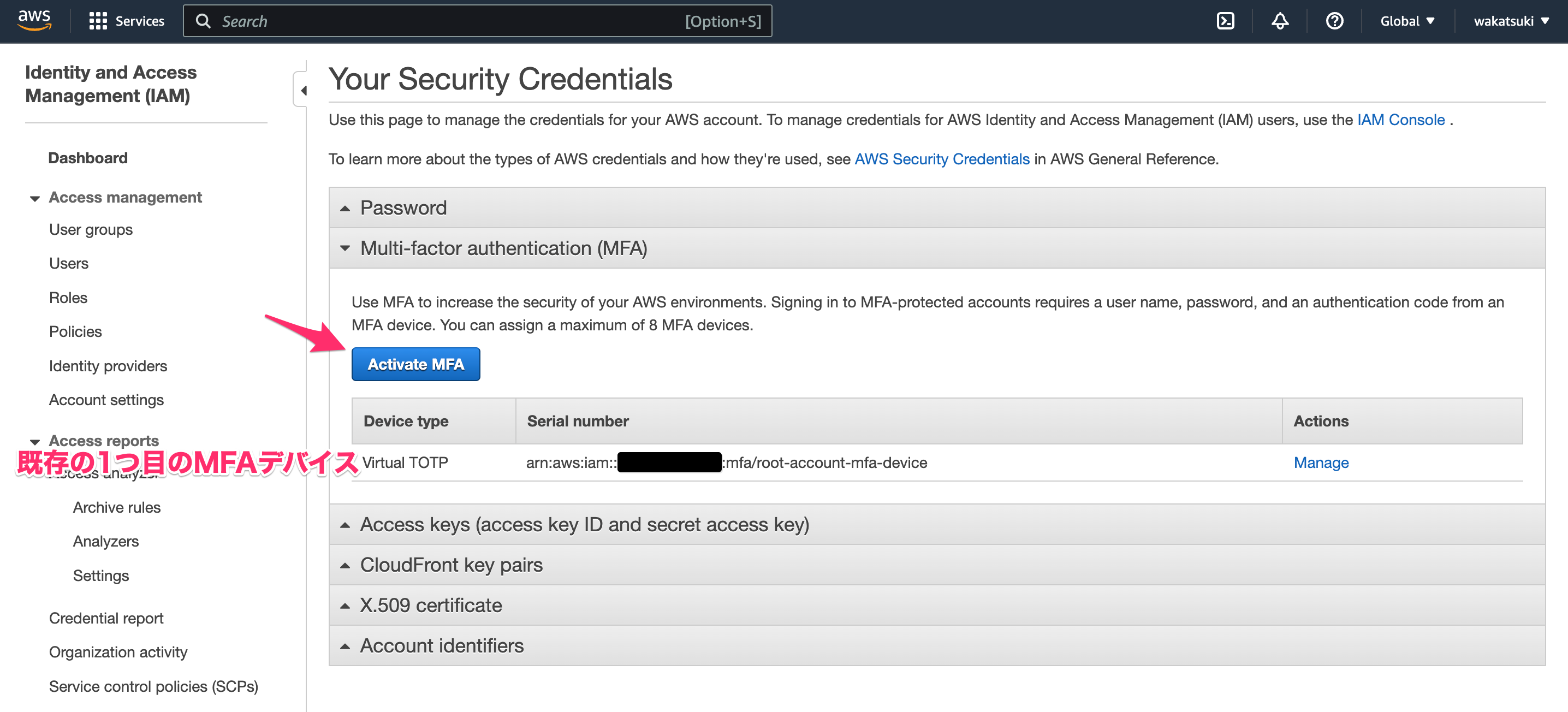

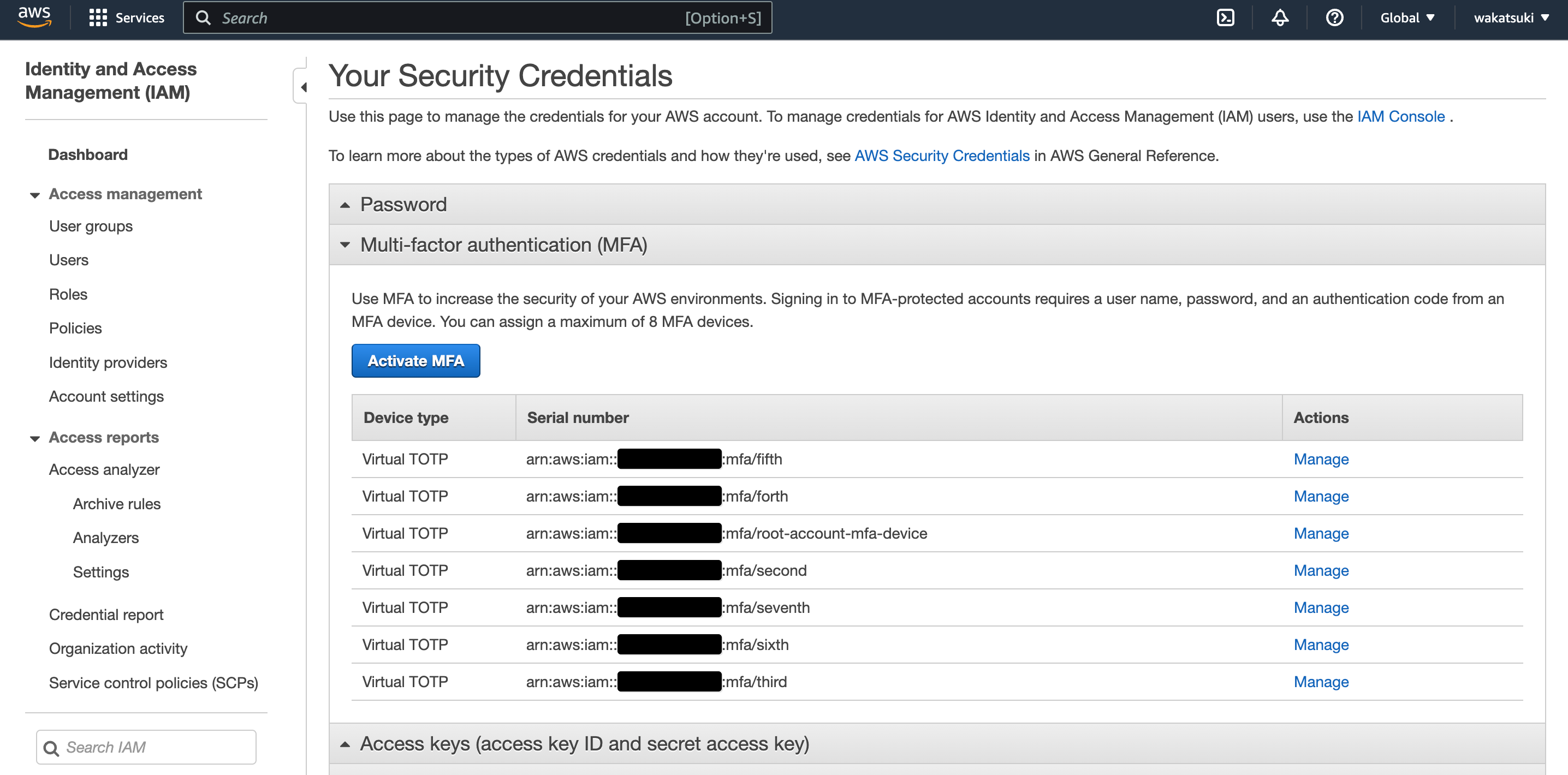

[Multi-factor authentication (MFA)]を開くと、1つ目のMFAデバイスが設定されており、今まではMFA設定済みの場合は[Activate MFA(MFAの有効化)]ボタンは表示されなくなったのですが、現在は複数追加できるように表示されていますね。[Activate MFA(MFAの有効化)]をクリック。

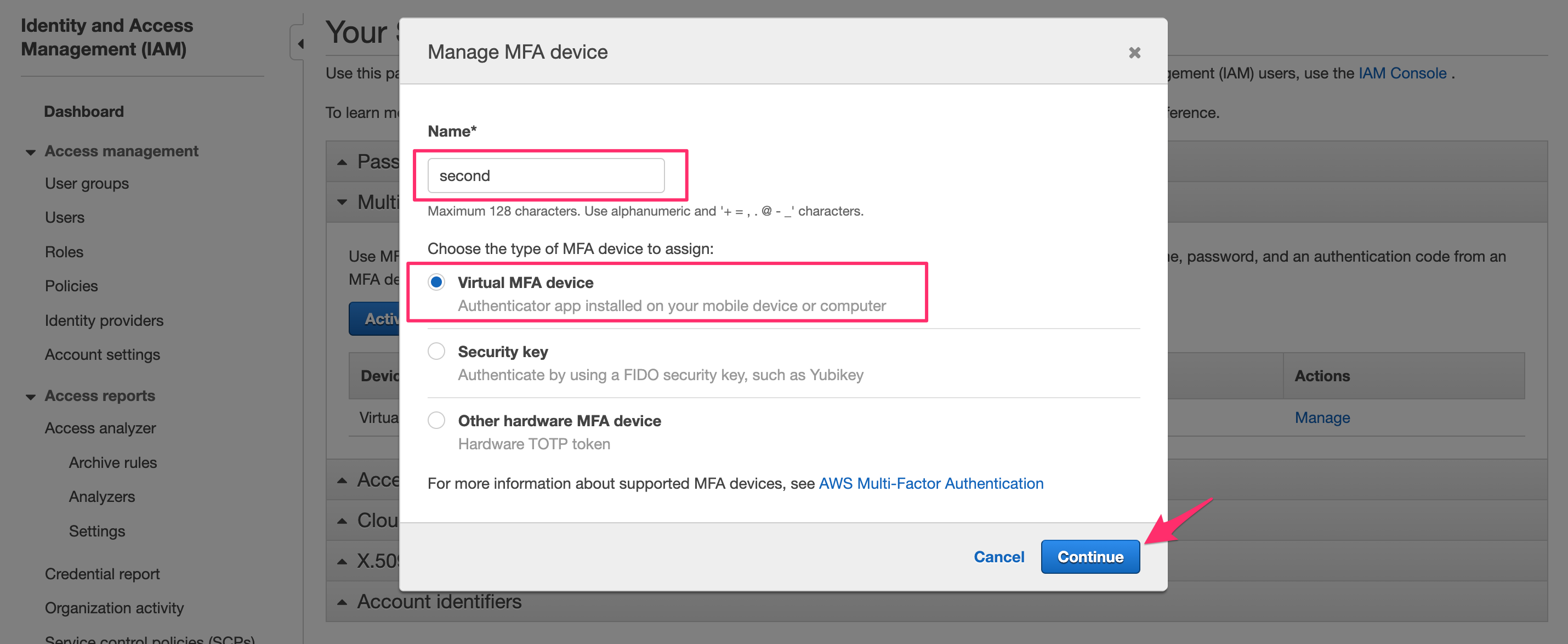

デバイス名を指定し、今回は[Virtual MFA device]を選択して、[Continue]。

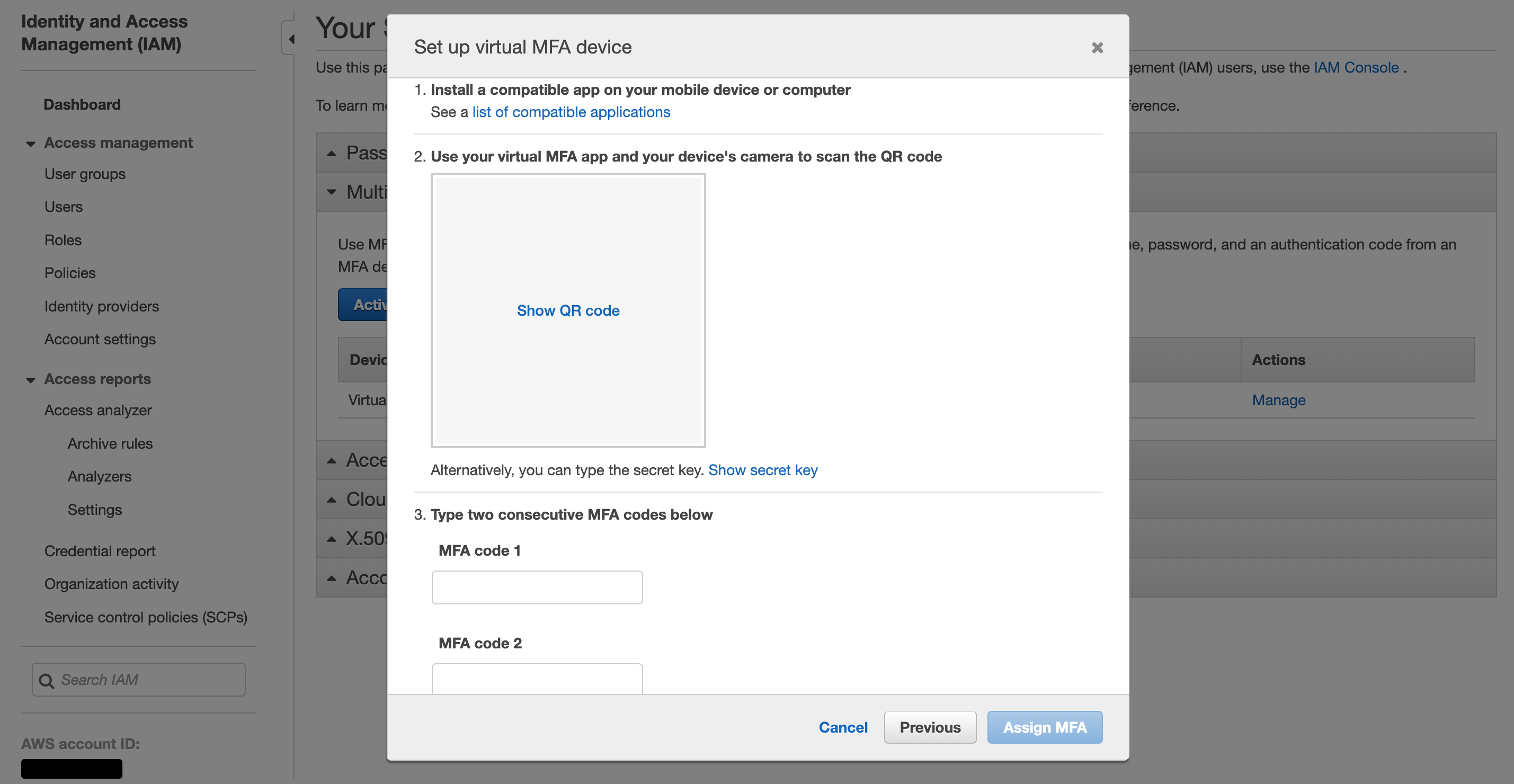

仮想MFAデバイスをセットアップして割り当てします。

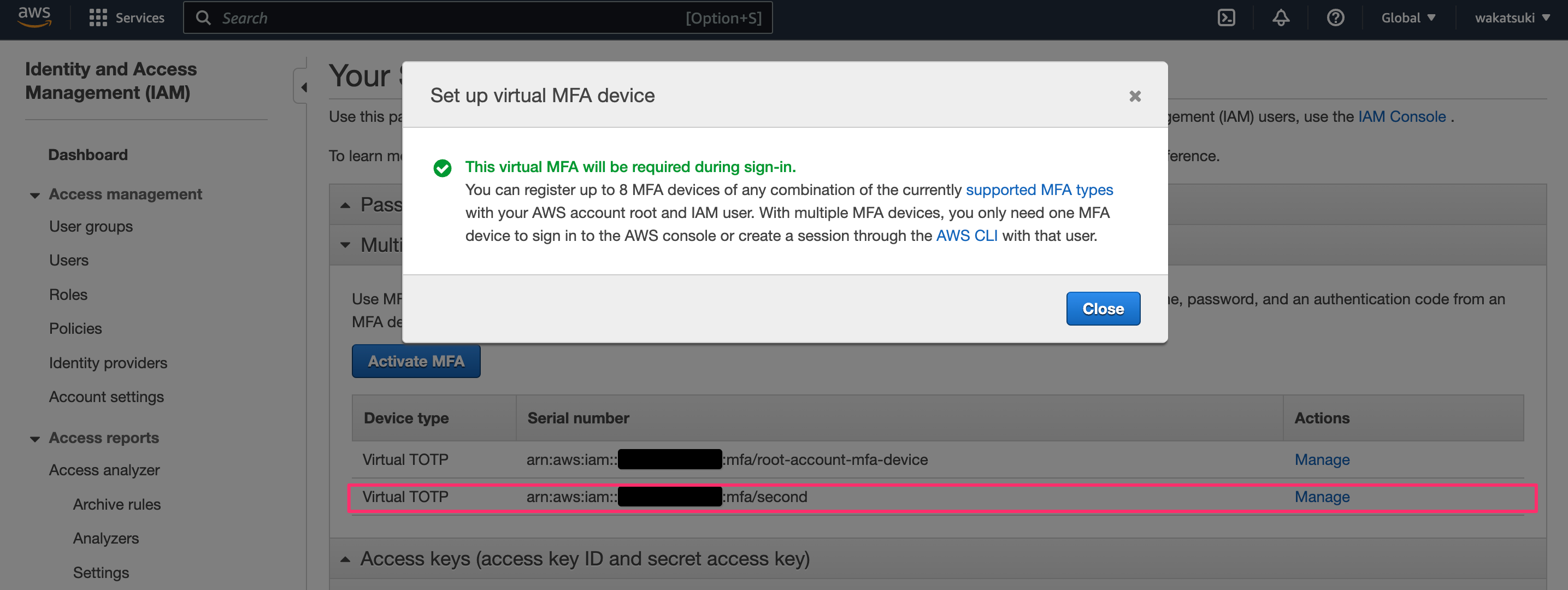

2つ目のMFAデバイスを割り当てできました!

また割り当て時にダイアログで、冒頭でも示した割り当て可能なMFAデバイスは最大8つ、サインイン時に必要なのはそのうちのいずれか1つのデバイスであることがここでも示されます。

This virtual MFA will be required during sign-in.

You can register up to 8 MFA devices of any combination of the currently supported MFA types with your AWS account root and IAM user. With multiple MFA devices, you only need one MFA device to sign in to the AWS console or create a session through the AWS CLI with that user.

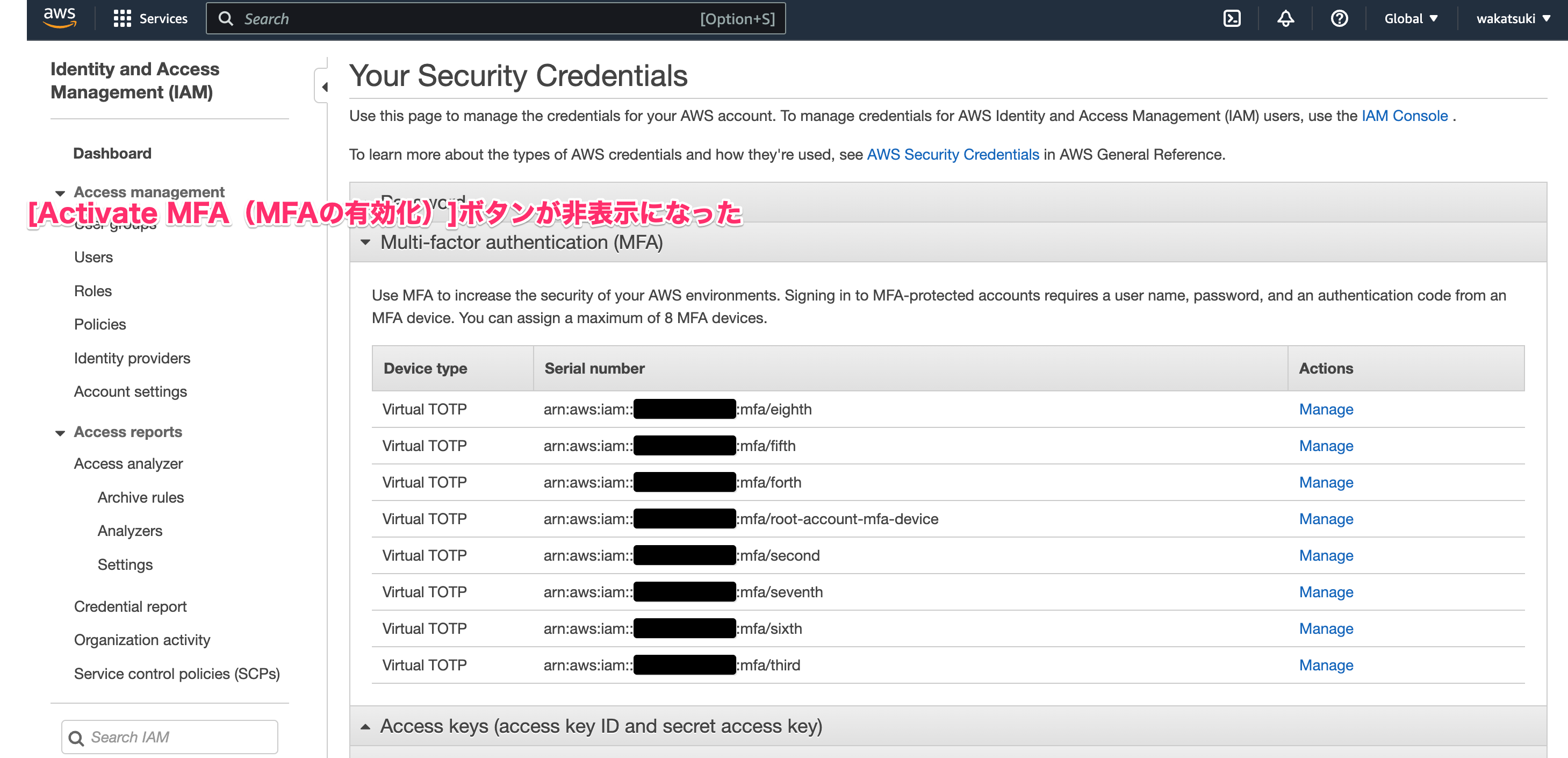

MFAデバイスを8つ割り当ててみた

MFAデバイスを8つ割り当てると、[Activate MFA(MFAの有効化)]ボタンが非表示になりました。

ここからデバイスを1つ削除するとまた表示されるようになりました。

おわりに

AWSルートアカウントユーザーに2つ目のMFAデバイスを割り当ててみました。

ちなみに1つだけしか割り当てられていないMFAデバイスが紛失した際のリカバリー自体は、登録メールアドレスや電話番号が利用可能であれば、AWSサポートに頼ること無く可能です。

それよりも、ルートアカウントユーザーの管理者が複数人いる場合に、管理者毎に異なるMFAデバイスを使用するようにしておけば、CloudTrailのログで認証に使われたMFAデバイスがイベント履歴として残るので、誰がルートアカウントユーザーを利用したかが識別可能となるのがセキュリティ的に良いなと思いました。

なお、こちらのアップデートに伴いログインした際に残る CloudTrail のイベント履歴に"MFAIdentifier"という項目が追加されています。 この項目によりどの MFA を使ってログインしたかが判別できるので、MFA デバイス紛失時等に紛失したデバイスを使ってログインされてないかを確認することはできそうです。

以上