Snyk社が公開した「SHA1-Hulud, npm supply chain incident」について、Snykでスキャンしてみた

おはようございます。ゲームソリューション部のきだぱんです。

2025年11月24日、新たなサプライチェーン攻撃「SHA1-Hulud」に関するレポートが公開されました。

これは同年9月に発生したShai-Huludの「第2波」と見られており、以前よりもはるかに巧妙なものとなっています。

今回はSnykの公開情報を基に、Snykを用いることでなぜこの脅威をいち早く対処できるのかについて書いていきます。

こちらの記事も併せてご覧ください。

Shai-Huludについて

- 発生時期: 2025年11月24日

- 規模:600種類以上のnpmパッケージに悪意のあるコードが混入

どんなことが起きたのか?

- パッケージに含まれる

preinstallスクリプトが自動的に実行される - 攻撃者はこれを踏み台にして、認証情報の窃取や、他のリポジトリへの感染拡大を行う

また、今回の件は2025年9月に発生した「Shai-Hulud」攻撃の第2波とも言われていますが、今回はより凶悪になっています。

- コンテナ環境からホストOSへの侵入(権限昇格)を試みる

- 攻撃(情報の窃取など)に失敗した場合、証拠隠滅や嫌がらせとして、ユーザーのホームディレクトリを削除する破壊的な動作を行う

SHA1-Hulud, npm supply chain incidentより

Snykで対策

ここからはSnykを使用しているユーザー向けになりますが、今回の件はSnykで検知することが可能となっております!

Snyk UIにログインすると、常に警告も出てます!

なぜSnykならこの脅威を検知できるのか

このように高度化・複雑化する攻撃に対して、開発者はどのように身を守ればよいのでしょうか。

その答えの一つが「Snykによるスキャン」です。

Snykを利用していれば、この「SHA1-Hulud」の影響を受けるパッケージが含まれていないか、プロジェクトをスキャンすることで即座に発見することができます。

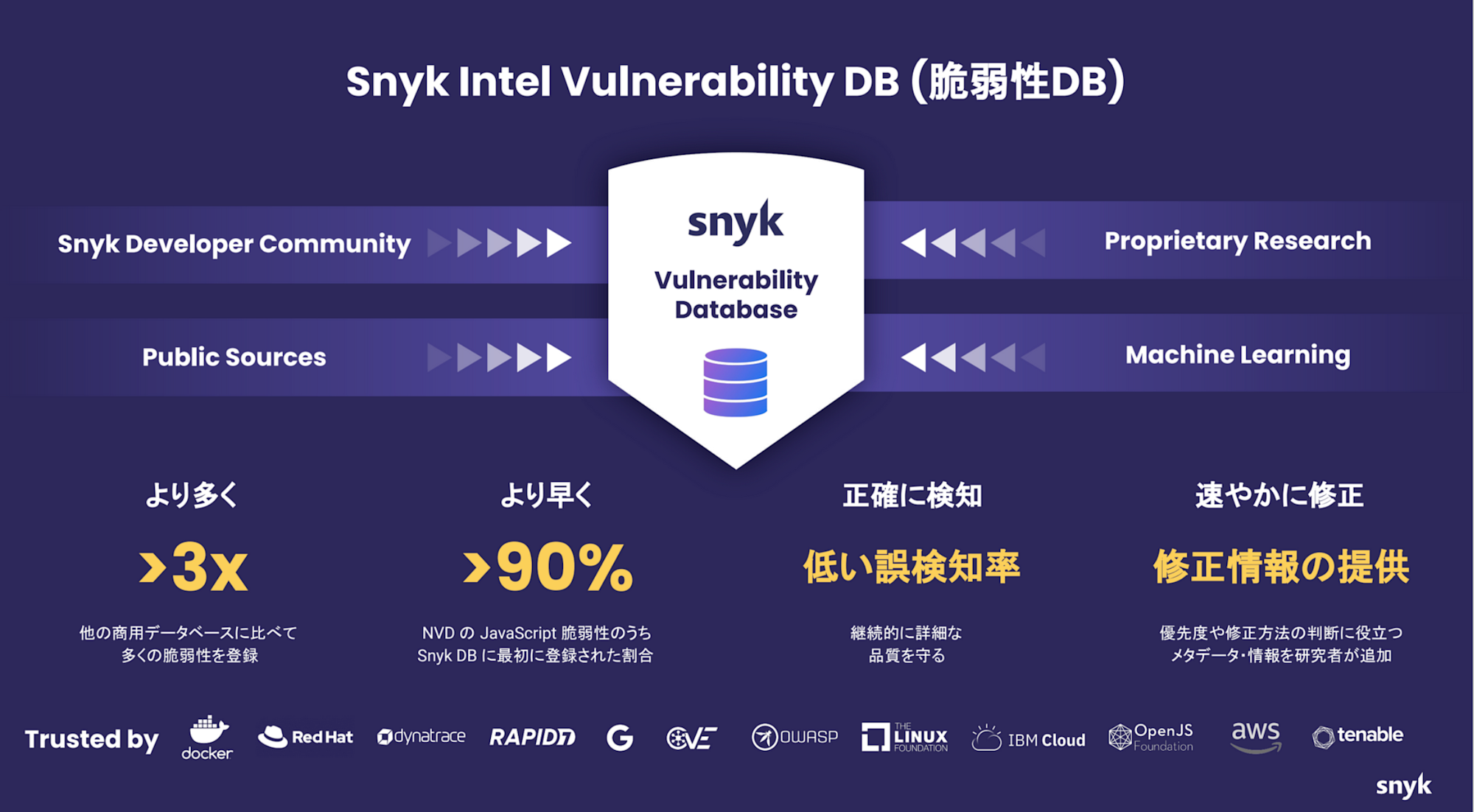

なぜSnykにはそれが可能なのでしょうか。その理由は、Snykが持つ「 独自の脆弱性データベース 」の存在にあります。

一般的なセキュリティツールの中には、公的に発表された脆弱性情報(CVEなど)のみを参照するものも少なくありません。

しかしSnykは、公開情報(CVE)だけでなく、専任リサーチチーム、機械学習、学術機関などから情報を収集し、独自の脆弱性データベースを構築しています。

業界大手がSnykの脆弱性データベースを採用しているとの情報もあります!

(https://go.snyk.io/jp.html より)

今回の件に関しても、Snykは攻撃キャンペーンの発生直後から独自のデータベースで詳細な追跡を開始しており、どのパッケージのどのバージョンが危険かという情報をリアルタイムに近い速度で更新し続けています。

Snykでスキャン

Snykでは対象プロジェクトに対して、DailyまたはWeeklyでスキャンされていますが、

Snykユーザーの皆様は、重要なプロジェクトについては、念のためSnykにて手動での再テストを実施していただきますことをお勧めします。

スキャン方法

Snyk UIでのスキャン実施

Snykプロジェクトをインポートするとスキャンが実行されます。

既存のプロジェクトに対しては、該当プロジェクトで[Retest Now]をクリックしていただければスキャンが実行されます。

スキャンが完了しました。

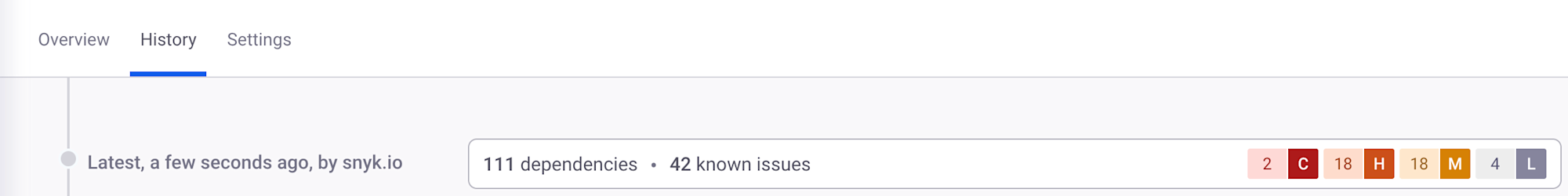

Historyを確認いただければ、スキャンの履歴も確認できます。

Snyk CLIでスキャン

APIを利用してスキャン

スキャン結果を見る

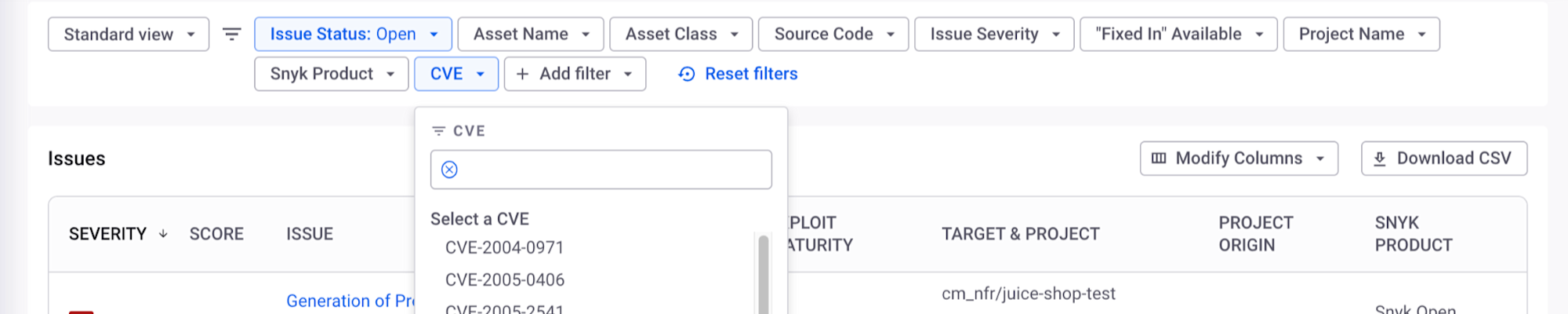

スキャンが完了したら、[Report]または[issue]から今回のCWE-506を検索かけていただき該当があるか確認していただければ、対象であるかすぐに確認できます!

Snyk フリープラン!

現在Snykユーザーではないという方も、Snykにはなんとフリートライアルがあります!!

ぜひ、この機会にSnykをお試しいただければと思います。

さいごに

Snykは独自の脆弱性データベースを持っており、今回のような突発的かつ危険な脅威であっても、専門のリサーチチームがリアルタイムで追跡し、情報を更新し続けています。「自分のプロジェクトは大丈夫だろうか」と不安を抱えたまま開発を続ける必要はありません。

ぜひ今すぐSnykでプロジェクトをチェックしてみてください!!

Snykに関するブログも沢山展開されていますので、是非こちらもご覧ください。

この記事がどなたかのお役に立てば幸いです。

以上、きだぱんでした。