Google Agentspace に Microsoft Entra ID でログインしてみる

ウィスキー、シガー、パイプをこよなく愛する大栗です。

Google Agentspace は企業の社員に対し全社で導入などを行うことがあります。その場合は既存の ID プロバイダーを利用してログインすると導入が容易になります。企業内の ID プロバイダーとしては Enrta ID がよく使われることがあるので、Entra ID で Google Agentspace へのログインを試してみます。

やってみる

前提

本エントリーは以下の内容を実施済みで、Workforce Identity Federation を構成して Microsoft Entra ID の認証で Google Cloud Console へログインできる状態から開始します。

また Agentspace の場所は global の前提です。

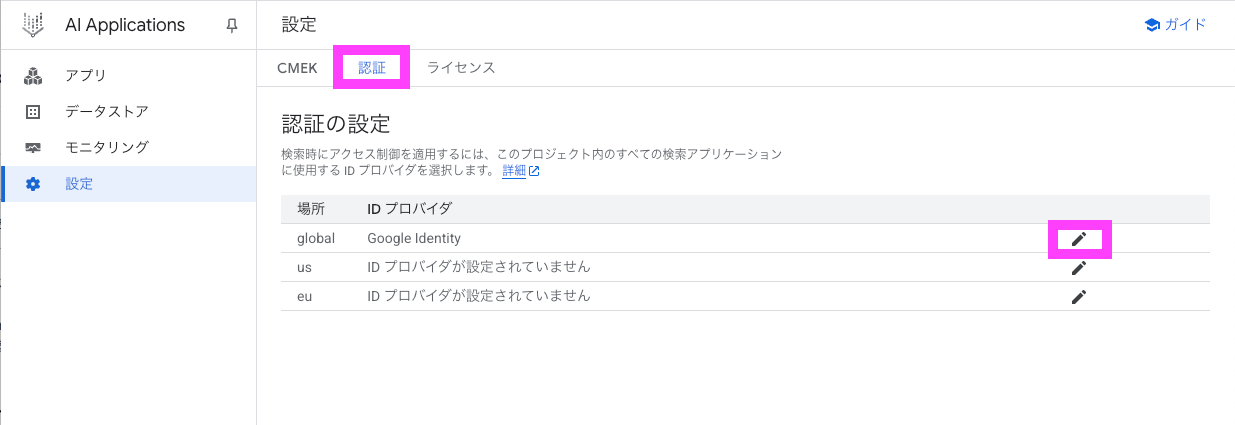

ID プロバイダの設定

Google Cloud Console の [AI Applications] - [設定] - [認証] で global の行のペンマークをクリックします。

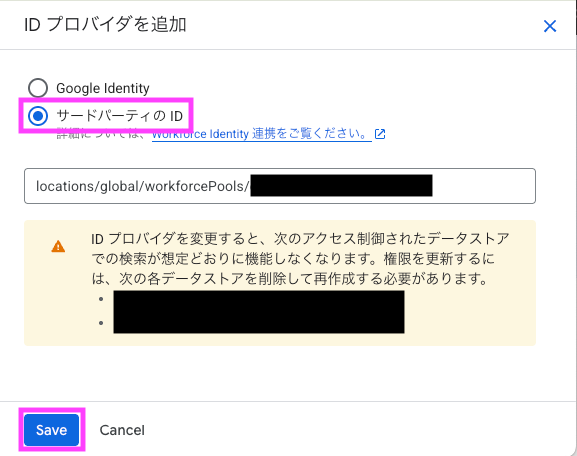

サードパーティの ID で作成しておいた Entra ID の Workforce Identity プールを選択して、Save をクリックします。

Entra ID を ID プロバイダとして設定できました。

権限の付与

Agentspace の利用権限はディスカバリー エンジン ユーザー(roles/discoveryengine.user)です。Entra ID のユーザーに対して、グループ単位で権限を付与します。

gcloud CLI で以下のように操作します。--role オプションで roles/discoveryengine.user を付与します。

<TEST_PROJECT_ID> : プロジェクト ID

<WORKFORCE_POOL_ID> : Workforce Identity プールを作成するときに使用する ID

<GROUP_ID> : マッピングされた Entra ID のグループ

$ gcloud projects add-iam-policy-binding <TEST_PROJECT_ID> \

--role="roles/discoveryengine.user" \

--member="principalSet://iam.googleapis.com/locations/global/workforcePools/<WORKFORCE_POOL_ID>/group/<GROUP_ID>"

アプリの設定

AI Applications で対象のアプリを選択します。

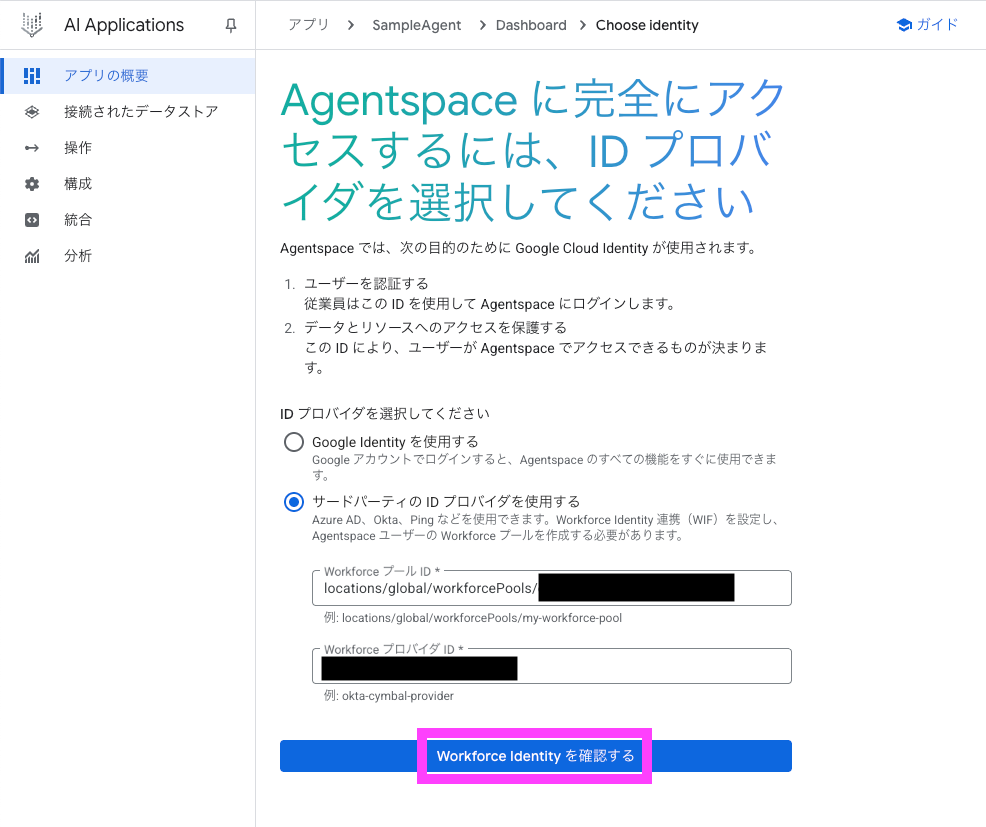

すでに ID プロバイダを利用していて、Entra ID へ変更する場合には、サードパーティの ID プロバイダを使用する を選択して、Workforce プール ID と Workforce プロバイダ ID を入力して、Workforce Identity を確認する をクリックします。表示されなくても問題ありません。

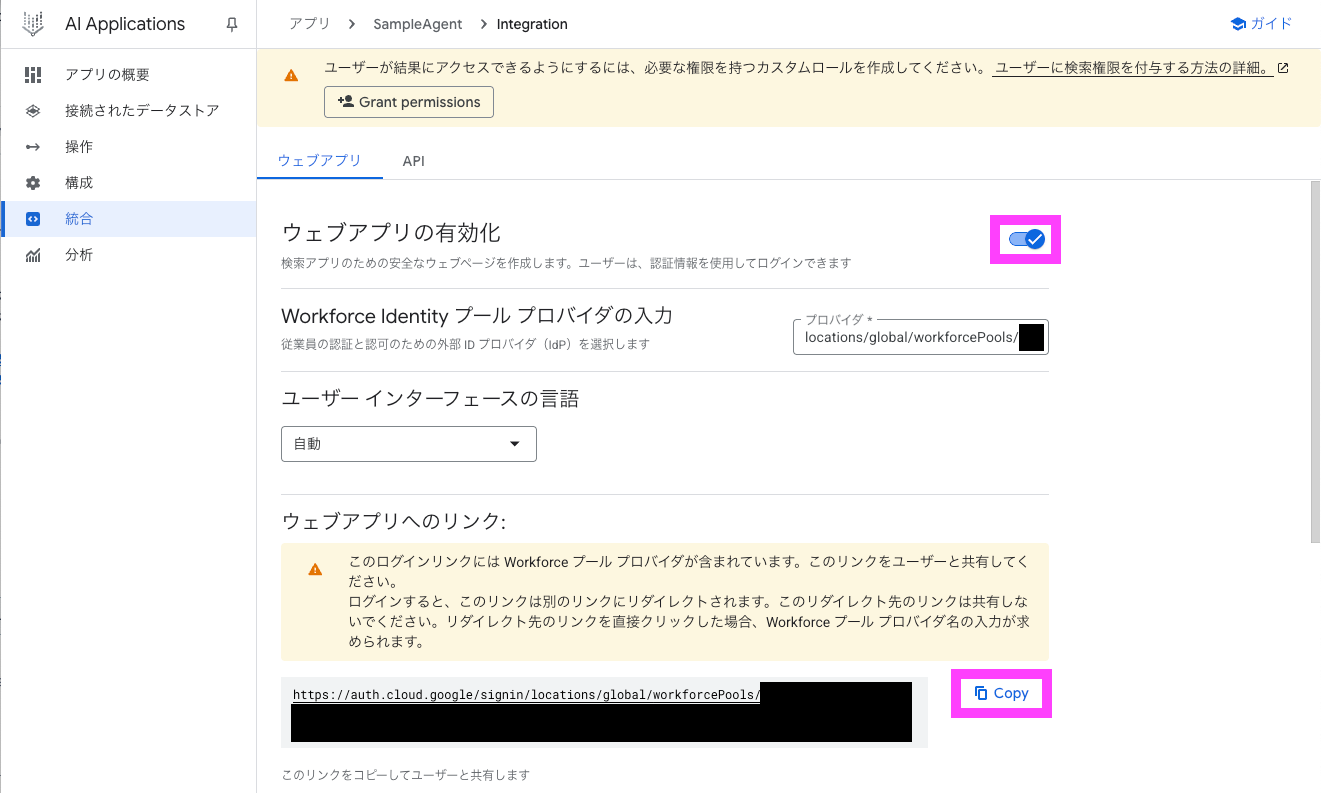

対象アプリの [統合] - [ウェブアプリ] で ウェブアプリの有効化 が有効になっていることを確認して、ウェブアプリへのリンクをコピーします。

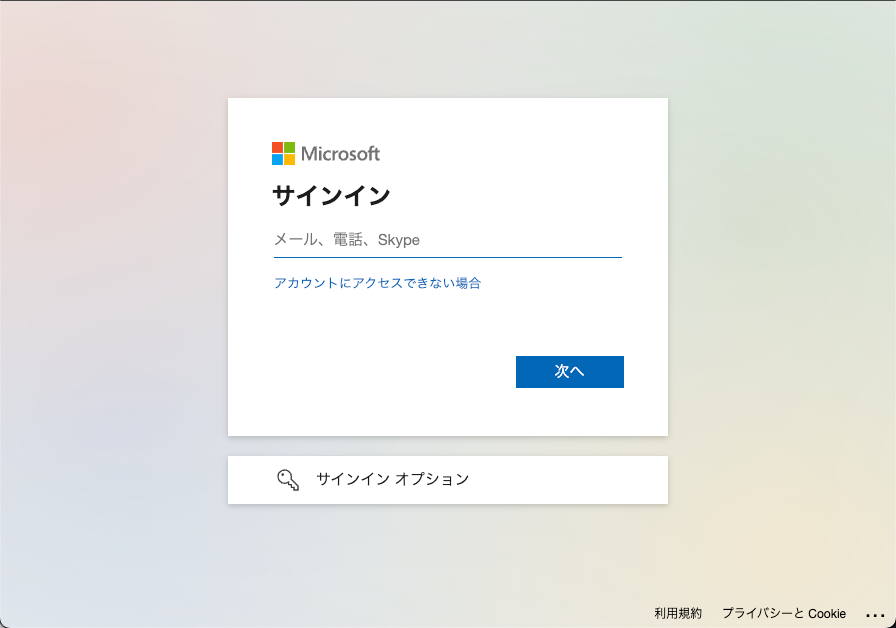

ブラウザの別プロファイルで、コピーしたウェブアプリへのリンクを開きます。Entra ID のユーザー ID を入力します。

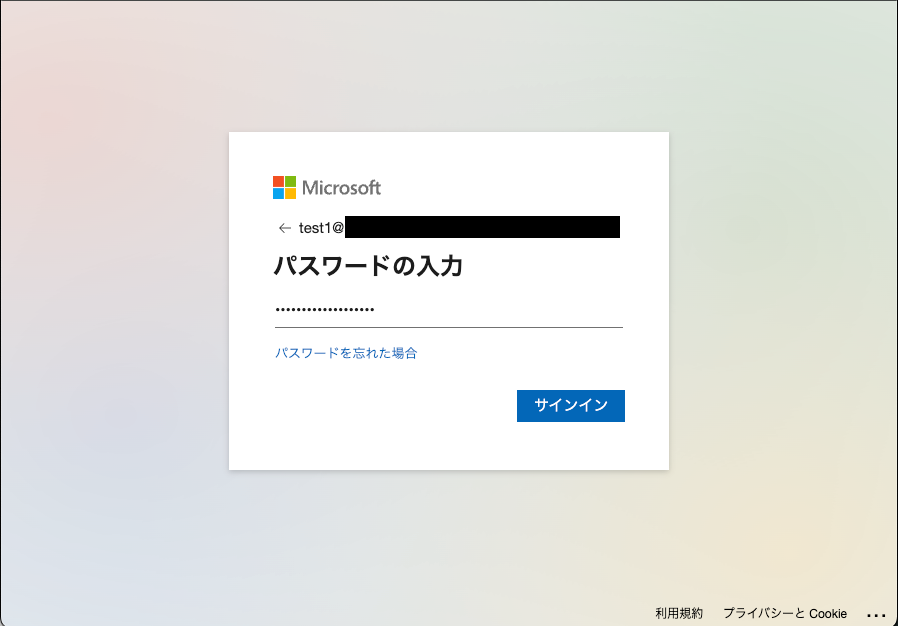

パスワードを入力します。

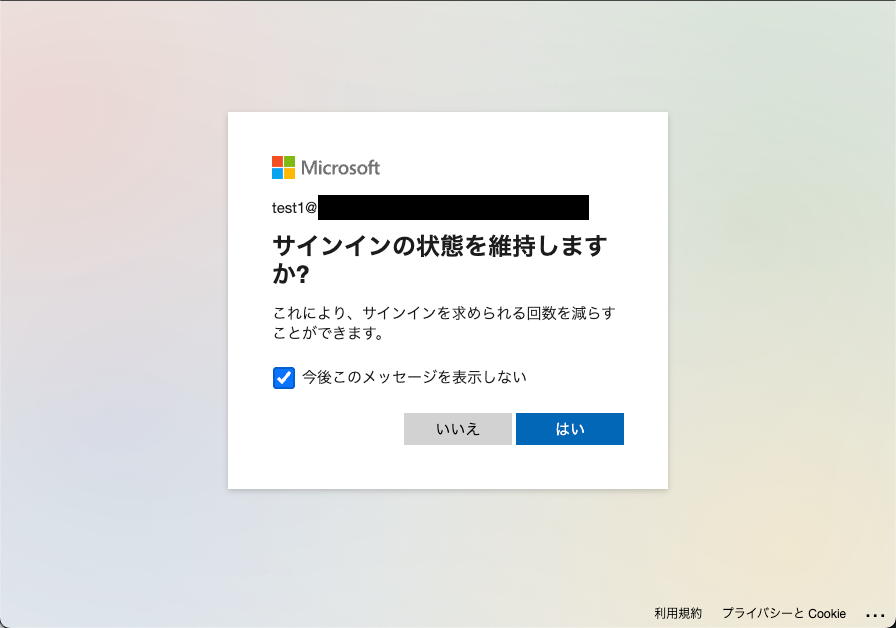

任意に設定します。

Agentspace のライセンスを払い出していない場合には、以下のような表示がされます。

Google Cloud Console の [AI Applications] - [設定]‐[ライセンス] でマルチリージョンにglobalを選択します。そしてライセンスで ライセンスを自動的に割り当てる にチェックをつけるか、ユーザーを追加する で使用する Entra ID を追加します。