Amazon GuardDutyの拡張脅威検出でAttackSequence:S3/CompromisedDataを検出してみた #AWSreInvent

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、臼田です。

みなさん、AWS環境の脅威検出してますか?(挨拶

AWS re:Invent 2024にて発表されたAmazon GuardDutyのExtended Threat Detection(拡張脅威検出)について以下のブログを書きました。

拡張脅威検出では2つのタイプのAttack sequenceが検出できますが、上記のブログではその1つの AttackSequence:IAM/CompromisedCredentials しか検証しませんでした。

というわけで今回は、もう1つのタイプである AttackSequence:S3/CompromisedData を検出させてみました。

概要

AttackSequence:S3/CompromisedDataはS3データ漏洩や破壊などの侵害に関する一連のイベントを検出してまとめてくれます。

詳細はユーザーガイドに書いてあります。

S3の設定を変更したり、データを削除したりした一連のイベントがまとまるので、影響範囲を確認しやすかったり、原因を特定しやすくなります。

やってみた

それではやってみましょう。まずはお手元にあるS3を侵害するスクリプトを実行します。ありませんか?ではいい感じに用意してください。

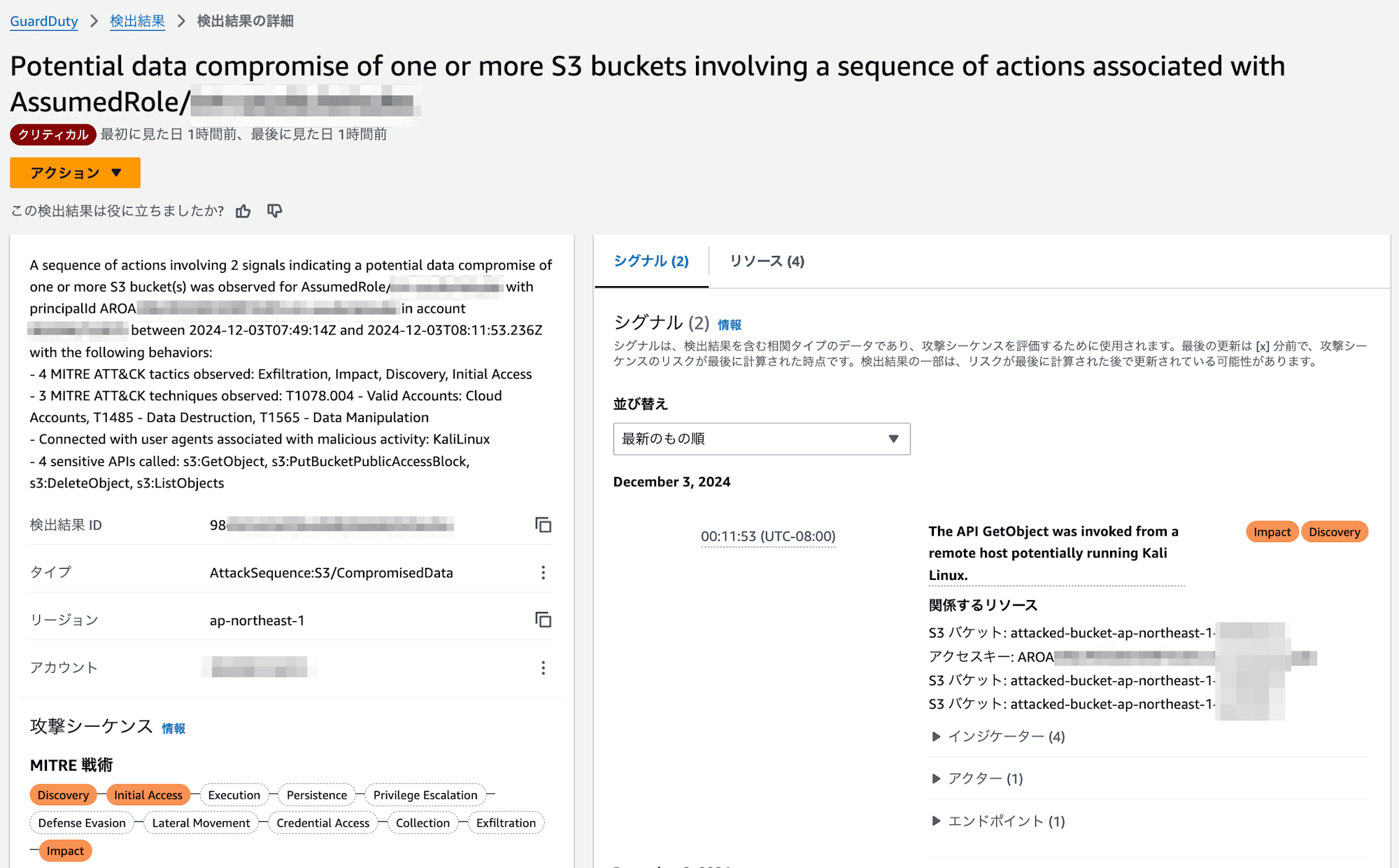

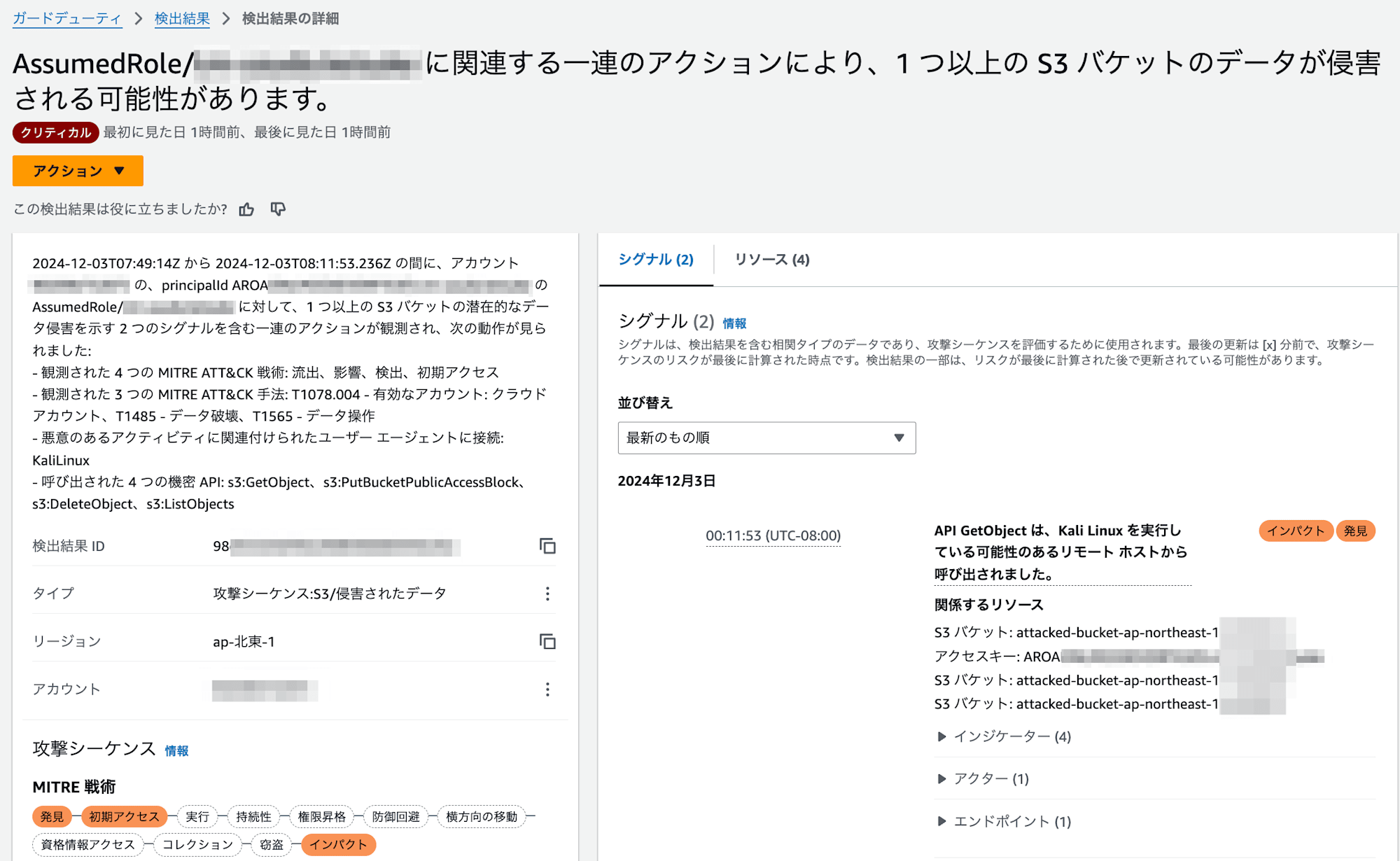

検出されると以下のように詳細画面で見れます。

このままでもいいですが、ブラウザの翻訳をかけてあげると見やすくなるところもあると思います。概要文で関連するリソースやシグナルの数などに言及があります。

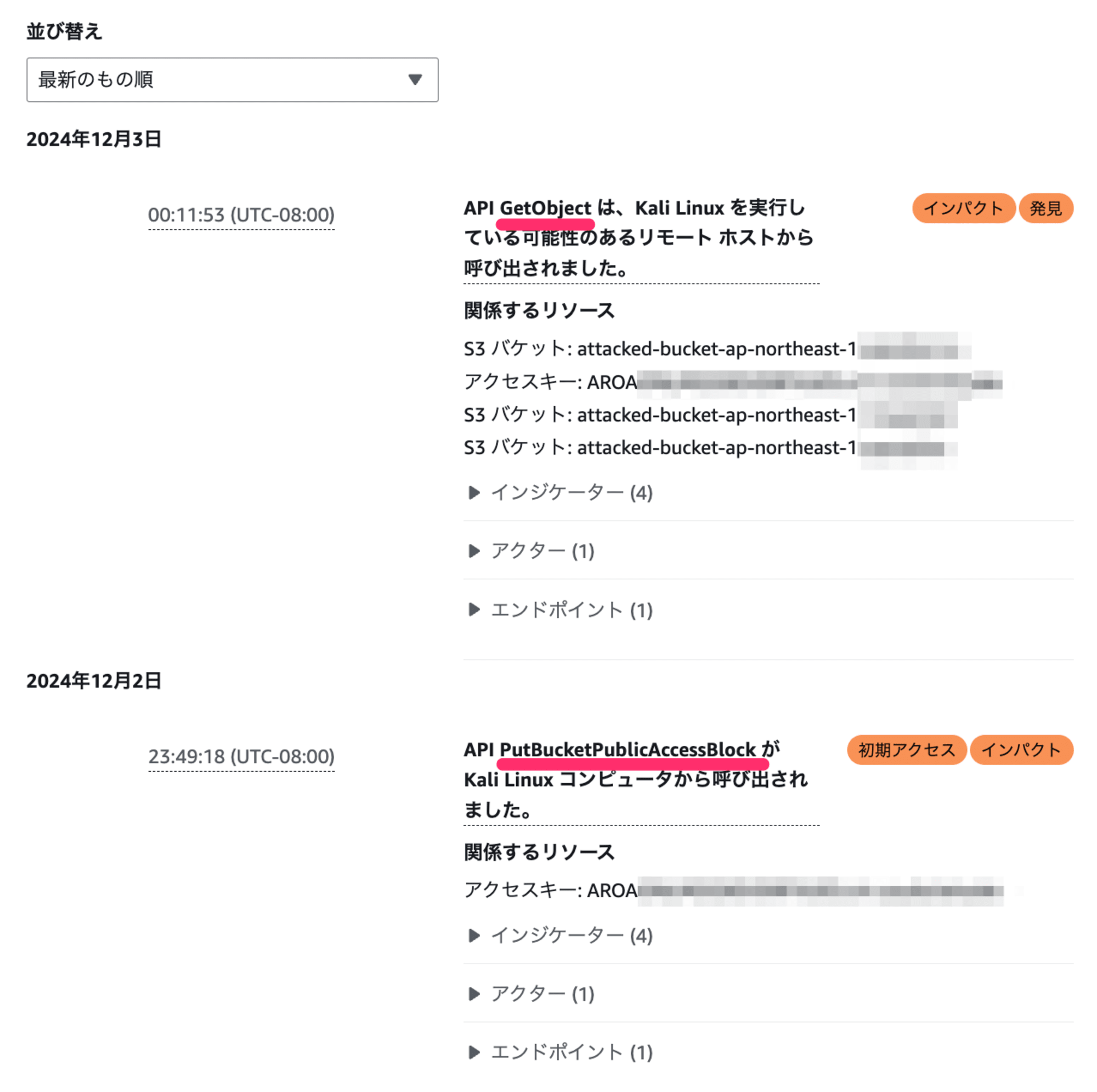

右側シグナルの時系列では、どのようなイベントが起きたか確認できます。最初Initial Accessされた後S3バケットのパブリックアクセスブロックの設定が変更されています。これで公開されているのがわかりますね。そしてその後にデータの取得がされています。

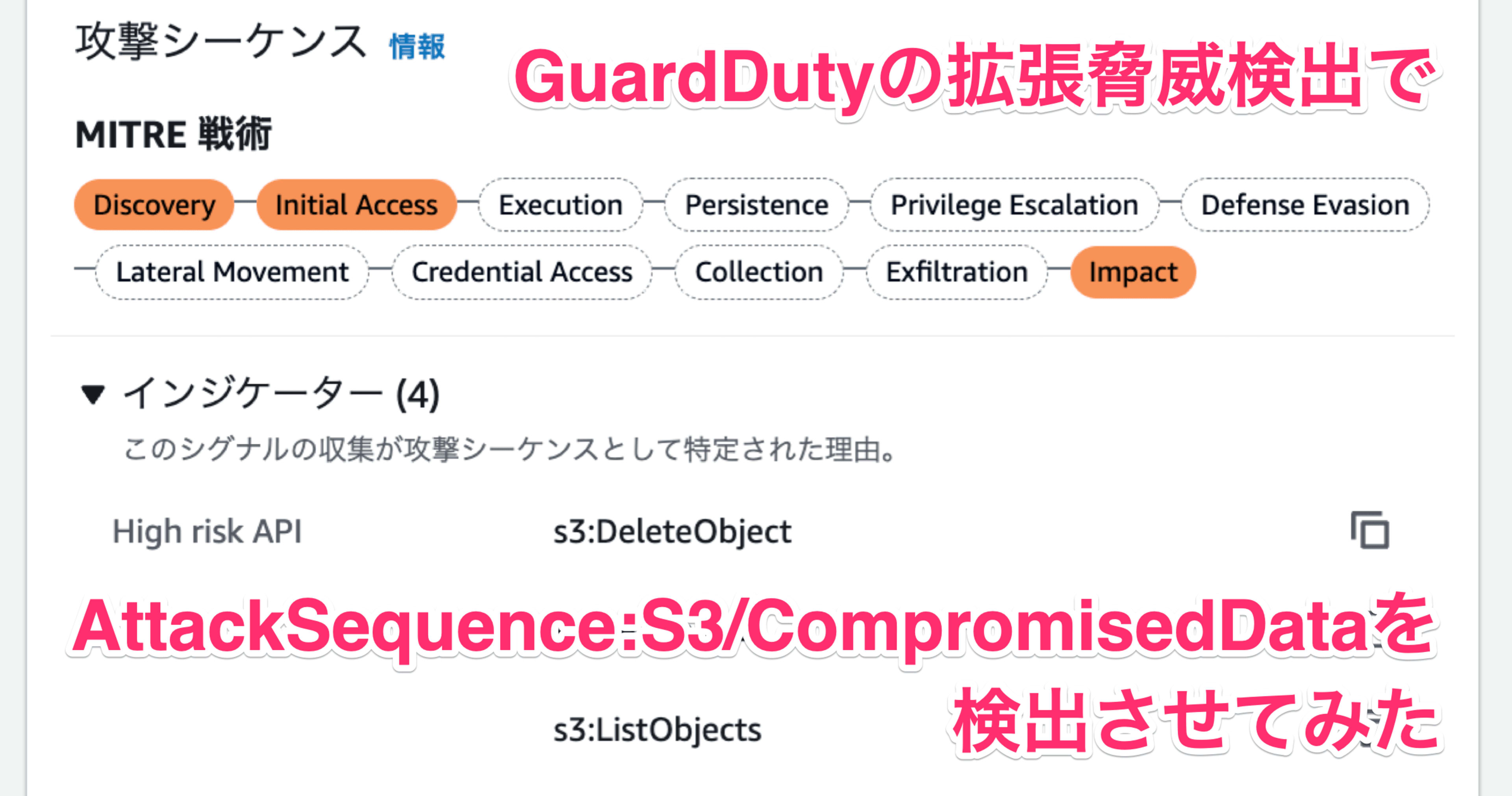

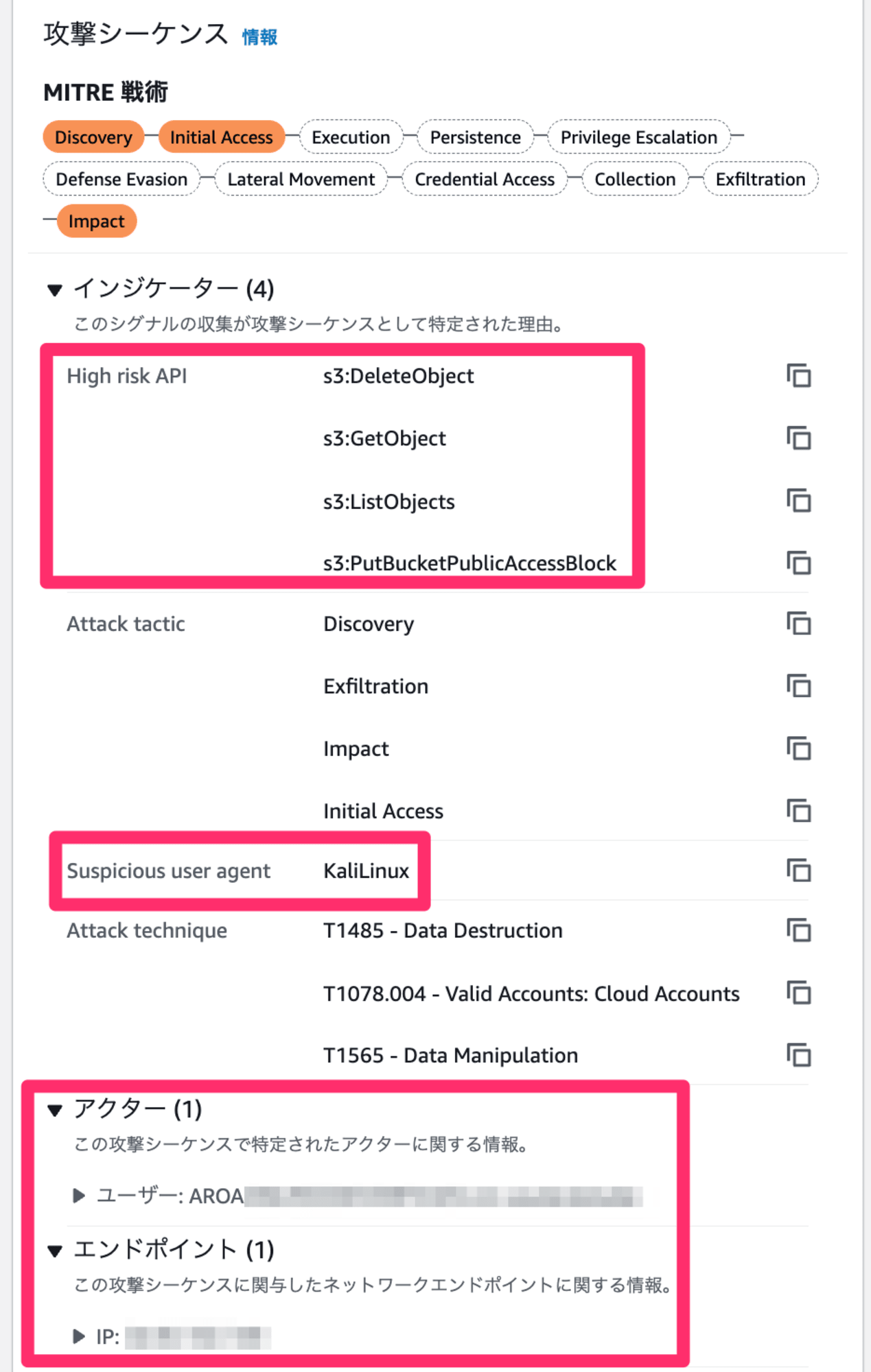

左概要欄下の攻撃シーケンスでは実行された強いAPIなどがまとまっています。こちらでデータの取得だけでなく削除も行われていることがわかります。Kaliが使われていることや、一連の操作が共通のアクター/エンドポイントから実行されていることも見て取れます。

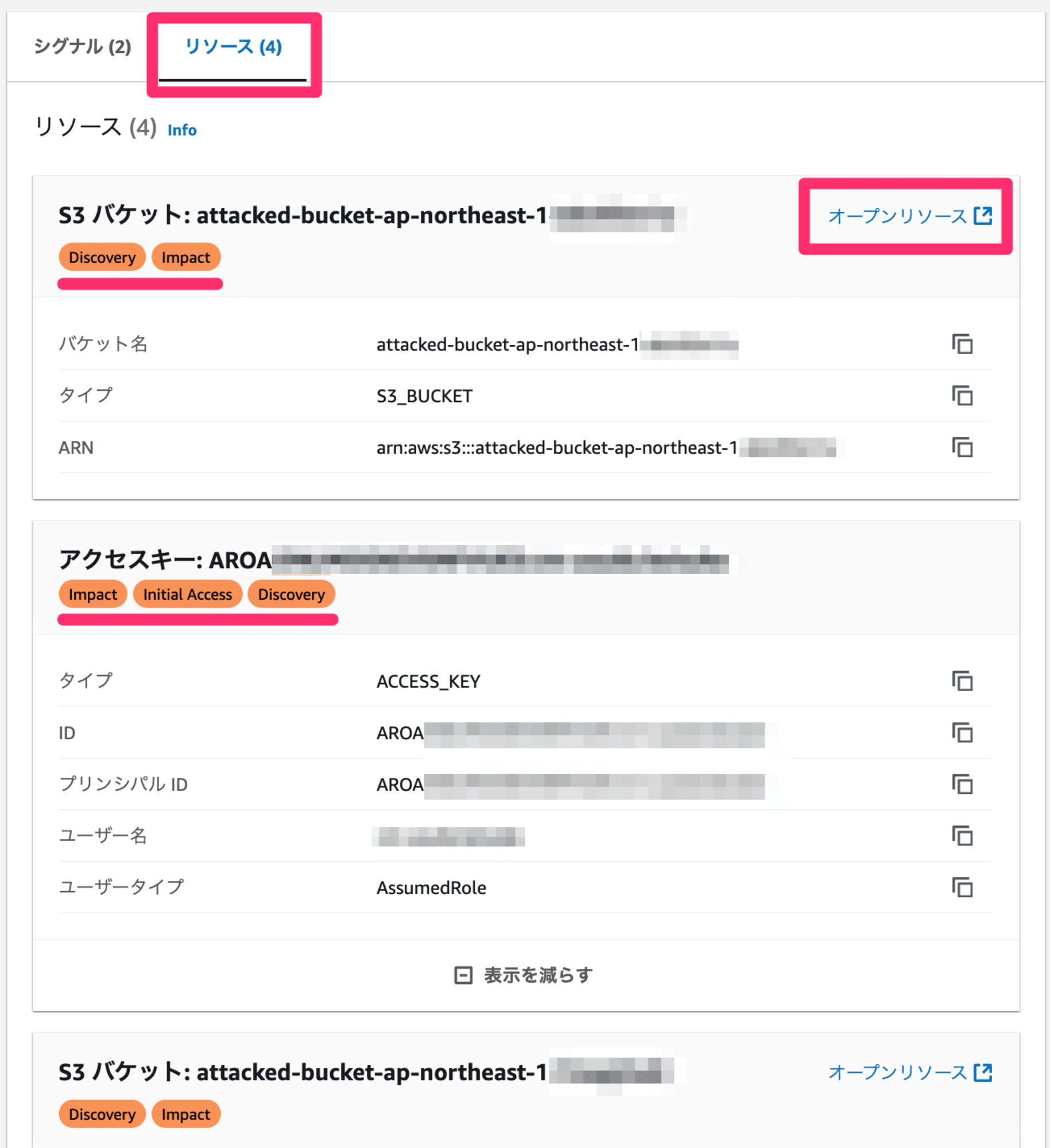

リソースタブでは影響を受けたリソースについて画面を開いて詳細を確認しにいけます。

非常によいのではないでしょうか?

おまけ: Amazon Detectiveで調査すると

拡張脅威検出はAmazon GaurdDuty単体でも調査が捗る機能ですが、引き続き詳細な調査を行う場合にはAmazon Detectiveの方が軍配が上がります。

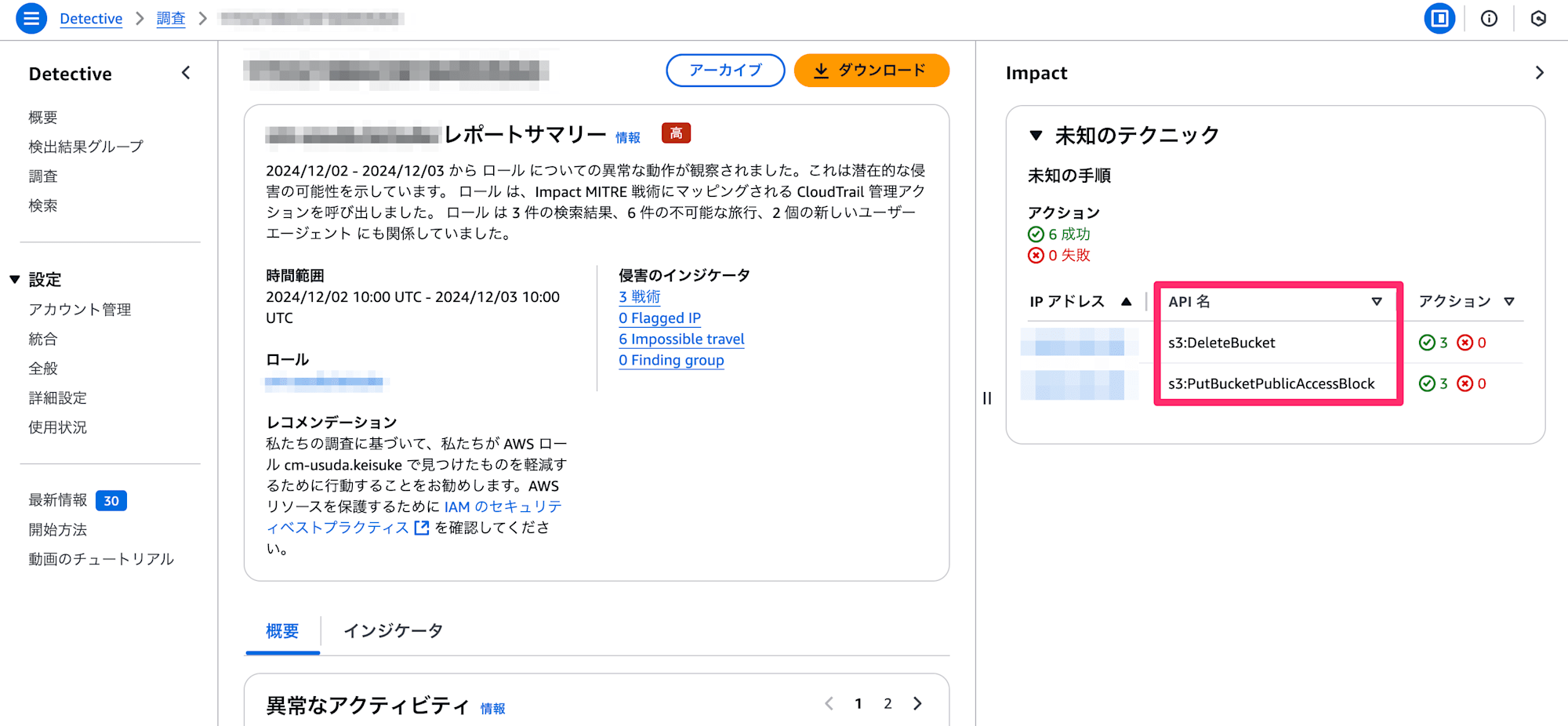

以下のようにDetectiveでは調査レポートを作成し、IAMに対して各種MITERの戦略ごとの実行したAPI集計結果を確認しながら、すべての実行されたAPIを確認したり、どのような操作がされたかのログを追跡したりできます。

他にも異常値・はずれ値に絞って確認したり、時間を絞ってログを調査していけます。

まとめ

拡張脅威検出のAttackSequence:S3/CompromisedDataを見てみました。GuardDuty単体でここまでできるようになったのは素晴らしいです。無料で使えるのでガンガン活用しましょう!

もし更に詳細な調査をしたければ、引き続きAmazon Detectiveも一緒に使いましょう。