![[アップデート]Amazon GuardDutyがドメインによる信頼する/検出するリストに対応しました](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-f1f1e80330aaa8917410e012de277155/263838c1009bccfef2d8a98f11615f2d/amazon-guardduty?w=3840&fm=webp)

[アップデート]Amazon GuardDutyがドメインによる信頼する/検出するリストに対応しました

こんにちは、臼田です。

みなさん、Amazon GuardDutyで脅威検出してますか?(挨拶

今回はAmazon GuardDutyでドメインのリストで許可/脅威の登録ができるようになったので解説します。

アップデート内容は下記の通りです。

{

"version": "1",

"type": "NEW_FEATURES",

"featureDetails": [

{

"featureDescription": "Customers can now use their own trusted and threat domain lists to customize how GuardDuty generates and alerts on findings, along with several other improvements, extending the existing support for trusted and threat IP lists.",

"featureLink": "https://docs.aws.amazon.com/guardduty/latest/ug/guardduty_upload-lists.html"

}

]

}

お客様は、独自の信頼できるドメイン リストと脅威ドメイン リストを使用して、GuardDuty が検出結果を生成してアラートを出す方法をカスタマイズできるようになりました。また、その他のいくつかの改善により、信頼できる IP リストと脅威 IP リストに対する既存のサポートが拡張されています。

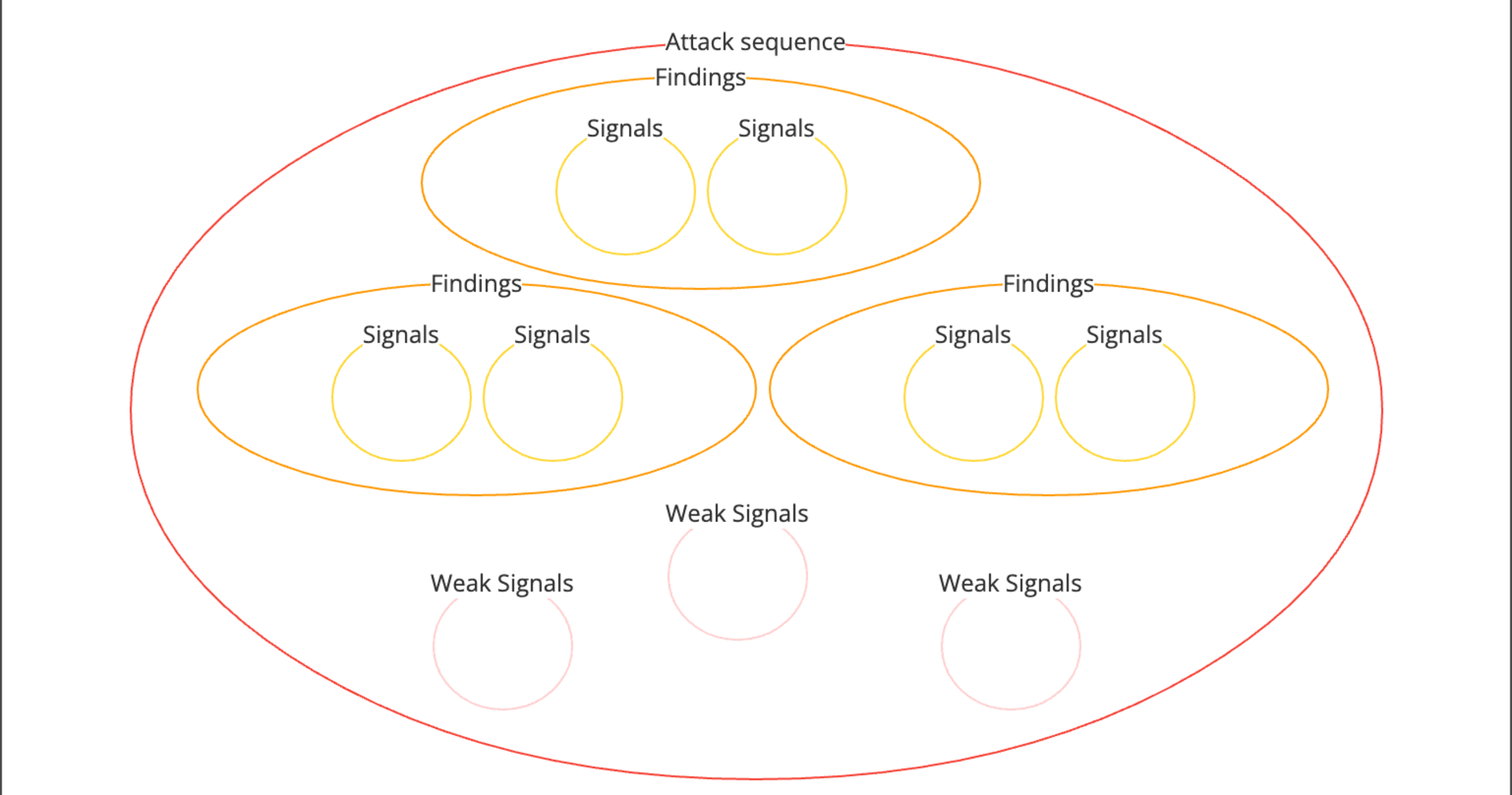

概要

Amazon GuardDutyではAWS上で発生する様々な脅威を検出してくれます。AWS CloudTrail/VPC Flow Logs/Route53 Resolver DNS query logs findingsなどで発見された不信なIPやドメインなどに関する通信を検出できます。

しかし、場合により信頼できる通信なども検出してしまうこともあるため、明示的にこれを指定して許可したい場合があります。

そのような場合や、逆に絶対に検出したい場合に合わせてAmazon GuardDutyでは信頼するIP/脅威として検出するIPをリストで登録する機能がありました。

今回その機能でIPリストだけでなく、ドメインも組み合わせたリストをサポートしました。(現状英語ドキュメントのみ更新済み)

Customizing threat detection with entity lists and IP address lists - Amazon GuardDuty

アップデート内容

登録できるリストのフォーマットは下記6種類です。

- プレーンテキスト (TXT)

- STIX (Structured Threat Information eXpression)

- Open Threat Exchange (OTX) CSV

- FireEye iSIGHT CSV

- Proofpoint ET Intelligence Feed CSV

- AlienVault Reputation Feed

それぞれ以下のようにフォーマット変更されています。

1. プレーンテキスト(TXT)形式

192.0.2.0/24

- 198.51.100.1

- 203.0.113.1

+ 192.0.2.1

+ example.com

+ example.org

+ *.example.org

- 変更点

- ドメイン名の直接指定が可能

- ワイルドカード(

*.example.org)対応 - IPアドレスとドメインの混在リスト

2. STIX(Structured Threat Information Expression)形式

<?xml version="1.0" encoding="UTF-8"?>

- <stix:STIX_Package xmlns:AddressObject="http://cybox.mitre.org/objects#AddressObject-2">

- <stix:Observables>

- <cybox:Observable>

- <cybox:Object>

- <cybox:Properties xsi:type="AddressObject:AddressObjectType" category="ipv4-addr">

- <AddressObject:Address_Value>198.51.100.1</AddressObject:Address_Value>

- </cybox:Properties>

- </cybox:Object>

- </cybox:Observable>

- </stix:Observables>

+ <stix:STIX_Package xmlns:DomainNameObj="http://cybox.mitre.org/objects#DomainNameObject-1">

+ <stix:Indicators>

+ <stix:Indicator id="example:indicator-domain" xsi:type="indicator:IndicatorType">

+ <indicator:Title>Malicious domain observed Example</indicator:Title>

+ <indicator:Type xsi:type="stixVocabs:IndicatorTypeVocab-1.1">Domain Watchlist</indicator:Type>

+ <indicator:Observable>

+ <cybox:Object>

+ <cybox:Properties xsi:type="DomainNameObj:DomainNameObjectType">

+ <DomainNameObj:Value condition="Equals">bad.example.com</DomainNameObj:Value>

+ </cybox:Properties>

+ </cybox:Object>

+ </indicator:Observable>

+ </stix:Indicator>

+ </stix:Indicators>

</stix:STIX_Package>

- 変更点

- ドメイン名オブジェクト(

DomainNameObject)の追加 - インディケーターレベルでの分類が可能

- より詳細なメタデータの付与

- ドメイン名オブジェクト(

3. Open Threat Exchange(OTX)CSV形式

Indicator type, Indicator, Description

CIDR, 192.0.2.0/24, example

IPv4, 198.51.100.1, example

IPv4, 203.0.113.1, example

+ Domain name, example.net, example

- 変更点

Domain nameタイプの追加- 既存のIP形式との完全互換性

- シンプルな拡張で運用継続可能

4. FireEye iSIGHT CSV形式

- reportId,title,ip,networkType,malwareFamily

- 01-00000001,Example,198.51.100.1,network,Ursnif

- 01-00000002,Example,203.0.113.1,network,Ursnif

+ reportId,title,domain,ip,networkType,malwareFamily

+ 01-00000001,Example,,198.51.100.1,network,Ursnif

+ 01-00000002,Malicious domain observed,example.com,203.0.113.0,network,Ursnif

- 変更点

domainフィールドの追加- ドメインとIPの関連付けが可能

- 既存のFireEyeインテリジェンスとの互換性維持

5. Proofpoint ET Intelligence Feed CSV形式

- ip, category, score, first_seen, last_seen, ports (|)

+ domain, category, score, first_seen, last_seen, ports (|)

198.51.100.1, 1, 100, 2000-01-01, 2000-01-01,

203.0.113.1, 1, 100, 2000-01-01, 2000-01-01, 80

- 変更点

- ヘッダーが

ipからdomainに変更(IPアドレスも引き続き対応) - 統一されたフィールド名でドメインとIPを区別なく処理

- ポート情報の継続サポート

- ヘッダーが

6. AlienVault Reputation Feed形式

- 198.51.100.1#4#2#Malicious Host#US##0.0,0.0#3

- 203.0.113.1#4#2#Malicious Host#US##0.0,0.0#3

+ 192.0.2.1#4#2#Malicious Host#KR##37.5111999512,126.974098206#3

+ 192.0.2.2#4#2#Scanning Host#IN#Gurgaon#28.4666996002,77.0333023071#3

+ www.test.org#4#2#Malicious Host#CA#Brossard#45.4673995972,-73.4832000732#3

+ www.example.com#4#2#Malicious Host#PL##52.2393989563,21.0361995697#3

- 変更点

- ドメイン名(FQDN)の直接サポート

- 地理的情報の詳細化

- 既存の区切り文字形式を維持

やってみた

ではリストの登録を試してみたいと思います。

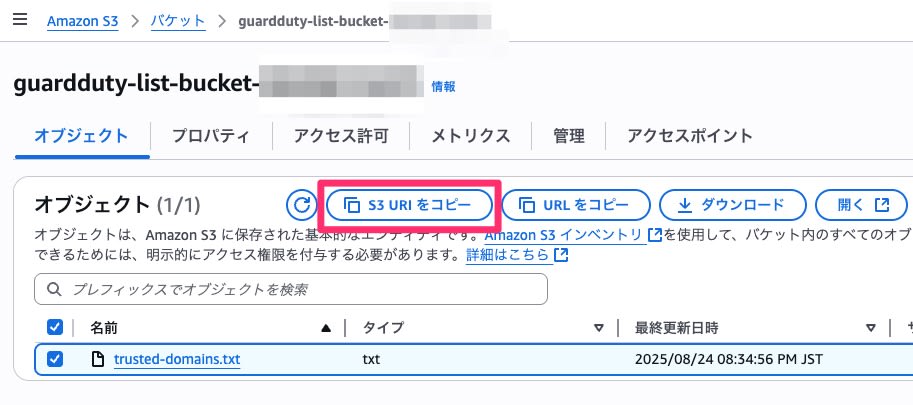

今回はいちばん簡単なプレーンテキストで登録します。まずはリストを作成します。

guarddutyc2activityb.com

上記のドメインはGuardDutyのテスト用ドメインです。このドメインは信頼リストとして登録しても実際には除外されないはずなのであくまでサンプルとしての記述であることをご留意ください。

リストを作成したらS3にアップロードして、S3 URIをコピーします。

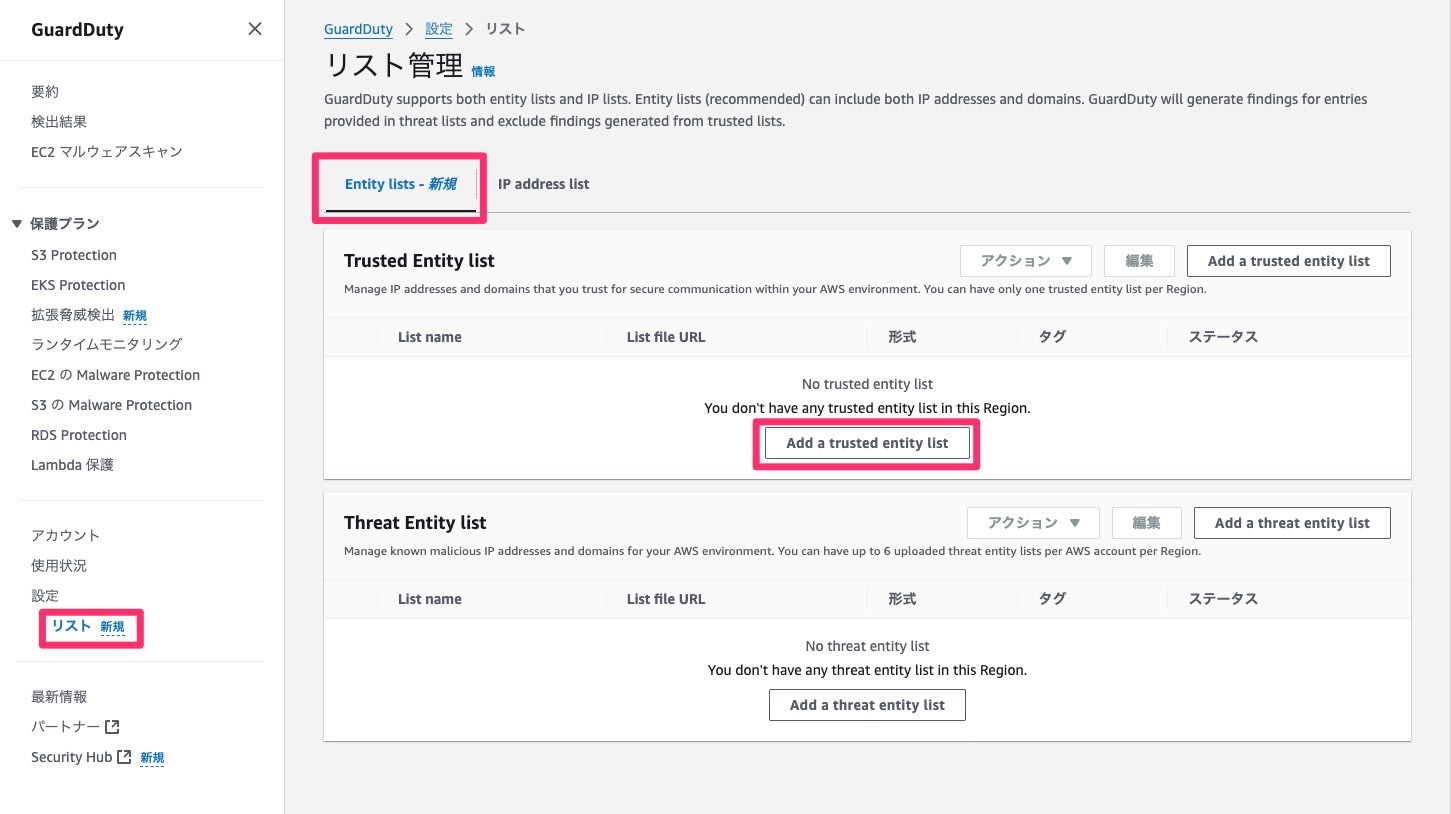

続いてAmazon GuardDutyのリスト管理画面から登録していきます。今回リストの登録タブが2つになり、IPリストのみとIP+ドメインで分かれています。「Entity lists」から登録します。

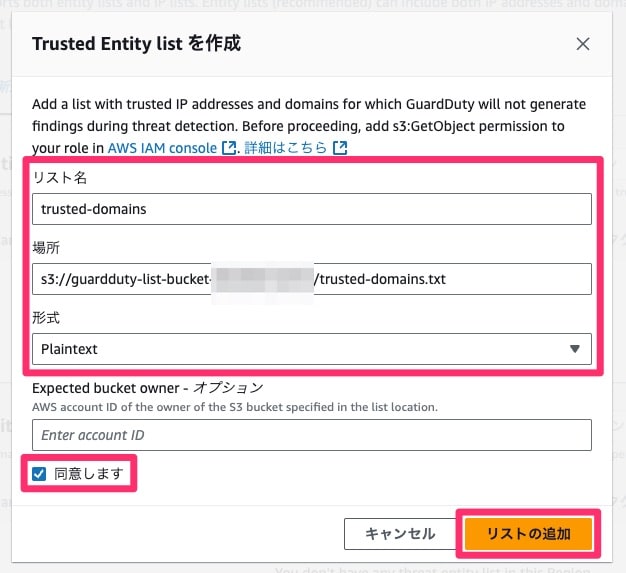

URIその他の登録をします。

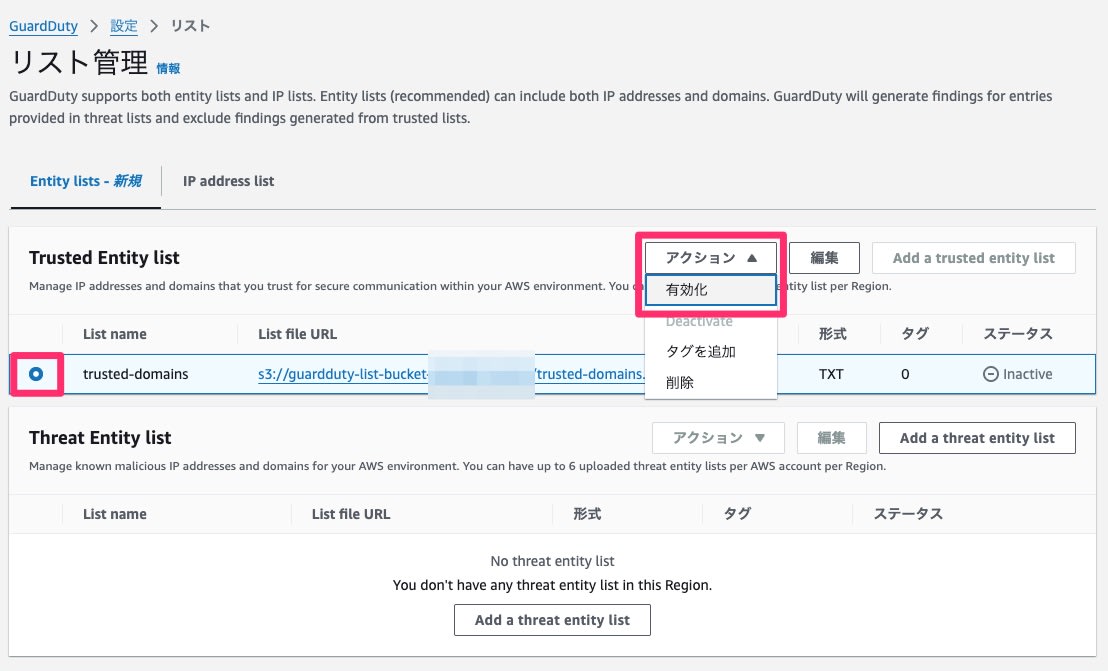

登録しただけでは適用されません。有効化します。

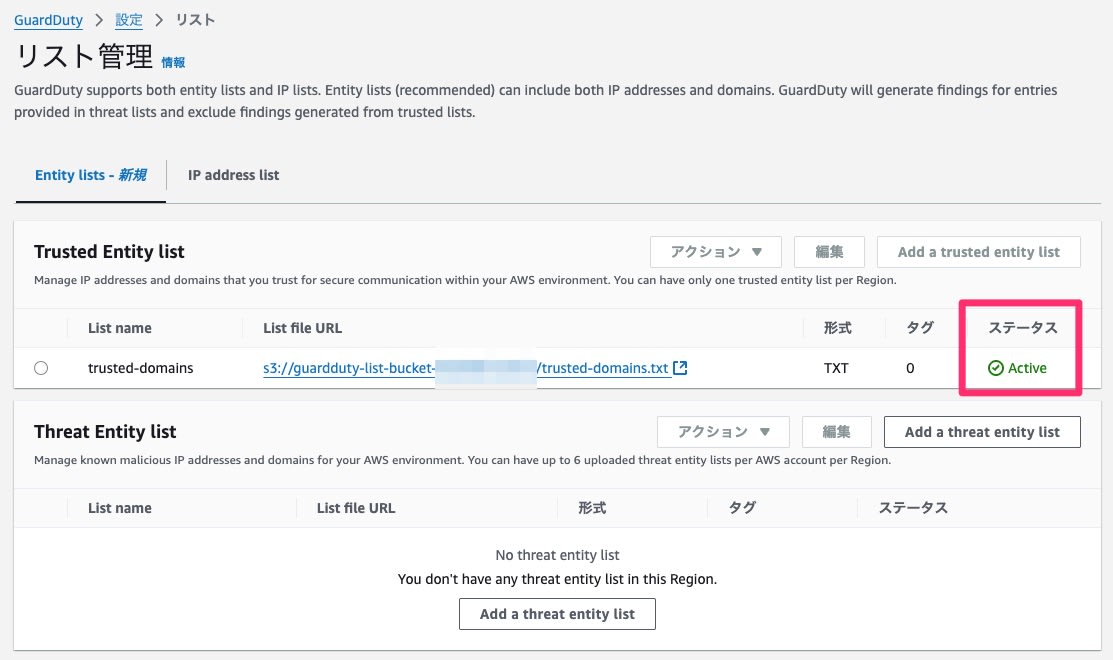

アクティブになるまでしばらく時間がかかるので待ちます。

アクティブになるまで15分から長いときで40分ほどかかるとドキュメントにありますので、留意してください。

まとめ

Amazon GuardDutyのリストでドメインも登録できるようになりました。

これまで必要以上に検出されていたドメインがある場合、嬉しいアップデートですね。