AWS IAM Identity CenterのMFA設定で、組み込みの認証アプリの指紋認証を試してみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

はじめに

AWS IAM Identity CenterのMFA(多要素認証)タイプで組み込みの認証アプリを試してみました。

Identity Centerのユーザーの管理(ID管理)が独自の ID ストアの場合、MFAタイプには以下のオプションがあります。

- FIDO2 認証機能

- 組み込みの認証機能

- セキュリティキー

- パスワードマネージャー、パスキープロバイダー、その他の FIDO 認証機能

- 仮想認証アプリ

- ワンタイムパスワード (OTP) ベースのサードパーティー認証アプリ

- RADIUS MFA

- AWS Managed Microsoft ADを介して利用

今回は、組み込みの認証機能のTouch IDによるログインを試してみます。

前提条件

- AWS Identity Centerのユーザーの管理は、独自の ID ストアでセットアップ済み

- 利用するPCデバイスは、MacBook Pro M2(Sonoma 14)

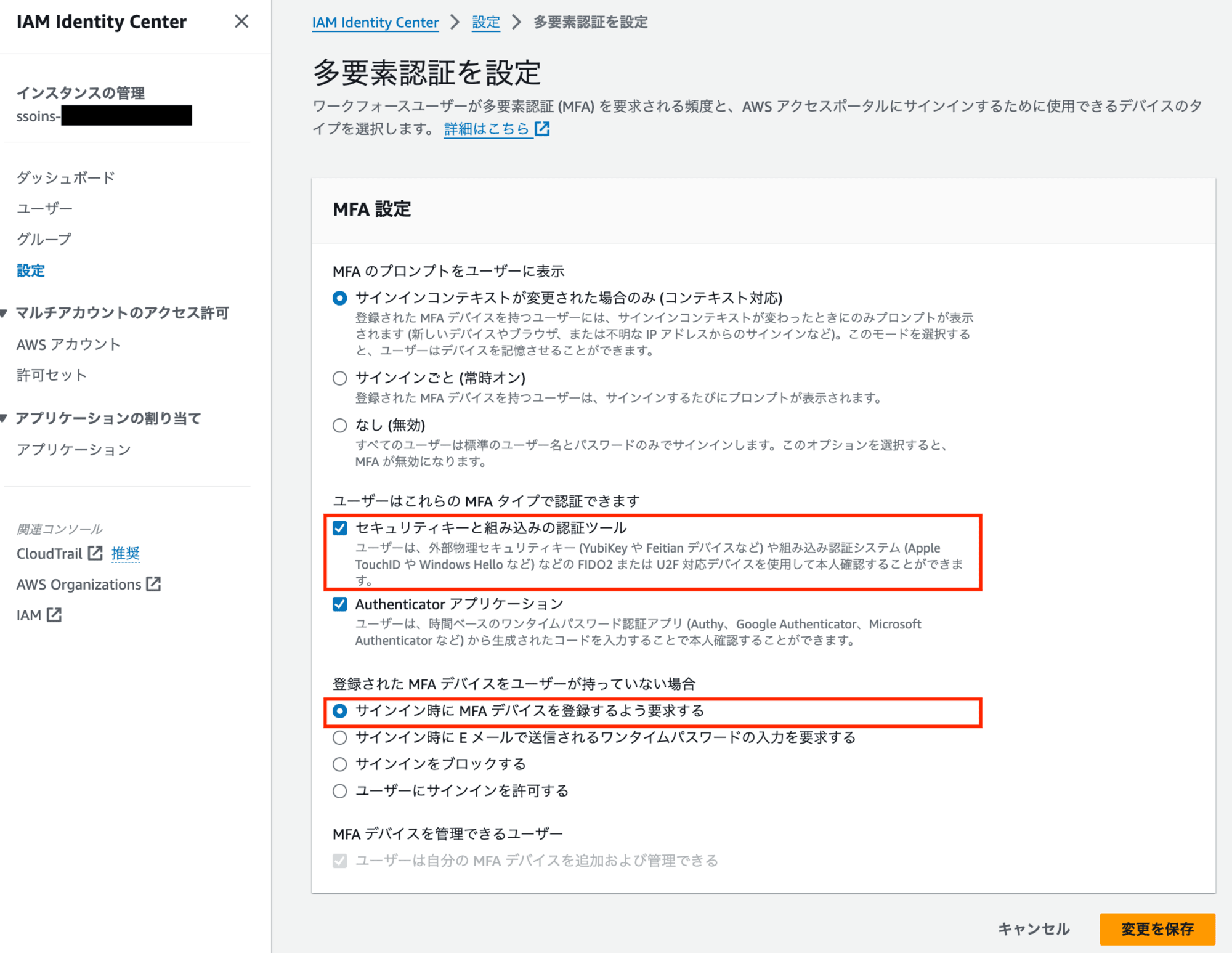

MFAの設定

MFAの設定は、以下を有効化します

- セキュリティキーと組み込みの認証ツール

- [Authenticator アプリケーション]と[セキュリティキーと組み込みの認証ツール]は、それぞれ有効・無効化できます。

- サインイン時に MFA デバイスを登録するよう要求する

- ユーザーにMFAが登録されていない場合、MFA デバイスの登録を強制することができます。

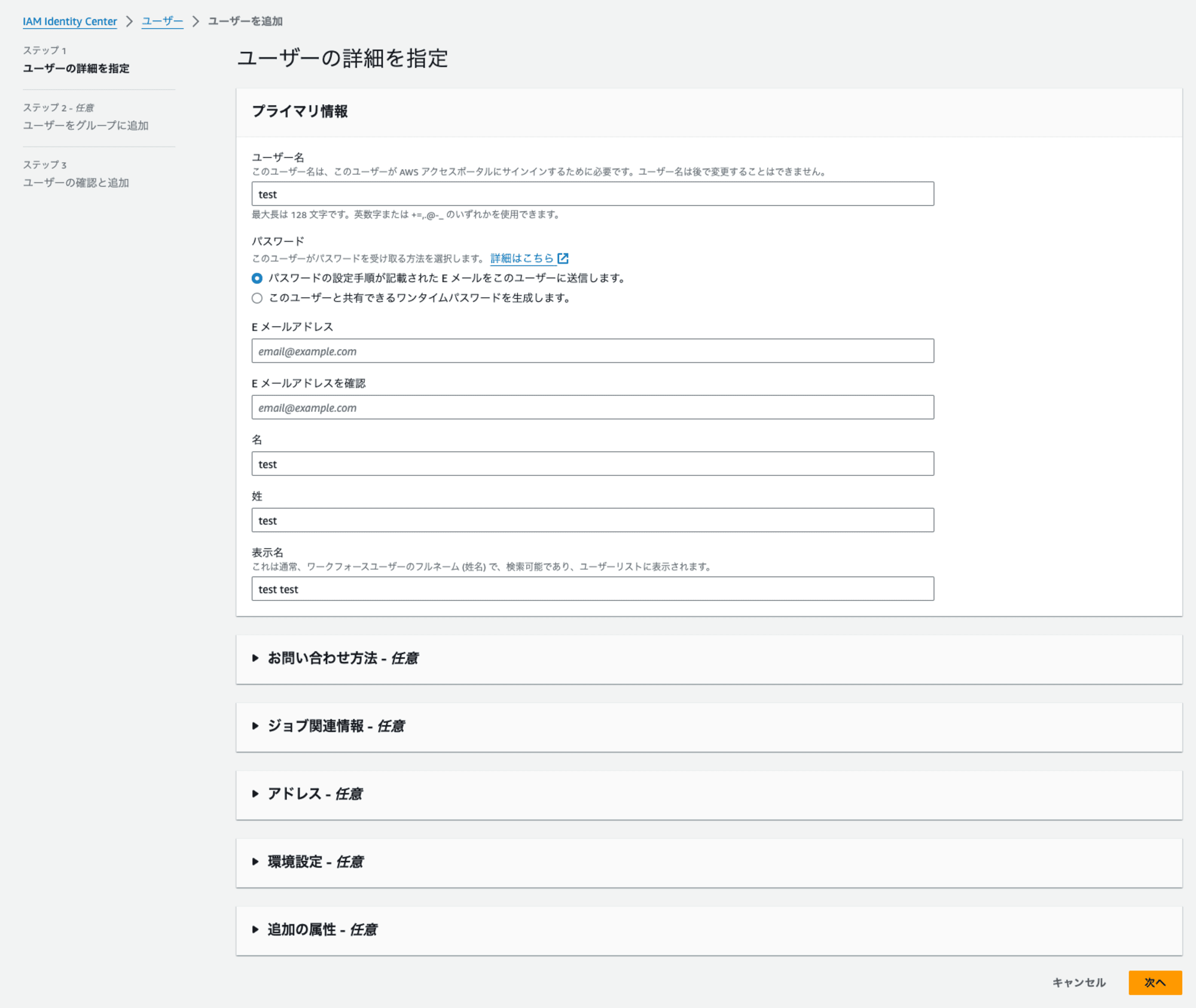

ユーザーの追加

ユーザーを追加します。

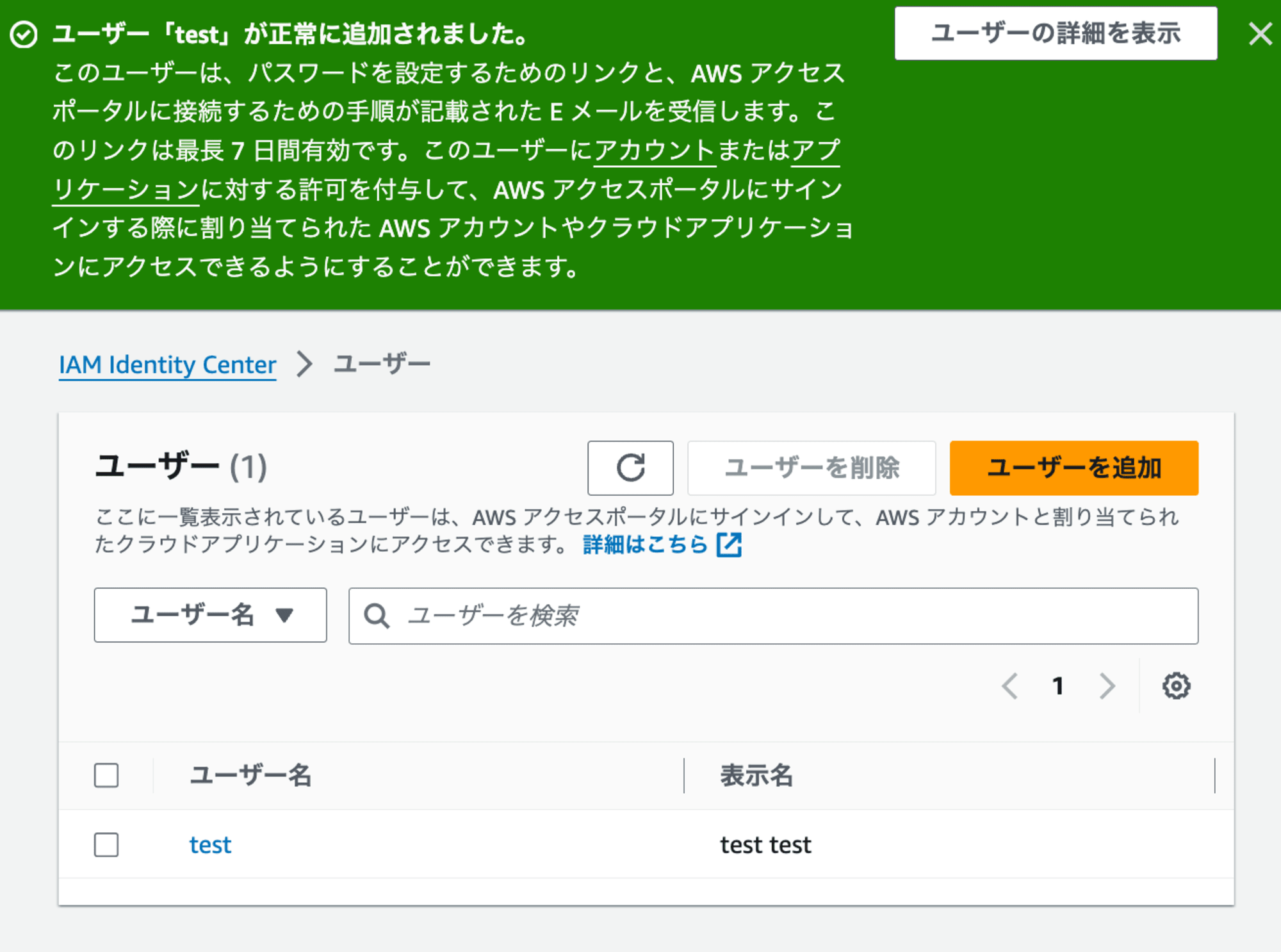

ユーザーが作成されました。

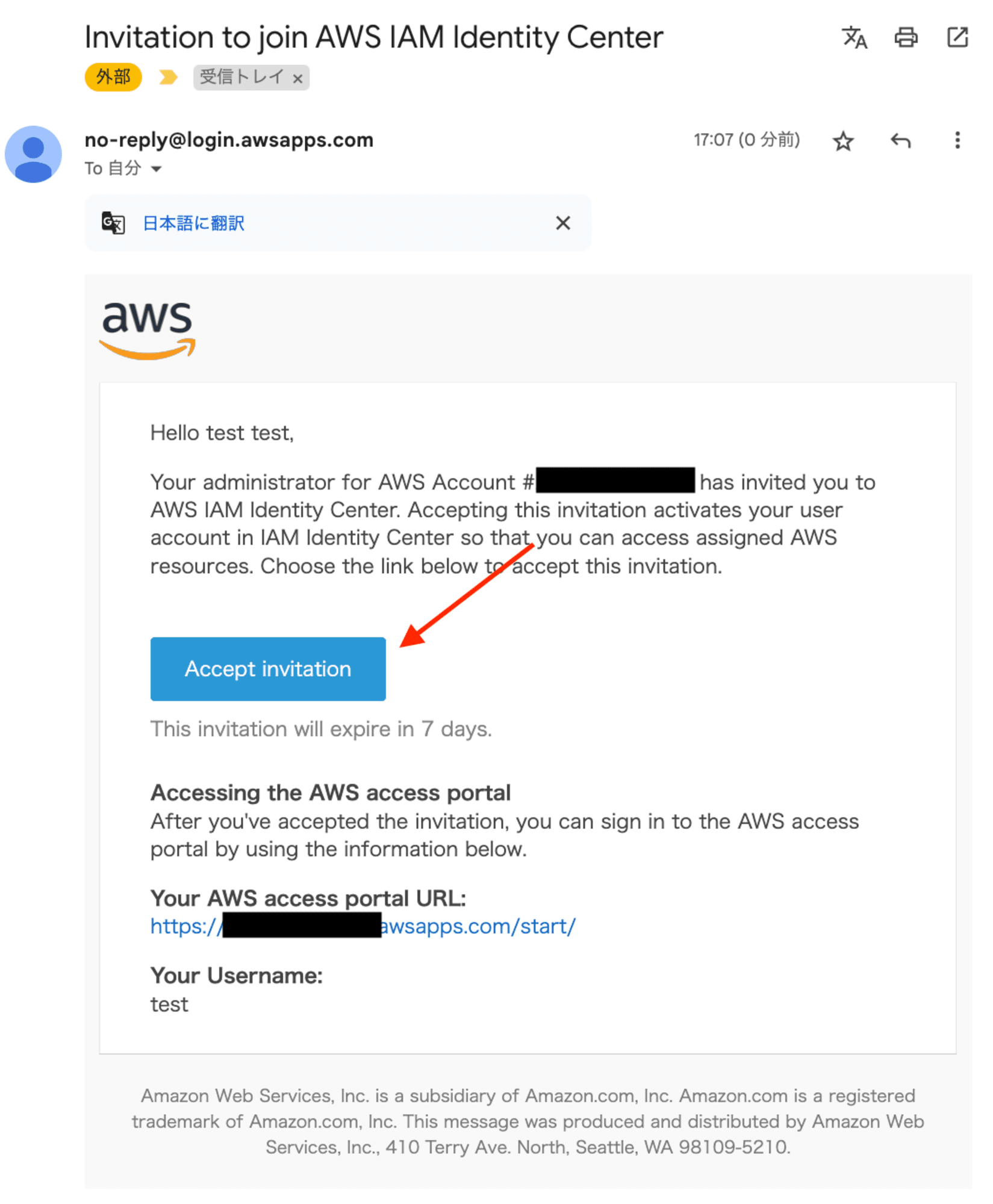

設定したEメールを確認し、[Accept invitation]を選択します。

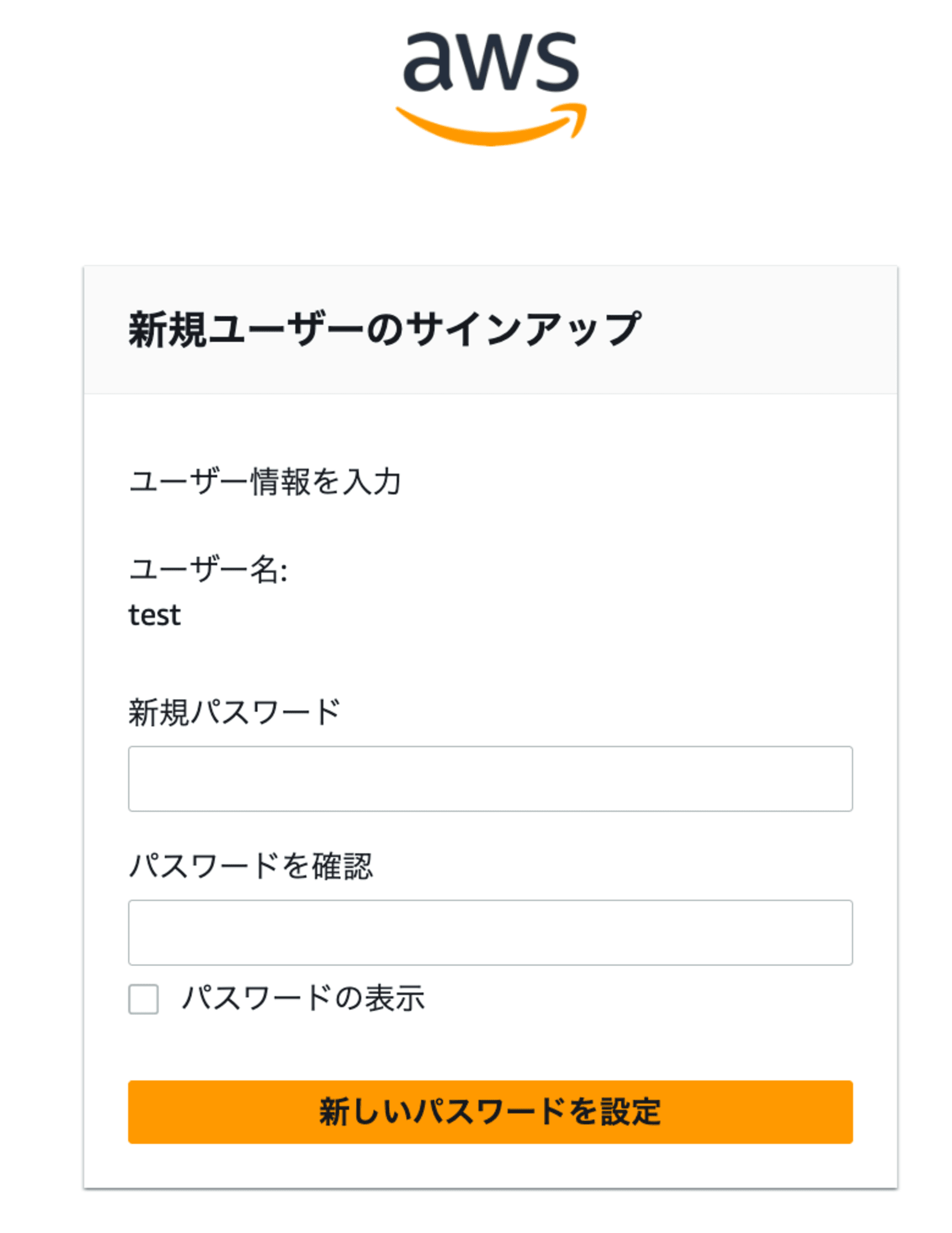

サインアップ画面に遷移しました。パスワードを設定すると、ユーザーアカウントが作成されます。

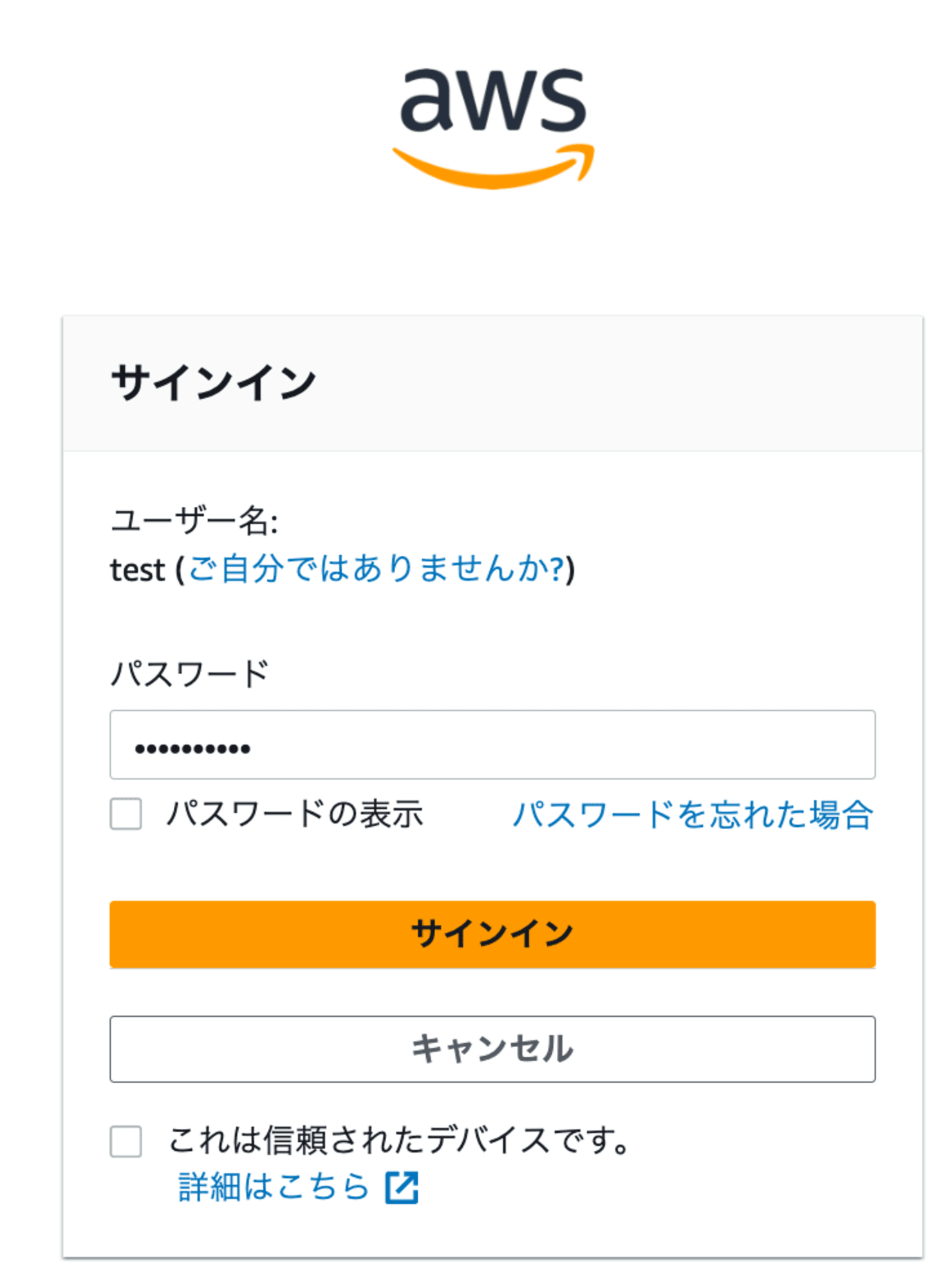

続いてサインイン画面に遷移しました。ユーザー名とパスワードを入力します。

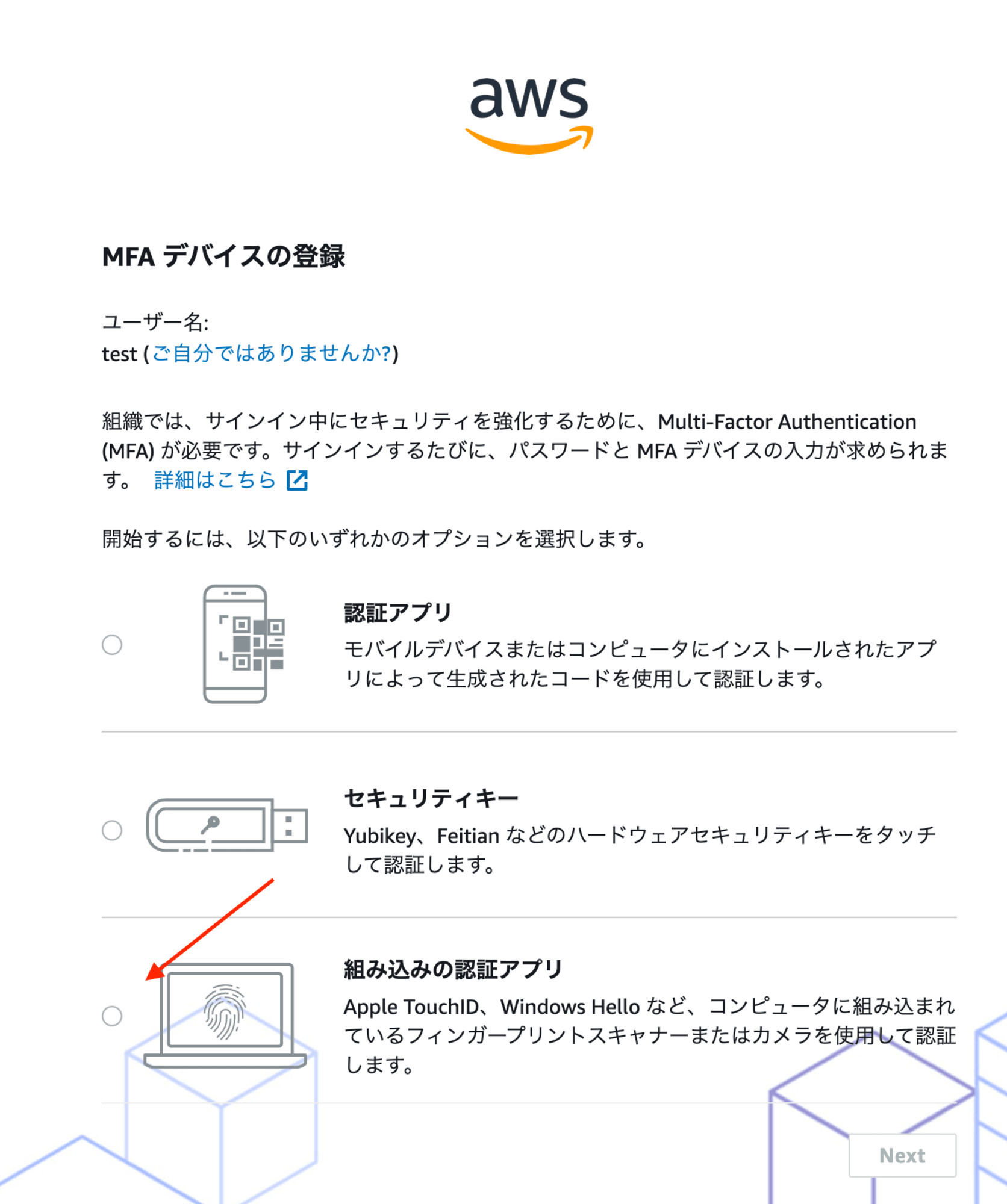

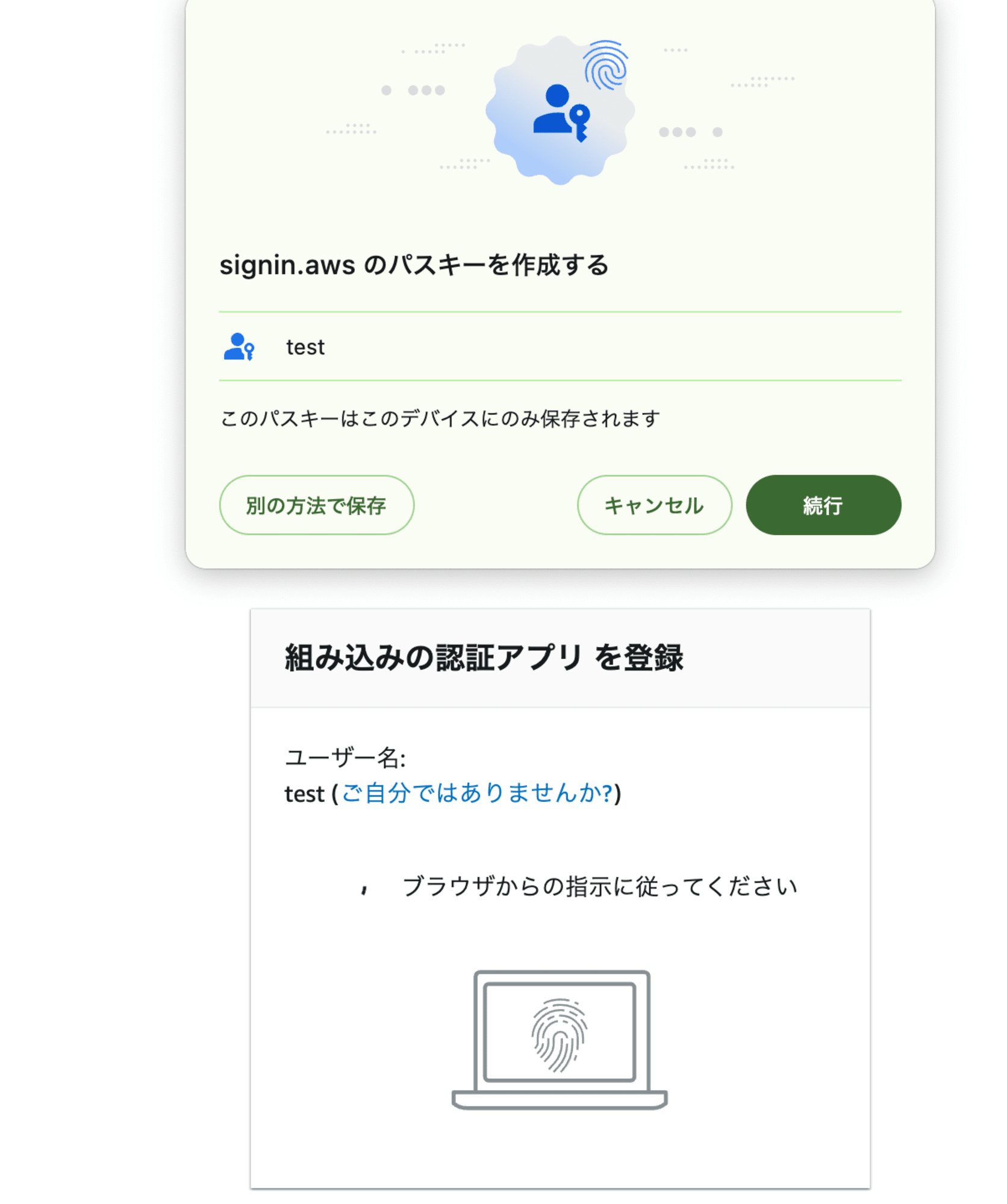

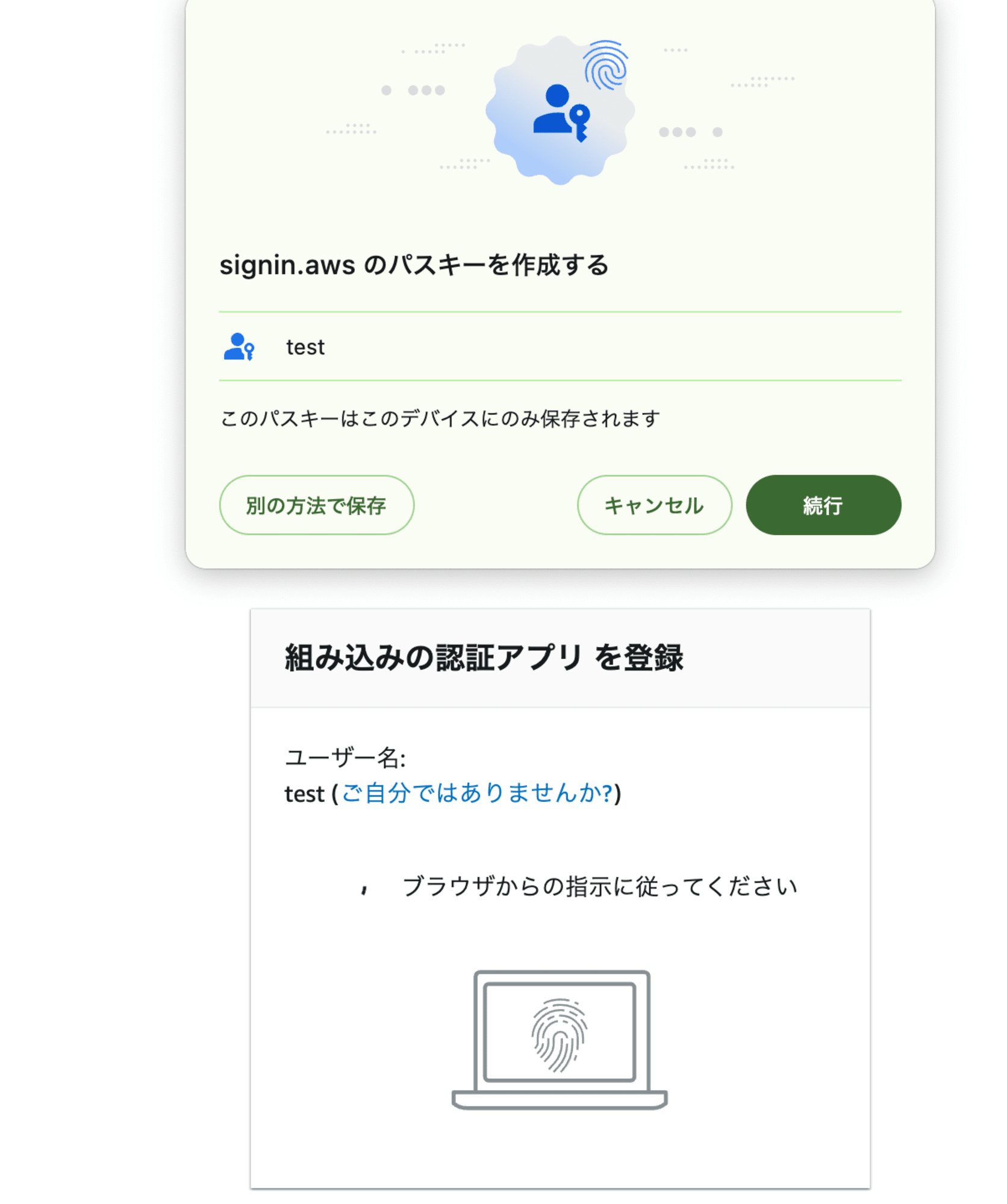

MFAのデバイス登録をします。組み込みの認証アプリを選択します。

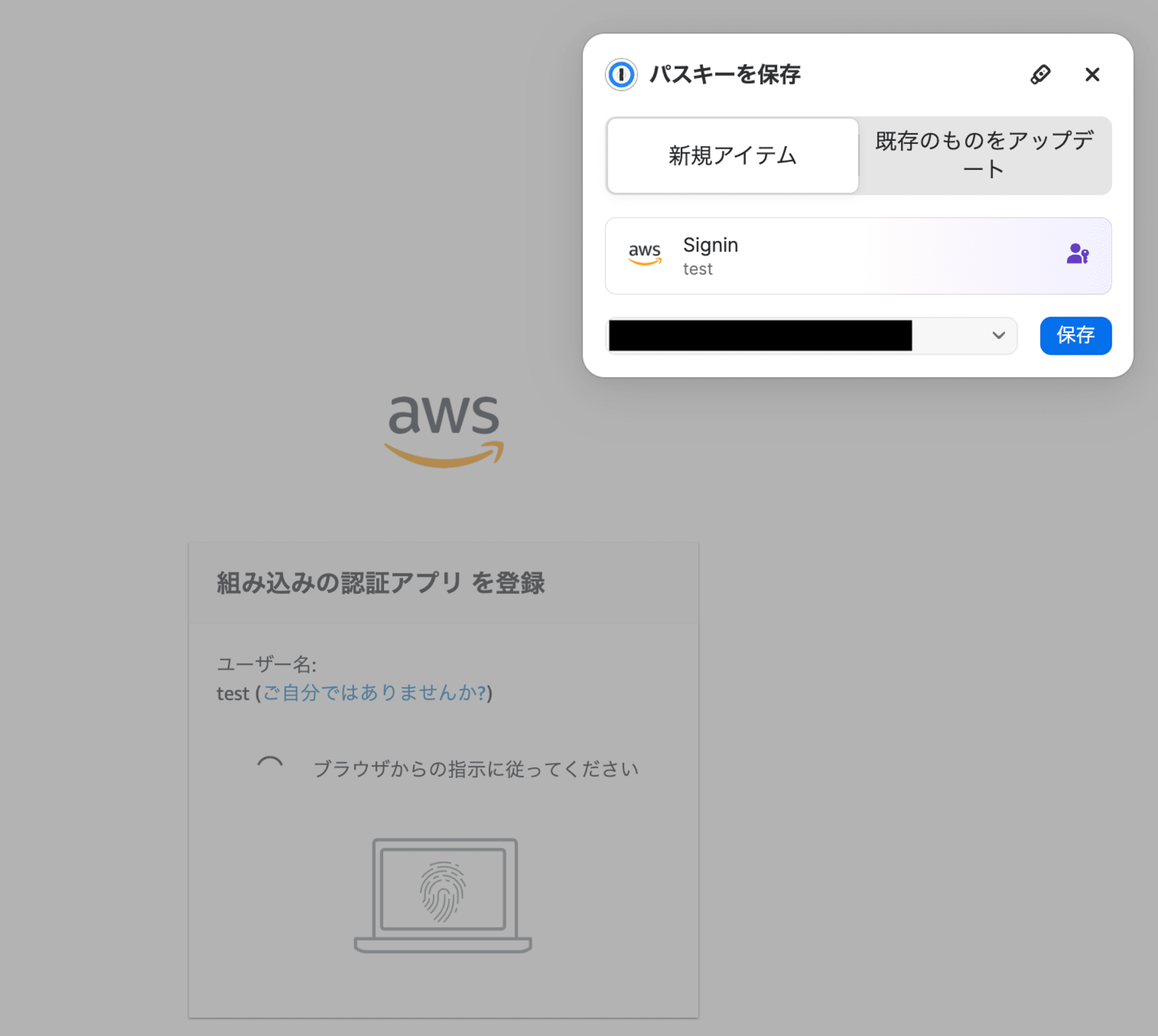

1Passwordを利用している場合、1Passwordの登録画面が表示されました。✕をクリックします。

パスキーを作成する画面が表示されました。[別の方法で保存]を選択します。

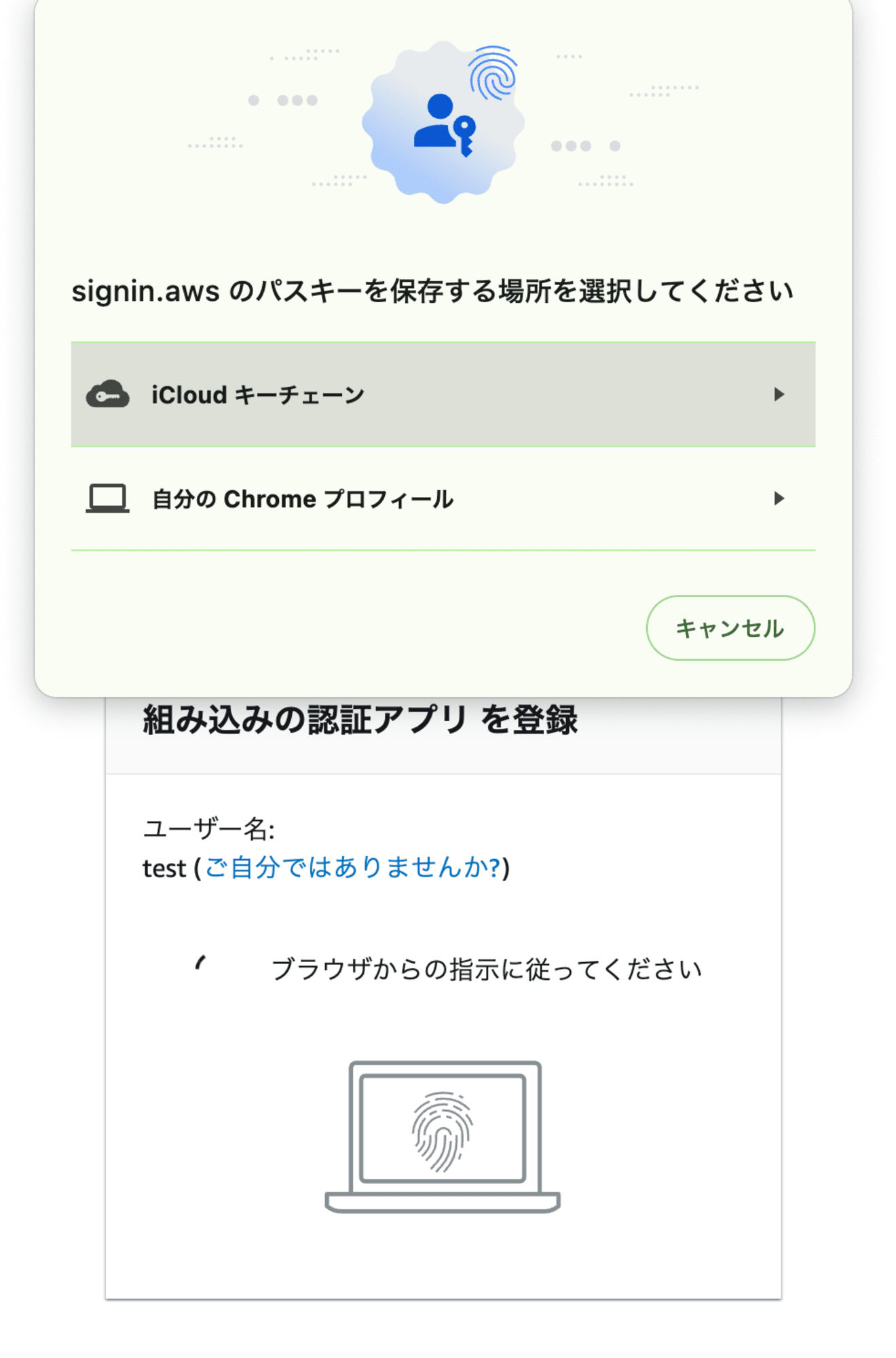

私の場合、以下の2つの選択肢がありました。

- iCloud キーチェーン

- 自分のChromeプロフィール

[自分のChromeプロフィール]を選択すると、先ほどと同じ画面に遷移しました。[自分のChromeプロフィール]の場合、パスキーはこのデバイスにのみ保存されるようです。

[続行]をクリックします。

Touch IDかPCのパスワードが要求されました。Touch IDを利用しました。

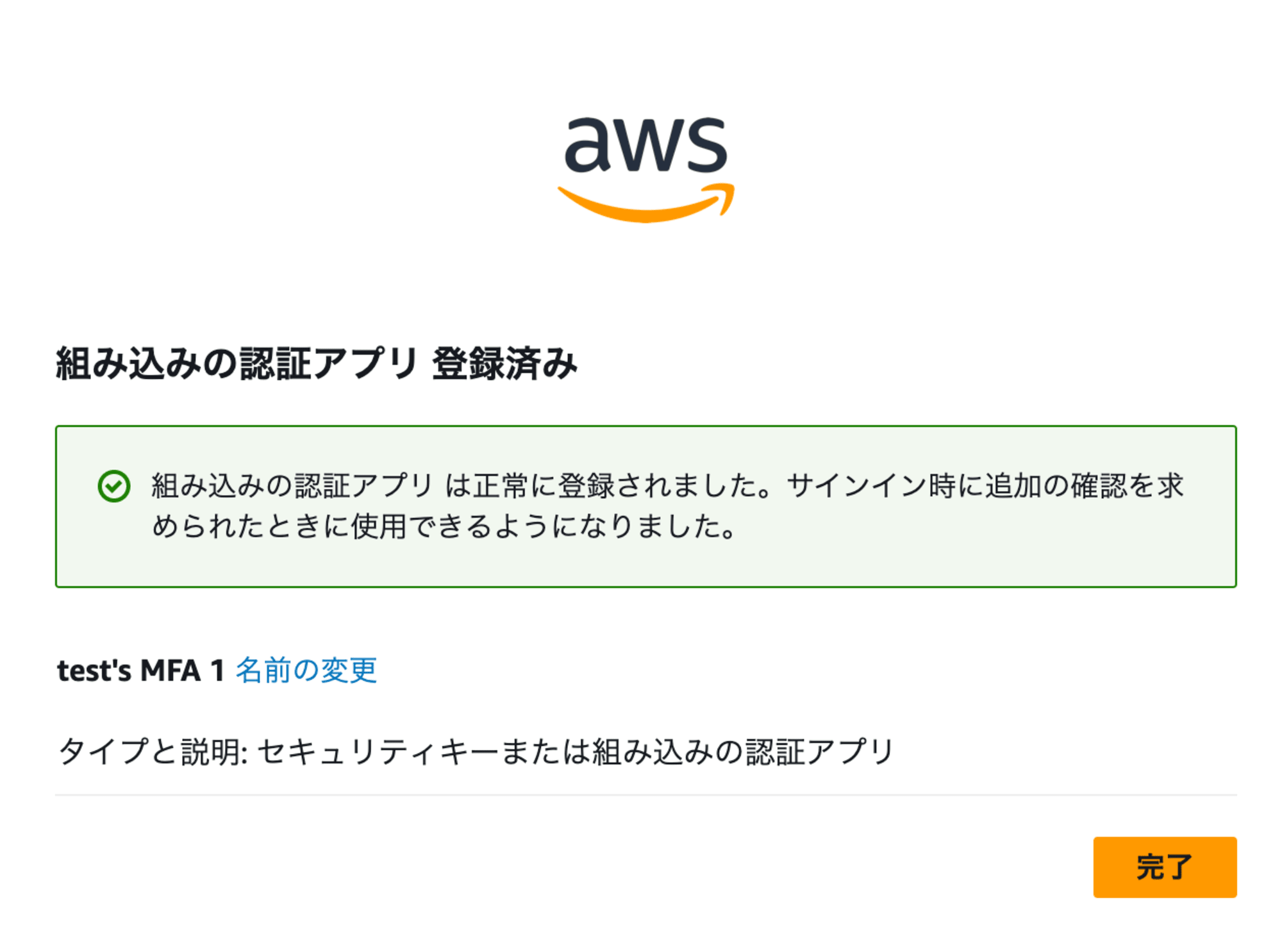

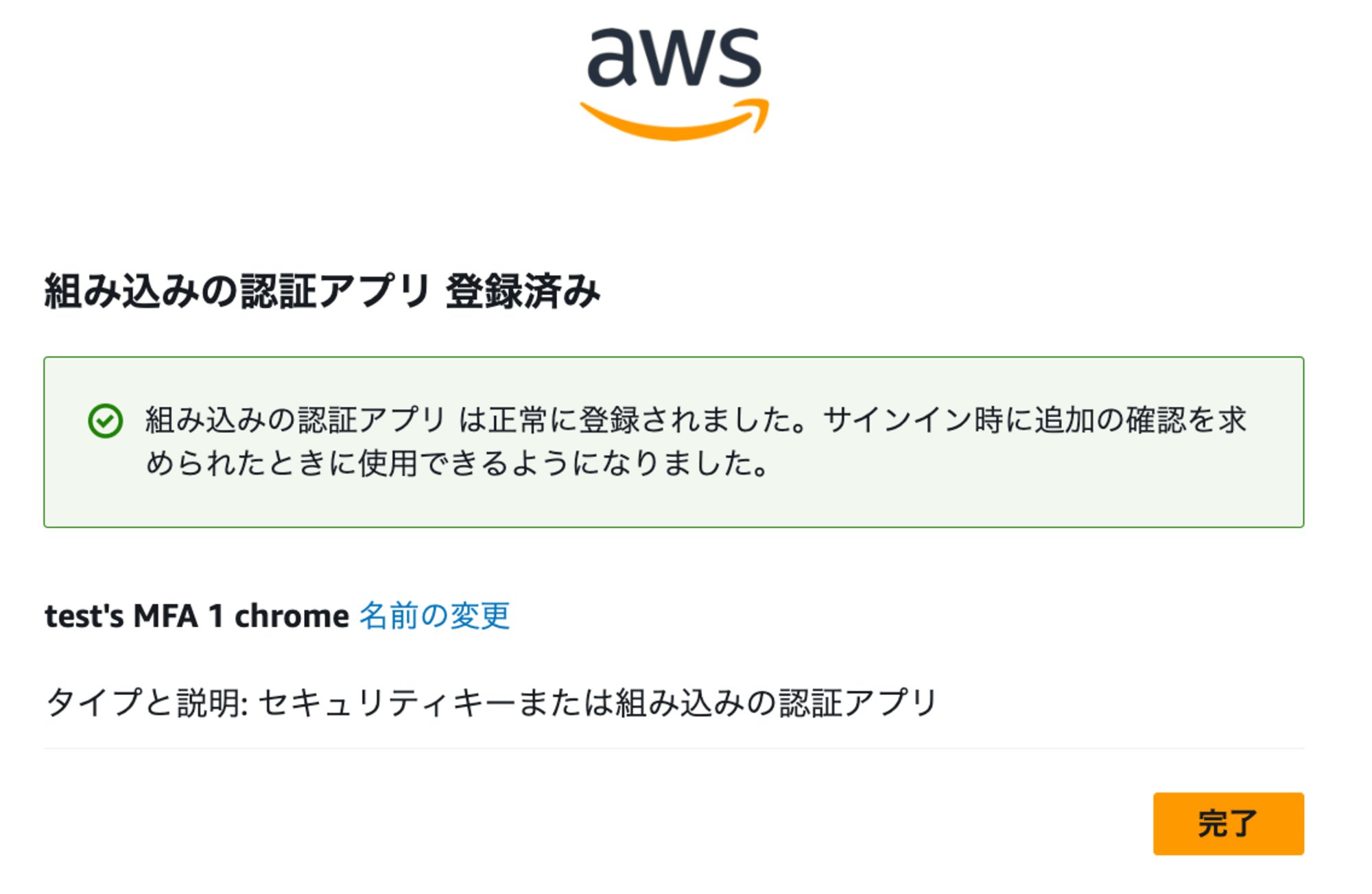

登録済みとなりました。

[名前の変更]から、MFAの名前の変更もできました。完了します。

ちなみに、iCloud キーチェーンを選択すると、Touch IDが要求されました。iCloud キーチェーンの場合、iCloud キーチェーンを同期しているすべてのデバイスで利用できるようです。chromeの場合は、登録したデバイスのみですので、違いがありますね。

サインイン

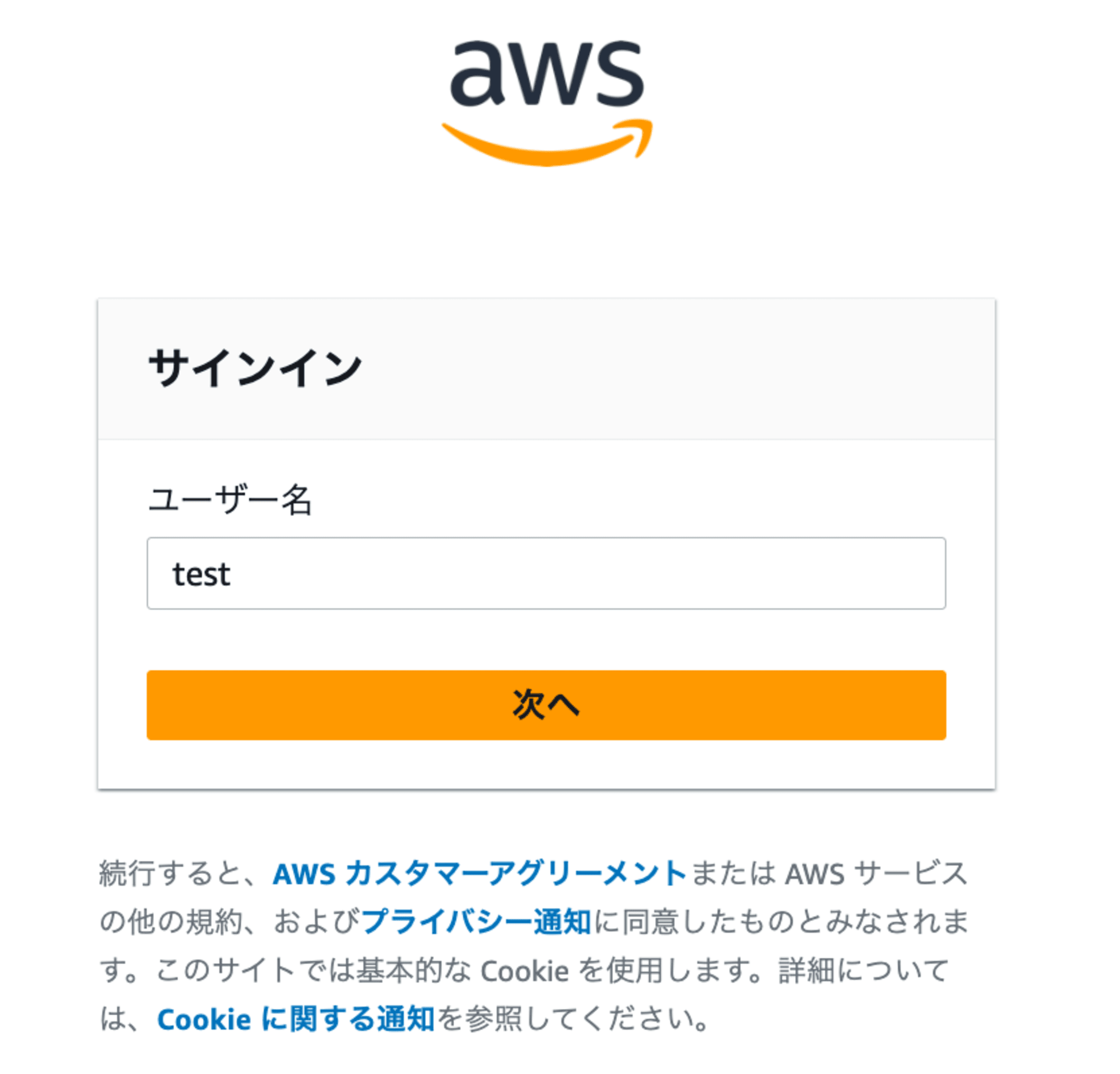

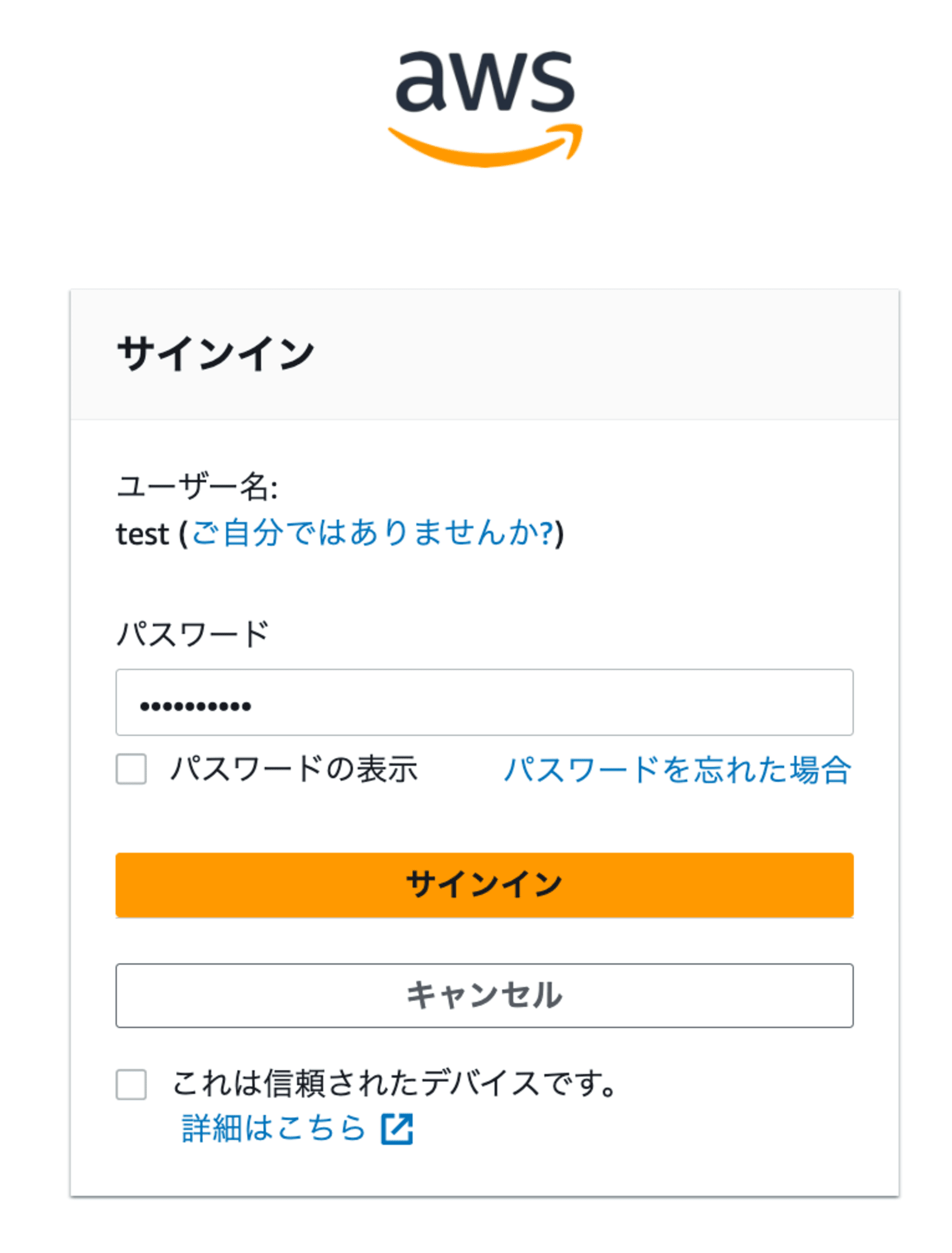

ユーザー名とパスワードを入力します。

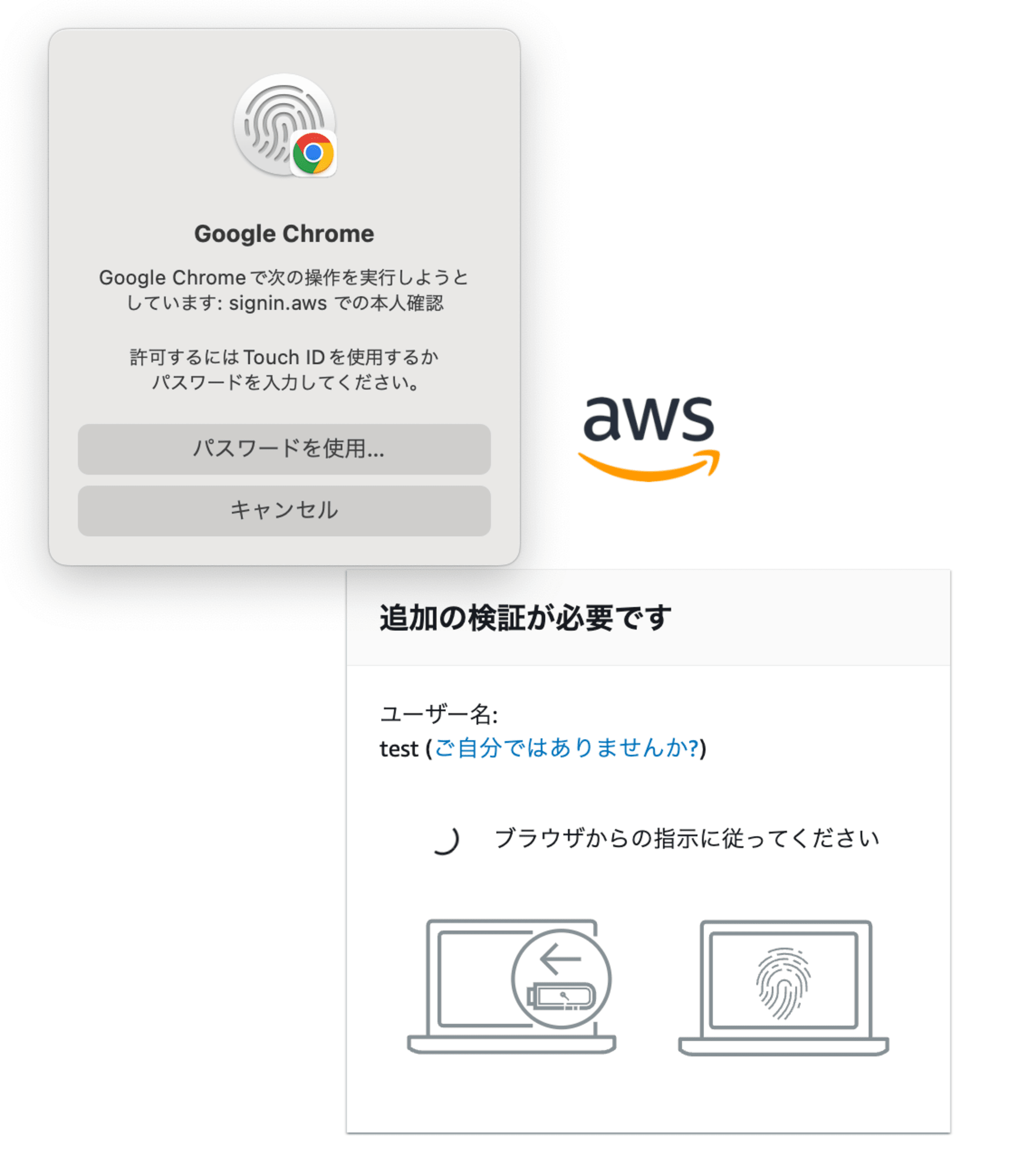

先ほど設定したchromeの設定で、Touch IDかパスワードを入力します。

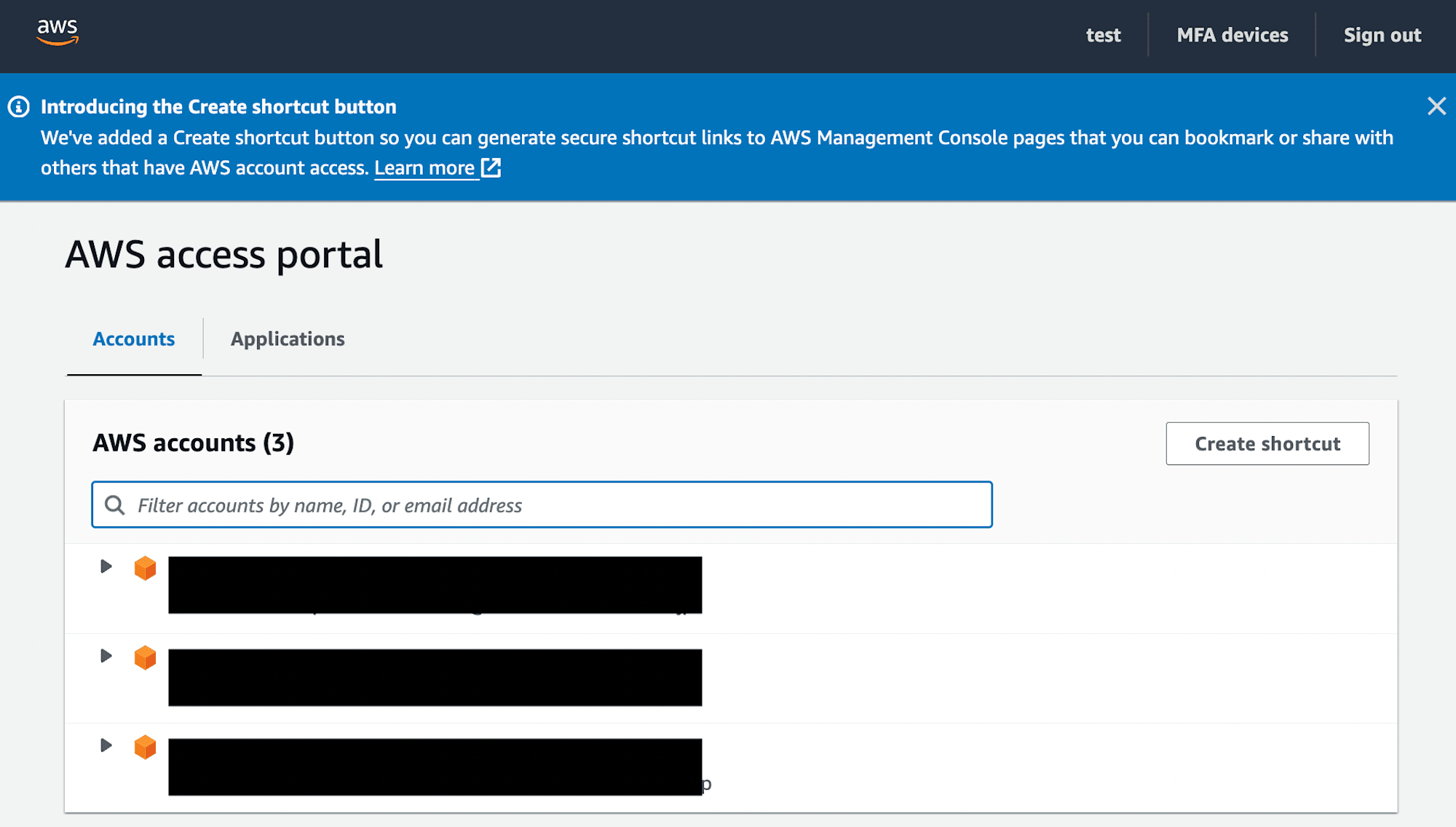

AWS アクセスポータルに無事遷移できました。

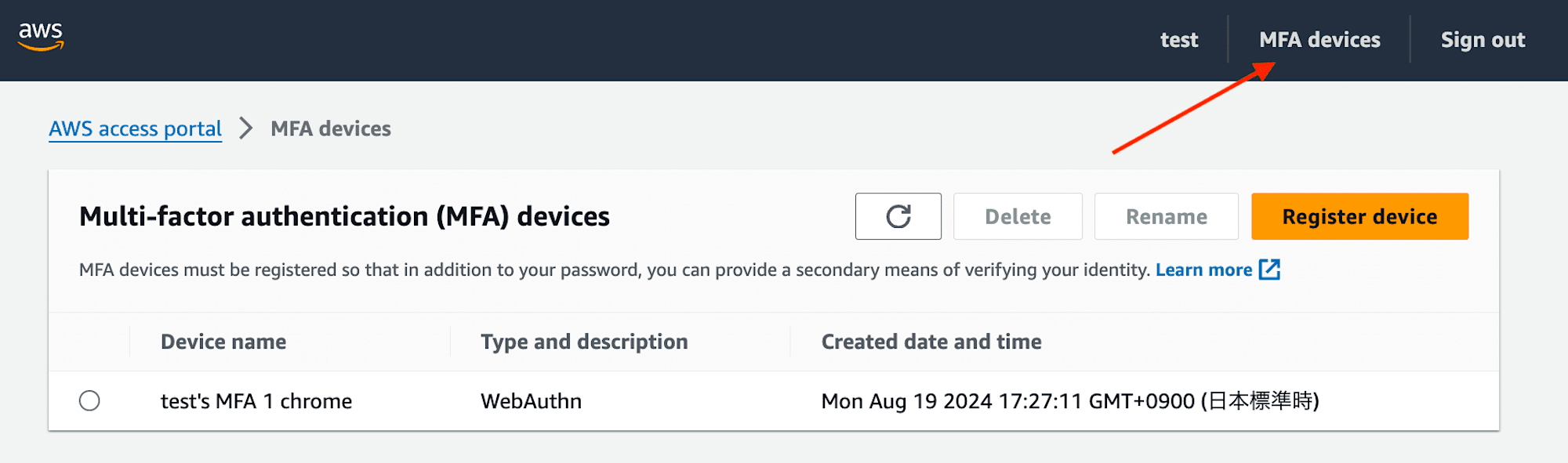

[MFA devices]から登録したMFAデバイスが確認できます。

最後に

AWS IAM Identity CenterのMFAタイプで組み込みの認証アプリを試してみました。

組み込みの認証アプリを使用したパスキーの作成方法には、複数の選択肢があることがわかりました。iCloud キーチェーンのように複数のデバイスに同期できるものや、Chromeプロフィールのように設定したデバイスのみで利用できるものなど、ユーザーのニーズに応じて選択できます。

この機能により、パスワードレスでより安全な認証が可能になり、ユーザーの利便性も向上します。組織のセキュリティ要件や、ユーザーの利用パターンに合わせて、最適なMFA方式を選択ください。

参照