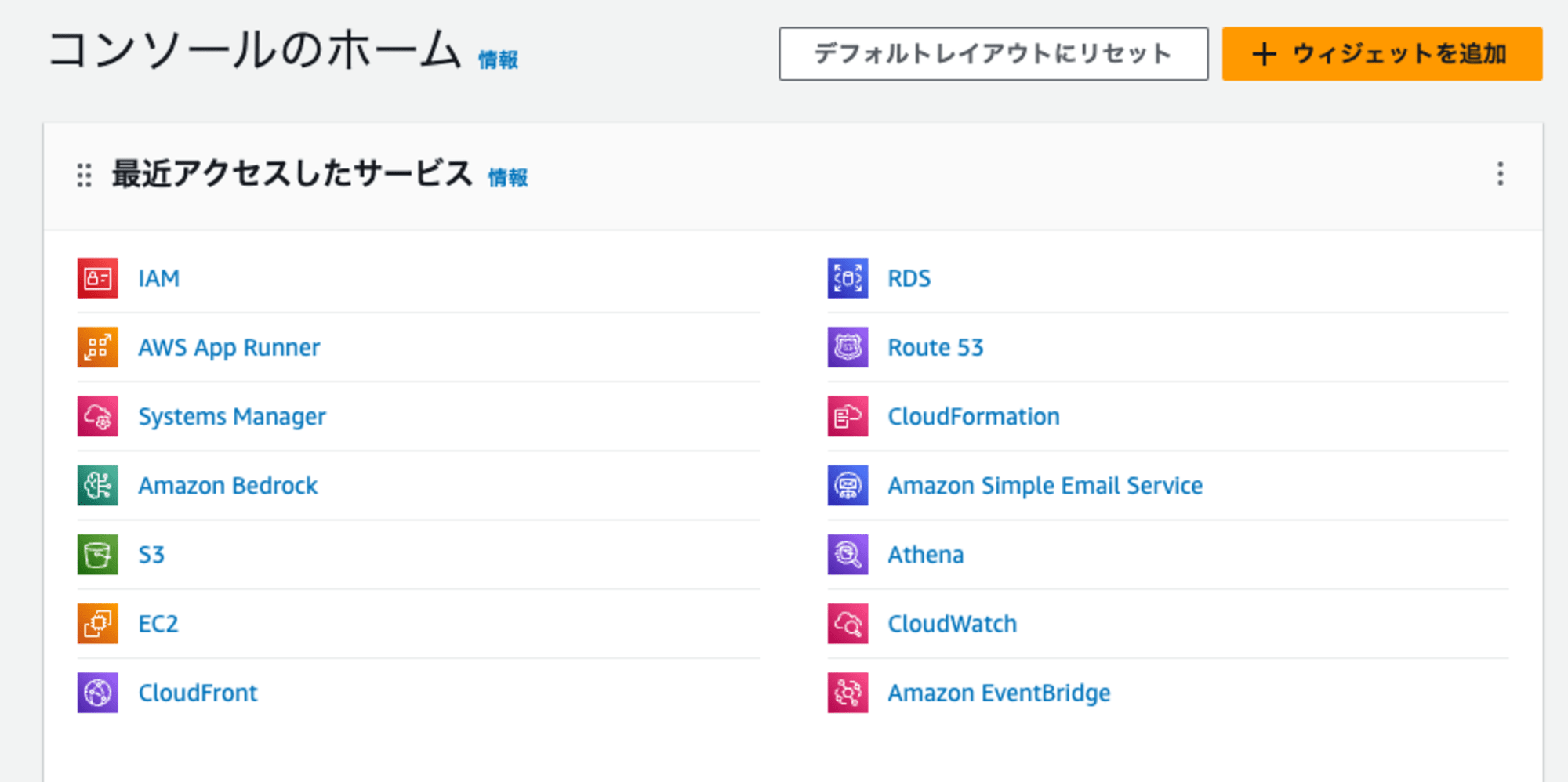

MFAにパスキーを利用したAWSマネジメントコンソールのIAMユーザログインを試してみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

2024年6月、AWS マネジメントコンソール、IAMユーザでログインする際の多要素認証(MFA)にパスキーが利用可能となるアップデートがありました。

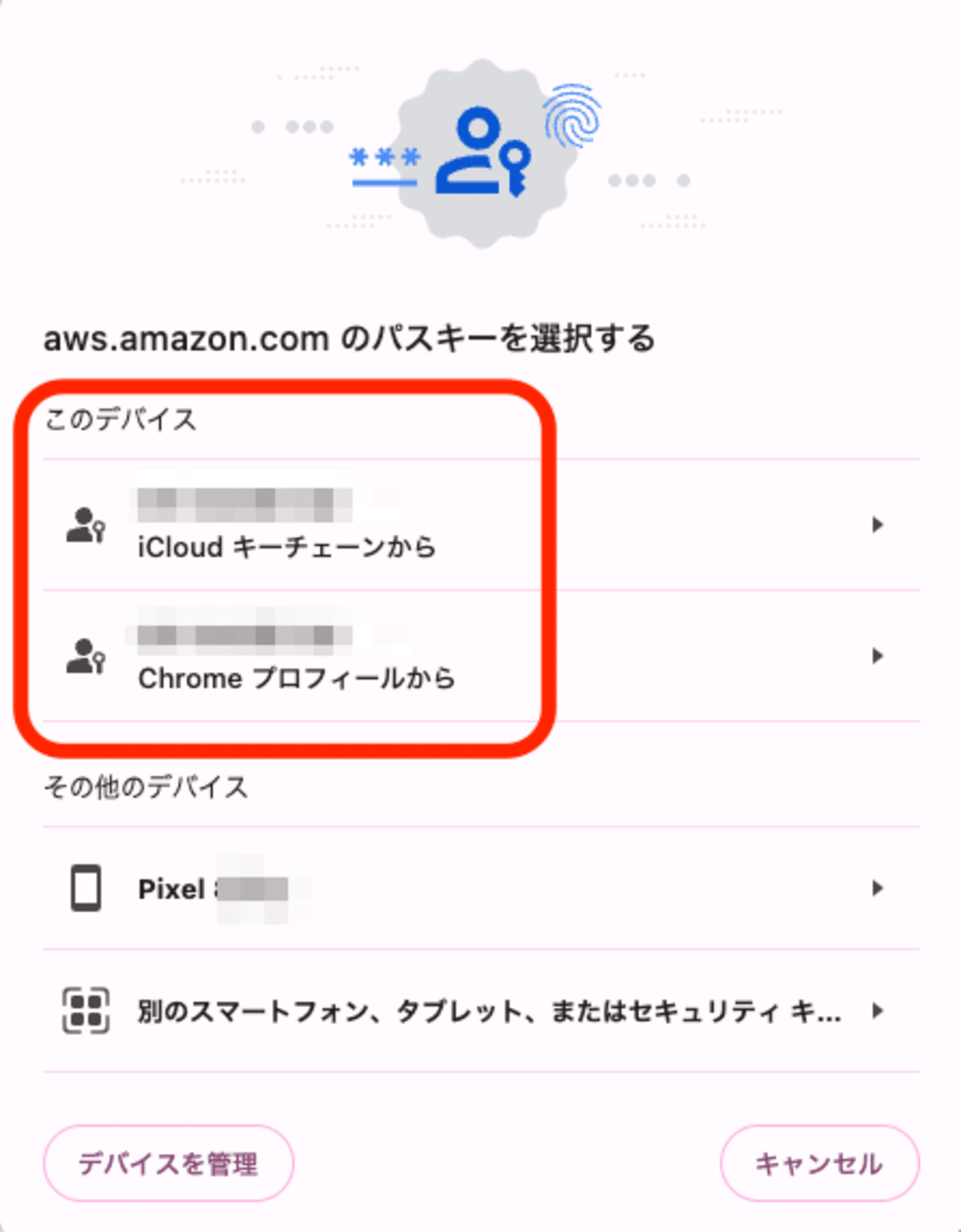

今回、MacOS Sonoma 14、Google Chrome (バージョン: 125)の環境で、iCloudキーチェーンと Chrome プロフィールのパスキーを試す機会がありましたので、紹介します。

パスキーの設定

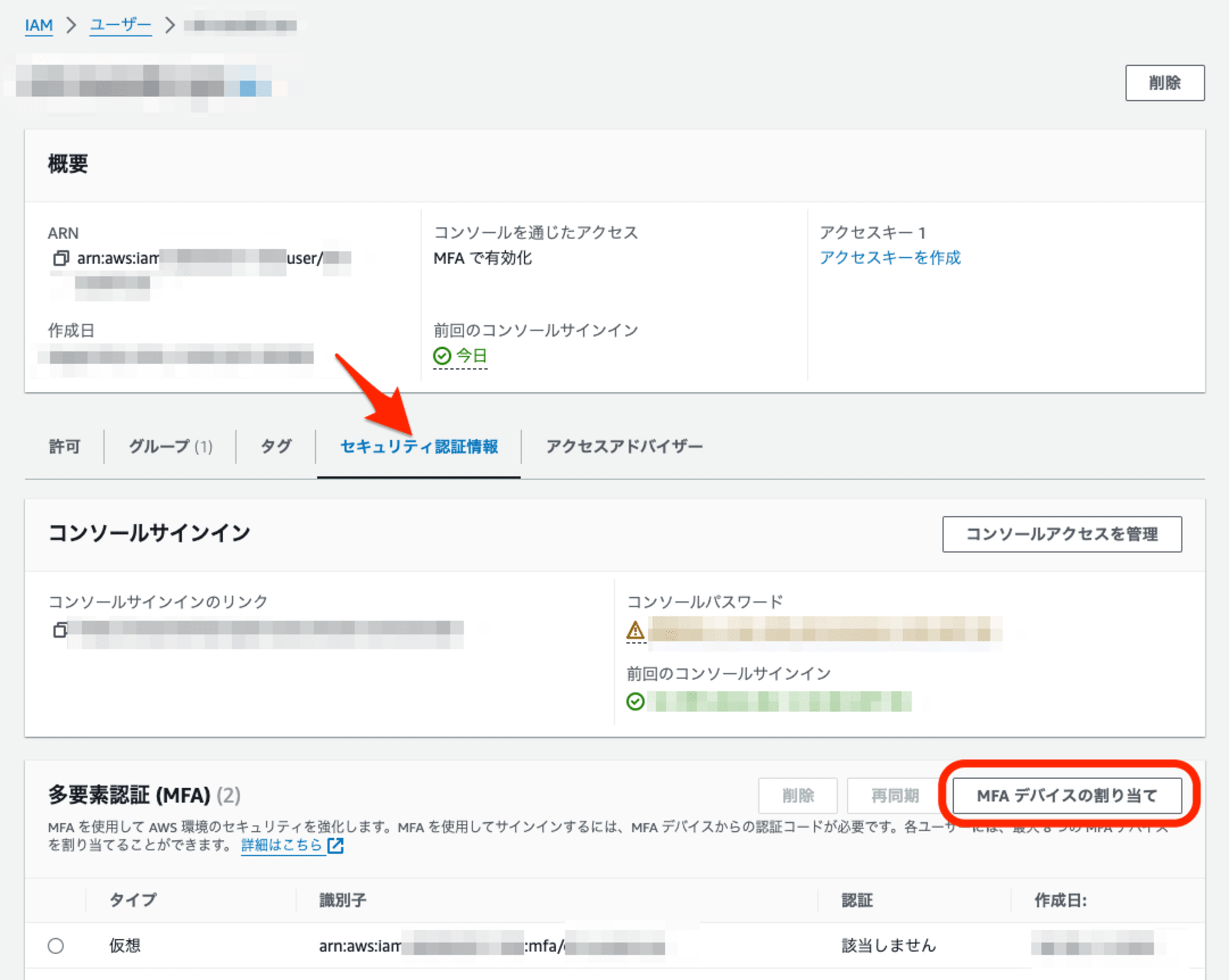

IAMユーザの設定、「セキュリティ認証情報」の画面でMFAデバイスの割り当てを選択します。

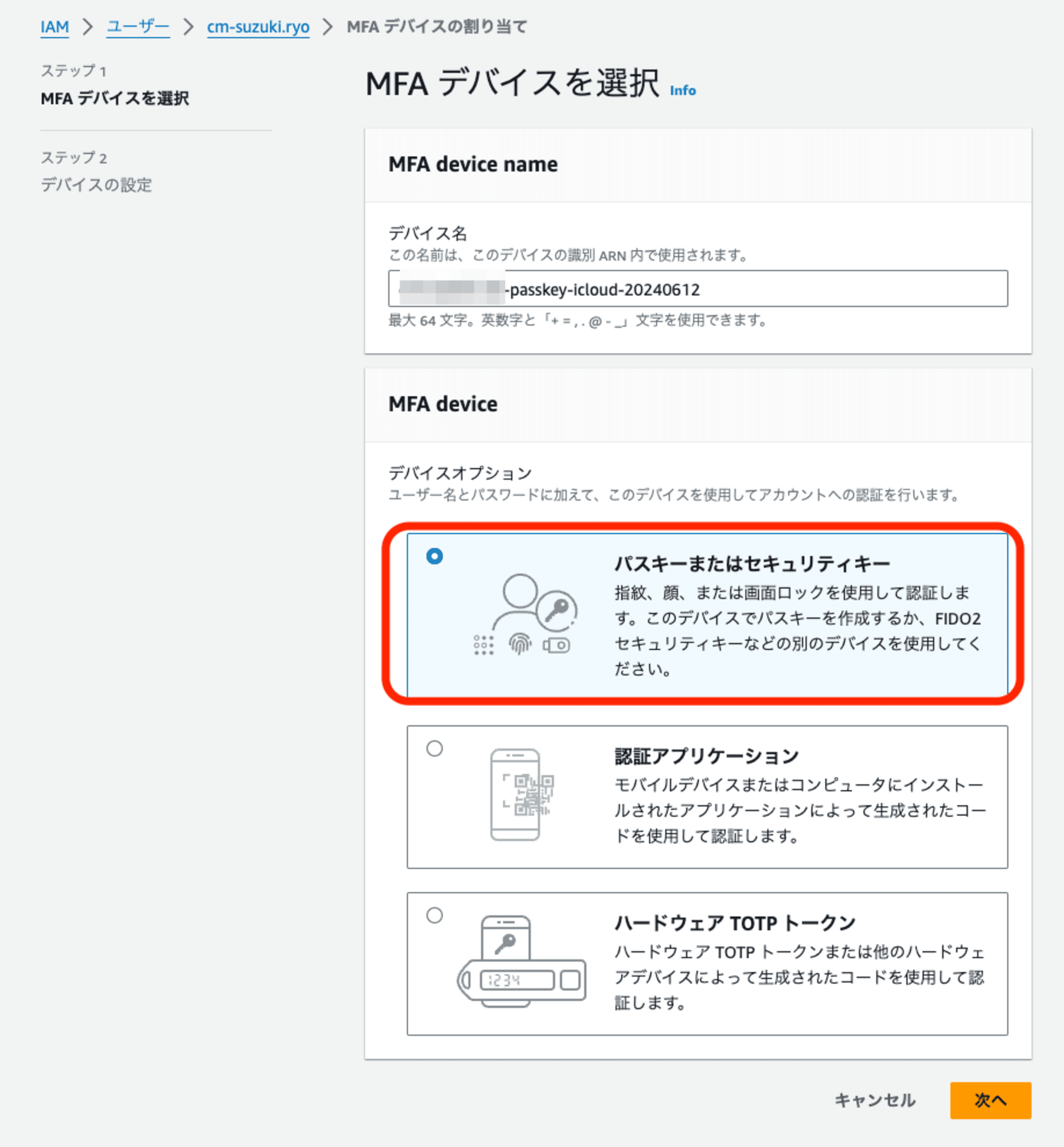

パスキーの識別に利用するデバイス名を指定、MFAデバイスとして、「パスキーまたはセキュリティキー」を選択します。

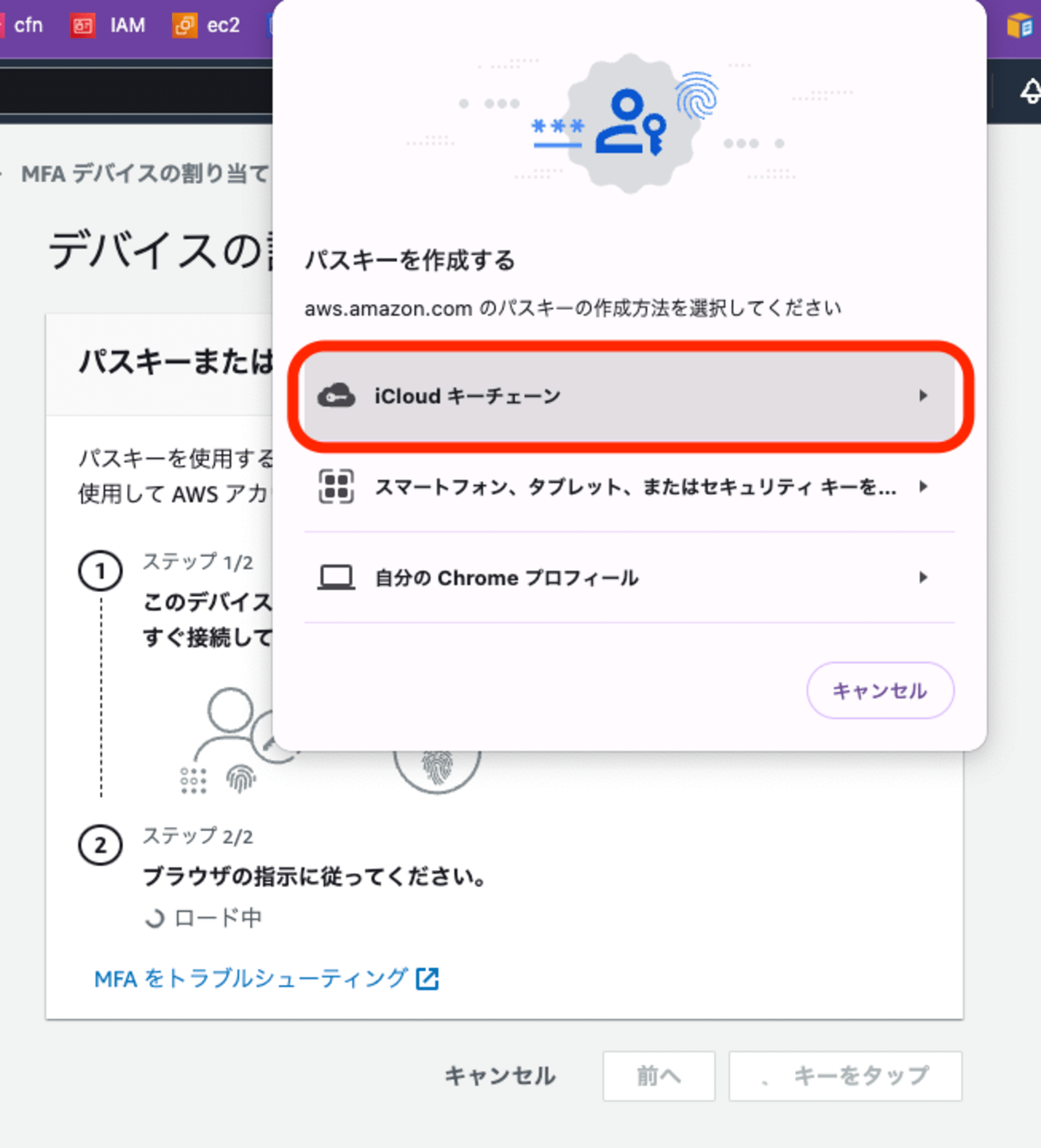

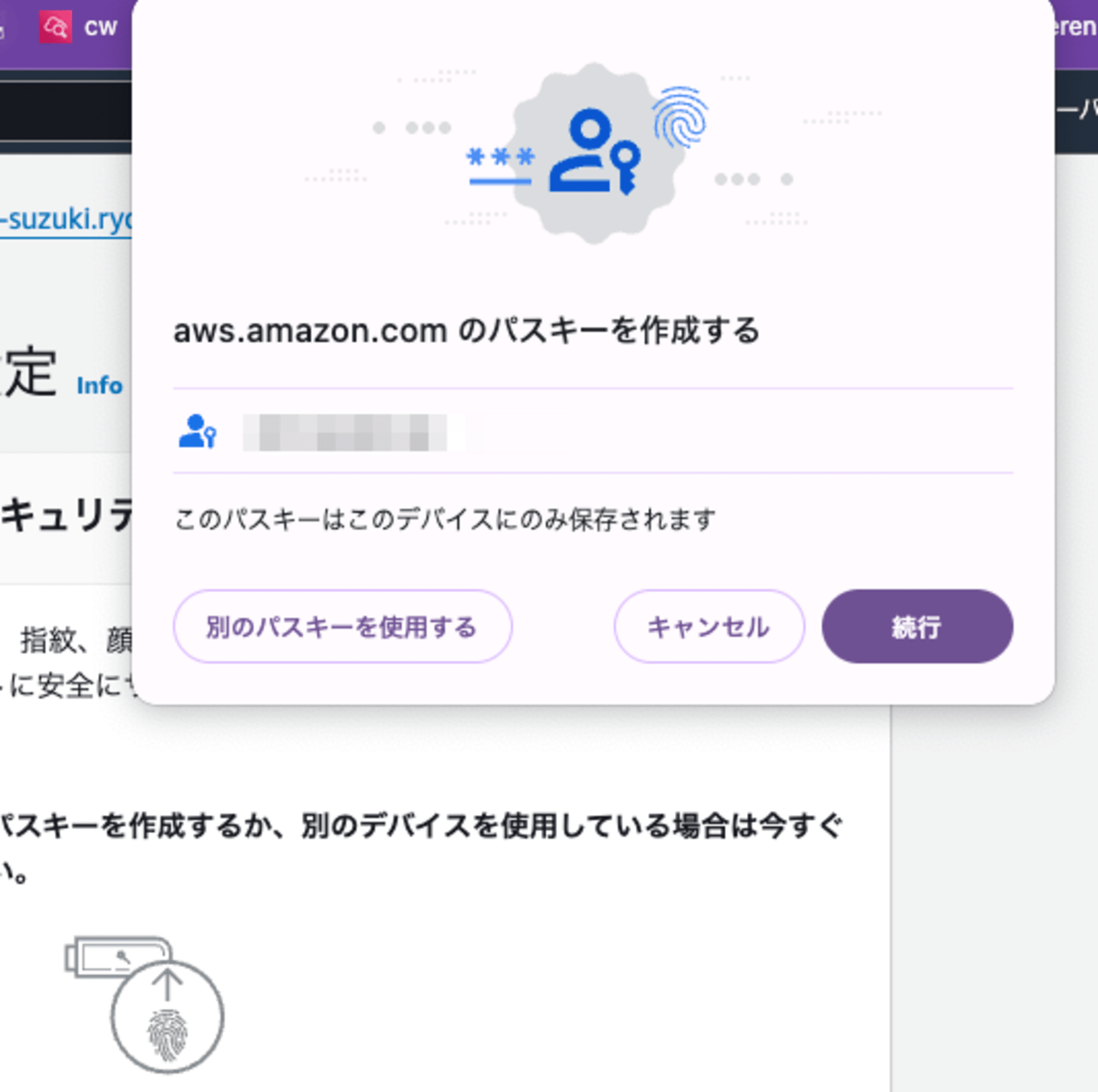

作成するパスキーの種類を選択します。

「iCloudキーチェーン」と「Chromeプロフィール」それぞれ1つのパスキーを作成しました。

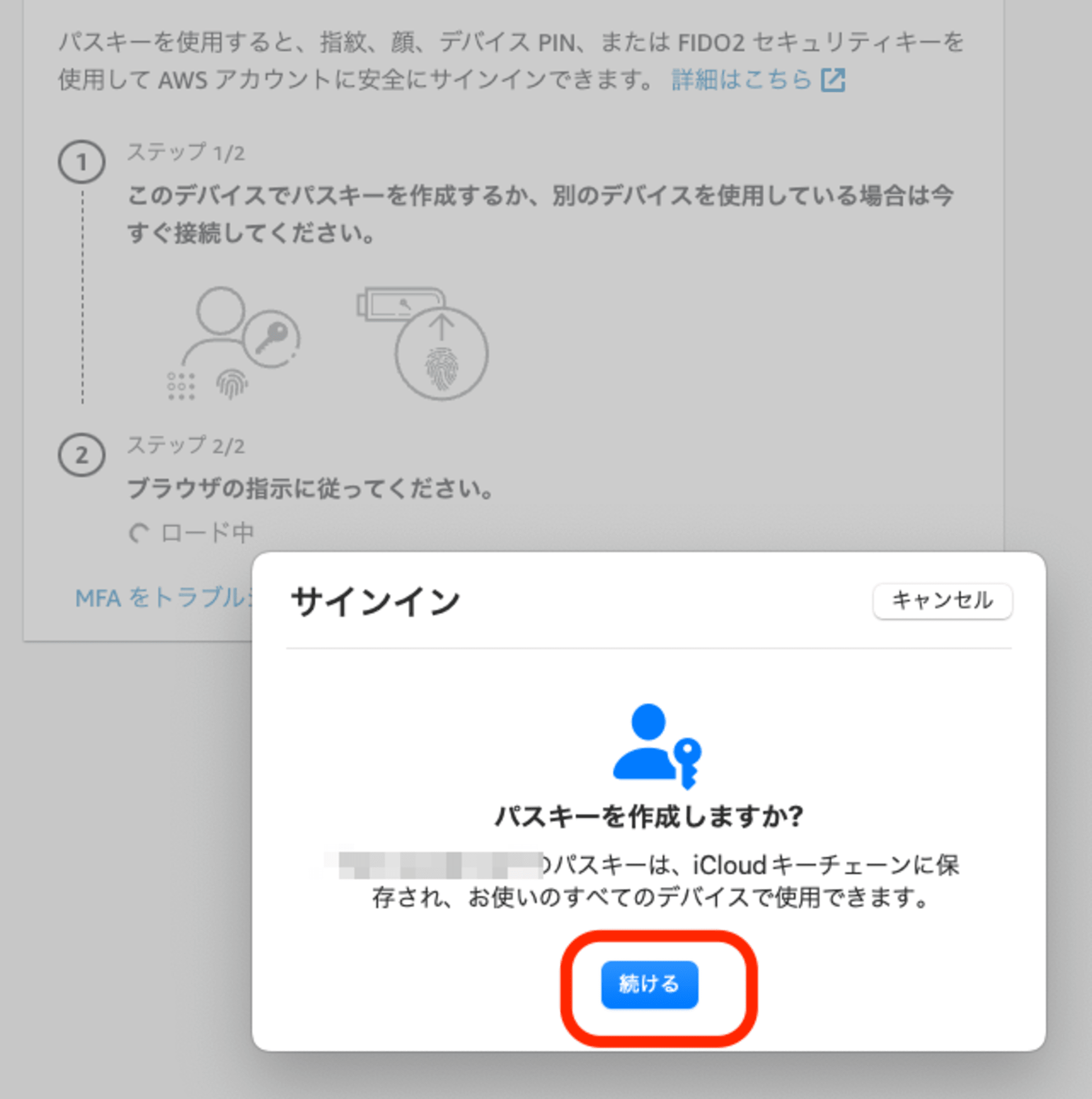

「iCloudキーチェーン」に保存するパスキーは、 複数デバイスで利用できる旨の案内がありました。。

「Chromeプロフィール」に保存するパスキーは、このデバイスのみに保存される旨が案内されました。

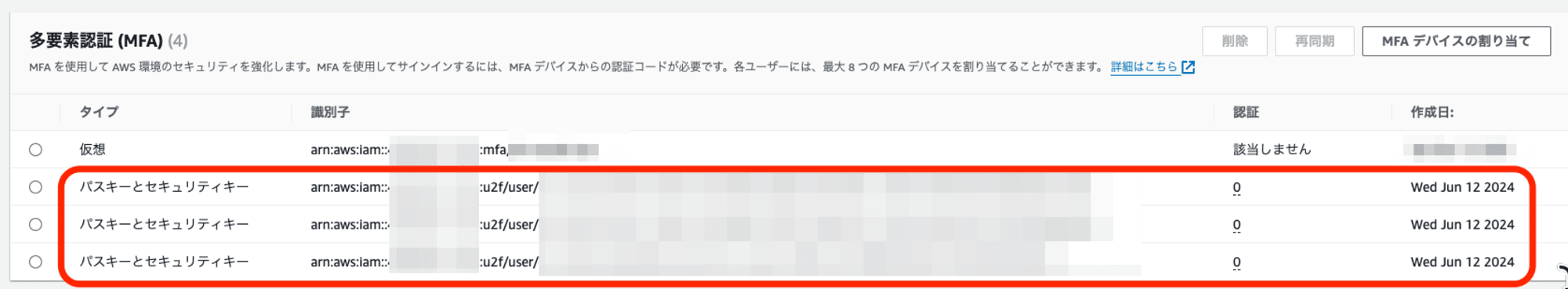

作成したパスキーは、多要素認証(MFA)の欄で確認可能です。

パスキーを含むMFAデバイスは、IAMユーザは最大8個作成可能です。 デバイス名はAWSアカウント内で一意になる64文字が利用可能ですが、棚卸しに備え IAMユーザと、パスキーの種類を識別可能な名称とする事が望ましいと思われます。

パスキーを用いたログイン

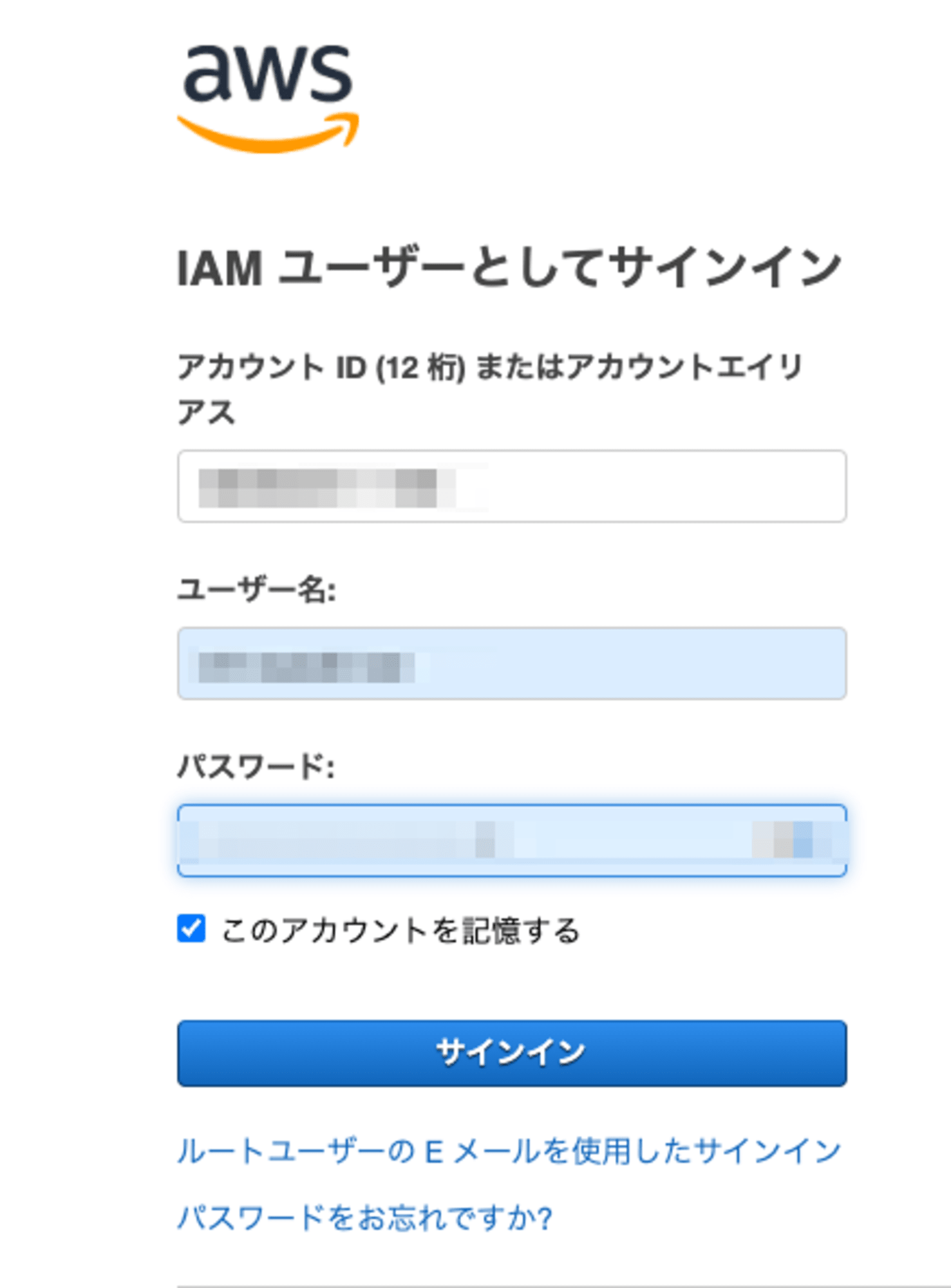

IAMユーザのログイン画面で、AWSアカウント、ユーザ名、パスワードを指定してサインインします。

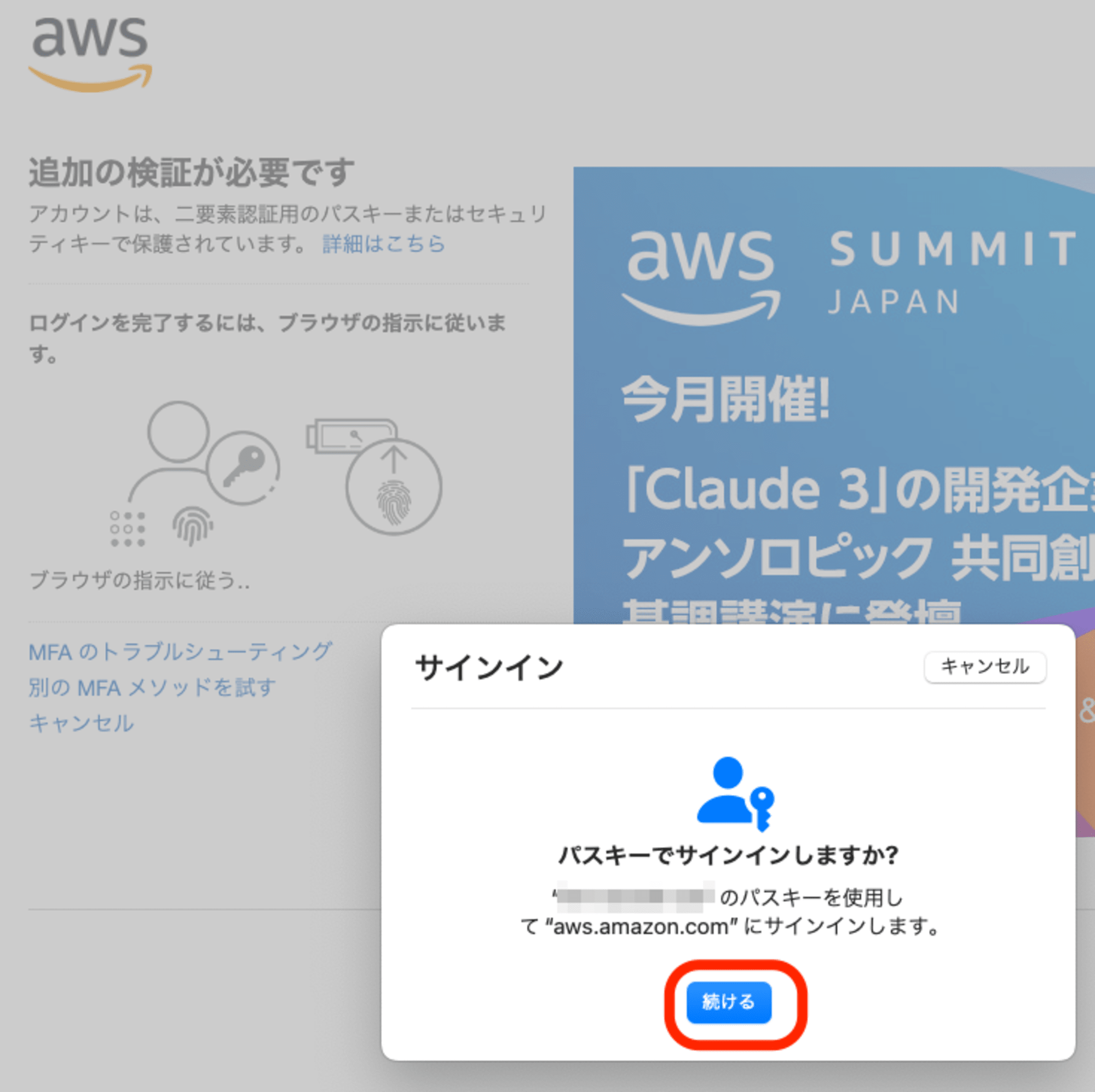

「iCloudキーチェーン」に保存したパスキーでサインインを続けました。

「キャンセル」をするとパスキーの選択画面に遷移、Chromeプロフィールに保存したパスキーも利用できました。

まとめ

AWSコンソール、安全なログインを実現する手段として多要素認証(MFA)は必須です。

今回のアップデートで、パスキーをサポートするスマートフォンや専用デバイスなどの選択肢が広がりました。 パスキーを保存するデバイスやアカウントの適切な管理や、生体認証による保護などで、より安全にパスキーを利用する事も可能です。

AWSを安全に利用する手段の一つとしてご活用ください。