1PasswordのiOSモバイルアプリとChrome拡張を使って、新規発行したAWSアカウントのルートユーザーにMFAを設定してみた

新規でAWSアカウントを発行したら最初にやるべきこと:MFA登録

おのやんです。

みなさん、個人の技術検証用AWSアカウントは持っていますか?私は先日個人でAWSアカウントを開設しました(今までのブログは会社の検証用アカウントを使用していました)。

新規でAWSアカウントを開設した場合、新規にルートユーザーでログインすることになると思います。

※このルートユーザーはAWSアカウント内の全権限を持っているため、よほどのことがない限り常用するべきではありません。

ルートユーザーは、万が一認証情報が漏れて不正アクセスされると、全権限を悪用されて非常に重たい被害が出ることが予想されます。

そのため、ルートユーザーログインには多要素認証(MFA)の設定が 必須 になっています。強く推奨 ではなく 必須 です。

2024 年 5 月以降、MFA がまだ有効になっていない場合、すべてのルートユーザーは次回のサインイン時に MFA を有効にする必要があります。

そのため、今回は改めてルートユーザーへのMFA設定をまとめます。

また、仮想MFAデバイスとして、今回は個人使用の1Passwordを使用します。MFA登録時にはiOSモバイルアプリ・Chrome拡張の両方から検証します。

MFA登録手順

今回は、AWSアカウントの新規の発行は済んでいるものとします。また、1PasswordでAWSの認証情報を管理しているものとします。

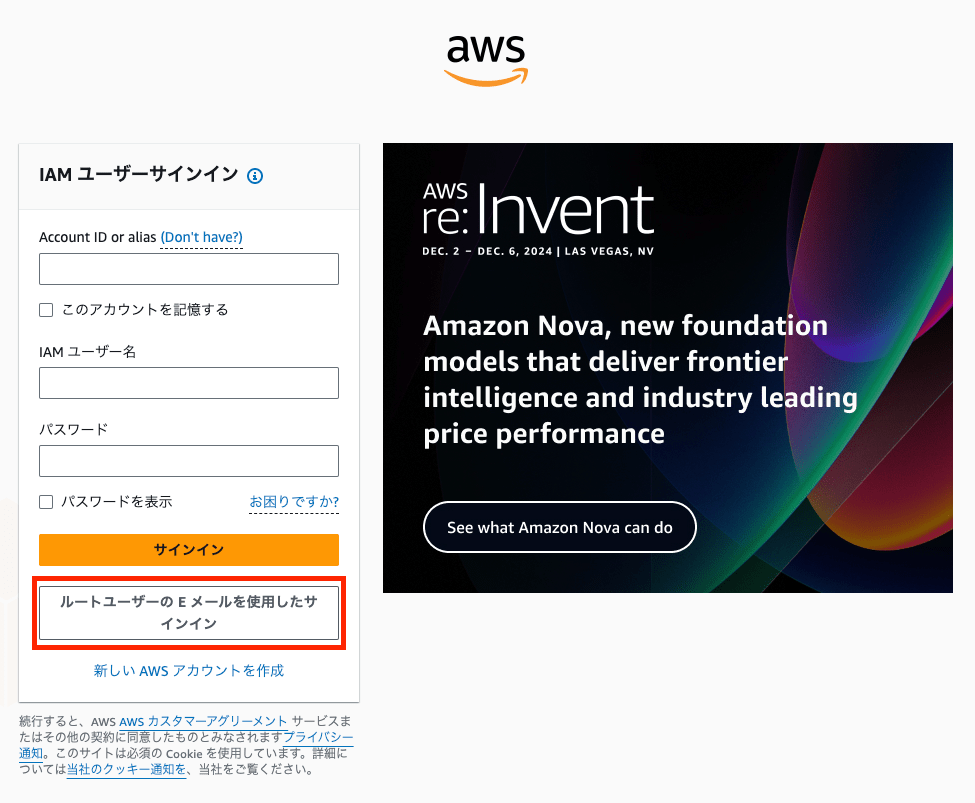

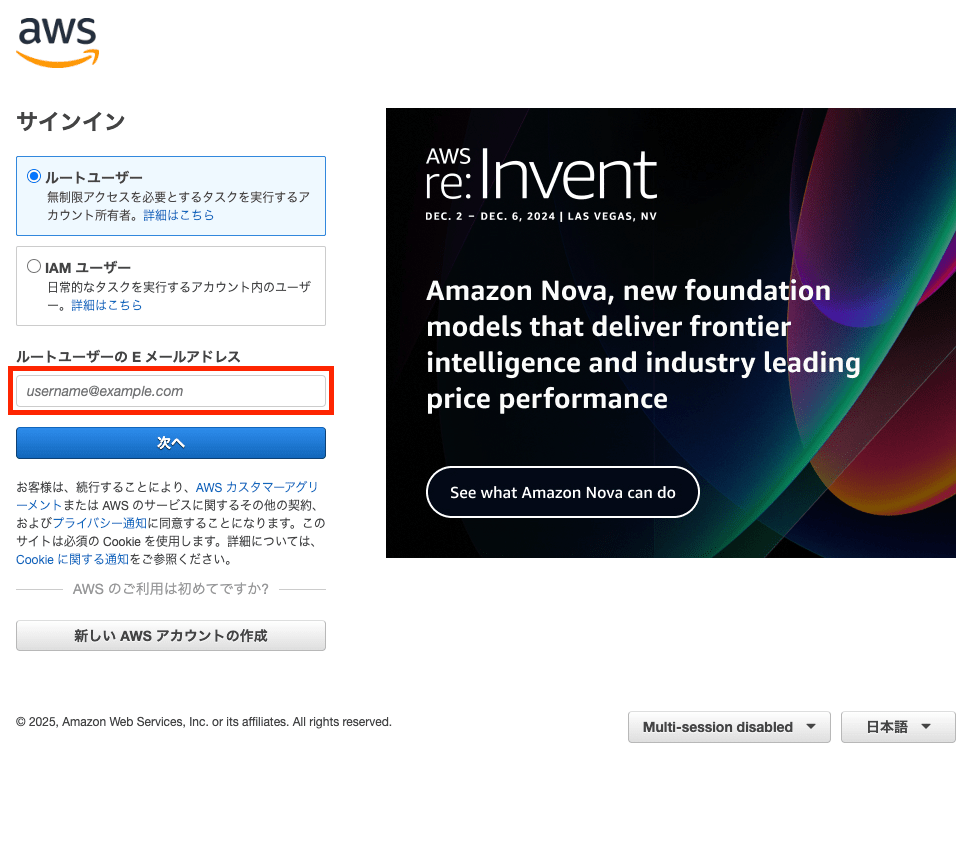

個人用などでアカウントを発行した場合、IAMユーザーは作成されておらず、ルートユーザーのみ利用可能となっています。そのため、ログイン画面でルートユーザーログイン用のページに遷移します。

アカウント発行時に登録したメールアドレスとパスワードを入力します。まだMFAは登録されていないので、メールアドレスとパスワードのみでログイン可能です

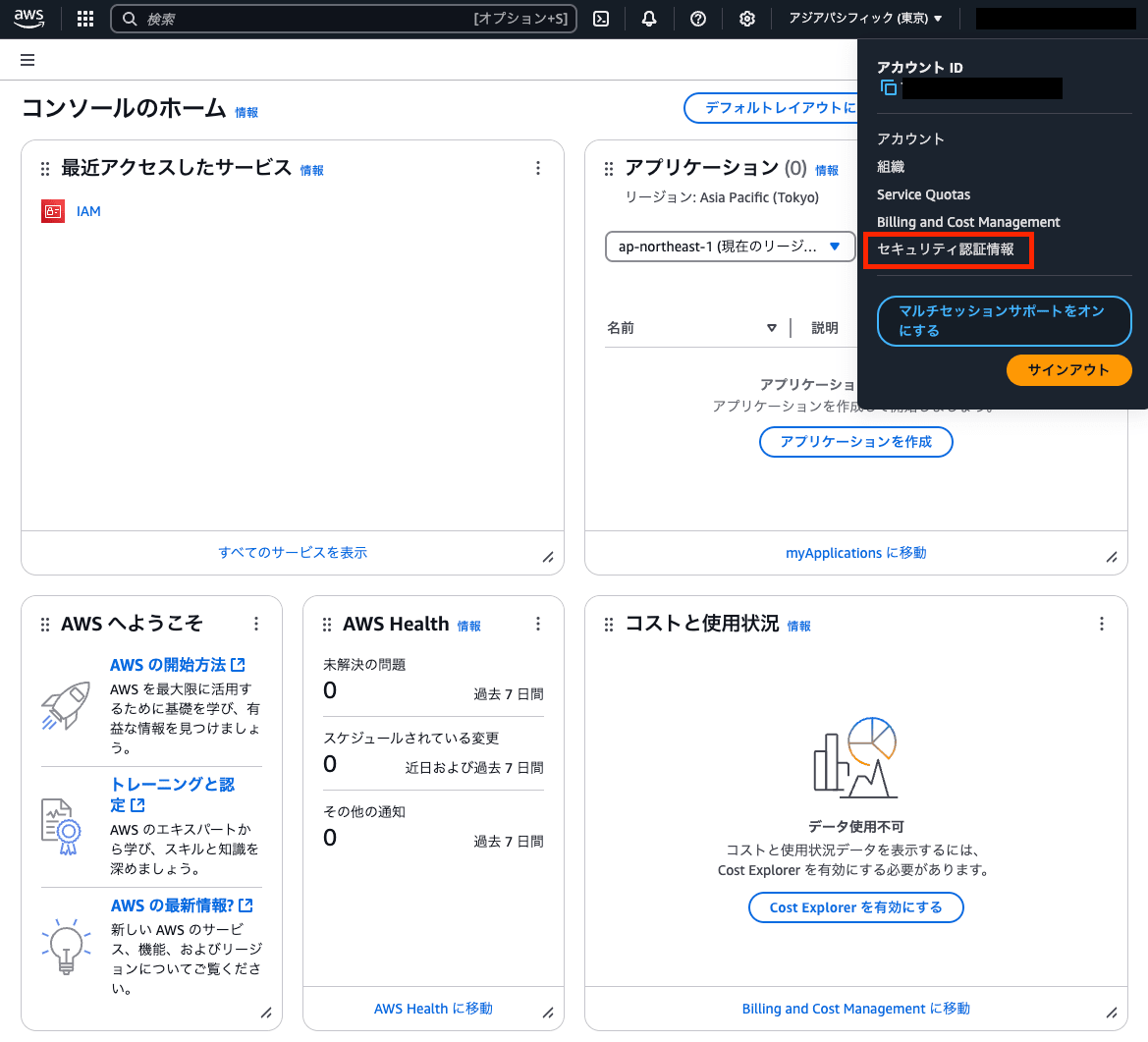

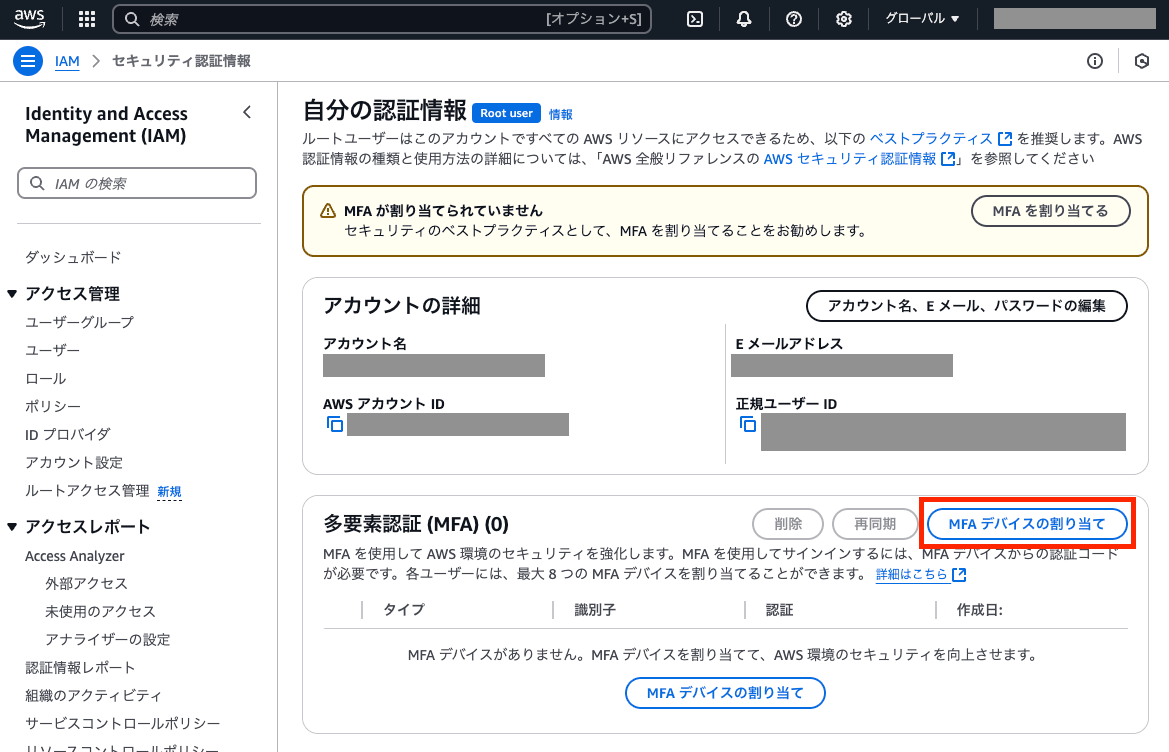

AWSマネジメントコンソールにログインできたら、画面右上のアカウント名部分を押下して、「セキュリティ認証情報」の画面に遷移します。

この画面では、AWSアカウントの認証情報を追加できます。「多要素認証(MFA)」という項目があるので、この「MFAデバイスの割り当て」というボタンを押下します。

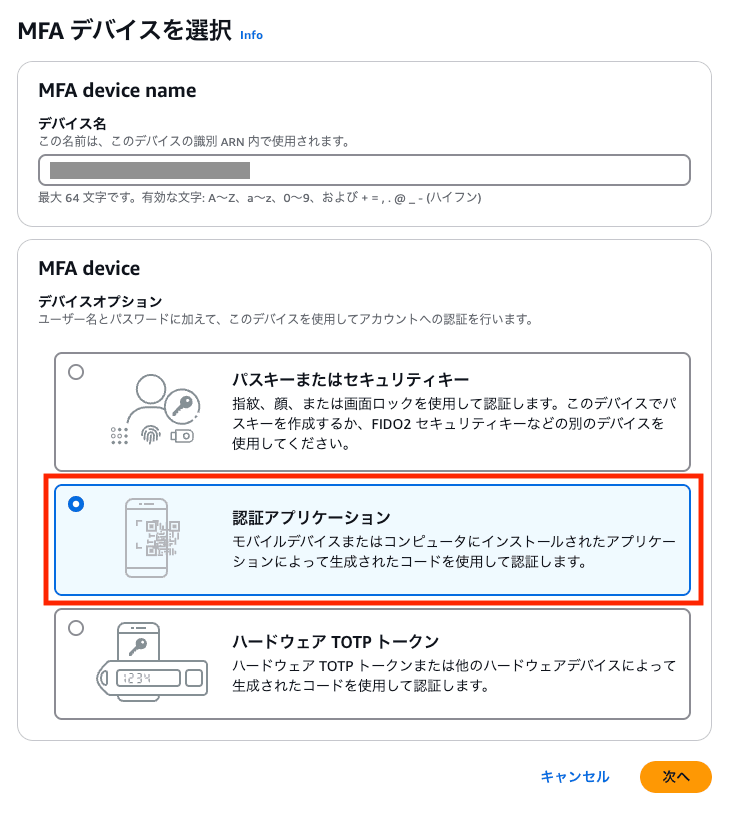

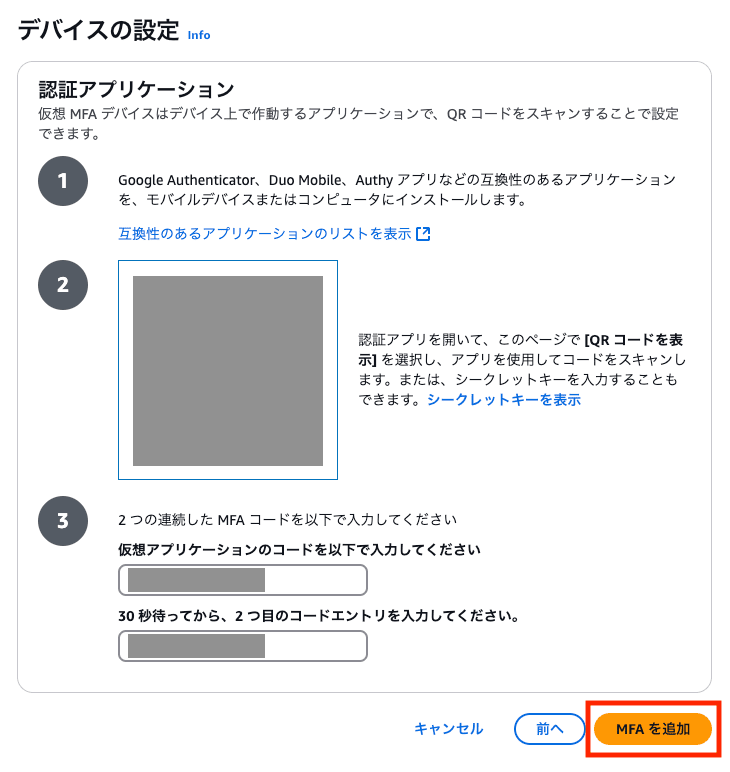

すると、MFAデバイスの登録画面に進みます。MFAデバイス名を入力して、下部の「MFA device」の項目で「認証アプリケーション」を選択します。

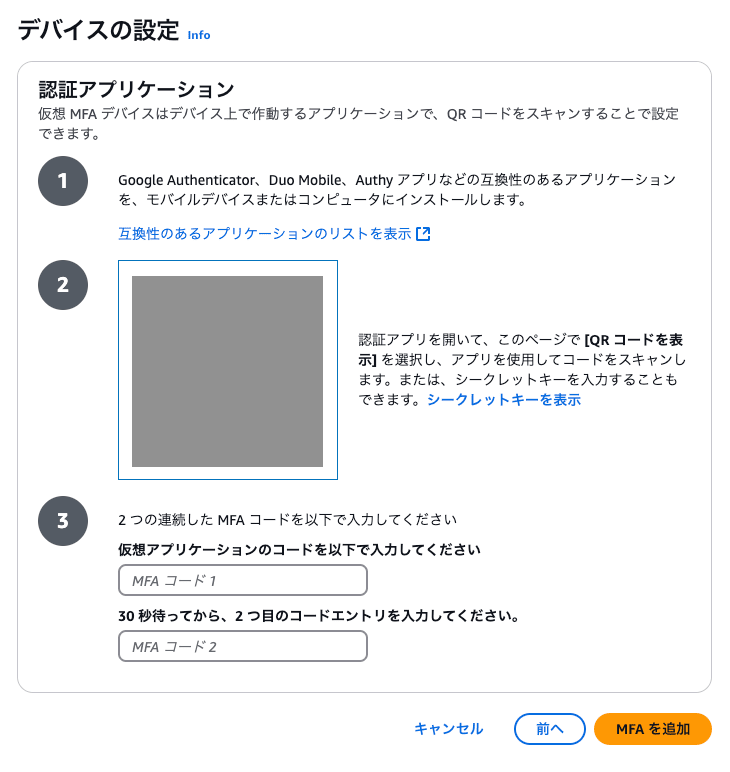

次の画面に進むと、認証アプリケーションを登録する画面に進みます。ここでは②の2次元コードを表示してください。

1Passwordモバイルアプリの場合

1Passwordは、MFAの認証デバイスとして登録することができます。筆者がiOSモバイルアプリとChrome拡張で1Passwordを個人利用しているため、まずは1Passwordモバイルアプリからの登録を紹介します。

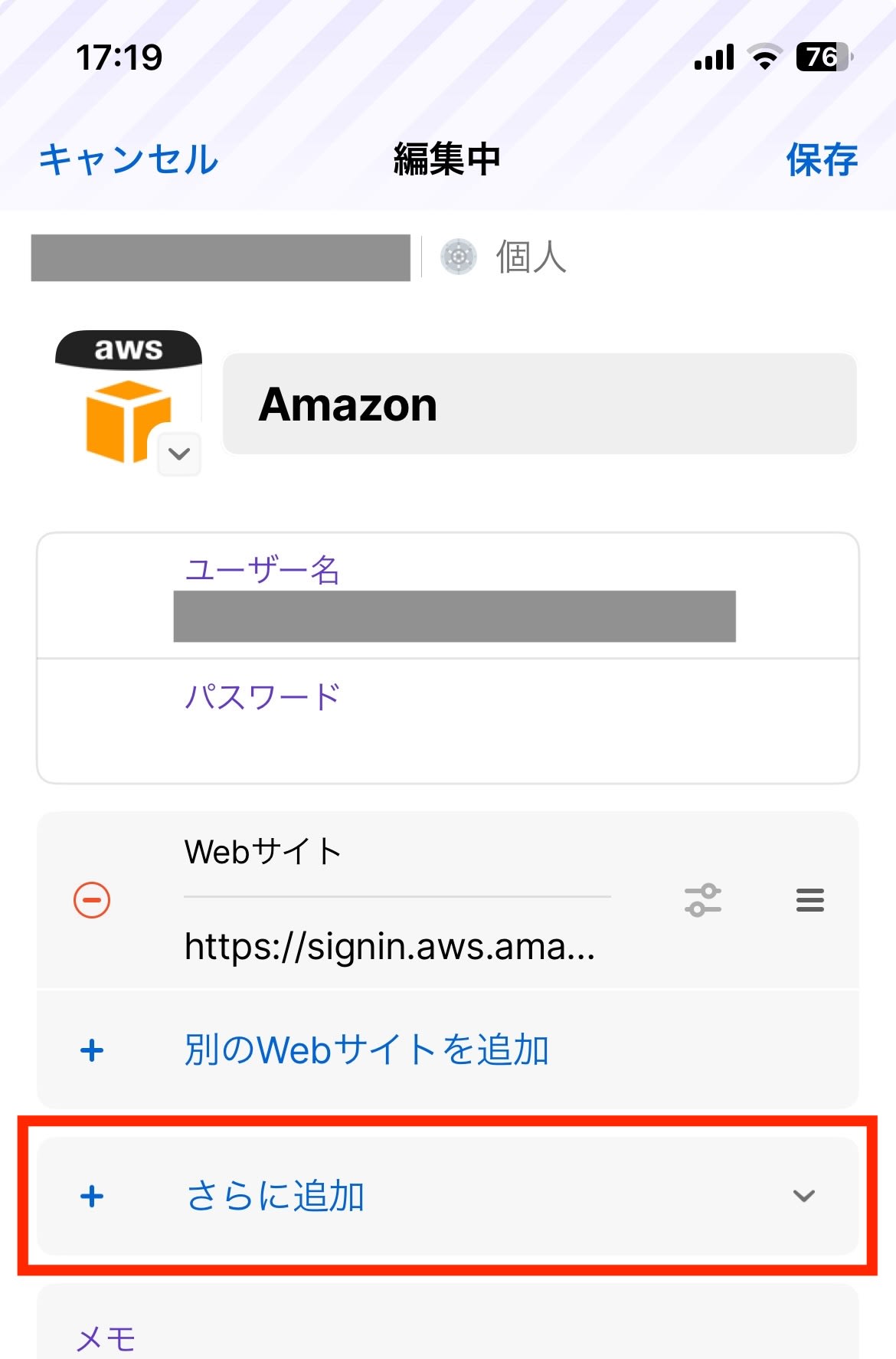

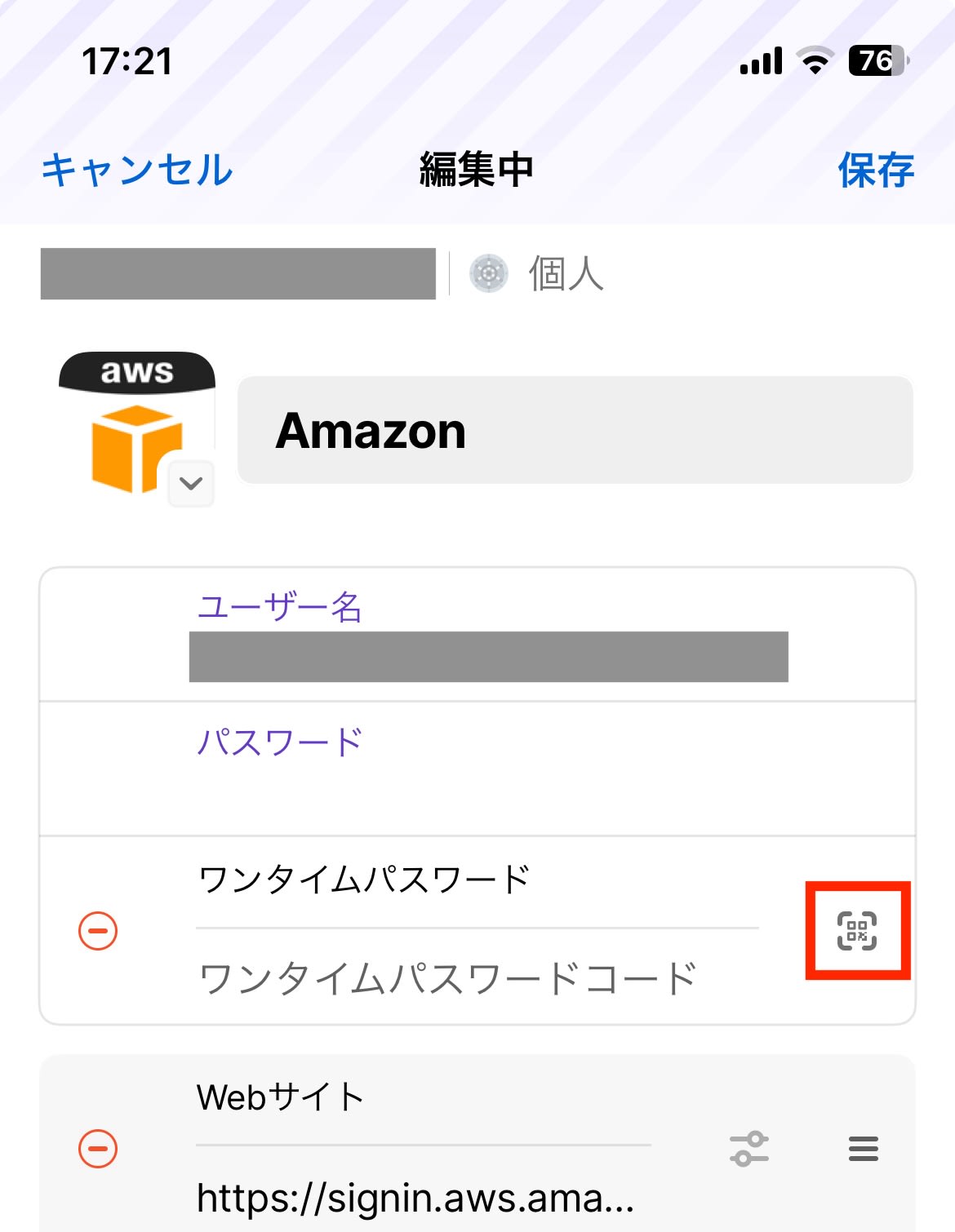

1Passwordのモバイルアプリを開き、AWSの認証情報登録画面に遷移して、「編集」を押下します。

ユーザー名とパスワード、Webサイトの項目の下部に「さらに追加」とあるので、こちらを押下します。

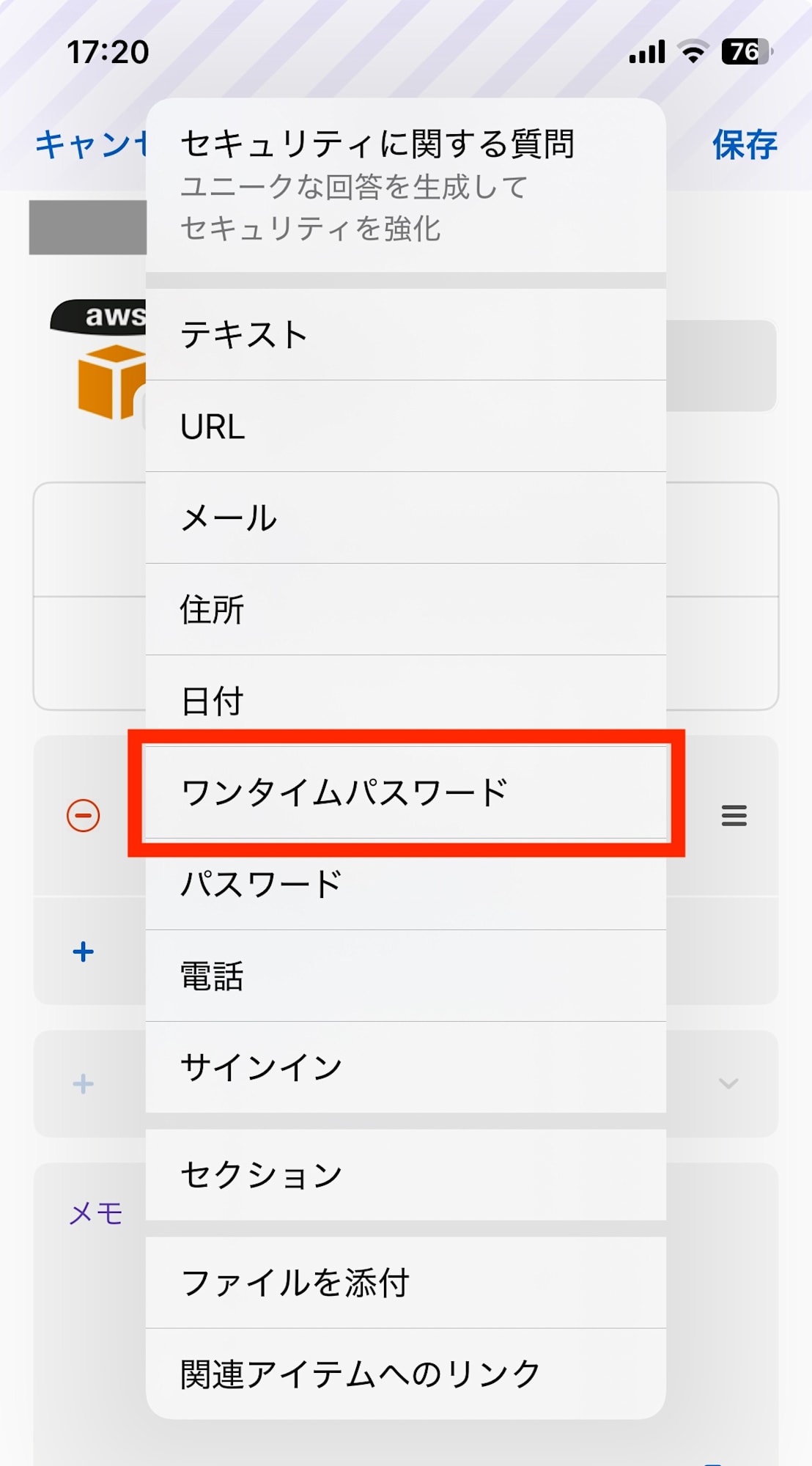

こちらの、「ワンタイムパスワード」の項目を押下します。

すると、AWS認証情報の画面にワンタイムパスワードの項目が追加されます。この右部分に2次元コード読み取りボタンがあるので、こちらを押下して先ほどの2次元コードを読み取ります。

正常に読み取れると、こんな感じで緑色のチェックアイコンが表示されるので、「保存」を押下してワンタイムパスワード設定を保存しましょう。

この後、1PasswordからAWSの認証情報を確認すると、時間ごとに更新されるワンタイムパスワードが表示されます。こちらの連続した2つのコードを入力し、MFAを登録してください。

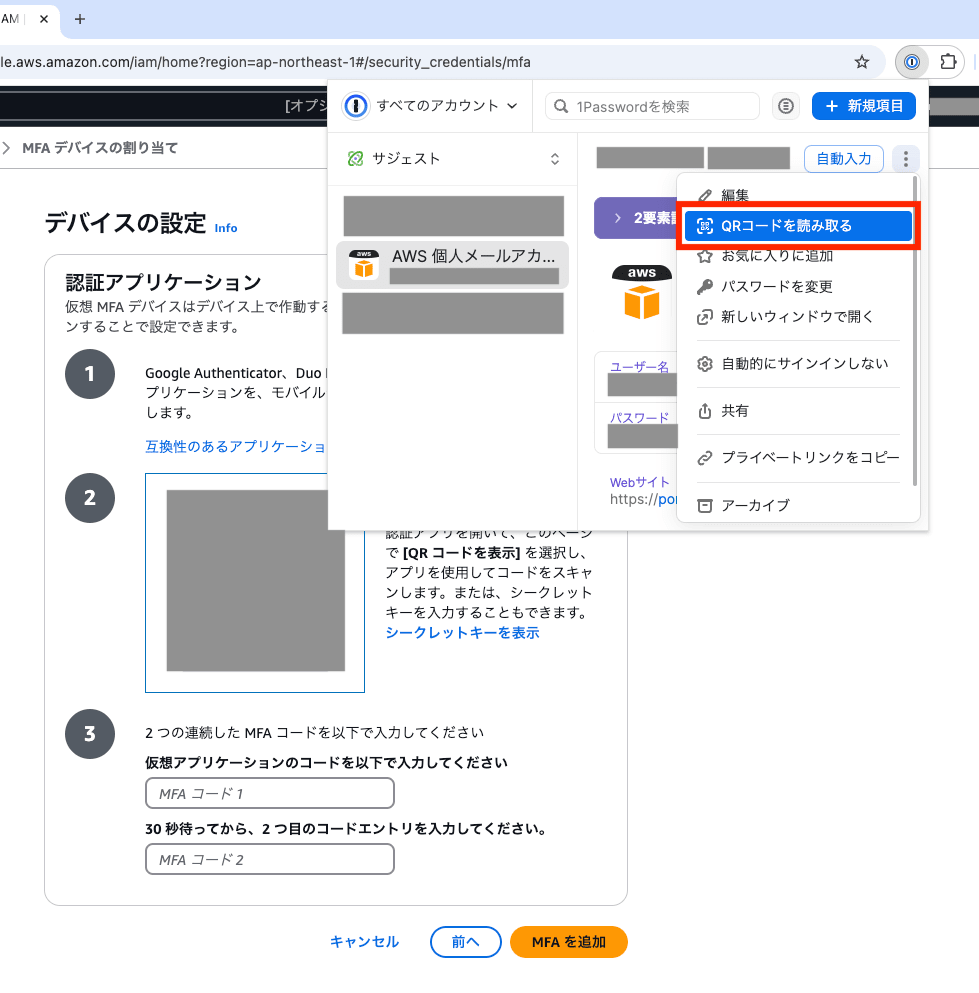

1Password Chrome拡張の場合

1PasswordのChorome拡張を経由すると、2次元コードを表示している画面でChrome拡張を開き、右上の縦3点リーダーから「QRコードを読み取る」を押下することで、同じようにワンタイムパスワードを登録できます。

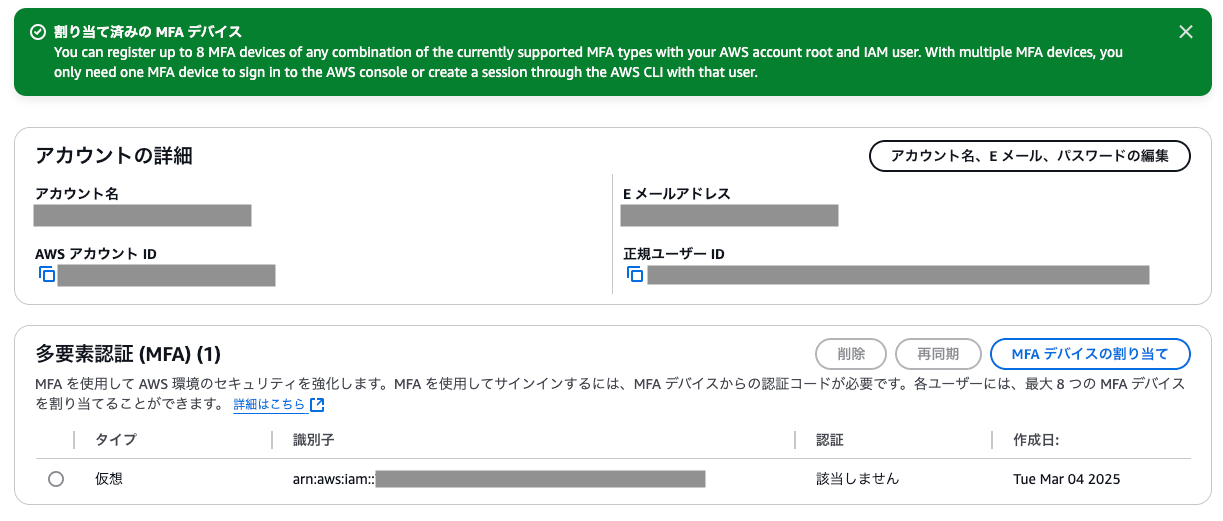

上記のいずれかの方法でMFAデバイスを登録できると、このように緑色のバーが表示され、MFAデバイスが登録されているのが確認できます。

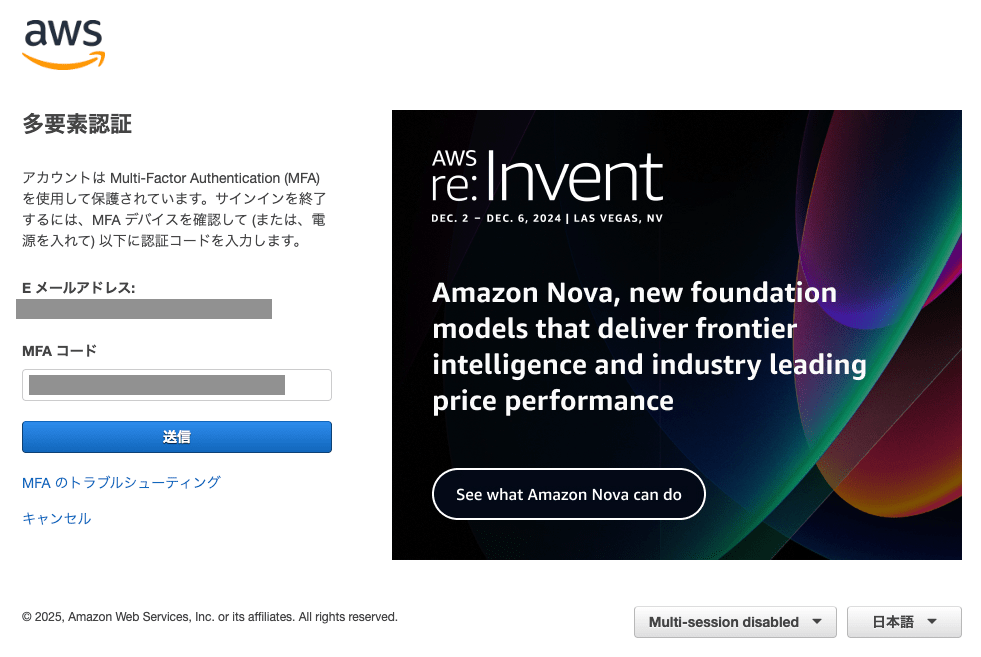

MFAを登録した状態でログイン

MFAデバイスを登録すると、次回以降のログインで1Passwordによる自動入力でMFAのワンタイムパスワードも入力できます。

まとめ:新規AWSアカウントのルートユーザーにMFAを登録しよう

ルートユーザーはAWSアカウントの中でもっとも権限の強いユーザーですので、アカウントを新規に開設した場合は速やかにMFA登録を済ませておきましょう。

またAWSアカウント内では ルートユーザーを使った操作は非推奨 ですので、IAMユーザーやIAMロールを作成し、そちらで認証するようにしてください。では!