AWS Security Agent のWebアプリへの認証方式「ユーザーアクセスの管理」を設定してみた #AWSreInvent

あしざわです。

先日のAWS re:Invent 2025にて、セキュリティ機能に特化した自立型AIエージェント『AWS Security Agent』がプレビューリリースされました。

本ブログでは、AWS Security Agentにおけるセキュリティテストを実行する主体である "Webアプリケーション" に対する『ユーザーアクセスの管理方法』に関する概要や検証を行います。

現在プレビューリリースのSecurity Agentですが、これからPoCを始めようとしている方向けにユーザーアクセスをどのように設定するかの参考になれば幸いです。

まとめ

- アクセス方法の選択肢

- 管理者アクセス: IAMユーザー/ロールでAWSマネジメントコンソール経由でアクセス

- IAM Identity Center SSO: IdCユーザーでWebアプリに直接アクセス

- 注意点

- 初回のエージェントスペース作成時に指定し、後から変更はできない

- 削除するときはすべてのエージェントスペースの削除が必要

- Security AgentのリージョンとIAM Identity Center が有効化されているリージョンは同じである必要がある

- 選択の判断基準

- すぐに使い始めたい、既存のIAMをそのまま活用したい

- 管理者アクセスでOK

- AWSマネジメントコンソールへのアクセス権限を与えずにSecurity Agentのみ利用させたい

- IAM Identity Center によるSSOを利用すべき

- すぐに使い始めたい、既存のIAMをそのまま活用したい

概要

AWS Security Agentは、開発ライフサイクル全体に対してアプリケーションセキュリティを確保する自律的に動作するフロンティアエージェントとしてリリースされたサービスです。

Security Agentにはコア機能と呼ばれる主要な3つの機能があります。

- 設計レビュー

- コードレビュー

- ペネトレーションテスト

参考:AWS公式ドキュメント

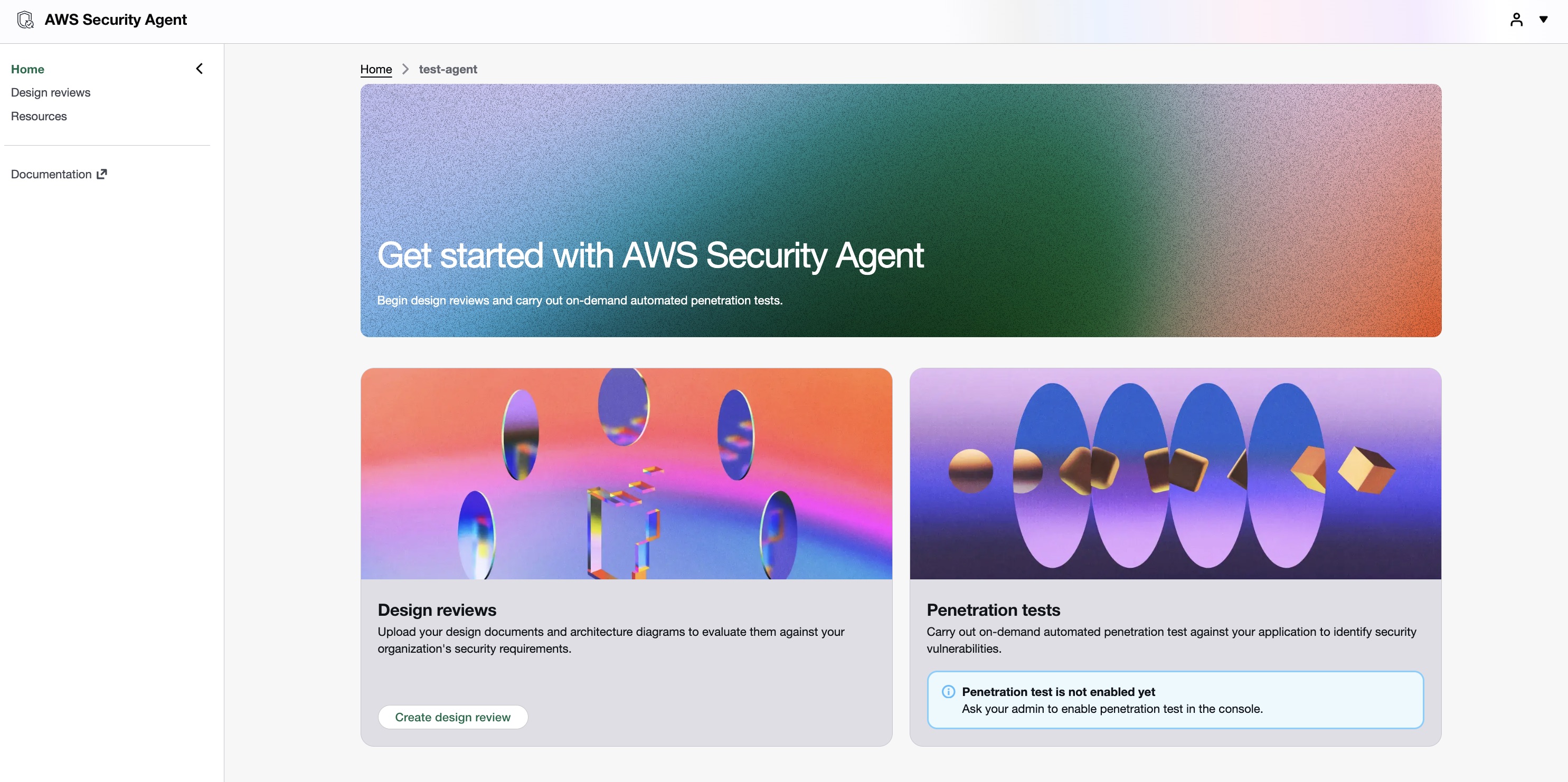

これらはAWSマネージドに発行される セキュリティエージェントWebアプリケーション から実行します。(以降Webアプリと表現)[1]

今回の主題である『ユーザーアクセスの管理』とは、その Webアプリへの接続時の認証方式 に関する設定です。

認証方式は以下の2つです。

- 管理者アクセス (IAMユーザー/ロール)

- IAM Identity Center によるSSO

前者は、AWSマネジメントコンソール上でWebアプリへアクセスできるリンクからWebアプリに接続します。AWSマネジメントコンソールのアクセス権限が必要です。

後者はIAM Identity Centerを使ったSSOで、Webアプリに直接ログインできます。AWSマネジメントコンソールへのアクセス権限は不要です。

なお、アクセス方法は初回のエージェントスペース作成時に選択するのですが、後から変更できません。2つ目のエージェントスペースからは設定できず、初回と同じ設定となります。

※以降、IAM Identity Centerのことを IdC と省略して表現することがあります

アクセス設定

Webアプリの2つのアクセスパターンを試してみました。

- 管理者アクセス

- IAM Identity Center によるSSO

なお、IdCインスタンスは以下の2種類がありますが、今回は後者を利用した検証となります。

- 組織インスタンス : Organizations管理アカウントのみで作成できる

- アカウントインスタンス : OrganizationsのメンバーアカウントもしくはスタンドアロンのAWSアカウントで作成できる

また、初期設定で利用するIAMは、Administrator権限のIAMポリシーを付与しているIAMロールを利用しています。

管理者アクセス

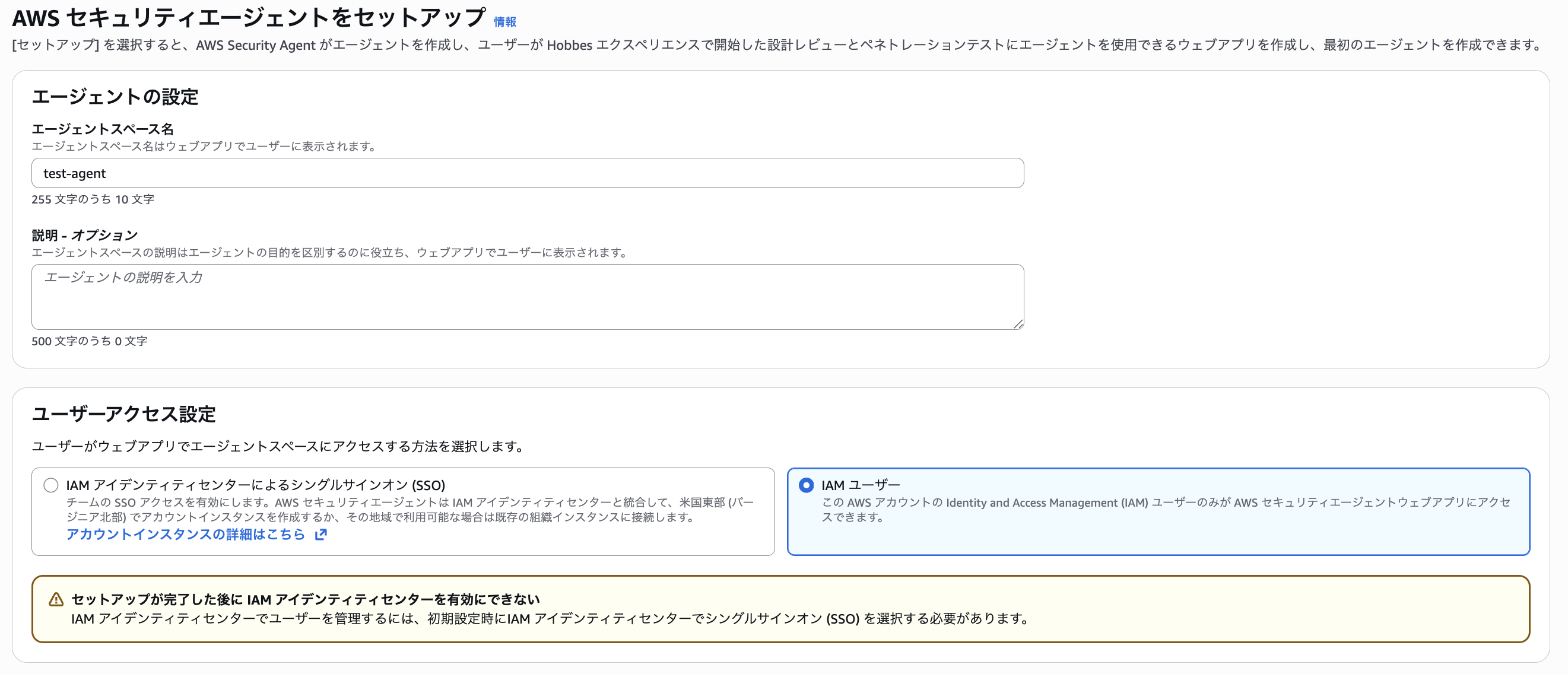

先述したセットアップ画面のアクセス方法でIAMユーザーを指定します。

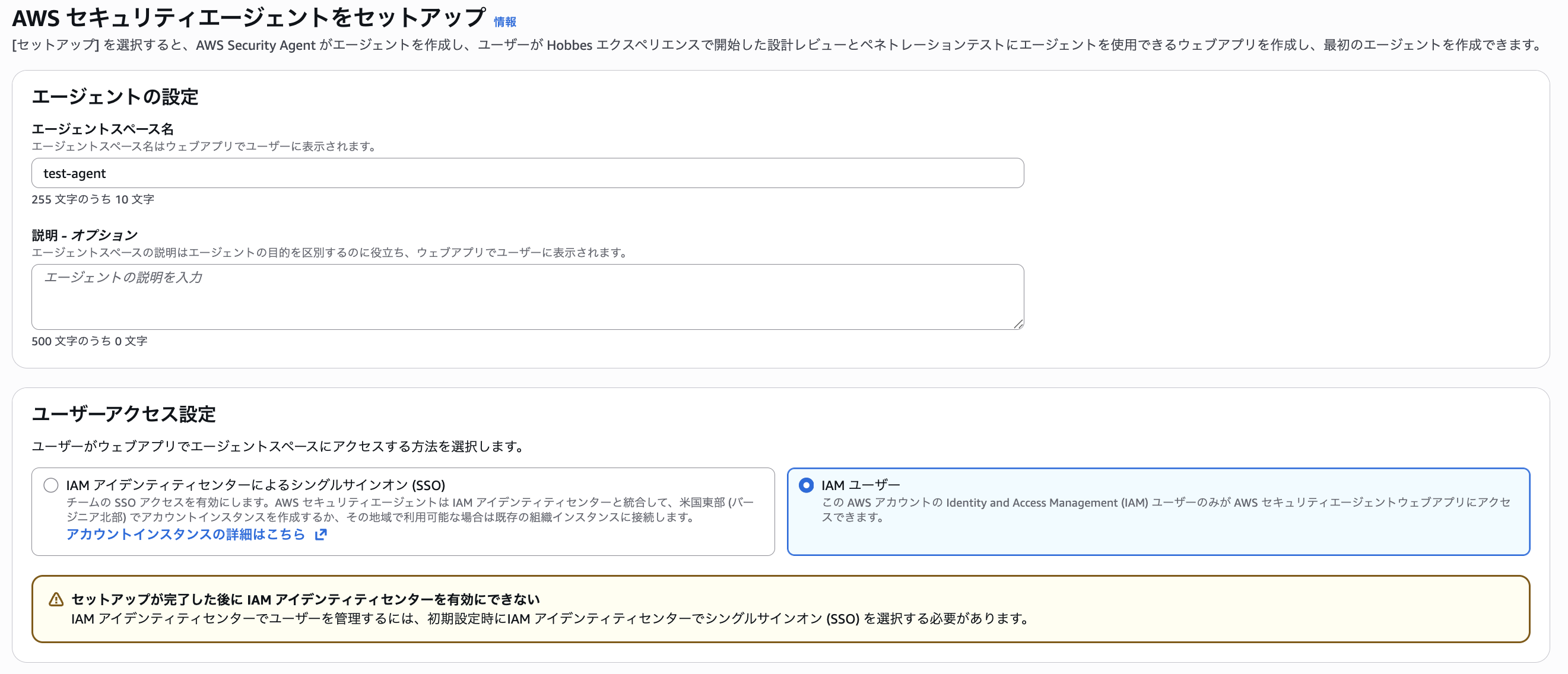

最初のエージェントスペースを作成しました。

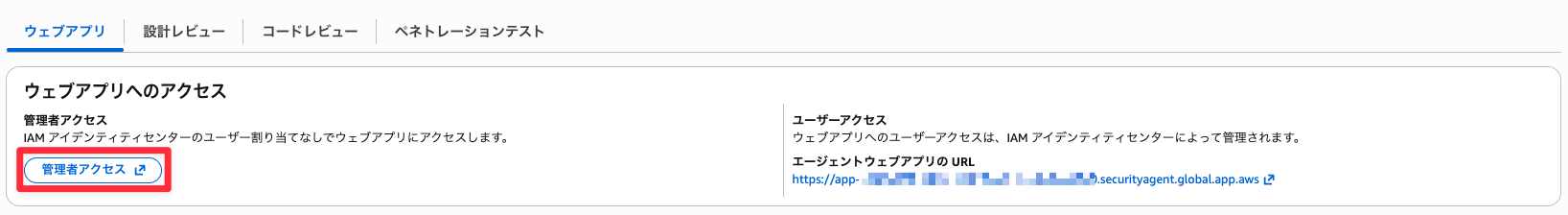

そのままウェブアプリタブの管理者アクセス 、もしくは 画面右上のウェブアプリを起動 を選択すると、外部ウェブアプリがブラウザで開かれます。

- 遷移先のURL:

https://[アプリケーションID].securityagent.global.app.aws/[エージェントスペースのID]

簡単ですね。

IAM Identity Center アカウントインスタンスでのSSOアクセス

事前にバージニア北部リージョンのIdCアカウントインスタンスとそれに紐つくIdCユーザーを作成しておきます。

※Security Agent(アプリケーション)のリージョンとIdentity Centerのリージョンは同じである必要があります(参考リンク)

再度、初期設定から始めます。

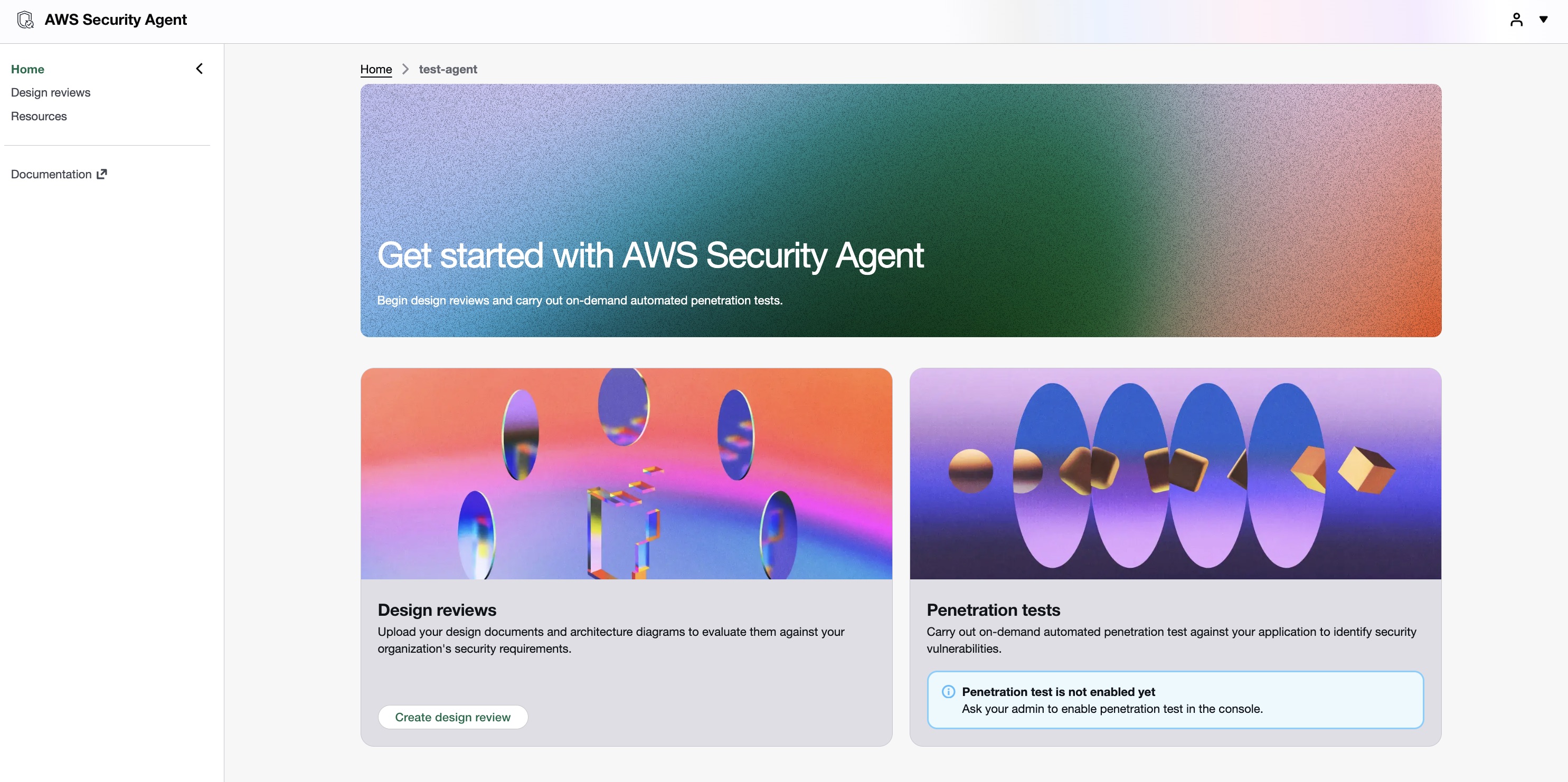

初回のエージェントスペースの設定で IAM Identity Center によるSSO を選択しました。

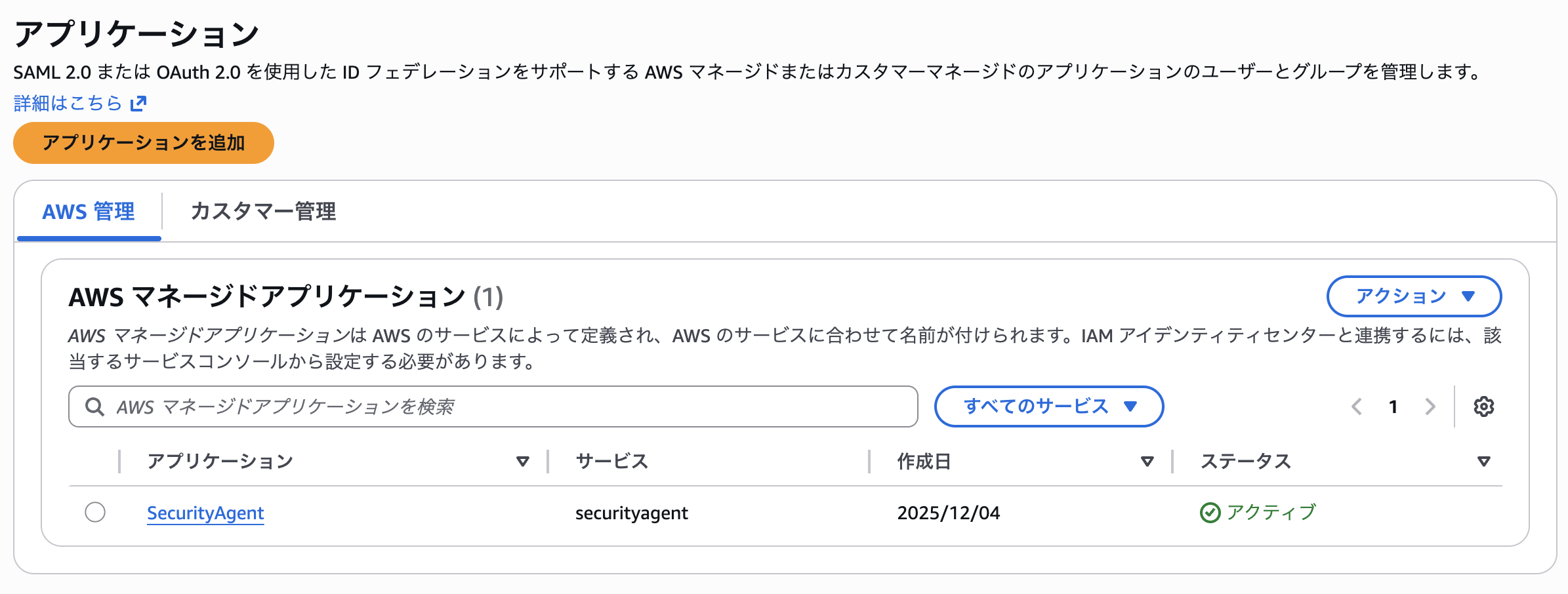

エージェントスペースの作成後、IdCのアプリケーションの設定を確認すると、Security Agentというアプリケーションが作成されていました。

エージェントスペースの詳細画面からユーザーを追加を選択します。

事前に作成しておいたIdCユーザーを選択しました。

エージェントスペースにIdCユーザーを追加できました。

準備ができたので、マネジメントコンソールからログアウトします。

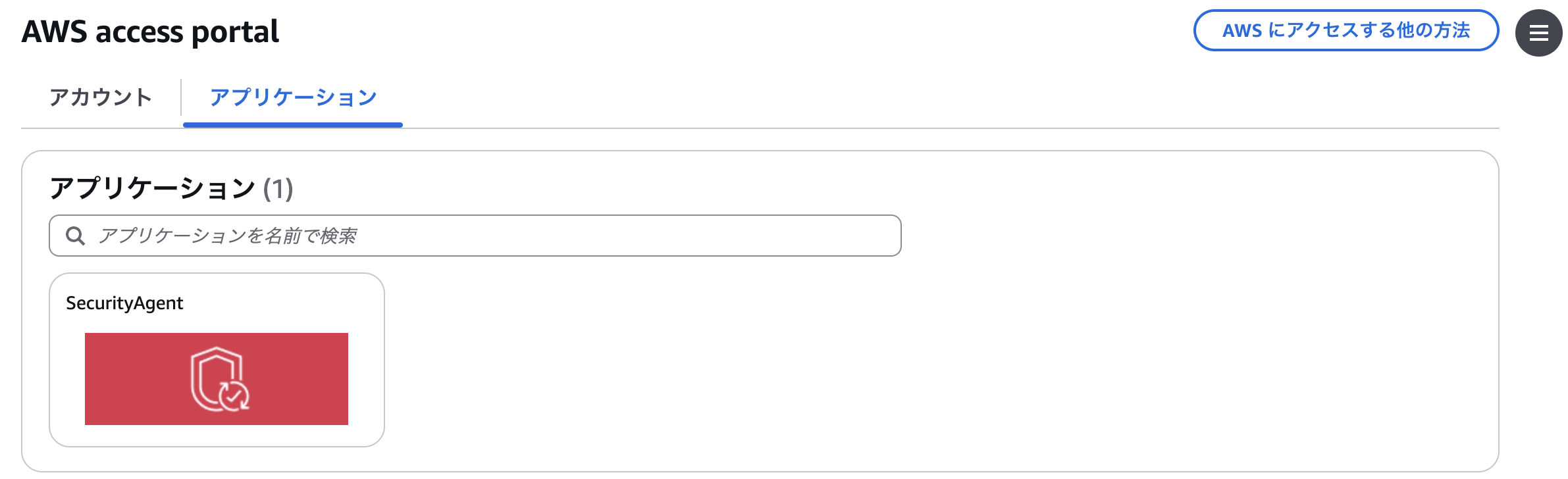

IdC アクセスポータルに作成済みのIdCユーザーでログインすると、アプリケーションタブ内にSecurityAgentが追加されていました。

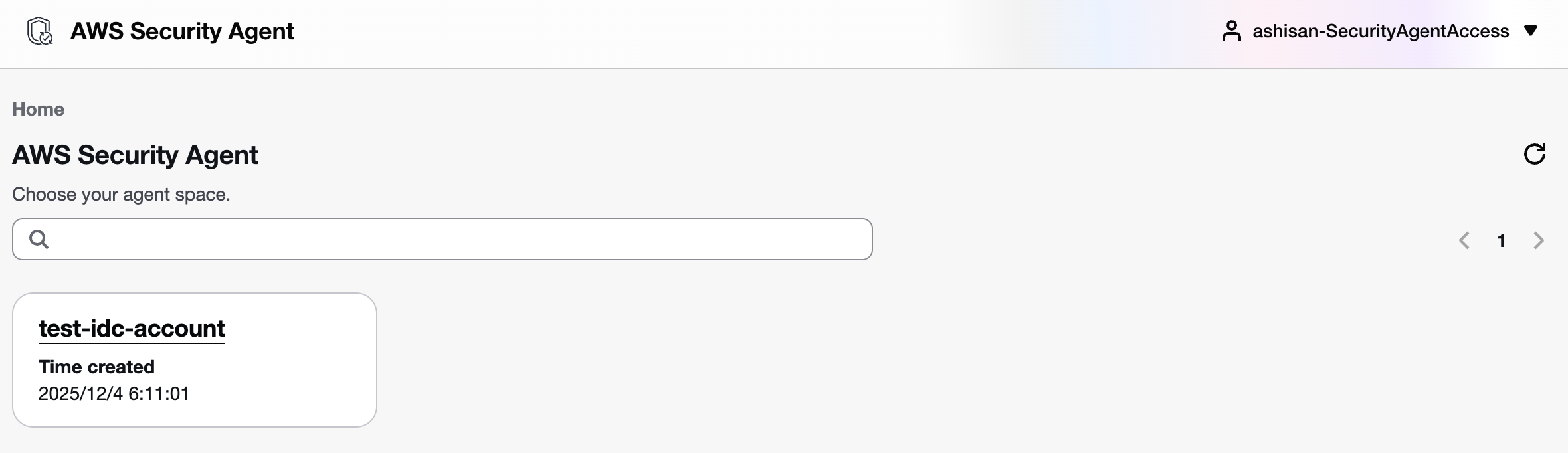

SecurityAgentをクリックすると、リダイレクト画面が表示されたのちにSecurity AgentのWebアプリに遷移しました。

- 遷移先のURL:

https://[アプリケーションID].securityagent.global.app.aws/

エージェントスペースを選択すると、/[エージェントスペースのID] のページに遷移しました。

ちなみに、SSOアクセスを設定したあとでもAWSマネジメントコンソール経由で管理者アクセス可能です。

以下の管理者アクセスからWebアプリを開くことができました。

アクセス設定の削除

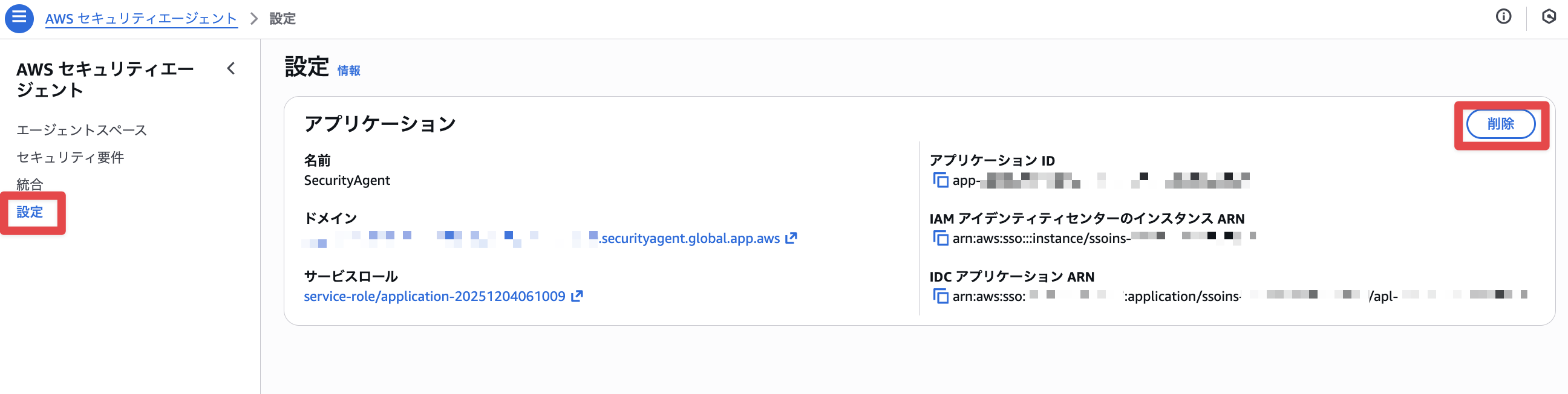

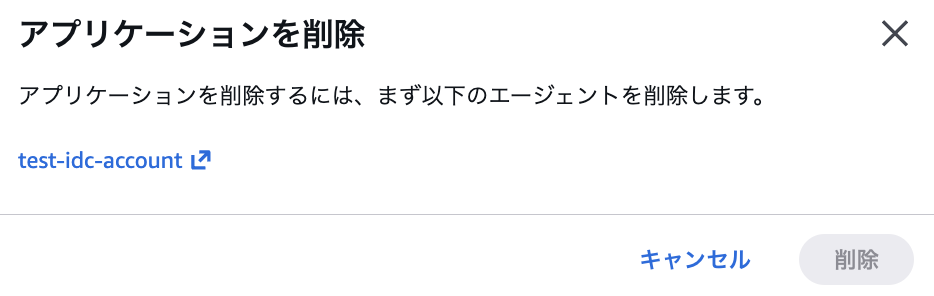

先述したとおり、アクセス設定を削除するためにはアプリケーション自体を一度削除する必要があります。

マネジメントコンソールの設定からアプリケーションを削除できます

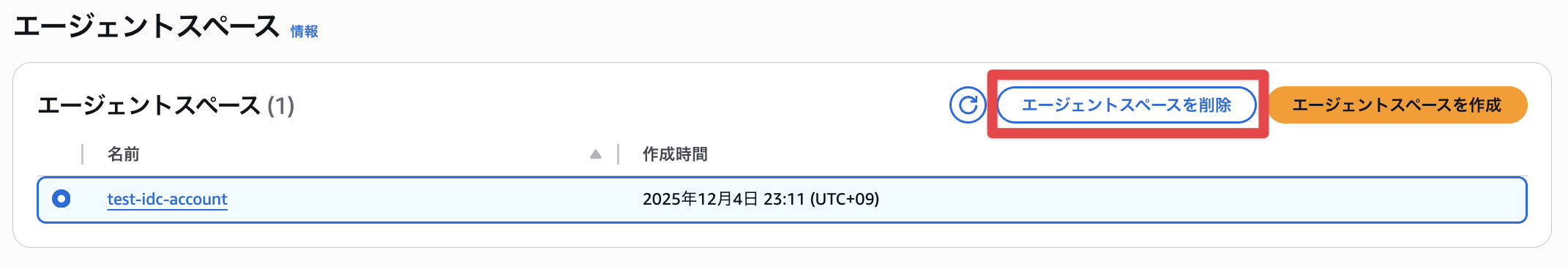

アプリケーションを削除する前提として、エージェントスペースの全削除が必要です。

エージェントスペースを一覧画面から削除できました。

すべてのエージェントスペースを削除したのちに、アプリケーションを削除すると環境が初期の状態に切り戻り、再度アクセス設定から始められます。

まとめ

- アクセス方法の選択肢

- 管理者アクセス: IAMユーザー/ロールでAWSマネジメントコンソール経由でアクセス

- IAM Identity Center SSO: IdCユーザーでWebアプリに直接アクセス

- 注意点

- 初回のエージェントスペース作成時に指定し、後から変更はできない

- 削除するときはすべてのエージェントスペースの削除が必要

- Security AgentのリージョンとIAM Identity Center が有効化されているリージョンは同じである必要がある

- 選択の判断基準

- すぐに使い始めたい、既存のIAMをそのまま活用したい

- 管理者アクセスでOK

- AWSマネジメントコンソールへのアクセス権限を与えずにSecurity Agentのみ利用させたい

- IAM Identity Center によるSSOを利用すべき

- すぐに使い始めたい、既存のIAMをそのまま活用したい

最後に

AWS Security Agentのユーザーアクセス管理について、2つのアクセスパターンを検証しました。

まだプレビューリリースのサービスですが、初回設定で選択したアクセス方法は変更できません。今後のGA・正式運用に向けて、組織の認証基盤やセキュリティポリシーに合わせて慎重に選択する必要があることを覚えておきましょう。

検証用途であれば管理者アクセス(IAM)で何も問題ないですが、以下のケースであればIdC SSOの方が権限管理がシンプルになるケースが多いでしょう。

- Security Agentの利用者のIAMが整備されておらず、他のAWSサービスへのアクセスは不要なとき

- 利用者のIAMは整備できているが、新しくSecurity Agentにだけ絞ったアクセス権限を付与したいとき

気になりつつも検証できなかったことは、まとめに記載した以下の点について、IAM Identity Centerの組織インスタンスでも同様の制約があるかどうかです。

Security AgentのリージョンとIAM Identity Center が有効化されているリージョンは同じである必要がある

おそらくアカウントインスタンスと同様に同リージョンでの作成が必要になると思っており、バージニア北部のみのサポートである現状はIdentity Centerの再作成が必要になりそうです。

また別途検証してみようと思います。

本記事がAWS Security AgentのPoCを検討されている方の参考になれば幸いです。

以上です。

一方、コア機能を実行する前提となる設定(コア機能の設定、Webアプリへのアクセス設定、セキュリティ要件の管理など)はAWSマネジメントコンソールから行います ↩︎